Analyse des quatre modes de communication inter-chaînes : pourquoi utiliser la preuve à connaissance nulle pour développer des protocoles inter-chaînes ?

TechFlow SélectionTechFlow Sélection

Analyse des quatre modes de communication inter-chaînes : pourquoi utiliser la preuve à connaissance nulle pour développer des protocoles inter-chaînes ?

Dans un paysage de chaînes publiques caractérisé par « une superpuissance et plusieurs grandes forces », les utilisateurs ont besoin d'un protocole de communication inter-chaînes plus sûr, plus universel et plus convivial.

Quels services de pont cross-chain les utilisateurs ont-ils besoin ?

Ces dernières années, divers blockchains indépendantes ainsi que des Layer 2 d'Ethereum sont apparus.

En raison de différences en matière de sécurité, de faibles coûts, de rapidité des transactions et de communautés distinctes pour développeurs et utilisateurs, il est courant que les utilisateurs passent d'une chaîne à une autre.

Les frais de transaction sur les Layer 2 ou autres blockchains indépendantes sont généralement moins élevés qu’Ethereum, et les transactions s’effectuent plus rapidement. Ainsi, afin de réduire leurs coûts ou utiliser des applications meilleures ou uniques disponibles sur d'autres chaînes, les utilisateurs doivent nécessairement recourir à des ponts cross-chain.

Si l'on compare un pont cross-chain à un « fourgon blindé », alors peu importe si quelqu’un tente ou non de le braquer, ni la méthode utilisée : ce fourgon doit impérativement être doté d’une défense robuste, sans aucune faille de sécurité. Le fourgon ne doit présenter aucune vulnérabilité dans sa conception, fabrication, transport, ni lors des étapes d'envoi ou de réception. Or, les solutions actuelles de ponts cross-chain souffrent soit de problèmes architecturaux, soit de bogues dans le code, soit reposent sur certaines hypothèses de confiance au niveau du protocole lui-même durant les phases d'envoi, de réception ou de relais. Tous ces éléments compromettent fortement la sécurité des ponts cross-chain.

En tant que ponts reliant différentes blockchains, les ponts cross-chain résolvent efficacement la fragmentation de liquidités entre multiples chaînes publiques, et constituent sans aucun doute une solution cruciale pour le transfert d'actifs entre chaînes.

Toutefois, les besoins des utilisateurs en matière de technologie cross-chain ne se limitent pas au simple transfert d’actifs. Ce dernier n’est en réalité qu’une application parmi d’autres dans l’écosystème DeFi permise par les protocoles cross-chain. Lorsque deux réseaux fondamentalement différents acquièrent une interopérabilité via un protocole cross-chain, cette interopérabilité doit permettre non seulement le transfert de jetons entre plateformes indépendantes, mais aussi la communication inter-chaînes de gros fichiers et de paquets de données.

Dans l'écosystème Web3.0 multi-chaînes, l'utilisateur souhaite simplement pouvoir interagir sans friction avec toutes les principales blockchains via une seule application.

Durant cette interaction, l'utilisateur ne veut pas avoir à changer fréquemment de portefeuille ou de réseau.

Dans un contexte de domination d'une chaîne principale accompagnée de plusieurs chaînes secondaires fortes, les utilisateurs ont besoin d'un protocole de communication inter-chaînes plus sûr, plus universel et plus convivial.

Quels sont les modes de communication cross-chain ?

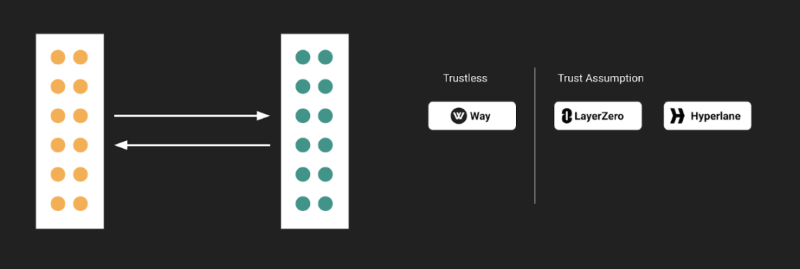

Mode de vérification native

La vérification native consiste à exécuter un client léger dans les machines virtuelles de la chaîne source et de la chaîne cible, et à réaliser la communication inter-chaînes via un relais. Ce mode ne nécessite pas l'exploitation d'une chaîne supplémentaire intermédiaire entre les différentes blockchains. Si, comme Way Network, on utilise des preuves à connaissance nulle (zero-knowledge proofs), on peut éliminer les hypothèses de confiance nécessaires dans LayerZero.

Figure 1 : Mode de vérification native

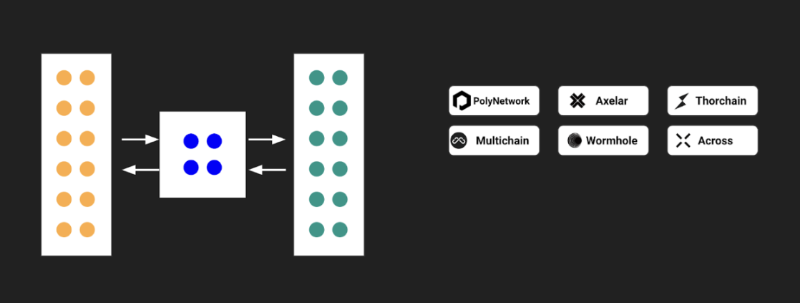

Mode de vérification externe

Le mode de vérification externe implique un ou plusieurs validateurs qui surveillent une adresse spécifique sur la chaîne source. Lorsqu’un utilisateur envoie un actif vers cette adresse spécifique, l’actif est temporairement verrouillé.

Des validateurs tiers vérifient cette information et doivent parvenir à un consensus. Une fois le consensus atteint, un actif équivalent est généré sur la chaîne cible.

L’inconvénient de ce mode de communication est qu’il repose sur une « hypothèse de confiance », rendant le système vulnérable aux vols d’actifs dus à un « point de défaillance unique » ou à une « défaillance locale ».

Figure 2 : Mode de vérification externe

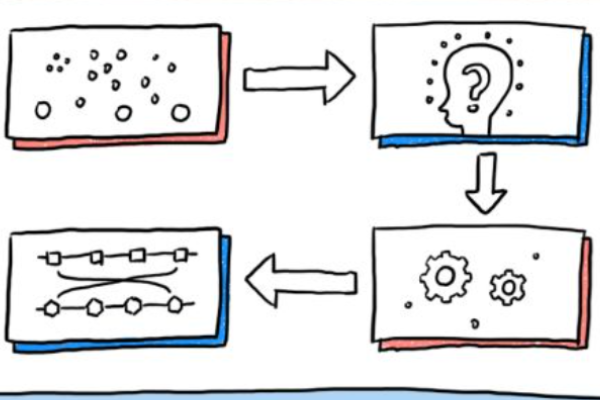

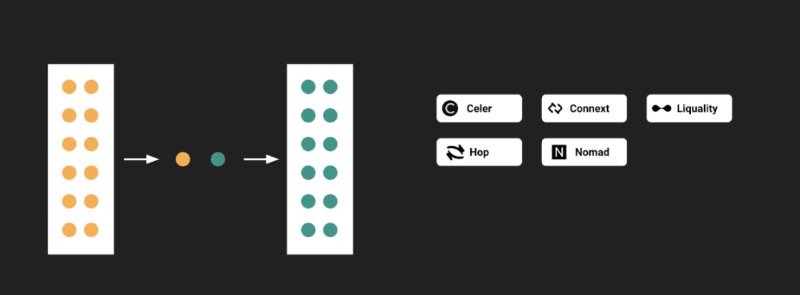

Mode de vérification locale

La vérification locale est un mode partiel, basé sur un réseau de liquidité point à point. Chaque nœud fonctionne comme un « routeur ». Ces routeurs fournissent l’actif natif de la chaîne cible, plutôt qu’un actif dérivé.

L’inconvénient majeur de ce mode est son absence de « caractère universel » : il ne permet que le transfert d’actifs entre chaînes, et non la transmission inter-chaînes d’informations ou de données générales.

Figure 3 : Mode de vérification locale

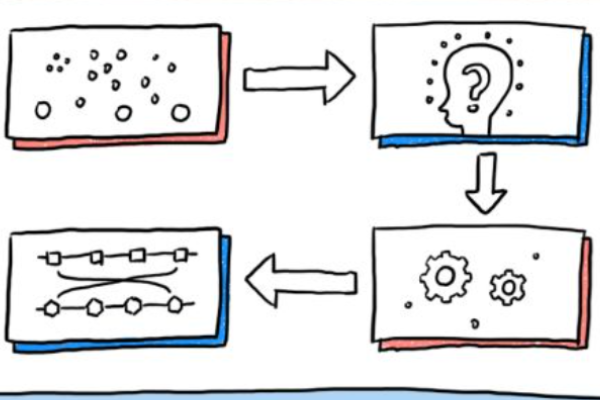

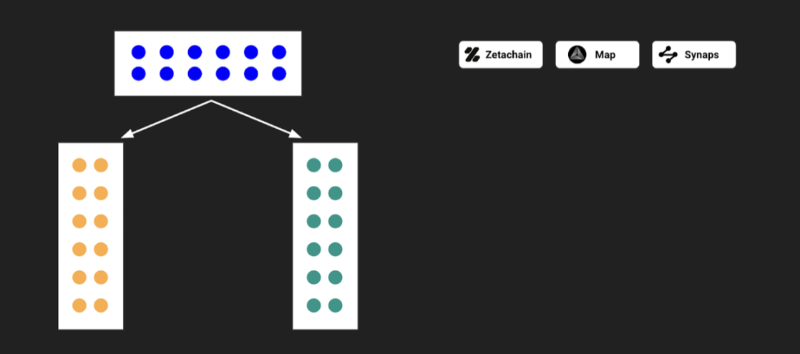

Mode de chaîne amont

Le mode de chaîne amont exige que les dApps déployent leurs contrats intelligents sur cette chaîne, afin que les messages soient copiés et envoyés vers d'autres blockchains de niveau 1 pour mettre à jour l'état.

Le principal inconvénient de ce mode concerne la stratégie commerciale : cette chaîne entre en concurrence directe avec toutes les autres blockchains de niveau 1 au lieu de coopérer, car chacune cherche à attirer les dApps sur sa propre plateforme.

Figure 4 : Mode de chaîne amont

Pourquoi zkRelayer est-il la clé de la communication inter-chaînes ?

Une excellente solution de communication inter-chaînes devrait posséder les avantages suivants :

-

Absence d'hypothèse de confiance, sécurité maximale, c'est-à-dire Trustless, Secure ;

-

Accès libre, décentralisation, c'est-à-dire Permissionless, Decentralized ;

-

Caractère universel, c'est-à-dire General, Universal ;

-

Extensibilité, c'est-à-dire Extensible ;

-

Rapidité, faible coût, c'est-à-dire Efficient, Low Cost ;

Toutes les solutions cross-chain ne possèdent pas simultanément ces qualités, et l'importance relative de chaque critère varie.

Les utilisateurs peuvent tolérer des services cross-chain plus lents ou des coûts plus élevés, et n’ont pas forcément besoin immédiatement de transférer tous types de formats de données entre chaînes.

Cependant, la première exigence — l'absence d'hypothèse de confiance (Trustless) — est urgente et primordiale. Les premières solutions basées sur la validation externe cherchaient à résoudre les problèmes de communication entre blockchains à l’aide d’une chaîne supplémentaire. D’un point de vue méthodologique, cette approche est lourde et peine à résoudre les difficultés de communication entre chaînes EVM et non-EVM, ou entre chaînes PoW et PoS.

Par ailleurs, cette chaîne intermédiaire constitue un outil centralisé unique, difficile à « prouver son innocence », c’est-à-dire qu’elle ne garantit ni une sécurité décentralisée ni une sécurité sans confiance (Trustless Security).

Quant aux solutions de vérification native telles que LayerZero et Hyperlane, elles mettent surtout l’accent sur les rôles des clients Sender et Receiver, tout en minimisant ceux du Relayer et de l’Oracle.

Plusieurs problèmes subsistent :

-

Premièrement, l’utilisateur doit faire confiance au fait que le Relayer et l’Oracle ne s’entendent pas pour agir malicieusement ;

-

Deuxièmement, l’utilisateur doit croire que le protocole lui-même ne comporte pas de comportement malveillant au niveau du Relayer.

Autrement dit, aucune des solutions actuelles ne parvient à assurer une sécurité véritablement sans confiance (Trustless Security). Les points de défaillance unique ou partielle restent comme une bombe à retardement intégrée dans des solutions de communication inter-chaînes intrinsèquement imparfaites.

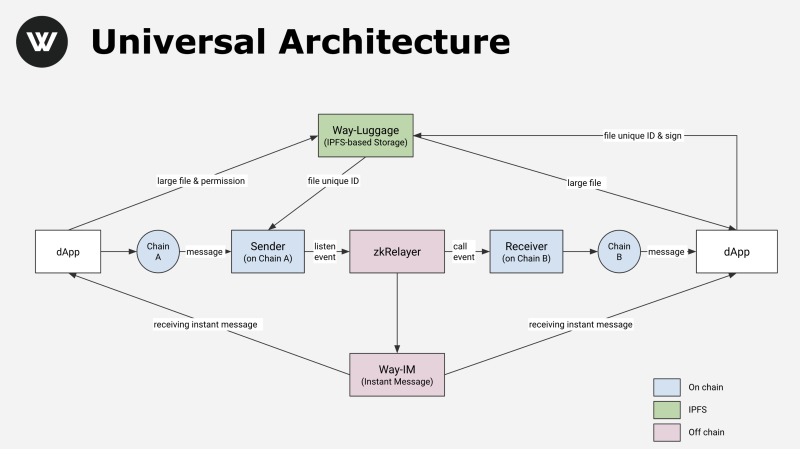

zkRelayer est un relais à preuve de connaissance nulle proposé par Way Network pour la communication inter-chaînes. Son avantage principal est que l'utilisateur n'a pas besoin de faire confiance à un tiers extérieur, ni même au protocole lui-même. Tant que le processus mathématique et cryptographique de preuve est complet et correct, le système peut être accepté par le public. Notez bien que cela marque un changement fondamental : ici, l'utilisateur fait confiance à la « vérité », et non à une personne ou à une organisation. Les êtres humains ou les organisations peuvent commettre des erreurs ou agir mal, mais la vérité, elle, ne le peut pas. Dans le flux complet Chain A → Sender → zkRelayer → ZK Verifier → Receiver → Chain B, zkRelayer devient un composant central, surpassant même les clients légers Sender et Receiver.

Le composant central de zkRelayer est le ZK Prover ainsi que l’agrégateur de messages. Le ZK Prover de Way Network utilise la méthode de preuve à connaissance nulle ZK-FOAKS développée par Fox Tech, qui se distingue par sa grande rapidité et ses propriétés récursives et sans confiance (Recursive et Trustless). Son temps de preuve linéaire et son temps de vérification sous-linéaire atteignent déjà la limite théorique. Appliquée au relais de communication inter-chaînes, ZK-FOAKS garantit que la communication est Trustless, Efficient et Low Cost.

zkRelayer est la clé qui ouvre la voie à la communication inter-chaînes. Grâce à zkRelayer, une nouvelle ère de communication inter-chaînes commence.

Figure 5 : Architecture universelle de communication inter-chaînes de Way Network

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News