Ethereum 2026 : abandonner l’obsession de l’adoption généralisée, Vitalik mise sur la décentralisation et la confiance zéro

TechFlow SélectionTechFlow Sélection

Ethereum 2026 : abandonner l’obsession de l’adoption généralisée, Vitalik mise sur la décentralisation et la confiance zéro

2026 sera l’année où nous déciderons qu’une adoption généralisée au détriment de nos valeurs fondamentales n’est pas souhaitable. Une décentralisation « suffisamment bonne » ne l’est tout simplement pas. Les utilisateurs méritent mieux que de devoir faire confiance à des fournisseurs d’infrastructures pour accéder à un réseau « sans confiance ».

Auteur : Stacy Muur

Traduction et adaptation : TechFlow

Lien vers l’article original :

https://x.com/stacy_muur/status/2019325467116126348

Introduction de TechFlow : Au cours des dix dernières années, Ethereum a consenti des compromis soigneusement calculés. Il a échangé la confiance zéro contre la commodité, l’autonomie contre l’expérience utilisateur, et la décentralisation contre l’adoption grand public. Or, 2026 marque un tournant : c’est l’année où Ethereum cesse de se demander si « diluer ses propres principes pour favoriser l’adoption grand public en vaut la peine ». La réponse est désormais claire : cela n’en vaut plus la peine. Stacy Muur décrit en détail la vision de Vitalik : rendre à nouveau le fonctionnement d’un nœud complet accessible grâce au ZK-EVM et aux listes d’accès par bloc ; garantir des appels RPC vérifiables via le client léger Helios ; assurer des paiements privés tout en conservant une interface utilisateur publique intuitive ; remplacer les mnémoniques vulnérables par la récupération sociale ; héberger les interfaces utilisateur des dApps de façon inarrêtable sur IPFS ; et construire des blocs résistants à la censure grâce à FOCIL. La recentralisation de la couche d’infrastructure doit prendre fin.

Au cours des dix dernières années, Ethereum a consenti des compromis soigneusement calculés. Il a échangé la confiance zéro contre la commodité, l’autonomie contre l’expérience utilisateur, et la décentralisation contre l’adoption grand public.

Chaque fois que vous consultez le solde de votre portefeuille, vous faites confiance à des entreprises telles qu’Alchemy ou Infura. Chaque fois que vous utilisez une dApp, vos données sont transmises à des serveurs que vous n’avez jamais choisis.

Or, 2026 marque un tournant. C’est l’année où Ethereum cesse de se demander si « diluer ses propres principes pour favoriser l’adoption grand public en vaut la peine ». La réponse est désormais claire : cela n’en vaut plus la peine.

Vision

- Rendre à nouveau le fonctionnement d’un nœud complet accessible (ZK-EVM + listes d’accès par bloc)

- Des appels RPC vérifiables, non plus fondés sur une confiance aveugle (client léger Helios)

- Des paiements privés avec une interface utilisateur publique intuitive

- Des portefeuilles allant au-delà des mnémoniques vulnérables (récupération sociale)

- Des interfaces utilisateur de dApps inarrêtables (hébergement sur IPFS)

- Une construction de blocs résistante à la censure (FOCIL)

Problème : la recentralisation de l’infrastructure

Même si la couche fondamentale demeure décentralisée, l’infrastructure d’Ethereum s’est progressivement recentralisée.

Les nœuds ont perdu leur compatibilité avec les ordinateurs portables, exigeant désormais plus de 800 Go de stockage et jusqu’à 24 heures de synchronisation. Les dApps, autrefois de simples pages HTML, se sont transformées en monstres côté serveur qui fuient constamment vos données. Les portefeuilles ont abandonné les appels RPC contrôlés par l’utilisateur au profit de fournisseurs intégrés en dur qui suivent chacune de vos actions.

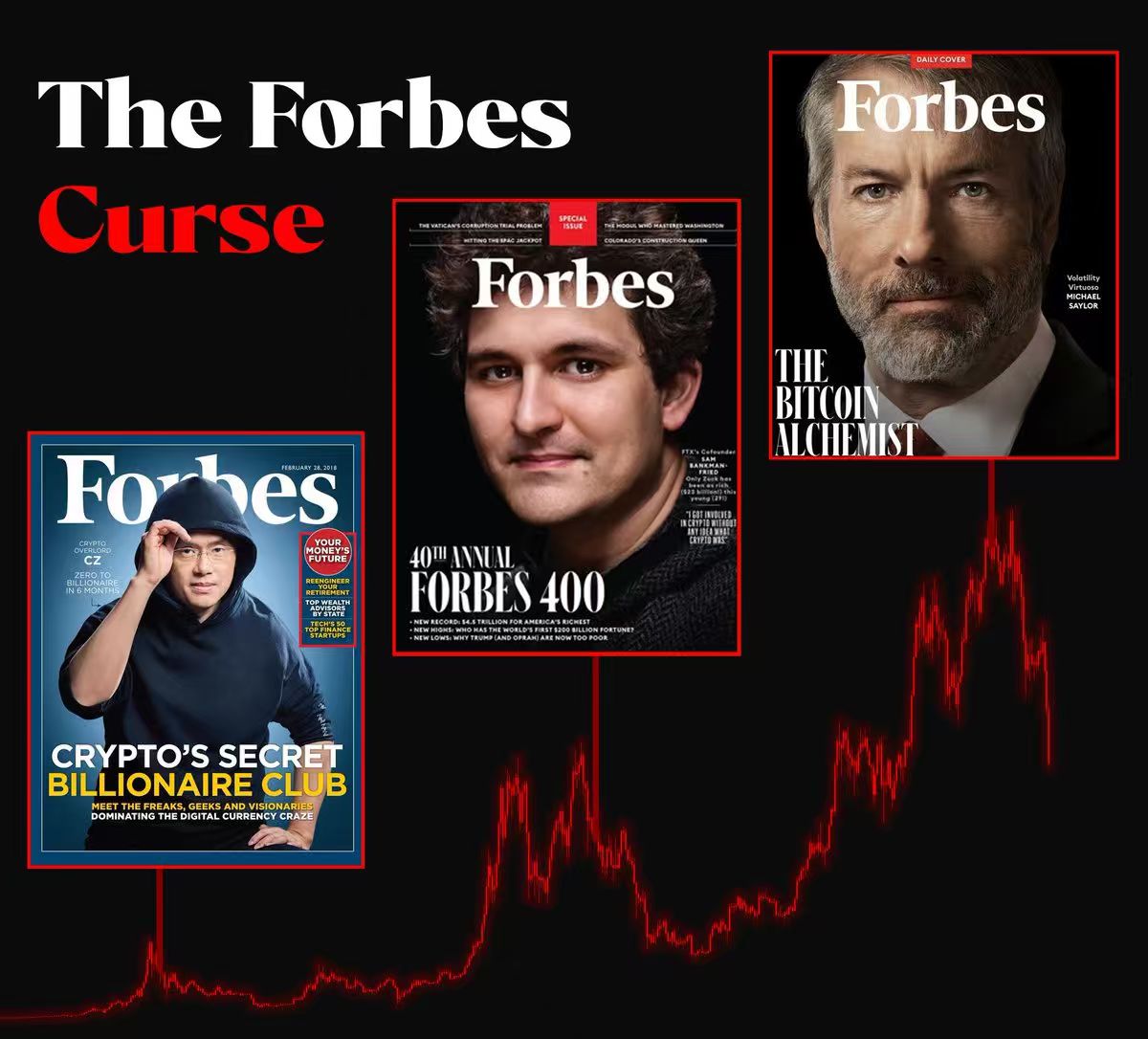

Le phénomène le plus frappant est que 80 à 90 % des blocs Ethereum sont aujourd’hui produits par seulement deux constructeurs de blocs. Cette concentration place l’inclusion des transactions sous le contrôle d’un petit nombre d’entités capables de censurer tout ce qu’elles souhaitent.

Ces évolutions ne sont pas des erreurs, mais des choix pragmatiques dictés par les contraintes du protocole de preuve de travail lors de la phase d’extension.

Mais leur coût est réel : des hypothèses de confiance s’insinuent discrètement dans un système censé reposer sur la confiance zéro, les points de défaillance unique prolifèrent, et les utilisateurs perdent leur véritable autonomie. Nous avons certes décentralisé le registre, mais recentralisé la couche d’accès.

Le paysage de 2026

Nœuds complets

La réalité actuelle : plus de 800 Go de stockage requis, 24 heures de synchronisation, nécessité d’un fonctionnement continu. La plupart des utilisateurs ont renoncé.

Les listes d’accès par bloc (BAL) changent radicalement cette situation. Concevez chaque BAL comme un répertoire associé à chaque bloc, indiquant à l’avance quels états seront touchés par ce bloc. Votre ordinateur peut alors précharger en parallèle tous les éléments requis avant même le début de l’exécution. Les transactions sans conflit s’exécutent simultanément sur des cœurs distincts. Des analyses montrent que 60 à 80 % des transactions ne présentent aucun chevauchement.

Associé aux preuves ZK permettant de valider un bloc sans avoir à réexécuter l’intégralité de son contenu, ce mécanisme réduit drastiquement le temps de synchronisation et rend la gestion du stockage viable. Le fonctionnement d’un nœud passe ainsi du domaine exclusif des sociétés spécialisées en infrastructure à celui d’un ordinateur portable convenable.

Helios : des appels RPC vérifiables

Imaginez cette attaque : vous effectuez un échange sur Uniswap. Votre fournisseur RPC malveillant vous affiche un faux cours. Vous signez une transaction vous faisant recevoir moins de jetons que prévu. Ce RPC exécute alors une attaque « sandwich » et garde les bénéfices. Vous n’en aurez jamais connaissance.

Ce scénario ne s’est pas encore produit chez les principaux fournisseurs, mais il est techniquement possible. Le problème ? Vous faites confiance à un tiers pour vous informer de l’état de la blockchain.

Helios résout ce problème en deux secondes. Il s’agit d’un client léger qui suit le « comité de synchronisation » des validateurs (512 validateurs, cycle d’environ 27 heures). Si les deux tiers ou plus de ce comité signent un en-tête de bloc, celui-ci est considéré comme canonique. Lorsque vous consultez votre solde, Helios demande une preuve Merkle à un RPC non fiable et la vérifie localement. Ce RPC peut refuser de répondre, mais ne peut pas mentir.

Helios peut fonctionner partout : sur un ordinateur portable, un smartphone ou même sous forme d’extension navigateur. En l’utilisant comme fournisseur RPC de votre MetaMask, chaque dApp devient immédiatement « confiance zéro », sans modification aucune de votre environnement.

Cette technologie existe déjà aujourd’hui, est open source et prête à être intégrée.

ORAM/PIR : requêtes RPC privées

Chaque appel RPC révèle vos comportements : les adresses que vous surveillez, les protocoles que vous utilisez, et les moments où vous les utilisez.

L’ORAM (mémoire aléatoire involontaire) utilise une structure arborescente pour masquer les motifs d’accès. Le serveur voit que vous accédez à des données, mais ne peut pas identifier lesquelles. Messenger Signal utilise ce procédé, réduisant ainsi les coûts d’un facteur 100 (passant de 500 à seulement 6 serveurs).

Le PIR (recherche d’information privée) vous permet d’interroger une base de données sans révéler quelle information vous recherchez. Vous envoyez une requête chiffrée, le serveur traite des données chiffrées, et vous déchiffrez la réponse. Quelle que soit la taille de la base de données, la taille de la réponse reste constante (environ 3 Ko).

Des implémentations concrètes existent déjà aujourd’hui :

- Oblivious Labs : vérificateur privé de soldes WBTC

- Résolution privée d’ENS

- QuietRPC : exploration privée des appels RPC

Le principal défi réside dans la gestion de l’état dynamique : recoder 33 millions d’éléments prend entre 4 et 20 minutes. La solution repose sur des instantanés réguliers accompagnés de preuves sur chaîne. Pour la plupart des usages (vérification de solde, vérification d’éligibilité au vote), un léger décalage de quelques minutes est acceptable au regard des garanties de confidentialité offertes.

Récupération sociale : aller au-delà des mnémoniques vulnérables

Les portefeuilles actuels imposent des choix impossibles :

- Perte de la phrase mnémonique → perte totale des fonds

- Vol de la phrase mnémonique → perte totale des fonds

- Sauvegarde dans le cloud → souveraineté compromise par une porte dérobée

La récupération sociale répartit la confiance. Vous disposez d’une clé de signature quotidienne, complétée par des « gardiens » (amis, membres de la famille, autres appareils). La récupération nécessite l’approbation de 3 gardiens sur 5. Une temporisation (48 à 72 heures) empêche tout vol immédiat tout en autorisant une récupération légitime.

Votre téléphone tombe-t-il dans un lac ? Contactez vos gardiens, ils approuvent la création d’une nouvelle clé, la temporisation commence, et vous retrouvez l’accès à vos fonds. Si quelqu’un vole votre clé et tente cette manœuvre, vous annulez l’opération pendant la période de temporisation.

Sécurité : un attaquant doit simultanément compromettre au moins 3 des 5 gardiens. Vous disposez de plusieurs jours pour réagir. Chaque gardien détient uniquement une partie du pouvoir nécessaire. Aucune entreprise technologique ne dispose de porte dérobée.

Cette fonctionnalité est déjà prise en charge par des portefeuilles tels qu’Argent et d’autres. L’objectif pour 2026 est de la généraliser partout, avec une expérience utilisateur simple et accessible à tous.

Paiements privés avec une interface utilisateur publique

Des outils de confidentialité existent, mais leur utilisation est pénible : applications différentes, interface utilisateur médiocre, frais de gaz multipliés par 3 à 5, support limité. Presque personne ne les utilise.

L’objectif pour 2026 est de faire en sorte que la confidentialité devienne une expérience publique standard. Même portefeuille, même interface, coûts comparables. La confidentialité devient une simple case à cocher, non plus un projet de recherche.

Technologies clés : zkSNARK (prouvant que vous disposez de fonds sans révéler lesquels), adresses invisibles (adresses uniques générées pour chaque transaction), intégration de l’abstraction de compte.

FOCIL : confidentialité résistante à la censure

Si les constructeurs de blocs refusent d’inclure les paiements privés, ces derniers perdent toute valeur. Or, avec 80 à 90 % des blocs provenant de seulement deux constructeurs, la censure est facile.

FOCIL (liste forcée d’inclusion imposée par la règle de sélection de fourche) rend la censure impossible :

À chaque slot, 16 validateurs sont tirés au sort afin de constituer, à partir des transactions présentes dans le mempool, une « liste d’inclusion » (8 Ko chacune). Les constructeurs de blocs doivent inclure ces transactions. Les validateurs ne votent que pour les blocs satisfaisant cette liste d’inclusion. Sans votes, un bloc ne peut pas devenir canonique.

Pourquoi cela fonctionne :

- Fondé sur un comité : un seul validateur honnête parmi les 16 suffit

- Imposé par la règle de sélection de fourche : intégré directement au protocole de consensus, impossible à contourner

- Exécution dans le même slot : aucune latence

- Inclusion à n’importe quelle position dans le bloc : les constructeurs peuvent optimiser les MEV mais ne peuvent pas censurer

Pour la confidentialité : si un validateur inclut votre transaction privée, celle-ci doit figurer dans le bloc. Les constructeurs ne peuvent la censurer sans subir de pertes financières.

Hébergement des dApps sur IPFS

Lorsque vous accédez à Uniswap, vous chargez l’application web depuis leurs serveurs. Si ceux-ci tombent en panne, vous êtes bloqué. S’ils sont piratés, même brièvement, une interface utilisateur malveillante peut vider votre portefeuille. Sous forte charge, ils peuvent servir des interfaces différentes à différents utilisateurs.

Solution IPFS : héberger l’interface utilisateur via adressage de contenu (identifié par un hachage, non par un serveur). N’importe qui peut fournir ce contenu. Modifier l’interface change le hachage. ENS associe des noms conviviaux à ces hachages.

Avantages : absence de point de défaillance unique, impossibilité de détournement, résistance à la censure, vérifiabilité.

Défi : chaque mise à jour génère un nouveau hachage. Solution : les enregistrements ENS pointent vers le hachage le plus récent, puis la gouvernance se décentralise progressivement vers une DAO.

Pourquoi cela importe

« Dans l’ordinateur mondial, il n’y a pas de maître centralisé. Il n’y a pas de point de défaillance unique. Il n’y a que de l’amour. » — Vitalik

Si Ethereum n’est qu’une plateforme supplémentaire nécessitant de faire confiance à des intermédiaires, pourquoi ne pas simplement utiliser AWS ?

La réponse doit être qu’Ethereum offre quelque chose de fondamentalement différent : une véritable propriété, un accès véritablement sans permission, une résistance effective à la censure, une autonomie réelle.

Mais ces qualités ne comptent que si elles sont accessibles. Un système théoriquement décentralisé, mais accessible uniquement via des goulets d’étranglement centralisés, n’est qu’un « théâtre de la décentralisation ».

Les enjeux :

- Réussite : Ethereum devient l’infrastructure d’un internet ouvert, où les utilisateurs contrôlent pleinement leurs richesses et leurs données, et où la confidentialité est la norme

- Échec : capture réglementaire de la couche d’accès, abandon progressif des cryptomonnaies par les utilisateurs au profit de monnaies numériques de banque centrale (CBDC) « honnêtes », disparition du rêve cypherpunk

Conclusion

Une décennie pragmatique a prouvé que les blockchains fonctionnent. Désormais, nous devons prouver qu’elles fonctionnent sans sacrifier leurs principes fondateurs.

Aucun de ces éléments ne sera livré d’un seul coup dans la prochaine version. Construire des systèmes « confiance zéro » dotés d’une excellente expérience utilisateur demande du temps. Coordonner des centaines de développeurs demande encore plus de temps.

Mais l’engagement est absolu. Chaque décision est évaluée selon le critère suivant : augmente-t-elle la confiance zéro et l’autonomie ?

2026 est l’année où nous décidons que l’adoption grand public au prix de nos valeurs fondamentales n’en vaut plus la peine. Une décentralisation « suffisamment bonne » ne l’est pas assez. Les utilisateurs méritent mieux que de devoir faire confiance à des fournisseurs d’infrastructure pour accéder à un réseau censé fonctionner sans confiance.

Les composants techniques sont en place. Helios fournit dès aujourd’hui des appels RPC vérifiables. ORAM/PIR prouve l’efficacité des requêtes privées. La récupération sociale est déjà opérationnelle. La résistance à la censure de FOCIL est spécifiée. La voie est claire.

Il est maintenant temps de construire Ethereum.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News