La vérité au-delà du prix : comment les États-Unis ont saisi le bitcoin de Chen Zhi ?

TechFlow SélectionTechFlow Sélection

La vérité au-delà du prix : comment les États-Unis ont saisi le bitcoin de Chen Zhi ?

Le prix reflète la position, tandis que les documents judiciaires exposent les faits.

Rédaction : Daii

À l’instant, le bitcoin a de nouveau franchi sous la barre des 100 000 dollars. Cette longue bougie rouge a amplifié au maximum le volume sur les réseaux sociaux :

Certains affirment « l’algorithme a été craqué, d’où la fuite des fonds », d’autres traduisent directement « détenu aux États-Unis » par « les États-Unis ont calculé la clé privée ». Or, les prix expriment les émotions, pas nécessairement les faits.

Ce texte ne cherche ni à encourager l’achat ni à inciter à la vente — au moment où la volatilité est la plus frappante, ce qu’il faut surtout faire, c’est étaler les documents et remettre la chronologie en ordre :

Que les États-Unis ont-ils vraiment saisi ? Comment l’ont-ils fait ? Y a-t-il le moindre lien avec une « attaque réussie contre l’algorithme » ?

Nous allons maintenant clarifier les faits étape par étape selon les événements avérés : d’abord comprendre l’ordre d’enflamment des rumeurs, puis distinguer « algorithme vs accès », et enfin, à partir de cas et procédures déjà publics, répondre à une question simple :

Pourquoi les bitcoins de Chen Zhi sont-ils passés d’un stockage personnel à un dépôt sous supervision judiciaire américaine ?

Voici d’abord la chronologie :

10 octobre (vendredi) Après que le président américain a annoncé de nouvelles mesures imposant des droits de douane de 100 % sur les importations chinoises, les chaînes de levier ont commencé à se défaire ; dans la soirée et le lendemain, des liquidations en chaîne se sont produites. En 36 heures entre les 10 et 11 octobre, environ 19 milliards de dollars de positions à effet de levier ont été effacées, le bitcoin étant tombé temporairement autour de 104 7xx $ ; l’ether et les cryptomonnaies mineures ont chuté davantage encore, plongeant le marché dans une narration de « week-end noir ». (Reuters)

11 octobre (samedi) Les records de liquidation sur les plateformes d’échange et de contrats perpétuels ont été battus : le titre « plus grande liquidation massive de l’histoire en une journée » a dominé les fils d’actualité et les classements sociaux, focalisant les discussions sur la question « qui a déclenché cette panique de liquidité ? ». (coinglass)

14 octobre (mardi) Le ministère américain de la Justice (DOJ) a rendu public son acte d’accusation : il accuse Chen Zhi, président du groupe太子, de complicité de fraude téléphonique et de blanchiment d’argent, et engage la plus grande saisie civile de l’histoire concernant environ 127 271 bitcoins — l’acte précise que ces bitcoins étaient auparavant conservés dans des « portefeuilles non hébergés (unhosted wallets) », dont les clés privées étaient détenues par Chen Zhi lui-même, et qui sont désormais « sous le dépôt du gouvernement américain ». Le même jour, le département américain du Trésor (OFAC) et le gouvernement britannique ont publié simultanément des sanctions étendues. (justice.gov)

Dans les 48 heures suivant le 14 octobre, plusieurs types de contenus ont substitué « détention aux États-Unis (custody) » à « craquage par les États-Unis » :

-

Les médias agrégateurs et les reprises médiatiques ont simplifié « la saisie judiciaire de portefeuilles non hébergés » en « le gouvernement a calculé la clé privée ». (Exemple : les alertes de médias britanniques et leurs reprises insistent répétitivement sur « 127 271 BTC désormais maîtrisés par les États-Unis », omettant souvent le contexte juridique de « saisie / dépôt judiciaire » lors de la diffusion secondaire.) (theguardian.com)

-

Dans les communautés de plateformes et forums, des titres comme « le portefeuille du gouvernement américain ajoute 127 000 BTC » attirent les clics, tandis que les commentaires voient apparaître des spéculations populaires sur « l’algorithme craqué », amplifiant ainsi l’erreur d’interprétation. (Reddit)

-

Les médias grand public utilisent des titres mettant en avant « la plus grande de l’histoire » et « désormais sous dépôt aux États-Unis », mais les lecteurs interprètent souvent « obtenir l’accès / le contrôle » comme une « attaque technique réussie contre Bitcoin ». (cbsnews.com)

15–21 octobre Contrairement à la « désérialisation » du marché cryptographique, l’or atteint un nouveau sommet historique : après avoir franchi 4 100 $ le 13, puis 4 200 $ le 15, il touche un pic temporaire de 4 381 $ l’once entre le 20 et 21, marquant un basculement rapide vers la narration « l’or est plus sûr ». (Reuters)

31 octobre (vendredi) Le bitcoin enregistre sa première baisse mensuelle en octobre depuis 2018.

Beaucoup concluent alors naturellement : « L’algorithme a été craqué, donc le cours baisse et les capitaux passent à l’or. » Ce mythe semble « tenir debout » parce qu’un pseudo lien de causalité a été construit entre prix, actualités et peur.

Maintenant, vous devriez bien comprendre qu’il s’agit d’une erreur typique de post hoc et d’assemblage narratif : la baisse principale du bitcoin provient de la désérialisation et du retrait de liquidité ; les documents du DOJ parlent de transfert d’« accès et de contrôle », pas d’un « craquage algorithmique » ; la hausse de l’or résulte davantage d’une logique macroéconomique de refuge et d’anticipation des taux.

Mais il reste une chose que vous ne connaissez peut-être pas encore : comment les bitcoins de Chen Zhi ont-ils été pris en main par les États-Unis ?

1|Qu’est-ce que les États-Unis ont vraiment « craqué » ?

Si on lit attentivement le texte original de l’acte d’accusation, la réponse est presque évidente :

Les États-Unis n’ont pas « craqué l’algorithme », mais ont obtenu « l’accès et le contrôle » de ces actifs.

Dans leur communiqué du 14 octobre 2025, le ministère de la Justice annonce la plus grande saisie civile de l’histoire concernant environ 127 271 bitcoins, précisant clairement que ces actifs sont « actuellement sous garde américaine (in U.S. custody) » — une formulation qui pointe vers la possession et le contrôle, non vers « avoir calculé la clé privée ». Le document indique aussi que ces bitcoins étaient auparavant stockés dans des portefeuilles non hébergés, avec les clés privées détenues par Chen Zhi lui-même, ce qui confirme que le droit d’accès a été transféré de l’individu aux autorités judiciaires, et non que l’algorithme a été violé.

Les actions complémentaires du même jour renforcent cette lecture par « voie judiciaire et sanctions » : le Trésor américain annonce des sanctions conjointes sans précédent contre le réseau criminel transnational太子, nommant Chen Zhi et gelant de nombreuses entités et canaux associés ; le gouvernement britannique publie simultanément des annonces d’exécution et de gel d’actifs. C’est un parcours typique « judiciaire » — accusation + confiscation + sanctions — totalement distinct logiquement et institutionnellement du « décryptage technique ». (home.treasury.gov)

Les faits plus précis figurent dans les documents officiels : l’acte d’accusation et la requête de confiscation publiés par le bureau du procureur fédéral de l’Est de New York détaillent la chaîne légale et probatoire de « localisation » et de « revendication de confiscation », sans jamais affirmer avoir inversé mathématiquement une clé privée de 256 bits. Autrement dit, ce qui a été transféré, c’est l’« usage » de la clé, pas la « mathématique » du bitcoin ; « être sous garde aux États-Unis » signifie une conservation et exécution sous contrôle judiciaire, non une « défaillance algorithmique ». (justice.gov)

Inverser mathématiquement une clé privée bitcoin est certes un rêve pour beaucoup, mais avant l’avènement des ordinateurs quantiques, c’est tout simplement une tâche impossible sur Terre.

2|Pourquoi « craquer » Bitcoin est presque impossible ?

Précisons d’abord la nature du « verrou » de Bitcoin.

Bitcoin utilise une signature numérique à courbe elliptique, la courbe secp256k1 ; une clé privée est un nombre aléatoire de 256 bits, dont la sécurité équivaut à résoudre un problème de logarithme discret sur courbe elliptique. Ce n’est pas un travail d’ingénierie que l’on peut forcer en poussant ses cartes graphiques à fond, mais un problème mathématique pour lequel aucun algorithme efficace connu ne peut aboutir en temps raisonnable. Le National Institute of Standards and Technology (NIST) évalue la sécurité d’une courbe elliptique de 256 bits à environ 128 bits de force, un niveau considéré comme acceptable à long terme ; la documentation des développeurs Bitcoin précise également que la clé privée est une donnée aléatoire de 256 bits, servant à générer la clé publique et la signature via secp256k1. (nvlpubs.nist.gov)

De nombreuses rumeurs sur « l’algorithme craqué » aiment brandir le mot « quantique » comme marteau. Certes, l’algorithme de Shor peut théoriquement briser le logarithme discret, mais cela suppose l’existence d’un ordinateur quantique massif et tolérant aux erreurs. En réalité, ce que le monde académique peut faire en 2025, c’est démontrer sur du matériel de 133 qubits la « rupture » d’une petite courbe elliptique de l’ordre de 5 bits — une expérience modèle au microscope, très loin de l’intensité industrielle de 256 bits. C’est justement parce que l’industrie et la régulation comprennent cette échelle temporelle que le NIST a publié en 2024 les premières normes de ** chiffrement post-quantique (PQC) (FIPS 203/204/205), préparant la migration future, mais cela ne signifie pas que « l’ECDSA d’aujourd’hui est déjà tombé ». ** Interpréter une préparation prospective comme un « décryptage actuel » est une substitution typique des rumeurs. (arxiv.org)

Autrement dit, l’ECDSA n’a jamais été « percé » par la puissance informatique réelle ; ce qui cède fréquemment, ce sont toujours les accès humains et les opérations — pas l’algorithme lui-même. (bitcoinops.org)

Alors, comment les États-Unis ont-ils obtenu les clés privées initialement contrôlées par Chen Zhi ?

3|Comment les États-Unis ont-ils vraiment « obtenu les clés privées » ?

Il n’y a généralement que deux voies : homme ou objet — soit quelqu’un livre la clé, soit elle se trouve sur un dispositif.

Les grands précédents nous montrent que cette « clé » n’est presque jamais extraite des maths, mais trouvée chez des personnes ou sur des équipements.

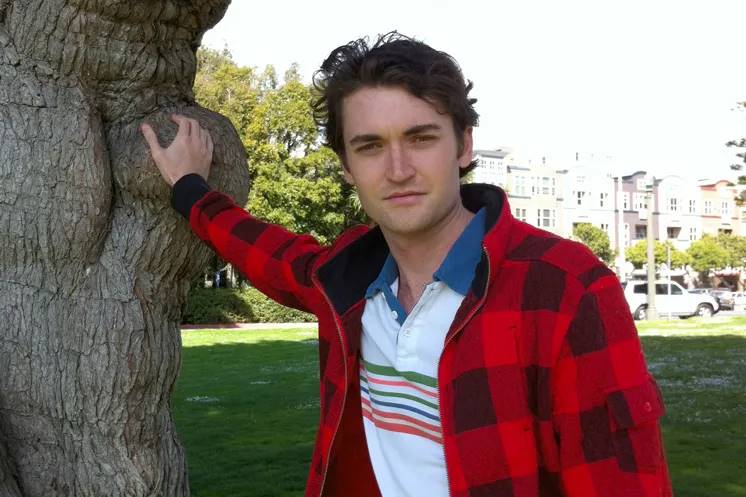

Le 1er octobre 2013, le FBI arrête Ross Ulbricht dans une bibliothèque publique de San Francisco. Il est accusé d’avoir exploité Silk Road, un grand marché criminel et de drogue sur le dark web. Les enquêteurs créent d’abord une perturbation sur place, puis maîtrisent sa personne et son ordinateur, et, munis d’un mandat de perquisition, analysent son portable pour obtenir l’accès au système et au portefeuille.

Entre 2015 et 2016, le FBI prend le contrôle du serveur d’un site obscur lié à des images pédopornographiques nommé « Playpen », et demande au tribunal un mandat pour utiliser une technologie d’enquête en ligne (NIT), permettant une ** collecte à distance limitée et ciblée ** sur les « ordinateurs anonymes se connectant au site ». Des sondes autorisées par le tribunal sont envoyées aux ordinateurs cibles pour intercepter les mots de passe ou fragments sensibles en mémoire.

Cette action a suscité un débat national sur le quatrième amendement et la règle 41 de la procédure pénale fédérale : dans quels cas un juge peut-il émettre un mandat de « recherche à distance » ? À partir de 2016, l’amendement 41(b)(6) a élargi les conditions d’utilisation de telles recherches, offrant un cadre procédural plus clair à ces opérations. (congress.gov)

C’est pourquoi de nombreux guides de sécurité insistent tant sur la nécessité de conserver hors ligne les clés privées et les phrases de récupération.

En novembre 2021, les forces de l’ordre perquisitionnent la maison de James Zhong et découvrent du matériel et des documents dans un coffre-fort souterrain et une boîte de pop-corn dans l’armoire de salle de bain, saisissant légalement 50 676 bitcoins. Ces bitcoins provenaient d’une fraude téléphonique antérieure exploitant une faille de retrait sur Silk Road. (justice.gov)

En reliant ces cas, on constate que ce qui est « craqué » n’est jamais l’« algorithme » soutenu par secp256k1 et 2^256, mais toujours l’« accès » — appareils, mots de passe, sauvegardes cloud, complices ou la résistance psychologique des individus.

Dans l’affaire Chen Zhi, les documents publics nous disent seulement que « la clé est maintenant aux mains des États-Unis », sans révéler les détails précis de son acquisition. Alors, faisons une hypothèse audacieuse : si les États-Unis avaient vraiment craqué l’algorithme de Bitcoin, que se passerait-il ?

4|Preuve par l’absurde : que se passerait-il si l’algorithme était vraiment craqué ?

Faisons une expérience de pensée : imaginons qu’une organisation ait réellement « percé » ECDSA/secp256k1. Cela signifierait qu’elle possède le « bouton nucléaire » du système financier mondial. Dans ce cas, la dernière chose à faire serait de saisir publiquement 127 000 BTC appartenant à Chen Zhi et d’en faire un communiqué de presse — ce serait avouer activement au monde entier : « Nous savons ouvrir ces serrures. »

Si une « bombe mathématique » venait à briser le système de signature secp256k1, la blockchain ne se contenterait pas d’un titre d’actualité : elle crierait simultanément « en chaîne » et « hors chaîne ».

Les premiers actifs à bouger seraient les plus vulnérables : les bitcoins de l’ère « Satoshi » dans les anciennes adresses P2PK, ainsi que les anciennes adresses P2PKH ayant réutilisé des clés publiques. Chaincode Labs donne une estimation plus précise : entre 600 000 et 1,1 million de bitcoins de l’ère Satoshi restent sur des adresses P2PK où la clé publique est entièrement exposée ; si la dérivation clé publique → clé privée devenait possible, ceux-ci seraient les premiers touchés. Un tel mouvement massif et des vols à grande échelle ne pourraient passer inaperçus ; les explorateurs de blocs s’emballeraient comme des sismographes, et les médias et comptes d’intelligence blockchain exploseraient en quelques minutes. (Deloitte)

Le deuxième signal visible à l’œil nu serait le « mouvement du portefeuille du fondateur ». Le consensus industriel selon lequel les environ 1,1 million de bitcoins minés tôt par Satoshi Nakamoto « n’ont jamais bougé depuis 2009–2010 » est presque gravé dans la mémoire collective de Bitcoin. Toute « mobilisation massive d’UTXO préhistoriques » serait immédiatement repérée par des observateurs en temps réel, et relayée par les médias comme un « cygne noir ». Si ECDSA était réellement brisé, on verrait ces anciens bitcoins testés en premier. Mais en réalité, ils restent parfaitement immobiles, et chaque « faux mouvement » est rapidement démenti — ce qui constitue justement une preuve indirecte que « l’algorithme n’est pas craqué ». (The Digital Asset Infrastructure Company)

La troisième réaction en chaîne déborderait du cercle crypto : la majeure partie des « signatures » du monde numérique deviendraient simultanément inopérantes. Dès que le « fondement mathématique » s’effondrerait, ce ne seraient pas seulement les portefeuilles en feu, mais aussi les sites bancaires, les petits cadenas verts des navigateurs, les certificats d’entreprise qui exigeraient un remplacement massif. Vous ne verriez pas seulement « un cas isolé saisi », mais des annonces d’urgence généralisées de migration émises par les autorités et organismes de certification. Aucun signe de cet « effondrement simultané » n’est apparu dans le monde réel. (nvlpubs.nist.gov)

En comparant ce « monde attendu » avec la réalité que nous vivons, la logique devient claire :

Si ECDSA était vraiment brisé, vous verriez d’abord des secousses violentes, synchrones et impossibles à dissimuler dans la chaîne et les infrastructures internet ; pas simplement une mauvaise interprétation d’un « terme de dépôt » en « algorithme craqué ».

C’est là la méthode « de type empreinte digitale » pour distinguer rumeurs et faits.

Conclusion

La longue bougie rouge vient de placer la « peur » au centre de tous les écrans. Le prix parle effectivement, mais seulement le langage des émotions : liquidation de levier, retrait de liquidité, changement de refuge — tout cela peut abaisser la courbe, mais ne prouve pas qu’un algorithme a été craqué. Prendre le « transfert d’accès dans une procédure » pour une « rupture mathématique » n’est qu’une justification que la panique se donne à elle-même.

Veuillez séparer deux choses : le prix reflète les positions, tandis que les documents judiciaires rapportent des faits.

Le marché continuera à fluctuer, c’est sa norme ; mais le bon sens ne devrait pas chuter avec les fluctuations.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News