Le mensonge du « hasard » : comment un empire Bitcoin de 15 milliards de dollars s'est effondré à cause d'une seule ligne de code ?

TechFlow SélectionTechFlow Sélection

Le mensonge du « hasard » : comment un empire Bitcoin de 15 milliards de dollars s'est effondré à cause d'une seule ligne de code ?

Face à un adversaire national puissant, aucun moyen technologique ne peut garantir une sécurité absolue.

Auteur : Lewis

Introduction : Le code fantôme

En décembre 2020, environ 127 000 bitcoins (d'une valeur d'environ 3,5 milliards de dollars à l'époque) ont mystérieusement disparu d'une adresse de mineur chinoise appelée « LuBian ». Le propriétaire du pool a lancé un appel désespéré sur la blockchain au « pirate », demandant le retour des fonds et offrant une récompense, jouant ainsi publiquement une scène de récupération numérique.

Ce trésor est ensuite resté silencieux pendant plusieurs années. Ce n'est que le 14 octobre 2025 qu'un communiqué du ministère américain de la Justice (DOJ) a choqué le monde : ils avaient réussi à saisir ces bitcoins, dont la valeur atteignait désormais un incroyable montant de 15 milliards de dollars.

Cependant, cette opération n'était ni un piratage classique ni une arrestation habituelle. Les forces de l'ordre américaines ont pu obtenir la clé privée de cette immense richesse car elles ont découvert un secret absurde mais fatal : le trésor de cet empire criminel ne reposait pas sur une forteresse cryptographique impénétrable, mais sur un petit mensonge concernant les « nombres aléatoires ».

Cette histoire révèle non seulement les coulisses de la plus grande saisie de cryptomonnaie de l’histoire, mais sonne aussi l’alerte pour la sécurité numérique de chacun d’entre nous.

Première partie : L’illusion du hasard – Analyse de la faille « Milk Sad »

Le pilier de la sécurité cryptographique : Clés privées et hasard

Pour comprendre cette faille valant 15 milliards de dollars, il faut d'abord connaître le cœur de la sécurité du bitcoin : la clé privée. Il ne s'agit pas d'un simple mot de passe, mais d'un nombre extrêmement grand de 256 bits. Le nombre total de combinaisons possibles (2^256) dépasse d’un nombre incalculable d’ordres de grandeur le nombre total d’atomes dans l’univers connu (environ 10^80). Ainsi, tant que votre clé privée est générée de manière vraiment aléatoire, la deviner par force brute est physiquement impossible.

Pour faciliter la gestion par les utilisateurs, les portefeuilles modernes utilisent généralement une « phrase-seed » (généralement composée de 12 à 24 mots) pour générer toutes les clés privées. Ce processus repose sur un algorithme appelé **générateur de nombres pseudo-aléatoires (PRNG)**. La qualité de ce générateur détermine directement la vie ou la mort de vos actifs numériques. Un PRNG utilisé en cryptographie doit être de niveau « sécurisé cryptographiquement » (CSPRNG), garantissant que sa sortie ne peut pas être prédite.

Utiliser un PRNG faible, non sécurisé, pour générer une clé privée, c’est comme protéger la porte blindée la plus solide du monde avec un mur en carton.

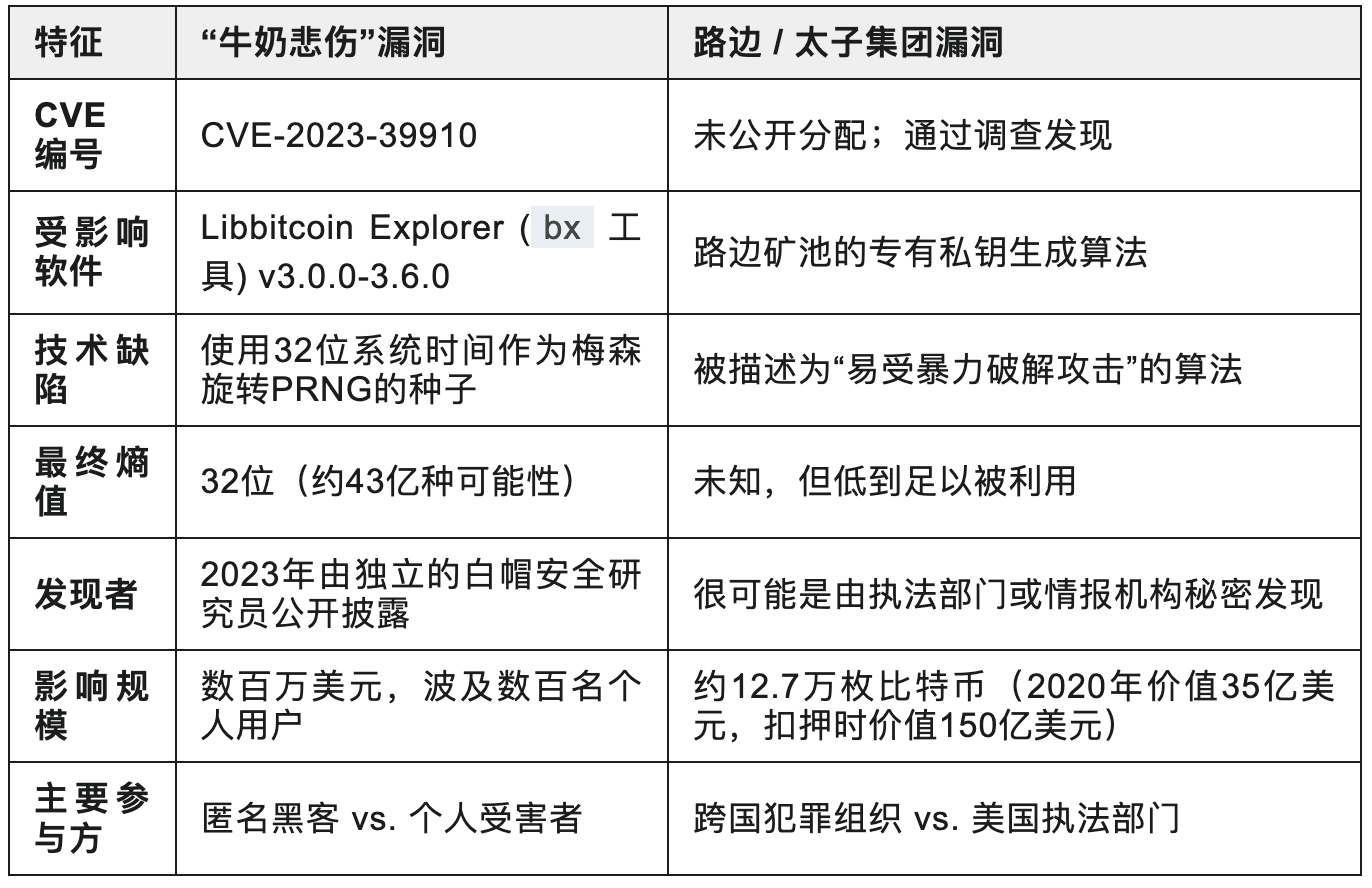

La faille « Milk Sad » (CVE-2023-39910) : Une catastrophe de 32 bits

La faille « Milk Sad » est un cas d’école parfait. Elle résidait dans un outil en ligne de commande nommé Libbitcoin Explorer, que de nombreux développeurs et utilisateurs avancés utilisaient pour créer leurs portefeuilles.

L’erreur technique était d’une simplicité effarante : l’outil utilisait un algorithme PRNG appelé « Mersenne Twister » pour générer les seeds aléatoires. Cet algorithme n’est déjà pas adapté aux usages cryptographiques, mais pire encore, les développeurs n’utilisaient qu’un horodatage système de 32 bits comme « semence » d’initialisation.

Cela signifie que, quelle que soit la complexité de la clé privée générée, la véritable source d’« aléatoire » ne faisait que 32 bits. Quelle est l’étendue de cet espace ? Seulement 2^32, soit environ 4,3 milliards. Pour un ordinateur moderne, parcourir ces 4,3 milliards de possibilités prend tout au plus un jour. Un problème supposé cosmique et inviolable se transforme alors instantanément en un tirage gagnant garanti.

Le nom de cette faille vient du fait que lorsque le timestamp système vaut « 0.0 », la mnémonique générée commence précisément par « milk sad », devenant ainsi son « empreinte digitale » unique. Le 12 juillet 2023, des attaquants ont exploité cette vulnérabilité pour orchestrer un vol massif coordonné, dérobant des millions de dollars d’actifs à des portefeuilles d’utilisateurs sans méfiance.

L’affaire « Milk Sad » montre clairement que même si l’algorithme cryptographique lui-même est inébranlable, une petite imperfection dans son implémentation logicielle suffit à faire s’effondrer tout le système de sécurité.

Deuxième partie : Un empire criminel bâti sur une faille – Le pool LuBian et le groupe Prince

Un pool fantôme et un « vol » soigneusement planifié

Alors que la faille « Milk Sad » était analysée publiquement dans la communauté technique, une histoire bien plus vaste et sombre se déroulait en secret. En décembre 2020, le pool LuBian mentionné précédemment, un géant ayant contrôlé près de 6 % de la puissance de hachage mondiale du bitcoin, a vu environ 127 000 bitcoins disparaître de son portefeuille. Par la suite, l’exploitant du pool a laissé des centaines de messages sur la blockchain, suppliant le « pirate » de rendre les fonds et promettant une récompense.

En février 2021, le pool LuBian a disparu sans laisser de trace.

Des années plus tard, des sociétés d’analyse blockchain, Arkham Intelligence et Elliptic, ont révélé que ce « vol » était probablement dû à l'utilisation par LuBian d’un algorithme propriétaire défectueux pour générer ses clés privées, les rendant vulnérables aux attaques par force brute — une situation identique en principe à la faille « Milk Sad ».

Les cerveaux du réseau : Chen Zhi et le groupe Prince

Le 14 octobre 2025, l’acte d’accusation du ministère américain de la Justice a levé le voile sur la vérité finale. Le maître derrière tout cela était un homme nommé Chen Zhi (aussi connu sous le nom de « Vincent »), président d’un groupe multinational appelé « Prince Group ».

Officiellement, le groupe Prince exerçait des activités dans l’immobilier, la finance et une trentaine d’autres pays, affichant une image prospère. En réalité, il s’agissait d’une vaste organisation criminelle internationale (TCO) violente, selon le Trésor américain. Son activité principale était une escroquerie industrialisée, notamment le stratagème connu sous le nom de « Sha Zhu Pan » (tuer le cochon).

L’acte d’accusation décrit un tableau digne de l’enfer : le groupe Prince gérait plusieurs camps de travail forcé ressemblant à des prisons, entourés de hauts murs et de barbelés électrifiés, en particulier au Cambodge. Des milliers de travailleurs kidnappés y étaient forcés à commettre des escroqueries « Sha Zhu Pan », travaillant plusieurs heures par jour, subissant des coups et des sévices s’ils refusaient ou ne remplissaient pas leurs quotas. À son apogée, ce réseau criminel pouvait rapporter illégalement jusqu’à 30 millions de dollars par jour.

Révélation : Le coffre-fort de l’empire criminel

La plainte civile en confiscation du ministère de la Justice a finalement relié tous les éléments : les 127 000 bitcoins « volés » en 2020 depuis le pool LuBian étaient en réalité les gains illégaux accumulés par le groupe Prince via la fraude et la traite des êtres humains, et Chen Zhi avait toujours conservé le contrôle de ces actifs.

Le pool LuBian était lui-même l’un des masques « légitimes » utilisés par le groupe Prince pour blanchir de l’argent. Grâce au minage, ils pouvaient produire continuellement des bitcoins « propres », sans historique de transaction, puis les mélanger avec l’argent « sale » extorqué aux victimes, dissimulant ainsi leur origine sanglante. Chen Zhi aurait même vanté auprès de complices que son activité minière était très rentable, « parce qu’il n’y avait aucun coût » — une reconnaissance implicite que tout son capital provenait de l’argent arraché à la sueur des victimes.

Ainsi, la vérité éclate au grand jour : cet événement de « vol » de 2020 n’était en rien une cyberattaque, mais une mise en scène minutieuse de type "crier au voleur" orchestrée par le criminel lui-même. Publier des messages sur la blockchain visait à créer un faux registre de vol, servant à « nettoyer » l’origine de ces sommes colossales et à rompre tout lien avec la traite humaine et les fraudes odieuses.

Tragiquement, le coffre-fort utilisé par cet empire criminel pour cacher sa fortune était lui aussi basé sur une faille de génération de nombres aléatoires fragile, similaire à celle de « Milk Sad ».

Troisième partie : Le filet numérique – L’action historique des forces de l’ordre

Suivre la piste sur un grand livre inviolable

Bien que les cryptomonnaies soient souvent perçues à tort comme un paradis anonyme pour criminels, leurs caractéristiques publiques et immuables fournissent également aux enquêteurs un outil puissant de traçabilité. Le ministère américain de la Justice, le FBI, les services secrets, le Trésor et d'autres agences ont uni leurs forces avec des partenaires internationaux comme le Royaume-Uni pour mener une traque numérique transfrontalière d’une ampleur sans précédent.

Grâce à des outils avancés d’analyse blockchain, les enquêteurs ont pu extraire des millions d’enregistrements de transactions, reconstituant progressivement le réseau complexe de blanchiment du groupe Prince. De juin à juillet 2024, les bitcoins longtemps inactifs ont soudainement commencé à être transférés massivement. L’analyse ultérieure a montré que ces transferts n’étaient pas dus à un mouvement par les criminels, mais correspondaient précisément au moment où les autorités américaines, ayant obtenu le contrôle des clés privées, déplaçaient les fonds vers des portefeuilles sous contrôle gouvernemental.

L’énigme finale : Comment le gouvernement américain a-t-il obtenu les clés privées ?

La question la plus fascinante et encore non résolue de toute cette affaire est la suivante : comment le gouvernement américain a-t-il pu obtenir les clés privées de bitcoins valant 15 milliards de dollars, alors que le principal suspect, Chen Zhi, est toujours en fuite ?

Cela diffère radicalement des affaires antérieures. Par exemple, dans les cas du Silk Road ou du piratage Bitfinex, la récupération des fonds dépendait fortement de l’arrestation des suspects, permettant ainsi de saisir les dispositifs physiques contenant les clés privées.

Actuellement, plusieurs scénarios sont envisagés :

-

Renseignement humain : les enquêteurs auraient pu recruter un haut responsable du groupe Prince ayant accès aux clés privées.

-

Saisie physique : les forces de l’ordre auraient pu, sans avoir arrêté Chen Zhi, saisir secrètement par perquisition un portefeuille matériel, un ordinateur ou un papier contenant les clés ou la mnémonique.

-

Exploitation technique directe : c’est l’hypothèse la plus audacieuse et intrigante. Les services de renseignement américains (comme la NSA) auraient pu découvrir indépendamment la faille algorithmique dans la génération des clés privées de LuBian. Forts de leurs ressources informatiques colossales, ils auraient pu attaquer directement cette vulnérabilité, recréer les clés privées et procéder à une saisie à distance, une sorte de « vol contre voleurs ».

Quelle que soit la méthode exacte, cette affaire marque un tournant majeur dans les modes d’intervention des forces de l’ordre : le passage d’une approche « arrêter d’abord, puis récupérer l’argent » à une stratégie déni financier actif et à distance des capacités des organisations criminelles. Cela change fondamentalement le paysage des risques liés aux crimes en cryptomonnaies.

Conclusion : Les leçons venues des profondeurs

De « Milk Sad » à la chute du groupe Prince, deux histoires apparemment distinctes convergent vers un point commun : la négligence dans la génération de nombres aléatoires. Que ce soit un utilisateur lambda ayant perdu toute sa fortune ou un chef criminel voyant s’effondrer un empire de milliards, tous ont succombé à un échec de l’« entropie ». Cela démontre que la robustesse de la chaîne de sécurité cryptographique dépend de son maillon le plus faible.

Cette affaire sans précédent brise définitivement le mythe de l’« impossibilité de saisie » du bitcoin. Elle envoie un signal clair aux organisations criminelles du monde entier : face à un adversaire étatique puissant, aucune technologie ne garantit une sécurité absolue.

Ces leçons douloureuses offrent des enseignements clairs à chaque participant de l’économie numérique :

-

Pour les utilisateurs ordinaires : utilisez impérativement des logiciels de portefeuille open-source réputés et audités, ainsi que des portefeuilles matériels fiables. Évitez les outils techniques obscurs ou d’origine douteuse.

-

Pour les développeurs : vous portez une lourde responsabilité. Dans toute application liée à la sécurité, vous devez utiliser exclusivement des générateurs de nombres aléatoires vérifiés et sécurisés cryptographiquement.

-

Pour le public : soyez vigilants face aux escroqueries émotionnelles et financières comme le « Sha Zhu Pan ». Tout investissement promettant des rendements irréalistes cache probablement un abîme sans fond.

En définitive, les fantômes présents dans les machines ne sont pas des concepts abstraits, mais des menaces bien réelles. Que ce soit pour bâtir ou détruire une fortune personnelle ou un empire criminel, tout peut dépendre de la qualité d’un seul petit nombre aléatoire.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News