Enlèvement physique : l'attaque par clé à molette après un nouveau sommet du bitcoin

TechFlow SélectionTechFlow Sélection

Enlèvement physique : l'attaque par clé à molette après un nouveau sommet du bitcoin

Alors que l'industrie de la cryptographie évolue rapidement, les réglementations « Know Your Customer » (KYC) et « Anti-Money Laundering » (AML) jouent un rôle clé dans l'amélioration de la transparence financière et la prévention des flux de fonds illégaux.

Auteur : SlowMist

Contexte

Dans la « forêt sombre » de la blockchain, nous parlons souvent d'attaques sur chaîne, de vulnérabilités de contrats intelligents ou d'intrusions par des hackers. Pourtant, un nombre croissant de cas montre que les risques s'étendent désormais hors chaîne.

Selon Decrypt et Eesti Ekspress, lors d'une récente audience judiciaire, l'homme d'affaires et milliardaire des cryptomonnaies Tim Heath a raconté une tentative d'enlèvement dont il a été victime l'année dernière. Les assaillants, utilisant un suivi GPS, des passeports falsifiés et des téléphones jetables, ont surveillé ses déplacements et ont tenté de le maîtriser par-derrière en lui mettant un sac sur la tête au moment où il montait à l’étage. Heath n’a pu s’échapper qu’après avoir mordu un morceau du doigt de son agresseur.

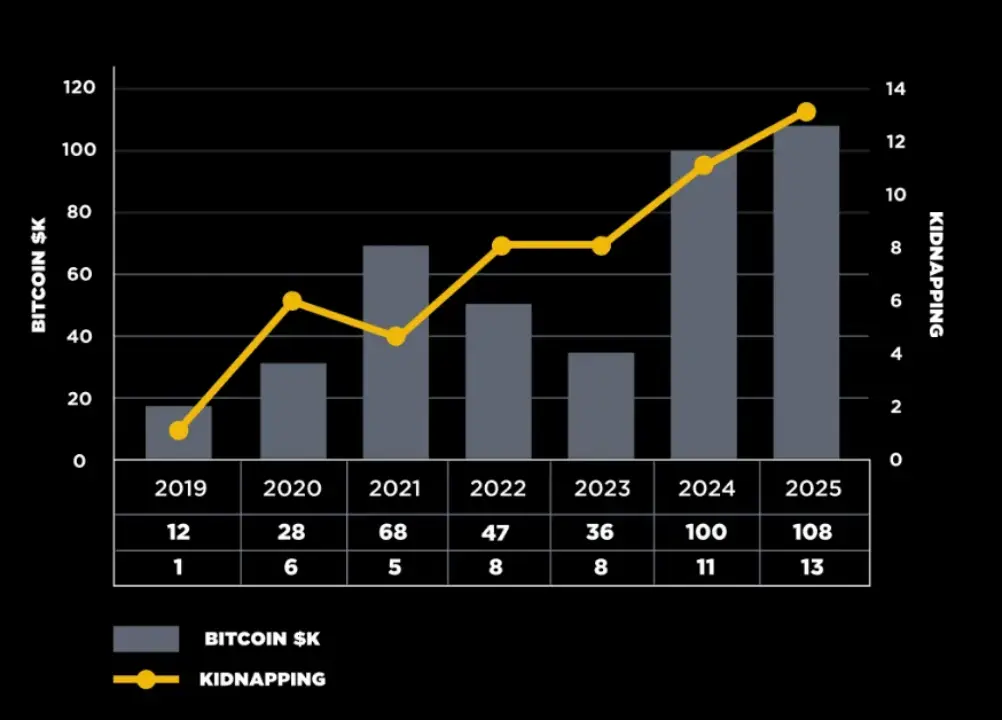

Avec la hausse constante de la valeur des actifs numériques, les attaques physiques ciblant les détenteurs de cryptomonnaies deviennent de plus en plus fréquentes. Cet article analyse en profondeur ces méthodes d'attaque, revient sur des cas emblématiques, décortique la chaîne criminelle sous-jacente et propose des mesures concrètes de prévention et de réponse.

(https://www.binance.com/en/blog/security/binance-physical-security-team-on-how-to-avoid-the-threat-of-reallife-attacks-634293446955246772)

Qu'est-ce qu'une attaque au tournevis ?

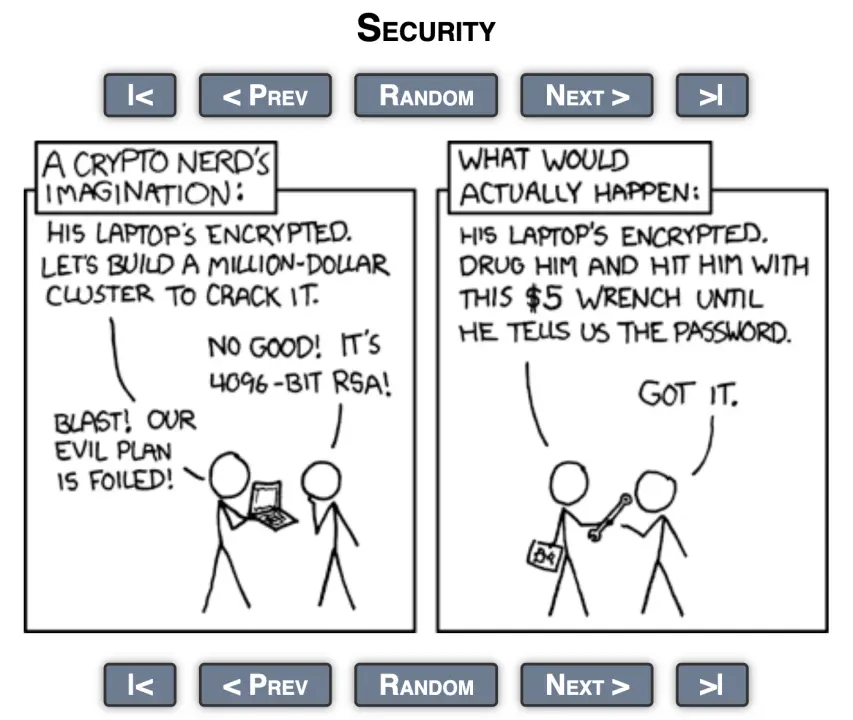

« Vous pouvez disposer de la meilleure protection technique, mais si l’attaquant a juste besoin d’un tournevis à 5 dollars pour vous frapper jusqu’à ce que vous donniez votre mot de passe, alors toute sécurité numérique s’effondre. » L’expression « attaque au tournevis de 5 dollars » ($5 Wrench Attack) provient à l’origine de la bande dessinée en ligne XKCD. Elle désigne une attaque non technique dans laquelle l’agresseur utilise des menaces, du chantage ou même des violences physiques pour forcer la victime à révéler ses mots de passe ou transférer ses actifs.

(https://xkcd.com/538/)

Rappel des cas d’enlèvement emblématiques

Depuis le début de l’année, les enlèvements ciblant des utilisateurs de cryptomonnaies se sont multipliés, touchant des membres clés de projets, des influenceurs (KOL), voire des particuliers ordinaires. Début mai, la police française a réussi à libérer le père d’un riche investisseur en cryptomonnaies qui avait été kidnappé. Les ravisseurs exigeaient plusieurs millions d’euros de rançon et avaient cruellement coupé un doigt de leur otage pour exercer une pression psychologique sur la famille.

Des cas similaires étaient déjà survenus en janvier : David Balland, cofondateur de Ledger, ainsi que son épouse, avaient été victimes d’une attaque armée à leur domicile. Les assaillants avaient également tranché un doigt de Balland et diffusé des vidéos pour exiger le versement de 100 bitcoins. Début juin, un homme possédant la nationalité française et marocaine, Badiss Mohamed Amide Bajjou, a été arrêté à Tanger. Selon Barrons, il serait impliqué dans plusieurs tentatives d’enlèvement d’entrepreneurs français du secteur des cryptomonnaies. Le ministre français de la Justice a confirmé que ce suspect était recherché par Interpol pour « enlèvement » et « séquestration ». Bajjou est également soupçonné d’être l’un des instigateurs de l’attaque contre le cofondateur de Ledger.

Un autre cas choquant s’est produit à New York. Un investisseur italien en cryptomonnaies, Michael Valentino Teofrasto Carturan, a été attiré dans une villa où il a été retenu prisonnier pendant trois semaines, subissant tortures et violences. Le gang criminel a utilisé des scies électriques, des dispositifs de choc électrique et des drogues pour le menacer, allant jusqu’à le suspendre au-dessus du toit d’un immeuble pour l’obliger à révéler la clé privée de son portefeuille. Les auteurs étaient des « initiés », ayant identifié leur cible grâce à l’analyse sur chaîne et au pistage via les réseaux sociaux.

Mi-mai, la fille et le petit-fils du cofondateur de Paymium, Pierre Noizat, ont failli être traînés de force dans un fourgon blanc dans les rues de Paris. Selon les informations du Parisien, la fille de Noizat s’est violemment débattue, et un passant a lancé un extincteur sur le véhicule, forçant les ravisseurs à fuir.

Ces affaires montrent que, comparées aux attaques sur chaîne, les menaces violentes hors ligne sont plus directes, efficaces et moins coûteuses à mettre en œuvre. Les agresseurs sont souvent jeunes, âgés de 16 à 23 ans, et disposent de connaissances basiques en cryptomonnaies. Selon les données publiées par la justice française, plusieurs mineurs ont déjà été formellement inculpés dans de tels dossiers.

Outre les cas médiatisés, l’équipe de sécurité de SlowMist a également relevé, dans l’analyse des formulaires soumis par des victimes, des incidents où des utilisateurs ont subi coercition ou contrôle durant des transactions en personne, entraînant des pertes d’actifs.

Il existe aussi des cas de « coercition non violente » n’ayant pas dégénéré en violence physique. Par exemple, certains attaquants utilisent des informations privées, des données de localisation ou d’autres éléments compromettants pour menacer leurs victimes et les forcer à transférer des fonds. Bien que ces situations n’impliquent pas de blessure directe, elles franchissent déjà la frontière de la menace personnelle, soulevant la question de savoir si elles relèvent ou non du concept d’« attaque au tournevis » — une discussion encore ouverte.

Il convient de souligner que les cas rendus publics ne représentent probablement qu’une infime partie de la réalité. De nombreuses victimes restent silencieuses par crainte de représailles, de non-intervention des forces de l’ordre ou d’exposition de leur identité, ce qui rend difficile une évaluation précise de l’ampleur réelle de ces attaques hors chaîne.

Analyse de la chaîne criminelle

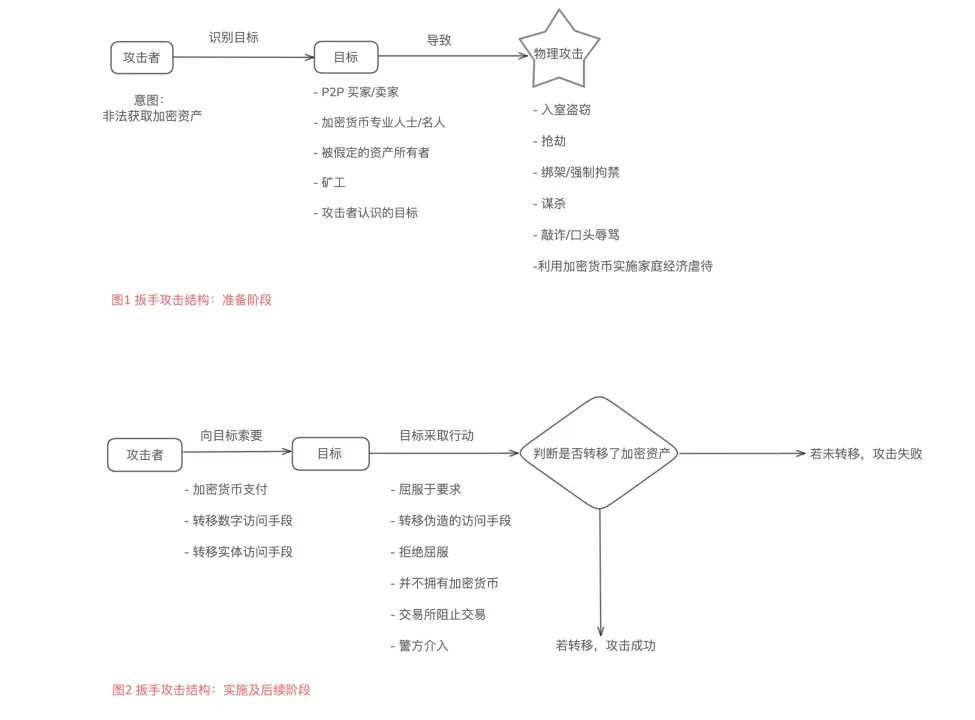

Une équipe de recherche de l’Université de Cambridge a publié en 2024 un article intitulé *Investigating Wrench Attacks: Physical Attacks Targeting Cryptocurrency Users*, qui analyse systématiquement des cas mondiaux d’intimidation physique (attaques au tournevis) contre des utilisateurs de cryptomonnaies, révélant en détail les modèles d’attaque et les difficultés de défense. L'image ci-dessous est une version traduite de l'illustration originale de cet article, fournie à titre de référence. L’image originale est disponible ici : https://www.repository.cam.ac.uk/items/d988e10f-b751-408a-a79e-54f2518b3e70.

À partir de l’analyse de plusieurs cas typiques, nous avons identifié les grandes étapes constituant la chaîne criminelle d’une attaque au tournevis :

1. Ciblage par collecte d’informations

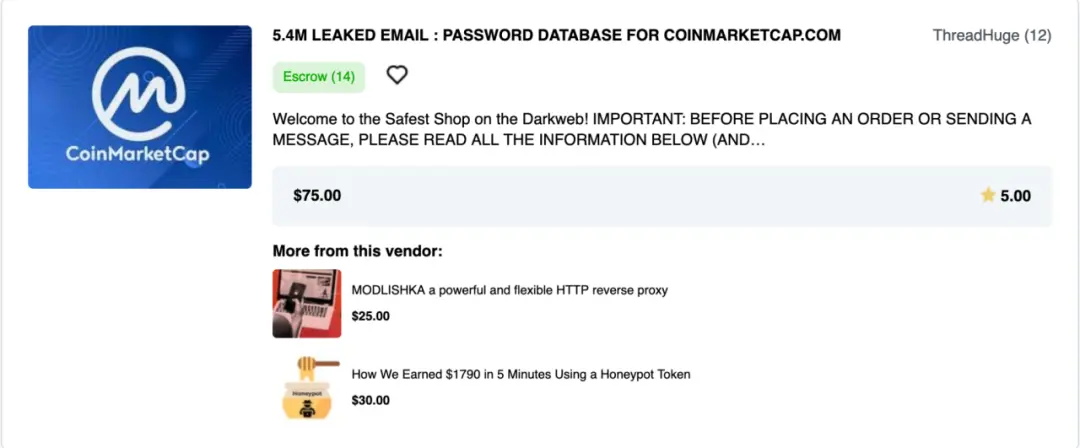

Les attaquants commencent généralement par analyser les données sur chaîne : comportements transactionnels, données de labels, possession de NFT, etc., afin d’estimer approximativement la richesse de la cible. En parallèle, les discussions Telegram, les publications sur X (anciennement Twitter), les interviews d’influenceurs ou certaines fuites de données constituent des sources complémentaires cruciales.

2. Localisation physique et contact

Une fois l’identité de la cible établie, les attaquants cherchent à obtenir des informations sur sa vie réelle : lieu de résidence, lieux fréquentés, composition familiale. Les méthodes courantes incluent :

-

L’induction d’informations sensibles via les réseaux sociaux ;

-

La recherche inverse à partir d’informations publiques (ex. : e-mails liés à un ENS, données d’enregistrement de domaine) ;

-

La recherche inverse à l’aide de données fuitées ;

-

Le pistage ou des invitations frauduleuses visant à amener la cible dans un environnement contrôlé.

3. Menace violente et extorsion

Une fois la cible maîtrisée, les attaquants recourent souvent à la violence pour lui faire révéler sa clé privée, sa phrase de récupération (mnémonique) ou ses codes d’authentification. Les moyens employés comprennent :

-

Blessures corporelles : coups, électrochocs, amputation ;

-

Forcer la victime à effectuer elle-même un transfert ;

-

Intimider les proches pour exiger un paiement de rançon.

4. Blanchiment et transfert des fonds

Après avoir obtenu la clé privée ou la phrase mnémonique, les attaquants transfèrent rapidement les actifs en utilisant diverses méthodes :

-

Utilisation de mixeurs (mixers) pour dissimuler l’origine des fonds ;

-

Transferts vers des adresses contrôlées ou vers des comptes sur des exchanges centralisés non conformes ;

-

Vente via des canaux OTC ou des marchés noirs.

Certains attaquants possèdent des compétences techniques en blockchain, connaissent bien les outils de traçabilité sur chaîne, et créent volontairement des chemins complexes ou des sauts inter-chaînes pour éviter d’être repérés.

Mesures de réponse

L’utilisation de portefeuilles multisignatures ou de phrases mnémoniques fragmentées n’est guère pratique face à une menace physique directe : les attaquants y voient souvent un refus de coopérer, ce qui peut intensifier la violence. La stratégie la plus prudente contre une attaque au tournevis repose donc sur le principe suivant : « avoir quelque chose à donner, tout en limitant les pertes » :

-

Créer un portefeuille d’appât : configurer un compte qui semble être le portefeuille principal, mais contenant seulement une petite quantité d’actifs, afin de pouvoir « alimenter » l’assaillant en situation de danger et limiter les pertes.

-

Sécurité familiale : informer les proches sur l’existence des actifs et les former aux procédures d’urgence ; définir un mot-clé de sécurité pour signaler un danger en cas de situation anormale ; renforcer la sécurité physique du domicile et des appareils connectés.

-

Éviter l’exposition de son identité : ne pas étaler sa richesse ou ses transactions sur les réseaux sociaux ; ne pas mentionner la détention de cryptomonnaies dans la vie quotidienne ; gérer strictement les informations partagées avec son entourage pour éviter les fuites par des proches. La meilleure protection reste toujours de faire en sorte que personne ne sache « que vous êtes une cible intéressante ».

Pour conclure

Avec le développement rapide de l’industrie des cryptomonnaies, les réglementations « Connaître son client » (KYC) et « Lutte contre le blanchiment d’argent » (AML) jouent un rôle essentiel pour renforcer la transparence financière et prévenir les flux illégaux. Toutefois, leur mise en œuvre soulève encore de nombreux défis, notamment en matière de sécurité des données et de protection de la vie privée. Par exemple, les plateformes collectent de grandes quantités d’informations sensibles (identité, données biométriques, etc.) pour se conformer à la réglementation. Si ces données ne sont pas correctement protégées, elles peuvent devenir des points d’entrée pour les attaquants.

Nous recommandons donc d’introduire des systèmes dynamiques d’identification des risques dans les processus KYC traditionnels, afin de réduire la collecte d’informations superflues et minimiser les risques de fuite de données. En parallèle, les plateformes peuvent intégrer des solutions comme MistTrack, une plateforme complète de lutte contre le blanchiment et de traçabilité, pour aider à identifier les transactions suspectes dès l’origine et renforcer ainsi leurs capacités de gestion des risques. Par ailleurs, le renforcement des capacités de cybersécurité est indispensable : grâce aux services de tests d’intrusion (Red Team) proposés par SlowMist (https://cn.slowmist.com/service-red-teaming.html), les plateformes peuvent bénéficier de simulations d’attaques en conditions réelles pour évaluer exhaustivement les chemins d’exposition et les points critiques de leurs données sensibles.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News