ScaleBit Sélection : Panorama de l'écosystème Bitcoin en 2024, synthèse des technologies d'extension et des incidents de sécurité

TechFlow SélectionTechFlow Sélection

ScaleBit Sélection : Panorama de l'écosystème Bitcoin en 2024, synthèse des technologies d'extension et des incidents de sécurité

Grâce à diverses solutions Layer 2 et protocoles innovants, l'écosystème étendu du Bitcoin a considérablement amélioré les fonctionnalités et l'efficacité des transactions du réseau Bitcoin, stimulant ainsi le développement de nouveaux domaines tels que les contrats intelligents, la DeFi et les NFT.

Introduction

Avec le développement continu de la technologie blockchain, le bitcoin ne se limite plus à une simple cryptomonnaie ; son écosystème s'étend et s'approfondit également. L'écosystème d'extension du Bitcoin englobe diverses solutions de couche 2 (Layer 2) et applications qui améliorent non seulement la vitesse et l'efficacité des transactions, mais offrent également un soutien aux contrats intelligents, à la finance décentralisée (DeFi), aux jetons non fongibles (NFT) et à d'autres domaines émergents. Ces innovations élargissent considérablement les cas d'utilisation du Bitcoin, au-delà du stockage de valeur et des paiements peer-to-peer, permettant de répondre à des besoins plus complexes et variés, et stimulent ainsi les progrès de l'industrie blockchain dans son ensemble.

Cependant, avec l'expansion de cet écosystème, les problèmes de sécurité deviennent progressivement apparents. Les nouvelles technologies et applications introduisent davantage de risques potentiels et de défis. Assurer la sécurité du système tout en améliorant ses fonctionnalités devient alors un enjeu crucial. Les vulnérabilités, les attaques et les défauts techniques menacent non seulement la sécurité des actifs des utilisateurs, mais peuvent aussi compromettre la stabilité générale et la confiance dans le réseau Bitcoin. Dans cet article rédigé par ScaleBit, filiale de BitsLab, nous explorerons en profondeur la construction de l'écosystème d'extension du Bitcoin, les incidents de sécurité rencontrés, ainsi que les perspectives futures en matière de sécurité. En analysant les solutions technologiques actuelles et les défis sécuritaires, cet article vise à fournir des aperçus et recommandations précieux pour le développement de l'écosystème Bitcoin, garantissant qu'il conserve un haut niveau de sécurité et de fiabilité même pendant son expansion continue.

Écosystème d’extension du Bitcoin

Qu’est-ce que l’écosystème d’extension du Bitcoin ?

L’écosystème d’extension du Bitcoin désigne principalement l’ensemble des solutions d’extension et des applications développées autour du réseau principal du Bitcoin. Initialement conçu pour les paiements peer-to-peer et le stockage de valeur, la communauté Bitcoin et les développeurs explorent désormais comment ajouter davantage de fonctionnalités à cette base, notamment dans les domaines des contrats intelligents, de la finance décentralisée (DeFi), des NFT et des mécanismes d’évolutivité transactionnelle plus efficaces.

Comment fonctionne l’écosystème d’extension du Bitcoin ?

Le fonctionnement de cet écosystème repose essentiellement sur des protocoles et technologies d’extension construits au-dessus ou en dehors de la chaîne principale du Bitcoin. Ces technologies permettent au Bitcoin de supporter une gamme plus large de cas d’utilisation. Voici les principes de fonctionnement de quelques-unes des technologies clés de cet écosystème :

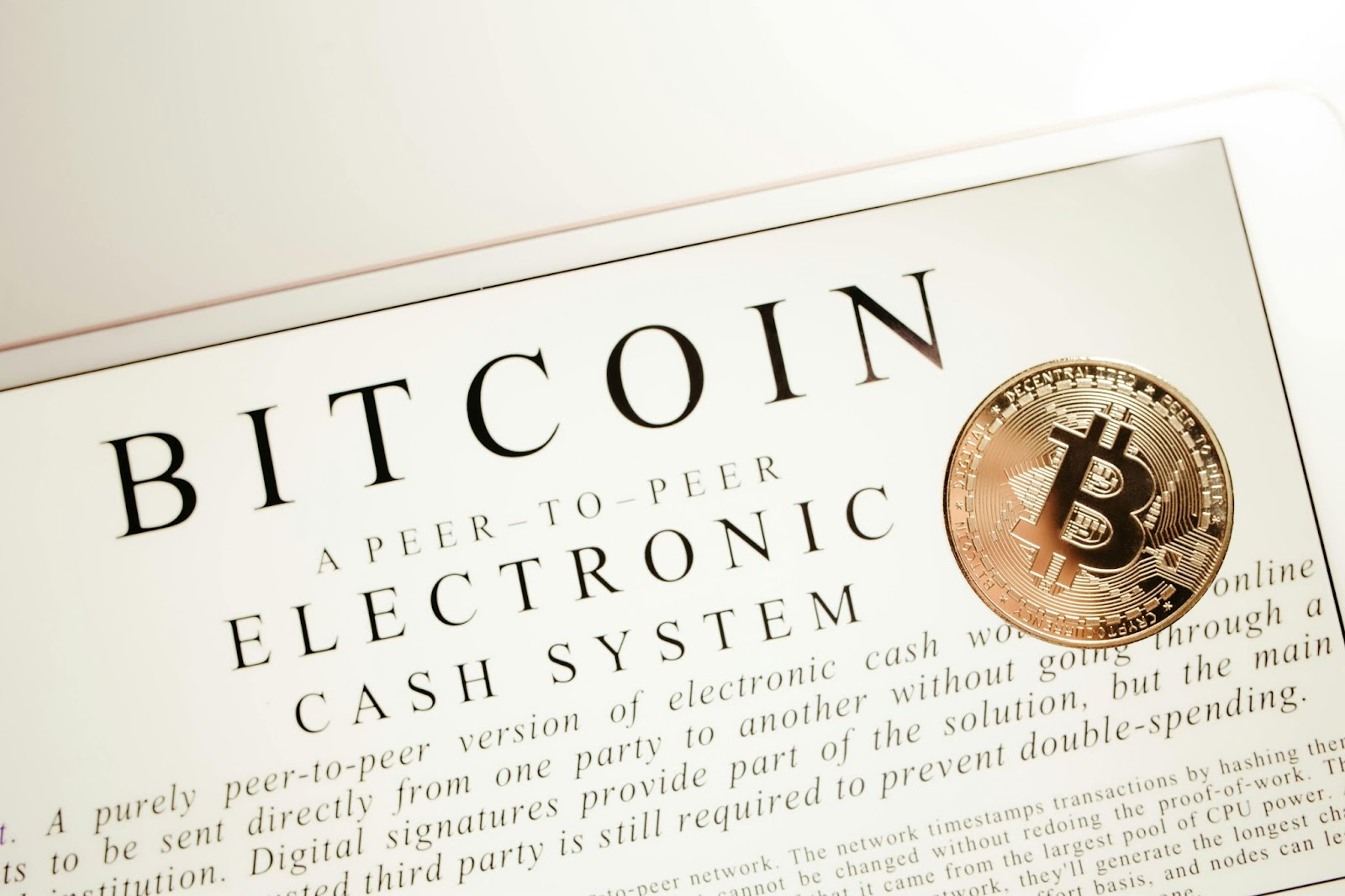

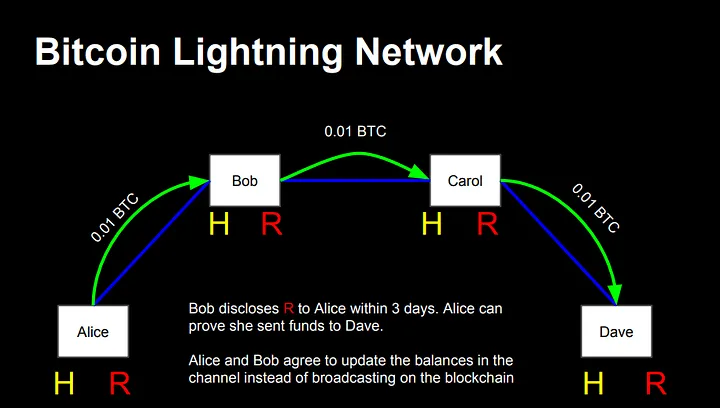

(1) Réseau Lightning (Lightning Network)

Le réseau Lightning est l'une des solutions de couche 2 (Layer 2) du Bitcoin les plus matures et les plus largement utilisées. Il crée des canaux de paiement permettant de déplacer un grand nombre de petites transactions hors chaîne, augmentant ainsi considérablement la vitesse des transactions Bitcoin tout en réduisant les frais.

Tendance : L’infrastructure du réseau Lightning s’améliore continuellement, l’expérience utilisateur s’en trouve renforcée, et de plus en plus de commerçants adoptent les paiements via Lightning.

Défi : Les problèmes de liquidité et d’efficacité du routage doivent encore être optimisés, particulièrement dans les scénarios impliquant de gros montants.

Source de l'image 1 :

https://lightning.network/lightning-network-presentation-time-2015-07-06.pdf

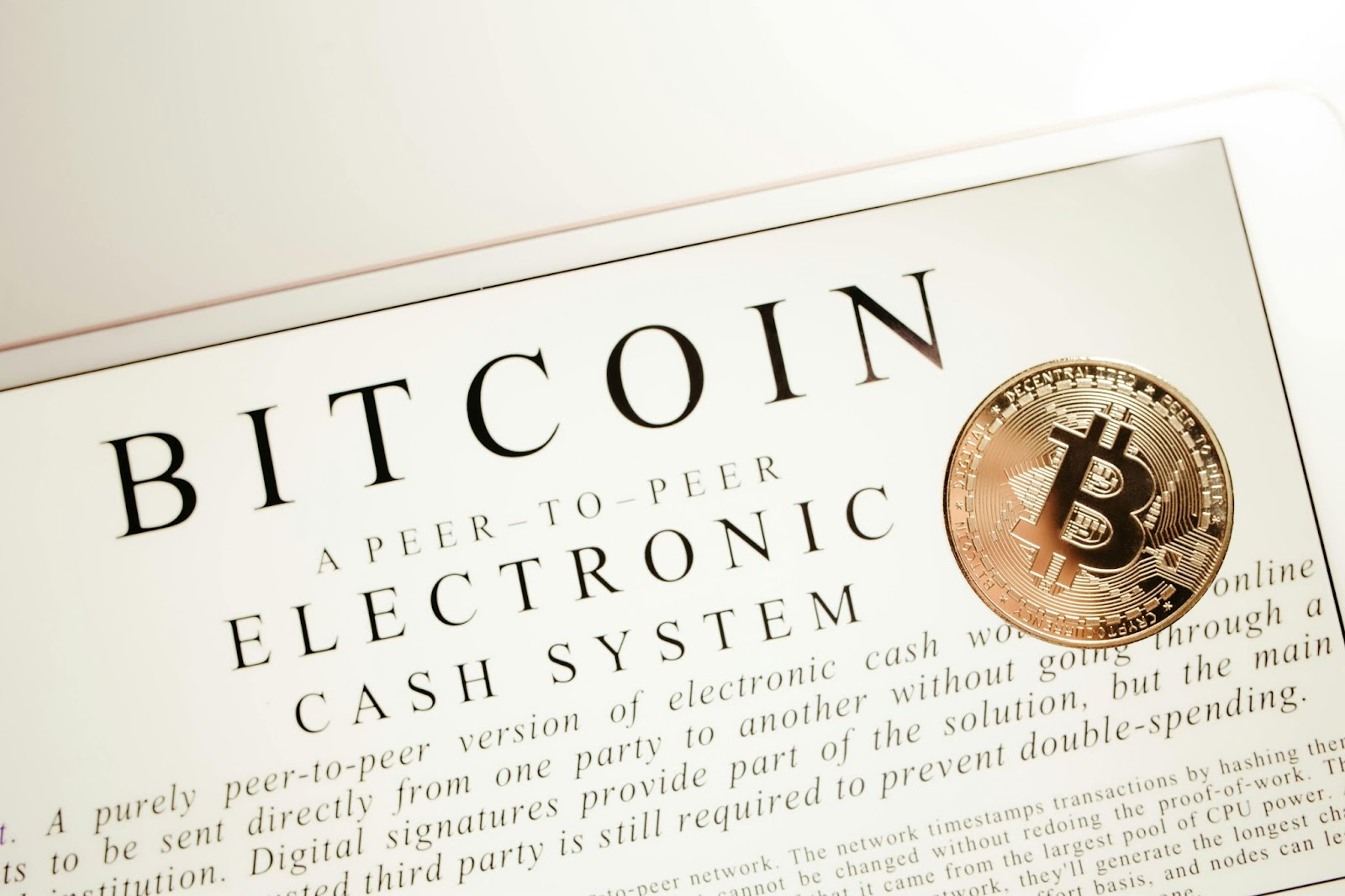

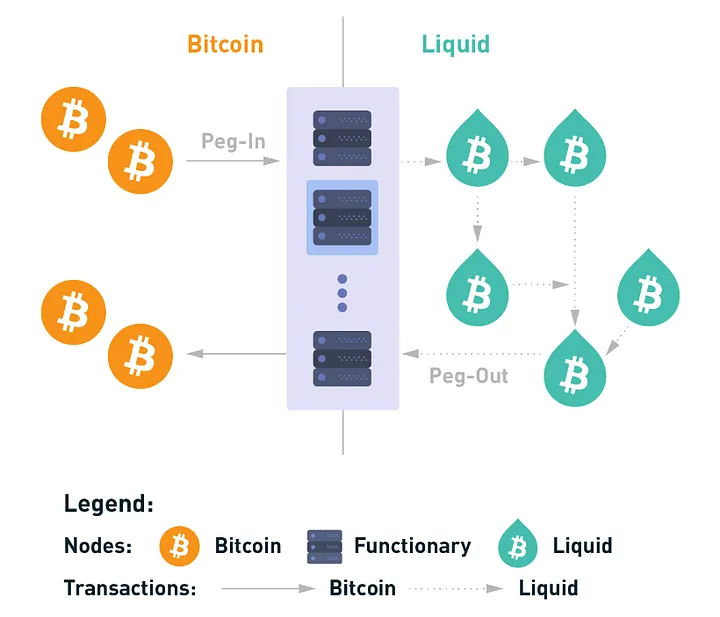

(2) Liquid Network (LQ)

Liquid Network est une sidechain fonctionnant sur Elements, une plateforme blockchain open source, spécialement conçue pour accélérer les transactions entre bourses et institutions. Elle est gérée par une alliance distribuée composée d'entreprises Bitcoin, d'échanges et d'autres parties prenantes. Liquid utilise un mécanisme d'ancrage bidirectionnel pour convertir les BTC en L-BTC, et vice versa.

Liquid prend en charge les transactions confidentielles et la tokenisation, ce qui la rend adaptée aux applications professionnelles. Si le Bitcoin représente la couche de valeur d’Internet, et si Lightning constitue le réseau de paiements peer-to-peer au sein du système financier Bitcoin, alors Liquid forme la couche financière, ajoutant le support de multiples actifs et des outils financiers tels que les titres et les matières premières.

Comparé à Lightning, Liquid est une solution Layer 2 du Bitcoin axée sur la facilitation de transactions plus importantes et complexes, telles que l’émission et le trading d’actifs (par exemple, titres et stablecoins). Liquid intègre une fonction de transaction confidentielle qui masque le montant et le type d’actif transféré, tandis que Lightning assure principalement la confidentialité via ses transactions hors chaîne. Alors que Lightning excelle dans les petits paiements et les transactions quotidiennes, Liquid convient mieux aux opérations financières institutionnelles, à l’émission d’actifs et aux transactions transfrontalières.

Plus de 50 bourses ont déjà adopté Liquid Network, générant des milliards de dollars de transactions, prouvant ainsi son efficacité pour améliorer l’utilité du Bitcoin dans les transactions institutionnelles. Liquid Network permet aux bourses d’accélérer leur règlement, augmentant ainsi la liquidité du marché Bitcoin et permettant aux institutions d’opérer de manière plus efficace et sécurisée.

Source de l'image 2 :

https://docs.liquid.net/docs/technical-overview

(3) Infrastructure Rootstock (RBTC)

Rootstock, née en 2015, est la sidechain Bitcoin ayant fonctionné le plus longtemps, et a lancé son réseau principal en 2018. Sa particularité réside dans la combinaison de la sécurité du Proof-of-Work (PoW) du Bitcoin avec la fonctionnalité des contrats intelligents d’Ethereum. En tant que solution open source et compatible EVM (Ethereum Virtual Machine), Rootstock offre une porte d’entrée vers un écosystème croissant de dApps, visant à atteindre une pleine décentralisation sans intermédiaire.

Comme Liquid, Rootstock utilise également un mécanisme d’ancrage bidirectionnel, permettant aux utilisateurs d’échanger facilement entre BTC et RBTC. Le RBTC est la monnaie native de la blockchain RSK, utilisée pour payer les mineurs chargés du traitement des transactions et des contrats. Tandis que Liquid se concentre sur des transactions rapides et privées ainsi que sur l’émission d’actifs, Rootstock étend l’écosystème DeFi et dApp du Bitcoin grâce aux contrats intelligents.

À la date de rédaction de cet article, la valeur totale verrouillée (TVL) de Rootstock dépasse 170 millions de dollars, avec une capitalisation boursière de 380 millions de dollars.

(4) B² Network

L'architecture technique de B² Network comprend deux couches : la couche Rollup et la couche de disponibilité des données (DA). B² Network vise à redéfinir la perception des utilisateurs concernant les solutions de deuxième couche du Bitcoin.

B² utilise ZK-Rollup comme couche Rollup. Cette couche ZK-Rollup, basée sur une solution zkEVM, exécute les transactions utilisateur au sein du réseau de deuxième couche et génère les preuves associées. Les transactions des utilisateurs sont soumises et traitées dans la couche ZK-Rollup, et leurs états y sont également stockés. Les lots de transactions et les preuves de connaissance nulle générées sont ensuite transmis à la couche de disponibilité des données pour stockage et vérification.

La couche de disponibilité des données inclut un stockage distribué, les nœuds B² et le réseau Bitcoin. Cette couche est responsable du stockage permanent des copies des données Rollup, de la vérification des preuves de connaissance nulle et de la confirmation finale sur Bitcoin.

Le stockage distribué est un aspect clé de B² Network, servant de référentiel pour les transactions utilisateur ZK-Rollup et leurs preuves associées. Grâce à ce stockage décentralisé, le réseau améliore fondamentalement sa sécurité, réduit les points de défaillance unique et garantit l’immuabilité des données.

Pour assurer la disponibilité des données, B² écrit également dans chaque bloc Bitcoin un script Tapscript, comme illustré ci-dessous. Ce script ancre le chemin des données correctement stockées dans le stockage décentralisé ainsi que la preuve de connaissance nulle pour cette période. Ce processus est maîtrisé en coûts, générant environ 6 transactions par heure. Ainsi, lors de la vérification, les utilisateurs comparent successivement les transactions avec les données du script Taproot sur la couche 1 de Bitcoin, garantissant ainsi la crédibilité finale des données Rollup.

Image 3

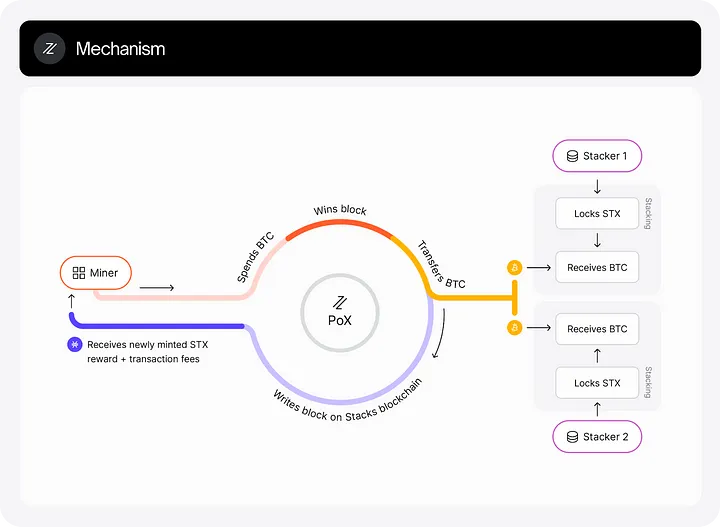

(5) Protocole Stacks (STX)

Depuis son lancement en 2018 sous le nom Blockstack, Stacks est devenu l’une des principales solutions Layer 2 du Bitcoin.

Source de l'image 4 : https://docs.stacks.co/stacks-101/proof-of-transfer

Stacks est directement connecté au Bitcoin, permettant de construire des contrats intelligents, des dApps et des NFT sur Bitcoin, étendant ainsi significativement ses fonctionnalités au-delà du simple stockage de valeur. Il utilise un mécanisme de consensus unique appelé « Preuve de Transfert » (Proof of Transfer, PoX), liant sa sécurité directement à celle du Bitcoin sans modifier ce dernier.

Stacks affiche une valeur totale verrouillée (TVL) supérieure à 99 millions de dollars. Grâce à son infrastructure établie et à sa communauté de développeurs en pleine croissance, il s’impose comme un projet incontournable dans ce domaine.

(6) Babylon

La vision de Babylon est d’étendre la sécurité du Bitcoin pour protéger le monde décentralisé. En exploitant trois aspects du Bitcoin — son service d’horodatage, son espace de blocs et la valeur de ses actifs — Babylon peut transférer la sécurité du Bitcoin vers de nombreuses blockchains Proof-of-Stake (PoS), créant ainsi un écosystème plus robuste et unifié.

Le protocole de mise en jeu (staking) de Babylon utilise une méthode de staking à distance. Grâce à des innovations cryptographiques, des protocoles de consensus et une utilisation optimisée du langage de script Bitcoin, il surmonte l’absence de contrats intelligents. Ce protocole permet aux détenteurs de Bitcoin de participer à un staking fiable sans avoir à transférer leurs bitcoins vers une chaîne PoS, offrant ainsi une garantie complète de sécurité pouvant entraîner des pénalités (slashing).

Une caractéristique clé de Babylon est son protocole d’horodatage BTC. Il horodate les événements d’autres blockchains sur le Bitcoin, permettant à ces événements de bénéficier de la sécurité du service d’horodatage du Bitcoin, exactement comme les transactions Bitcoin. Ce protocole d’horodatage BTC permet un retrait rapide des mises en jeu, une confiance composable et une réduction des coûts de sécurité, maximisant ainsi la liquidité des détenteurs de Bitcoin. Conçu comme un plugin modulaire, il peut être utilisé au-dessus de divers algorithmes de consensus PoS et fournit une base pour construire des protocoles de réinitialisation.

Image 5

Après avoir examiné plusieurs solutions technologiques de l’écosystème d’extension du Bitcoin, il devient clair que ces innovations ont non seulement considérablement amélioré les performances et fonctionnalités du réseau Bitcoin, mais ont également posé des bases solides pour diversifier ses cas d’utilisation. Cependant, avec l’expansion croissante de cet écosystème et la complexité accrue des technologies, les problèmes de sécurité émergent comme un aspect critique impossible à ignorer. Les nouvelles technologies d’extension introduisent davantage de risques potentiels et de vecteurs d’attaque, exposant la sécurité globale du système à des défis plus grands.

Dans ce contexte, assurer la sécurité de l’écosystème d’extension du Bitcoin concerne non seulement la protection des actifs des utilisateurs, mais aussi la stabilité et la confiance générales du réseau. Par conséquent, la section suivante présentera en détail la vulnérabilité découverte en 2023 sur le réseau Lightning, offrant des références précieuses pour la sécurité future.

Incidents de sécurité dans l’écosystème d’extension du Bitcoin

En octobre 2023, une vulnérabilité potentielle a été découverte dans la technologie d’évolutivité du Bitcoin — le réseau Lightning. Après l’avoir identifiée, le développeur Antoine Riard a publié les détails relatifs à cette faille.

Cette vulnérabilité, appelée « attaque par remplacement cyclique (replacement cycling attacks) », pourrait compromettre la sécurité des fonds circulant via le réseau Lightning, provoquant des retards ou des traitements anormaux des transactions, et potentiellement entraîner la perte de fonds au sein des canaux Lightning.

Cet incident souligne qu’au sein d’un écosystème d’extension en pleine évolution, la sécurité doit toujours rester la priorité absolue. Les développeurs et la communauté doivent surveiller et améliorer continuellement les solutions d’extension existantes afin de prévenir toute menace sécuritaire potentielle et garantir la sécurité des fonds des utilisateurs.

Image 6

Perspectives de sécurité pour l’écosystème d’extension du Bitcoin

Bien que l’écosystème d’extension du Bitcoin ait réalisé des progrès significatifs en termes d’efficacité transactionnelle et de diversité fonctionnelle, sa sécurité doit encore être renforcée continuellement. Cette section explorera les orientations futures et les défis en matière de sécurité pour cet écosystème.

L’écosystème d’extension du Bitcoin vise à résoudre les problèmes de débit transactionnel de la chaîne principale, tout en préservant sécurité et décentralisation.

Modèle de confiance des transactions hors chaîne : L’écosystème d’extension du Bitcoin améliore la vitesse des transactions grâce à des technologies hors chaîne. Les développeurs doivent s’assurer que les mécanismes de confiance associés soient suffisamment fiables. Par exemple, les canaux de paiement bidirectionnels du réseau Lightning doivent utiliser la signature multisignature et garantir une fermeture sécurisée des canaux, afin d’éviter le gel ou la perte de fonds.

Confidentialité et transparence : Les transactions par canal sur le réseau Lightning peuvent être effectuées sans divulgation publique, ce qui améliore la confidentialité, mais complique aussi la régulation et peut favoriser des comportements malveillants. Les réseaux Layer 2 doivent trouver un équilibre entre confidentialité et transparence, en publiant sélectivement certains enregistrements de transactions pour renforcer la conformité.

Expérience utilisateur et sécurité : La complexité de l’écosystème d’extension augmente la difficulté d’utilisation, par exemple la gestion des canaux Lightning peut être peu intuitive pour les utilisateurs ordinaires, augmentant ainsi le risque d’erreurs d’opération. L’écosystème d’extension du Bitcoin peut améliorer l’expérience utilisateur en concevant des interfaces plus conviviales et des outils simplifiant les opérations, réduisant ainsi les risques sécuritaires.

À l’avenir, l’écosystème d’extension du Bitcoin devra continuer d’optimiser ses solutions techniques tout en maintenant décentralisation et sécurité, améliorer l’expérience utilisateur et renforcer la conformité réglementaire afin d’atteindre une adoption plus large et plus robuste.

Résumé

L’écosystème d’extension du Bitcoin, grâce à diverses solutions Layer 2 et protocoles innovants, a considérablement amélioré les fonctionnalités et l’efficacité transactionnelle du réseau Bitcoin, stimulant ainsi le développement des domaines émergents tels que les contrats intelligents, la DeFi et les NFT.

Cependant, avec l’expansion continue de cet écosystème, les problèmes de sécurité deviennent de plus en plus apparents et doivent être pris très au sérieux par les développeurs et la communauté. À l’avenir, tout en poursuivant une capacité transactionnelle plus élevée et des applications diversifiées, l’écosystème d’extension du Bitcoin devra continuellement renforcer ses mécanismes de sécurité, optimiser l’expérience utilisateur, équilibrer confidentialité et transparence, et garantir un développement plus large et plus stable sur les bases de la décentralisation et de la sécurité.

Pour lire l’intégralité de notre rapport, cliquez ici : https://bitslab.xyz/reports-page

À propos de ScaleBit

ScaleBit, marque spécialisée en sécurité de BitsLab, est une équipe de sécurité blockchain qui propose des solutions sécurisées pour l’adoption massive de Web3. Forte de son expertise dans les technologies d’évolutivité telles que les ponts inter-chaînes et les preuves de connaissance nulle (ZKP), nous fournissons principalement des audits de sécurité approfondis et de pointe pour les projets ZKP, Bitcoin Layer 2 et les applications inter-chaînes.

L’équipe ScaleBit réunit des experts en sécurité expérimentés à la fois dans le milieu académique et industriel, s’engageant à assurer la sécurité des écosystèmes blockchain évolutifs à grande échelle.

À propos de BitsLab

BitsLab est une organisation dédiée à la protection et à la construction des nouveaux écosystèmes Web3, dont la vision est de devenir un organisme de sécurité Web3 respecté par l’industrie et les utilisateurs. BitsLab regroupe trois marques spécialisées : MoveBit, ScaleBit et TonBit.

BitsLab se concentre sur le développement d’infrastructures et les audits de sécurité pour les nouveaux écosystèmes, couvrant notamment Sui, Aptos, TON, Linea, BNB Chain, Soneium, Starknet, Movement, Monad, Internet Computer et Solana. Par ailleurs, BitsLab démontre une expertise approfondie dans l’audit de plusieurs langages de programmation, notamment Circom, Halo2, Move, Cairo, Tact, FunC, Vyper et Solidity.

L’équipe BitsLab rassemble plusieurs experts de premier plan en recherche de vulnérabilités, ayant remporté à plusieurs reprises des prix internationaux CTF, et ayant découvert des vulnérabilités critiques dans des projets notables tels que TON, Aptos, Sui, Nervos, OKX et Cosmos.

Visitez le site officiel de BitsLab :

Visitez le site officiel de ScaleBit :

Twitter officiel de BitsLab :

Rejoignez le groupe Telegram officiel :

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News