Lời nói dối "ngẫu nhiên": Đế chế bitcoin trị giá 15 tỷ USD sụp đổ vì một dòng mã như thế nào?

Tuyển chọn TechFlowTuyển chọn TechFlow

Lời nói dối "ngẫu nhiên": Đế chế bitcoin trị giá 15 tỷ USD sụp đổ vì một dòng mã như thế nào?

Trước những đối thủ mạnh cấp quốc gia, bất kỳ biện pháp kỹ thuật nào cũng không thể đảm bảo an toàn tuyệt đối.

Tác giả: Lewis

Giới thiệu: Mã số ma

Tháng 12 năm 2020, một lượng Bitcoin khổng lồ lên tới 127.000 đơn vị (trị giá khoảng 3,5 tỷ USD thời điểm đó) đã biến mất một cách bí ẩn từ địa chỉ của một mỏ khai thác Trung Quốc có tên là "LuBian" (Lộ Biên). Chủ mỏ này tuyệt vọng gửi lời kêu gọi đến "tin tặc" trên blockchain, yêu cầu hoàn trả tài sản và hứa thưởng, tạo nên một màn truy thu kỹ thuật số công khai.

Sau đó, khoản tiền lớn này im lặng suốt nhiều năm. Cho đến ngày 14 tháng 10 năm 2025, một thông báo từ Bộ Tư pháp Hoa Kỳ (DOJ) đã làm chấn động thế giới: họ đã thành công tịch thu toàn bộ số Bitcoin này, hiện tại trị giá tăng vọt lên con số đáng kinh ngạc 15 tỷ USD.

Tuy nhiên, đây không phải là một chiến dịch giải mã hay bắt giữ thông thường. Cơ quan thực thi pháp luật Mỹ có thể nắm được khóa riêng của khối tài sản khổng lồ này vì họ phát hiện ra một bí mật vừa nực cười vừa chí mạng —— kho bạc của đế chế tội phạm này không dựa trên một pháo đài mật mã kiên cố, mà lại là một lời nói dối nhỏ bé về "số ngẫu nhiên".

Câu chuyện này không chỉ vén bức màn vụ tịch thu tiền mã hóa lớn nhất trong lịch sử, mà còn gióng lên hồi chuông cảnh tỉnh an ninh kỹ thuật số cho tất cả chúng ta.

Phần một: Ảo ảnh ngẫu nhiên —— Phân tích lỗ hổng "Sữa buồn"

Nền tảng an ninh mã hóa: Khóa riêng và tính ngẫu nhiên

Để hiểu được lỗ hổng trị giá 15 tỷ USD này, trước tiên chúng ta cần hiểu rõ cốt lõi an ninh của Bitcoin: khóa riêng. Nó không phải là một mật khẩu thông thường, mà là một con số 256 bit cực kỳ lớn. Tổng số khả năng của con số này (2^256) nhiều hơn vô số cấp độ so với tổng số nguyên tử trong vũ trụ đã biết (khoảng 10^80). Do đó, miễn là khóa riêng của bạn được sinh ra thật sự ngẫu nhiên, thì việc bẻ khóa bằng phương pháp đoán mò là bất khả thi về mặt vật lý.

Để thuận tiện quản lý người dùng, các ví hiện đại thường dùng một cụm "từ khôi phục" (thường gồm 12 đến 24 từ) để sinh ra tất cả khóa riêng. Quá trình này phụ thuộc vào một thuật toán gọi là **bộ sinh số ngẫu nhiên giả (PRNG)**. Chất lượng của bộ sinh này quyết định trực tiếp sự sống còn của tài sản kỹ thuật số bạn. Một PRNG dùng trong mã hóa phải đạt tiêu chuẩn "an toàn mật mã" (CSPRNG), đảm bảo đầu ra của nó không thể bị dự đoán.

Dùng một PRNG yếu, không an toàn về mặt mã hóa để sinh khóa riêng, giống như dùng tường bìa cứng để bảo vệ cánh cửa ngân hàng kiên cố nhất thế giới.

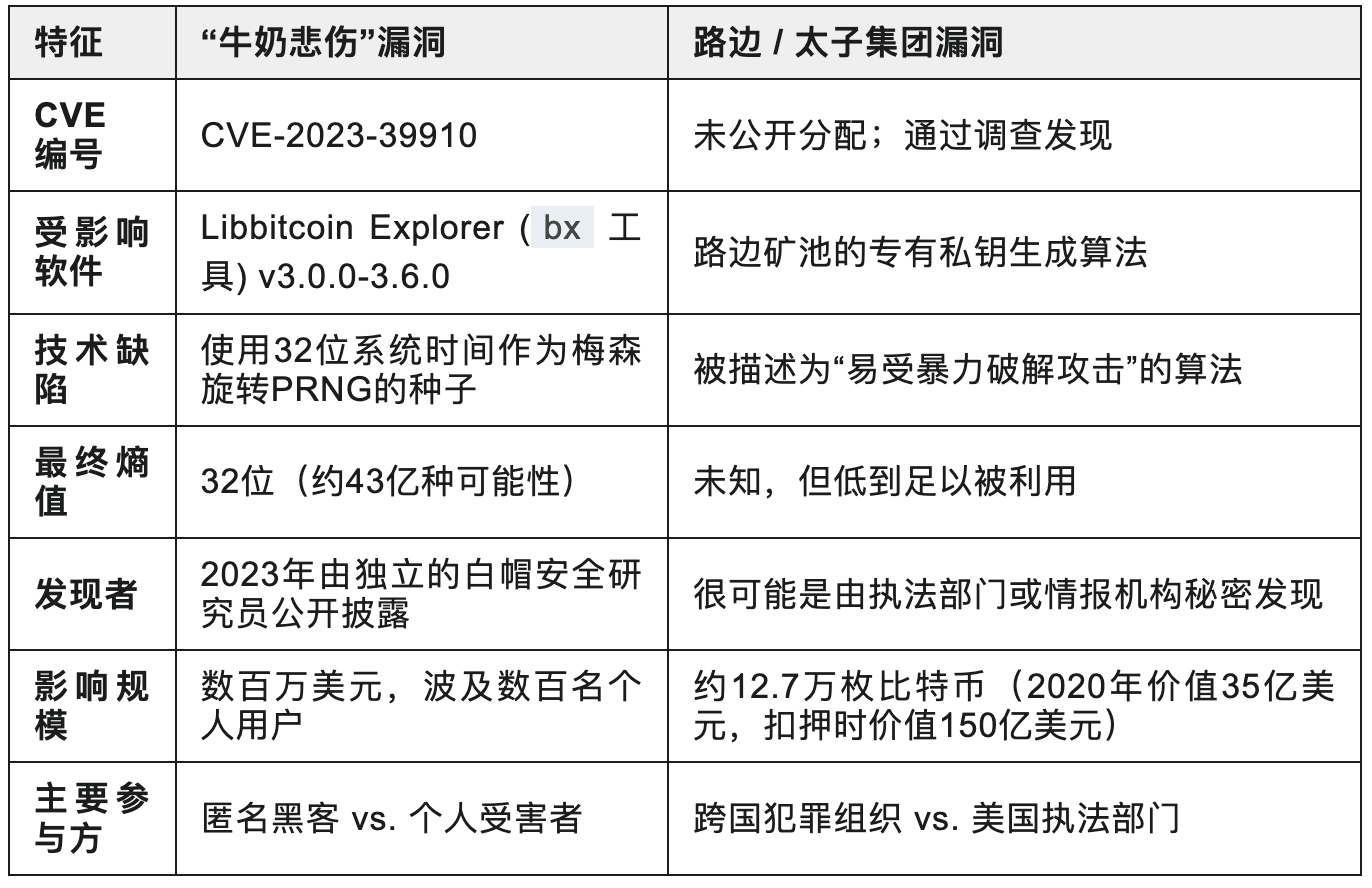

Lỗ hổng "Sữa buồn" (CVE-2023-39910): Thảm họa từ 32 bit

Lỗ hổng "Sữa buồn" (Milk Sad) là một ví dụ kinh điển như vậy. Lỗ hổng này tồn tại trong một công cụ dòng lệnh có tên Libbitcoin Explorer, từng được nhiều nhà phát triển và người dùng cao cấp dùng để tạo ví.

Lỗi kỹ thuật của nó đơn giản đến mức khó tin: công cụ này khi sinh hạt ngẫu nhiên đã dùng thuật toán PRNG mang tên "Mersenne Twister". Bản thân thuật toán này vốn không phù hợp với môi trường mã hóa, nghiêm trọng hơn, lập trình viên chỉ dùng dấu thời gian hệ thống 32 bit làm "nhiên liệu" khởi tạo.

Điều này có nghĩa rằng, dù sinh ra khóa riêng phức tạp thế nào, nguồn gốc thực sự của "tính ngẫu nhiên" phía sau chỉ có 32 bit. Không gian số 32 bit rộng lớn thế nào? Chỉ 2^32, tương đương khoảng 4,3 tỷ. Với máy tính hiện đại, duyệt qua 4,3 tỷ khả năng này chỉ mất tối đa một ngày. Một bài toán cấp vũ trụ lẽ ra bất khả xâm phạm, giờ đây trở thành vé số chắc chắn trúng.

Tên gọi "Sữa buồn" bắt nguồn từ việc khi dấu thời gian hệ thống là "0.0", cụm từ khôi phục sinh ra bắt đầu bằng "milk sad", trở thành "dấu vân tay" đặc trưng của nó. Ngày 12 tháng 7 năm 2023, tin tặc lợi dụng lỗ hổng này tiến hành vụ trộm quy mô lớn, cuỗm đi hàng triệu USD từ ví người dùng không hề phòng bị.

Sự kiện "Sữa buồn" minh chứng rõ ràng: bản thân thuật toán mã hóa có thể vững chắc như kim cương, nhưng chỉ một lỗi nhỏ trong phần mềm triển khai cũng đủ khiến cả hệ thống an ninh sụp đổ.

Phần hai: Đế chế tội phạm xây trên lỗ hổng —— Mỏ LuBian và Tập đoàn Thái Tử

Mỏ ma và một vụ "bị đánh cắp" được sắp đặt kỹ lưỡng

Khi lỗ hổng "Sữa buồn" bị phân tích công khai trong cộng đồng kỹ thuật, một câu chuyện lớn hơn nhiều đang âm thầm diễn ra. Tháng 12 năm 2020, mỏ LuBian đề cập ở trên, một gã khổng lồ từng kiểm soát gần 6% sức mạnh băm toàn cầu Bitcoin, bị "đánh cắp" khoảng 127.000 Bitcoin khỏi ví. Sau đó, ban vận hành mỏ để lại hàng trăm tin nhắn trên blockchain, tha thiết cầu xin "tin tặc" hoàn trả tiền và hứa thưởng.

Tháng 2 năm 2021, mỏ LuBian biến mất khỏi trần thế, hoàn toàn tan biến.

Nhiều năm sau, các nghiên cứu của các công ty phân tích blockchain Arkham Intelligence và Elliptic chỉ ra rằng, vụ "trộm cắp" này rất có thể do mỏ LuBian dùng thuật toán độc quyền có lỗi khi sinh khóa riêng, khiến nó dễ bị tấn công bẻ khóa bằng lực lượng —— nguyên lý giống hệt lỗ hổng "Sữa buồn".

Thủ phạm phía sau: Trần Chí và Tập đoàn Thái Tử

Ngày 14 tháng 10 năm 2025, cáo trạng từ Bộ Tư pháp Hoa Kỳ hé lộ bí mật cuối cùng. Kẻ chủ mưu đứng sau tất cả là một người tên Trần Chí (Chen Zhi, biệt danh "Vincent"), chủ tịch của một tập đoàn doanh nghiệp xuyên quốc gia mang tên "Tập đoàn Thái Tử" (Prince Group).

Bề ngoài, Tập đoàn Thái Tử hoạt động khắp bất động sản, tài chính tại hơn 30 quốc gia, hào nhoáng rực rỡ. Trên thực tế, nó là một tổ chức tội phạm xuyên quốc gia (TCO) quy mô lớn và bạo lực bị Bộ Tài chính Mỹ xác định. Hoạt động cốt lõi là lừa đảo quy mô công nghiệp, đặc biệt là trò lừa đảo gọi là "lợn giết mổ" (Sha Zhu Pan).

Cáo trạng miêu tả một cảnh tượng địa ngục: Tập đoàn Thái Tử vận hành nhiều khu lao động cưỡng bức như nhà tù tại Campuchia, nơi tường cao điện giăng. Hàng ngàn công nhân bị lừa bán vào đây bị ép làm lừa đảo "lợn giết mổ", làm việc nhiều giờ mỗi ngày, nếu không tuân thủ hoặc hiệu suất kém sẽ bị đánh đập, ngược đãi. Vào đỉnh cao, mạng lưới tội phạm này kiếm lợi phi pháp lên tới 30 triệu USD mỗi ngày.

Chân tướng bại lộ: Kho bạc của đế chế tội phạm

Bản kiến nghị tịch thu dân sự của Bộ Tư pháp cuối cùng nối liền mọi manh mối: 127.000 Bitcoin "bị đánh cắp" từ mỏ LuBian năm 2020 chính là tài sản bất hợp pháp mà Tập đoàn Thái Tử tích lũy từ các tội ác như lừa đảo và buôn người, và Trần Chí từ đầu đến cuối luôn kiểm soát những tài sản này.

Mỏ LuBian bản thân là một lớp vỏ "hợp pháp" dùng để rửa tiền của Tập đoàn Thái Tử. Thông qua khai thác, họ có thể liên tục tạo ra Bitcoin "sạch" không lịch sử giao dịch, sau đó trộn lẫn với tiền "bẩn" lừa được từ nạn nhân, nhằm che giấu nguồn gốc đẫm máu. Trần Chí thậm chí từng khoe với đồng bọn rằng, lợi nhuận từ khai thác của ông ta rất cao, "vì không có chi phí" —— chẳng khác gì thừa nhận toàn bộ vốn liếng đều đến từ tiền máu mồ hôi của nạn nhân.

Đến đây, chân tướng vụ "bị đánh cắp" năm 2020 đã rõ ràng: Đây hoàn toàn không phải một cuộc tấn công tin tặc, mà là một màn kịch trộm cướp tự tố giác được lên kế hoạch kỹ lưỡng. Việc công khai để lại tin nhắn trên blockchain là để tạo hồ sơ giả bị đánh cắp, "làm sạch" nguồn gốc khoản tiền bất chính khổng lồ này, cắt đứt mối liên hệ với các tội ác tàn bạo như buôn người, lừa đảo.

Đáng buồn thay, kho bạc dùng để giấu tài sản khổng lồ của đế chế tội phạm này, nền tảng an ninh của nó cũng dựa trên một sai sót yếu kém về sinh số ngẫu nhiên tương tự như "Sữa buồn".

Phần ba: Thiên võng kỹ thuật số —— Hành động lịch sử của cơ quan thực thi pháp luật

Truy vết trên sổ cái bất biến

Mặc dù tiền mã hóa thường bị hiểu lầm là thiên đường ẩn danh cho tội phạm, nhưng đặc tính công khai, bất biến của nó cũng cung cấp công cụ truy vết mạnh mẽ cho điều tra viên. Bộ Tư pháp Mỹ, FBI, Dịch vụ Mật vụ và Bộ Tài chính cùng nhiều cơ quan khác, phối hợp với các đối tác quốc tế như Anh, đã tiến hành chiến dịch truy bắt kỹ thuật số xuyên quốc gia chưa từng có.

Nhờ các công cụ giám định blockchain tiên tiến, điều tra viên có thể gỡ từng sợi tơ, tái cấu trúc mạng lưới rửa tiền phức tạp của Tập đoàn Thái Tử. Từ tháng 6 đến tháng 7 năm 2024, số Bitcoin im lặng lâu nay đột nhiên bắt đầu chuyển khoản quy mô lớn. Phân tích sau này cho thấy, đây không phải tội phạm di chuyển tài sản, mà chính là cơ quan chức năng Mỹ sau khi giành quyền kiểm soát khóa riêng, đã chuyển tiền vào ví do chính phủ kiểm soát.

Câu đố cuối cùng: Chính phủ Mỹ lấy khóa riêng thế nào?

Vấn đề hấp dẫn và bí ẩn nhất trong toàn bộ vụ án là: trong khi thủ phạm chính Trần Chí vẫn đang bỏ trốn, chính phủ Mỹ đã lấy được khóa riêng của số Bitcoin trị giá 15 tỷ USD như thế nào?

Điều này hoàn toàn khác biệt so với các vụ án trước. Ví dụ, trong vụ Silk Road và vụ tin tặc Bitfinex, việc truy hồi tài sản đều phụ thuộc rất nhiều vào việc bắt giữ nghi phạm, từ đó thu giữ thiết bị vật lý lưu trữ khóa riêng.

Hiện tại, bên ngoài suy đoán có vài tình huống khả dĩ:

-

Tình báo nhân lực: Điều tra viên có thể đã chiêu hàng một nhân vật cấp cao trong Tập đoàn Thái Tử có khả năng tiếp cận khóa riêng.

-

Tịch thu vật lý: Cơ quan thực thi pháp luật có thể đã bí mật tịch thu ví phần cứng, máy tính hoặc giấy tờ ghi khóa riêng/từ khôi phục thông qua đột kích, mà không cần bắt giữ Trần Chí.

-

Sử dụng kỹ thuật trực tiếp: Đây là giả thuyết táo bạo và thú vị nhất. Các cơ quan tình báo Mỹ (như NSA) có thể đã độc lập phát hiện ra lỗ hổng thuật toán sinh khóa riêng của mỏ LuBian. Với nguồn lực tính toán mạnh mẽ, họ có thể đã trực tiếp tấn công lỗ hổng đó, tái tạo khóa riêng, thực hiện một màn tịch thu từ xa kiểu "ăn thịt đồng loại".

Dù phương pháp cụ thể là gì, vụ án này đánh dấu bước chuyển lớn trong mô hình thực thi pháp luật: từ "bắt người trước, tìm tiền sau", sang gián tiếp tước đoạt trực tiếp năng lực tài chính của tổ chức tội phạm một cách chủ động, từ xa. Điều này rõ ràng đã thay đổi hoàn toàn cấu trúc rủi ro của tội phạm tiền mã hóa.

Kết luận: Bài học từ vực thẳm

Từ "Sữa buồn" đến sự sụp đổ của Tập đoàn Thái Tử, hai câu chuyện tưởng như không liên quan, cuối cùng đều hướng về cùng một điểm xuất phát: sự thiếu sót trong việc sinh số ngẫu nhiên. Dù là người dùng bình thường mất hết tiết kiệm cả đời, hay tên trùm tội phạm sụp đổ đế chế hàng tỷ USD, tất cả đều gục ngã trước thất bại của "entropy". Điều này chứng minh rằng độ bền của chuỗi an ninh mã hóa phụ thuộc vào mắt xích yếu nhất.

Vụ án chưa từng có này cũng phá tan hoàn toàn huyền thoại Bitcoin "không thể tịch thu". Nó gửi tín hiệu rõ ràng đến các tổ chức tội phạm toàn cầu: trước đối thủ quốc gia mạnh mẽ, không có biện pháp kỹ thuật nào đảm bảo an toàn tuyệt đối.

Những bài học đau thương này cung cấp启示 rõ ràng cho mọi người tham gia nền kinh tế kỹ thuật số:

-

Đối với người dùng bình thường: Hãy chắc chắn dùng phần mềm ví mã nguồn mở uy tín, đã được kiểm toán và ví phần cứng. Tránh xa các công cụ kỹ thuật nguồn gốc không rõ ràng hoặc quá ít người dùng.

-

Đối với nhà phát triển: Gánh vác trách nhiệm to lớn. Trong mọi ứng dụng liên quan an ninh, phải dùng bộ sinh số ngẫu nhiên an toàn mật mã đã được kiểm chứng nghiêm ngặt.

-

Đối với công chúng: Phải cảnh giác với các trò lừa đảo kép cảm xúc-tài chính như "lợn giết mổ". Mọi khoản đầu tư hứa hẹn lợi nhuận phi thực tế đều có thể ẩn chứa vực sâu vạn trượng.

Tóm lại, con ma trong máy móc không phải khái niệm kỹ thuật trừu tượng, mà là mối đe dọa có thật. Dù là tài sản cá nhân hay đế chế tội phạm, sự dựng lên hay sụp đổ của chúng, đều có thể phụ thuộc vào chất lượng của một con số ngẫu nhiên nhỏ bé.

Chào mừng tham gia cộng đồng chính thức TechFlow

Nhóm Telegram:https://t.me/TechFlowDaily

Tài khoản Twitter chính thức:https://x.com/TechFlowPost

Tài khoản Twitter tiếng Anh:https://x.com/BlockFlow_News