Vật lý bắt cóc: Cuộc tấn công đột ngột sau khi Bitcoin đạt mức cao mới

Tuyển chọn TechFlowTuyển chọn TechFlow

Vật lý bắt cóc: Cuộc tấn công đột ngột sau khi Bitcoin đạt mức cao mới

Khi ngành tiền mã hóa phát triển nhanh chóng, các chế độ Biết khách hàng của bạn (KYC) và Chống rửa tiền (AML) đóng vai trò then chốt trong việc nâng cao tính minh bạch tài chính và phòng ngừa dòng chảy tiền bất hợp pháp.

Tác giả: SlowMist

Bối cảnh

Trong khu rừng tối tăm của blockchain, chúng ta thường bàn về các cuộc tấn công trên chuỗi, lỗ hổng hợp đồng thông minh hay xâm nhập của tin tặc, nhưng ngày càng nhiều vụ việc cho thấy rủi ro đã lan rộng ra khỏi chuỗi.

Theo báo cáo từ Decrypt và Eesti Ekspress, trong một phiên tòa gần đây, tỷ phú tiền mã hóa, doanh nhân Tim Heath đã kể lại vụ bắt cóc bất thành mà ông phải trải qua vào năm ngoái. Kẻ tấn công sử dụng GPS để theo dõi vị trí, hộ chiếu giả và điện thoại dùng một lần nhằm xác định hành tung của ông, rồi đột kích từ phía sau khi ông đang đi lên tầng, cố gắng trùm túi lên đầu và khống chế ông. Heath chỉ thoát thân được sau khi cắn đứt một đoạn ngón tay của đối phương.

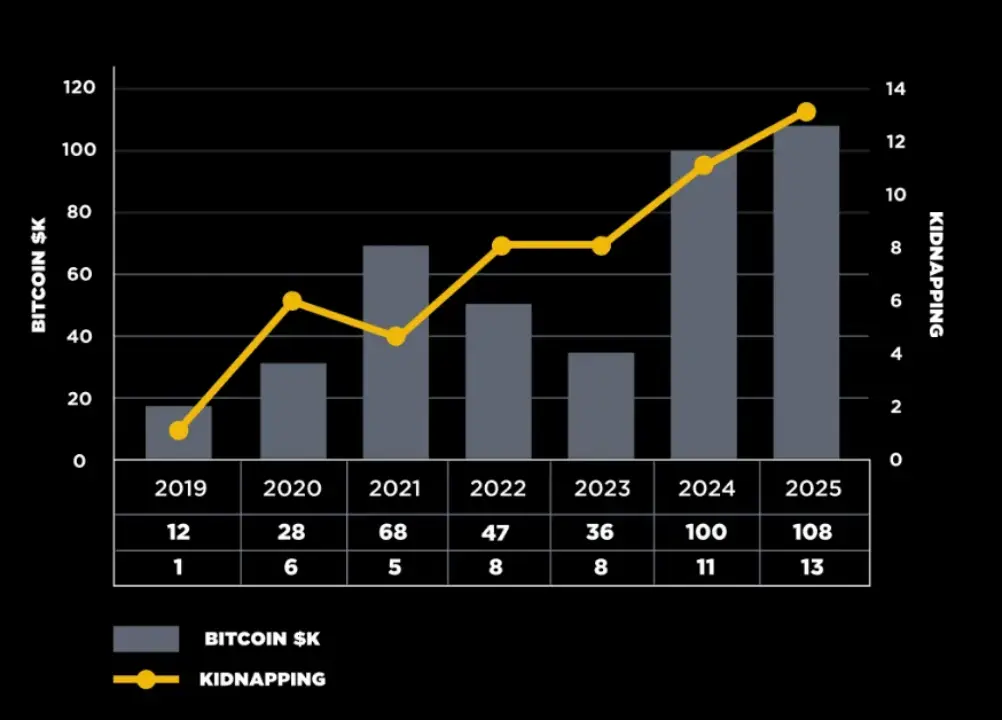

Khi giá trị tài sản mã hóa không ngừng tăng cao, các cuộc tấn công "cờ lê" (wrench attack) nhắm vào người dùng tiền mã hóa ngày càng gia tăng. Bài viết này sẽ phân tích sâu về thủ đoạn này, điểm lại các vụ điển hình, làm rõ chuỗi tội phạm liên quan và đưa ra những biện pháp phòng ngừa, ứng phó thiết thực.

(https://www.binance.com/en/blog/security/binance-physical-security-team-on-how-to-avoid-the-threat-of-reallife-attacks-634293446955246772)

Tấn công cờ lê là gì?

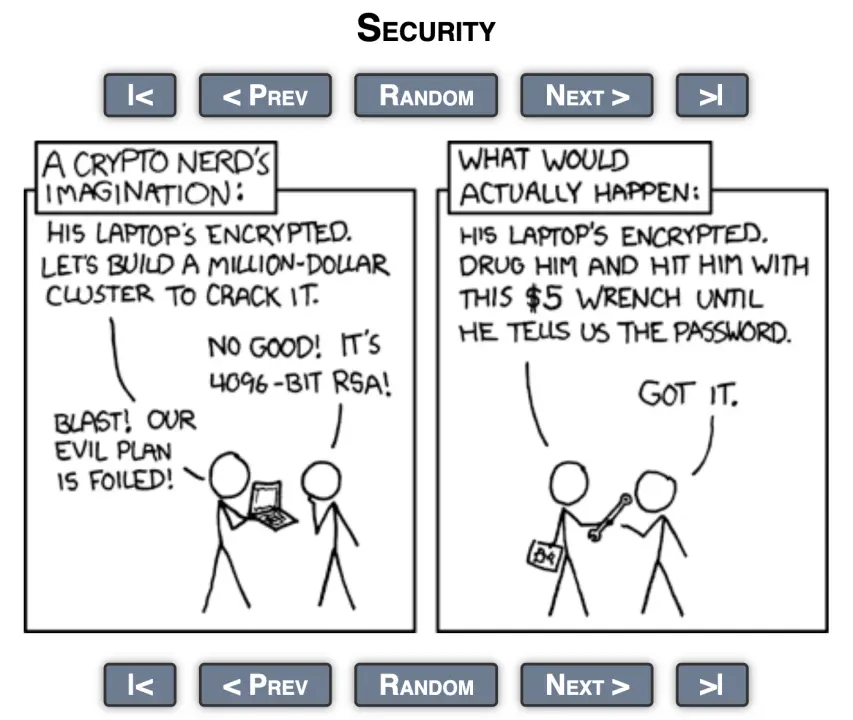

"Bạn có thể sở hữu lớp bảo vệ kỹ thuật tốt nhất, nhưng kẻ tấn công chỉ cần một chiếc cờ lê 5 đô la, đánh bạn gục xuống, và bạn sẽ ngoan ngoãn nói ra mật khẩu." Khái niệm "tấn công cờ lê 5 đô la" ($5 Wrench Attack) xuất phát từ truyện tranh mạng XKCD, ám chỉ việc không dùng thủ đoạn kỹ thuật mà thay vào đó sử dụng đe dọa, tống tiền hoặc thậm chí bắt cóc để ép nạn nhân giao nộp mật khẩu hoặc tài sản.

(https://xkcd.com/538/)

Điểm lại các vụ bắt cóc điển hình

Từ đầu năm đến nay, các vụ bắt cóc người dùng tiền mã hóa xảy ra liên tiếp, nạn nhân bao gồm nhân sự chủ chốt của dự án, KOL cho tới người dùng bình thường. Đầu tháng 5, cảnh sát Pháp đã giải cứu thành công cha của một tỷ phú tiền mã hóa bị bắt cóc. Bọn bắt cóc đòi hàng triệu euro tiền chuộc và tàn nhẫn cắt đứt ngón tay nạn nhân để gây áp lực với gia đình.

Các vụ tương tự đã xuất hiện từ đầu năm: Tháng 1, David Balland - đồng sáng lập Ledger cùng vợ bị tấn công vũ trang tại nhà riêng. Bọn bắt cóc cũng cắt đứt ngón tay và quay video, yêu cầu trả 100 BTC. Đầu tháng 6, một người mang quốc tịch kép Pháp - Maroc tên Badiss Mohamed Amide Bajjou bị bắt tại Tangier. Theo Barrons, hắn bị tình nghi lên kế hoạch nhiều vụ bắt cóc doanh nhân tiền mã hóa tại Pháp. Bộ trưởng Tư pháp Pháp xác nhận nghi phạm bị Interpol truy nã vì các tội danh như "bắt cóc, giam giữ con tin trái pháp luật". Bajjou cũng bị nghi là một trong những chủ mưu vụ bắt cóc đồng sáng lập Ledger.

Một vụ khác gây chấn động giới là trường hợp nhà đầu tư người Ý Michael Valentino Teofrasto Carturan bị dụ dỗ đến một biệt thự tại New York, bị giam giữ và tra tấn suốt ba tuần. Tội phạm sử dụng cưa máy, thiết bị điện giật và ma túy để đe dọa, thậm chí treo anh ta ở tầng thượng tòa nhà cao tầng, buộc phải giao khóa riêng ví tiền. Thủ phạm là những "người trong ngành", đã theo dõi chính xác mục tiêu thông qua phân tích chuỗi khối và mạng xã hội.

Giữa tháng 5, con gái và cháu nhỏ của Pierre Noizat - đồng sáng lập Paymium - suýt bị kéo vào một xe tải màu trắng giữa đường phố Paris. Theo Le Parisien, con gái Noizat phản kháng quyết liệt, một người đi đường đã dùng bình chữa cháy ném vào xe, buộc bọn bắt cóc bỏ chạy.

Những vụ việc này cho thấy: So với tấn công trên chuỗi, đe dọa bạo lực bên ngoài chuỗi trực tiếp, hiệu quả hơn và dễ thực hiện hơn. Tội phạm đa phần là thanh thiếu niên, độ tuổi tập trung từ 16 đến 23, có kiến thức cơ bản về tiền mã hóa. Theo dữ liệu từ công tố viên Pháp, đã có nhiều vị thành niên bị truy tố chính thức vì liên quan đến các vụ án này.

Bên cạnh các vụ được công bố, đội an toàn SlowMist khi tổng hợp biểu mẫu do nạn nhân gửi về cũng phát hiện một số người dùng gặp phải kiểm soát hoặc đe dọa từ đối phương khi giao dịch ngoại tuyến, dẫn đến tổn thất tài sản.

Ngoài ra, còn có một số sự kiện "ép buộc phi bạo lực" chưa leo thang thành bạo lực thể chất. Ví dụ như kẻ tấn công sử dụng thông tin riêng tư, lịch trình hoặc điểm yếu cá nhân của nạn nhân để đe dọa, ép chuyển tiền. Những trường hợp này tuy chưa gây tổn hại trực tiếp, nhưng đã chạm đến ranh giới đe dọa tính mạng, và vẫn đáng để bàn luận xem có thuộc phạm vi "tấn công cờ lê" hay không.

Cần nhấn mạnh rằng, các vụ việc đã được tiết lộ có thể chỉ là phần nổi của tảng băng chìm. Nhiều nạn nhân chọn im lặng vì lo sợ trả thù, cơ quan thực thi pháp luật không xử lý hoặc tiết lộ danh tính, khiến quy mô thực tế của các cuộc tấn công ngoài chuỗi khó đánh giá chính xác.

Phân tích chuỗi tội phạm

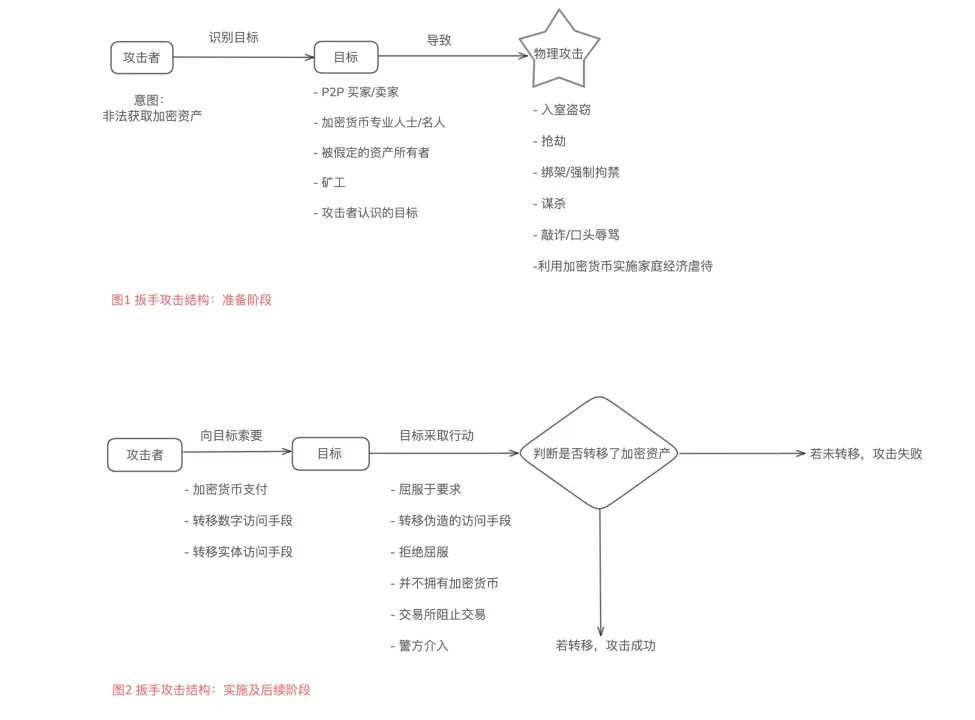

Nhóm nghiên cứu Đại học Cambridge trong bài báo năm 2024 nhan đề "Investigating Wrench Attacks: Physical Attacks Targeting Cryptocurrency Users" đã phân tích hệ thống các trường hợp người dùng tiền mã hóa toàn cầu bị đe dọa bạo lực (tấn công cờ lê), vạch trần sâu sắc mô hình tấn công và điểm khó phòng thủ. Hình dưới là bản dịch hình ảnh gốc trong bài báo, dùng để tham khảo, hình gốc tại https://www.repository.cam.ac.uk/items/d988e10f-b751-408a-a79e-54f2518b3e70.

Tổng hợp nhiều vụ điển hình, chúng tôi rút ra chuỗi tội phạm trong tấn công cờ lê bao gồm các khâu then chốt sau:

1. Xác định thông tin mục tiêu

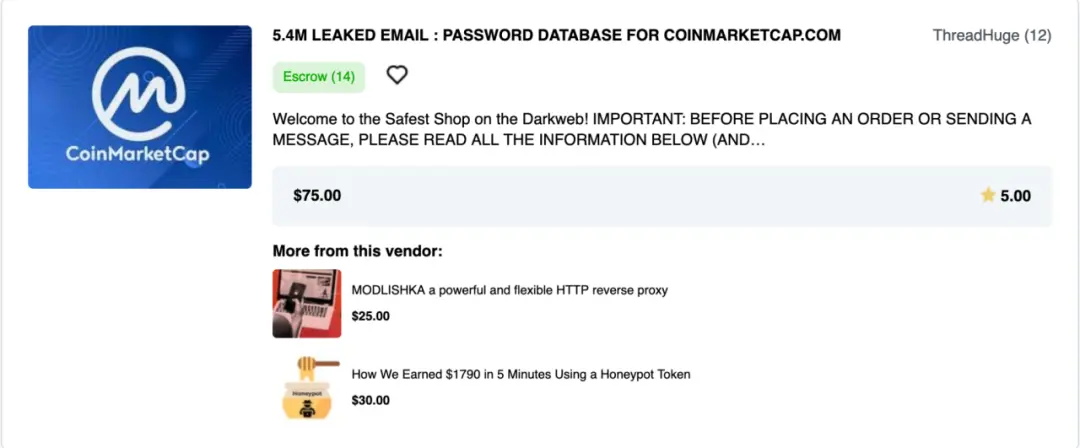

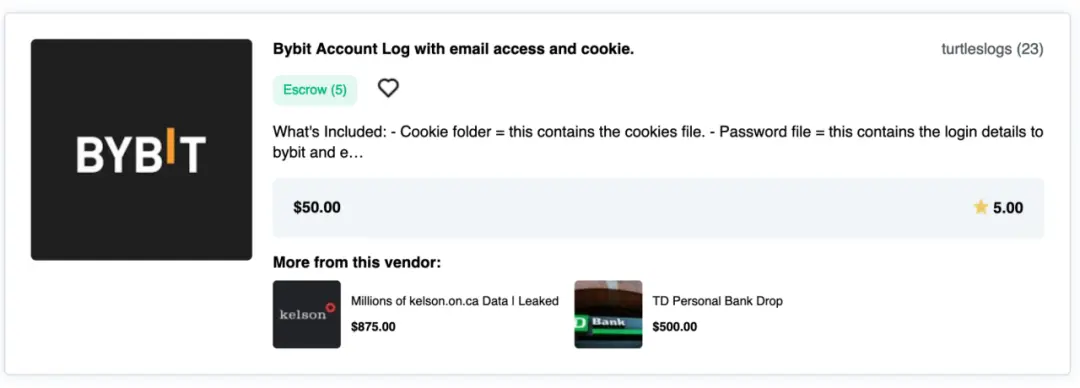

Tội phạm thường bắt đầu từ dữ liệu trên chuỗi, kết hợp hành vi giao dịch, nhãn dữ liệu, tình trạng sở hữu NFT... để đánh giá sơ bộ quy mô tài sản mục tiêu. Đồng thời, các nhóm Telegram, bài đăng trên X (Twitter), phỏng vấn KOL, thậm chí dữ liệu rò rỉ cũng trở thành nguồn tình báo phụ trợ quan trọng.

2. Định vị thực tế và tiếp cận

Sau khi xác định danh tính mục tiêu, tội phạm sẽ tìm cách thu thập thông tin thực tế như nơi ở, địa điểm thường lui tới và cấu trúc gia đình. Các thủ đoạn phổ biến bao gồm:

-

Gợi ý để nạn nhân tiết lộ thông tin trên nền tảng xã hội;

-

Sử dụng dữ liệu đăng ký công khai (như email gắn với ENS, thông tin đăng ký tên miền) để tra ngược;

-

Dùng dữ liệu rò rỉ để tìm ngược;

-

Theo dõi hoặc mời gọi giả tạo để đưa mục tiêu vào môi trường bị kiểm soát.

3. Đe dọa bạo lực và tống tiền

Sau khi khống chế được mục tiêu, tội phạm thường dùng bạo lực để buộc nạn nhân giao khóa riêng, cụm từ khôi phục và quyền xác thực hai bước. Cách thức phổ biến bao gồm:

-

Hành hung, điện giật, cắt chi để gây tổn thương thể xác;

-

Ép nạn nhân thực hiện chuyển tiền;

-

Đe dọa người thân, yêu cầu gia đình chuyển tiền thay.

4. Rửa tiền và chuyển tài sản

Sau khi có khóa riêng hoặc cụm từ khôi phục, tội phạm thường nhanh chóng di chuyển tài sản bằng các cách:

-

Dùng mixer để che giấu nguồn gốc tiền;

-

Chuyển vào địa chỉ kiểm soát hoặc tài khoản sàn giao dịch tập trung không tuân thủ;

-

Thông qua kênh OTC hoặc chợ đen để biến tài sản thành tiền mặt.

Một số kẻ tấn công có nền tảng kỹ thuật blockchain, am hiểu cơ chế truy vết trên chuỗi, cố tình tạo nhiều bước chuyển hoặc xuyên chuỗi để tránh bị truy dấu.

Biện pháp ứng phó

Việc sử dụng ví đa chữ ký hay phân tán cụm từ khôi phục... trong tình huống bị đe dọa tính mạng cực đoan thường không thực dụng, thậm chí bị coi là từ chối hợp tác, dễ làm bạo lực leo thang. Đối với tấn công cờ lê, chiến lược an toàn hơn là "có cái để đưa, và tổn thất trong tầm kiểm soát":

-

Thiết lập ví dụ: Chuẩn bị một tài khoản trông giống ví chính nhưng chỉ chứa lượng tài sản nhỏ, để dùng "hy sinh tạm thời" nhằm giảm thiệt hại khi gặp nguy hiểm.

-

Quản lý an ninh gia đình: Người thân cần nắm rõ nơi lưu trữ tài sản và kiến thức phối hợp cơ bản; thiết lập từ an toàn (safety word) để truyền tín hiệu nguy hiểm khi gặp tình huống bất thường; tăng cường cài đặt an ninh thiết bị gia đình và an ninh vật lý nơi ở.

-

Tránh tiết lộ danh tính: Không khoe giàu hay đăng lịch sử giao dịch trên mạng xã hội; không tiết lộ việc sở hữu tài sản mã hóa trong đời sống thực; quản lý thông tin trên mạng xã hội, tránh bị người quen vô tình tiết lộ. Biện pháp bảo vệ hiệu quả nhất luôn là khiến người khác "không biết bạn là mục tiêu đáng để theo dõi".

Lời kết

Khi ngành mã hóa phát triển nhanh chóng, các quy định Biết khách hàng của bạn (KYC) và Chống rửa tiền (AML) đóng vai trò then chốt trong việc nâng cao minh bạch tài chính và ngăn chặn dòng tiền bất hợp pháp. Tuy nhiên, trong quá trình thực hiện, đặc biệt là về an toàn dữ liệu và quyền riêng tư người dùng, vẫn còn nhiều thách thức. Ví dụ, lượng lớn thông tin nhạy cảm (như danh tính, dữ liệu sinh trắc học...) mà các nền tảng thu thập để đáp ứng yêu cầu giám sát, nếu bảo vệ không tốt, có thể trở thành điểm xâm nhập cho tấn công.

Vì vậy, chúng tôi khuyến nghị bổ sung hệ thống nhận diện rủi ro động vào quy trình KYC truyền thống, giảm thiểu việc thu thập thông tin không cần thiết nhằm hạ thấp rủi ro rò rỉ dữ liệu. Đồng thời, các nền tảng có thể tích hợp các nền tảng chống rửa tiền và truy vết toàn diện như MistTrack để hỗ trợ nhận diện giao dịch đáng ngờ tiềm tàng, nâng cao năng lực kiểm soát rủi ro từ gốc. Mặt khác, xây dựng năng lực an toàn dữ liệu cũng không kém phần quan trọng, nhờ vào dịch vụ kiểm thử red team của SlowMist (https://cn.slowmist.com/service-red-teaming.html), các nền tảng có thể nhận được mô phỏng tấn công trong môi trường thực tế, đánh giá toàn diện các lộ trình và điểm rủi ro rò rỉ dữ liệu nhạy cảm.

Chào mừng tham gia cộng đồng chính thức TechFlow

Nhóm Telegram:https://t.me/TechFlowDaily

Tài khoản Twitter chính thức:https://x.com/TechFlowPost

Tài khoản Twitter tiếng Anh:https://x.com/BlockFlow_News