2030年にビットコインは量子コンピュータによって突破されるのか?

TechFlow厳選深潮セレクト

2030年にビットコインは量子コンピュータによって突破されるのか?

GoogleやAWSなどの企業はすでにポスト量子暗号の採用を始めているが、ビットコインやイーサリアムはまだ初期の議論段階にある。

執筆:Tiger Research

翻訳:AididiaoJP,Foresight News

量子コンピューティングの進展は、ブロックチェーンネットワークに新たなセキュリティリスクをもたらしている。本稿では、量子脅威に対抗するための技術的対策について考察し、ビットコインとイーサリアムがこの変化にどのように備えているかを検討する。

キーポイント

-

量子コンピュータがブロックチェーン暗号を破ることができるとされる「Q-Day」シナリオは、5~7年以内に到来すると予測されている。ベライダーはそのビットコインETF申請書類においてもこのリスクを指摘している。

-

耐量子暗号(PQC)は、通信の暗号化、トランザクション署名、データの持続性という3つのセキュリティ層で量子攻撃から保護する。

-

GoogleやAWSなどの企業はすでに耐量子暗号の導入を始めているが、ビットコインおよびイーサリアムは依然として初期の議論段階にある。

新しい技術が生む未知の課題

もし量子コンピュータが数分でビットコインウォレットを解読できるようになったら、ブロックチェーンの安全性は維持できるだろうか?

ブロックチェーンのセキュリティの核心は秘密鍵の保護にある。誰かのビットコインを盗むには、攻撃者がその秘密鍵を取得しなければならないが、現行の計算能力では事実上不可能である。チェーン上で公開されるのは公開鍵のみであり、スーパーコンピュータを使っても公開鍵から秘密鍵を導出するには数百年かかる。

量子コンピュータはこのリスク状況を変える。従来のコンピュータは0または1を順次処理するが、量子システムは両方の状態を同時に処理できる。この能力により、理論的には公開鍵から秘密鍵を導出することが可能になる。

専門家は、現代の暗号を破れる量子コンピュータが2030年頃に登場すると見積もっている。この予想される瞬間は「Q-Day」と呼ばれ、実際の攻撃が可能になるまであと5~7年あることを示している。

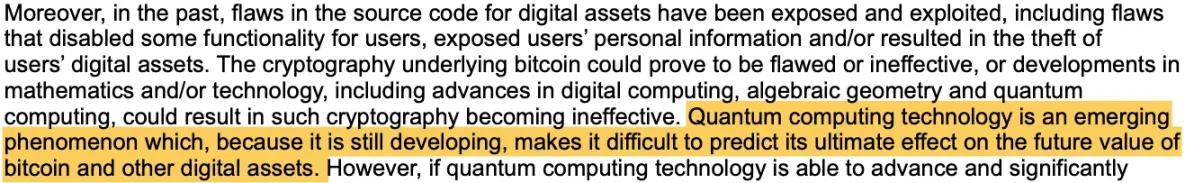

出典:SEC

規制当局や主要機関はすでにこのリスクを認識している。2024年に米国標準技術研究所(NIST)は耐量子暗号の標準を導入した。またベライダーもビットコインETF申請書類で、量子コンピューティングの進展がビットコインの安全性を脅かす可能性があると指摘している。

量子コンピューティングはもはや遠い将来の理論的問題ではない。仮定に頼るのではなく、現実的な準備が必要な技術的課題となった。

量子コンピューティングがブロックチェーンのセキュリティに挑戦

ブロックチェーンのトランザクションの仕組みを理解するために、単純な例を見てみよう。EkkoがRyanに1BTCを送信する場合だ。

Ekkoが「私はRyanに私の1BTCを送ります」という取引を生成するとき、彼は一意の署名を付加しなければならない。この署名は彼の秘密鍵を使ってのみ生成できる。

Ryanやネットワーク内の他のノードは、Ekkoの公開鍵を使ってその署名が有効かどうかを検証する。公開鍵は署名を検証できるが、再作成はできないツールのようなものだ。Ekkoの秘密鍵が秘匿されていれば、誰も彼の署名を偽造することはできない。

これがブロックチェーントランザクションのセキュリティの基礎を成している。

秘密鍵から公開鍵を生成することはできるが、公開鍵から秘密鍵を明らかにすることはできない。これは楕円曲線デジタル署名アルゴリズム(ECDSA)によって実現されており、楕円曲線暗号(ECC)に基づいている。ECDSAは、一方の方向の計算は簡単だが逆方向の計算は計算量的に非現実的な数学的非対称性に依存している。

しかし量子コンピューティングの発展により、このバリアは弱まりつつある。その鍵となるのが量子ビット(qubit)である。

従来のコンピュータは0または1を順次処理するが、量子ビットは両方の状態を同時に表現でき、大規模な並列計算を可能にする。十分な数の量子ビットがあれば、量子コンピュータは従来のコンピュータが数十年かかる計算を数秒で完了できる。

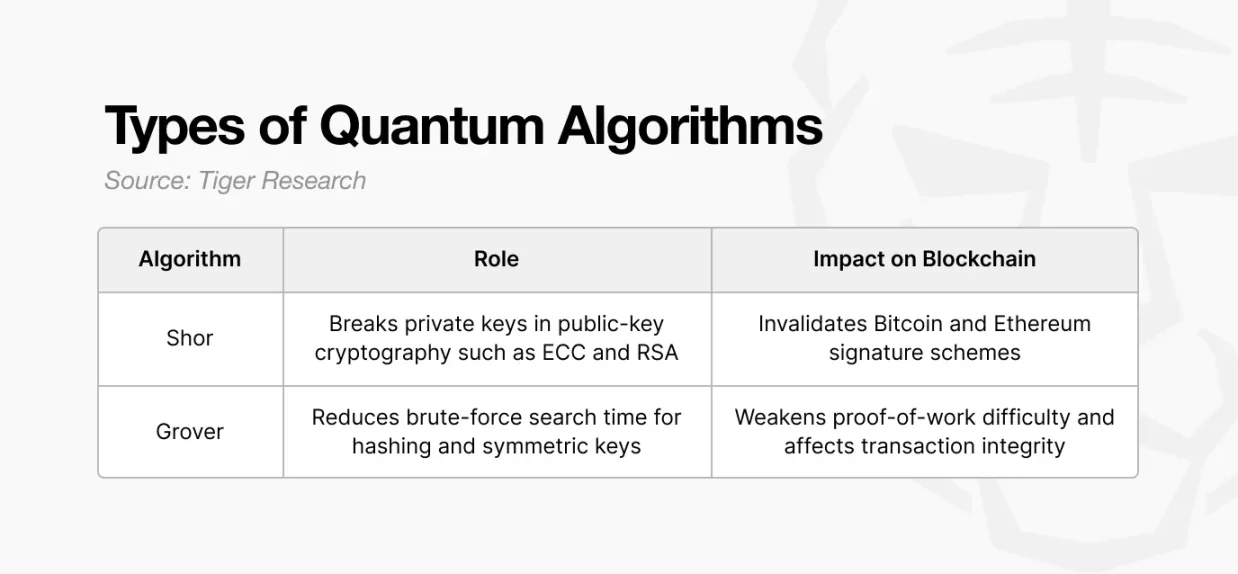

ブロックチェーンのセキュリティに直接的なリスクを与える量子アルゴリズムが2つ存在する。

Shorのアルゴリズムは、公開鍵から秘密鍵を導出する手段を提供し、公開鍵暗号を弱体化させる。Groverのアルゴリズムはブルートフォース探索を高速化することで、ハッシュ関数の有効な強度を低下させる。

Shorのアルゴリズム:資産の直接盗難

現在のインターネットセキュリティの大部分はRSAおよびECCという2つの公開鍵暗号方式に依存している。

これらは整数分解や離散対数といった困難な数学的問題を利用して外部からの攻撃を防いでいる。ブロックチェーンもECCに基づくECDSAで同じ原理を使用している。

現行の計算能力ではこれらのシステムを破ることは数十年かかるため、実用上の安全が確保されていると見なされている。

Shorのアルゴリズムはこれを変える。このアルゴリズムを実行する量子コンピュータは、大規模な整数分解と離散対数計算を高速に実行でき、RSAおよびECCを破ることができる。

Shorのアルゴリズムを利用すれば、量子攻撃者は公開鍵から秘密鍵を導出し、対応するアドレス内の資産を自由に移動できる。一度でもトランザクションを送信したアドレスはすべてリスクにさらされ、その公開鍵がチェーン上で可視化されるため、何百万ものアドレスが同時に危険にさらされる可能性がある。

Groverのアルゴリズム:トランザクションの傍受

ブロックチェーンのセキュリティは、対称鍵暗号(AESなど)とハッシュ関数(SHA-256など)にも依存している。

AESはウォレットファイルやトランザクションデータの暗号化に使用され、正しい鍵を見つけるにはすべての可能な組み合わせを試す必要がある。SHA-256はPoWの難易度調整を支えており、マイナーは規定された条件を満たすハッシュ値を繰り返し探す必要がある。

これらのシステムは、メモリプール内でトランザクションが待機している間に、他のユーザーがそれを分析したり偽造したりする時間がないことを前提としている。

Groverのアルゴリズムはこの前提を弱める。量子重ね合わせを利用して探索プロセスを加速し、AESおよびSHA-256の有効なセキュリティレベルを低下させる。量子攻撃者はメモリプール内のトランザクションをリアルタイムで分析し、同じ入力(UTXO)を使用して出力を別のアドレスに転送する偽造版を生成できる。

これにより、量子コンピュータを装備した攻撃者によるトランザクションの傍受が可能となり、資金が意図しない宛先に送金されるリスクが生じる。取引所からの出金や通常の送金がこうした傍受の主な標的となる可能性がある。

耐量子暗号(PQC)

量子コンピューティング時代に、ブロックチェーンのセキュリティをどう維持するか?

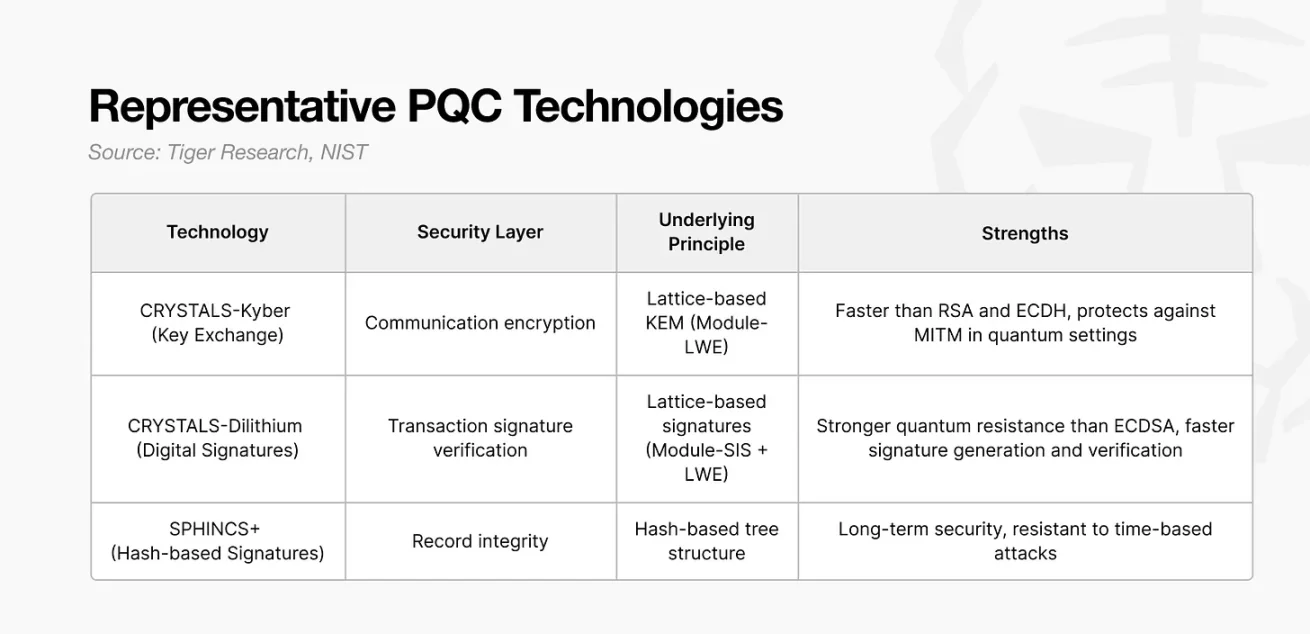

将来のブロックチェーンシステムには、量子攻撃下でも安全を保てる暗号アルゴリズムが必要となる。こうしたアルゴリズムは「耐量子暗号技術(PQC)」と呼ばれる。

米国標準技術研究所(NIST)はすでに3つの主要なPQC標準を提示しており、ビットコインおよびイーサリアムコミュニティはこれを長期的なセキュリティ基盤として採用するかどうかを議論している。

Kyber:ノード間通信の保護

Kyberは、ネットワーク上の2者が安全に共通鍵を交換できるようにするアルゴリズムである。

RSAやECDHといった従来のインターネット基盤を長年支えてきた手法は、Shorのアルゴリズムに対して脆弱であり、量子環境下では情報漏洩のリスクがある。Kyberは「Module-LWE」と呼ばれる格子に基づく数学的問題を用いることでこれを解決する。この構造は、伝送中のデータが傍受または復号されるのを防ぐ。

KyberはHTTPS接続、取引所API、ウォレットからノードへのメッセージ送信など、すべての通信経路を保護する。ブロックチェーンネットワーク内部でも、ノードはトランザクションデータ共有時にKyberを使用し、第三者による監視や情報抽出を防ぐことができる。

実質的に、Kyberは量子コンピューティング時代におけるネットワークトランスポート層のセキュリティを再構築する。

Dilithium:トランザクション署名の検証

Dilithiumは、トランザクションが正当な秘密鍵所有者によって作成されたことを検証するためのデジタル署名アルゴリズムである。

ブロックチェーンの所有権は、「秘密鍵で署名し、公開鍵で検証する」というECDSAモデルに依存している。問題は、ECDSAがShorのアルゴリズムに対して脆弱である点だ。公開鍵にアクセスすることで、量子攻撃者は対応する秘密鍵を導出し、署名の偽造と資産の盗難を可能にする。

Dilithiumは、「Module-SIS」と「LWE」を組み合わせた格子ベースの構造を使用することで、このリスクを回避する。攻撃者が公開鍵や署名を分析しても秘密鍵を推定することはできず、量子攻撃に対しても安全な設計となっている。Dilithiumの適用により、署名の偽造、秘密鍵の抽出、大規模な資産盗難を防止できる。

これは資産の所有権だけでなく、各トランザクションの真正性も保護する。

SPHINCS+:長期記録の保存

SPHINCS+は多層ハッシュ木構造を使用する。各署名はこの木構造内の特定のパスを通じて検証され、個々のハッシュ値からその入力を逆算できないため、量子攻撃に対しても安全である。

EkkoとRyanのトランザクションがブロックに追加されると、記録は永久的になる。これは文書の指紋に例えられる。

SPHINCS+はトランザクションの各部分をハッシュ値に変換し、一意のパターンを作成する。文書中の1文字でも変われば、その指紋は完全に変わる。同様に、トランザクションの一部を改ざんすれば、署名全体が変化する。

数十年後であっても、EkkoとRyanのトランザクションを改ざんしようとする試みは即座に検出される。SPHINCS+は署名サイズが比較的大きいが、長期にわたり検証可能でなければならない金融データや政府記録に適している。量子コンピュータでもこのような指紋を偽造または複製するのは極めて困難である。

まとめると、PQC技術は標準的な1BTC送金において、量子攻撃に対する3層の保護を構築する:Kyberが通信の暗号化を、Dilithiumが署名検証を、SPHINCS+が記録の完全性を担う。

ビットコインとイーサリアム:異なる道、同じ目標

ビットコインは不変性を重視し、イーサリアムは適応性を優先する。これらの設計理念は過去の出来事によって形成され、各ネットワークが量子コンピューティングの脅威にどう対処するかに影響を与えている。

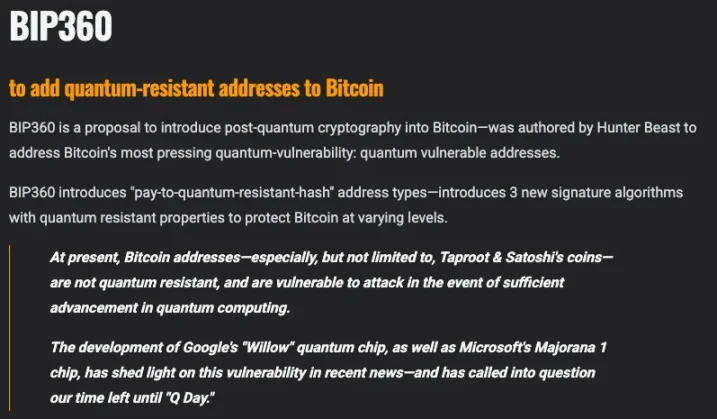

ビットコイン:最小限の変更で既存チェーンを保護

ビットコインの不変性重視は2010年の価値オーバーフロー事件に遡る。ハッカーが脆弱性を悪用して1840億BTCを創造した際、コミュニティはソフトフォークにより5時間以内にそのトランザクションを無効化した。この緊急対応の後、「確定されたトランザクションは決して変更してはならない」という原則がビットコインのアイデンティティの中心になった。この不変性は信頼を維持するが、迅速な構造的変更を困難にする。

この理念は、ビットコインが量子セキュリティに対処する方法にも引き継がれている。開発者たちはアップグレードの必要性に同意しているが、ハードフォークによる全チェーンの置き換えはネットワークコンセンサスにとってリスクが大きすぎると考えられている。そのため、ビットコインはハイブリッド移行モデルによる段階的移行を模索している。

出典:bip360.org

この理念は、ビットコインの量子セキュリティ対応にも引き継がれている。開発者たちはアップグレードが必要であることに同意しているが、ハードフォークによる全チェーンの置き換えはネットワークコンセンサスにとってリスクが大きすぎると考えられている。そのため、ビットコインはハイブリッド移行モデルによる段階的移行を模索している。

これが採用されれば、ユーザーは従来のECDSAアドレスと新しいPQCアドレスの両方を使用できるようになる。例えば、Ekkoの資金が古いビットコインアドレスにある場合、Q-Dayが近づくにつれて徐々にPQCアドレスへ移行できる。ネットワークが両方の形式を同時に認識するため、安全性が向上し、破壊的な移行を強制することなく済む。

依然として大きな課題がある。数億のウォレットが移行を必要としており、秘密鍵を失ったウォレットに対する明確な解決策はない。コミュニティ内の意見の相違がチェーンフォークのリスクを高める可能性もある。

イーサリアム:柔軟なアーキテクチャによる迅速な移行

イーサリアムの適応性の原則は、2016年のDAOハッキング事件に由来する。約360万ETHが盗まれた際、Vitalik Buterinとイーサリアム財団はハードフォークを実行して盗難を元に戻した。

この決定によりコミュニティはイーサリアム(ETH)とイーサリアムクラシック(ETC)に分裂した。以来、適応性はイーサリアムの決定的な特徴となり、迅速な変革を実施できる鍵となった。

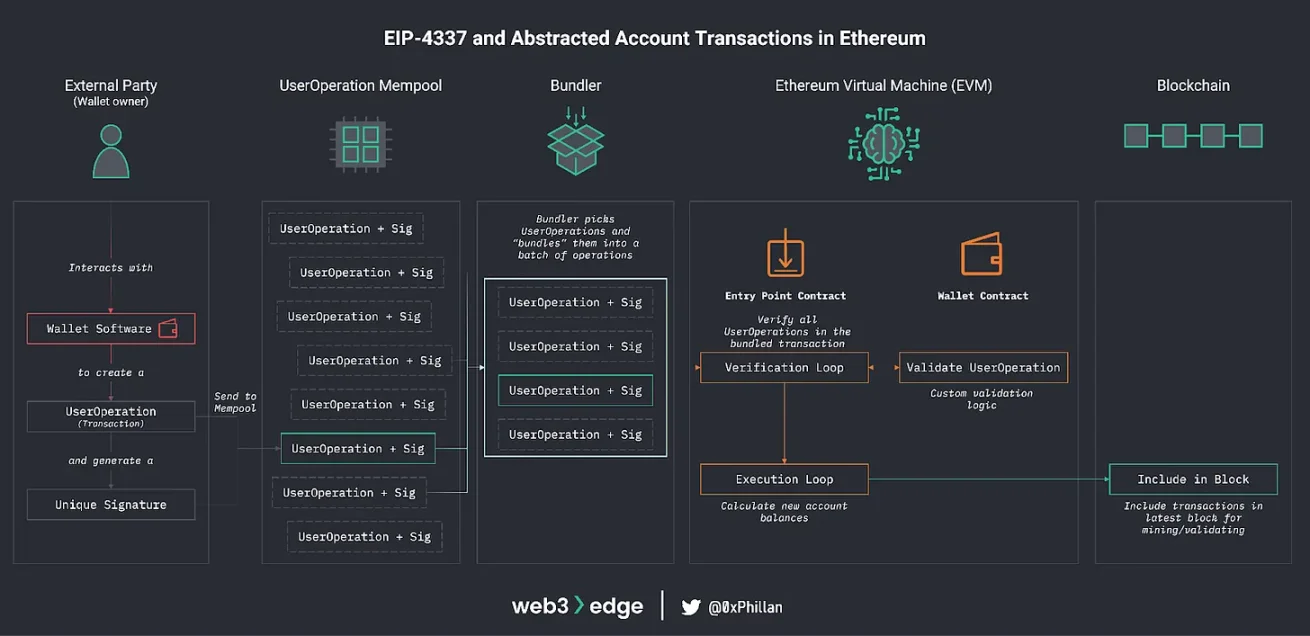

出典:web3edge

歴史的に、すべてのイーサリアムユーザーはECDSA署名アルゴリズムでのみトランザクションを送信できる外部アカウントに依存していた。すべてのユーザーが同じ暗号モデルに依存しているため、署名方式の変更にはネットワーク全体のハードフォークが必要だった。

EIP-4337はこの構造を変え、アカウントをスマートコントラクトのように動作させることを可能にした。各アカウントが独自の署名検証ロジックを定義でき、ユーザーはネットワーク全体を変更せずに代替の署名方式を採用できる。署名アルゴリズムは、プロトコル全体のアップグレードではなく、アカウントレベルで置き換えられるようになった。

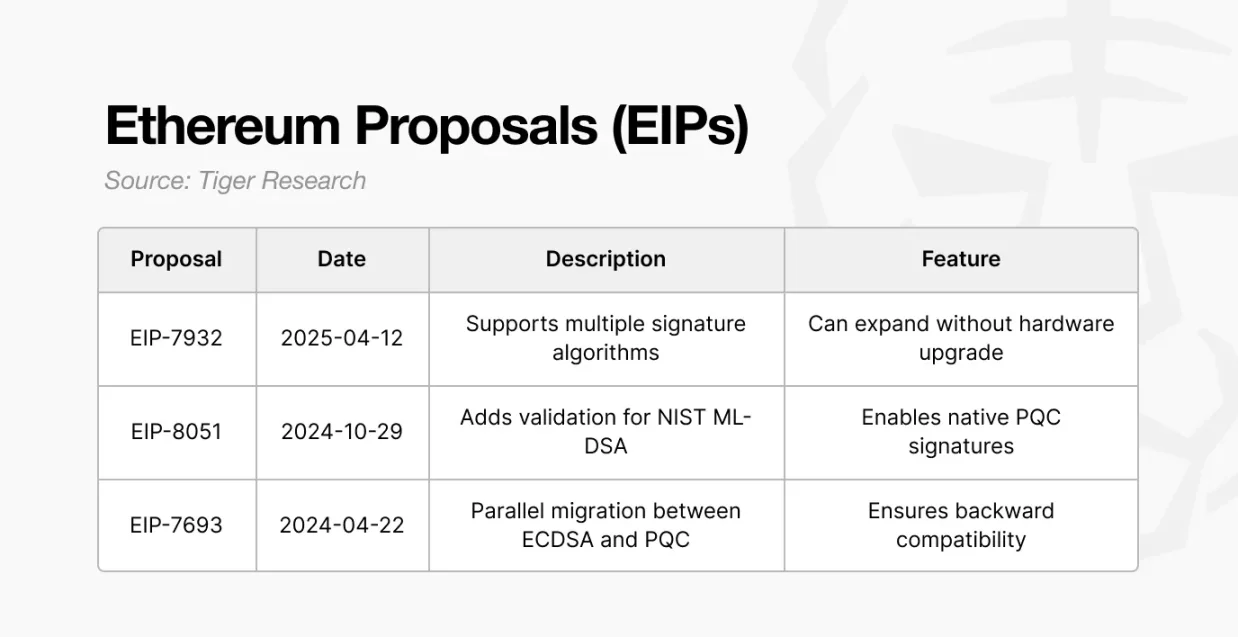

この基盤の上に、PQCの採用を支援するいくつかの提案が登場している:

-

EIP-7693:ECDSAとの互換性を維持しつつ、PQC署名への段階的移行をサポートするハイブリッド移行経路を導入。

-

EIP-8051:NISTのPQC標準をチェーン上に適用し、実際のネットワーク条件下でPQC署名をテスト。

-

EIP-7932:複数の署名アルゴリズムを同時に識別・検証できるようにし、ユーザーが好みの方式を選べるようにする。

実際には、ECDSAベースのウォレットを使用するユーザーは、量子脅威が迫った時点でDilithiumベースのPQCウォレットに移行できる。この移行はアカウントレベルで行われ、チェーン全体の置き換えは不要である。

要するに、ビットコインは現在の構造を維持しながらPQCを並列統合しようとしているのに対し、イーサリアムはアカウントモデルを再設計してPQCを直接取り入れようとしている。両者とも耐量子という同じ目標を追求しているが、ビットコインは慎重な進化に依拠し、イーサリアムは構造的革新を採用している。

ブロックチェーンが議論している間に、世界はすでに動き出している

グローバルなインターネットインフラは、すでに新たなセキュリティ基準への移行を始めている。

中央集権的な意思決定を背景に持つWeb2プラットフォームは迅速に行動している。Googleは2024年4月からChromeブラウザで耐量子鍵交換をデフォルトで有効化し、数十億台のデバイスに展開している。Microsoftは2033年までにPQCを全面的に導入する組織横断的な移行計画を発表した。AWSは2024年末からハイブリッドPQCの使用を開始している。

ブロックチェーンは異なる状況に直面している。ビットコインのBIP-360はまだ議論中であり、イーサリアムのEIP-7932は数か月前に提出されたが、まだ公開テストネットは存在しない。Vitalik Buterinは段階的移行の道筋を概説しているが、量子攻撃が実際に可能になる前に移行が完了するかどうかは不明である。

デロイトの報告書によると、ビットコインアドレスの約20~30%がすでに公開鍵を露出している。現時点では安全だが、2030年代に量子コンピュータが成熟すれば、それらが標的になる可能性がある。その時点でネットワークがハードフォークを試みれば、分裂の可能性は高い。ビットコインの不変性へのコミットメントはそのアイデンティティの基盤ではあるが、迅速な変革を困難にしている。

結局のところ、量子コンピューティングは技術的課題であると同時に、ガバナンスの課題でもある。Web2はすでに移行を始めている。ブロックチェーンはまだどこから始めるかを議論している。決定的なのは誰が先に動くかではなく、誰が安全に移行を完遂できるかである。

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News