「ランダム」の嘘:150億ドル相当のビットコイン帝国が、たった1行のコードによってどのように崩壊したのか?

TechFlow厳選深潮セレクト

「ランダム」の嘘:150億ドル相当のビットコイン帝国が、たった1行のコードによってどのように崩壊したのか?

強力な国家レベルの敵対者に対しては、いかなる技術的手段を用いても絶対的な安全を保証することはできない。

著者:Lewis

序論:幽霊のコード

2020年12月、中国のマイニングプール「LuBian(路邊)」のアドレスから、当時約35億ドル相当の12.7万ビットコインが謎の消失を遂げた。プール運営者はブロックチェーン上で「ハッカー」に向け資産返還を懇願し報酬を提示するという、公開デジタル追徴劇を繰り広げた。

その後、この巨額資金は数年間沈黙していた。しかし2025年10月14日、米国司法省(DOJ)が発表した声明が世界を震撼させた。彼らはついにこのビットコインを没収したのである。現在その価値は驚異の150億ドルにまで高騰していた。

だがこれは通常のハッキング解読や逮捕作戦ではなかった。米国法執行機関がこの天文学的規模の財産の秘密鍵を掌握できたのは、犯罪帝国の金庫を支えていたのが堅牢な暗号学的要塞ではなく、「乱数」に関するわずかな虚偽であったという滑稽かつ致命的な秘密を発見したためである。

この物語は史上最大の暗号通貨没収事件の内幕を明らかにするだけでなく、私たち全員にデジタルセキュリティの警鐘を鳴らしている。

第一部:ランダム性の幻想――「ミルク・サッド」脆弱性の解剖

暗号セキュリティの基盤:秘密鍵とランダム性

この150億ドル価値の脆弱性を理解するには、まずビットコインの安全の核心である秘密鍵について知る必要がある。それは普通のパスワードではなく、極めて巨大な256ビットの数字だ。その可能な組み合わせ総数(2^256)は、既知宇宙の原子総数(約10^80)よりも無数の桁上回る。したがって、あなたの秘密鍵が真にランダムに生成されていれば、ブルートフォースで推測して解読することは物理的に不可能である。

ユーザー管理を容易にするため、現代のウォレットは通常「シードフレーズ」(12〜24語の単語列)を使ってすべての秘密鍵を生成する。このプロセスは**擬似乱数生成器(PRNG)** と呼ばれるアルゴリズムに依存しており、その品質がそのままデジタル資産の生死を決める。暗号用途のPRNGは「暗号学的に安全」(CSPRNG)でなければならず、出力が予測不能であることが求められる。

弱い、非暗号対応のPRNGで秘密鍵を生成することは、世界最強の銀行金庫ドアを紙板の壁で守ろうとするようなものだ。

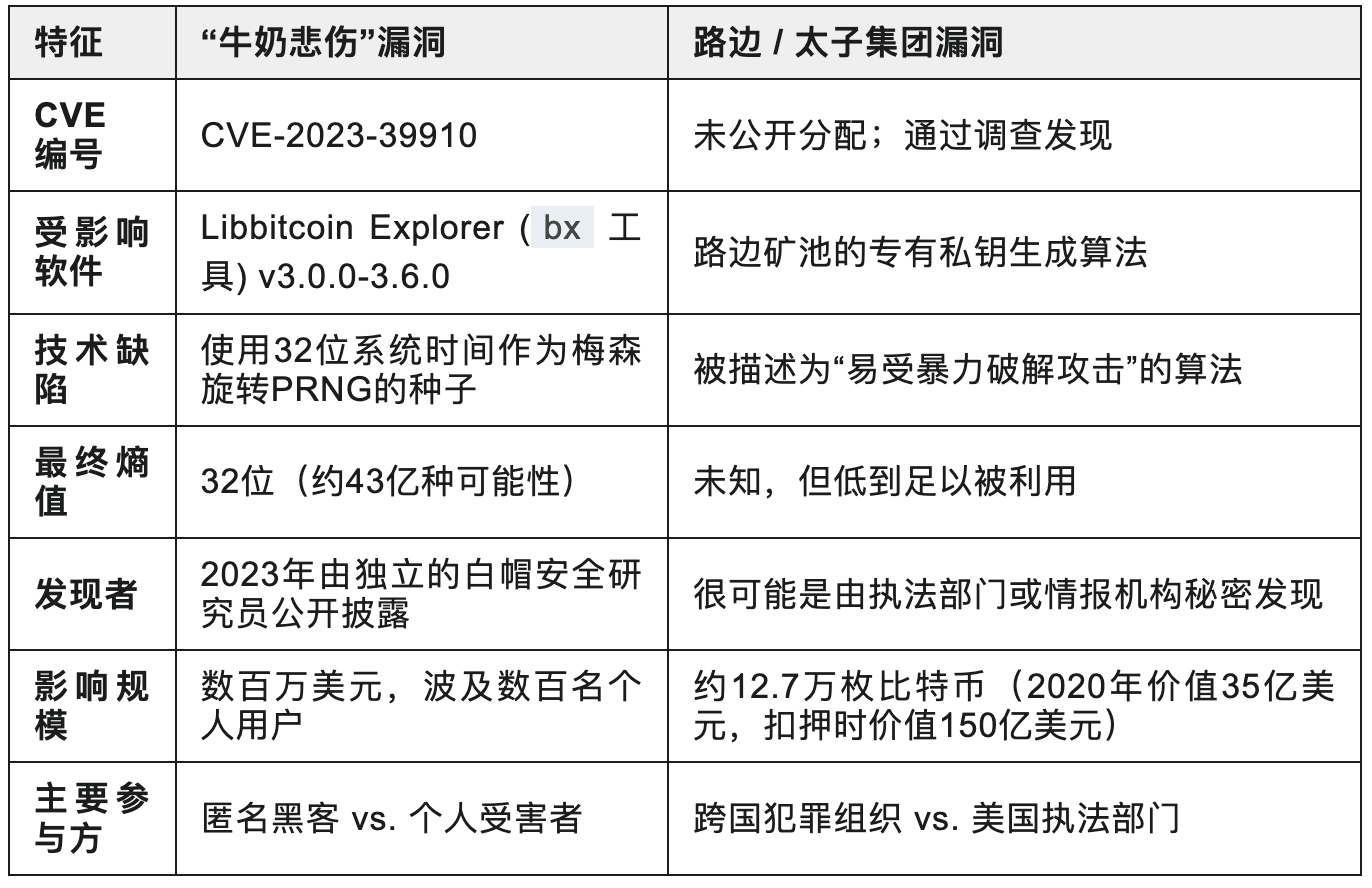

「ミルク・サッド」脆弱性(CVE-2023-39910):32ビットの災厄

「ミルク・サッド」(Milk Sad)脆弱性はまさに教科書的な事例である。この脆弱性はLibbitcoin Explorerというコマンドラインツールに存在し、多くの開発者や上級ユーザーがウォレット生成に使用していた。

技術的誤りはあまりにも単純だ:このツールはシード生成時に「メルセンヌ・ツイスタ」というPRNGアルゴリズムを使用していた。このアルゴリズム自体が暗号用途に不適であり、さらに致命的なのは、開発者が初期化の「種」としてシステムの32ビットタイムスタンプしか使っていなかったことだ。

つまり、いかに複雑な秘密鍵を生成しても、その背後にある真の「ランダム性」の源は32ビットしかない。32ビット空間の大きさとは何か?それは2^32、すなわち約43億である。現代コンピュータにとって、この43億通りを網羅するのにかかる時間は最長でも1日以内だ。本来不可侵な宇宙規模の難問が、一瞬にして必ず当たる宝くじへと変貌したのである。

この脆弱性の名前は、システムのタイムスタンプが「0.0」だった場合、生成されるニモニックフレーズが偶然「milk sad」で始まることから来ている。これが独特の「指紋」となった。2023年7月12日、攻撃者はこの脆弱性を悪用し、多数の無防備なユーザーのウォレットから数百万ドル相当の資産を一斉に盗み出した。

「ミルク・サッド」事件は明確に示している。暗号アルゴリズム自体が堅牢であっても、そのソフトウェア実装における微細な欠陥が、全体のセキュリティ体系を崩壊させるに十分であることを。

第二部:脆弱性の上に築かれた犯罪帝国――LuBianマイニングプールとPrinceグループ

幽霊マイニングプールと巧みな「盗難」劇

「ミルク・サッド」脆弱性が技術コミュニティ内で公に分析されたとき、それよりはるかに規模が大きく、より暗黒な物語が静かに進行していた。2020年12月、前述の中国マイニングプール「LuBian(路邊)」、かつて全世界ビットコイン採掘算力を約6%支配していた巨人のウォレットから、約12.7万ビットコインが「盗まれた」。その後、運営側はブロックチェーン上に数百のメッセージを残し、「ハッカー」に資金返還を求め、報酬を約束した。

2021年2月、LuBianマイニングプールは忽然と姿を消し、完全に行方不明となった。

数年後、ブロックチェーン分析会社Arkham IntelligenceとEllipticの調査により、この「盗難」は、LuBianが秘密鍵生成時に欠陥のある独自アルゴリズムを使用していたため、ブルートフォース攻撃に脆弱になっていた可能性が高いことが判明した。これは「ミルク・サッド」脆弱性と原理が全く同じものだった。

黒幕:Chen Zhi(陳志)とPrinceグループ

2025年10月14日、米国司法省の起訴状が最終的な真相を暴いた。すべての黒幕は「Chen Zhi(陳志)」、別名「Vincent」と称する人物であり、彼は「Prince Holding Group(太子控股集団)」という国際企業グループの会長だった。

表面的には、Princeグループは不動産、金融など幅広い分野で30カ国以上に事業を展開し、華やかな外観を保っていた。しかし実態は、米国財務省によって認定された巨大かつ暴力的な国際犯罪組織(TCO)であった。その中核事業は工業規模の詐欺、特に「シャーチューパン(Sha Zhu Pan)」と呼ばれる投資詐欺だった。

起訴状は地獄のような光景を描き出す:Princeグループはカンボジアなどに、監獄のような強制労働キャンプを複数設立していた。高い塀と電気柵に囲まれ、数千人の拉致された労働者が「シャーチューパン」詐欺を強制されていた。毎日長時間働き、従わない、または業績が達成できない者は殴打や虐待を受けた。この犯罪ネットワークの最盛期には、1日あたり最大3000万ドルの違法利益を得ていた。

真実解明:犯罪帝国の金庫

司法省の民事没収訴状はすべての手がかりを結びつけた:2020年にLuBianマイニングプールから「盗まれた」12.7万ビットコインは、詐欺や人身売買などの罪によって蓄積されたPrinceグループの違法所得であり、Chen Zhiは当初からこれらの資産を完全に支配していた。

LuBianマイニングプール自体が、Princeグループによるマネーロンダリングのための「合法」な表看板の一つだったのだ。マイニングを通じて、取引履歴のない「クリーン」なビットコインを継続的に生み出し、被害者から騙し取った「汚れた」資金と混ぜ合わせることで、その血なまぐさい出所を隠蔽していた。Chen Zhiは同類に「私のマイニング事業は利益が高い。なぜならコストがないからだ」と自慢さえしており、これはすべての資本が犠牲者の汗と涙から来ていることを認めているも同然だった。

こうして、2020年のあの「盗難」事件の真実は明らかになった。これはハッキングではなく、泥棒が自分を捕まえようとする芝居をした、精巧な“賊喊捉賊”の出来事だったのだ。ブロックチェーン上で公然とメッセージを送ったのは、巨額の違法資金の出所に「盗難」という虚偽の記録を作り、人身売買や詐欺といった悪質犯罪との関連を断ち切るための「洗浄」工作だった。

悲しいことに、この巨大な犯罪帝国が富を隠した金庫のセキュリティ基盤もまた、「ミルク・サッド」と同様の、脆弱な乱数生成の欠陥に依存していたのである。

第三部:デジタル天網――法執行機関の歴史的作戦

改ざん不可能な帳簿上の追跡

暗号通貨はしばしば犯罪の匿名天国と誤解されるが、その公開性と改ざん不可能性こそが、捜査官に強力な追跡手段を提供している。米国司法省、FBI、シークレットサービス、財務省などが連携し、英国など国際パートナーと共同で、前例のない規模の国際的デジタル追跡作戦を展開した。

最先端のブロックチェーン鑑識ツールを活用することで、捜査官は膨大な取引記録の中から線を引き、Princeグループの複雑なマネーロンダリングネットワークを再構築した。2024年6月から7月にかけ、長年沈黙していたビットコインが突如大規模に移動し始めた。後に判明したのは、これは犯罪組織による資産移転ではなく、米当局が秘密鍵の支配権を獲得した後、資金を政府管理ウォレットに移した行為だった。

究極の謎:米政府はいかに秘密鍵を手に入れたのか?

この事件で最も興味深く、未解決な問題は、主犯Chen Zhiが依然として逃亡中のまま、米政府が150億ドル相当のビットコイン秘密鍵をどのように入手したのかということだ。

これは過去の事件とは根本的に異なる。例えば、シルクロードやBitfinexハッキング事件では、資金回収は容疑者の逮捕による物理的デバイスの押収に大きく依存していた。

現在、外部からはいくつかのシナリオが推測されている:

-

人的情報:捜査官が、秘密鍵にアクセス可能なPrinceグループ内部の高位人物を内通者に仕立てた可能性。

-

物理的押収:Chen Zhiを逮捕せずに、 raided 等の方法で、秘密鍵やニモニックフレーズを保存したハードウェアウォレット、PC、紙文書を秘密裏に押収した可能性。

-

直接的技術利用:最も大胆で興味深い推測。米国の諜報機関(NSAなど)が、LuBianの秘密鍵生成アルゴリズムの脆弱性を独自に発見した可能性がある。強大な計算リソースを持ち、この脆弱性を直接攻撃し、秘密鍵を再現して遠隔からの「黒吃黒」式の没収を実行した。

いずれの方法であろうと、この事件は法執行手法の大きな転換を意味している:「まず人を捕らえ、次にお金を探す」から、遠隔かつ能動的に犯罪組織の金融能力を直接剥奪する時代へと移行したのである。これは暗号通貨犯罪のリスク構造を根本から変えたと言える。

結論:深淵からの教訓

「ミルク・サッド」からPrinceグループの崩壊まで、一見無関係に見える二つの物語は、最終的に同じ原点――乱数生成への不用意――に向かっている。生涯の貯えを失った一般ユーザーも、百億規模の帝国を滅ぼした犯罪首領も、ともに「エントロピー」の失敗の前に倒れた。これは暗号セキュリティの鎖の強度が、最も弱い環に依存することを証明している。

前例のないこの事件は、ビットコインが「没収不能」という神話を完全に打ち砕いた。そして世界中の犯罪組織に明確なシグナルを送った:強大な国家レベルの相手の前では、どんな技術的手段も絶対的安全を保証できないのだ。

これらの痛ましい教訓は、デジタル経済のすべての参加者に明確な啓示を与える:

-

一般ユーザーへ:信頼でき、監査済みのオープンソースウォレットソフトウェアおよびハードウェアを使用してください。出所不明またはあまりにマイナーな技術ツールは避けてください。

-

開発者へ:重大な責任を負っています。セキュリティに関わるアプリケーションでは、厳密に検証された暗号学的に安全な乱数生成器を必ず使用してください。

-

一般市民へ:「シャーチューパン」のような感情と金融の二重詐欺に警戒しなければなりません。非現実的なリターンを約束する投資には、常に奈落の底が潜んでいる可能性があります。

結局のところ、マシンの中の幽霊は抽象的な技術概念ではなく、現実に存在する脅威なのである。個人の富であろうと犯罪帝国であろうと、その成立も崩壊も、わずかな乱数の質にかかっているかもしれない。

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News