物理的誘拐:ビットコインが過去最高値を更新した後のスパナ攻撃

TechFlow厳選深潮セレクト

物理的誘拐:ビットコインが過去最高値を更新した後のスパナ攻撃

暗号資産業界が急速に発展する中で、顧客確認(KYC)およびマネーロンダリング防止(AML)制度は、金融の透明性を高め、違法な資金の流れを防ぐ上で重要な役割を果たしている。

背景

ブロックチェーンのダークフォレストにおいて、私たちは常にオンチェーン攻撃やコントラクトの脆弱性、ハッカーによる侵入について語ってきましたが、近年ますます多くの事例が示すように、リスクはすでにオフチェーンへと拡大しています。

DecryptおよびEesti Ekspressの報道によると、最近の裁判で暗号資産億万長者の起業家ティム・ヒース氏が、昨年自身が経験した誘拐未遂事件を振り返りました。犯人はGPS追跡、偽造パスポート、使い捨て携帯電話を使って彼の行動を把握し、階段を上っている隙を狙って背後から襲撃、袋を頭に被せて無理やり連れ去ろうとしたのです。ヒース氏は相手の指の一部を噛みちぎることで辛くも逃げ切りました。

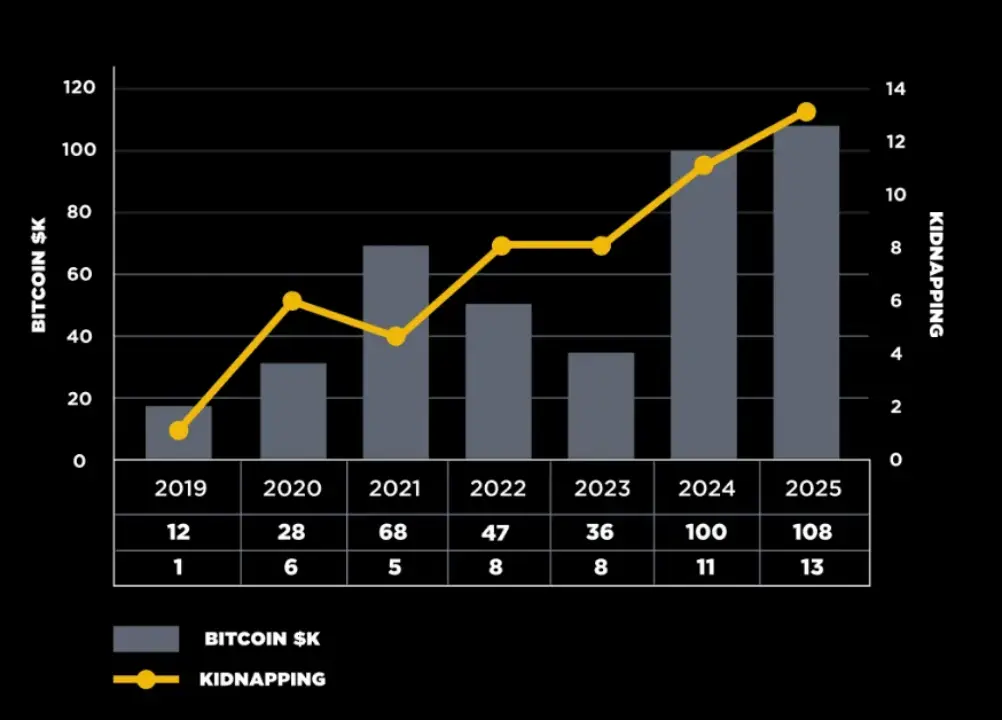

暗号資産の価値が高まるにつれ、「レンチ攻撃(wrench attack)」と呼ばれる物理的脅迫が増加しています。本稿ではこうした攻撃の手法を深く分析し、典型的なケースを紹介するとともに、背後に存在する犯罪ネットワークの構造を明らかにし、実用的な予防・対応策を提示します。

(https://www.binance.com/en/blog/security/binance-physical-security-team-on-how-to-avoid-the-threat-of-reallife-attacks-634293446955246772)

レンチ攻撃とは何か

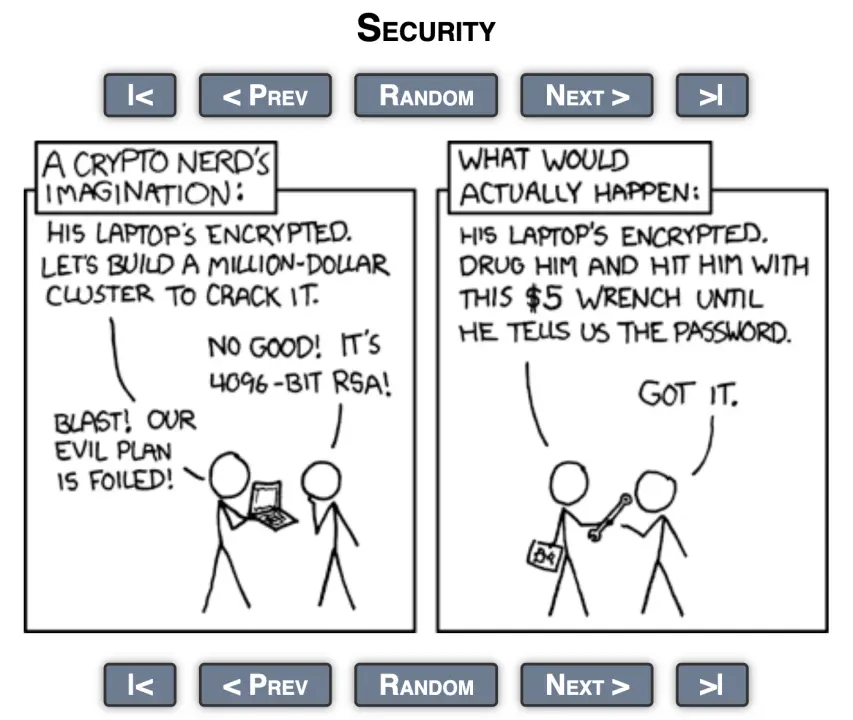

「あなたは最先端のセキュリティ技術を持っていても、攻撃者はただ一本のレンチで頭を殴るだけで、あなたは素直にパスワードを明かしてしまうだろう」。「5ドルのレンチ攻撃($5 Wrench Attack)」という表現はネット漫画XKCDに由来しており、技術的手法を使わず、脅迫・身代金要求・誘拐などによって被害者にパスワードや資産を強要する攻撃を意味します。

(https://xkcd.com/538/)

代表的な誘拐事件の回顾

今年に入り、暗号資産ユーザーを標的にした誘拐事件が頻発しており、プロジェクトの核心メンバー、KOL、一般ユーザーまで幅広い層が被害に遭っています。5月初め、フランス警察は暗号資産富豪の父親を誘拐から救出しました。犯人は数百万ユーロの身代金を要求し、家族への圧力を強めるため残忍にも彼の指を切断しました。

同様の事件は年初から既に報告されています。1月、Ledger共同設立者のデイヴィッド・バランド氏とその妻が自宅で武装集団に襲撃され、指を切断され、動画を撮影されて100BTCの支払いを要求されました。6月初め、フランスとモロッコの二重国籍を持つバディス・ムハンマド・アミド・バジュウ容疑者がタンジェで逮捕されました。Barronsの報道によれば、彼は複数のフランス人暗号資産起業家の誘拐計画に関与していた疑いがあります。フランス司法大臣は、この容疑者が「誘拐」「人質拘禁」などの罪で国際手配されていたことを確認し、Ledger共同創業者襲撃事件の主謀の一人と疑われています。

もう一つ業界を震撼させた事件はニューヨークで発生しました。イタリア人の暗号資産投資家マイケル・バレンティーノ・テオフラスト・カルトゥラン氏が別荘に誘い込まれ、3週間にわたり監禁・拷問を受けました。犯罪グループはチェーンソー、電気ショック装置、薬物を使用して脅し、高層ビルの屋上に吊るすなどしてウォレットの秘密鍵の開示を強要しました。犯行者は「業界関係者」であり、オンチェーン分析とSNSでの行動追跡により、正確に標的を特定していました。

5月中旬には、Paymium共同創業者のピエール・ノイザット氏の娘と幼い孫がパリの路上で白いバンに無理やり引きずり込まれそうになりました。『Le Parisien』紙によると、娘が激しく抵抗し、通りがかりの人が消火器でバンを叩いたことで犯人は逃走しました。

これらの事件から明らかになるのは、オンチェーン攻撃と比べて、オフラインでの暴力的脅威の方がより直接的かつ効果的で、ハードルも低いということです。犯人の多くは若者で、年齢は16〜23歳が中心であり、基本的な暗号知識を持っています。フランス検察が公表したデータによると、未成年者も複数名起訴されており、深刻な社会問題となっています。

報道された事件以外にも、スローミスト・セキュリティチームが被害者から提出された情報を整理している中で、オフライン取引時に相手に拘束・脅迫され、資産を失ったケースも確認されています。

また、身体的暴力には至らないものの、「非暴力的脅迫」のケースもあります。たとえば、被害者の個人情報、行動履歴、弱みなどを握って脅し、送金を強要するものです。このようなケースは直接的な危害こそありませんが、すでに人身脅迫の境界線に達しており、「レンチ攻撃」に該当するかどうかは議論の余地があります。

特に強調すべきは、公開された事例は氷山の一角にすぎないということです。多くの被害者は報復を恐れたり、当局が対応してくれないと感じたり、身元がバレることを懸念して沈黙を選んでいます。そのため、オフチェーン攻撃の実態を正確に把握することは極めて困難です。

犯罪チェーンの分析

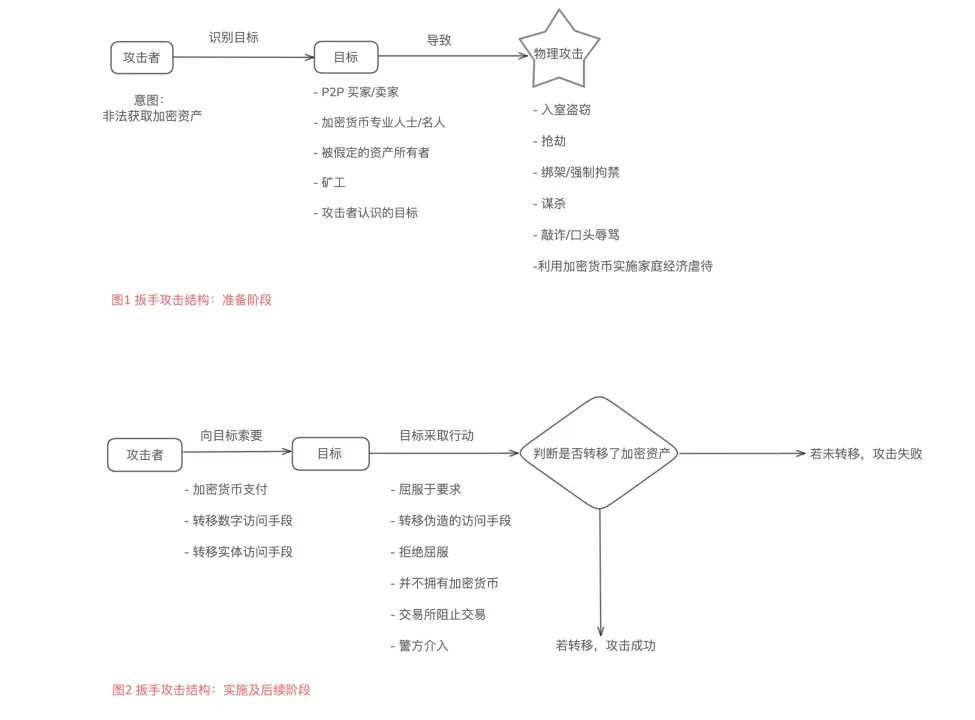

ケンブリッジ大学の研究チームが2024年に発表した論文『Investigating Wrench Attacks: Physical Attacks Targeting Cryptocurrency Users』は、世界中の暗号資産ユーザーに対する暴力的脅迫(レンチ攻撃)の事例を体系的に分析し、攻撃のパターンと防御の難しさを詳細に明らかにしています。下図は論文内の図を翻訳したもので参考として掲載します。原文は https://www.repository.cam.ac.uk/items/d988e10f-b751-408a-a79e-54f2518b3e70 をご覧ください。

複数の典型的事例を総合すると、レンチ攻撃の犯罪チェーンは以下の主要な段階に分けられます。

1. 情報の特定

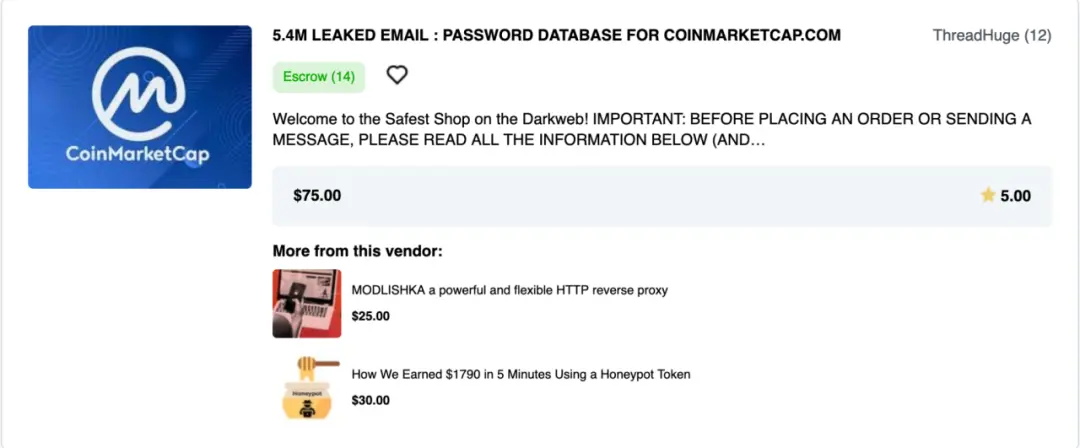

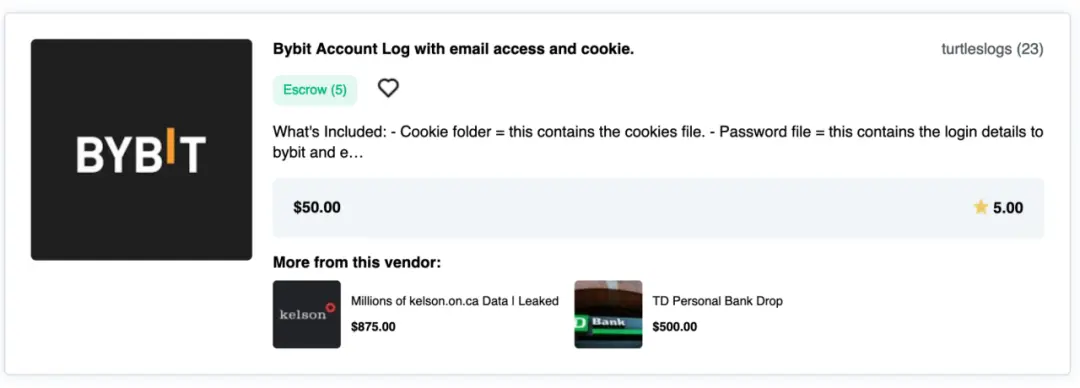

攻撃者は通常、オンチェーンの情報を起点とし、取引行動、ラベルデータ、NFT保有状況などを組み合わせて、標的の資産規模を初期評価します。さらに、Telegramグループ、X(旧Twitter)の投稿、KOLインタビュー、さらには漏洩したデータも重要な補助的情報源となります。

2. 実在の位置特定と接触

標的の身元を特定した後、攻撃者は居住地、頻繁に訪れる場所、家族構成などの現実の個人情報を取得しようとします。主な手段は以下の通りです。

-

SNS上で標的を誘導し、情報を漏らさせる;

-

公開登録情報(ENSに紐づくメールアドレス、ドメイン登録情報など)を逆引きする;

-

漏洩したデータを用いて逆検索を行う;

-

尾行や偽の招待を通じて標的を支配可能な環境に誘い込む。

3. 暴力的脅迫と身代金要求

標的を制圧した後、攻撃者は以下のような暴力的手法でウォレットの秘密鍵、リカバリーフレーズ、2段階認証情報などを強要します。

-

殴打、電気ショック、切断などの身体的傷害;

-

被害者に直接操作させて送金させる;

-

家族を脅して、代わりに送金させるよう要求する。

4. 資金の洗浄と移動

秘密鍵またはリカバリーフレーズを取得後、攻撃者は通常すぐに資産を移動させます。主な手段は以下の通りです。

-

ミキサー(混幣器)を使って資金の流れを隠蔽する;

-

支配下にあるアドレスや非準拠の中央集権型取引所アカウントに送金する;

-

OTCチャネルや闇市場を通じて資産を現金化する。

一部の攻撃者はブロックチェーン技術に精通しており、オンチェーン追跡メカニズムを理解した上で、意図的に複数のホップやクロスチェーン操作を行い、追跡を回避しようとします。

対策

マルチシグウォレットやリカバリーフレーズの分割保管といった方法は、人身安全が脅かされる極限状況では実用的ではなく、むしろ「協力拒否」と見なされて暴力を激化させる可能性があります。レンチ攻撃に対しては、「渡せるものがあり、かつ損失が限定される」戦略がより現実的です。

-

誘導用ウォレットの設定:見た目はメインウォレットだが、少量の資産しか持たないアカウントを用意し、危機的状況での「損失制御用の供物」として利用する。

-

家庭内の安全管理:家族が資産の所在と基本的な対応手順を理解しておくこと。安全ワードを設定し、異常時にお互いに危険信号を伝える体制を整える。家庭用機器のセキュリティ設定や住宅の物理的防衛を強化する。

-

身元の露出を避ける:SNSで富を見せたり取引記録を晒したりしない。現実世界でも暗号資産保有を口外しない。友人関係の情報管理を徹底し、知人に漏らさないよう注意する。最も効果的な防御策は、「あなたが狙われる価値のある人物だと誰も思わないようにすること」です。

最後に

暗号資産業界の急速な発展に伴い、「顧客の本人確認(KYC)」と「マネーロンダリング防止(AML)」制度は金融の透明性向上と違法資金の流入防止において重要な役割を果たしています。しかし、その実施過程、特にデータセキュリティとユーザーのプライバシー保護の面では依然多くの課題があります。例えば、規制対応のためにプラットフォームが収集する大量のセンシティブ情報(身分情報、生体認証データなど)が不適切に保護されれば、それ自体が攻撃の突破口となる可能性があります。

したがって、従来のKYCプロセスに加えて、動的なリスク識別システムを導入し、不要な情報収集を減らすことで、データ漏洩リスクを低減することを提案します。同時に、MistTrackのようなワンストップ型のAML・追跡プラットフォームに接続することで、潜在的な不審取引を早期に識別し、リスク管理能力を根本から強化できます。また、データセキュリティ体制の構築も不可欠であり、スローミスト(SlowMist)のレッドチームテストサービス(https://cn.slowmist.com/service-red-teaming.html)を利用すれば、実際の攻撃シナリオを模擬したテストを受けられ、センシティブデータの暴露経路とリスクポイントを包括的に評価することが可能です。

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News