La forêt sombre sous l'ordinateur quantique : guide de survie pour les utilisateurs de Bitcoin, les projets L1 et la vie sur chaîne

TechFlow SélectionTechFlow Sélection

La forêt sombre sous l'ordinateur quantique : guide de survie pour les utilisateurs de Bitcoin, les projets L1 et la vie sur chaîne

L'ordinateur quantique est en train de se développer discrètement et, une fois mature, lancera une attaque fatale contre le Bitcoin et tout l'écosystème blockchain.

Rédaction : Lian Shang Qishi Lu

Introduction : La crise de la « forêt sombre » du Bitcoin

Dans le monde de la blockchain, chaque nœud ressemble à une étoile dans l'univers, indépendant mais interconnecté, construisant ensemble un monde financier décentralisé. En tant que pionnier de ce réseau, Bitcoin repose sur de puissants algorithmes cryptographiques pour assurer sa sécurité. Cependant, ce système de sécurité n'est pas invulnérable. Une technologie venue du futur – l'ordinateur quantique – est en train de se lever silencieusement. Il est comme la flotte trisolaire dans « Le Problème à trois corps », dotée d'une capacité de « frappe dimensionnelle ». Dès qu'il mûrira, il lancera une attaque fatale contre Bitcoin et tout l'écosystème blockchain.

Alors, que devons-nous faire si les ordinateurs quantiques parviennent à casser Bitcoin dans un avenir proche ? Cette bataille pour la survie sur la chaîne au sein de la « forêt sombre » a-t-elle encore une chance de riposter ?

Chapitre 1 : Bitcoin subira une « frappe dimensionnelle » quantique

Dans le roman « Le Problème à trois corps », l’arme la plus terrifiante n’est pas le canon laser, mais la « frappe dimensionnelle » – une civilisation de haute dimension ne combat pas à votre niveau, elle écrase directement l’espace tridimensionnel en deux dimensions. Toutes vos défenses, toutes vos fortifications s’effondrent instantanément en une simple feuille de papier. Ce qui était mathématiquement « impossible » pour Bitcoin devient « facile » face au calcul quantique.

Le système quantique IBM numéro un à Ehningen, Allemagne. Source : Wikipédia

1.1 La « barrière technique » de Bitcoin contre l’« arme goutte » de l’ordinateur quantique

Bitcoin : Un standard cryptographique des années 80

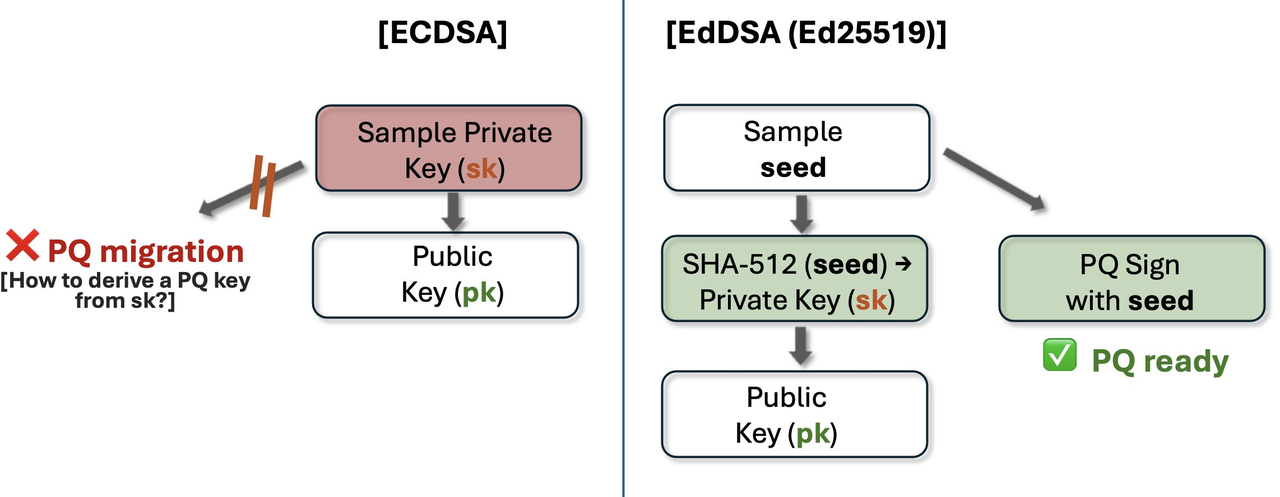

La sécurité fondamentale de Bitcoin repose sur l'algorithme ECDSA, un standard cryptographique initialement proposé en 1985. Dans ce système, chaque utilisateur possède une paire de clés : la clé privée est la « pensée » de l'utilisateur, connue uniquement de lui ; la clé publique est la « preuve d'identité » publique, utilisée pour vérifier la légitimité des transactions.

Grâce à une fonction mathématique unidirectionnelle, il est facile de générer une clé publique à partir de la clé privée, mais déduire la clé privée à partir de la clé publique est presque impossible avec les capacités de calcul traditionnelles. Puisque le réseau Bitcoin utilise des clés de 256 bits, même avec l'ordinateur classique le plus puissant effectuant une attaque par force brute, cela prendrait plus de temps que l'âge de l'univers. C'est précisément cette impossibilité mathématique qui protège la sécurité du réseau Bitcoin.

Ordinateur quantique : La nouvelle « arme goutte » capable de briser le chiffrement

L'ordinateur quantique est un nouveau type de dispositif de calcul complètement différent des ordinateurs traditionnels. Il exploite des propriétés quantiques telles que la superposition et l'intrication pour effectuer des calculs, offrant une puissance théorique exponentiellement supérieure pour certains problèmes.

L'apparition de l'ordinateur quantique change les règles du jeu – théoriquement, grâce à l'algorithme de Shor, un ordinateur quantique suffisamment puissant pourrait déduire directement la clé privée à partir de la clé publique en un temps raisonnable. C’est comme le « détecteur goutte » des Trisolaris, capable de percer facilement les défenses humaines les plus solides. Cette attaque présente les caractéristiques suivantes :

-

Discrétion : Après avoir obtenu la clé privée, l'attaquant peut légalement signer des transactions falsifiées, et tout le réseau considérera qu’il s’agit d’une opération normale du propriétaire des actifs. Comme la surveillance des « sophons » dans « Le Problème à trois corps », cela se fait totalement sans bruit.

-

Sélectivité : Les portefeuilles dont les clés publiques sont déjà exposées sont les plus vulnérables, notamment les adresses utilisées dans les premières transactions Bitcoin. Kapil Dhiman, PDG de Quranium, met en garde : « Les bitcoins de Satoshi Nakamoto deviendront une cible facile. Si ces pièces sont transférées, la confiance dans Bitcoin s'effondrera bien avant l'effondrement du système. »

-

« Voler puis décrypter » : L'attaquant peut dès maintenant copier les données publiques sur la blockchain, puis attendre que la technologie quantique mûrisse pour procéder au décryptage. Même après la mise à niveau du réseau vers des algorithmes plus sûrs, les anciennes adresses, les portefeuilles inactifs depuis longtemps et certains modèles de contrats intelligents pourraient devenir extrêmement fragiles.

1.2 Crise de confiance et chronologie : Les plus d’un million de bitcoins de Satoshi Nakamoto

Le Centre national de cybersécurité du Royaume-Uni recommande que les organisations définissent d'ici 2028 un chemin de migration vers des systèmes cryptographiques sécurisés contre les menaces quantiques, et achevent cette transition vers 2035. Pour des systèmes blockchain conçus pour durer plusieurs décennies, la préparation doit commencer dès maintenant.

Certaines estimations antérieures suggèrent que les ordinateurs quantiques pourraient devenir opérationnels vers 2030. Cela signifie que le temps imparti à l'industrie blockchain est déjà très limité.

Dans ce scénario d'attaque quantique, la blockchain continuera de fonctionner normalement – les blocs continueront d'être minés, le grand livre restera intact, mais la propriété des actifs changera silencieusement. Cette situation est plus effrayante qu'une panne technique, car elle détruirait la confiance des gens dans l'ensemble du système.

Dès que les plus d’un million de bitcoins de Satoshi Nakamoto commenceront à bouger, le marché plongera dans la panique. Même si techniquement la blockchain reste sûre, le prix pourrait chuter drastiquement, provoquant une réaction en chaîne affectant les marchés financiers traditionnels largement adoptés par les cryptomonnaies.

Si Bitcoin ne parvient pas à résoudre le problème de la mécanique quantique dans l'année à venir, l'or surpassera définitivement Bitcoin. Ainsi s'est exprimé le mois dernier sur X le fondateur du fonds quantitatif Carpriole spécialisé dans le Bitcoin et les actifs numériques.

Deuxième partie : Le plan des « Murmurs » de Layer1

Dans « Le Problème à trois corps », il existe un concept brillant : lorsque l'humanité découvre que la civilisation extraterrestre surveille tout sur Terre via les « sophons », tous les plans de défense sont immédiatement percés à jour. Que faire ? L'ONU propose le « Plan Murmur » – désigner quelques « Murmurs », leur accorder le pouvoir de mobiliser les ressources mondiales, et se préparer à l'invasion imminente.

Faisant face à la frappe dimensionnelle future du calcul quantique, le monde de la blockchain a également besoin de « Murmurs ». Et c’est ici que le rôle de l’Institut national des standards et de la technologie des États-Unis (NIST) entre en jeu. De 2022 à 2024, NIST a sélectionné et lancé la première normalisation d’algorithmes cryptographiques post-quantiques. Ces nouveaux algorithmes ressemblent aux armes stellaires développées dans « Le Problème à trois corps » : bien qu'ils impliquent des coûts tels que des signatures plus volumineuses ou une complexité accrue, ils offrent une solution réellement praticable pour protéger la blockchain contre les attaques quantiques.

Faisant face à la même menace, différentes blockchains L1 choisissent des stratégies de survie différentes.

2.1 Stratégie 1 : Exploration multipathique (expérimentation Murmur)

Dans « Le Problème à trois corps », les Murmurs peuvent expérimenter simultanément dans plusieurs directions, sans avoir à s'expliquer auprès de personne, car personne ne sait quelle voie réussira. Certains projets blockchain dominants adoptent une stratégie similaire : tester plusieurs solutions techniques en parallèle, afin de trouver la meilleure dans la pratique.

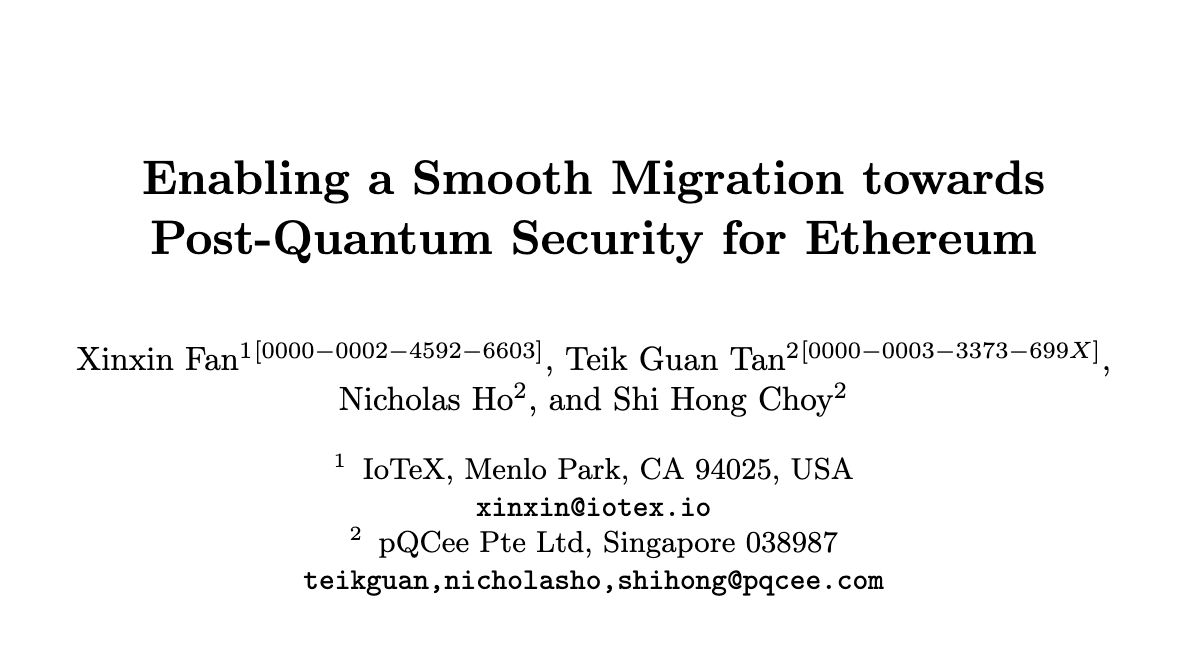

Ethereum : Une exploration technologique complète

Le groupe de recherche Ethereum travaille activement à établir une liste de tâches pour la migration post-quantique, incluant de nouveaux types de transactions, des expériences de rollup et des wrappers basés sur la connaissance zéro. Ils ne misent pas sur une seule solution, mais avancent simultanément sur plusieurs fronts, pour voir laquelle est la plus faisable et la plus efficace.

Source :pqcee.github.io

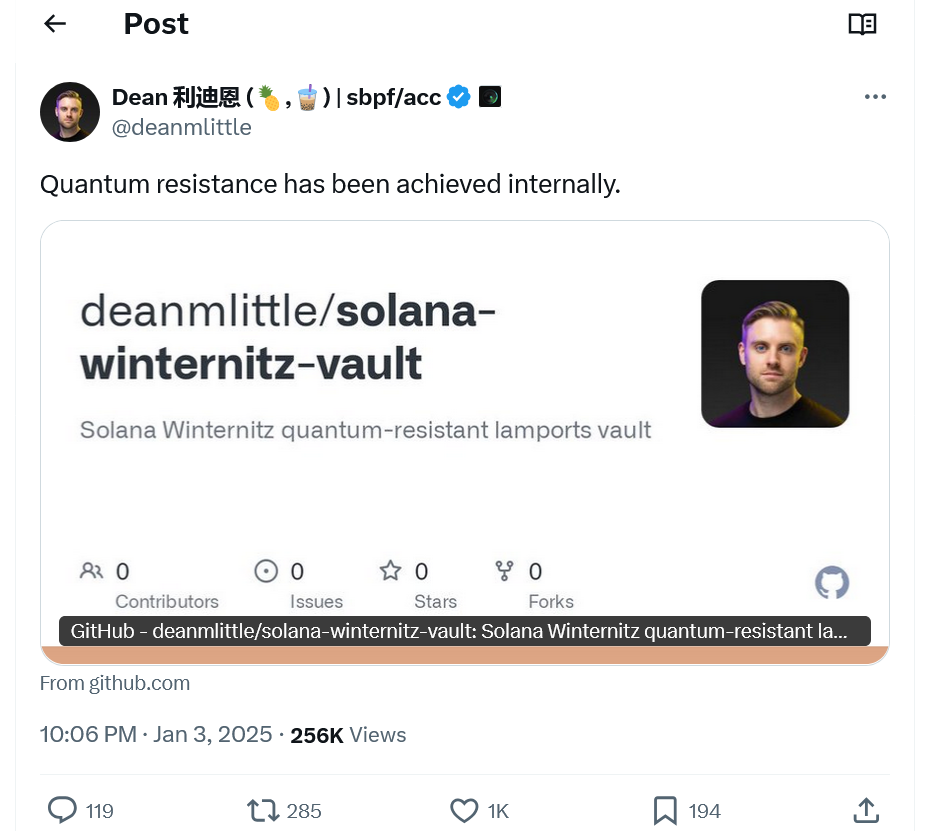

Solana : Un refuge optionnel sécurisé contre les attaques quantiques

Solana a lancé des coffres-forts optionnels résistants aux attaques quantiques. Plus précisément, la solution Solana Winternitz Vault repose sur un système de signature basé sur le hachage complexe, générant une nouvelle clé à chaque transaction.

Source : @deanmlittle

Sui : Une trajectoire progressive de mise à niveau

Le laboratoire de recherche Sui a publié un itinéraire spécifique de migration vers la sécurité quantique, proposant avec ses partenaires académiques un chemin évitant les hard forks disruptifs. Il s'agit d'une stratégie graduelle visant à minimiser autant que possible l'impact sur les utilisateurs existants.

Source : @kostascrypto

Le cœur de cette stratégie est la « liberté de choix » : plutôt que d'imposer une mise à niveau universelle, elle offre plusieurs options, permettant au marché et aux utilisateurs de décider eux-mêmes.

2.2 Stratégie 2 : Transformer l’ancien monde (plan des abris)

Dans « Le Problème à trois corps », le « plan des abris » ne consiste pas à tout reconstruire, mais à créer des refuges derrière les géantes gazeuses – l’ancien monde continue de fonctionner tandis qu’un nouveau système de défense est progressivement construit. Certains projets blockchain adoptent une stratégie similaire : ajouter une couche de sécurité quantique sur le système existant, permettant la coexistence des systèmes anciens et nouveaux, avec une migration progressive des utilisateurs.

Algorand : Renforcer la défense aux nœuds critiques

Algorand est un exemple typique d’application de technologies post-quantiques en environnement de production. En 2022, il a introduit les « Preuves d’état » (State Proofs), utilisant le schéma de signature FALCON basé sur les treillis, standardisé par NIST. Ces preuves valident périodiquement, tous les centaines de blocs, l’état du registre Algorand, fournissant un service de vérification sécurisé contre les attaques quantiques à d'autres chaînes. Récemment, Algorand a également démontré sur son réseau principal des transactions complètes post-quantiques, illustrant des signatures logiques basées sur Falcon.

Source : Algorand

Cardano : Une planification à double voie à long terme

Cardano utilise actuellement toujours la signature Ed25519, mais son équipe considère la préparation quantique comme un avantage différenciateur à long terme. Son fondateur Charles Hoskinson a présenté un plan combinant une chaîne de preuves indépendante, des certificats Mithril et des signatures post-quantiques conformes aux normes NIST.

Source : @IOHK_Charles

2.3 Stratégie 3 : Construire un nouveau monde (la cité stellaire)

Vers la fin de « Le Problème à trois corps », l’humanité n’essaie plus de défendre la Terre, mais construit directement une nouvelle civilisation dans l’espace – sans bagage historique, sans compromis, conçue dès la première pierre pour le nouvel environnement. Certains nouveaux projets blockchain ont choisi cette voie : construire dès le départ des systèmes entièrement résistants aux attaques quantiques.

-

Naoris Protocol : Mentionné dans une proposition soumise à la SEC américaine, axé sur l’infrastructure post-quantique.

-

Quranium : Utilise l’algorithme de signature numérique sans état basé sur le hachage SPHINCS+, approuvé par NIST, conçu dès le protocole pour l’ère quantique.

-

Quantum Resistant Ledger (QRL) : Lancé en 2018, construit sur la signature XMSS basée sur le hachage, l’un des premiers blockchains résistants aux attaques quantiques.

Ces projets n’ont pas à se soucier de la compatibilité ascendante, ni de migrer d’anciens utilisateurs, ni de trouver un équilibre difficile entre performance et sécurité. Ils établissent directement une colonie dans le « nouvel univers », attendant l’arrivée de l’ère quantique.

Troisième partie : La loi de la forêt sombre – Chacun doit faire un choix

3.1 Stratégies d’adaptation pour les utilisateurs individuels

Éviter l’inactivité prolongée : Vérifiez et mettez régulièrement à jour votre portefeuille pour ne pas devenir une cible privilégiée des attaques quantiques.

Préparer la mise à niveau des clés : Au cours des prochaines années, de nouveaux types de comptes, des options de signature hybride et des alertes de portefeuille devraient apparaître, encourageant les utilisateurs à mettre à jour les clés de leurs actifs de valeur.

Suivre l’agilité cryptographique : Choisissez des écosystèmes capables d’ajouter et de remplacer des primitives cryptographiques sans nécessiter de hard fork destructeur.

3.2 Analyse diligente pour les investisseurs

Transparence du feuille de route : Le projet dispose-t-il d’un feuille de route post-quantique clairement documentée ?

Mise en œuvre concrète : Dispose-t-il de prototypes ou de fonctionnalités réelles, ou s’agit-il seulement de marketing ?

Planning temporel : Le projet a-t-il déjà commencé à se préparer à la menace quantique des années 2030 ?

Conclusion : Donner à la chaîne le temps de l’évolution

Dans « Le Problème à trois corps », le « Gardien de l’Épée » peut seul décider du destin de l’humanité, mais un tel rôle n’existe pas dans le monde de la blockchain. Chaque projet explore sa propre voie. Quelle solution fonctionnera ? Personne ne le sait. Mais c’est précisément là la résilience de la décentralisation – pas de point de défaillance unique, pas de réponse unique.

La menace du calcul quantique n’est pas une fin, mais un commencement. La blockchain ne pourra peut-être pas préserver tout son passé, mais tant que ses principes fondamentaux subsistent – décentralisation, résistance à la censure, absence de confiance requise – la civilisation perdurera.

Donner à l’époque une civilisation, donner au temps une évolution sur chaîne – seule la civilisation préparée pourra entrer dans la prochaine dimension.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News