Enquête approfondie sur les cas de « Rug Pull » : révélation du désordre dans l'écosystème des jetons Ethereum

TechFlow SélectionTechFlow Sélection

Enquête approfondie sur les cas de « Rug Pull » : révélation du désordre dans l'écosystème des jetons Ethereum

Rester vigilant face aux nombreuses escroqueries en tout genre et prendre rapidement les mesures préventives nécessaires pour protéger la sécurité de ses actifs.

Auteur : CertiK

Introduction

Dans le monde Web3, de nouveaux jetons apparaissent constamment. Avez-vous déjà pensé au nombre exact de nouveaux jetons émis chaque jour ? Ces nouveaux jetons sont-ils sûrs ?

Ces questions ne surgissent pas par hasard. Au cours des derniers mois, l'équipe de sécurité de CertiK a détecté un grand nombre de cas de « Rug Pull ». Il est à noter que les jetons impliqués dans ces affaires étaient tous des jetons fraîchement déployés sur la blockchain.

Après une enquête approfondie sur ces cas de Rug Pull, CertiK a découvert qu'ils étaient orchestrés par des groupes organisés et a identifié des caractéristiques modélisées de ces escroqueries. En analysant en détail les méthodes employées par ces groupes, CertiK a révélé un canal possible de promotion de la fraude : les groupes Telegram. Ces groupes exploitent des fonctionnalités comme « New Token Tracer » présentes dans Banana Gun ou Unibot pour inciter les utilisateurs à acheter des jetons frauduleux, permettant ainsi aux escrocs de réaliser des profits via des attaques de type Rug Pull.

CertiK a collecté les données de diffusion de jetons dans ces groupes Telegram entre novembre 2023 et début août 2024, révélant que 93 930 nouveaux jetons ont été promus, dont 46 526 concernés par des Rug Pull, soit un taux alarmant de 49,53 %. Les données montrent que les groupes criminels derrière ces Rug Pull ont investi un coût total de 149 813,72 ETH et réalisé un profit de 282 699,96 ETH avec un taux de rendement de 188,7 %, soit environ 800 millions de dollars américains.

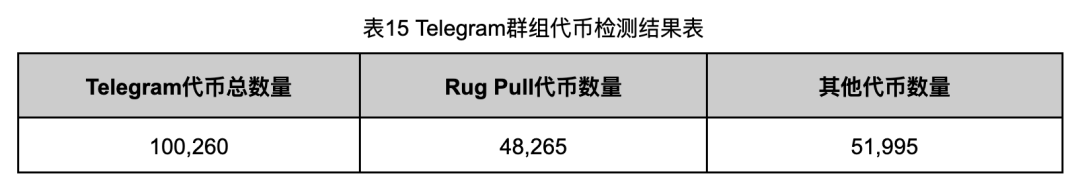

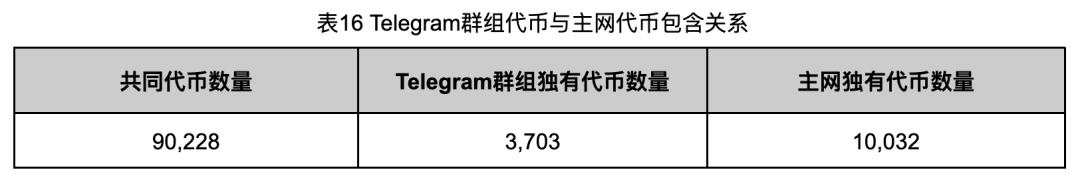

Pour évaluer la part des nouveaux jetons promus via les groupes Telegram parmi tous les nouveaux jetons lancés sur Ethereum, CertiK a également analysé les données des nouveaux jetons émis sur le réseau principal d'Ethereum pendant la même période. Les résultats indiquent qu’un total de 100 260 nouveaux jetons ont été émis, dont 89,99 % ont été diffusés via des groupes Telegram. En moyenne, environ 370 nouveaux jetons apparaissent chaque jour, un chiffre bien supérieur aux attentes raisonnables. Après une investigation approfondie, nous avons découvert une réalité troublante : au moins 48 265 de ces jetons sont liés à des escroqueries de type Rug Pull, représentant 48,14 % du total. Autrement dit, presque un nouveau jeton sur deux émis sur Ethereum est une arnaque.

En outre, CertiK a découvert encore plus de cas de Rug Pull sur d'autres réseaux blockchain. Cela signifie que non seulement le réseau principal d’Ethereum, mais tout l’écosystème Web3 des nouveaux jetons connaît une situation de sécurité bien plus grave que prévue. C’est pourquoi CertiK publie ce rapport d’étude afin d’aider tous les membres de l’écosystème Web3 à renforcer leur vigilance face aux escroqueries incessantes, à adopter des mesures préventives appropriées et à protéger leurs actifs.

Jetons ERC-20 (Token)

Avant d'entrer dans le vif du sujet, examinons quelques concepts fondamentaux.

Les jetons ERC-20 sont aujourd'hui l'une des normes de jetons les plus courantes sur la blockchain. Ils définissent un ensemble de règles permettant l'interopérabilité entre contrats intelligents et applications décentralisées (dApps). La norme ERC-20 spécifie des fonctions basiques telles que le transfert de jetons, la consultation du solde ou l'autorisation d'un tiers à gérer les jetons. Grâce à ce protocole standardisé, les développeurs peuvent créer et gérer plus facilement des jetons, simplifiant ainsi leur mise en œuvre. En pratique, toute personne ou organisation peut émettre son propre jeton basé sur ERC-20 et lever des fonds initiaux via une prévente. En raison de son utilisation étendue, ERC-20 est devenu la base de nombreux projets ICO et DeFi.

Des jetons populaires comme USDT, PEPE ou DOGE relèvent tous de la norme ERC-20. Les utilisateurs peuvent les acheter via des exchanges décentralisés. Toutefois, certains groupes criminels peuvent aussi émettre des jetons malveillants contenant des portes dérobées, les lister sur des DEX, puis inciter les utilisateurs à les acheter.

Exemple typique d’escroquerie par Rug Pull

Nous allons maintenant examiner un cas concret de Rug Pull afin de mieux comprendre le modèle opérationnel de cette fraude. Précisons d’abord que le terme « Rug Pull » désigne une forme de fraude où les initiateurs d’un projet DeFi retirent soudainement les liquidités ou abandonnent complètement le projet, causant de lourdes pertes aux investisseurs. Un « jeton Rug Pull » est un jeton spécialement créé dans ce but.

Dans ce document, les jetons de type Rug Pull sont parfois appelés « jetons pièges (Honey Pot) » ou « jetons d’arnaque à sortie (Exit Scam) », mais nous utiliserons systématiquement le terme « Rug Pull » ci-après.

· Cas d’étude

L’attaquant (groupe criminel Rug Pull) déploie le jeton TOMMI depuis l’adresse Deployer (0x4bAF), puis crée un pool de liquidité avec 1,5 ETH et 100 000 000 TOMMI. Il utilise ensuite d'autres adresses pour acheter activement TOMMI, falsifiant ainsi le volume d’échanges afin d’attirer les utilisateurs et les robots de sniping. Une fois suffisamment de robots piégés, l’attaquant utilise l’adresse Rug Puller (0x43a9) pour exécuter le Rug Pull : il vend 38 739 354 TOMMI dans le pool, récupérant environ 3,95 ETH. L’origine de ces jetons provient d’une autorisation malveillante (approve) accordée par le contrat TOMMI au moment du déploiement, permettant à l’adresse Rug Puller de retirer directement des jetons du pool de liquidité.

· Adresses associées

-

Deployer : 0x4bAFd8c32D9a8585af0bb6872482a76150F528b7

-

Jeton TOMMI : 0xe52bDD1fc98cD6c0cd544c0187129c20D4545C7F

-

Rug Puller : 0x43A905f4BF396269e5C559a01C691dF5CbD25a2b

-

Utilisateur masqué (un parmi d’autres) : 0x4027F4daBFBB616A8dCb19bb225B3cF17879c9A8

-

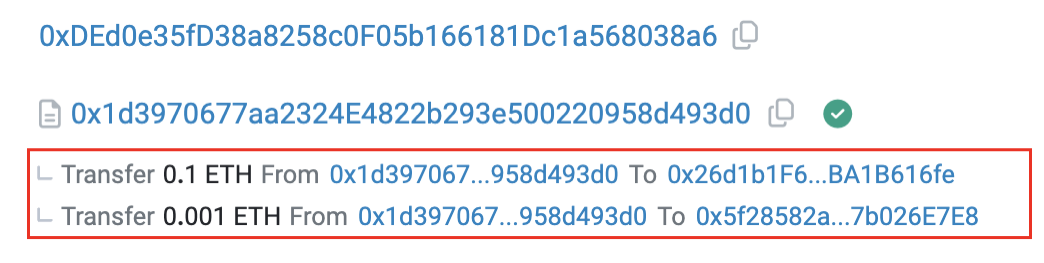

Adresse de transit des fonds du Rug Pull : 0x1d3970677aa2324E4822b293e500220958d493d0

-

Adresse de stockage final des fonds : 0x28367D2656434b928a6799E0B091045e2ee84722

· Transactions clés

-

Le Deployer obtient des fonds depuis un exchange centralisé : 0x428262fb31b1378ea872a59528d3277a292efe7528d9ffa2bd926f8bd4129457

-

Déploiement du jeton TOMMI : 0xf0389c0fa44f74bca24bc9d53710b21f1c4c8c5fba5b2ebf5a8adfa9b2d851f8

-

Création du pool de liquidité : 0x59bb8b69ca3fe2b3bb52825c7a96bf5f92c4dc2a8b9af3a2f1dddda0a79ee78c

-

Transfert de fonds vers un utilisateur masqué (un parmi d’autres) : 0x972942e97e4952382d4604227ce7b849b9360ba5213f2de6edabb35ebbd20eff

-

Achat du jeton par un utilisateur masqué (un parmi d’autres) : 0x814247c4f4362dc15e75c0167efaec8e3a5001ddbda6bc4ace6bd7c451a0b231

-

Exécution du Rug Pull : 0xfc2a8e4f192397471ae0eae826dac580d03bcdfcb929c7423e174d1919e1ba9c

-

Envoi des fonds obtenus vers l’adresse de transit : 0xf1e789f32b19089ccf3d0b9f7f4779eb00e724bb779d691f19a4a19d6fd15523

-

Transfert des fonds de l’adresse de transit vers l’adresse de stockage : 0xb78cba313021ab060bd1c8b024198a2e5e1abc458ef9070c0d11688506b7e8d7

· Processus du Rug Pull

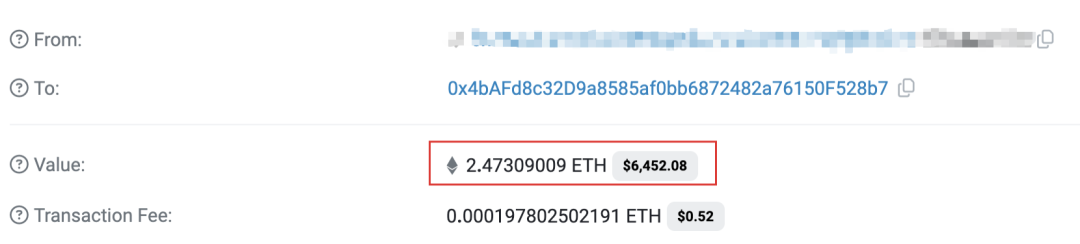

1. Préparation des fonds d’attaque.

L’attaquant recharge 2,47309009 ETH sur l’adresse Deployer (0x4bAF) via un exchange centralisé.

Figure 1 : Transaction d’approvisionnement du Deployer depuis l’exchange

2. Déploiement du jeton Rug Pull doté d’une porte dérobée.

Le Deployer crée le jeton TOMMI, prémine 100 000 000 jetons et se les attribue.

Figure 2 : Transaction de création du jeton TOMMI

3. Création du pool de liquidité initial.

Le Deployer crée un pool de liquidité avec 1,5 ETH et tous les jetons prémintés, obtenant environ 0,387 jetons LP.

Figure 3 : Flux financier lors de la création du pool de liquidité

4. Destruction de toute la réserve de jetons prémintés.

Le Deployer envoie tous les jetons LP à l’adresse nulle (0x0), les brûlant définitivement. Comme le contrat TOMMI ne dispose pas de fonction Mint, le Deployer perd théoriquement toute capacité de Rug Pull (une condition nécessaire pour tromper les robots de sniping, qui vérifient souvent le risque de Rug Pull). Le propriétaire du contrat est également défini sur l’adresse nulle pour passer inaperçu.

Figure 4 : Transaction de destruction des jetons LP

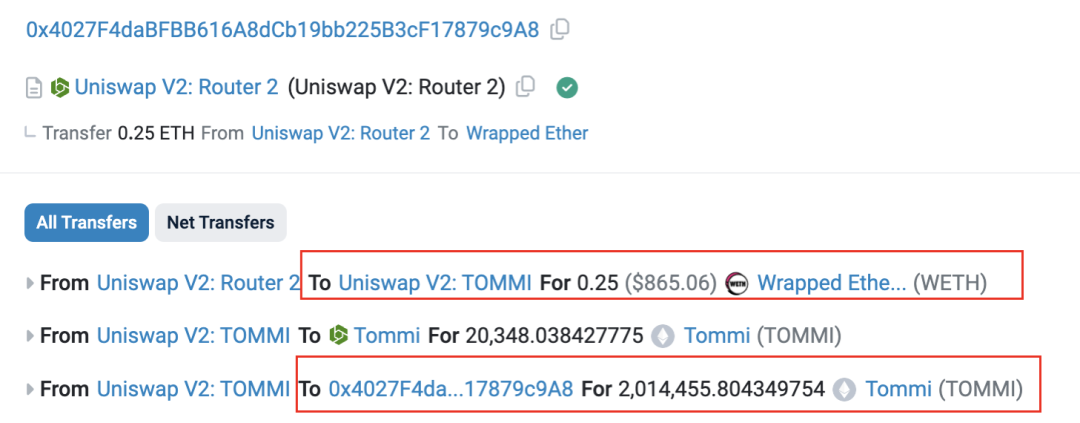

5. Falsification du volume d’échanges.

L’attaquant utilise plusieurs adresses pour acheter activement TOMMI depuis le pool, gonflant artificiellement le volume d’échanges afin d’attirer davantage de robots. (Ces adresses sont identifiées comme étant contrôlées par l’attaquant car elles reçoivent des fonds depuis des adresses historiques de transit du groupe criminel.)

Figure 5 : Informations des transactions d’achat par d’autres adresses de l’attaquant

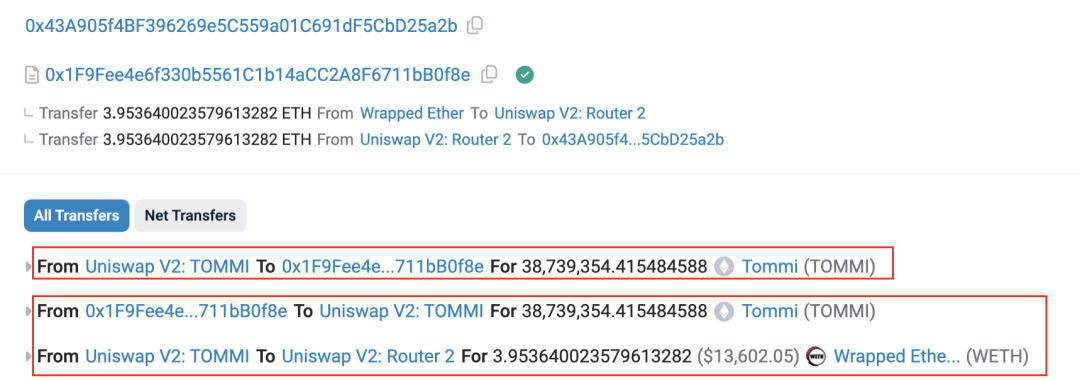

6. L’attaquant lance le Rug Pull via l’adresse Rug Puller (0x43A9), exploitant la porte dérobée du contrat pour retirer directement 38 739 354 jetons du pool, puis les vend contre environ 3,95 ETH.

Figure 6 : Informations et flux financiers de la transaction de Rug Pull

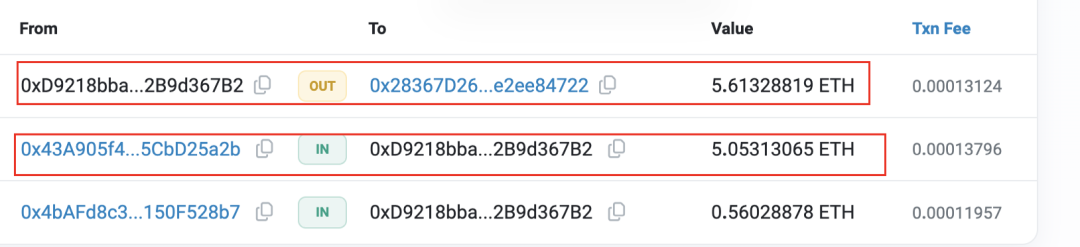

7. L’attaquant envoie les fonds obtenus vers l’adresse de transit 0xD921.

Figure 7 : Transaction d’envoi des gains vers l’adresse de transit

8. L’adresse de transit 0xD921 transfère les fonds vers l’adresse de stockage 0x2836. Une fois le Rug Pull terminé, les fonds sont envoyés vers une adresse de stockage. Ces adresses collectent les fonds provenant de nombreux cas de Rug Pull. Elles divisent une grande partie des fonds pour financer de nouvelles escroqueries, tandis que le reste est retiré via des exchanges centralisés. Plusieurs adresses de stockage ont été identifiées, dont 0x2836.

Figure 8 : Transfert des fonds depuis l’adresse de transit

· Porte dérobée dans le code du Rug Pull

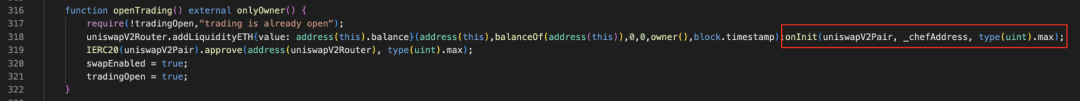

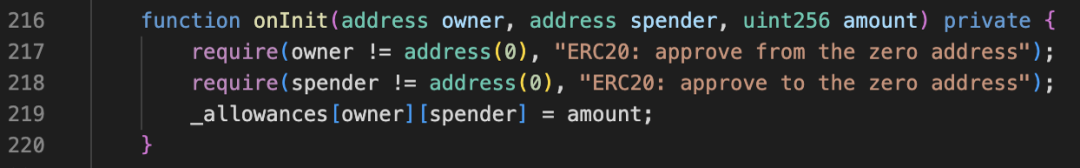

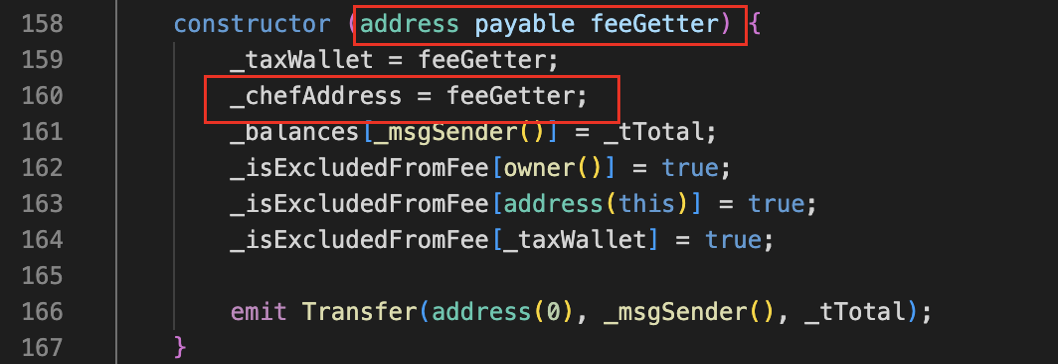

Bien que la destruction des jetons LP donne l’impression que le Deployer ne peut plus effectuer de Rug Pull, une porte dérobée a été implantée dans la fonction openTrading du contrat TOMMI. Cette porte dérobée accorde automatiquement au Rug Puller l’autorisation (approve) de transférer les jetons depuis le pool de liquidité.

Figure 9 : Fonction openTrading du contrat TOMMI

Figure 10 : Fonction onInit du contrat TOMMI

Comme illustré figure 9, la fonction openTrading crée un nouveau pool de liquidité, mais appelle aussi la fonction malveillante onInit (figure 10), qui accorde à _chefAddress une autorisation de transfert illimitée (type(uint256)) depuis l’adresse du pair uniswapV2Pair. Ici, uniswapV2Pair est l’adresse du pool, _chefAddress est l’adresse du Rug Puller, définie au déploiement du contrat (voir figure 11).

Figure 11 : Constructeur du contrat TOMMI

· Caractères modélisés de l’attaque

À partir de l’analyse du cas TOMMI, quatre caractéristiques peuvent être identifiées :

1. Approvisionnement du Deployer via un exchange centralisé : l’attaquant alimente d’abord l’adresse Deployer via un exchange centralisé.

2. Création du pool de liquidité et destruction des jetons LP : après avoir créé le jeton Rug Pull, le Deployer crée immédiatement un pool de liquidité, puis brûle les jetons LP pour renforcer la crédibilité du projet.

3. Échange massif de jetons contre l’ETH du pool : l’adresse Rug Puller échange une quantité massive de jetons (souvent supérieure à l’offre totale) contre l’ETH du pool. Dans d’autres cas, le Rug Puller retire simplement les liquidités.

4. Transfert des fonds obtenus vers une adresse de stockage : le Rug Puller transfère l’ETH gagné vers une adresse de stockage, parfois via une adresse intermédiaire.

Ces traits sont communs à tous les cas observés, montrant un schéma clair de comportement. De plus, après un Rug Pull, les fonds convergent souvent vers une même adresse de stockage, suggérant que ces attaques isolées pourraient être orchestrées par un même groupe criminel.

Sur cette base, nous avons extrait un modèle de comportement du Rug Pull, utilisé pour scanner les cas surveillés, dans le but de dresser un profil probable du groupe criminel.

Gang criminel du Rug Pull

· Identification des adresses de stockage des fonds

Comme mentionné précédemment, les fonds des Rug Pull convergent généralement vers des adresses de stockage. En nous appuyant sur ce schéma, nous avons sélectionné plusieurs adresses de stockage particulièrement actives, dont les cas associés présentent des caractéristiques techniques marquées, pour une analyse approfondie.

Sept adresses de stockage ont retenu notre attention, liées à 1 124 cas de Rug Pull détectés avec succès par notre système de surveillance (CertiK Alert). Après une escroquerie réussie, les fonds illégaux sont regroupés sur ces adresses. Ces dernières redistribuent ensuite les fonds pour financer de nouveaux Rug Pull (création de jetons, manipulation de liquidités, etc.). Une petite partie est retirée via des exchanges centralisés ou des plateformes de swap.

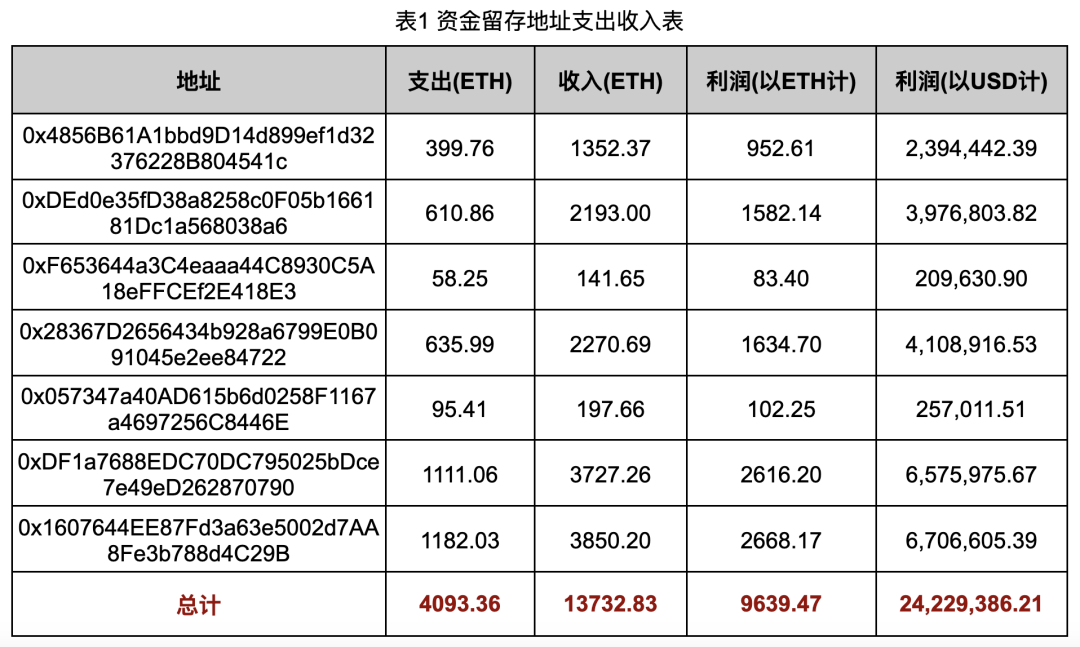

Le tableau 1 présente les statistiques financières relatives aux adresses de stockage :

En additionnant coûts et revenus de chaque Rug Pull lié à ces adresses, nous obtenons les données du tableau 1.

Lors d’un Rug Pull complet, le gang utilise une adresse comme Deployer, approvisionnée via un exchange centralisé, pour créer le jeton et son pool de liquidité. Une fois suffisamment d’utilisateurs ou de robots piégés, un autre acteur (Rug Puller) intervient pour transférer les fonds vers l’adresse de stockage.

Nous considérons comme coût l’ETH obtenu par le Deployer depuis l’exchange ou investi dans le pool. Le revenu correspond à l’ETH transféré par le Rug Puller vers l’adresse de stockage (ou une adresse intermédiaire). Les bénéfices en USD sont calculés avec un taux de change fixe (1 ETH = 2 513,56 USD, date du 31 août 2024).

Notons que les gangs achètent parfois eux-mêmes leurs propres jetons pour simuler une activité normale. Ce coût n’est pas inclus ici, donc les profits réels sont légèrement surestimés.

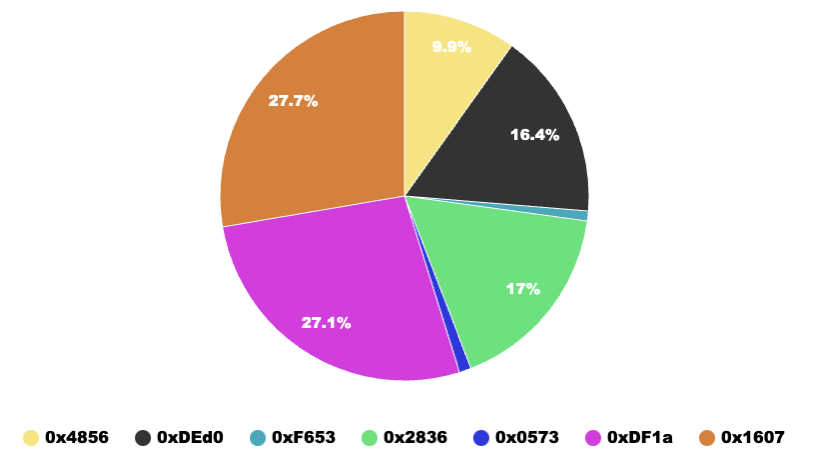

Figure 12 : Répartition des profits par adresse de stockage

La figure 12 illustre la répartition des profits. Les trois adresses principales sont 0x1607, 0xDF1a et 0x2836. L’adresse 0x1607 détient le plus gros gain (environ 2 668,17 ETH), soit 27,7 % du total.

Même si les fonds aboutissent à différentes adresses de stockage, la forte similarité entre les cas (mécanisme de porte dérobée, chemins de blanchiment) suggère fortement qu’ils appartiennent à un même groupe criminel.

Existe-t-il un lien entre ces adresses ?

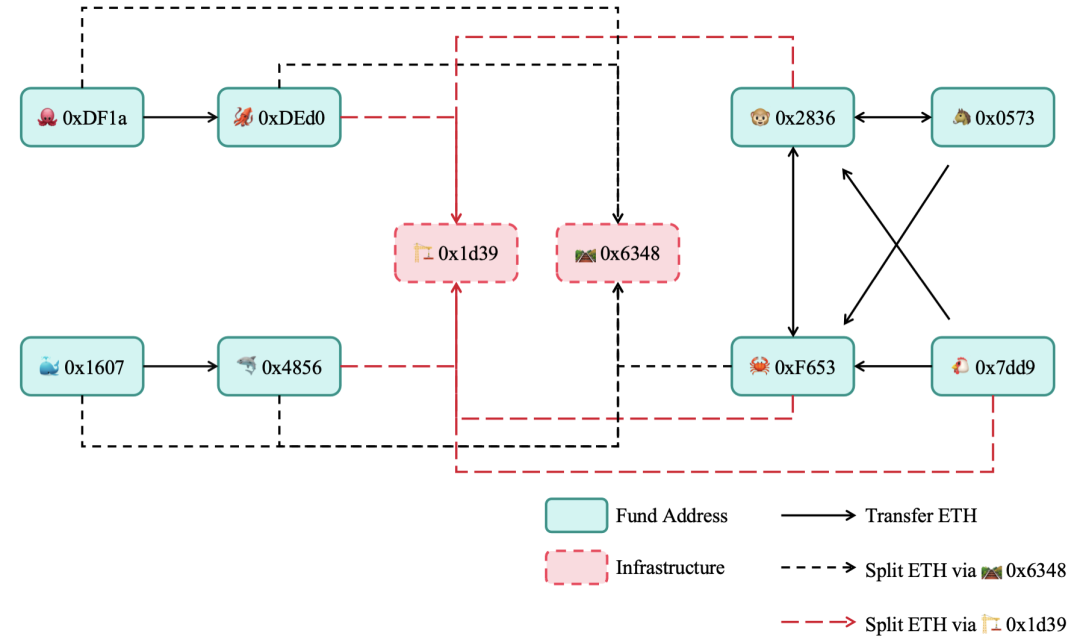

· Analyse des liens entre adresses de stockage

Figure 13 : Flux des fonds entre adresses de stockage

Un indicateur clé pour détecter des liens est l’existence de transferts directs entre adresses. Nous avons analysé les historiques de transactions.

Dans la plupart des cas, les fonds d’un Rug Pull aboutissent à une seule adresse de stockage, empêchant de relier différentes adresses par traçage. Nous devons donc analyser directement les flux entre adresses de stockage, comme illustré figure 13.

Les adresses 0x1d39 et 0x6348 sont des contrats d’infrastructure partagés par plusieurs adresses de stockage. Ces contrats servent à diviser les fonds avant de les envoyer à d’autres adresses, qui les utilisent pour falsifier les volumes d’échanges.

Selon les transferts directs d’ETH (figure 13), les sept adresses peuvent être regroupées en trois ensembles :

1. 0xDF1a et 0xDEd0 ;

2. 0x1607 et 0x4856 ;

3. 0x2836, 0x0573, 0xF653 et 0x7dd9.

Des transferts existent au sein de chaque groupe, mais aucun entre groupes. Pourtant, les trois groupes utilisent les mêmes contrats d’infrastructure pour diviser les fonds, les reliant indirectement. S’agit-il alors d’un seul et même gang ?

Nous ne trancherons pas ici, laissant chacun méditer cette question.

· Identification des infrastructures partagées

Les deux adresses d’infrastructure partagées sont :

0x1d3970677aa2324E4822b293e500220958d493d0 et 0x634847D6b650B9f442b3B582971f859E6e65eB53.

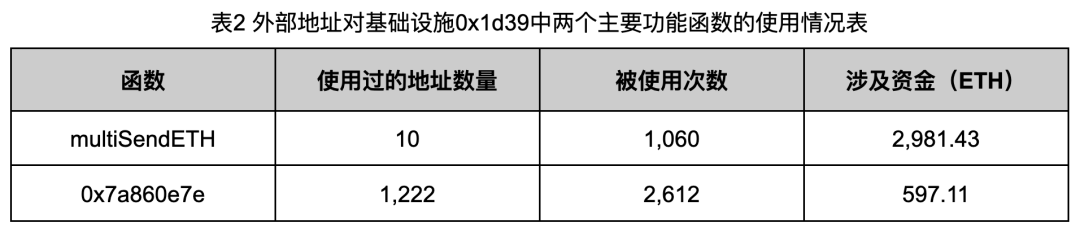

L’adresse 0x1d39 possède deux fonctions principales : « multiSendETH » et « 0x7a860e7e ». La première sert à diviser les fonds. L’adresse de stockage utilise « multiSendETH » pour distribuer des fonds à plusieurs adresses afin de falsifier le volume d’échanges (voir figure 14).

Cette technique permet de simuler une activité élevée, rendant les jetons plus attractifs pour inciter les achats.

Figure 14 : Transaction de division des fonds via 0x1d39

La fonction « 0x7a860e7e » permet d’acheter des jetons Rug Pull. Après réception des fonds divisés, les adresses masquées achètent soit directement via Uniswap Router, soit via cette fonction.

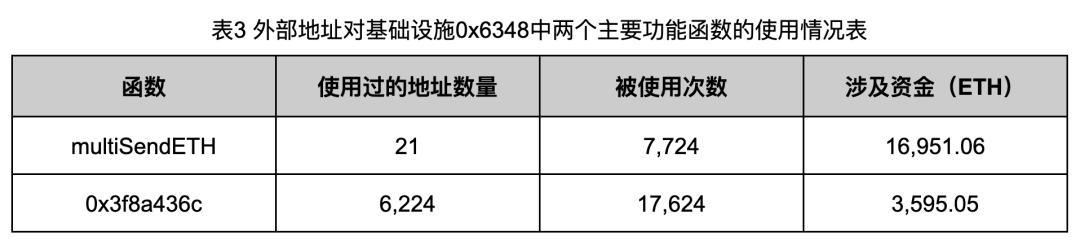

L’adresse 0x6348 a des fonctions similaires, avec « 0x3f8a436c » remplaçant « 0x7a860e7e » pour l’achat, sans autre différence notable.

Pour mieux comprendre l’utilisation de ces infrastructures, nous avons analysé les historiques de 0x1d39 et 0x6348, comptabilisant l’utilisation de leurs fonctions (tableaux 2 et 3).

Les tableaux 2 et 3 montrent un usage marqué : peu d’adresses de stockage divisent les fonds, mais des milliers d’adresses sont utilisées pour falsifier les volumes (jusqu’à 6 224 adresses pour 0x6348). Cette masse complique la distinction entre victimes et attaquants.

Notons que d’autres méthodes existent (ex. : swaps directs via exchanges), non couvertes ici.

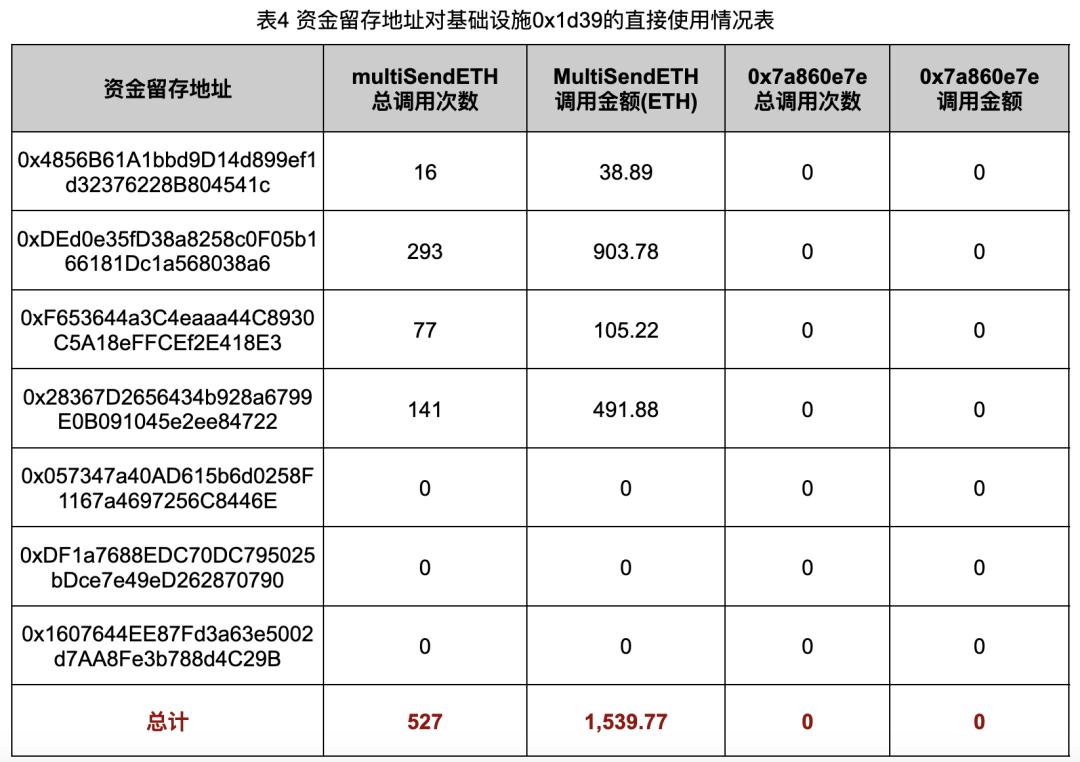

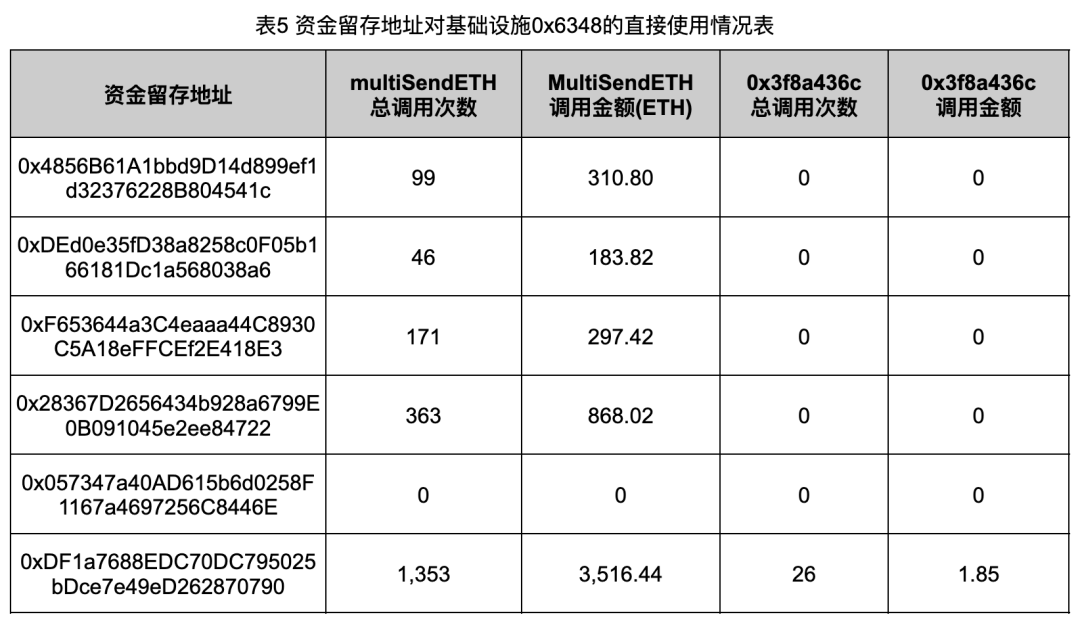

Nous avons également analysé l’utilisation de ces fonctions par les sept adresses de stockage, ainsi que les volumes d’ETH impliqués (tableaux 4 et 5).

Les données montrent que les adresses de stockage ont divisé les fonds 3 616 fois via infrastructure, totalisant 9 369,98 ETH. Sauf 0xDF1a, toutes utilisent exclusivement l’infrastructure pour les divisions, tandis que l’achat des jetons est effectué par les destinataires. Cela reflète une division claire des tâches.

L’adresse 0x0573 n’utilise pas d’infrastructure pour diviser les fonds ; ses fonds de falsification proviennent d’autres sources, montrant des différences de style opératoire.

Cette analyse confirme que les gangs agissent de manière professionnelle, structurée et coordonnée, suggérant une organisation criminelle sophistiquée derrière ces fraudes systématiques.

· Origine des fonds utilisés

Les gangs utilisent généralement une nouvelle adresse EOA comme Deployer, approvisionnée via un exchange centralisé ou un service de swap. Nous avons analysé les sources de fonds des Deployers liés aux adresses de stockage.

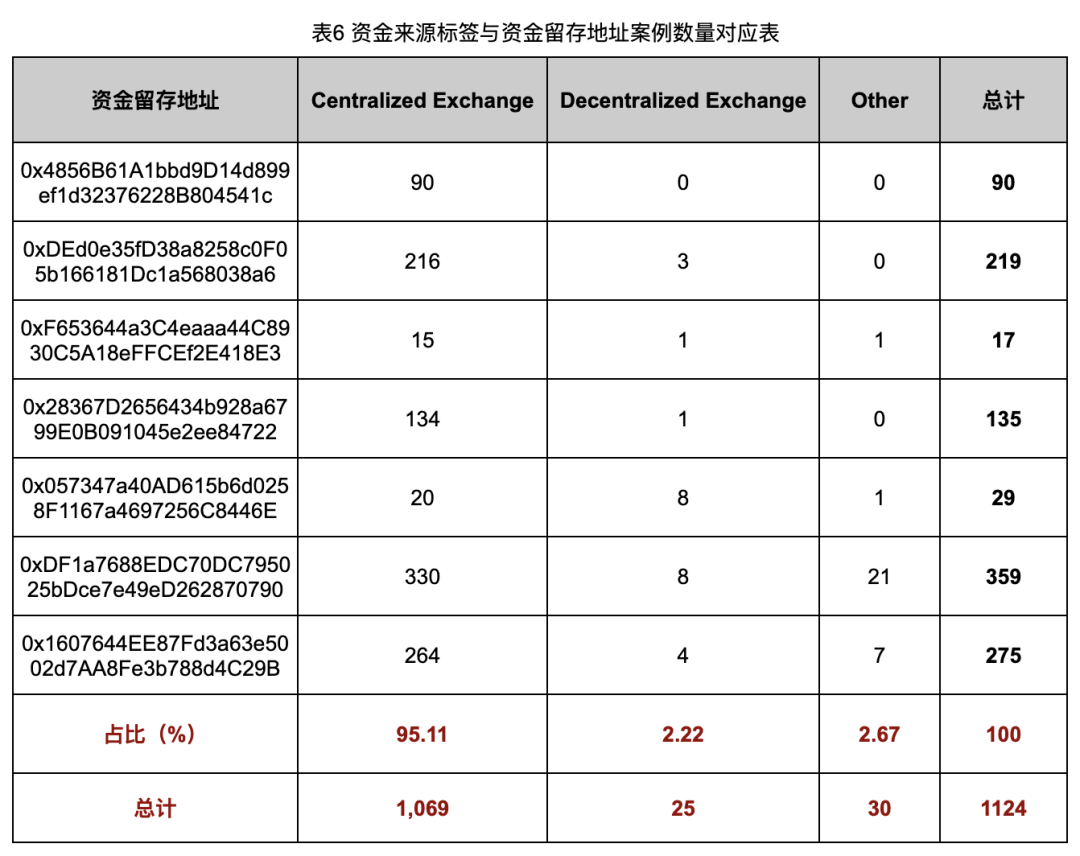

Le tableau 6 présente la distribution des labels de source de fonds des Deployers.

Le tableau 6 montre que la majorité des fonds proviennent d’exchanges centralisés (CEX). Sur 1 124 cas, 1 069 (soit 95,11 %) utilisent des hot wallets de CEX. Cela signifie que grâce aux KYC et historiques de retraits, il serait possible d’identifier les comptes responsables.

De plus, les gangs utilisent simultanément plusieurs hot wallets d’échanges, avec une répartition équilibrée, augmentant la difficulté de traçage et la complexité de l’enquête.

Cette analyse peint le portrait d’un gang hautement organisé, spécialisé et systématique.

Face à une telle organisation, une question s’impose : par quel moyen ces gangs font-ils connaître leurs jetons ? Pour y répondre, nous avons étudié les adresses victimes et cherché à comprendre comment les utilisateurs sont incités à participer.

· Identification des adresses victimes

Grâce à l’analyse des flux, nous disposons d’une liste noire d’adresses du gang. À partir des logs des pools de liquidité des jetons Rug Pull, nous avons filtré les adresses victimes.

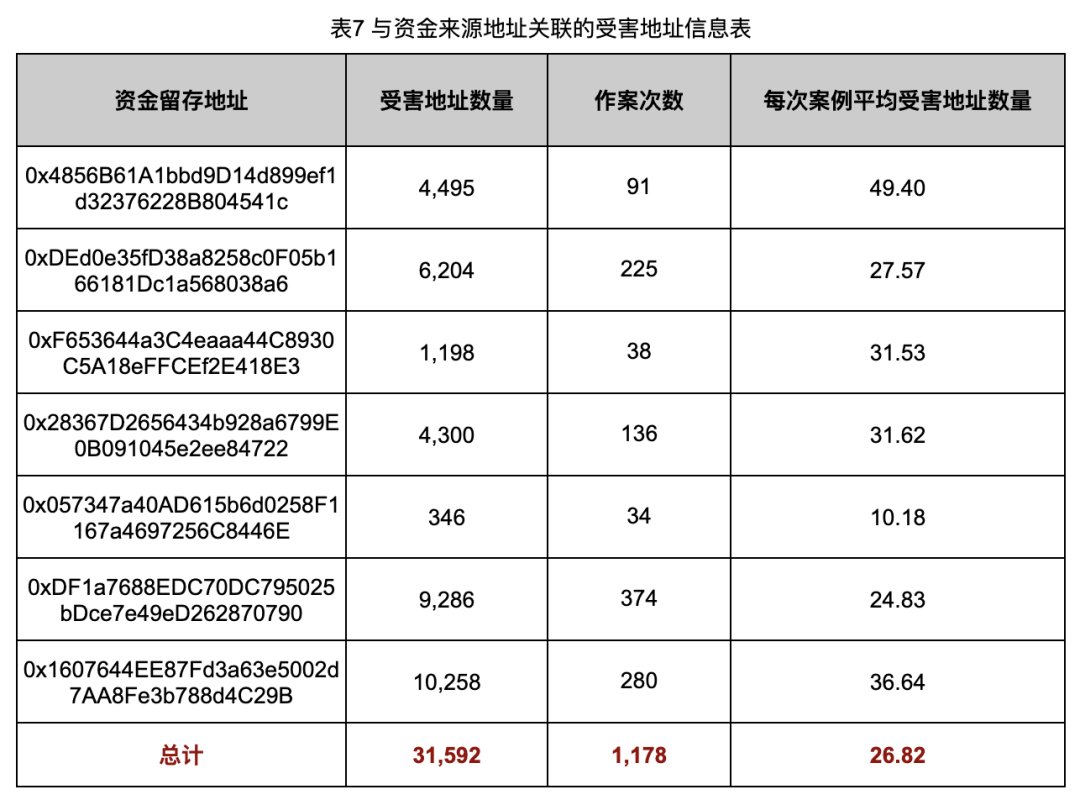

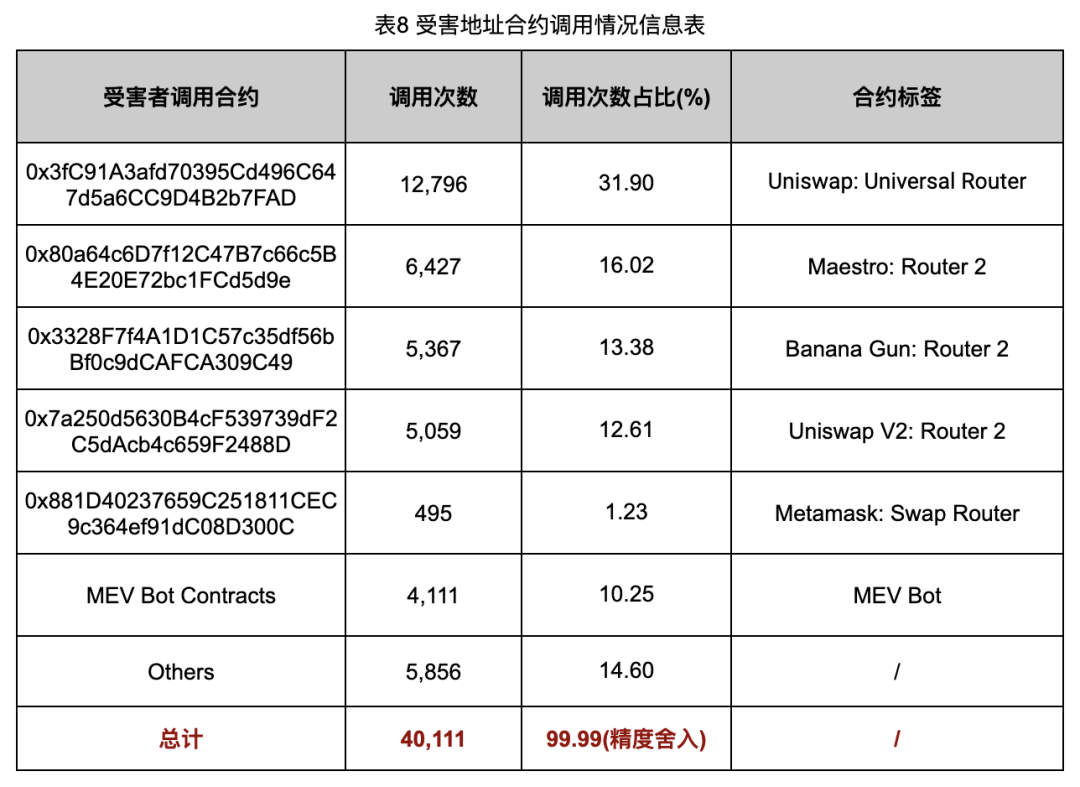

L’analyse fournit les informations des victimes liées aux adresses de stockage (tableau 7) et leurs appels de contrats (tableau 8).

Le tableau 7 montre qu’en moyenne, chaque cas comporte 26,82 victimes. Ce chiffre dépasse nos attentes initiales, soulignant l’ampleur réelle des dommages causés.

Le tableau 8 révèle que, outre les achats standards (Uniswap, MetaMask Swap), 30,40 % des jetons Rug Pull ont été achetés via des plateformes de sniping comme Maestro ou Banana Gun.

Ceci indique que les robots de sniping sont un canal de promotion majeur pour les gangs. Ces outils attirent rapidement des participants, notamment les chasseurs de nouveaux jetons. Nous concentrons donc notre attention sur ces robots pour mieux comprendre leur rôle dans les escroqueries.

Canal de promotion des jetons Rug Pull

Nous avons étudié l’écosystème actuel du sniping Web3, analysé le fonctionnement des robots de sniping et combiné cela à des techniques d’ingénierie sociale. Nous avons identifié deux canaux publicitaires probables : Twitter et les groupes Telegram.

Précisons que ces groupes Twitter et Telegram n’ont pas été créés par les gangs, mais existent naturellement dans l’écosystème du sniping. Gérés par des équipes de robots ou des groupes professionnels, ils diffusent des annonces de nouveaux jetons. Ces groupes deviennent ainsi des canaux publicitaires idéaux pour les gangs, qui profitent de cette visibilité pour pousser leurs jetons malveillants.

· Publicité sur Twitter

Figure 15 : Publicité Twitter du jeton TOMMI

La figure 15 montre la publicité Twitter du jeton TOMMI. Le gang utilise le service de notification de Dexed.com pour promouvoir son jeton Rug Pull. Lors de notre enquête, nous avons trouvé des publicités Twitter pour de nombreux jetons Rug Pull, publiées par divers comptes tiers.

· Publicité dans les groupes Telegram

Figure 16 : Groupe Telegram de notification de nouveaux jetons Banana Gun

La figure 16 montre un groupe Telegram géré par l’équipe Banana Gun, dédié à la diffusion de nouveaux jetons. Ce groupe fournit non seulement les informations de base, mais aussi un accès rapide à l’achat. Une fois configuré, l’utilisateur peut cliquer sur le bouton « Snipe » (encadré rouge) pour acheter instantanément le jeton.

Un échantillonnage manuel révèle qu’une large proportion de ces jetons sont des Rug Pull. Cela renforce notre hypothèse : les groupes Telegram sont un canal publicitaire clé pour les gangs.

Quelle est la proportion réelle de jetons Rug Pull parmi ceux promus ? Quelle est l’ampleur de ces fraudes ? Pour répondre, nous avons décidé d’analyser systématiquement les données des jetons promus sur Telegram, afin de mesurer le risque réel et l’impact des escroqueries.

Analyse de l’écosystème des jetons Ethereum

· Analyse des jetons promus sur Telegram

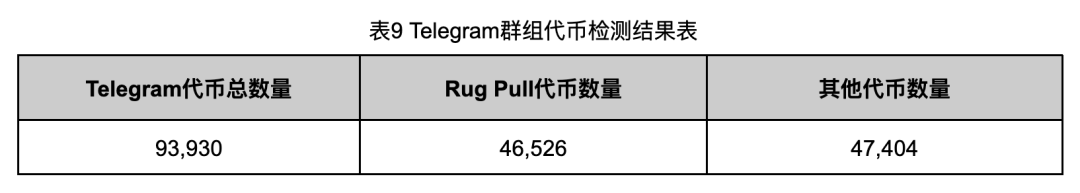

Pour évaluer la proportion de Rug Pull parmi les jetons promus sur Telegram, nous avons collecté via l’API Telegram les annonces de nouveaux jetons Ethereum des groupes Banana Gun, Unibot et d’autres tiers, entre octobre 2023 et août 2024. Résultat : 93 930 jetons promus.

Notre analyse des Rug Pull montre que les gangs créent un pool de liquidité sur Uniswap V2 avec une certaine quantité d’ETH. Une fois des utilisateurs ou robots piégés, ils réalisent un profit en vidant le pool ou en vendant massivement. Ce processus dure généralement moins de 24 heures.

Nous avons donc défini les règles suivantes pour détecter les Rug Pull, puis scanné les 93 930 jetons afin d’estimer la proportion de Rug Pull :

1. Aucune transaction sur le jeton cible dans les dernières 24h : après le Rug Pull, le jeton devient inactif ;

2. Existence d’un pool de liquidité sur Uniswap V2 (jeton/ETH) : les gangs créent toujours un tel pool ;

3. Moins de 1 000 événements Transfer depuis la création du jeton : les Rug Pull ont peu de transactions ;

4. Parmi les 5 dernières transactions, présence d’un retrait massif de liquidités ou d’un dump important : signe typique de la fin du Rug Pull.

L’application de ces règles donne les résultats du tableau 10.

Comme indiqué tableau 9, parmi les 93 930 jetons promus, 46 526 sont des Rug Pull, soit 49,53 %. Presque la moitié des jetons promus sur Telegram sont donc frauduleux.

Il faut noter que certains projets légitimes peuvent aussi retirer leurs liquidités après un échec. Ces cas ne doivent pas être assimilés aux Rug Pull frauduleux. Bien que notre règle 3 filtre déjà la plupart de ces cas, des faux positifs restent possibles.

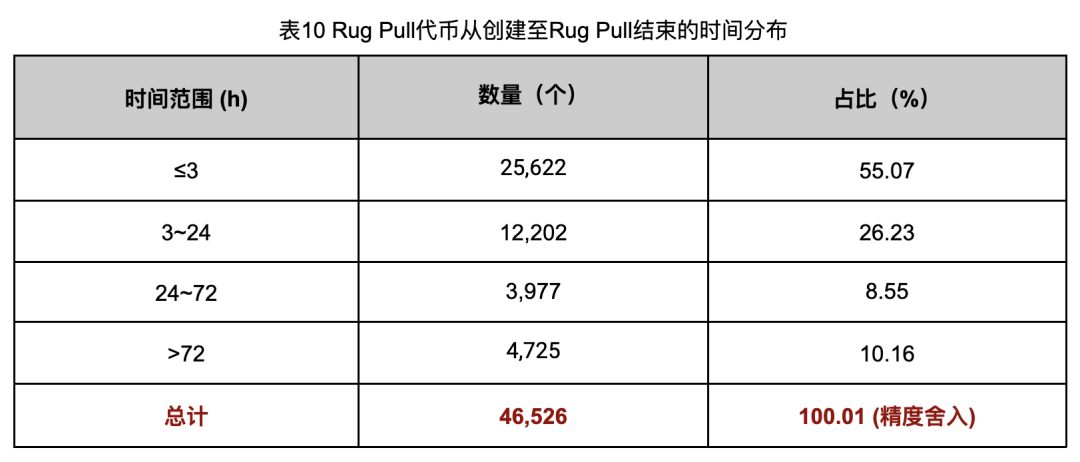

Pour mieux évaluer cet impact, nous avons analysé la durée d’activité de ces 46 526 jetons (tableau 10), permettant de distinguer les vrais Rug Pull des retraits légitimes.

41 801 Rug Pull (89,84 %) ont une durée d’activité inférieure à 72 heures. Or, 72 heures ne suffisent pas pour juger de l’échec d’un projet. Nous considérons donc que ces cas ne relèvent pas de retraits légitimes.

Même dans le pire des cas (si les 4 725 autres cas >72h étaient tous légitimes), notre analyse reste très significative (89,84 % de validité). En réalité, le seuil de 72h est conservateur : beaucoup de jetons au-delà de ce seuil restent des Rug Pull.

Notons que 25 622 jetons (55,07 %) ont une activité inférieure à 3 heures, montrant un mode opératoire « court, rapide et efficace », avec un taux de rotation très élevé.

Nous avons aussi évalué les méthodes de blanchiment et les appels de contrats pour comprendre les tendances des gangs.

Les méthodes de blanchiment :

1. Dump : vente massive de jetons (obtenus par prémint ou porte dérobée) contre l’ETH du pool.

2. Retrait de liquidités : récupération des fonds initialement injectés dans le pool.

Les objets d’appel de contrat :

1. Contrat Router d’un DEX décentralisé : pour manipuler directement les liquidités.

2. Contrat d’attaque personnalisé : pour des opérations complexes.

Ces évaluations aident à mieux comprendre les modes opératoires et améliorer la prévention.

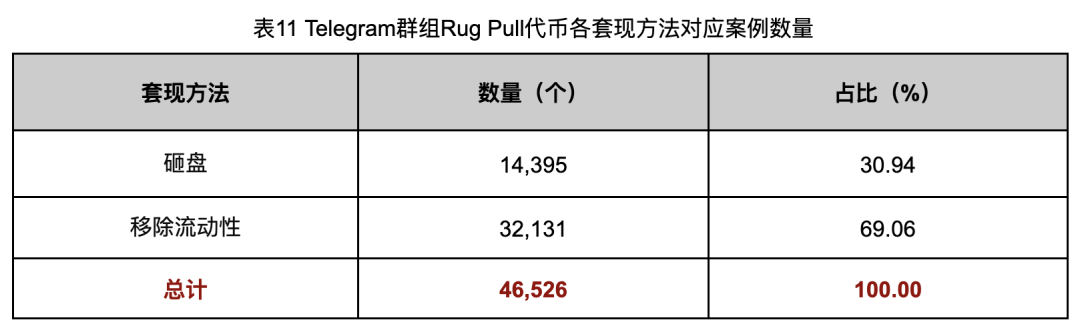

Résultats des méthodes de blanchiment (tableau 11) :

32 131 cas (69,06 %) utilisent le retrait de liquidités, méthode privilégiée pour sa simplicité. Le dump nécessite une porte dérobée dans le code, plus complexe et risqué, donc moins utilisé.

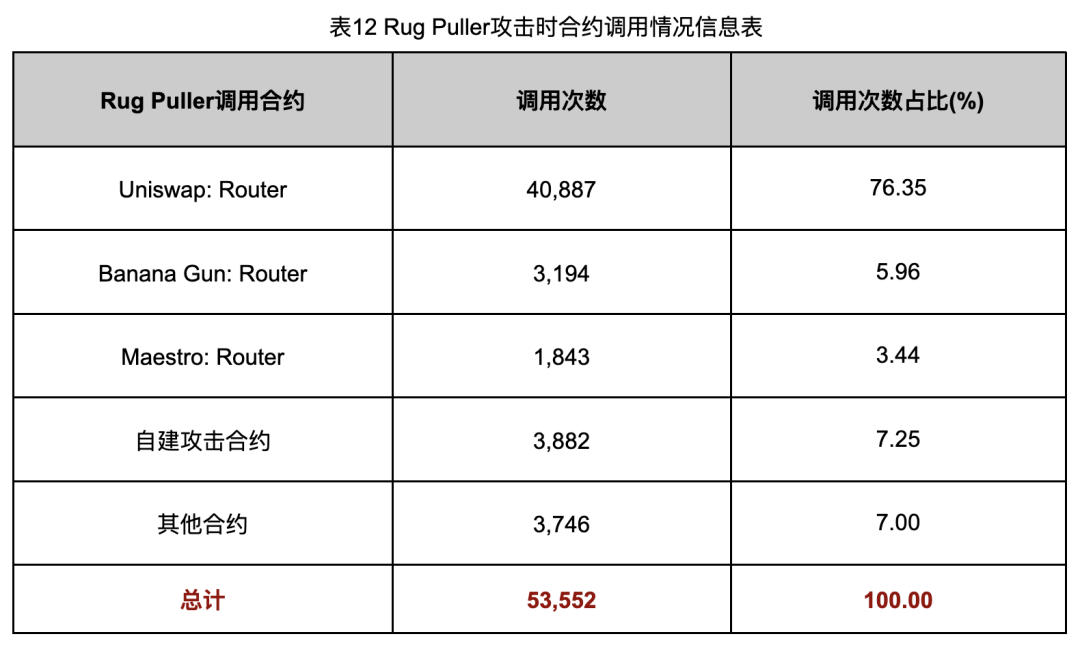

Résultats des appels de contrats (tableau 12) :

40 887 Rug Pull (76,35 %) passent par le Router d’Uniswap. Le nombre total d’exécutions (53 552) dépasse le nombre de jetons (46 526), car certains gangs effectuent plusieurs Rug Pull par jeton, probablement pour maximiser les gains ou cibler différents groupes de victimes.

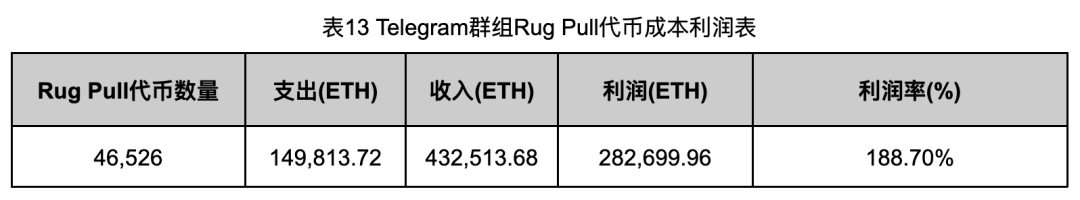

Nous avons ensuite analysé les coûts et revenus des 46 526 Rug Pull. Le coût est l’ETH obtenu via CEX ou swap avant le déploiement. Le revenu est l’ETH récupéré lors du Rug Pull. Les coûts liés à la falsification du volume ne sont pas inclus, donc les profits réels sont légèrement surestimés.

Résultats (tableau 13) :

Profit total : 282 699,96 ETH, soit un taux de rentabilité de 188,70 %, environ 800 millions USD. Malgré une légère surestimation, l’échelle des gains est impressionnante.

L’analyse montre que l’écosystème Ethereum est saturé de jetons Rug Pull. Mais une question demeure : les jetons promus sur Telegram couvrent-ils tous les nouveaux jetons d’Ethereum ? Sinon, quelle est leur part ?

Répondre à cette question permettra d’évaluer la gravité du problème dans l’écosystème Ethereum et l’influence des groupes Telegram.

· Analyse des jetons émis sur le réseau principal Ethereum

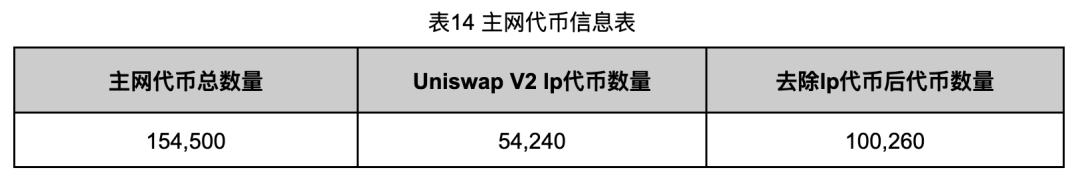

Nous avons collecté via un nœud RPC les données de blocs (octobre 2023 – août 2024), extrayant les nouveaux jetons déployés (hors jetons utilisant des proxies, rares en Rug Pull). Résultat : 154 500 jetons capturés, dont 54 240 sont des jetons LP d’Uniswap V2, exclus de l’analyse.

Après filtrage, 100 260 jetons restent. Voir tableau 14.

Application des règles de détection Rug Pull (tableau 15) :

Sur 100 260 jetons analysés, 48 265 sont des Rug Pull (48,14 %), un taux proche de celui des jetons promus sur Telegram.

Pour comparer les deux ensembles, nous avons croisé les données (tableau 16) :

Intersection : 90 228 jetons (89,99 % du total Ethereum). 3 703 jetons promus sur Telegram ne sont pas dans notre jeu de données, car ils utilisent des proxies (non inclus dans notre collecte).

10 032 jetons Ethereum ne sont pas promus sur Telegram, probablement filtrés pour manque d’attractivité ou non-conformité aux critères de diffusion.

Nous avons testé les 3 703 jetons proxy pour Rug Pull : seulement 10 cas détectés. Ces jetons n’altèrent donc pas significativement les résultats, confirmant une forte cohérence entre les deux échantillons.

Les 10 adresses proxy Rug Pull sont listées tableau 17, disponibles pour vérification.

Nous pouvons désormais répondre : les jetons promus sur Telegram couvrent environ 90 % des nouveaux jetons d’Ethereum, avec un taux de Rug Pull similaire. Ainsi, l’analyse des groupes Telegram reflète fidèlement l’état actuel de l’écosystème Ethereum.

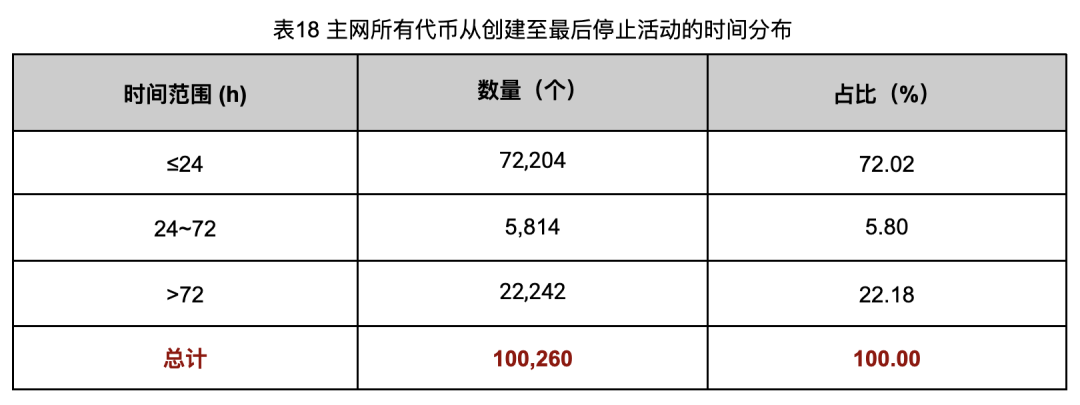

Le taux de Rug Pull est d’environ 48,14 %, mais que dire des 51,86 % restants ? Même sans Rug Pull, 51 995 jetons restent inconnus, bien plus que raisonnablement attendu. Nous avons donc analysé la durée de vie des jetons (tableau 18) :

Sur l’ensemble d’Ethereum, 78 018 jetons (77,82 %) ont une durée de vie < 72h, bien plus que les Rug Pull détectés. Nos règles ne couvrent donc pas tous les cas. Des échantillons montrent des Rug Pull non détectés, ou d’autres formes de fraude (phishing, jetons bloqués, etc.), nécessitant davantage d’études.

22 242 jetons vivent plus de 72h. Ceux-ci ne sont pas notre priorité, mais méritent exploration : projets ratés, communautés faibles, etc., autant de dynamiques cachées.

L’écosystème des jetons Ethereum est bien plus complexe que prévu, entrelacement de projets courts et longs, d’arnaques variées. Ce rapport vise à alerter : dans l’ombre, des criminels agissent silencieusement. Nous espérons susciter davantage d’attention et de recherche pour renforcer la sécurité de la blockchain.

Réflexions

Le taux de Rug Pull atteint 48,14 % parmi les nouveaux jetons Ethereum, un chiffre profondément alarmant. Cela signifie qu’en moyenne, un nouveau jeton sur deux est une escroquerie, révélant un écosystème chaotique. Mais la préoccupation va au-delà d’Ethereum : nos systèmes ont détecté encore plus de Rug Pull sur d’autres blockchains. Quelle est la situation sur ces réseaux ? Une étude approfondie est nécessaire.

En outre, même en excluant les Rug Pull (48,14 %), environ 140 nouveaux jetons apparaissent chaque jour sur Ethereum, un rythme bien supérieur à la normale. Que cachent ces jetons ? D’autres secrets restent à découvrir.

Plusieurs points clés méritent exploration :

1. Comment identifier rapidement le nombre de gangs Rug Pull sur Ethereum et leurs liens ?

Face à la multitude de cas, comment déterminer combien de gangs distincts sont impliqués, et s’ils sont connectés ? L’analyse des flux de fonds et adresses communes sera cruciale.

2. Comment distinguer plus précisément les adresses victimes des adresses attaquantes ?

Identifier les victimes est essentiel, mais la frontière est souvent floue. Une méthode plus précise est nécessaire.

3. Peut-on détecter les Rug Pull en temps réel, voire avant ?

Les méthodes actuelles sont post-mortem. Existe-t-il des moyens de détection en cours d’activité pour anticiper les risques ? Cela réduirait les pertes.

4. Quelle est la stratégie de profit des gangs Rug Pull ?

Étudier à quel seuil de profit ils décident de fuir (cf. tableau 13), ou s’ils utilisent des mécanismes pour garantir leurs gains. Ces données aideraient à prédire et prévenir les attaques.

5. Existe-t-il d’autres canaux de promotion que Twitter et Telegram ?

Bien que ces deux canaux soient majeurs, d’autres peuvent être exploités : forums, réseaux sociaux, plateformes publicitaires… Présentent-ils des risques similaires ?

Toutes ces questions méritent une réflexion approfondie, que nous laissons ouverte à la communauté. L’écosystème Web3 évolue rapidement. Sa sécurité repose non seulement sur la technologie, mais aussi sur une surveillance accrue et des recherches continues face aux menaces changeantes.

Recommandations

Comme indiqué, l’écosystème du sniping regorge d’arnaques. En tant qu’investisseur Web3, une erreur peut entraîner des pertes. Avec l’escalade constante entre gangs et équipes anti-fraude, détecter les escroqueries devient de plus en plus difficile.

Pour les investisseurs intéressés par le sniping, notre équipe de sécurité recommande :

1. Privilégier les exchanges centralisés connus pour acheter de nouveaux jetons : ces plateformes appliquent des audits stricts, offrant une sécurité accrue.

2. Sur les DEX, vérifier scrupuleusement l’adresse officielle du projet : s’assurer que le jeton provient de l’adresse contractuelle officielle pour éviter les imitations.

3. Avant d’acheter, vérifier l’existence d’un site web et d’une communauté active : les projets sans site ou communauté sont à haut risque. Méfiez-vous particulièrement des annonces Twitter ou Telegram tierces, rarement vérifiées.

4. Vérifier la date de création du jeton, éviter ceux créés il y a moins de 3 jours : avec un explorateur de blocs, consultez la date de création. Les Rug Pull ont généralement une durée de vie très courte.

5. Utiliser des services de scan de jetons tiers : si possible, faites appel à des outils de sécurité pour évaluer le risque du jeton cible.

Appel à la vigilance collective

Au-delà des gangs Rug Pull étudiés ici, de plus en plus d’individus malveillants exploitent les infrastructures et mécanismes des plateformes Web3 pour tirer profit illégalement, aggravant la situation de sécurité globale. Il est urgent de prêter attention à des problèmes souvent négligés, pour priver les criminels de toute opportunité.

Comme vu, les flux financiers des Rug Pull passent inévitablement par des exchanges. Mais ces flux ne représentent qu’une partie visible de l’iceberg. Le volume total de fonds malveillants transitant par les exchanges pourrait être bien plus élevé. Nous lançons donc un appel pressant aux exchanges pour qu’ils renforcent la surveillance de ces flux, luttent activement contre les fraudes et protègent les fonds des utilisateurs.

Les fournisseurs de services tiers, comme les plateformes de promotion ou de sniping, voient leurs infrastructures devenues des outils d’escroquerie. Nous les exhortons à renforcer la vérification de sécurité de leurs produits et contenus, afin d’éviter toute exploitation malveillante.

Nous appelons aussi toutes les victimes — MEV traders ou utilisateurs ordinaires — à utiliser activement des outils de sécurité avant d’investir, à consulter les évaluations d’institutions spécialisées, et à signaler publiquement les comportements criminels pour dénoncer les abus.

En tant qu’équipe de sécurité, nous appelons tous les professionnels du secteur à détecter, identifier et combattre activement les activités illégales, à parler haut et fort pour protéger les actifs des utilisateurs.

Dans l’univers Web3, chaque participant — utilisateur, projet, exchange, MEV trader, fournisseur de bots — joue un rôle crucial. Espérons que chacun contribue à l’évolution durable de cet écosystème, pour

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News