Groom Lake : Une société privée de sécurité dans le monde désordonné de la DeFi

TechFlow SélectionTechFlow Sélection

Groom Lake : Une société privée de sécurité dans le monde désordonné de la DeFi

Dans le Web3 actuel, nous avons besoin de nos propres Pinkertons.

Rédaction : Lewy

Traduction : TechFlow

Depuis 2014, environ 80 milliards de dollars ont été volés en raison de piratages et de failles. L'année dernière seulement, près de 10 milliards de dollars ont été dérobés, dont 4 milliards provenaient de cryptomonnaies. Au deuxième trimestre de cette année, les pertes liées aux cryptomonnaies ont dépassé 300 millions de dollars. Sur la seule blockchain Ethereum, près de 65 millions de dollars ont été perdus à cause de 55 incidents.

La sécurité du DeFi est insuffisante. FDR, fondateur de Groom Lake, souhaite y remédier, qu'il s'agisse de répondre aux besoins actuels du marché en matière de levier ou de plans de réponse aux incidents, ou encore d'améliorer la surveillance opérationnelle afin de prévenir les vulnérabilités.

Actuellement, le DeFi ressemble à une terre sauvage.

Dans l'Ouest sauvage d'autrefois, il arrivait que ni le shérif local ni les agents fédéraux ne puissent aider — c'est alors que les gens faisaient appel aux Pinkertons, une agence privée de sécurité et de détectives fondée vers 1850.

Dans le Web3 actuel, nous avons besoin de nos propres Pinkertons. Les protocoles et particuliers perdent continuellement des fonds à cause de pirates et de failles, puis mendient naïvement auprès des attaquants pour récupérer leur argent.

Début ce mois-ci, nous avons assisté à l'exploitation inattendue de Vyper/Curve, par laquelle un pirate a dérobé 69 millions de dollars.

Comme on peut le constater, les protocoles, concentrés sur le lancement dans un environnement instable, n'accordent pas nécessairement un temps supplémentaire à la sécurité.

Lorsqu'on fait face à une exploitation, le temps n'est pas seulement crucial, mais aussi stratégique. En situation active, un protocole ou un individu doit pouvoir monter en puissance rapidement pour reprendre l'avantage.

FDR raconte une histoire où son équipe a limité toutes les communications afin de réduire l'influence de l'attaquant. Ainsi, aucun bruit sur Twitter, aucun message — rien du tout.

Plus tard, l'attaquant a envoyé un e-mail via une adresse Protonmail temporaire, et c'est ainsi qu'il a perdu son avantage, entraînant sa chute.

Grâce à une guerre psychologique minutieusement orchestrée, son équipe a professionnellement repris le contrôle de la situation.

Qu'est-ce que Groom Lake ?

Comme le dit FDR : « Groom Lake est une entreprise militaire privée pour le DeFi ».

Groom Lake est une société spécialisée en cybersécurité et en opérations de renseignement. Elle fournit tout, de la structure et des cadres jusqu’au plan de réponse aux crises et à la conformité réglementaire. Elle met en place des mesures de sécurité actives et passives nécessaires aux protocoles. FDR souhaite créer pour Groom Lake une équipe agile, similaire à une unité de fantassins légers.

Selon les indicateurs actuels, Groom Lake peut déployer un agent en personne à travers le monde, en temps réel, et exécuter une mission dans un délai de 24 à 48 heures.

Comparé au Web2, où les équipes disposent généralement de 72 heures pour résoudre un incident — sans compter leurs ressources quasi illimitées — dans le domaine de la cryptographie, les attaquants peuvent vider les fonds en quelques heures seulement. Il n’y a donc aucun temps à perdre pour mobiliser ses forces.

Dans l’environnement actuel, les sociétés de conseil en cybersécurité rançonnent souvent les protocoles, profitant du fait que les projets sont prêts à payer des sommes colossales pour des services de sécurité. Et les audits ne sont pas donnés… Leur coût peut varier de quelques milliers à plusieurs centaines de milliers de dollars.

Groom Lake propose des services de sécurité actifs et passifs à un coût inférieur à celui d’un seul employé interne spécialisé en cybersécurité, et couvre tous les domaines : guerre psychologique, opérations offensives de piratage, sécurité défensive, analyse forensique, voire renseignement humain. Groom Lake peut exploiter un réseau mondial présent sur six continents, intégré à des gouvernements et institutions.

Meilleures et pires pratiques de sécurité

Interrogé sur les meilleures et pires pratiques de sécurité pour les utilisateurs et fondateurs, FDR a beaucoup à dire.

Si vous utilisez un VPN pour renforcer votre confidentialité, choisissez-en un doté d’un logiciel propriétaire localisé et exploitant pleinement ses paramètres avancés. Sachez que l’alliance « Quatorze-yeux » regroupe 14 pays, dont les États-Unis, l’Allemagne et le Royaume-Uni, qui partagent entre eux des informations de surveillance. Pour maximiser votre protection, optez pour un fournisseur de VPN dont le siège se situe en dehors de ces pays. Comme le souligne FDR : « Dès que vos données sortent de votre contrôle, elles deviennent une cible publique… »

Un autre exemple de mauvaise pratique consiste à utiliser SMS pour l’authentification à deux facteurs (2FA)… FDR résume parfaitement cela par : « Genre, quoi ? Pourquoi ? » Même si c’est mieux que rien, il n’existe aucune bonne raison d’utiliser SMS pour la 2FA. On peut facilement recourir à un authentifieur virtuel plutôt qu’à des messages texte. FDR recommande vivement l’utilisation d’un authentifieur virtuel (comme Google Authenticator ou Authy), car ils sont pratiques, sécurisés et faciles à utiliser. Les Yubikeys constituent également une excellente pratique — un peu paranoïaque, certes, mais extrêmement sûre.

Outre ces pratiques de « bas niveau », FDR insiste surtout sur la nécessité pour les protocoles de mettre en place un Plan de Réponse aux Crises (CRP). Dans l’armée américaine, une communication claire est essentielle pour coordonner efficacement les actions et obtenir des résultats. En cas de faille de sécurité, tous les intervenants connaissent leur rôle grâce à un CRP préétabli. Le responsable de la communauté prépare des messages types et assure des tours de garde durant les 48 premières heures. Un gestionnaire d’incident agit comme hub central, coordonnant toutes les actions pour maintenir l’alignement général. Les équipes juridique, relations publiques et médias sont prêtes à rédiger des courriels de négociation. L’initiative est cruciale : chacun connaît ses responsabilités et les exécute efficacement. Suivant les conseils de FDR, il faut organiser au moins un exercice annuel de CRP, à l’image d’un exercice incendie. Ces mesures garantissent que chaque individu et le protocole entier soient préparés aux pires scénarios, tels que piratages ou autres vulnérabilités.

Qu'est-ce que Drosera ?

Drosera est le premier collectif décentralisé de réponse automatique (DARC) au monde. Il s'agit d'un ensemble de contrats intelligents construits sur EigenLayer, permettant aux opérateurs ETH de la couche consensus d'atténuer les attaques.

Drosera offre une surveillance permanente et une capacité de réponse aux incidents en continu.

Les protocoles bénéficient d'une réduction des frais de gaz, car les vérifications avancées de sécurité sont effectuées hors chaîne. Drosera utilise une technologie propriétaire pour masquer la configuration de sécurité du protocole, y compris aux opérateurs eux-mêmes.

Drosera est un produit dérivé de Groom Lake. FDR a réalisé que dans le Web3, des équipes très agiles opèrent dans un secteur et un environnement mal structurés, avec peu ou pas de considération réglementaire, cherchant à commercialiser leurs produits le plus vite possible. Souvent, les projets n’ont tout simplement pas le temps de se soucier des opérations de sécurité ni de garantir la sûreté de leurs systèmes. C’est là qu’est né Drosera…

Lors du développement de Drosera, FDR a placé l’accessibilité utilisateur au premier plan, conscient que le domaine du DeFi et des cryptomonnaies manque souvent d’amabilité envers les utilisateurs et fondateurs. Drosera a été conçu pour offrir des services accessibles, à un coût inférieur aux primes de bug bounty et aux audits. FDR imagine une expérience utilisateur simplifiée : un client pourrait accéder au site web et activer facilement les fonctionnalités de Drosera d’un simple clic.

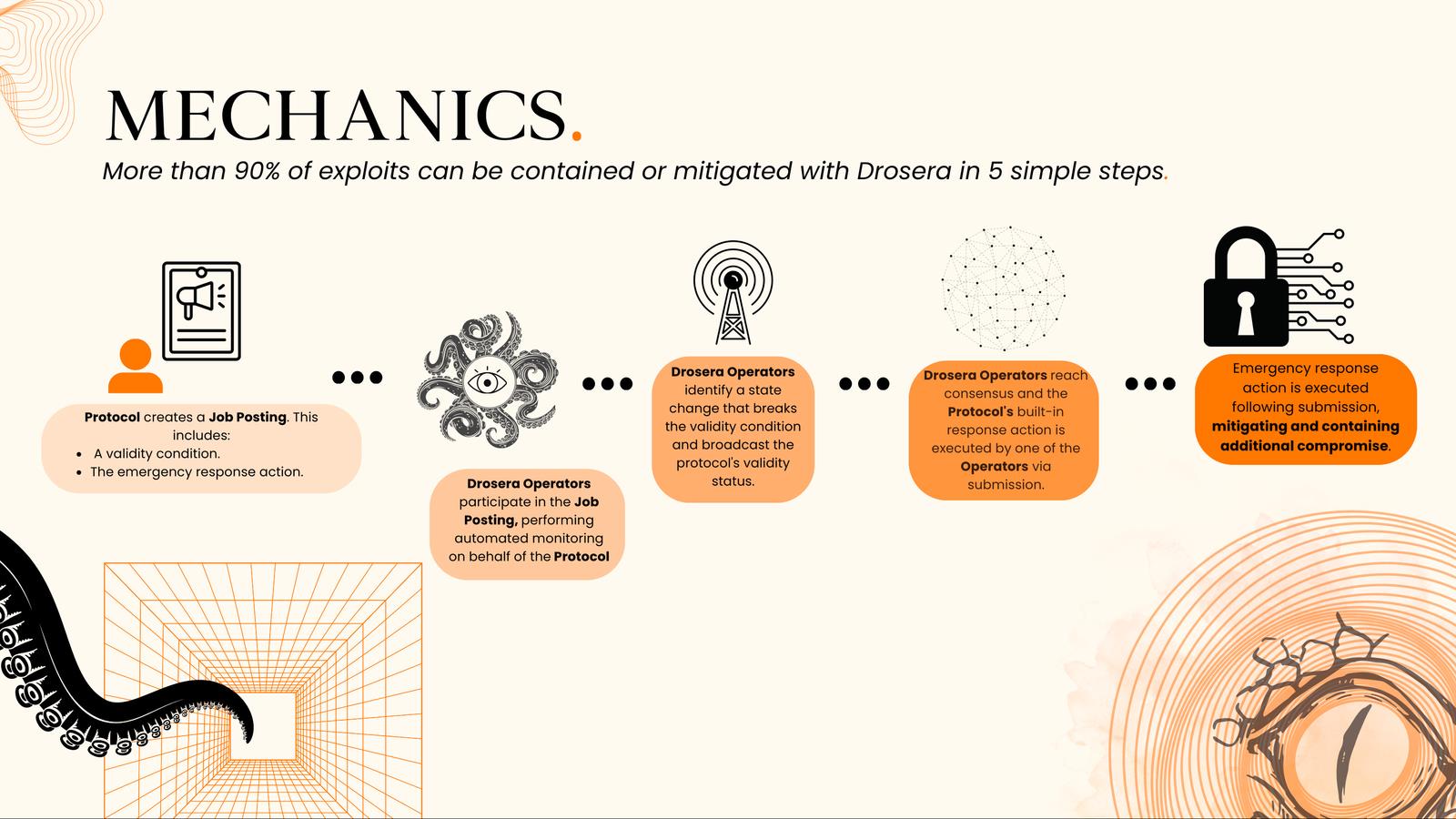

Drosera atténue les impacts des failles de sécurité selon un processus en cinq étapes. Premièrement, un protocole publie une « mission » définissant des conditions valides spécifiques et des mesures d’urgence. Deuxièmement, les opérateurs Drosera s’engagent dans cette « mission », assurant une surveillance automatisée au nom du protocole. Troisièmement, ces opérateurs détectent tout changement d’état violant les conditions valides, et diffusent immédiatement cet état. Quatrièmement, les opérateurs parviennent à un consensus et activent, via la soumission d’un opérateur, l’action d’urgence prédéfinie par le protocole. Enfin, cette action prend efficacement le contrôle de la situation et limite les risques supplémentaires pour le protocole. FDR garantit qu’en 24 à 48 heures, Drosera peut passer rapidement de la détection au déploiement, voire localiser directement l’attaquant.

Par rapport à des approches entièrement programmées, Drosera simplifie les procédures de sécurité en réduisant le besoin de structures complexes, économisant ainsi du temps aux développeurs et abaissant les coûts additionnels. En tant que première plateforme à proposer une solution de sécurité accessible, Drosera renforce progressivement la sécurité du réseau.

En ce qui concerne son calendrier de développement, Drosera est construit sur EigenLayer en tant que service de validation active (AVS). Son produit minimum viable (MVP) attend le déploiement afin de recueillir des données réelles initiales et s’établir comme un « AVS de sécurité ». La phase suivante sera centrée sur le développement commercial B2B avec des partenaires clés, servant de porte d’entrée vers l’écosystème EVM plus large. D’ici le premier trimestre 2026, Drosera vise à finaliser son tour de financement de série A et à devenir un marché de sécurité pleinement démocratisé et décentralisé.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News