GMX bị đánh cắp 42 triệu USD, an ninh DeFi rốt cuộc nên được đảm bảo như thế nào?

Tuyển chọn TechFlowTuyển chọn TechFlow

GMX bị đánh cắp 42 triệu USD, an ninh DeFi rốt cuộc nên được đảm bảo như thế nào?

Giao dịch GMX V1 tạm dừng, V2 may mắn thoát khỏi.

Tác giả: ChandlerZ, Foresight News

Ngày 9 tháng 7, nền tảng giao dịch phi tập trung GMX đã bị tấn công trên mạng Arbitrum đối với hệ thống V1. Kẻ tấn công đã lợi dụng lỗ hổng trong hợp đồng để rút khoảng 42 triệu USD tài sản từ nhóm thanh khoản GLP. Sau sự việc, GMX đã tạm dừng hoạt động giao dịch trên nền tảng và khóa chức năng đúc và hoàn trả GLP. Sự cố không ảnh hưởng đến hệ thống V2 của GMX hay token gốc, nhưng một lần nữa làm dấy lên cuộc tranh luận về cơ chế quản lý tài sản bên trong các giao thức DeFi.

Quá trình tấn công và dòng chảy tài chính

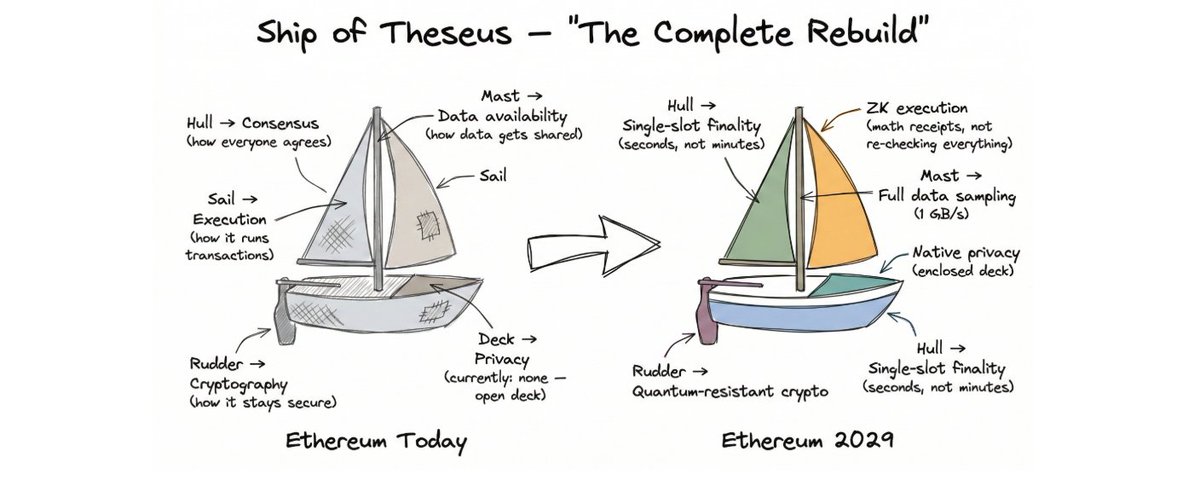

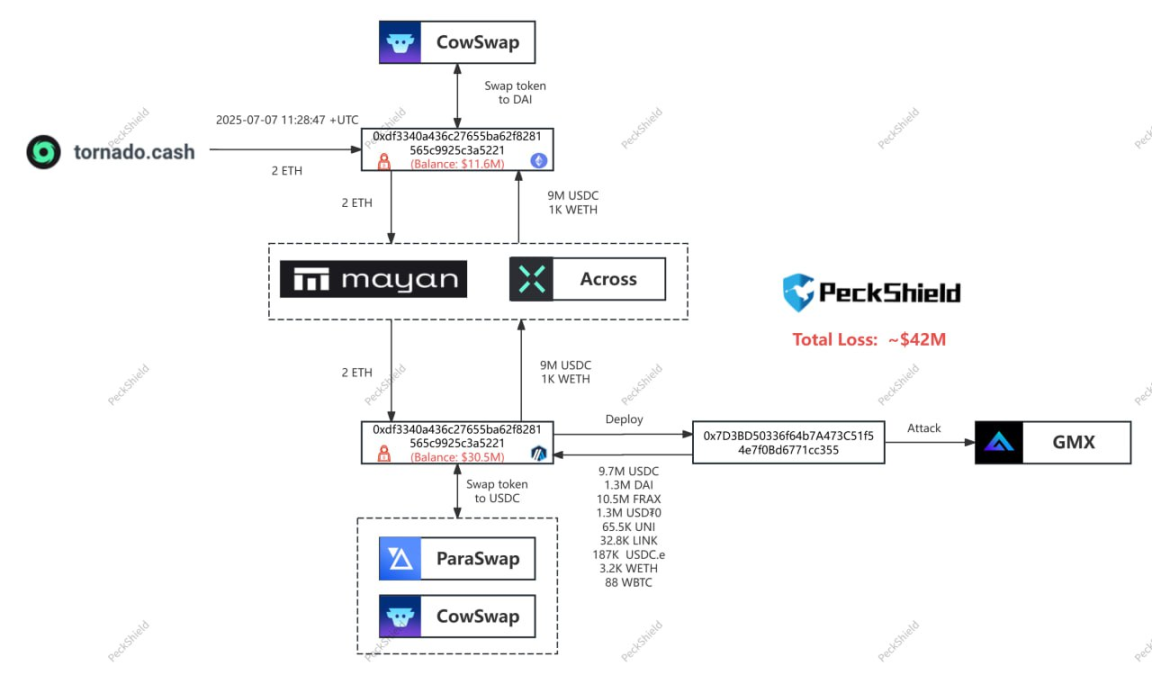

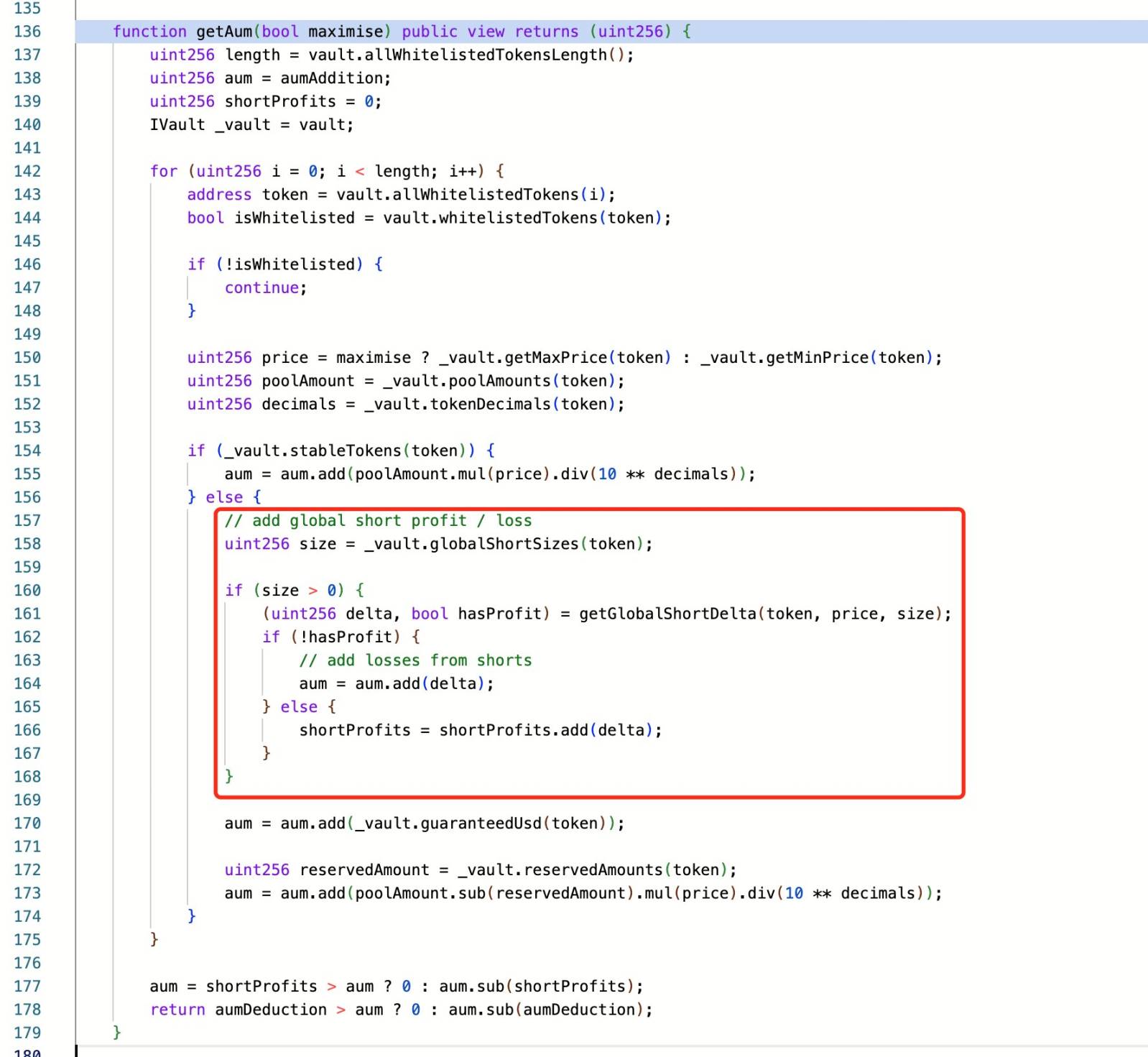

Các công ty bảo mật PeckShield và SlowMist phân tích cho thấy, kẻ tấn công đã khai thác một lỗi trong logic xử lý tính toán AUM (Tài sản được quản lý) của GMX V1. Lỗi này khiến hợp đồng cập nhật ngay lập tức giá trung bình toàn cục sau khi mở vị thế bán khống. Kẻ tấn công đã tận dụng điều này để xây dựng đường thao tác định hướng, qua đó thao túng giá token và thực hiện hoàn trả kiếm lời.

Kẻ tấn công đã chuyển khoảng 9,65 triệu USD tài sản từ Arbitrum sang Ethereum, sau đó đổi lấy DAI và ETH. Một phần tiền đã đi vào giao thức trộn tiền Tornado Cash. Khoảng 32 triệu USD tài sản còn lại vẫn nằm trên mạng Arbitrum, liên quan đến các token như FRAX, wBTC, DAI.

Sau sự cố, GMX đã gửi thông điệp trực tiếp đến địa chỉ hacker trên chuỗi, yêu cầu hoàn trả 90% số tiền và sẵn sàng chi 10% phần thưởng mũ trắng. Tuy nhiên, theo dữ liệu mới nhất trên chuỗi, hacker đã đổi toàn bộ tài sản đánh cắp từ hồ chứa GMX V1 sang ETH.

Tài sản bị đánh cắp bao gồm WBTC/WETH/UNI/FRAX/LINK/USDC/USDT; hiện tại ngoài FRAX, tất cả tài sản khác đã được bán đổi lấy 11.700 ETH (tương đương khoảng 32,33 triệu USD), chia đều vào 4 ví lưu trữ. Như vậy, hacker GMX hiện đang nắm giữ 11.700 ETH (khoảng 32,33 triệu USD) và 10,495 triệu FRAX thông qua 5 ví, tổng trị giá khoảng 42,8 triệu USD.

Theo phân tích của Embers, hành động này cũng có nghĩa là hacker đã từ chối đề xuất của đội ngũ dự án GMX về việc hoàn trả tài sản để nhận thưởng mũ trắng 10%.

Lỗi trong logic hợp đồng

Các công ty bảo mật chỉ ra rằng, kẻ tấn công không sử dụng việc truy cập trái phép hay vượt quyền kiểm soát, mà trực tiếp vận dụng các hàm thao tác theo logic dự kiến, đồng thời lợi dụng chênh lệch thời gian cập nhật trạng thái để gọi lại hàm nhiều lần trong quá trình thực thi — đây là dạng tấn công "reentrancy" điển hình.

SlowMist cho biết nguyên nhân gốc rễ của vụ tấn công là do phiên bản GMX v1 có thiết kế lỗi: thao tác vị thế bán khống sẽ lập tức cập nhật giá trung bình toàn cục cho vị thế bán khống (globalShortAveragePrices), điều này ảnh hưởng trực tiếp đến cách tính toán AUM, dẫn đến việc thao túng giá định giá token GLP. Kẻ tấn công đã tận dụng chức năng «timelock.enableLeverage» của Keeper trong giai đoạn thực thi lệnh (đây là điều kiện tiên quyết để tạo ra lượng lớn vị thế bán khống) nhằm khai thác lỗ hổng thiết kế này. Thông qua tấn công reentrancy, kẻ tấn công đã thành công trong việc thiết lập hàng loạt vị thế bán khống, thao túng giá trung bình toàn cục, nhân tạo nâng cao giá GLP trong một giao dịch duy nhất và thu lợi bằng cách hoàn trả GLP.

Loại tấn công này không phải lần đầu xuất hiện trong các dự án DeFi. Khi việc xử lý số dư hoặc cập nhật vị thế bị chậm trễ so với việc đúc hoặc hoàn trả tài sản, có thể làm lộ ra trạng thái không nhất quán trong chốc lát, từ đó bị kẻ tấn công khai thác để rút tài sản chưa được đảm bảo.

GMX V1 sử dụng thiết kế nhóm vốn chung, trong đó tài sản của nhiều người dùng được gộp thành một vault duy nhất, được kiểm soát bởi tài khoản hợp đồng để quản lý thông tin và trạng thái thanh khoản. GLP là token LP đại diện cho nhóm này, giá và tỷ lệ hoán đổi của nó được tính toán động dựa trên dữ liệu chuỗi và logic hợp đồng. Hệ thống token tổng hợp này tiềm ẩn những rủi ro có thể quan sát được, bao gồm khuếch đại không gian arbitrage, tạo ra khả năng thao túng, và độ trễ giữa các lần gọi hàm.

Phản hồi từ phía chính thức

Sau khi xảy ra tấn công, đội ngũ GMX đã nhanh chóng phát hành tuyên bố, khẳng định sự cố chỉ ảnh hưởng đến hệ thống V1 và nhóm thanh khoản GLP. Hệ thống GMX V2, token gốc và các thị trường khác không bị ảnh hưởng. Để ngăn chặn các cuộc tấn công tiếp theo, nhóm đã tạm dừng mọi hoạt động giao dịch trên V1, đồng thời vô hiệu hóa chức năng đúc và hoàn trả GLP trên Arbitrum và Avalanche.

Nhóm cũng cho biết trọng tâm hiện tại là khôi phục an toàn hoạt động và kiểm toán lại cơ chế nội bộ của hợp đồng. Hệ thống V2 không kế thừa cấu trúc logic từ V1, mà áp dụng các cơ chế xử lý thanh lý, báo giá và vị thế khác biệt, do đó mức độ rủi ro phơi nhiễm là hạn chế.

Token GMX sau sự cố đã giảm hơn 17% trong vòng 24 giờ, từ mức khoảng 14,42 USD xuống thấp nhất 10,3 USD, hiện đã bật nhẹ trở lại ở mức 11,78 USD. Trước khi xảy ra sự kiện, tổng khối lượng giao dịch tích lũy trên toàn mạng GMX vượt quá 30,5 tỷ USD, số người dùng đăng ký hơn 710.000, và khối lượng hợp đồng mở vượt quá 229 triệu USD.

An ninh tài sản mã hóa tiếp tục chịu áp lực

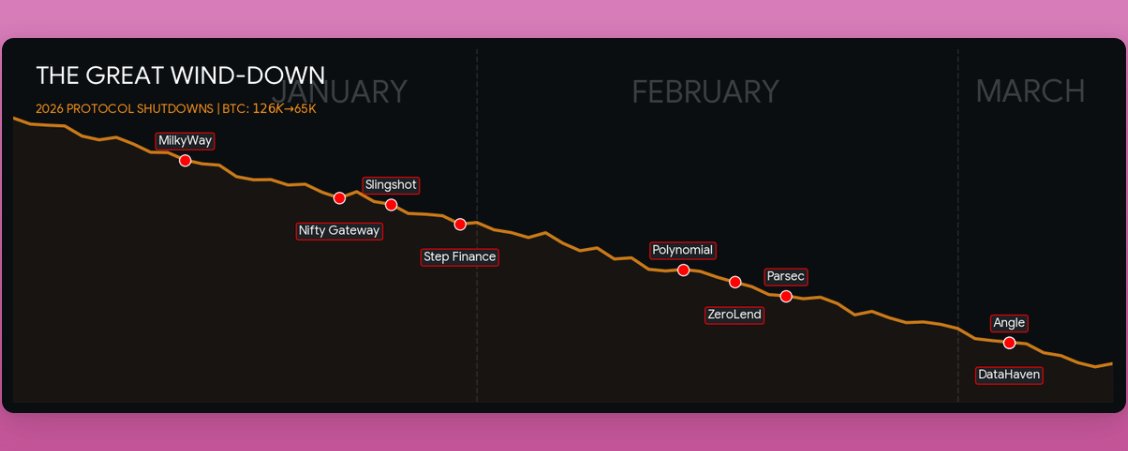

Vụ tấn công GMX không phải là trường hợp đơn lẻ. Từ đầu năm 2025, ngành tiền mã hóa đã mất mát do hacker vượt mức cùng kỳ năm ngoái. Mặc dù số lượng sự cố trong quý II đã giảm, điều này không có nghĩa rủi ro đã được giảm nhẹ. Báo cáo từ CertiK chỉ ra rằng trong nửa đầu năm 2025, tổng thiệt hại do hacker, lừa đảo và khai thác lỗ hổng gây ra đã vượt quá 2,47 tỷ USD, tăng gần 3% so với mức 2,4 tỷ USD bị đánh cắp năm 2024. Hai vụ lớn là vụ mất cắp ví lạnh Bybit và xâm nhập Cetus DEX đã chiếm phần lớn tổn thất với tổng cộng 1,78 tỷ USD. Việc tập trung mất mát quy mô lớn này cho thấy tài sản giá trị cao vẫn thiếu cơ chế cô lập và dự phòng đầy đủ, sự mong manh trong thiết kế nền tảng vẫn chưa được giải quyết hiệu quả.

Trong các loại hình tấn công, xâm nhập ví gây thiệt hại kinh tế nghiêm trọng nhất. Trong nửa đầu năm đã xảy ra 34 sự kiện liên quan, dẫn đến việc rút khoảng 1,7 tỷ USD tài sản. So với việc khai thác lỗ hổng kỹ thuật phức tạp, các vụ tấn công ví chủ yếu thực hiện qua kỹ thuật xã hội, liên kết giả mạo hoặc lừa quyền truy cập, tuy门槛 kỹ thuật thấp hơn nhưng lại cực kỳ tàn phá. Hacker ngày càng có xu hướng nhắm vào điểm vào tài sản ở đầu người dùng, đặc biệt trong các trường hợp chưa bật xác thực đa yếu tố hoặc phụ thuộc vào ví nóng.

Đồng thời, các cuộc tấn công phishing vẫn đang gia tăng nhanh chóng, trở thành phương pháp phổ biến nhất về số lượng. Trong nửa đầu năm đã ghi nhận 132 vụ tấn công phishing, gây thiệt hại tích lũy 410 triệu USD. Kẻ tấn công sử dụng trang web giả mạo, giao diện tương tác hợp đồng hoặc quy trình xác nhận giao dịch giả để dẫn dụ người dùng thao tác sai, từ đó chiếm đoạt khóa riêng hoặc quyền cấp phép. Các chiến lược tấn công ngày càng được điều chỉnh để khó nhận biết hơn, ý thức an toàn và công cụ bảo vệ ở phía người dùng đã trở thành tuyến phòng thủ then chốt.

Chào mừng tham gia cộng đồng chính thức TechFlow

Nhóm Telegram:https://t.me/TechFlowDaily

Tài khoản Twitter chính thức:https://x.com/TechFlowPost

Tài khoản Twitter tiếng Anh:https://x.com/BlockFlow_News