Chỉ sai một thao tác, ví rỗng sạch: 5 giây sinh tử giữa tôi và tên "biên tập viên" giả mạo

Tuyển chọn TechFlowTuyển chọn TechFlow

Chỉ sai một thao tác, ví rỗng sạch: 5 giây sinh tử giữa tôi và tên "biên tập viên" giả mạo

Cẩn trọng 5 giây, tự do cả đời.

Tác giả: Daii

TL;DR (Gợi ý cốt lõi)

-

Phóng viên phó chủ biên CoinDesk có tích xanh mời tôi ghi âm podcast→gần như cài ứng dụng giả mạo→5 giây do dự cứu lại ví.

-

Zero-day thực sự nằm ở tính người: sùng bái quyền uy + áp lực thời gian = lỗ hổng tái sử dụng vô hạn; hơn 40% tổn thất tiền mã hóa toàn cầu đến từ lừa đảo theo kịch bản.

-

Biện pháp phòng thủ tối thiểu = đếm ngược "5-4-3-2-1": dừng 5 giây, đặt 1 câu nghi vấn, kiểm tra 1 lần nguồn gốc—bất kể kỹ thuật vững chắc đến đâu cũng cần khoảnh khắc tỉnh táo này.

Hôm nay vốn định chia sẻ phần ba của bộ ba "Hành trình phi tập trung", nhưng xin lỗi, nó phải tạm hoãn. Vì mấy ngày gần đây, tôi vừa trải qua một việc suýt thay đổi vận mệnh—

Tôi suýt bị lừa, và gần như hoàn toàn không hề hay biết.

Vào sáng thứ Sáu tuần trước, tôi mở máy tính như thường lệ. X (trước là Twitter) thông báo có tin nhắn riêng. Mở ra xem, danh tính đối phương lập tức thu hút tôi:

Ảnh đại diện chuyên nghiệp, xác minh tích xanh, ID là: Dionysios Markou, tự xưng là phó chủ biên của CoinDesk.

Trong cuộc trò chuyện, anh ta nói với tôi:

Tôi đang làm việc tại @CoinDesk, hiện chúng tôi muốn phỏng vấn một loạt các thành viên trong cộng đồng web3 về cộng đồng tiền mã hóa châu Á. Nếu bạn không ngại, chúng tôi muốn mời bạn làm khách mời phỏng vấn.

Chúng tôi dự định ghi âm podcast và đăng tải lên website, Spotify cùng các nền tảng khác.

Tập này sẽ đi sâu vào các chủ đề như thị trường tương lai Bitcoin/Ethereum/Solana, thị trường MEME, DeFi và các dự án web3 châu Á.

Bạn có thể cho chúng tôi biết bạn có thời gian không?

Nội dung ngắn gọn, chuyên nghiệp, định dạng cũng hoàn toàn phù hợp với lời mời liên hệ thường thấy trong giới truyền thông mã hóa. Tôi cảm thấy thích thú: CoinDesk? Một tờ báo lâu đời trong ngành, tôi quá quen thuộc rồi.

Tôi gần như lập tức đồng ý. Được làm khách mời nói về Bitcoin, Ethereum, Web3 và các dự án MEME – chẳng phải đúng là cảnh tượng lý tưởng nhất cho công việc sáng tạo nội dung của tôi sao?

Chúng tôi hẹn tối thứ Hai (12 tháng 5) lúc 22 giờ kết nối trực tuyến.

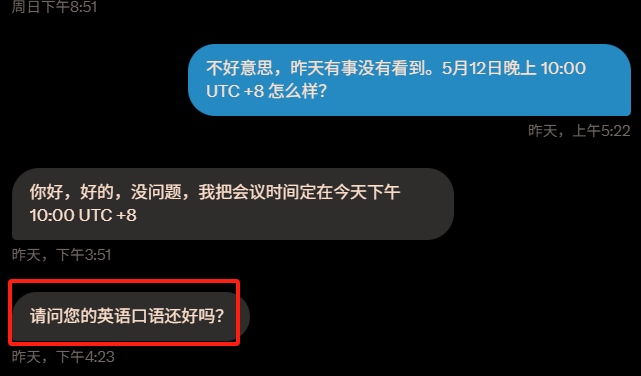

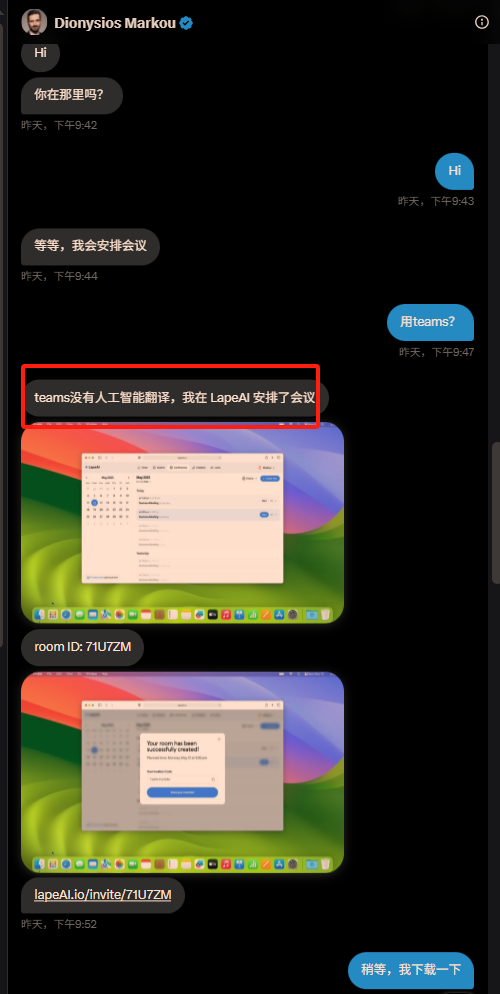

Xin lưu ý hình ảnh trên. Đối phương gửi một câu: "Xin hỏi tiếng Anh giao tiếp của bạn ổn chứ?" Câu nói này sẽ trở thành điều kiện then chốt khiến tôi suýt bị lừa.

Tối thứ Hai lúc 21:42, đối phương chào tôi trên X, chuẩn bị bắt đầu video.

Tôi đề xuất dùng Teams, đối phương lấy lý do Teams không có dịch thuật AI nên đề nghị dùng LapeAI để đạt được giao tiếp liền mạch giữa tiếng Trung và tiếng Anh, đồng thời chụp màn hình cho thấy đã chuẩn bị xong, gửi cả số phòng và liên kết mời, như hình trên.

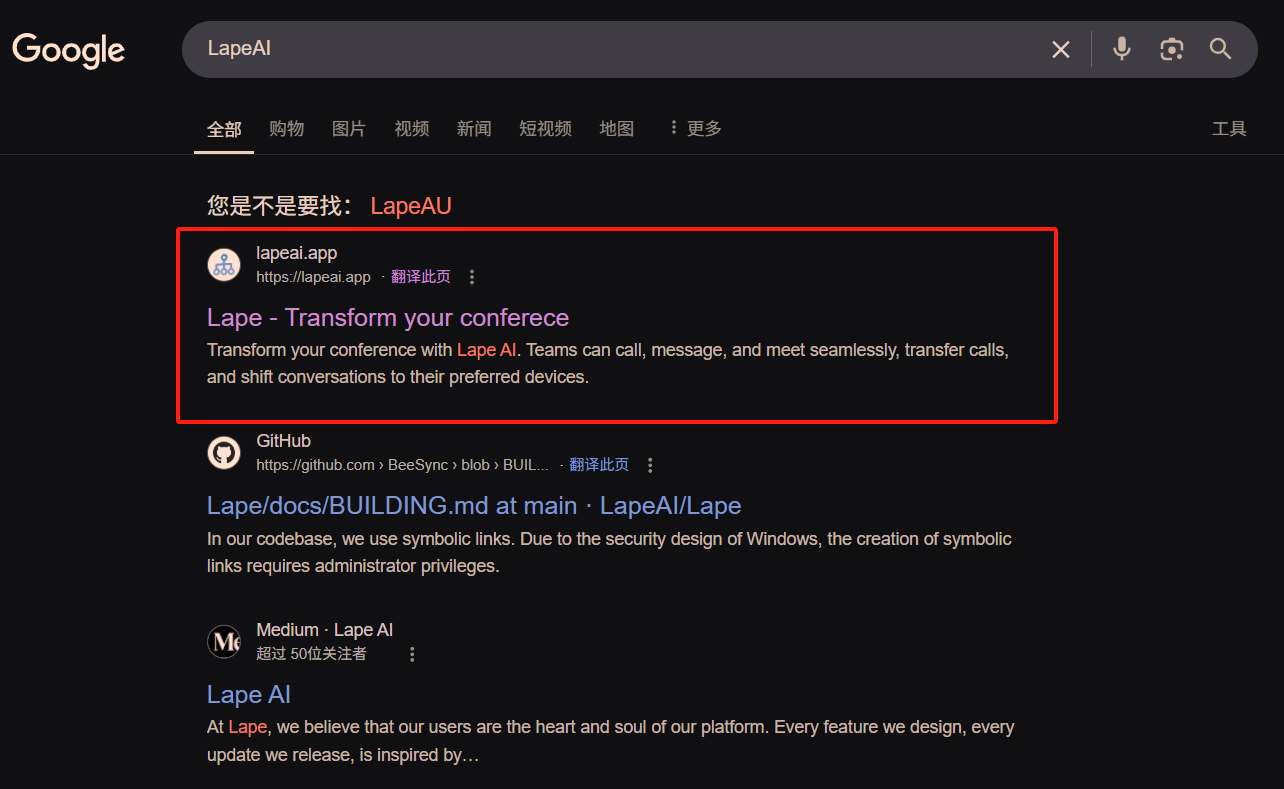

Dù chưa từng dùng LapeAI, nhưng lý do của đối phương nghe rất hợp lý. Để đảm bảo an toàn, tôi không nhấp vào liên kết họ gửi mà trực tiếp tìm kiếm trên Google từ khóa LapeAI, tìm được trang web dưới đây.

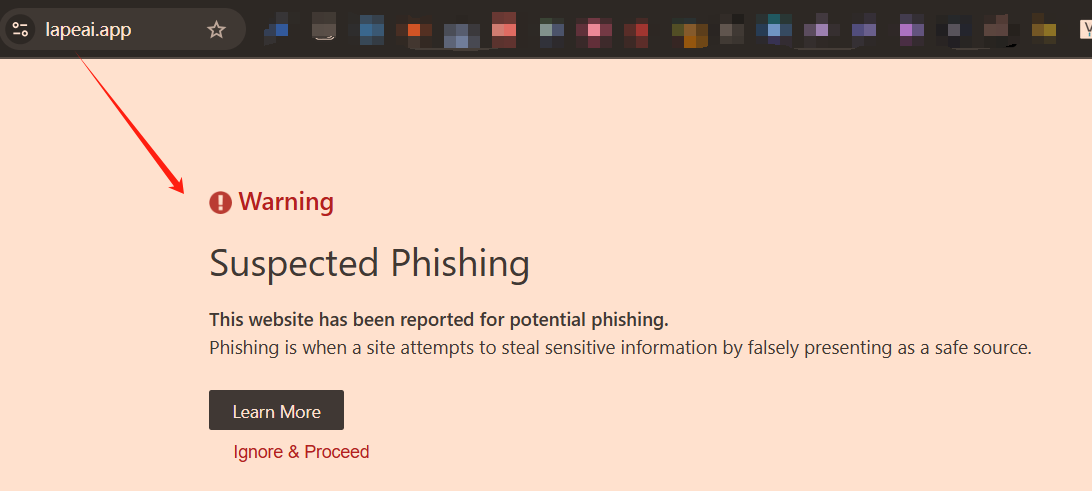

Mở ra thì giật mình, trình duyệt Chrome lập tức cảnh báo đây là trang web lừa đảo.

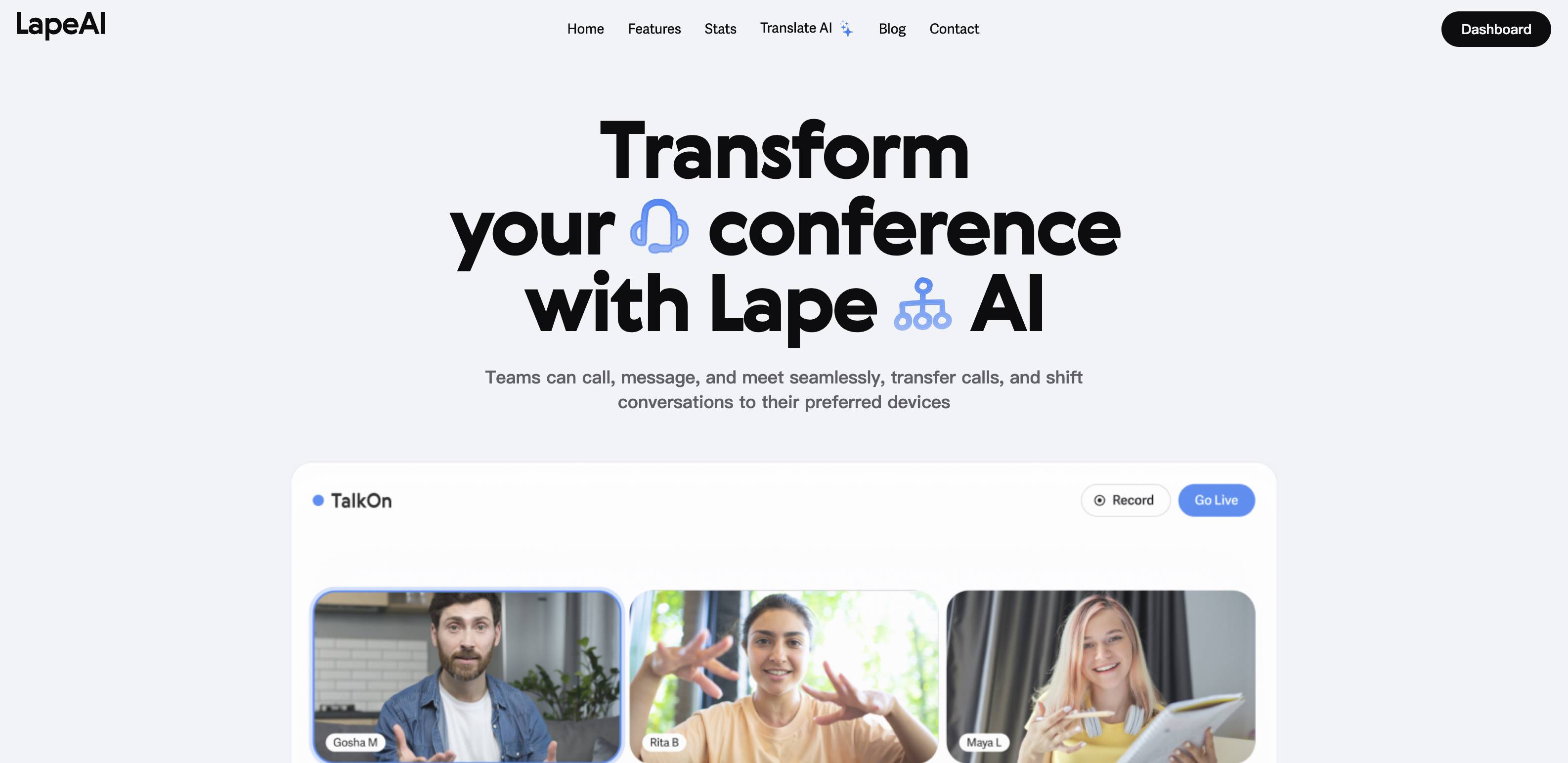

Nhưng nếu xem kỹ tên miền, bên kia gửi cho tôi là LapeAI.io, còn tìm bằng Google ra là Lapeai.app, hậu tố khác nhau, là hai trang web khác nhau. Tôi liền nhập trực tiếp Lapeai.io vào thanh địa chỉ, quả nhiên không còn cảnh báo, như hình dưới.

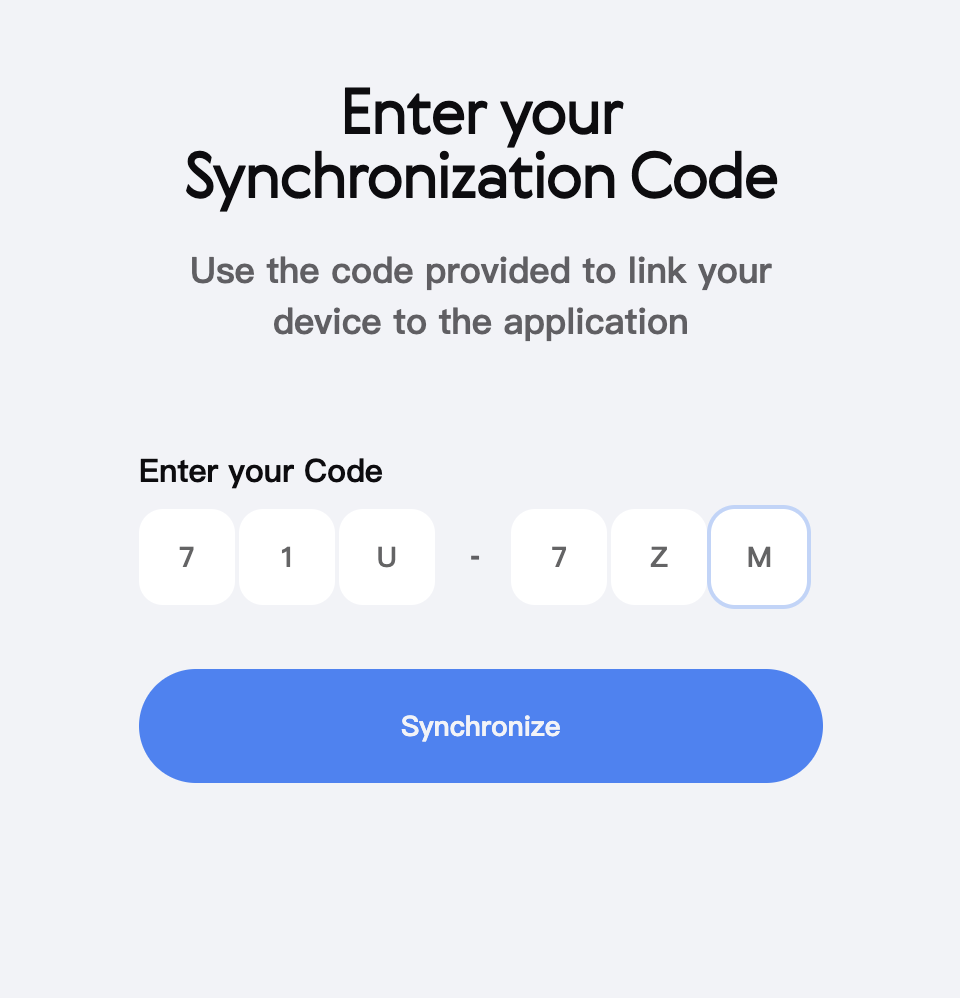

Trông mọi thứ bình thường, tôi liền đăng ký tài khoản, nhập mã mời của đối phương. Lưu ý, thực ra LapeAI.app và LapeAI.io vốn là cùng một trang web. Chỉ là .app bị phát hiện nên lại đăng ký thêm .io mới, bạn cứ đọc tiếp sẽ rõ.

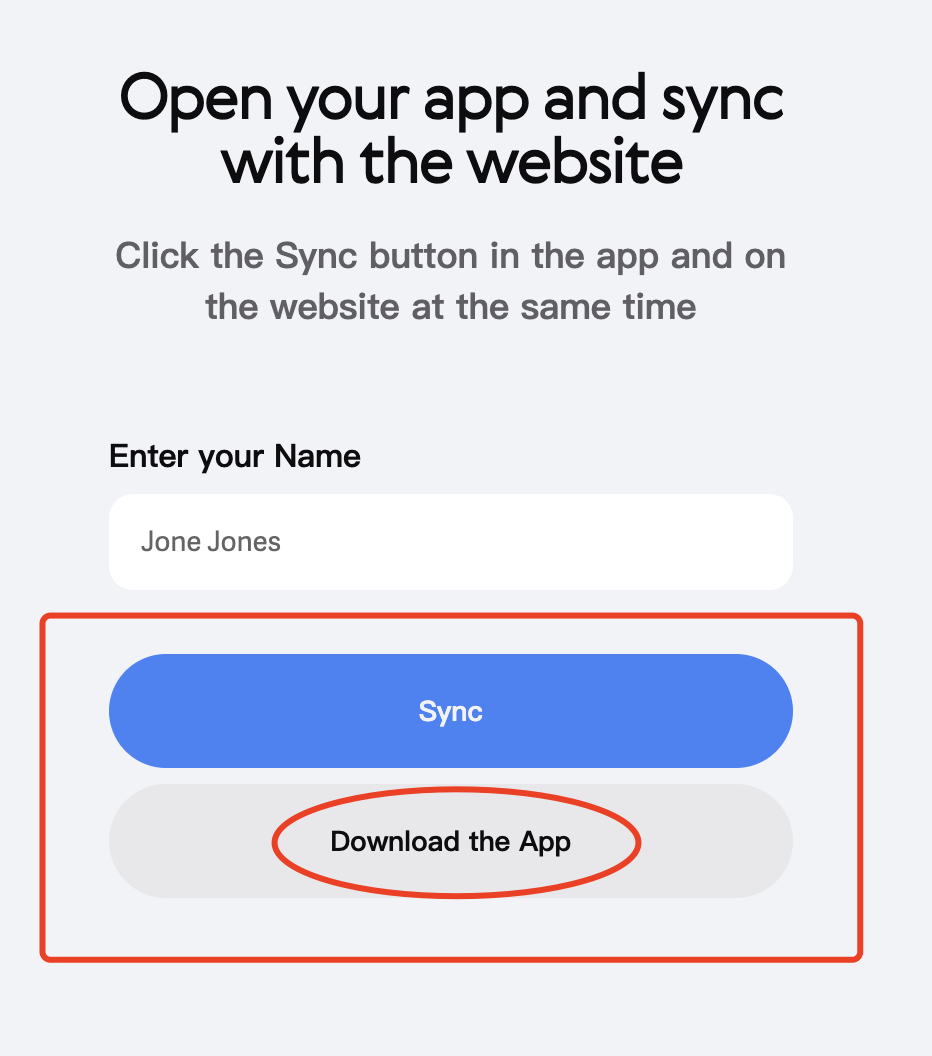

Sau khi nhấn nút Synchronize trong hình trên, không hiện cửa sổ đối thoại mà là trang sau.

Lưu ý nội dung trong khung đỏ hình trên, dù đối phương không yêu cầu tôi tải App. Nhưng dòng chữ rõ ràng nói rằng cần nhấn nút Sync đồng thời trên website và App.

Tại sao phải tải App? Có phiên bản web thì được rồi còn gì?

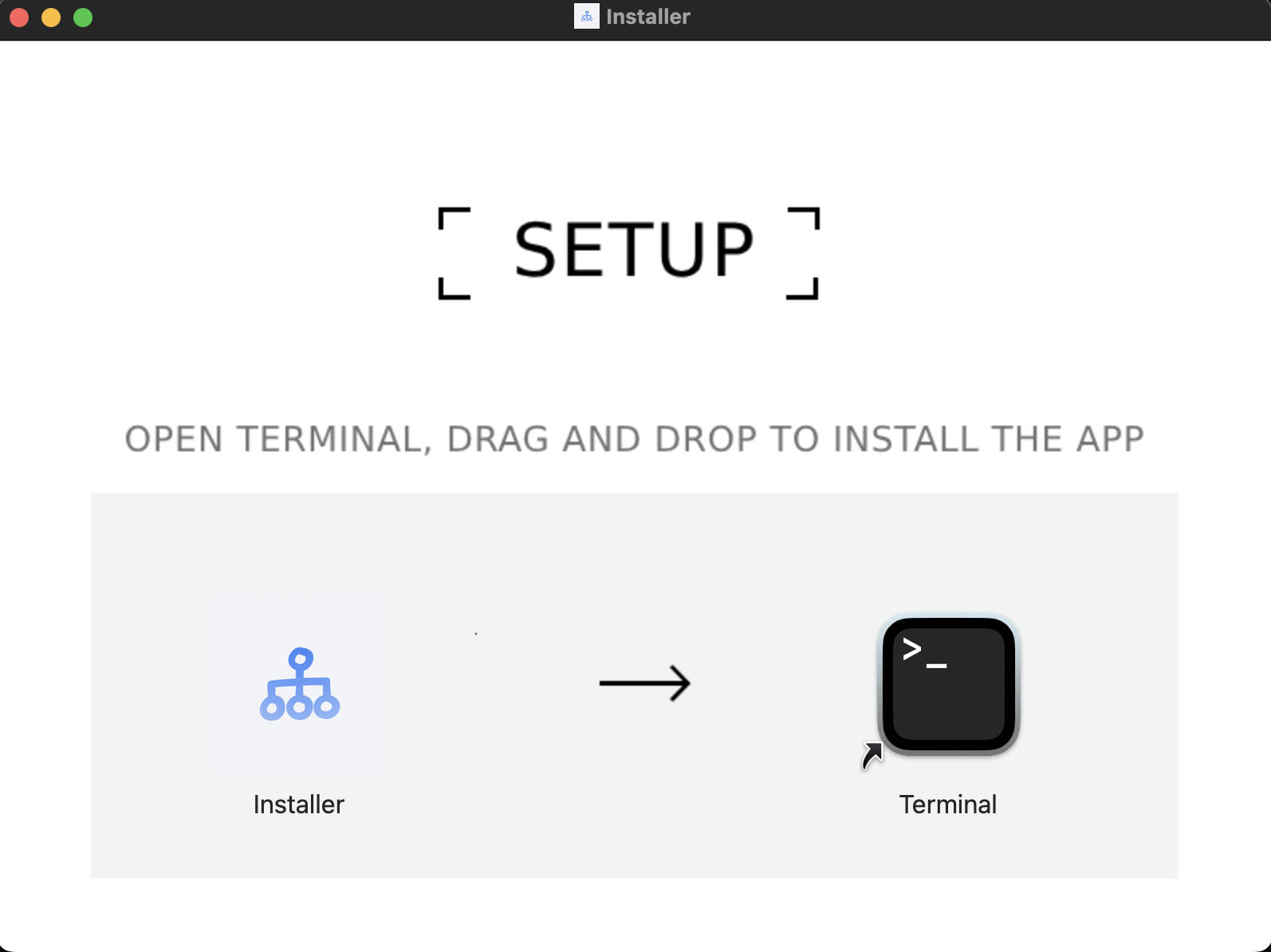

Dù hơi do dự, tôi vẫn tải về. Tuy nhiên, khi bước vào trang cài đặt như hình dưới, tôi lại do dự.

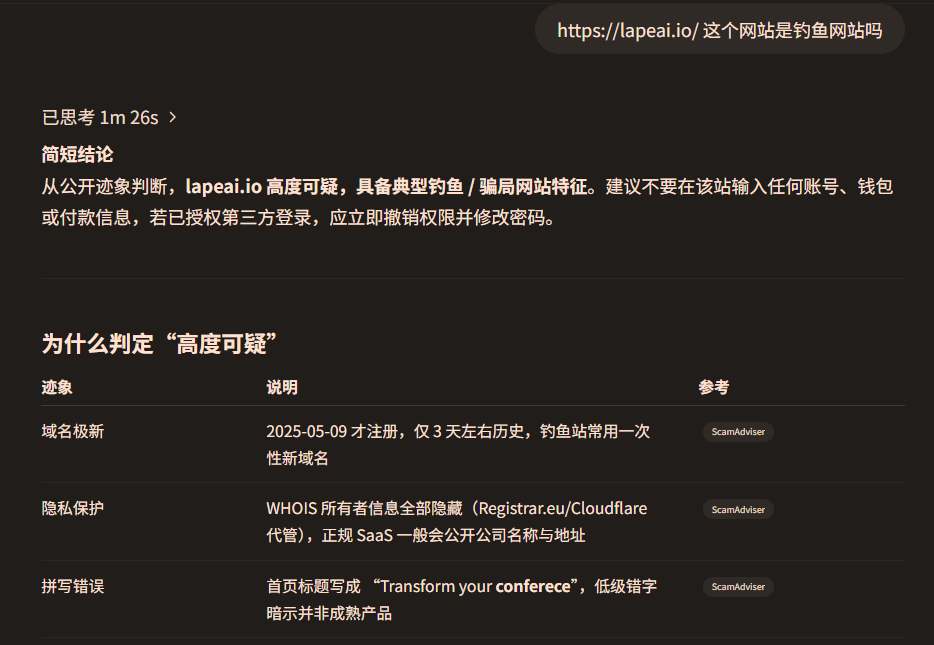

Lý do do dự là vì ứng dụng này không cài đặt trực tiếp mà phải chạy qua terminal, điều mà trước giờ tôi chưa từng gặp. Thế là tôi dừng lại, muốn để ChatGPT o3 giúp tôi kiểm tra. Kết quả tra không biết thì thôi, tra ra thì giật mình, như hình dưới.

Chỉ đến khi tra xét kỹ tôi mới thật sự nhận ra mình vừa đứng gần sát nguy hiểm đến thế nào.

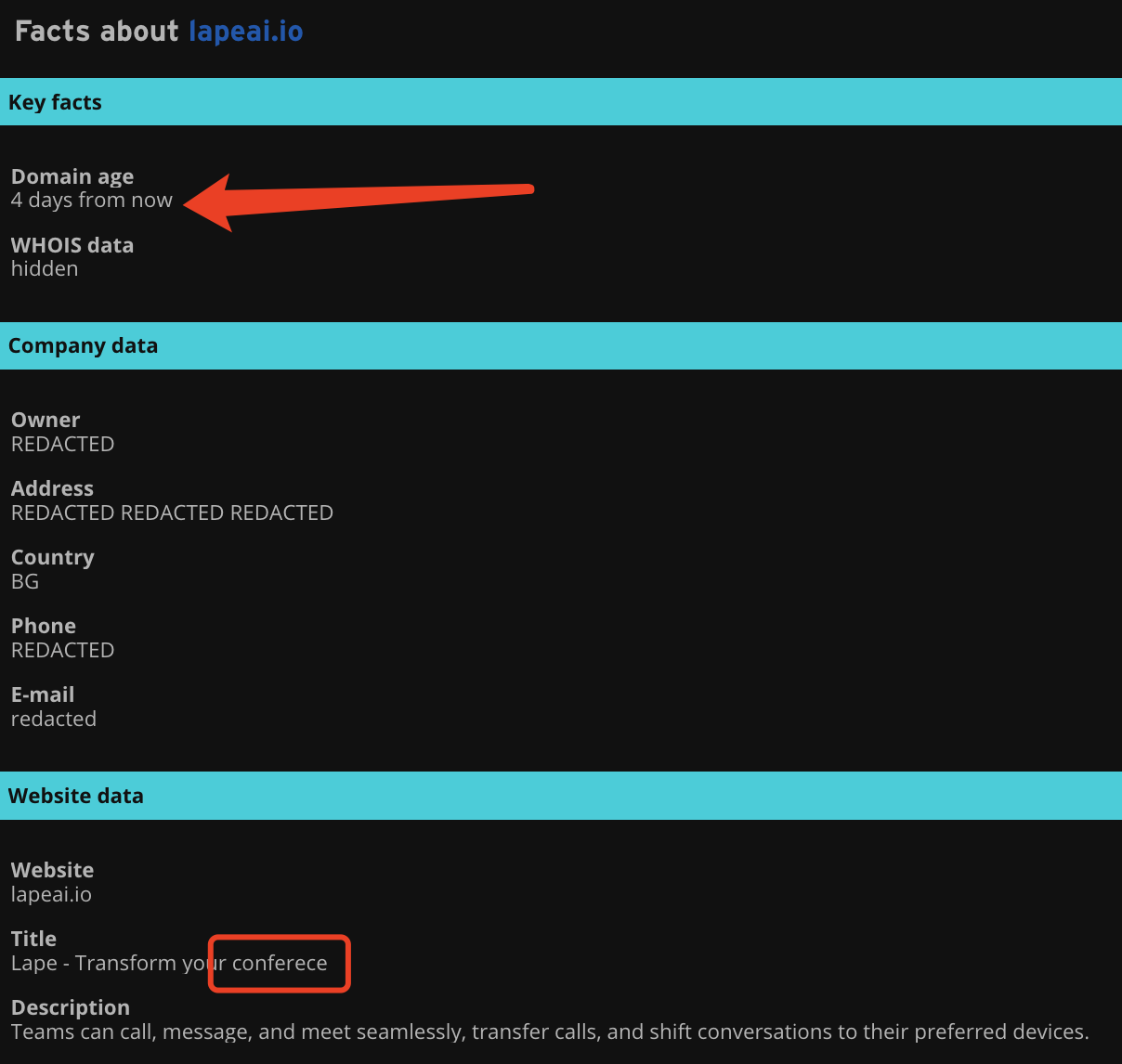

Tên miền lapeAI.io được đăng ký vào ngày 9 tháng 5 năm 2025, chỉ mới ba ngày trước;

Thông tin chủ sở hữu tên miền này bị ẩn;

Thậm chí tiêu đề trang còn có lỗi chính tả rõ ràng: «Transform your conferece» (phải là conference). Lưu ý, tiêu đề trang này giống hệt với trang LapeAI.app đã bị đánh dấu là lừa đảo.

Bất kỳ một trong ba điểm trên đều đủ để tôi ngừng cài chương trình đáng ngờ đó.

1. Tôi xác nhận đã gặp phải kẻ lừa đảo

Tôi nhận ra đây không phải lời mời phỏng vấn từ CoinDesk, mà là một cuộc tấn công kỹ nghệ xã hội được gói ghém kỹ lưỡng.

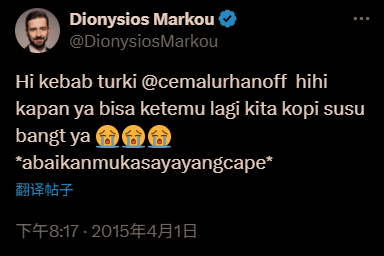

Nhìn lại tài khoản X (Twitter) đó, dù có xác minh xanh, nhưng nếu quan sát kỹ sẽ thấy tài khoản này ban đầu từng dùng tiếng Indonesia (xem hình trên), gần đây mới bất ngờ biến thành biên tập viên truyền thông mã hóa Thụy Điển. Hơn nữa, số lượng người theo dõi cũng ít đến mức đáng ngờ, chỉ có 774 người—hoàn toàn không khớp với quy mô hàng vạn người theo dõi của biên tập viên thật sự tại CoinDesk.

Tôi nhận ra đối phương không phải nhà báo, mà là kẻ lừa đảo. Nhớ lại quá trình trao đổi, nghĩ kỹ mà rợn người.

Từ phản hồi tin nhắn riêng ban đầu, xác nhận thời gian, đăng ký tài khoản, đến gần như nhấn chạy file cài đặt, chỉ cách bị lừa một bước.

Đối phương biết tôi dùng tiếng Trung, chủ động nhắc đến dịch thuật AI; biết tôi viết về Web3, cố ý nhấn mạnh tập podcast này nói về Bitcoin, MEME, dự án châu Á; đương nhiên biết tầm ảnh hưởng của CoinDesk trong giới này—dùng nó làm mồi nhử.

Tôi bị lừa một cách được cá nhân hóa.

Tôi bắt đầu nhận ra đây không phải một vụ "lừa đảo rải lưới tùy tiện", mà là một cuộc tấn công kỹ nghệ xã hội (Social Engineering Attack) chính xác.

Không dùng bất kỳ kỹ thuật tin tặc nào, không viết một dòng mã, cũng không gửi liên kết virus. Nó tấn công vào niềm tin của tôi, cảm giác về vai trò nghề nghiệp, khát vọng được phỏng vấn như một người làm nội dung.

Ngay lúc đó, tôi nghĩ đến một từ—lỗ hổng zero-day (0-day vulnerability).

2. Zero-day của tính người: lỗ hổng không bao giờ hết hạn, luôn trong trạng thái tấn công

Bạn có thể từng nghe thuật ngữ "lỗ hổng zero-day"—trong lĩnh vực an ninh mạng, nó đại diện cho mối đe dọa cấp độ cao nhất.

"Zero-day" ban đầu là một từ hoàn toàn mang tính kỹ thuật. Nó xuất hiện lần đầu tiên trong các diễn đàn BBS những năm 1980-1990: tin tặc dùng "zero-day software" để chỉ "chương trình mới hoàn toàn, vừa phát hành được 0 ngày, chưa công khai, và chưa ai có bản vá".

Vì nhà phát triển còn chưa biết lỗ hổng tồn tại, tin tặc có thể lợi dụng nó để xâm nhập sớm vào "ngày 0"; sau đó, từ này dần chuyển thành chính "lỗ hổng zero-day" và "tấn công zero-day" nhằm vào nó. Các cụm từ phổ biến của zero-day gồm:

-

Lỗ hổng zero-day (0-day vulnerability): nhà cung cấp hoàn toàn không hay biết, chưa có bản vá.

-

Khai thác zero-day (0-day exploit): mã tấn công được viết nhằm khai thác lỗ hổng đó.

-

Tấn công zero-day (0-day attack): hành động xâm nhập sử dụng lỗ hổng đó.

Vì không có bản vá, không có quy tắc nào chặn được, tấn công zero-day luôn được coi là "mối đe dọa cấp cao nhất".

Nhưng bạn có thể chưa từng nghĩ rằng con người cũng tồn tại "lỗ hổng zero-day".

Nó không ẩn trong đoạn mã nào trên máy chủ, mà nằm sâu trong phản xạ bản năng mà loài người tiến hóa hàng ngàn năm. Bạn tưởng mình đang lướt web, làm việc, tiếp nhận thông tin, thực ra bạn đã bị phơi bày trước vô số lỗ hổng tâm lý mặc định bật sẵn.

Ví dụ:

Bạn có phải vừa nhìn thấy tài khoản tích xanh là mặc định cho rằng nó "chính thức"?

Có phải vừa nghe "số lượng có hạn", "sự kiện sắp kết thúc" là lập tức căng thẳng?

Có phải vừa gặp "đăng nhập bất thường", "tài sản bị đóng băng" là không nhịn được mà nhấp vào kiểm tra?

Đây không phải là ngu ngốc hay sơ suất, mà là cơ chế sinh tồn mà con người tiến hóa ra. Chính xác hơn, đây là tính người zero-day đã bị kẻ lừa đảo và tin tặc kiểm chứng, rèn luyện hàng ngàn lần, và bị vũ khí hóa.

2.1 Tính người zero-day là gì?

Chúng ta có thể hiểu khái niệm này như sau:

Tính người zero-day là những lỗ hổng tâm lý có thể bị tấn công kỹ nghệ xã hội khai thác lặp đi lặp lại, nhưng không thể được khắc phục hoàn toàn bằng biện pháp kỹ thuật.

Lỗ hổng zero-day về mặt kỹ thuật, chỉ cần vá một lần là có thể bịt kín. Nhưng zero-day của tính người gần như không thể chữa tận gốc. Nó nằm trong khao khát an toàn của chúng ta, trong niềm tin tự nhiên với quyền uy, trong bản năng ham muốn "chiếm lợi", "không chịu thua kém".

Nó không cần kỹ thuật phức tạp hay mã code, chỉ cần một câu nói, một biểu tượng quen thuộc, một email "trông như thật". Nó không cần xâm nhập thiết bị của bạn, chỉ cần vòng qua não bạn—chính xác hơn, là vòng qua thời gian suy nghĩ của bạn.

Hơn nữa, nó không có cơ chế "cập nhật", cũng không có phần mềm diệt virus nào chặn được. Mỗi người trực tuyến đều mặc định bị phơi bày trong phạm vi tấn công.

2.2 Ba đặc điểm của tính người zero-day

Lý do gọi "tính người zero-day" đáng sợ là vì nó sở hữu ba đặc điểm vượt trội so với lỗ hổng kỹ thuật.

Thứ nhất, nó vượt thời đại. Những cơ chế phản xạ tâm lý này gần như in sâu vào gen tiến hóa của con người. Thời săn bắn hái lượm, phản xạ sợ hãi (ví dụ nhìn thấy lửa, rắn) là cần thiết để sống sót; thể hiện tuyệt đối phục tùng với "thủ lĩnh" trong cộng đồng là nền tảng cho sức mạnh tập thể. Hàng ngàn năm trôi qua, những cơ chế này vẫn tồn tại trong mạch quyết định của mỗi chúng ta.

Thứ hai, nó vượt văn hóa. Dù bạn là người nước nào, học vấn ra sao, có nền tảng kỹ thuật hay không đều không quan trọng. Tổ chức tin tặc nổi tiếng Triều Tiên Lazarus có thể dùng tiếng Anh để lừa nhân viên Bybit, dùng tiếng Hàn để lừa những người đào tẩu, dùng tiếng Trung để lừa các KOL tiền mã hóa trên Telegram. Ngôn ngữ có thể dịch, nhưng tính người thì không cần dịch.

Thứ ba, nó có thể tái sử dụng hàng loạt. Bạn có thể còn đang nghĩ liệu mình có "bị nhắm tới". Thực tế, kẻ tấn công sớm không cần "nhắm" bất kỳ ai. Một kịch bản, một câu nói, sao chép dán là có thể gửi cho hàng vạn người. Tại các khu công nghiệp lừa đảo ở Campuchia và Bắc Myanmar, tội phạm sau khi hoàn thành "đào tạo kỹ thuật nói" 8 giờ là có thể "vào việc", mỗi tháng "doanh thu" hàng triệu đô la Mỹ—chi phí gần như bằng không, hiệu quả vượt xa email lừa đảo truyền thống.

Đây không phải là lỗ hổng, mà là một ngành công nghiệp.

2.3 Não bạn đang chạy một "giao diện xã hội" mặc định mở

Nếu so sánh não người như một hệ điều hành, thì nhiều phản xạ tư duy của con người thực chất là một bộ API luôn chạy—các hàm giao diện tâm lý.

Các API này không có mã code, cũng không thể tắt. Miễn là bạn còn là con người, thì mặc định luôn mở. Ví dụ:

-

Gửi tin nhắn riêng từ tài khoản tích xanh có thể kích hoạt cơ chế tin tưởng "quyền uy" của bạn;

-

Dùng câu mở đầu "tài khoản của bạn có thể có thao tác bất thường" có thể làm bùng nổ phản ứng sợ hãi rủi ro tài sản;

-

Thêm một câu "đã có 300.000 người tham gia", bạn sẽ cảm thấy "mình không thể bỏ lỡ";

Rồi nói tiếp "chỉ còn 20 phút xử lý kịp", phán đoán lý trí của bạn bị ép xuống mức thấp nhất.

Toàn bộ quá trình, họ không cần giữ chặt bạn, không cần dọa bạn, thậm chí không cần nói dối. Chỉ cần nói một kịch bản đủ phù hợp với kỳ vọng của bạn, là bạn tự nhấp vào liên kết, tự đăng ký nền tảng, tự tải App—như từng bước tôi trải qua khi bị lừa, tất cả đều tự nguyện, đều chủ động.

Vì vậy, điều thực sự đáng sợ là:

Bạn tưởng mình đang "thao tác phần mềm", nhưng thực ra bạn mới là đối tượng bị "chương trình" gọi đến.

Đây không còn là một kẻ lừa đảo đơn lẻ "câu cá", mà là cả một mạng lưới "dịch vụ câu cá" (Phishing-as-a-Service) gồm nhà máy kịch bản, hệ thống chăm sóc khách hàng, quy trình rửa tiền.

Loại tấn công này không có lỗ hổng "có thể sửa", chỉ có tính người "luôn có thể khai thác".

3. Đây không phải là cuộc khủng hoảng của riêng bạn, mà là một cuộc chiến nhận thức toàn cầu

Sau khi hiểu khái niệm "tính người zero-day", tôi thấu hiểu sâu sắc rằng mình không phải trường hợp cá biệt, cũng không phải ngoại lệ.

Tôi chỉ là một quân cờ bị nhắm trúng chính xác trong cuộc tấn công tâm lý toàn cầu này—giống như hàng triệu người bình thường khác, đang bị cùng một "kịch bản kỹ nghệ xã hội" điều khiển hàng loạt.

Vũ khí của tin tặc không còn là bàn phím và mã code, mà là "thiết kế tình huống, ngụy trang quyền uy và kịch bản niềm tin"; toàn bộ hệ sinh thái tấn công cũng đã sớm chuyển từ "hành vi cá nhân" sang mô hình công nghiệp "nhà máy nội dung + dây chuyền kịch bản".

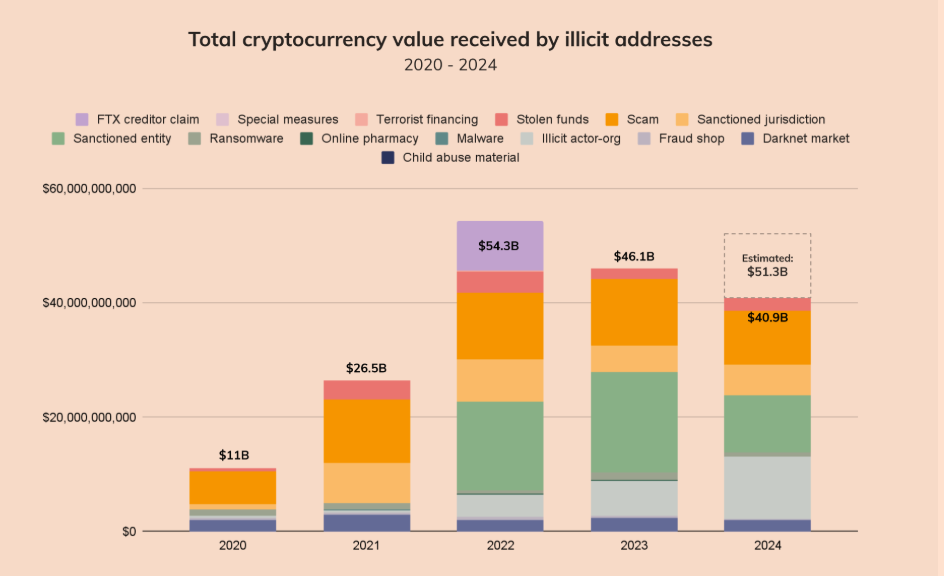

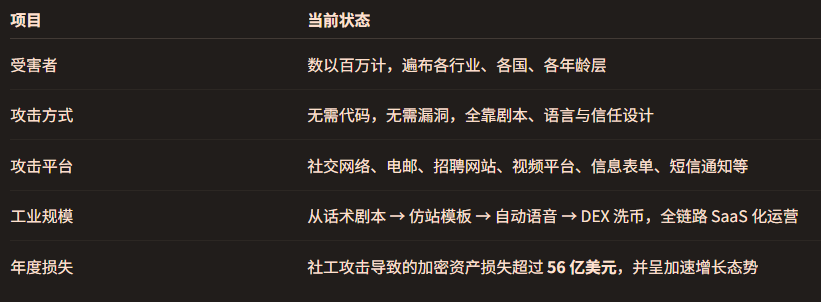

3.1 "Lỗ đen" tài sản mã hóa: 43% tổn thất không phải bị hack, mà là bị lừa

Theo Báo cáo tội phạm tiền mã hóa 2025 (Crypto Crime Report 2025) của Chainalysis: năm 2024, tổn thất trực tiếp toàn cầu do tài sản mã hóa bị đánh cắp lên tới 2,2 tỷ USD, rò rỉ khóa riêng (thường do câu cá, kỹ nghệ xã hội gây ra) chiếm 43,8%, khoảng 960 triệu USD.

Điều này có nghĩa là cứ 5 USD thì gần 2 USD không phải do lỗ hổng kỹ thuật, script tấn công, mà là do tính người bị điều khiển chính xác, người dùng chủ động "giao chìa khóa".

Những cuộc tấn công này không xâm nhập ví, không bẻ khóa hợp đồng, không chiếm quyền nút mạng. Chúng chỉ cần gửi một email, một tin nhắn riêng, một danh tính giả, một "câu nói dụ dỗ được cá nhân hóa".

Tổn thất thường xảy ra ngay khoảnh khắc nhấp vào liên kết, nhập cụm từ khôi phục.

Đây không phải là sự sụp đổ hệ thống, mà là mỗi chúng ta, dưới mô hình nhận thức "tin tưởng mặc định", từng lần từng lần tự tay mở cửa hậu.

3.2 Nhà máy kịch bản tin tặc: Cướp đoạt nhận thức 1,3 tỷ USD của Lazarus Group

Nếu bạn cho rằng những cuộc tấn công này chỉ lẻ tẻ, không thành hệ thống, thì bạn cần biết đến đội kỹ nghệ xã hội "chuyên nghiệp nhất" toàn cầu—Lazarus Group, đến từ Triều Tiên, được nhà nước hỗ trợ, hành động toàn cầu.

Theo dữ liệu theo dõi của nhiều công ty an ninh:

-

Năm 2024, Lazarus phát động hơn 20 vụ tấn công kỹ nghệ xã hội chính;

-

Đối tượng tấn công bao gồm: các nền tảng mã hóa lớn như Bybit, Stake.com, Atomic Wallet;

-

Phương thức phạm tội bao gồm: tuyển dụng giả (CV + phần mềm phỏng vấn), ngụy trang nhà cung cấp, email hợp tác, lời mời podcast, v.v.;

-

Tài sản đánh cắp hàng năm vượt 1,34 tỷ USD, chiếm gần 61% tổng giá trị tấn công mã hóa toàn cầu.

Đáng kinh ngạc hơn, những cuộc tấn công này hầu như không khai thác bất kỳ lỗ hổng hệ thống nào, hoàn toàn dựa vào "kịch bản + ngụy trang + câu cá tâm lý".

Bạn không phải mục tiêu kỹ thuật của họ, mà là giao diện nhận thức của họ.

Họ nghiên cứu ngôn ngữ, thói quen, thông tin danh tính của bạn; họ bắt chước công ty, bạn bè, nền tảng quen thuộc với bạn; họ không phải tin tặc, mà giống như một đội ngũ nội dung điều khiển tâm lý.

3.3 Tin tặc không tấn công ví, mà chiếm quyền hệ thống "niềm tin" trong não bạn

Hãy tái hiện bản chất của cục diện này:

Tất cả những điều này, cuối cùng không phải là thảm họa ở cấp độ hệ thống, mà là sự sụp đổ niềm tin mặc định ở cấp độ người dùng.

Kẻ tấn công không bẻ khóa ví bạn, nhưng đã phá vỡ vài giây do dự trong hệ thống nhận thức của bạn.

Không phải virus hạ gục bạn, mà là chính bạn, trong một kịch bản được gói ghém tươm tất, từng bước tiến tới nút "xác nhận" sai lầm.

Có lẽ bạn nghĩ: "Tôi không phải nhân viên sàn giao dịch, không phải KOL, trong ví cũng chẳng có mấy đồng coin, chắc không ai nhắm tới tôi đâu?"

Nhưng thực tế là:

Tấn công đã không còn "thiết kế riêng cho bạn", mà là "miễn là bạn khớp mẫu, sẽ có kịch bản chính xác ném tới".

-

Bạn công khai địa chỉ? Họ sẽ đến "giới thiệu công cụ";

-

Bạn từng nộp CV? Họ sẽ đến "gửi liên kết phỏng vấn";

-

Bạn từng viết bài? Họ sẽ đến "mời hợp tác";

-

Bạn nói trong nhóm là ví lỗi? Họ lập tức đến "hỗ trợ sửa chữa".

Họ không xem bạn có tiền hay không, mà xem bạn có bước vào điều kiện kích hoạt kịch bản hay không.

Bạn không phải ngoại lệ, bạn chỉ vừa "kích hoạt hệ thống phân phối tự động".

Bạn không ngây thơ, bạn chỉ chưa nhận ra: tính người, mới là chiến trường cốt lõi nhất thời đại này.

Tiếp theo, tôi sẽ tháo gỡ vũ khí chiến thuật cốt lõi nhất trong cuộc chiến này—bản thân kịch bản tấn công. Bạn sẽ thấy, chúng được mài giũa từng bước như thế nào, mỗi chiêu đều nhắm thẳng vào "hệ điều hành mặc định" sâu thẳm trong lòng bạn.

4. Tấn công theo kịch bản: từng bước gọi đến "API tính người" của bạn

99% tấn công kỹ nghệ xã hội không phải do bạn nhấp sai, mà là bạn từng bước "bị dẫn dắt để nhấp đúng".

Nghe như chuyện hoang đường, nhưng sự thật là—

Trong khi bạn nghĩ "chỉ trả lời một tin nhắn", "chỉ đăng ký một nền tảng", thực ra bạn đã rơi vào kịch bản tâm lý được sắp đặt kỹ càng. Mỗi bước không phải kiểm soát bạo lực, mà là thiết kế tinh vi, khiến bạn cam tâm tình nguyện tiến tới điểm kết thúc bị tấn công.

4.1 Quy trình tấn công là một chuỗi điều khiển nhận thức

Đừng nghĩ "bị lừa" là do bạn nhấp liên kết nào đó, tải App nào đó. Tấn công kỹ nghệ xã hội thực sự, chưa bao giờ là vấn đề một hành động, mà là vấn đề một quy trình tâm lý.

Mỗi lần nhấp, mỗi lần nhập, mỗi lần xác nhận, thực ra đều là đối phương đang gọi đến "lối tắt hành vi" đã được viết sẵn trong não bạn.

Hãy tái hiện lại kịch bản tấn công năm bước phổ biến nhất của tin tặc:

[Bước một] Thiết lập bối cảnh (Context Priming)

Tin tặc trước tiên thiết kế một tình huống bạn "sẵn sàng tin tưởng".

-

Bạn là người làm truyền thông? Họ tự xưng là biên tập viên CoinDesk mời bạn phỏng vấn;

-

Bạn làm việc tại doanh nghiệp? Họ nói bạn được chọn tham gia "kiểm thử nâng cao";

-

Bạn là nhà phát triển Web3? Họ giả làm đối tác mời hợp tác;

-

Bạn là người dùng bình thường? Họ dùng "tài khoản bất thường" hoặc "giao dịch đóng băng" để dọa bạn.

Những tình huống này không cứng nhắc, mà khớp cao với danh tính, vai trò và nhu cầu hàng ngày của bạn. Khiến bạn tự nhiên nhập vai, không suy nghĩ. Đây là móc câu, cũng là điểm neo.

▶ Tôi từng phân tích sâu một vụ phóng viên bị lừa là ví dụ điển hình. Anh ta chỉ đăng trên Twitter nhờ hỗ trợ Ledger, kết quả dòng "hợp tình hợp lý" đó trở thành lối vào để tin tặc chính xác ném mồi.

[Bước hai] Đóng gói quyền uy (Authority Framing)

Có lối vào rồi, còn phải xây dựng niềm tin.

Kẻ tấn công sẽ dùng các biểu tượng thị giác bạn quen thuộc—tích xanh xác minh, logo thương hiệu, giọng điệu chính thức.

Họ thậm chí sao chép tên miền website chính thức (ví dụ đổi coindesk.com thành coindesk.press), thêm các chủ đề podcast chân thực,截图 hoặc mẫu, khiến toàn bộ câu chuyện trông "như thật".

▶ Trong trường hợp của tôi, đối phương ghi chức danh CoinDesk trong tiểu sử, chủ đề bao gồm Web3, MEME và thị trường châu Á—hoàn toàn trúng đích tâm lý của tôi như một người sáng tạo nội dung.

Chiêu này nhằm kích hoạt hàm "trust_authority()" trong lòng bạn—bạn tưởng mình đang phán đoán thông tin, thực ra chỉ đang tin tưởng quyền uy một cách mặc định.

[Bước ba] Áp lực thời gian (Scarcity & Urgency)

Trước khi bạn hoàn toàn tỉnh táo, đối phương sẽ lập tức tăng tốc tiết tấu.

-

"Cuộc họp sắp bắt đầu"

-

"Liên kết sắp hết hạn"

-

"Nếu 24 giờ chưa xử lý sẽ đóng băng tài khoản"

—mục đích duy nhất của những lời lẽ này là khiến bạn không kịp kiểm chứng, chỉ có thể làm theo.

▶ Trong vụ Lazarus xâm nhập Bybit nổi tiếng, họ cố ý chọn thời điểm trước khi nhân viên tan ca, gửi "tài liệu phỏng vấn" qua LinkedIn, tạo áp lực tâm lý kép "vội vàng + hấp dẫn cao", chính xác trúng lúc yếu đuối của nạn nhân.

[Bước bốn] Chỉ dẫn thao tác (Action Step)

Bước này cực kỳ quan trọng. Tin tặc sẽ không yêu cầu toàn bộ quyền hạn một lần, mà dẫn dắt bạn từng bước hoàn thành mỗi hành động then chốt:

Nhấp liên kết → Đăng ký tài khoản → Cài client → Ủy quyền truy cập → Nhập cụm từ khôi phục.

Mỗi bước đều trông như "thao tác bình thường", nhưng bản thân đã là thiết kế tiết tấu của kịch bản.

▶ Trong trải nghiệm của tôi, đối phương không gửi file nén trực tiếp, mà dùng phương thức "đăng ký mã mời + cài đặt đồng bộ", phân tán sự cảnh giác qua nhiều khâu, khiến bạn ở mỗi bước đều có ảo giác "chắc không vấn đề gì".

[Bước năm] Ủy quyền then chốt (Extraction)

Khi bạn nhận ra có chuyện, thường đã quá muộn.

Giai đoạn này, kẻ tấn công hoặc dụ bạn nhập cụm từ khôi phục, khóa riêng, hoặc qua backdoor phần mềm im lặng lấy session, cookies hoặc file cache ví.

Sau khi hoàn thành thao tác, họ sẽ lập tức chuyển tài sản, và trong thời gian ngắn nhất hoàn thành quy trình trộn tiền, rút và làm sạch.

▶ Vụ Bybit bị đánh cắp 1,5 tỷ USD, quyền hạn được lấy, chuyển khoản chia nhỏ và trộn tiền được hoàn thành trong thời gian rất ngắn, gần như không để lại cơ hội truy cứu.

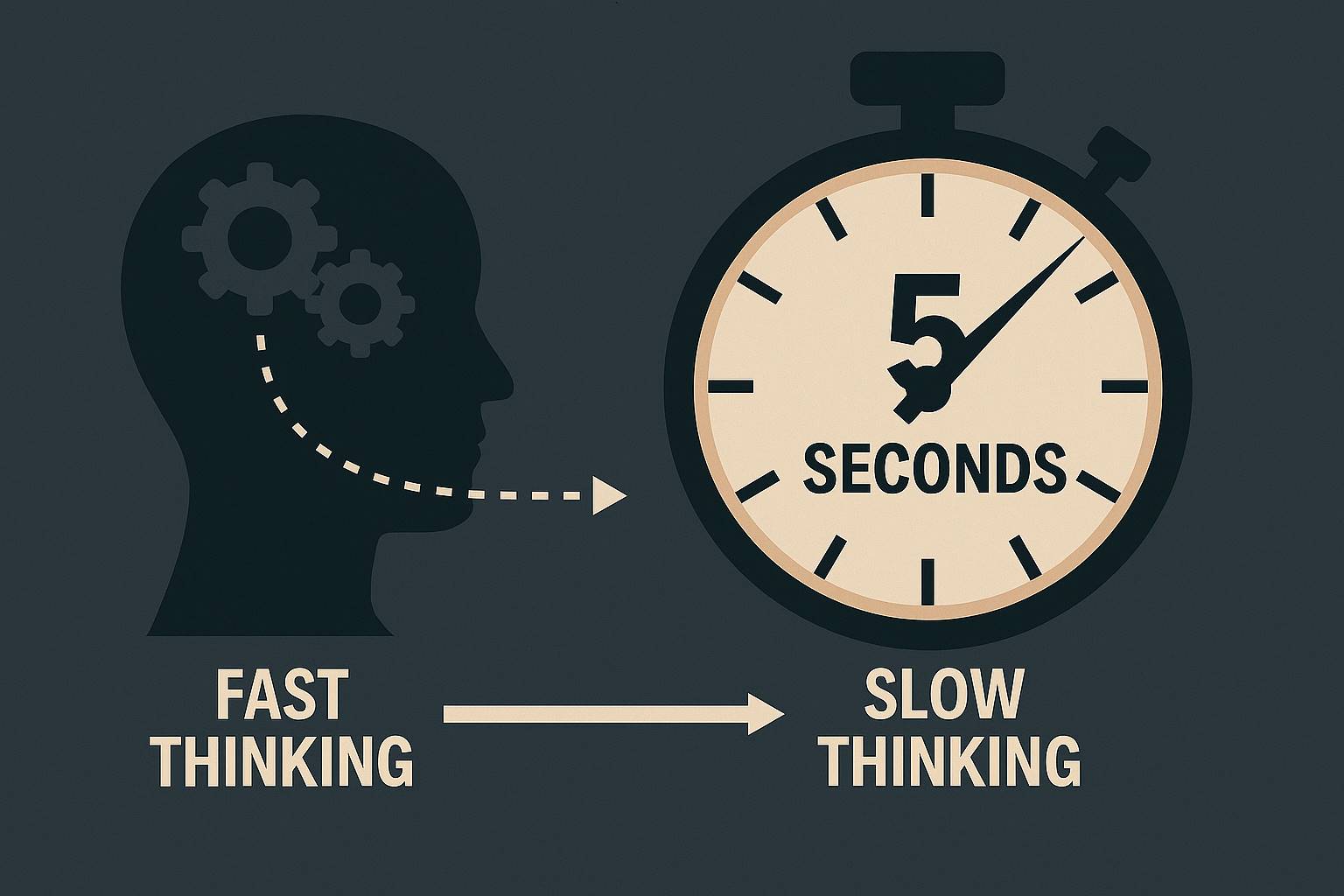

4.2 Tại sao quy trình này gần như không bao giờ thất bại?

Mấu chốt nằm ở chỗ: nó không đánh bại hệ thống kỹ thuật của bạn, mà khiến bạn chủ động "tắt" hệ thống phòng thủ của chính mình.

Từ bước một "bạn là ai", bước hai "bạn tin ai", bước ba "bạn không kịp suy nghĩ", đến cuối cùng "bạn tự nhấn nút thực thi"—quy trình này không bạo lực, nhưng từng lớp chính xác, mỗi bước đều nhắm vào một "bộ phản xạ tự động" trong tâm lý bạn.

Về mặt tâm lý học, trạng thái này gọi là Tư duy nhanh (Fast Thinking)—chỉ khi con người ở trạng thái lo lắng, phấn khích hoặc khẩn trương, não bộ sẽ bỏ qua phân tích logic, trực tiếp dùng cảm xúc và kinh nghiệm đưa ra quyết định. Muốn hiểu nguyên lý và cơ chế phía sau, hãy đọc cuốn sách "Suy nghĩ nhanh và chậm".

Điều tin tặc giỏi nhất là tạo ra một môi trường khiến bạn toàn thân rơi vào chế độ Tư duy nhanh (Fast Thinking).

Vì vậy hãy nhớ câu nói then chốt này:

Tấn công kỹ nghệ xã hội không phải phá vỡ hàng rào của bạn, mà từng bước mời bạn "tự mở cửa".

Nó không phá giải thuật toán mã hóa blockchain của bạn, nhưng hoàn hảo vòng qua "tường lửa tầng người dùng" quan trọng nhất—chính bạn.

Vậy nếu "tính người zero-day" không thể được sửa bằng kỹ thuật, liệu có một thói quen, một nguyên tắc sắt nào giúp bạn nhấn nút tạm dừng trước khi kịch bản được kích hoạt?

Câu trả lời là: có.

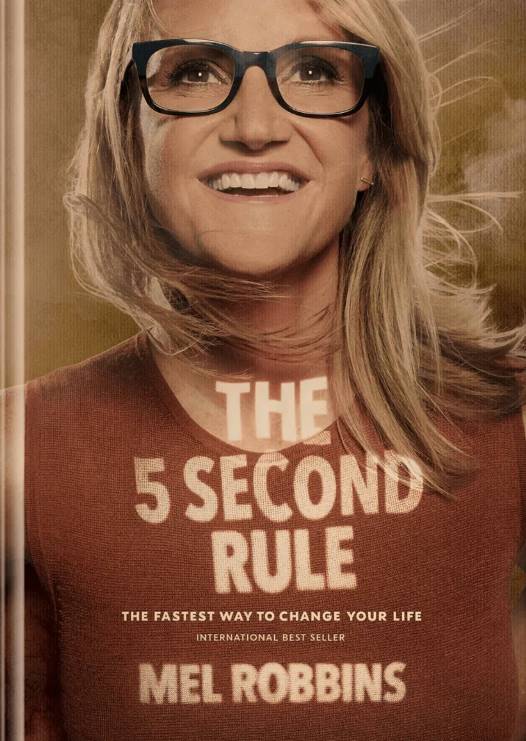

Nó được gọi là "Nguyên tắc 5 giây".

5. Nguyên tắc 5 giây: Phương án hành động tối thiểu để phá giải tính người zero-day

Đến đây chúng ta đã thấy rõ:

Mục tiêu của tấn công kỹ nghệ xã hội chưa bao giờ là ví bạn, hay điện thoại bạn—mục tiêu thực sự là hệ thống phản xạ não bộ của bạn.

Nó không phải cuộc tấn công bạo lực đập vỡ hàng rào, mà là một trò chơi điều khiển nhận thức như luộc ếch: một tin nhắn riêng, một liên kết, một đoạn hội thoại trông có vẻ chuyên nghiệp, dẫn dắt bạn từng bước "tự nguyện" bước vào bẫy.

Vậy nếu kẻ tấn công đang "gọi chương trình bạn", bạn phải làm gì để ngắt quy trình tự động này?

Câu trả lời thực ra rất đơn giản, chỉ cần làm một việc:

Chỉ cần ai yêu cầu bạn nhập cụm từ khôi phục, nhấp liên kết, tải phần mềm, hoặc tự xưng danh tính quyền uy—bạn buộc phải dừng lại, đếm 5 giây.

Quy tắc này nghe thì nhỏ bé, nhưng khi thực hiện, nó chính là:

"Bản vá tính người" có chi phí thấp nhất, lợi ích cao nhất.

5.1 Dù tường lửa kỹ thuật dày đến đâu, cũng không ngăn được tay bạn nhanh

Bạn có thể hỏi: "Tôi không phải người mới, cũng dùng ví lạnh, đa chữ ký, xác thực hai yếu tố, tại sao còn cần 'nguyên tắc 5 giây'?"

Thật vậy, thế giới Web3 ngày nay đã xây dựng một bộ stack an ninh kỹ thuật từng lớp:

-

Dùng Passkey để đăng nhập tài khoản;

-

Dùng Ledger hoặc Trezor để ký giao dịch ngoại tuyến;

-

Dùng Sandbox Chrome để mở liên kết đáng ngờ;

-

Dùng Gatekeeper macOS để kiểm tra từng file cài đặt;

-

Dùng hệ thống SIEM để giám sát hành vi kết nối thiết bị.

Các công cụ này rất mạnh, nhưng vấn đề lớn nhất là: bạn thường không kịp dùng.

-

Khi tải App đó, bạn có kiểm tra chữ ký không?

-

Trước khi nhập cụm từ khôi phục, bạn có đối chiếu chính tả tên miền không?

-

Khi nhấp tin nhắn riêng "hệ thống bất thường, hãy sửa", bạn có nghĩ đến việc kiểm tra lịch sử tài khoản trước không?

Đa số người không phải không có khả năng phòng vệ, mà là căn bản chưa kịp khởi động phòng vệ.

Vì vậy, chúng ta cần "nguyên tắc 5 giây", nó không chống lại kỹ thuật, mà giành thời gian cho kỹ thuật.

Nó không thay bạn ra trận giết địch, nhưng có thể gọi bạn trở lại trước khi bạn "nhanh tay nhấn xuống".

-

Để bạn nghĩ một giây: "Liên kết này có đáng tin không?"

-

Nhìn một cái: "Ai gửi đây?"

-

Dừng lại: "Tại sao tôi phải vội vàng nhấn?"

5 giây ngắn ngủi này là thời gian hệ thống nhận thức của bạn bật lên, cũng là điều kiện tiên quyết để mọi hàng rào kỹ thuật có hiệu lực.

5.2 Cơ sở khoa học hành vi đằng sau "nguyên tắc 5 giây"

Tại sao phải là 5 giây, mà không phải 3 giây hay 10 giây?

Điều này bắt nguồn từ bằng chứng thực nghiệm và giải thích thần kinh học do nhà văn hành vi Mel Robbins đưa ra trong cuốn "The 5 Second Rule" và bài nói TEDx.

Robbins phát hiện:

Khi bạn đếm ngược 5-4-3-2-1 và lập tức迈出 bước đầu tiên trong vòng 5 giây đầu tiên khi phát sinh xung động hành động, vỏ não trán trước sẽ bị kích hoạt cưỡng chế, từ đó "tiên phong" trên mạch trì hoãn và trốn tránh của não cảm xúc, khiến tư duy lý trí tạm thời tiếp quản quyết định.

Đếm ngược bản chất là một metacognition ("bộ khởi động nhận thức siêu cấp"):

-

Ngắt quán tính—đếm ngược tương đương với nhấn nút "tạm dừng" cho não, ngắt hành vi trì hoãn hoặc xung động tự động;

-

Kích hoạt lý trí—đếm ngược buộc bạn tập trung vào hiện tại, vỏ não trán trước được đánh thức, khiến bạn bước vào chế độ "tư duy chậm";

-

Kích hoạt hành động nhỏ—ngay khi đếm ngược kết thúc, lập tức di chuyển hoặc nói to, não sẽ coi bước này là sự thật đã định, trở ngại cho hành động sau giảm mạnh.

Các thí nghiệm tâm lý cho thấy chỉ với thủ thuật đơn giản này, tỷ lệ thành công của người tham gia trong tự kiểm soát, vượt qua trì hoãn và lo âu xã hội tăng đáng kể; trường hợp của Robbins và hàng triệu độc giả cũng liên tục xác nhận điều này.

Đếm ngược 5 giây không phải để bạn chờ, mà để lý trí "chen hàng".

Trong lừa đảo kỹ nghệ xã hội, 5 giây này đủ để bạn chuyển từ "tự động nhấp" sang "nghi ngờ và xác minh", từ đó phá vỡ áp lực thời gian trong kịch bản của đối phương.

Vì vậy, "nguyên tắc 5 giây" không phải huyền học, mà là một "phanh gấp nhận thức" được hỗ trợ bởi nghiên cứu thần kinh học và nhận thức siêu cấp.

Chi phí gần như bằng không, nhưng tại cổng hành vi then chốt, có thể thực sự kéo tất cả biện pháp kỹ thuật sau (xác thực hai yếu tố, ví lạnh, sandbox trình duyệt...) lên tiền tuyến.

5.3 Tình huống nguy hiểm cao: 3 trường hợp này nhất định dừng lại, đừng do dự

Tôi tổng hợp các tình huống xảy ra hơn 80% tấn công kỹ nghệ xã hội, nếu trong thực tế gặp ba tình huống sau, hãy lập tức thực hiện nguyên tắc 5 giây:

Tình huống một: "Ví của bạn có vấn đề, để tôi giúp sửa"

Bạn cầu cứu trên nền tảng xã hội, vài phút sau, một tài khoản tích xanh tự xưng "bộ phận chăm sóc khách hàng chính thức" nhắn riêng bạn, ân cần gửi kèm "liên kết sửa chữa" hoặc "công cụ đồng bộ".

-

Dừng lại: không trả lời, không nhấp.

-

Suy nghĩ: tài khoản này có lịch sử gì? Ảnh đại diện có đổi không?

-

Kiểm tra: vào website chính thức tra kênh chăm sóc khách hàng, hoặc Google tên miền này.

Nhiều vụ lừa đảo bắt đầu từ "sự giúp đỡ kịp thời" này. Bạn tưởng đối phương cứu nguy, thực ra là kịch bản đã được dàn dựng.

Tình huống hai: "Chúc mừng bạn được chọn dùng thử nội bộ/phỏng vấn/phỏng vấn đặc biệt"

Bạn nhận được email mời có định dạng đầy đủ, đối phương trông như công ty lớn trong ngành, giọng điệu trang trọng, còn kèm PDF hoặc liên kết tải phần mềm.

-

Dừng lại: đừng vội nhấp file, hãy tra trước tên miền người gửi.

-

Suy nghĩ: Coinbase thật sự dùng file đính kèm zip? Tại sao CoinDesk phải dùng LapeAI?

-

Nhìn một cái: website này được đăng ký khi nào? Có sai chính tả không?

▶ Trường hợp của tôi là ví dụ điển hình cho kịch bản này. Đối phương không dùng lừa đảo rẻ tiền, mà là ngụy trang tinh vi. Họ không đến để lừa bữa ăn của bạn, mà là đến chiếm quyền ví của bạn.

Tình huống ba: "Đăng nhập bất thường vào tài khoản của bạn, hãy xác minh danh tính"

Kịch bản này phổ biến nhất, một email hoặc tin nhắn cảnh báo có tiêu đề giật gân, kèm liên kết khẩn cấp, giọng điệu còn có cảm giác ép buộc "nếu không xử lý sẽ bị đóng băng".

-

Dừng lại: không nhấp liên kết tin nhắn, trực tiếp mở website chính thức để đăng nhập xác minh.

-

Suy nghĩ: thông báo chính thức có vội vàng như vậy không? Giọng điệu có giống mẫu không?

-

Kiểm tra: email người gửi kết thúc bằng google.com hay g00gle.co?

Chào mừng tham gia cộng đồng chính thức TechFlow

Nhóm Telegram:https://t.me/TechFlowDaily

Tài khoản Twitter chính thức:https://x.com/TechFlowPost

Tài khoản Twitter tiếng Anh:https://x.com/BlockFlow_News