1500만 달러 손실의 이면에 있는 러그풀(Rugpull) 수법을 이해하다

작가: Ada

TenArmor와 GoPlus는 강력한 러그풀(Rugpull) 탐지 시스템을 보유하고 있습니다. 최근 두 기관은 심각해지는 러그풀 사태에 대응하여 협력하여 심층적인 위험 분석 및 사례 연구를 수행하였으며, 최신 러그풀 공격 수법과 트렌드를 밝히고 사용자들에게 효과적인 보안 방어 조치를 제안하였습니다.

러그풀 사건 통계 데이터

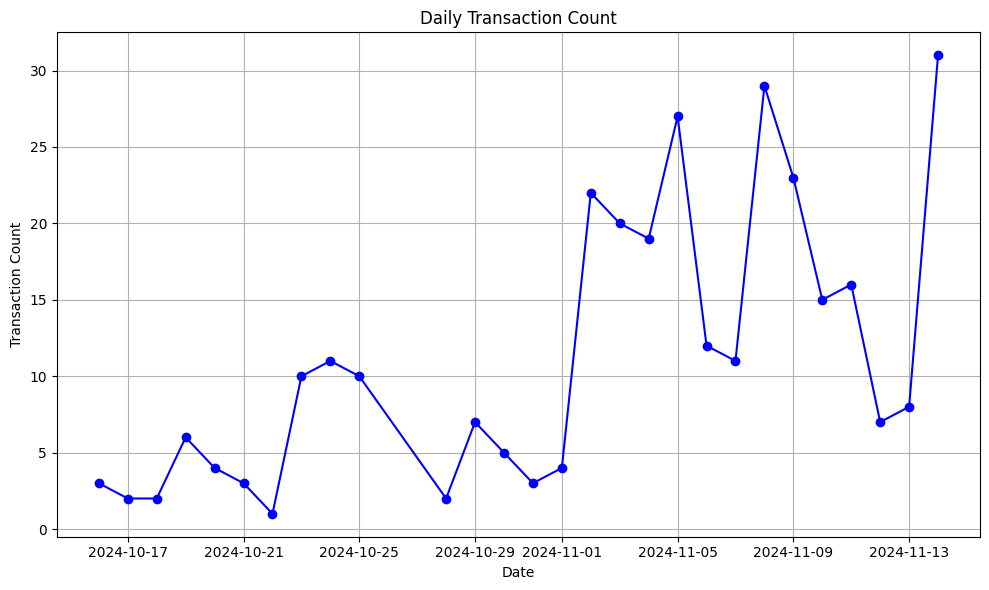

TenArmor의 탐지 시스템은 매일 다수의 러그풀 사건을 감지합니다. 지난 한 달간의 데이터를 되돌아보면, 러그풀 사건은 증가 추세에 있으며 특히 11월 14일 하루 동안 무려 31건이 발생했습니다. 우리는 이러한 현상을 커뮤니티에 알릴 필요성을 느낍니다.

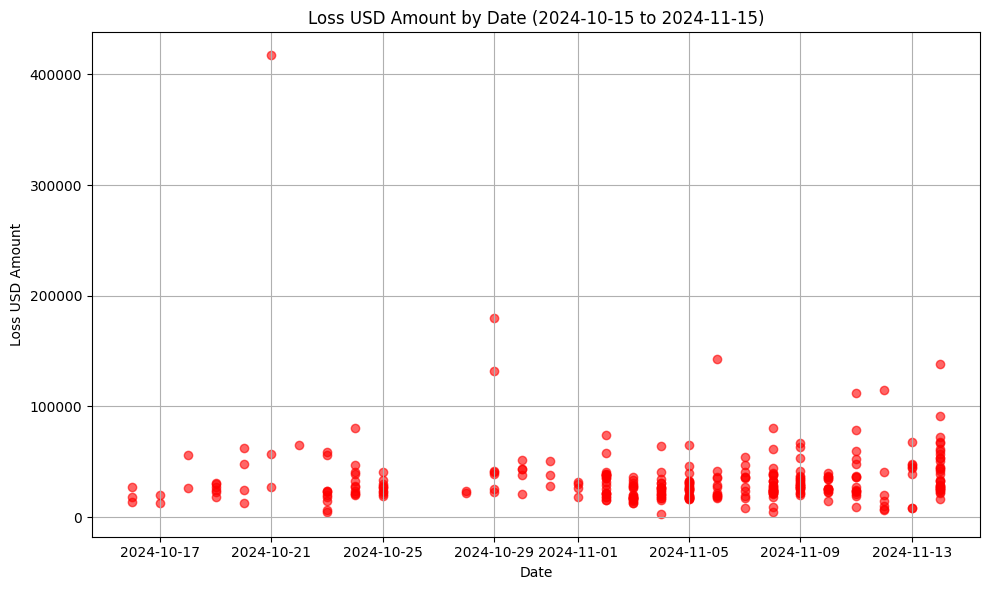

이러한 러그풀 사건으로 인한 손실 금액은 대부분 0~10만 달러 범위 내에 있으며, 누적 손실액은 1500만 달러에 달합니다.

Web3 분야에서 가장 전형적인 러그풀 유형은 '피貅판(貔貅盘)'입니다. GoPlus의 토큰 보안 검사 도구는 토큰이 피휴판인지 여부를 확인할 수 있습니다. 지난 한 달 동안 GoPlus는 총 5,688개의 피휴판을 발견했습니다. 더 많은 보안 관련 데이터는 DUNE 상의 GoPlus 데이터 대시보드에서 확인하실 수 있습니다.

TL;DR

현재 러그풀 사건의 특징을 바탕으로 다음과 같은 예방 요점을 정리하였습니다.

1. 유행하는 코인을 맹목적으로 따라가지 말고, 구매 시 토큰 주소가 진짜 주소인지 반드시 확인하세요. 가짜 코인을 사서 사기 당하는 일을 방지하세요.

2. 신규 프로젝트 참여 시 철저한 실사를 수행하세요. 초기 거래량이 스마트 컨트랙트 배포자의 연관 주소에서 발생했는지 확인하고, 그렇다면 이는 사기일 가능성이 높으므로 가능한 회피하세요.

3. 컨트랙트 소스 코드를 확인하세요. 특히 transfer/transferFrom 함수 구현에 주의를 기울여 정상적인 매수 및 매도가 가능한지 확인하세요. 코드가 난독화된 경우 반드시 회피하세요.

4. 투자 시 홀더(Holder) 분포를 확인하세요. 자금이 명백하게 집중되어 있다면 가능한 피하시기 바랍니다.

5. 컨트랙트 배포자의 자금 출처를 확인하세요. 최대한 거슬러 올라가 10단계까지 추적하여, 배포자의 자금이 의심스러운 거래소에서 왔는지 확인하세요.

6. TenArmor가 발표하는 경고 정보를 주시하여 손실을 최소화하세요. TenArmor는 이러한 사기 토큰을 조기에 탐지할 수 있는 능력을 보유하고 있으므로, X 계정을 팔로우하여 실시간 경고를 받아보세요.

7. TenTrace 시스템은 이미 여러 플랫폼의 사기(Scam)/피싱(Phishing)/익스플로잇(Exploit) 주소 정보를 축적하여 악성 주소의 자금 유입·유출을 효과적으로 식별할 수 있습니다. TenArmor는 커뮤니티의 보안 환경 개선에 힘쓰고 있으며, 협업을 원하시는 파트너분들의 문의를 환영합니다.

러그풀 사건 특징

다수의 러그풀 사건을 분석한 결과, 최근 러그풀에는 다음과 같은 특징들이 나타납니다.

현재 인기 있는 코인 위조

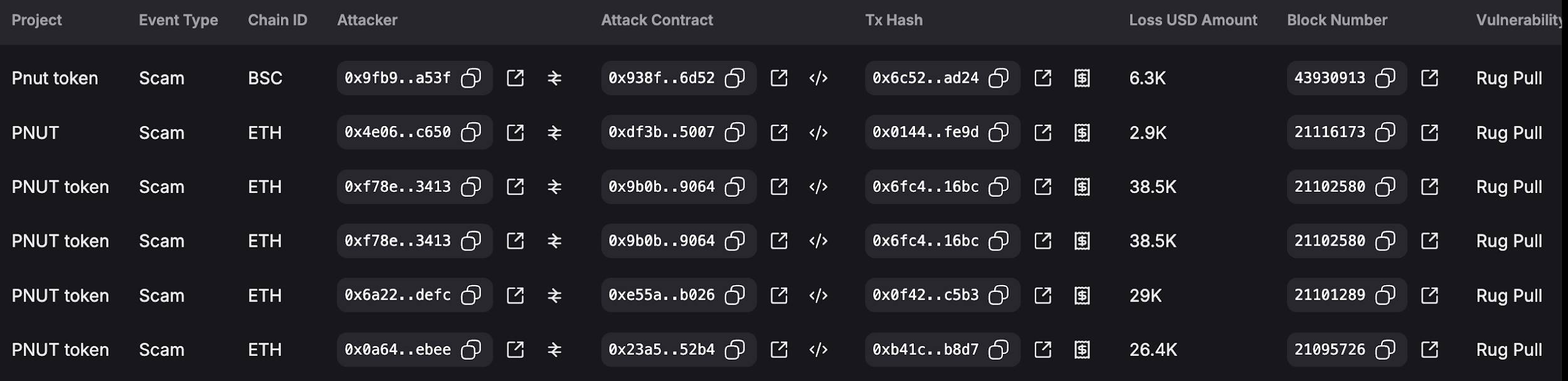

11월 1일부터 TenArmor 탐지 시스템은 PNUT 토큰을 사칭한 러그풀 사건 5건을 포착했습니다. 해당 트윗에 따르면, PNUT는 11월 1일 운영을 시작하여 7일 만에 161배 폭등하며 투자자들의 주목을 받았습니다. PNUT의 급등 시점과 사기범들이 PNUT를 위조하기 시작한 시점이 거의 일치합니다. 사기범들은 PNUT를 사칭함으로써 더 많은 무지한 피해자를 유인할 수 있기 때문입니다.

PNUT를 사칭한 러그풀 사건으로 인한 전체 사기 금액은 103.1K였습니다. TenArmor는 사용자들에게 당부합니다. 인기 있는 코인을 구매할 때는 반드시 해당 코인의 주소가 진짜인지 확인하세요.

신규 프로젝트 봇을 노린 공격

새로운 코인 또는 프로젝트의 출시는 일반적으로 큰 관심을 끌며, 초반 가격 변동이 매우 크고 한순간 사이에도 가격이 크게 달라질 수 있습니다. 따라서 거래 속도가 수익의 핵심이 됩니다. 거래 봇은 인간보다 훨씬 빠른 속도와 반응력을 가지므로, 현재 신규 프로젝트 봇은 매우 인기가 많습니다.

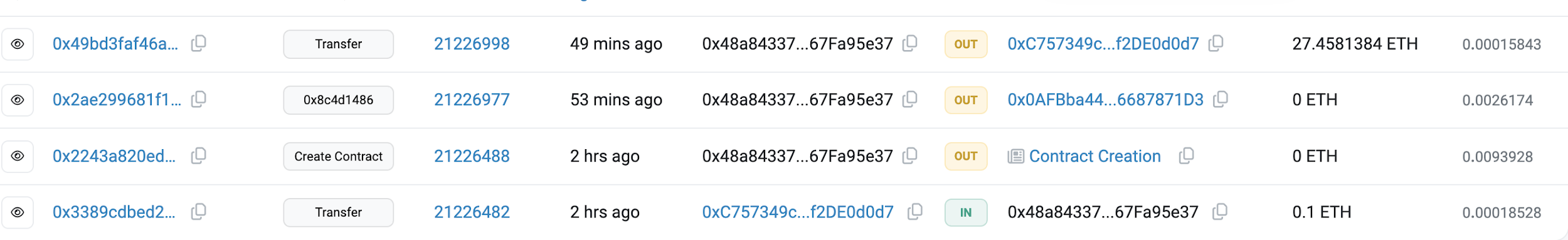

그러나 사기범들도 이처럼 많은 신규 프로젝트 봇의 존재를 빠르게 눈치채고 함정을 설치하여 봇이 걸리도록 합니다. 예를 들어, 주소 0xC757349c0787F087b4a2565Cd49318af2DE0d0d7은 2024년 10월 이후 200건 이상의 사기 사건을 일으켰으며, 각 사건은 함정 컨트랙트 배포부터 러그풀까지 불과 몇 시간 안에 종료되었습니다.

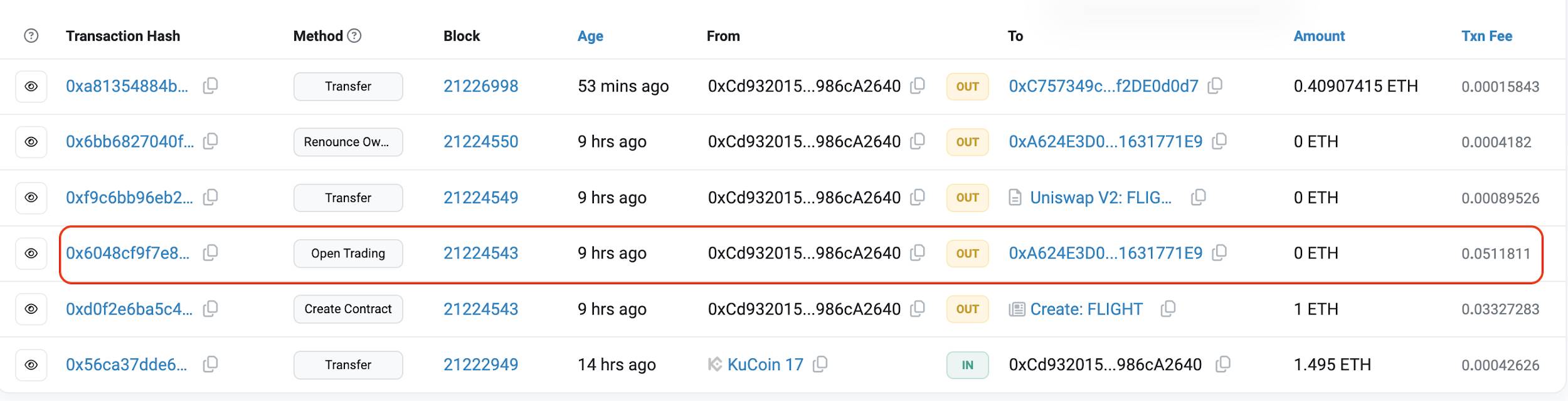

최근 발생한 사기 사건을 예로 들면, 사기범은 먼저 0xCd93 주소를 이용해 FLIGHT 토큰을 생성한 후, FLIGHT/ETH 거래쌍을 만들었습니다.

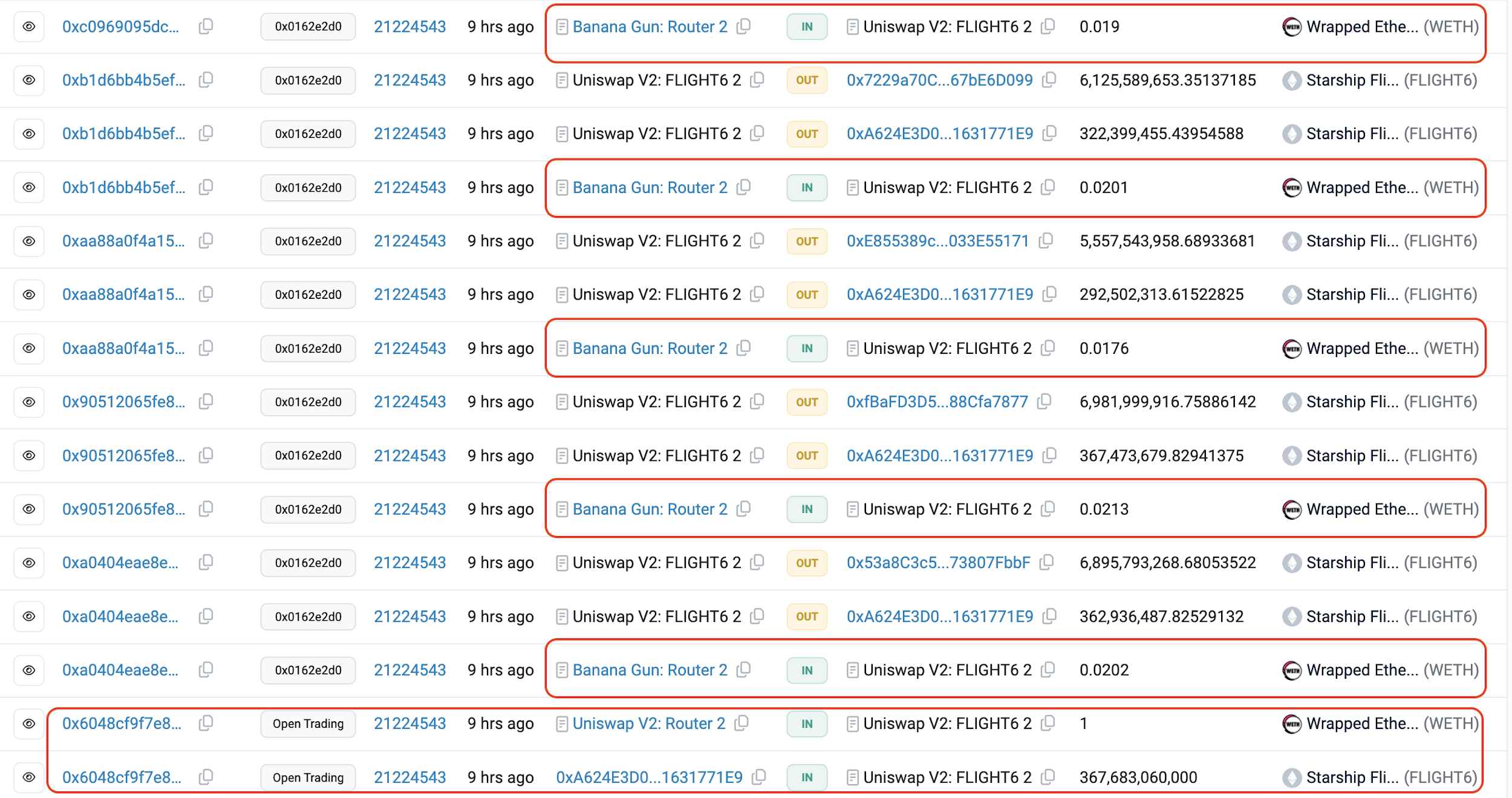

거래쌍 생성 직후 다수의 Banana Gun 신규 프로젝트 봇이 소액으로 토큰을 교환하기 시작했습니다. 분석 결과, 이 봇들 대부분이 사기범이 장악한 것이었으며, 목적은 거래량을 조작하는 것이었습니다.

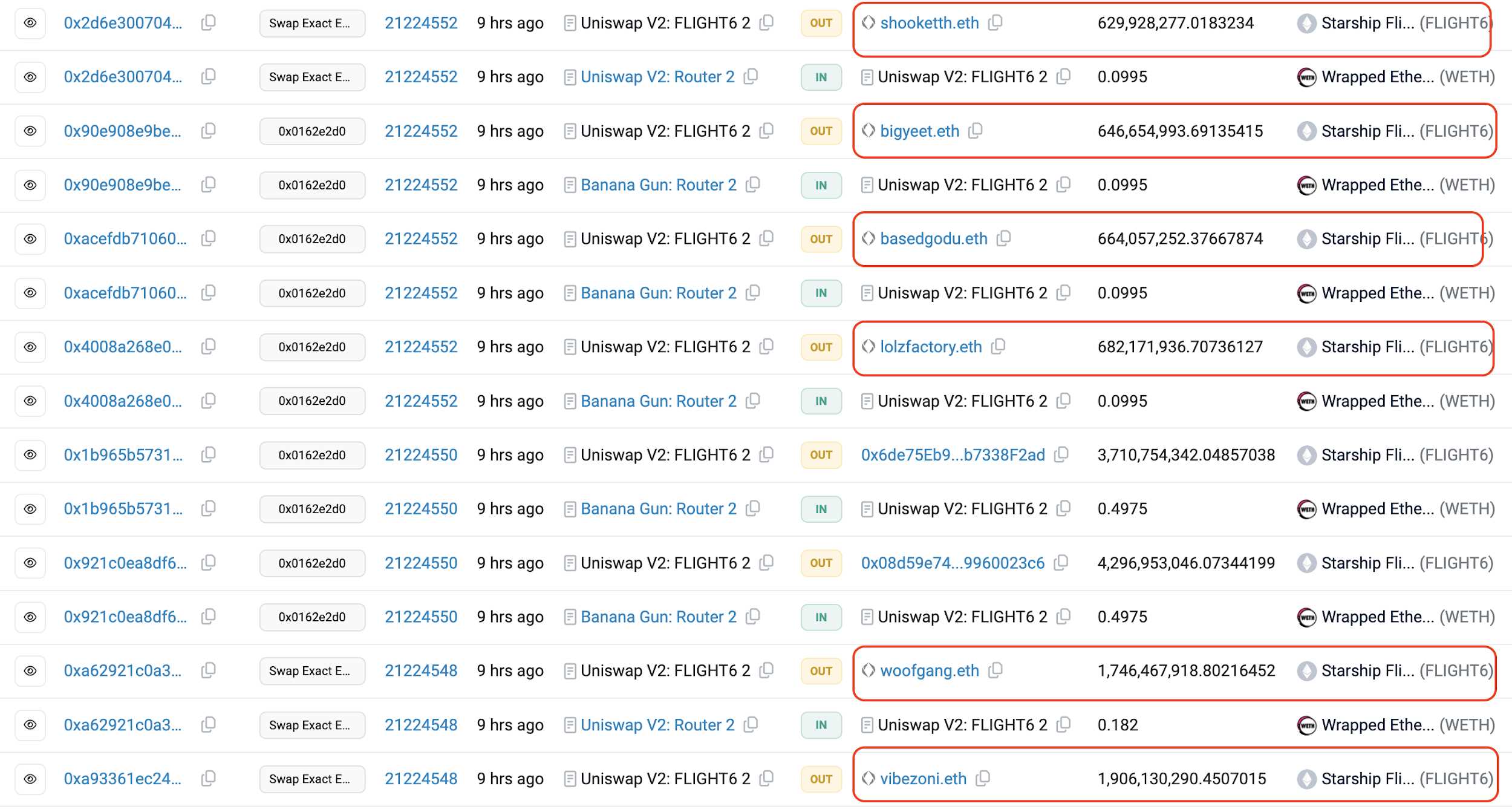

약 50여 건의 소액 거래로 거래량을 조작한 후, 실제 투자자들이 유입되었습니다. 이들 중 다수도 Banana Gun 봇을 사용하여 거래를 진행했습니다.

일정 시간 거래가 지속된 후, 사기범은 러그풀용 컨트랙트를 배포했습니다. 이 컨트랙트의 자금은 주소 0xC757에서 나왔으며, 배포 후 불과 1시간 42분 만에 유동성 풀을 모두 회수하여 27 ETH를 획득했습니다.

이 사기 수법을 분석하면, 사기범은 소액 거래로 거래량을 조작해 신규 프로젝트 봇을 유인한 후, 러그풀용 컨트랙트를 배포하고 목표 수익 달성 즉시 러그풀을 실행한다는 것을 알 수 있습니다. TenArmor는 신규 프로젝트 봇이 편리하고 빠르게 새 코인을 구매할 수 있어 선점 효과를 줄 수 있지만, 사기범의 존재도 고려해야 한다고 생각합니다. 신규 프로젝트 참여 시 철저한 실사를 통해 초기 거래량이 컨트랙트 배포자의 연관 주소에서 왔는지 확인하고, 그렇다면 반드시 회피하세요.

소스코드에 숨겨진 함정

거래 세금 부과

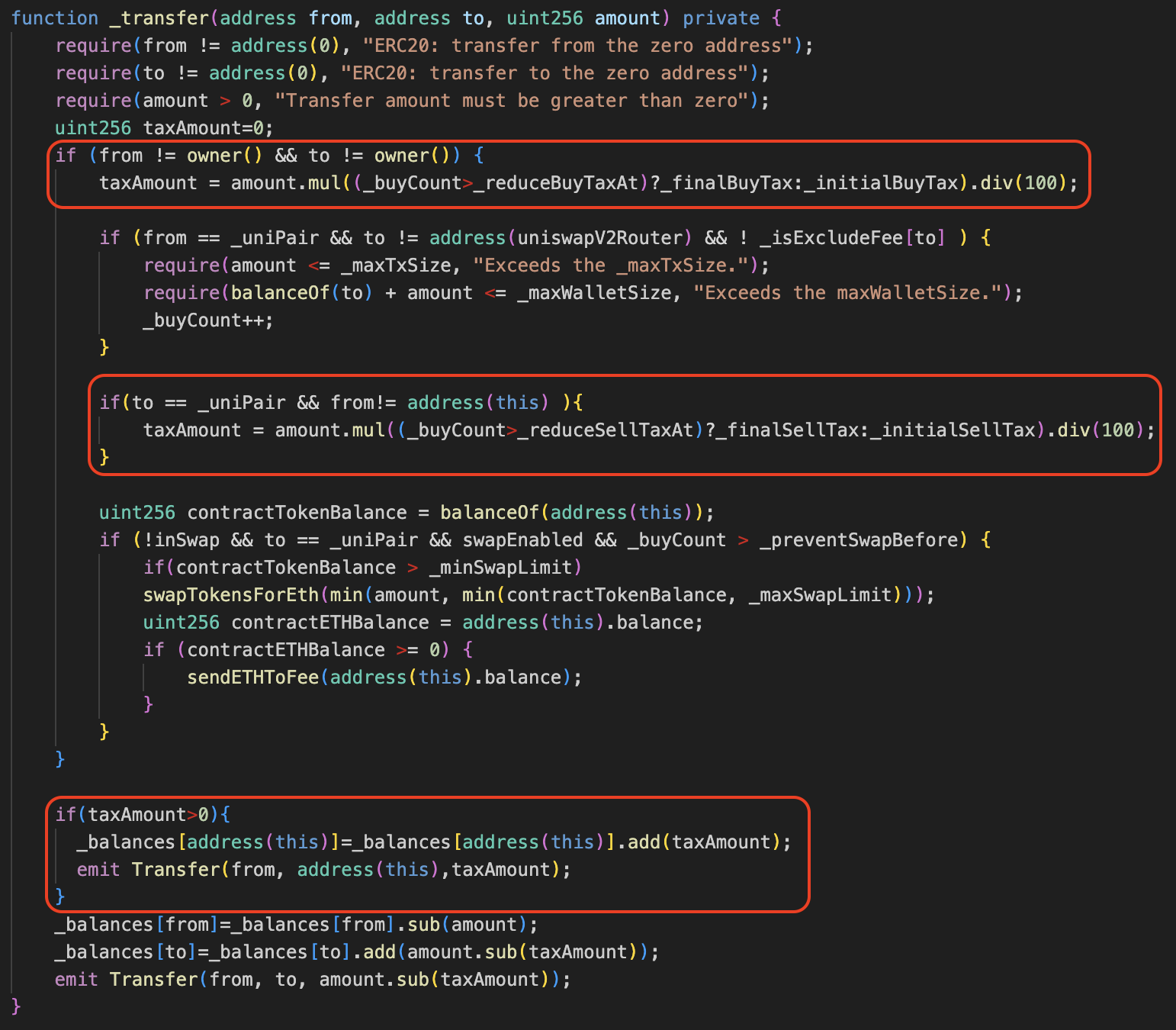

아래는 FLIGHT 토큰의 전송 함수 구현 코드입니다. 표준 구현과 비교했을 때 명확한 차이가 있습니다. 매번 전송 시 조건에 따라 세금을 부과하도록 설정되어 있으며, 이는 매수 및 매도에 제한을 두는 것으로, 대부분 사기일 가능성이 높습니다.

이러한 경우에는 사용자가 토큰의 소스코드를 점검하기만 해도 문제점을 쉽게 발견할 수 있으며, 함정에 빠지는 것을 피할 수 있습니다.

코드 난독화

TenArmor의 최근 주요 러그풀 사건 종합 리뷰: 투자자와 사용자는 어떻게 대응해야 하는가라는 글에서 언급했듯이, 일부 사기범들은 자신의 의도를 드러내지 않기 위해 소스코드를 고의로 난독화하여 가독성을 떨어뜨립니다. 이런 경우는 즉시 회피하세요.

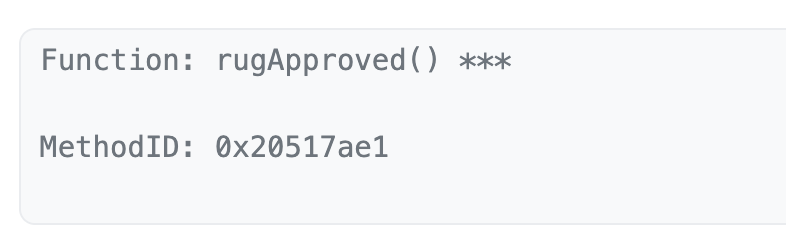

뻔뻔한 rugApproved

TenArmor가 감지한 다수의 러그풀 사건 중에는 매우 노골적인 경우도 있습니다. 예를 들어, 이 트랜잭션은 직접적으로 의도를 드러냅니다.

사기범이 러그풀용 컨트랙트를 배포한 후 실제로 러그풀을 실행하기까지는 일반적으로 시간 간격이 존재합니다. 예를 들어 이 사례에서는 약 3시간의 간격이 있었습니다. 이러한 유형의 사기를 예방하기 위해서는 TenArmor의 X 계정을 주시하세요. 저희는 이러한 위험한 컨트랙트 배포 정보를 실시간으로 전달하여 사용자들이 신속히 자산을 인출할 수 있도록 돕겠습니다.

또한 rescueEth/recoverStuckETH 역시 일반적으로 사용되는 러그풀 인터페이스입니다. 물론 이 인터페이스가 있다고 해서 반드시 러그풀이라는 의미는 아니며, 다른 특징들과 함께 종합적으로 판단해야 합니다.

홀더 집중

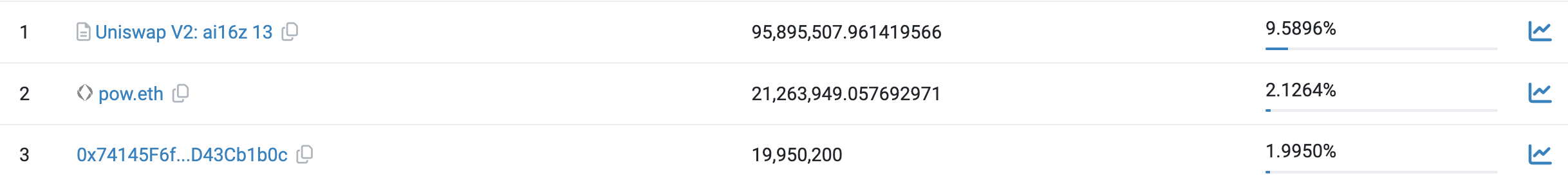

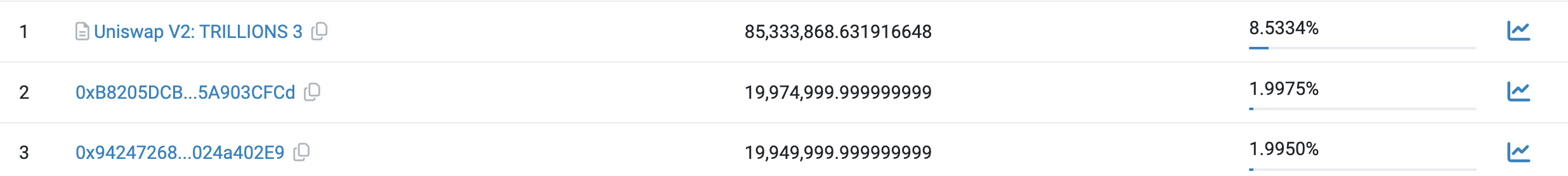

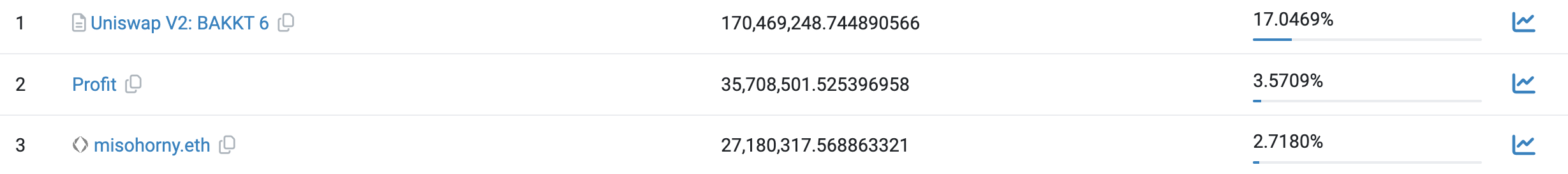

TenArmor가 최근 감지한 러그풀 사건 중 홀더 분포도 특징적입니다. 우리는 임의로 선정한 3건의 러그풀 사건에 포함된 토큰의 홀더 분포를 살펴보았습니다.

0x5b226bdc6b625910961bdaa72befa059be829dbf5d4470adabd7e3108a32cc1a

0x9841cba0af59a9622df4c0e95f68a369f32fbdf6cabc73757e7e1d2762e37115

0x8339e5ff85402f24f35ccf3b7b32221c408680421f34e1be1007c0de31b95f23

이 3가지 사례를 보면 Uniswap V2 페어가 가장 큰 홀더이며, 보유 수량에서 절대적인 우위를 점하고 있습니다. TenArmor는 사용자들에게 당부합니다. 어떤 코인의 홀더가 특정 주소(예: Uniswap V2 페어)에 집중되어 있다면, 해당 코인 거래는 신중하게 접근해야 합니다.

자금 출처

TenArmor가 감지한 러그풀 사건 중 임의로 3건을 선택하여 자금 출처를 분석하였습니다.

사례 1

tx: 0x0f4b9eea1dd24f1230f9d388422cfccf65f45cf79807805504417c11cf12a291

6단계 거슬러 올라가 FixedFloat의 자금 유입을 확인했습니다.

FixedFloat는 사용자 등록이나 KYC 인증 없이도 사용 가능한 자동 암호화폐 거래소입니다. 사기범은 FixedFloat를 통해 자금을 유입함으로써 신원을 은닉할 수 있습니다.

사례 2

tx: 0x52b6ddf2f57f2c4f0bd4cc7d3d3b4196d316d5e0a4fb749ed29e53e874e36725

5단계 거슬러 올라가 MEXC 1의 자금 유입을 확인했습니다.

2024년 3월 15일, 홍콩 증권선물위원회(SFC)는 MEXC 플랫폼에 대한 경고를 발표하며, MEXC가 홍콩 투자자에게 적극적으로 서비스를 홍보하고 있으나, SFC의 라이선스를 취득하거나 신청하지 않았다고 밝혔습니다. SFC는 2024년 3월 15일 MEXC와 그 웹사이트를 의심스러운 가상자산 거래 플랫폼 경고 목록에 포함시켰습니다.

사례 3

tx: 0x8339e5ff85402f24f35ccf3b7b32221c408680421f34e1be1007c0de31b95f23

5단계 거슬러 올라가 Disperse.app의 자금 유입을 확인했습니다.

Disperse.app은 ETH를 다양한 컨트랙트 주소에 분산 지급하는 용도로 사용됩니다(distribute ether or tokens to multiple addresses).

트랜잭션 분석 결과, 이번 Disperse.app 호출자는 0x511E04C8f3F88541d0D7DFB662d71790A419a039이며, 2단계 거슬러 올라가 다시 Disperse.app의 자금 유입을 확인했습니다.

이번 Disperse.app 호출자는 0x97e8B942e91275E0f9a841962865cE0B889F83ac이며, 2단계 거슬러 올라가 MEXC 1의 자금 유입을 확인했습니다.

이 3가지 사례를 분석한 결과, 사기범들은 KYC 없고 라이선스 없는 거래소를 통해 자금을 입금했습니다. TenArmor는 사용자들에게 당부합니다. 새로운 코인에 투자할 때는 컨트랙트 배포자의 자금 출처가 의심스러운 거래소에서 왔는지 확인하세요.

예방 조치

TenArmor와 GoPlus의 데이터를 종합하여 본문은 러그풀의 기술적 특징을 포괄적으로 정리하고 대표적인 사례를 제시하였습니다. 위의 러그풀 특징들을 바탕으로 다음과 같은 예방 조치를 제안합니다.

1. 유행하는 코인을 맹목적으로 따라가지 말고, 구매 시 토큰 주소가 진짜 주소인지 반드시 확인하세요. 가짜 코인을 사서 사기 당하는 일을 방지하세요.

2. 신규 프로젝트 참여 시 철저한 실사를 수행하세요. 초기 거래량이 스마트 컨트랙트 배포자의 연관 주소에서 발생했는지 확인하고, 그렇다면 이는 사기일 가능성이 높으므로 가능한 회피하세요.

3. 컨트랙트 소스 코드를 확인하세요. 특히 transfer/transferFrom 함수 구현에 주의를 기울여 정상적인 매수 및 매도가 가능한지 확인하세요. 코드가 난독화된 경우 반드시 회피하세요.

4. 투자 시 홀더(Holder) 분포를 확인하세요. 자금이 명백하게 집중되어 있다면 가능한 피하시기 바랍니다.

5. 컨트랙트 배포자의 자금 출처를 확인하세요. 최대한 거슬러 올라가 10단계까지 추적하여, 배포자의 자금이 의심스러운 거래소에서 왔는지 확인하세요.

6. TenArmor가 발표하는 경고 정보를 주시하여 손실을 최소화하세요. TenArmor는 이러한 사기 토큰을 조기에 탐지할 수 있는 능력을 보유하고 있으므로, X 계정을 팔로우하여 실시간 경고를 받아보세요.

이러한 러그풀 사건에 연루된 악성 주소는 실시간으로 TenTrace 시스템에 반영됩니다. TenTrace는 TenArmor가 자체 개발한 자금세탁방지(AML) 시스템으로, 자금세탁방지, 사기 방지, 공격자 신원 추적 등 다양한 시나리오에 적용 가능합니다. TenTrace 시스템은 이미 여러 플랫폼의 Scam/Phishing/Exploit 주소 정보를 축적하여 악성 주소의 자금 유입을 효과적으로 식별할 수 있을 뿐 아니라, 악성 주소의 자금 유출도 정확히 모니터링할 수 있습니다. TenArmor는 커뮤니티의 보안 환경 개선을 위해 노력하고 있으며, 협업을 원하시는 파트너분들의 문의를 환영합니다.

TenArmor 소개

TenArmor는 Web3 세계에서 여러분의 첫 번째 방어선입니다. 저희는 블록체인 기술이 가져오는 고유한 도전 과제를 해결하기 위한 첨단 보안 솔루션을 제공합니다. ArgusAlert 및 VulcanShield와 같은 혁신 제품을 통해, 잠재적 위협에 대해 실시간 보호와 신속한 대응을 보장합니다. 저희 전문 팀은 스마트 컨트랙트 감사부터 암호화폐 추적까지 모든 분야에 정통하며, 탈중앙화 영역에서 디지털 자산을 보호하려는 모든 조직의 최우선 파트너가 되고자 합니다.

@TenArmorAlert를 팔로우하여 최신 Web3 보안 경고를 실시간으로 받아보세요.

연락처:

X: @TenArmor

메일: team@tenarmor.com

텔레그램: TenArmorTeam

미디엄: TenArmor

GoPlus 소개

GoPlus는 첫 번째 체인 상 보안 방어 네트워크로서, 모든 사용자에게 가장 쉬운 조작성과 포괄적인 체인 상 보안을 제공하여 사용자의 모든 거래 및 자산을 보호하는 것을 목표로 합니다.

보안 서비스 아키텍처는 주로 C 엔드 사용자를 직접 대상으로 하는 GoPlus 앱(웹 및 브라우저 확장 프로그램)과 B 엔드를 통해 C 엔드 사용자에게 간접적으로 서비스를 제공하는 GoPlus Intelligence로 나뉩니다. 이는 가장 광범위한 Web3 사용자층과 다양한 거래 시나리오를 포괄하며, 개방적이고 사용자 중심의 체인 상 보안 방어 네트워크 구축을 목표로 합니다.

프로젝트라면 누구나 GoPlus에 접속하여 사용자에게 체인 상 보안을 제공할 수 있으며, 개발자들은 자신의 강점을 활용해 혁신적인 보안 제품을 GoPlus 보안 마켓에 배포할 수 있습니다. 사용자는 편리하고 맞춤형의 보안 서비스를 자유롭게 선택하고 구성할 수 있어, 개발자와 사용자가 협력하는 개방형 탈중앙화 보안 생태계를 조성합니다.

현재 GoPlus는 Web3 빌더들의 최선의 보안 파트너가 되었으며, Trust Wallet, CoinMarketCap, OKX, Bybit, DexScreener, SushiSwap 등에서 광범위하게 채택되고 통합되어 있으며, 일평균 3,400만 회 이상 호출되며 누적 호출 수는 40억 회를 넘어섰고, 사용자 체인 상 거래의 90% 이상을 커버하고 있습니다. 또한 오픈형 보안 애플리케이션 플랫폼은 이미 1,200만 명 이상의 체인 상 사용자에게 서비스를 제공하고 있습니다.

커뮤니티:

디스코드: GoPlusSecurity

미디엄: GoPlusSecurity

TechFlow 공식 커뮤니티에 오신 것을 환영합니다

Telegram 구독 그룹:https://t.me/TechFlowDaily

트위터 공식 계정:https://x.com/TechFlowPost

트위터 영어 계정:https://x.com/BlockFlow_News