Unibot, 해킹 당해: 텔레그램 사용자들이 자산 보호를 위해 취해야 할 조치는?

저명한 Telegram 거래 도구인 Unibot이 계속 확대되는 암호화폐 공격 사례의 최신 피해자가 되었다.

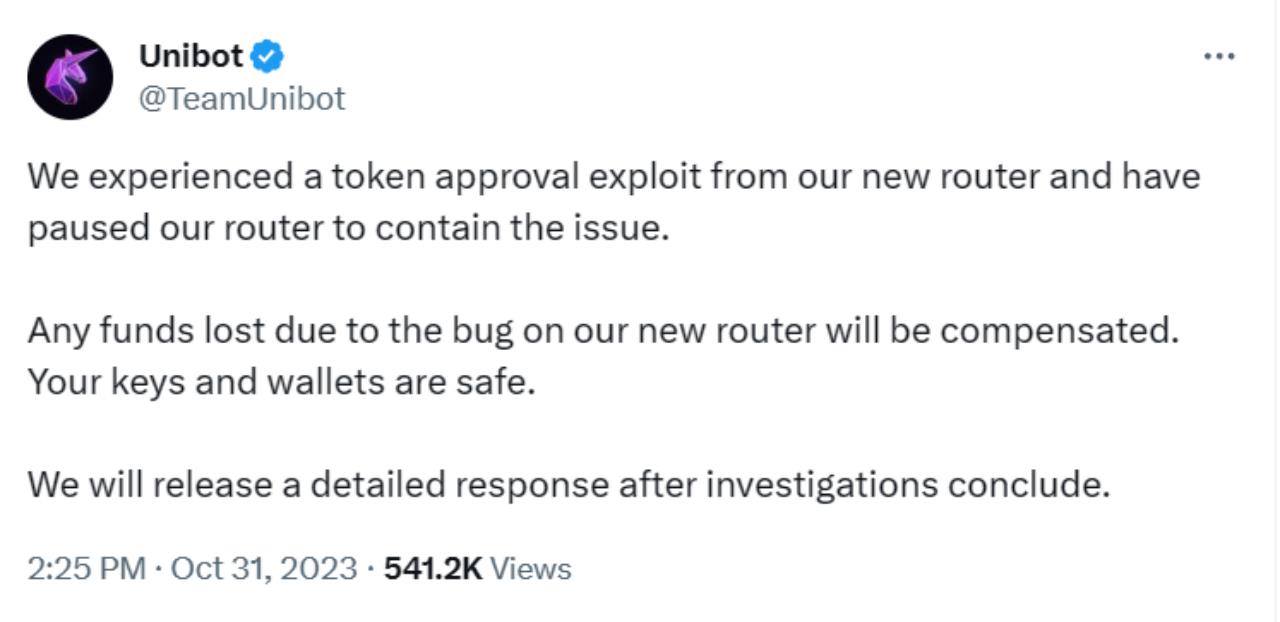

Unibot은 10월 31일 새로운 라우터에 토큰 승인 취약점이 발견되면서 공격을 받았다고 인정했다. Unibot 공식 발표문은 "새로운 라우터에서 토큰 승인 취약점이 발생하여 Unibot이 해당 문제를 해결하기 위해 새 라우터를 일시 중단했다. 새 라우터의 오류로 인해 발생한 모든 자금 손실은 보상될 것이며, 사용자의 키와 지갑은 안전하다. 조사 종료 후 상세한 답변이 제공될 예정이다"라고 밝혔다. 이 취약점으로 인해 63만 달러 이상의 손실이 발생한 것으로 알려졌다. 본 기사에서는 veDAO 연구원이 이 사건의 구체적인 내용과 Telegram에서 자신의 자산을 보호하는 방법에 대해 소개한다.

Unibot 공격 사건의 전말

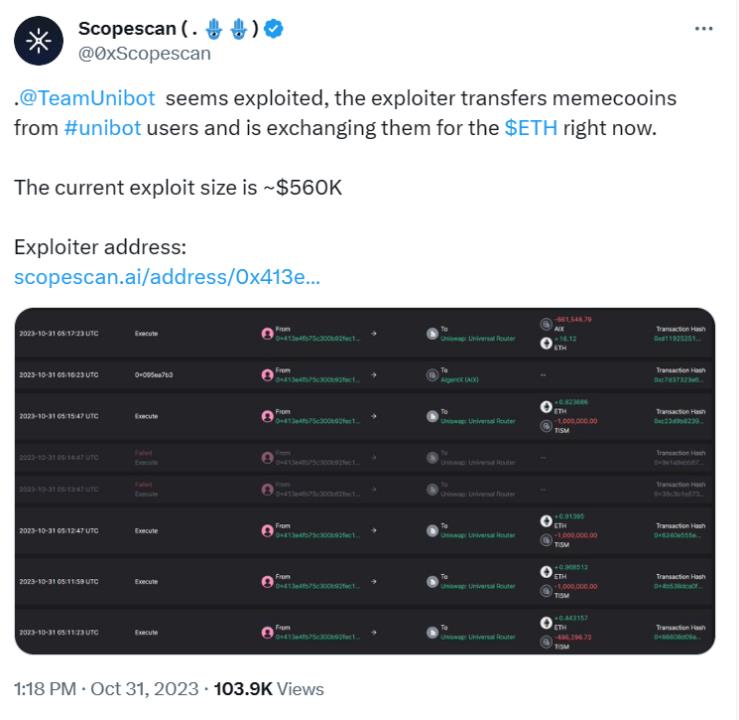

지난 10월 31일, 블록체인 분석 회사 Scopescan은 Unibot 사용자들에게 플랫폼이 미발견 상태로 진행 중인 공격을 받고 있다고 알렸다. 새로 배포된 스마트 계약서의 결함으로 다수 사용자의 암호화폐 잔고가 모두 비워졌다.

이후 Unibot은 앞서 언급한 공지를 발표하며 해킹 피해의 초기 세부 정보를 공개하고, 새로운 라우터의 토큰 승인 취약점이 공격 원인임을 확인했다.

Scopescan은 사용자들에게 악용된 계약(0x126c9FbaB3A2FCA24eDfd17322E71a5e36E91865)에 대한 승인을 취소하고 자금을 새 지갑으로 옮기도록 촉구하며, Unibot 및 블록체인 조사관들의 지속적인 조사를 지원할 것을 당부했다.

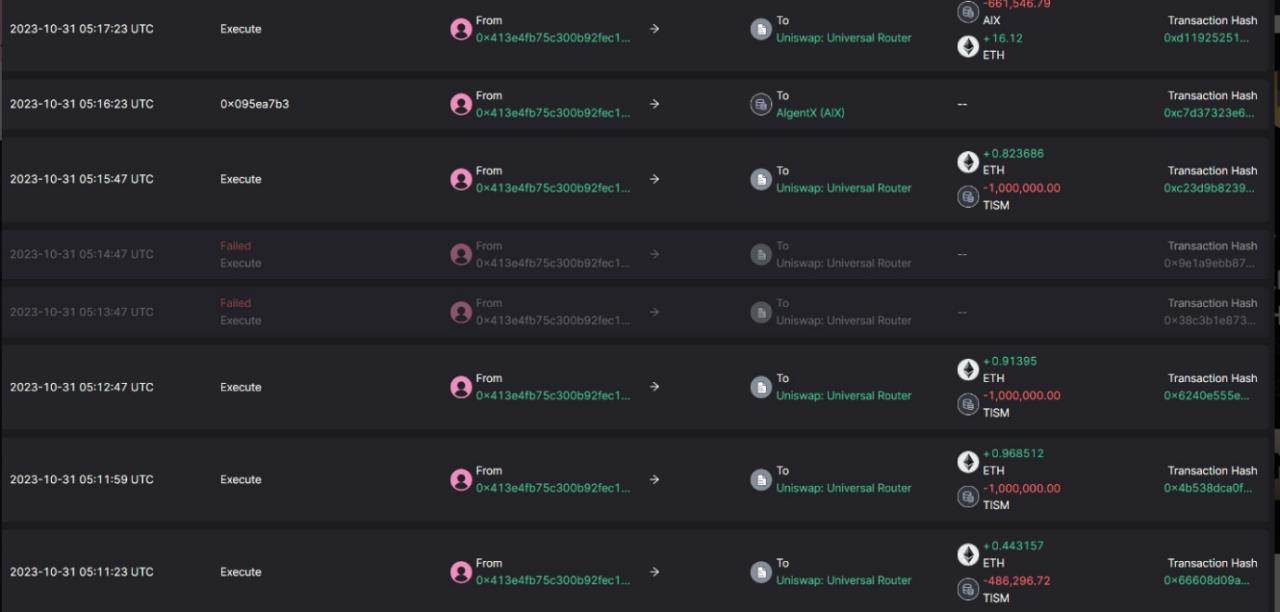

Unibot은 계약 취약점으로 인해 재정적 손실을 입은 모든 사용자에게 보상을 제공하겠다고 약속했다. 이번 공격은 한국 시간으로 31일 12시 39분 23초부터 14시 9분 47초까지 지속되었다. 이 기간 동안 공격자는 22건의 공격 트랜잭션을 실행했으며, 총 364개 피해자 주소에서 42종의 토큰이 라우터를 통해 공격자에게 이체되었다. 이후 공격자는 이 토큰들을 판매해 총 355.5 ETH를 확보했다. 현재 모든 355.5 ETH는 Tornado.Cash로 전송되었다. 주간 거래 통계에 따르면, Joe(JOE), UNIBOT, BeerusCat(BCAT) 등 다양한 암호화폐가 포함되었다.

UNIBOT, 가격 40% 가까이 하락

Unibot이 손실 보상을 약속했지만, 해킹 소식 영향으로 UNIBOT 가격은 급락했다. CoinMarketCap 데이터에 따르면, UNIBOT는 사태 발생 후 58.34달러에서 최저 35.94달러까지 폭락하며 최대 38%의 낙폭을 기록했고, 이후 다소 회복되어 42달러 수준에서 움직이고 있다. 주목할 점은 강력한 패닉 매도 물량에도 불구하고, 대규모 투자자(웨일)와 스마트 머니들이 오히려 저가 매수에 나서 더 많은 UNIBOT을 확보했다는 것이다.

후속 조치

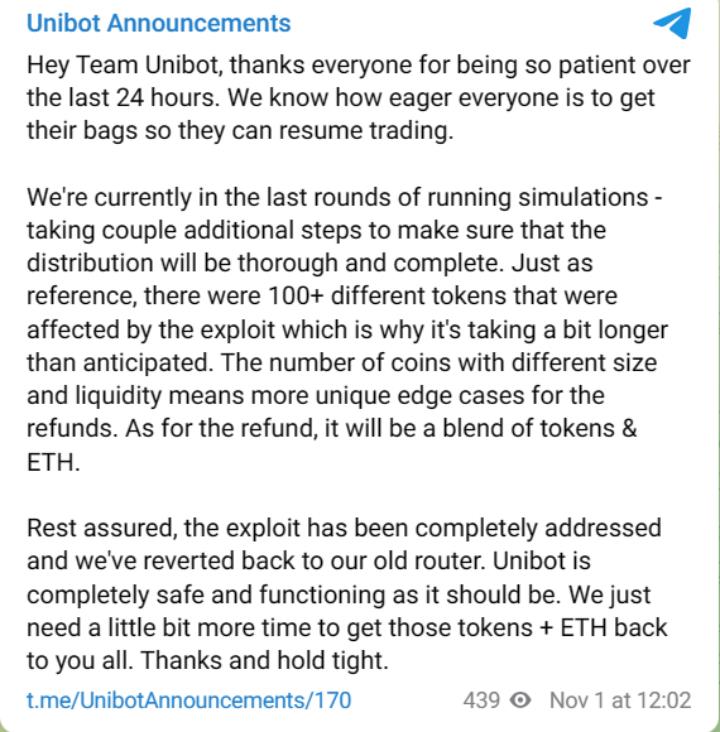

11월 1일, Unibot은 Telegram을 통해 어제 발생한 취약점이 완전히 해결되었으며, 기존 라우터로 복구되었다고 공지했다. Unibot은 현재 안전하게 정상 운영되고 있다. 그러나 피해 사용자들의 자산 환불에는 다소 시간이 걸릴 예정이다. Unibot은 현재 마지막 단계의 시뮬레이션을 진행 중이며, 추가적인 조치를 통해 사용자 토큰을 철저히 반환할 계획이라고 밝혔다. 공지에 따르면, 영향을 받은 토큰의 종류가 100종 이상으로 많아 환불 작업이 예상보다 오래 걸리고 있다. 각 토큰의 규모와 유동성이 다르기 때문에, 환불은 다양한 토큰과 ETH의 혼합 형태로 이루어질 예정이다.

Unibot이란?

Unibot은 Telegram 내에 내장된 거래 도구 로봇으로, 사용자가 Telegram에서 봇과 대화 형식으로 거래 명령을 보내면 Uniswap에서 토큰 교환, 트레이딩 복사, 지정가 주문, 프라이버시 거래 등 체인 상의 거래 활동을 수행할 수 있다. Unibot은 쉬운 사용성 덕분에 Telegram에서 큰 인기를 끌고 있다. 간단히 말해, Unibot은 채팅 앱을 떠나지 않고도 여러 토큰 간 전환이 가능하게 해준다. 또한 사용자는 MEV 보호 거래를 활용하거나 다른 트레이더의 거래 전략을 복제할 수도 있다. 이 앱의 네이티브 토큰은 8월 중순 최고 236달러까지 치솟으며 그 인기를 실감하게 했다.

Unibot에 대한 더 자세한 정보:

https://app.vedao.com/projects/11af33a7c6ee5c9bae19219a682f7a0749779794c4a8ffdee61c16f7d2939b4b

Telegram 봇

Unibot 외에도 Mizar, Banana Gun, Maestro, Wagie Bot 등 많은 Telegram 봇들이 다수의 사용자를 보유하고 있다. Telegram 봇은 Telegram 채팅 프로그램을 통해 작동하는 자동화 프로그램으로, 거래 실행, 시장 데이터 제공, 소셜미디어 감성 분석, 그리고 Telegram 인터페이스를 통해 명령을 내려 스마트 계약과 상호작용할 수 있다. 이러한 유형의 봇은 이미 오래전부터 존재했으나, 최근 들어 Telegram 봇 토큰의 등장과 함께 주목받게 되었다.

Telegram 봇 토큰은 Telegram 봇에 통합된 네이티브 토큰으로, DEX 거래 실행, 지갑 간 포트폴리오 관리, 유동성 마이닝 및 기타 DeFi 관련 작업 등 다양한 거래 기능에 사용된다. 본질적으로 이러한 토큰은 사용자가 Telegram 인터페이스만으로 전체 DeFi 생태계에 접근할 수 있게 해준다.

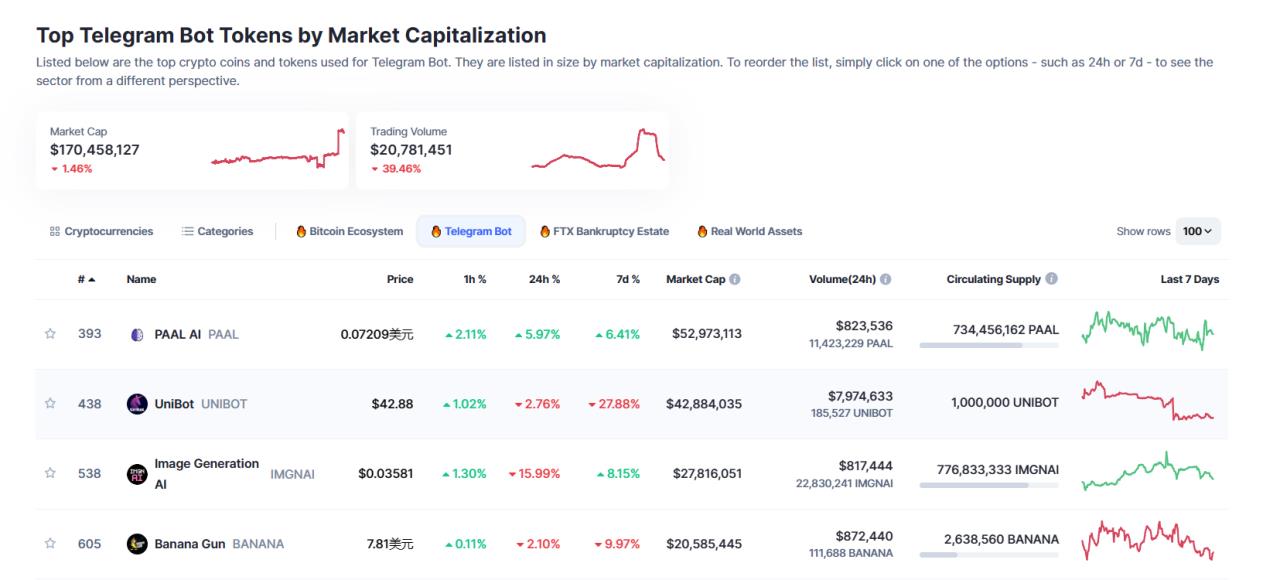

올해 7월 말부터 이러한 토큰들의 인기가 급격히 증가했으며, 일부 토큰은 1000% 이상 상승하기도 했다. 특히 Unibot이 두각을 나타낸 이후 다수의 Telegram 봇 토큰이 등장했다. 현재 CoinMarketCap에는 73종의 Telegram 봇 토큰이 등재되어 있다.

Unibot - 암호화 보안 위험의 새로운 문제

Unibot의 이번 취약점은 스마트 계약에 권한 결함이 있음을 의미하며, 사용자의 토큰이 제한 범위 외로 이동되거나 무단 접근이 가능한 상황을 초래해 우려를 낳고 있다.

도난당한 자산이 Tornado.Cash로 이체되기 전, 공격자는 먼저 이를 탈중앙화 거래소(Uniswap)로 옮겼다. 암호화 세계에서 Tornado.Cash는 반복적으로 주요 해킹 및 취약점 악용 사건의 중심이 되어왔다. 이 프로토콜 개발팀의 몇몇 구성원들은 올해 8월, 북한 조직을 포함해 10억 달러 이상의 자금세탁을 돕다는 혐의로 기소된 바 있다. 체포 및 처벌 이전과 비교해, 이 프라이버시 프로토콜 이용자는 90% 감소했다.

Unibot이 공격받기 일주일 전, 일부 LastPass 사용자들은 암호화폐로 440만 달러를 손실했다고 보고했다. 보안 전문가들은 이것이 작년 12월의 LastPass 취약점 때문일 수 있다고 지적했지만, 지난 10개월 동안 빈번하게 발생하는 다양한 취약점들에 많은 이들이 혼란스러워하고 있다. 왜냐하면 이러한 사건들은 규칙 없이 발생하는 것처럼 보이기 때문이다.

암호화폐 분야의 또 다른 주요 약점은 서로 호환되지 않는 네트워크 간 자산 이동을 가능하게 하는 블록체인 간 크로스체인 브릿지이다. Optimism에 의존하는 대출 플랫폼 Exactly는 올해 8월 해킹당해 700만 달러를 잃었다. Axie Infinity의 Ronin 브릿지는 2022년 3월 공격을 받아 약 6억 2200만 달러의 손실을 입었으며, Wormhole 암호화폐 플랫폼의 경우 3억 2000만 달러를 해커에게 빼앗긴 사건도 있었다.

이러한 사건들은 암호화폐가 계속해서 메인스트림 시장으로 진입하는 과정에서 보안 문제가 피할 수 없는 과제임을 끊임없이 상기시키고 있다.

Telegram에서 자산 보호하는 법

Telegram은 암호화폐 커뮤니티에서 가장 많이 사용되는 메신저 중 하나가 되었다. 중요한 블록체인 프로젝트와 암호화폐 커뮤니티는 모두 Telegram 계정을 갖고 있으며, 여기서 채널과 그룹을 만들어 상호작용과 커뮤니티 구축을 장려하고 있다. Telegram의 광범위한 사용은 암호화 애호가들이 더 많은 정보를 얻고 선호하는 프로젝트에 대해 논의할 수 있는 귀중한 도구가 되었지만, 동시에 해커들의 표적이 되기도 한다.

Telegram에서 흔히 발생하는 암호화폐 사기 유형과 자산 보호 방법을 정리해보자.

피싱 및 메시지 사기

Telegram에서의 피싱은 '스미싱(Smishing)' 형태로 나타난다. 주로 고위층 인물이나 '웨일(Whale)'을 대상으로 한 민감한 정보 유출을 목표로 하며, '스페어 피싱(spear phishing)' 또는 '웨일링(whaling)' 공격의 일환으로 발생한다.

Telegram에서의 피싱 사기는 일반적으로 메시지를 통해 이루어진다. 불특정 다수에게 악성 정보를 대량 발송하는 방식도 있지만, 더 흔한 것은 민감한 데이터를 추출하기 위한 '스페어 피싱'과 '웨일링'으로, 조직이나 유명 인사를 표적으로 삼는다.

외부 플랫폼 사기

이러한 사기 행위는 사용자를 플랫폼 밖으로 유인해 링크 클릭을 유도하며, 개인정보 공유나 악성 소프트웨어 다운로드를 유도할 수 있다.

모방 사기

사기꾼들은 실제 채널을 모방한 가짜 Telegram 채널이나 그룹을 만들며, 사용자가 진짜 커뮤니티의 일원이라고 착각하게 만든다. 설정에서 관리자만 게시 가능하도록 하고, 누가 자신을 채널에 추가할 수 있는지 제한함으로써 채널의 진위 여부를 확인할 수 있다.

가짜 암호화 전문가 사칭

Telegram의 사기꾼들은 암호화 전문가를 사칭하며 수익률 향상을 약속한다. 보통 사용자의 로그인 정보를 수집한 후 바로 사라진다.

펌프앤덤프(Pump and Dump)

이러한 사기 활동은 가격에 영향을 줄 수 있는 사건을 홍보하며 투자나 매도를 촉구한다. 개인 메시지에서 낯선 투자 조언을 받을 때는 특히 조심해야 한다.

Telegram 봇 사기

Telegram 봇은 유용할 수 있으나, 일부 해커들은 가짜 봇을 생성한다. 즉각 행동을 요구하는 봇은 피하고, 전화번호와 게시물을 확인하며, 절대 민감한 정보를 공유하지 말아야 한다.

기술 지원 사기

사기꾼들은 Telegram 채널 내에서 고객 지원 직원을 사칭한다. 로봇이든 실제 사람이든, 소위 지원 담당자와는 절대 기밀 정보를 공유해서는 안 된다.

가짜 경품 행사

은행 정보를 요구하거나 경품 수령을 위해 비용을 지불하라는 경품 행사에는 주의해야 한다. 대부분 사기일 가능성이 높다.

Telegram에는 거의 모든 암호화폐 프로젝트와 다수의 커뮤니티가 존재하기 때문에, 사기꾼들은 매력적인 타깃 플랫폼으로 여긴다. 따라서 개인정보 유출, 송금, 의심스러운 링크 클릭을 피하는 것이 무엇보다 중요하다.

TechFlow 공식 커뮤니티에 오신 것을 환영합니다

Telegram 구독 그룹:https://t.me/TechFlowDaily

트위터 공식 계정:https://x.com/TechFlowPost

트위터 영어 계정:https://x.com/BlockFlow_News