たった1クリックで財布がゼロに:偽「編集長」との生死を分ける5秒

TechFlow厳選深潮セレクト

たった1クリックで財布がゼロに:偽「編集長」との生死を分ける5秒

5秒の用心で、一生の自由を。

執筆:Daii

TL;DR(核心ポイント)

-

青チェック「CoinDesk 副編集長」からポッドキャスト収録の誘い→釣りアプリのインストール寸前→5秒の迷いが財布を救った。

-

真のゼロデイは人間性にある:権威崇拝+時間的プレッシャー=無限に再利用可能な脆弱性。全世界の40%以上の暗号資産損失はスクリプト型のフィッシングによる。

-

最小限の防衛ライン=「5-4-3-2-1」カウントダウン:5秒停止、1つの疑問提起、出所を1回確認――技術がどれほど堅牢でもこの一瞬の冷静さが必要。

本来、今日は皆さまに『分散化三部曲』の第三部をお届けする予定でしたが、申し訳ありません、少しお延期させていただきます。というのも、ここ数日、私の運命を変えるかもしれない重大な出来事に遭遇したからです――

私は騙されかけました。しかもほとんど自覚なく。

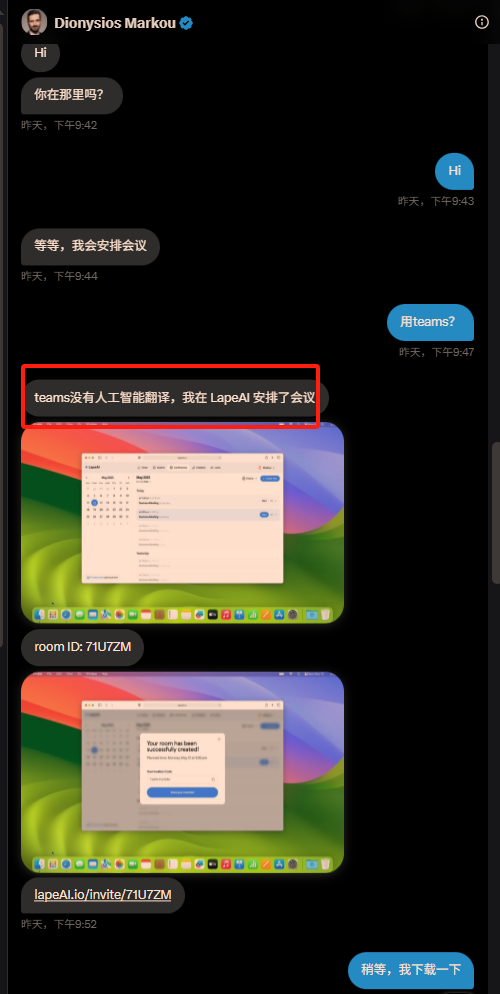

先週金曜日の深夜、いつものようにパソコンを開きました。X(旧Twitter)からDM通知が来ていたので開くと、相手のプロフィールにすぐに目が行きました:

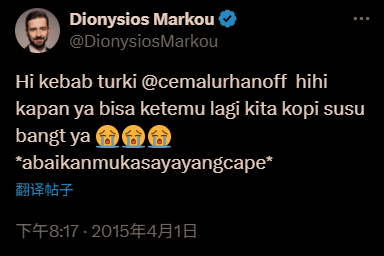

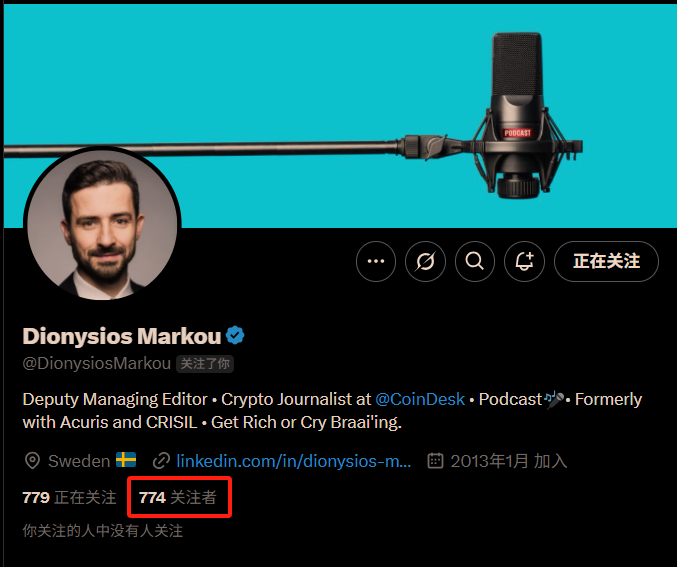

アイコンは正規で、青チェック付き。IDはDionysios Markou、自称CoinDesk副編集長。

やり取りの中で彼はこう言いました:

@CoinDeskで働いており、現在Web3コミュニティのメンバーに対してアジアの暗号資産コミュニティに関するインタビュー企画を行っています。もしよろしければ、あなたをゲストとしてお招きしたいと考えています。

ポッドキャストを収録し、当社のウェブサイト、Spotifyおよびその他のプラットフォームで公開する予定です。

ビットコイン/イーサリアム/ソルナなどの将来の市場、MEME市場、DeFi、アジアのWeb3プロジェクトなどについて深掘りします。

ご都合はいかがでしょうか?

内容は簡潔でプロフェッショナル、形式も暗号メディア界隈の外向け連絡によくあるものです。思わず心が揺れました:CoinDesk?業界の老舗メディアですよ、よく知っています。

私はほぼ即座に了承しました。ビットコイン、イーサリアム、Web3、MEMEプロジェクトについて語れる場があるなら、まさにコンテンツ制作者として理想的なシナリオではないですか?

そして月曜日(5月12日)の夜10時にオンライン接続することを約束しました。

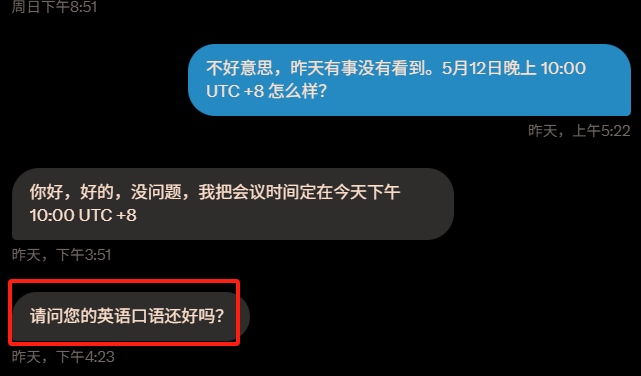

上の画像をご覧ください。「英語の会話力は大丈夫ですか?」という一文が、私が騙される重要な前提となりました。

月曜日の夜9時42分、相手がXで挨拶してきて、ビデオ通話を開始しようとしてきました。

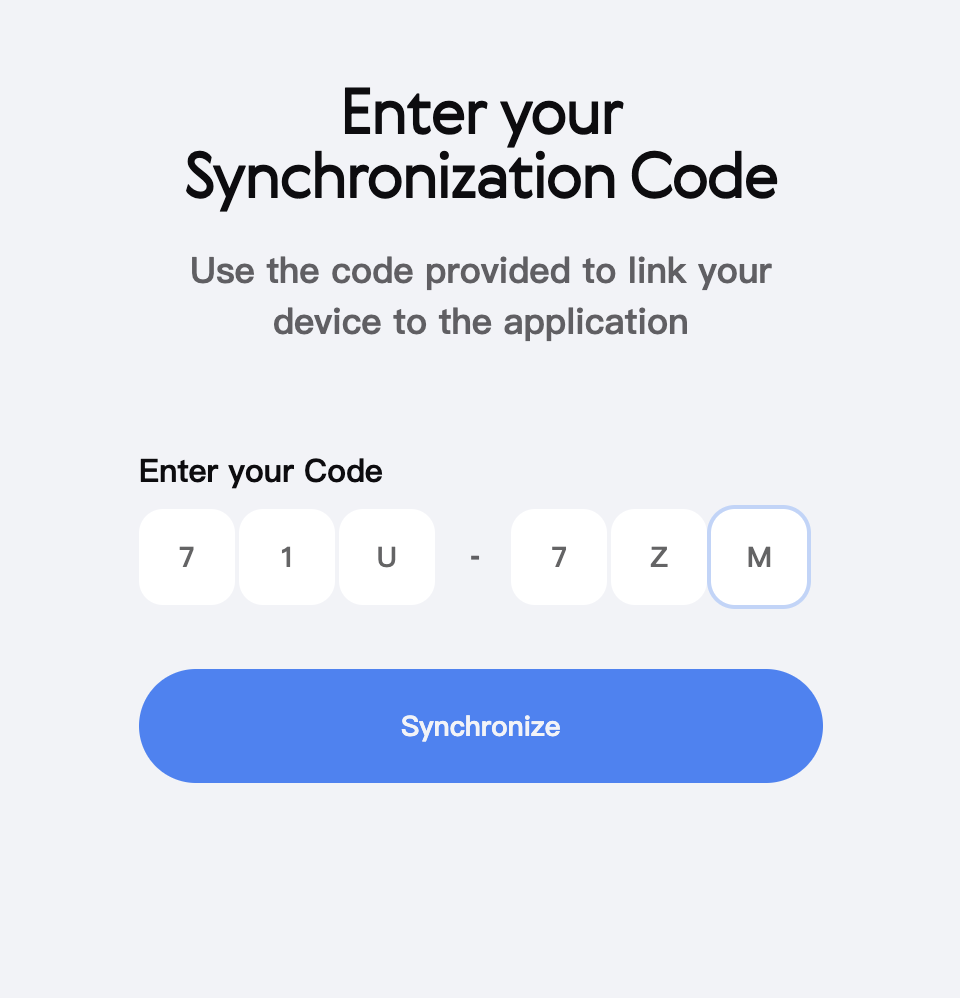

私はTeamsを使おうと提案しましたが、相手は「TeamsにはAI翻訳機能がない」として、LapeAIを使うことを勧めました。これにより中英間の会話がスムーズになるとし、準備完了の画面まで送ってくれました。上図のルーム番号と招待リンクも同封されています。

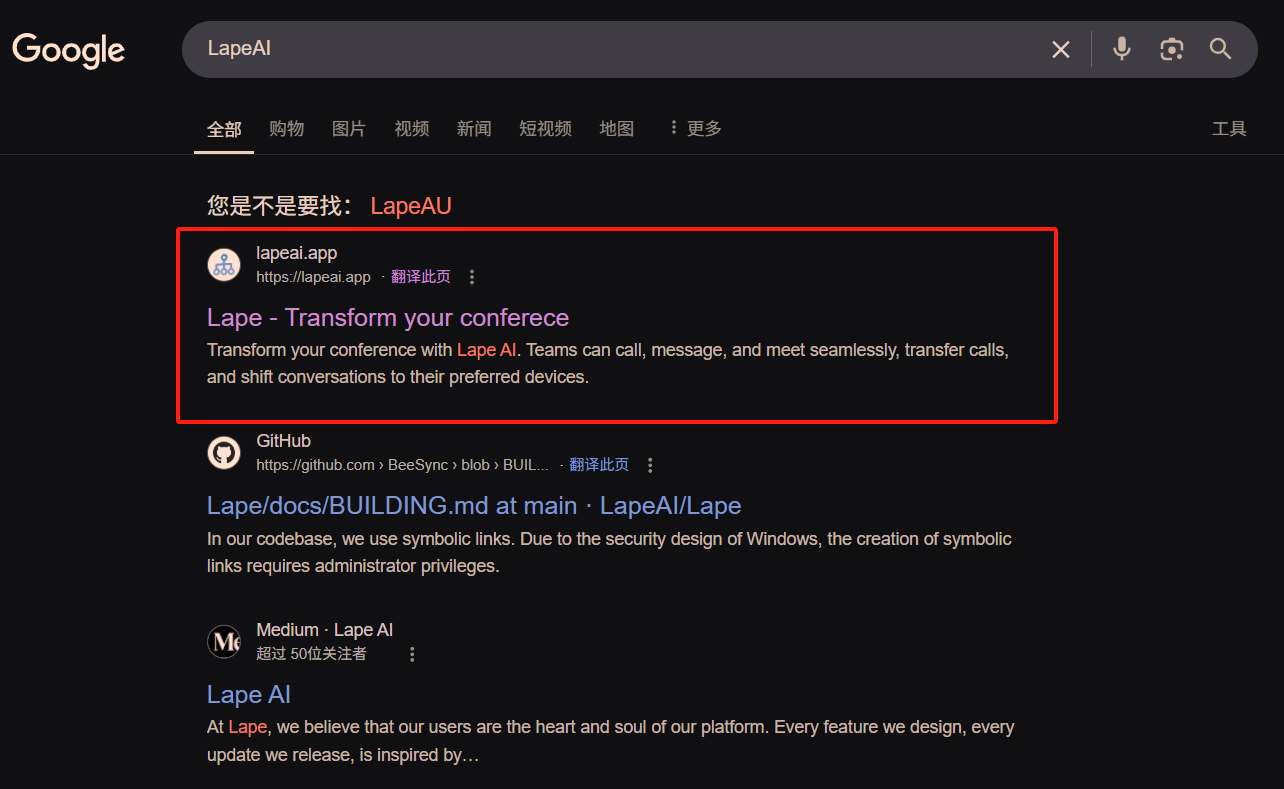

LapeAIを使ったことはありませんでしたが、理由としては納得できました。安全のために、相手から来たリンクはクリックせず、Googleで直接「LapeAI」と検索し、以下のサイトを見つけました。

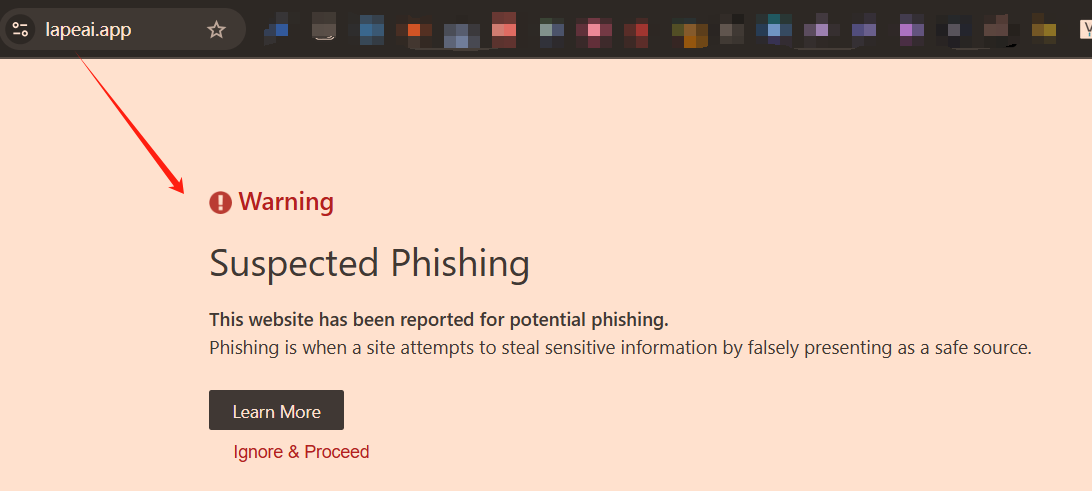

開いた瞬間、Chromeブラウザが直ちに警告を出し、「これはフィッシングサイトです」と表示されました。

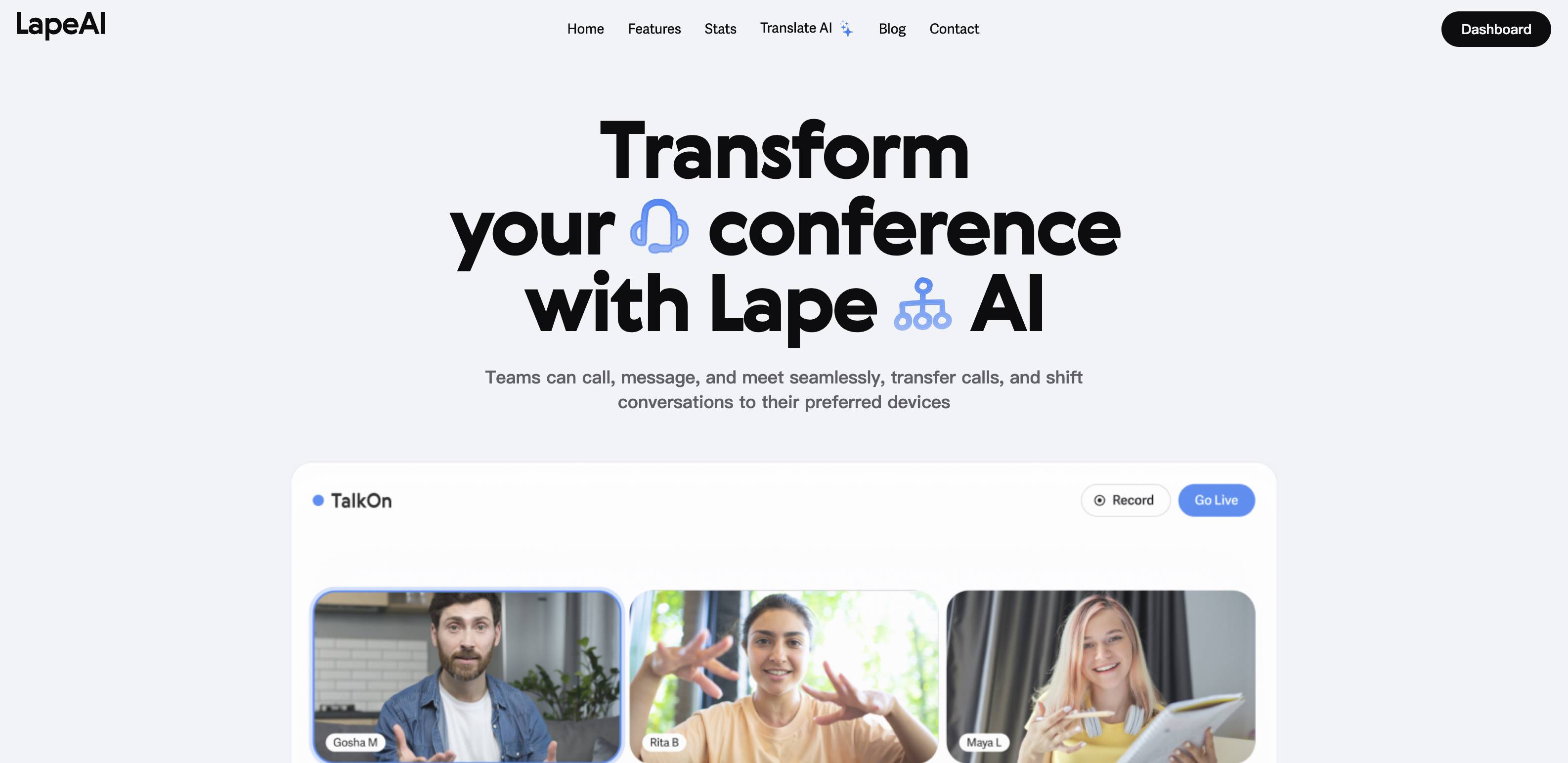

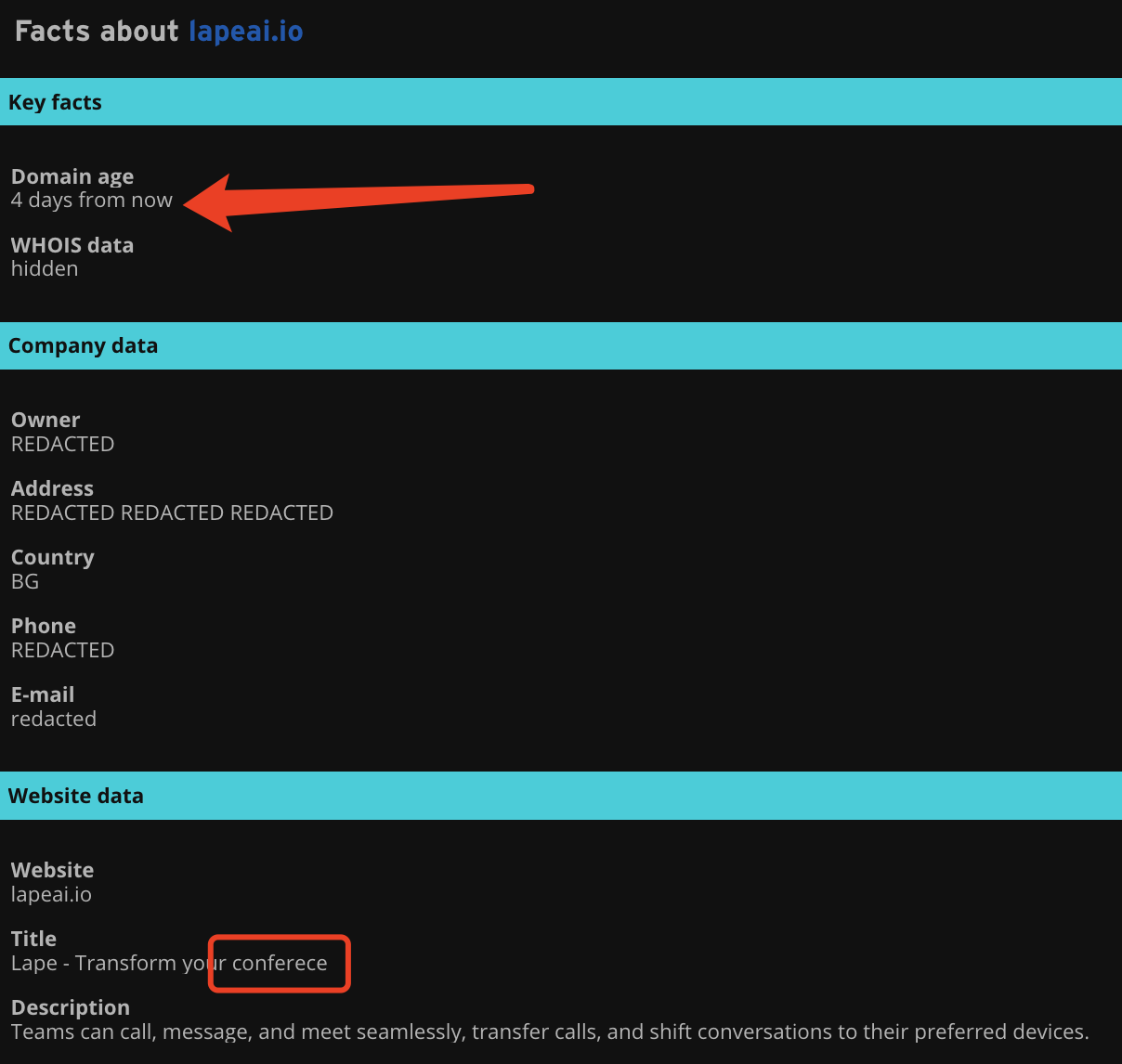

しかしドメイン名をよく見ると、相手が送ってきたのはLapeAI.ioであり、Google検索で出てきたのはLapeai.app。末尾が異なり、異なるサイトです。そこでアドレスバーに直接Lapeai.ioと入力してみたところ、警告は出ませんでした。下図参照。

見たところ問題なさそうだったので、アカウントを登録し、相手の招待コードを入力しました。注意点ですが、実はLapeAI.appとLapeAI.ioは元々同じサイトです。.appが検出されたため、新たに.ioドメインを取得しただけです。続きを見ていけばわかります。

上図の「Synchronize」ボタンをクリックすると、チャットウィンドウではなく、次のページが表示されました。

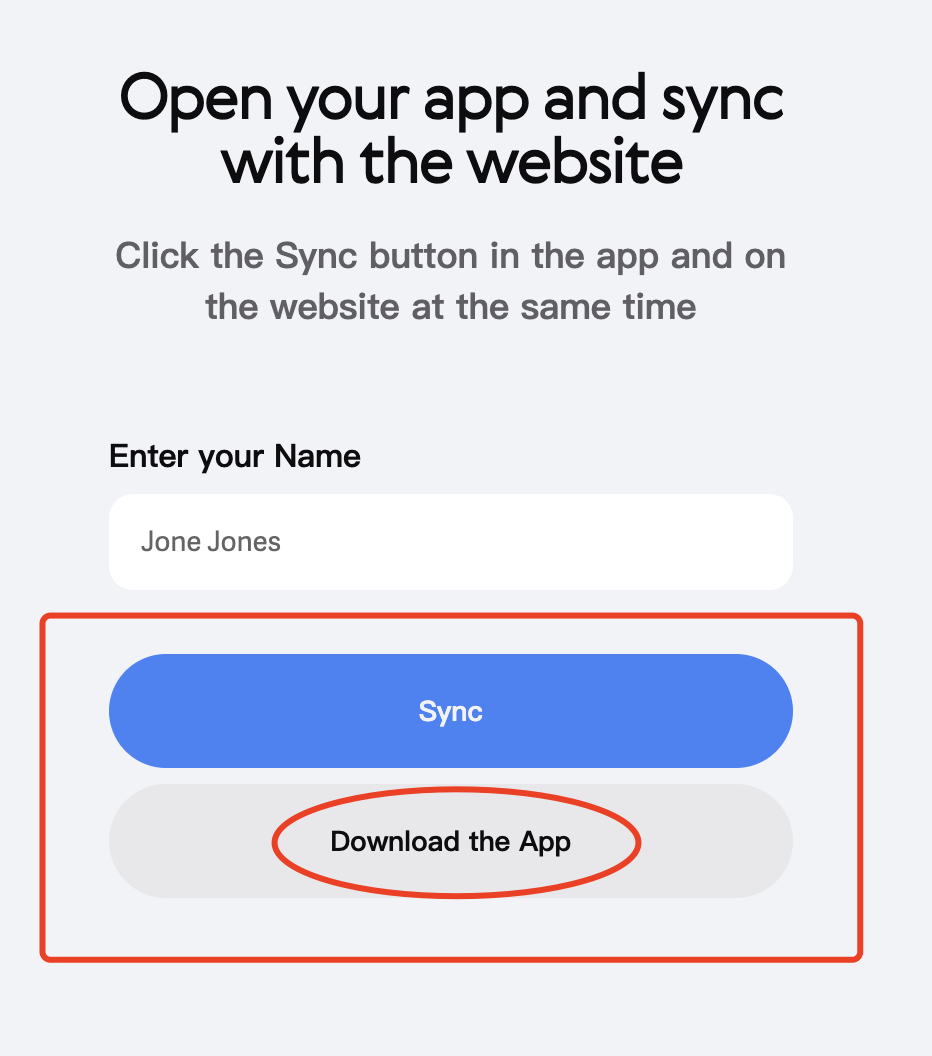

上図の赤枠部分に注目してください。相手はアプリのダウンロードを要求していませんでしたが、テキストには明確に「ウェブサイトとアプリの両方でSyncボタンを押す必要がある」と書かれていました。

なぜアプリをダウンロードする必要があるのか?ウェブ版ではダメなのか?

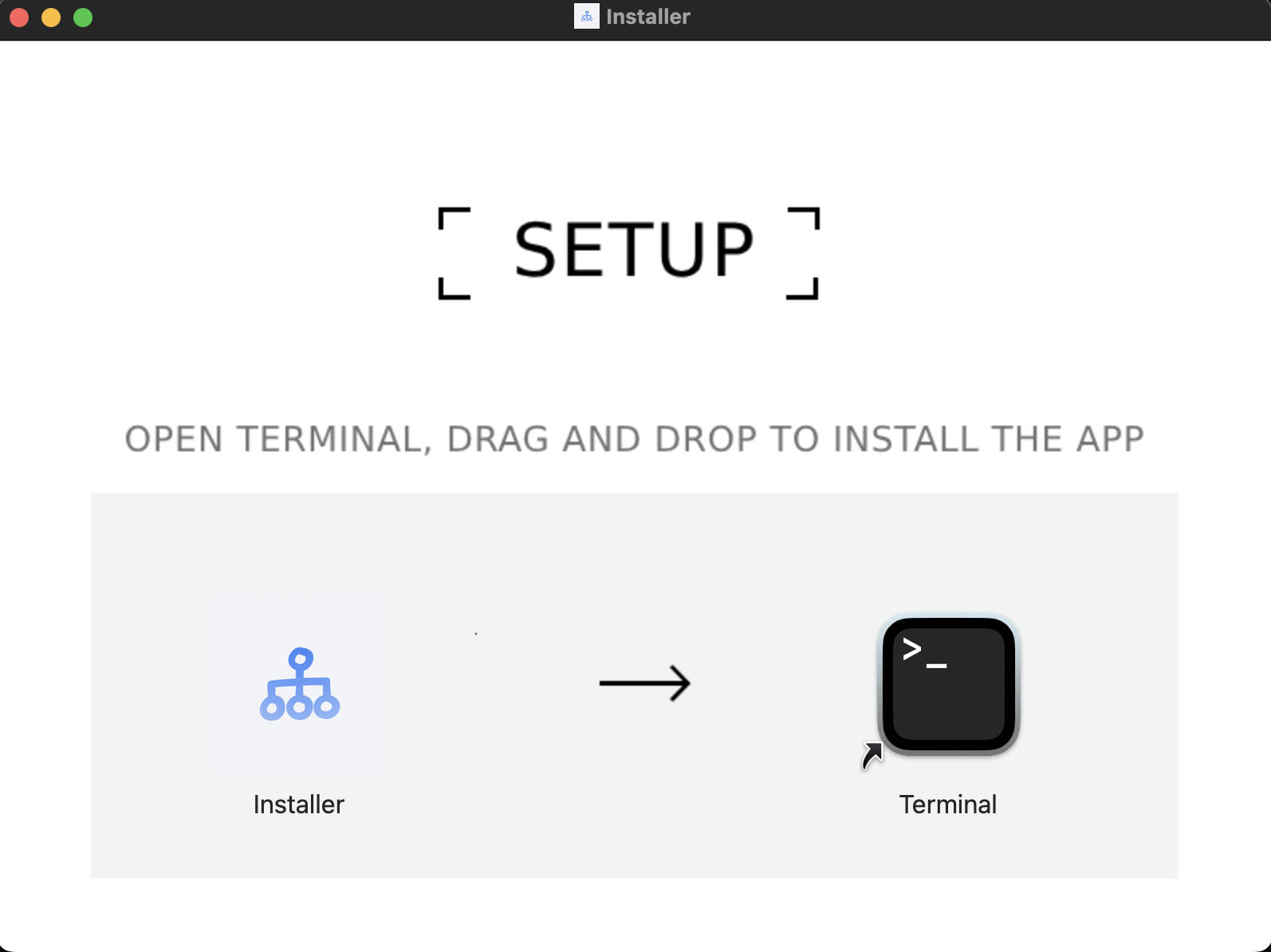

若干の違和感はありましたが、それでもダウンロードしてしまいました。しかし、以下のインストール画面に入る際に、私は躊躇しました。

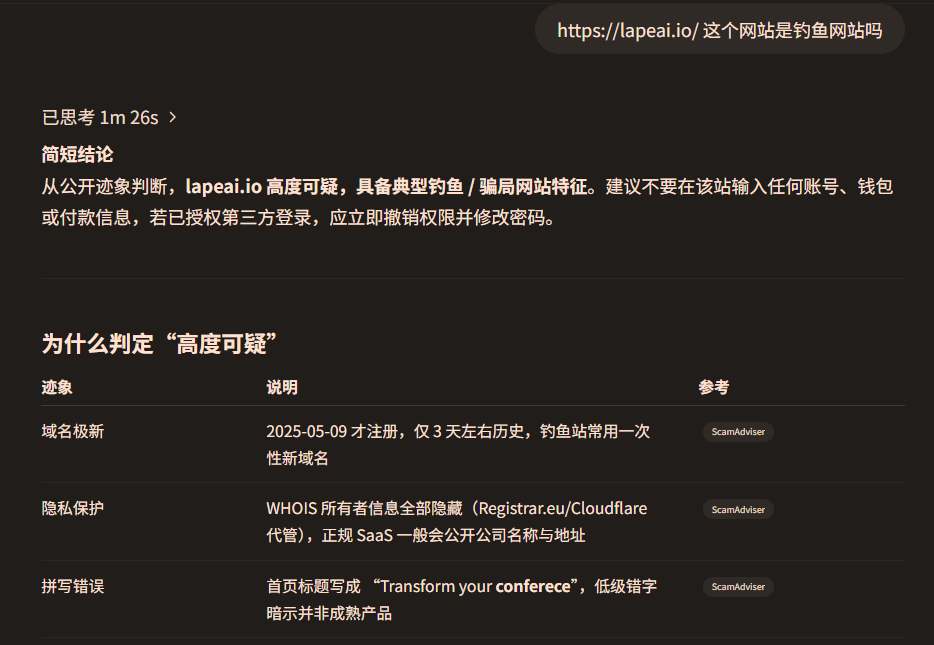

躊躇した理由は、このアプリは通常のインストールではなく、ターミナル経由で実行する必要があったからです。これまで経験したことがありませんでした。そこで立ち止まり、ChatGPT o3に確認してもらうことにしました。結果は調べてみて驚愕しました。下図参照。

この調査を通じて、自分がどれほど危険な状況にあったのかをようやく理解しました。

lapeAI.ioのドメイン登録日は2025年5月9日、つまりわずか3日前。

このドメインの所有者情報は非公開。

ページタイトルには明らかなスペルミスもあり、「Transform your conferece」(正しくはconference)。これはすでにフィッシングサイトと判定されているLapeAI.appのページタイトルと同じです。

上記の3点のうちどれか一つでも気づけば、怪しいプログラムのインストールを止められたはずです。

1. 私は詐欺師に遭ったと確信した

これは決してCoinDeskからのインタビュー依頼ではなく、精巧に包装されたソーシャルエンジニアリング攻撃だったのです。

X(Twitter)のアカウントをもう一度よく見てみると、確かに青チェックは付いていますが、初期の投稿がインドネシア語だったことに気づきました(上図)。最近になって急にスウェーデンの暗号メディア編集者のふりをしているのです。さらに、フォロワー数も不自然に少なく、わずか774人――本物のCoinDesk編集者が数万人のフォロワーを持つこととは明らかに矛盾しています。

相手は記者ではなく、詐欺師だと気づきました。やり取りを振り返ると、ぞっとします。

最初のDM返信、時間の確定、アカウント登録、インストールパッケージの実行ボタン押下寸前――騙されるまであと一歩のところでした。

相手は私が中国語を使用していることを知り、AI翻訳の話を持ち出した。Web3の記事を書いていることも把握しており、ポッドキャストの話題にビットコイン、MEME、アジアプロジェクトをわざと入れてきた。もちろんCoinDeskがこの業界で持つ影響力も熟知していた――それを餌として使ったのです。

完全に私に合わせて用意された詐欺でした。

これが「適当に網を投げる詐欺」ではなく、正確なソーシャルエンジニアリング攻撃(Social Engineering Attack)であることに気づきました。

ハッキング技術は使っていません。一行のコードも書いていないし、ウイルスリンクも送っていません。私の「信用」、職業的なアイデンティティ、そして「取材されたい」というコンテンツ制作者としての欲求を攻撃したのです。

その瞬間、ある言葉が頭に浮かびました――「ゼロデイ脆弱性(0-day vulnerability)」。

2. 人間性のゼロデイ:期限切れしない脆弱性、常に稼働中の攻撃

「ゼロデイ脆弱性」という用語を聞いたことがあるでしょう。サイバーセキュリティの分野では、最高レベルの脅威を意味します。

「ゼロデイ」はもともと純粋な技術用語でした。1980~90年代の地下BBSで始まり、ハッカーたちが「zero-day software」と呼んでいたのは、「正式リリースから0日しか経過しておらず、まだ公表されておらず、パッチもない新規プログラム」を指していました。

開発者はまだ脆弱性の存在に気づいていないため、ハッカーは「0日目」にその脆弱性を利用して先んじて侵入できるのです。その後、この言葉はそのまま「ゼロデイ脆弱性」やそれを利用した「ゼロデイ攻撃」と進化しました。ゼロデイといえば一般的に以下のような使い方がされます:

-

ゼロデイ脆弱性(0-day vulnerability):ベンダーがまったく把握しておらず、パッチもない。

-

ゼロデイエクスプロイト(0-day exploit):その脆弱性を狙った攻撃コード。

-

ゼロデイ攻撃(0-day attack):その脆弱性を利用して行われる侵入行為。

パッチもなく、ルールで遮断できないため、ゼロデイ攻撃は常に「最高レベルの脅威」と見なされてきました。

しかし、おそらくあなたは考えたこともないでしょう――人間自身にも「ゼロデイ脆弱性」があるということを。

それはサーバー内の何行かのコードの中にあるわけではなく、人類が数千年にわたって進化してきた本能反応の奥深くに埋まっています。あなたはただネットをしたり、仕事をしたり、情報を得ているつもりかもしれませんが、既に無数のデフォルトで有効になっている心理的脆弱性に晒されているのです。

例えば:

青チェックアカウントを見ると、つい「公式」だと信じてしまう?

「限定枠」「イベント終了間近」と聞くと、すぐ焦ってしまう?

「不審なログイン」「資産凍結」というメッセージを見ると、ついクリックして確認してしまう?

これは愚かさでも、不用心でもありません。むしろ人間の生存本能に基づく反応です。より正確に言えば、詐欺師やハッカーによって繰り返し検証され、徹底的に磨かれた後、武器化された「人間性のゼロデイ」なのです。

2.1 人間性のゼロデイとは何か?

この概念を次のように理解できます:

人間性のゼロデイとは、ソーシャルエンジニアリング攻撃によって繰り返し利用可能でありながら、技術手段では完全に修復できない人間の心理的脆弱性のことです。

技術的なゼロデイ脆弱性は、一度パッチを当てれば封じ込められる可能性があります。しかし人間性のゼロデイは、ほぼ根治できません。それは私たちが安全を求める願望の中に、権威への自然な信頼の中に、そして「得をする」「取り残されない」という本能的な衝動の中に刻まれています。

高度な技術やコードは必要ありません。たった一言のフレーズ、馴染みのあるアイコン、一通の「本物っぽい」メールがあれば十分です。あなたのデバイスに侵入する必要はありません。あなたの脳を迂回すればいい――正確には、あなたの考える時間を奪えばいいのです。

更新メカニズムもなく、アンチウイルスソフトも防げません。オンラインにいるすべての人は、デフォルトで攻撃範囲内にいます。

2.2 人間性のゼロデイの3つの特性

「人間性のゼロデイ」が恐ろしいのは、技術的脆弱性を超越する3つの核心的特性を持っているからです。

まず第一に、時代を超えることです。これらの心理的反応メカニズムは、人類の進化遺伝子にほぼ組み込まれています。原始時代、火や蛇を見る恐怖は生存に不可欠な本能でした。集団内の「指導者」に絶対服従することは、集団の結束の基礎でした。数千年経った今でも、これらのメカニズムは私たちの意思決定回路に残っています。

第二に、文化を超えることです。どこの国出身か、どんな教育を受けたか、技術的背景があるかないかは関係ありません。北朝鮮の有名なLazarusハッカー組織は、英語でBybitの従業員を釣り、韓国語で脱北者をだまし、中国語でTelegramの暗号KOLを騙すことができます。言語は翻訳できますが、人間性は翻訳不要です。

第三に、大量に再利用できることです。自分は「狙われた」のではないかと思うかもしれません。しかし攻撃者はもはや特定の人物を「狙う」必要さえありません。一つのシナリオ、一つのセリフをコピー&ペーストで万人に送れます。カンボジアやミャンマー北部の詐欺村では、詐欺師が8時間の「セリフトレーニング」を受けた後、月間数百万ドルの「生産高」を上げます――コストはほぼゼロ、成功率は従来のフィッシングメールを大きく上回ります。

これは単なる脆弱性ではありません。産業です。

2.3 あなたの脳は、デフォルトで開放されている「社会的インターフェース」を走らせている

人間の脳をOSに例えるなら、多くの思考反応は常時稼働しているAPI――つまり心理的インターフェース関数なのです。

これらAPIにはコードがなく、オフにすることもできません。人間である限り、デフォルトで開放されています。例えば:

-

青チェックアカウントからのDMを送れば、「権威」に対する信頼メカニズムが作動する。

-

「あなたのアカウントに異常操作の可能性があります」という文面で始めれば、資産リスクに対する恐怖反応が爆発する。

-

「すでに30万人が参加済み」と加えれば、「見逃せない」と感じる。

さらに「期限内に処理、残り20分」と言えば、理性による判断は最低限に圧縮される。

この一連の過程で、彼らはあなたを押さえつけたり、脅したり、嘘をついたりする必要はありません。あなたが期待するのに十分なシナリオを述べるだけで、あなた自身がリンクをクリックし、プラットフォームに登録し、アプリをダウンロードしてしまうのです――私の被害体験で踏んだ一歩一歩が、すべて自発的で、主体的でした。

だから本当に恐ろしいのは:

あなたは「ソフトウェアを操作している」と思っているかもしれませんが、実際にはあなた自身が「プログラム」に呼び出されている対象なのです。

これはもはや一人の詐欺師が「釣り」をしているのではなく、シナリオ工場、カスタマーサポートシステム、マネーロンダリングプロセスが一体化した「フィッシング・アズ・ア・サービス(Phishing-as-a-Service)」のネットワークです。

このような攻撃には「修復可能な」脆弱性はなく、「永遠に利用可能な」人間性しかないのです。

3. これはあなただけの危機ではなく、グローバルな認知戦争である

「人間性のゼロデイ」という概念を理解した後、私は自分が例外でも特別でもないと痛感しました。

私はこの精密に標的を定めたグローバル心理攻撃の一駒にすぎず――数百万人の一般人と同じように、同一の「ソーシャルエンジニアリングシナリオ」によって一斉に操られているのです。

ハッカーの武器はもはやキーボードやコードではなく、「状況設計、権威の偽装、信用の脚本」です。そして攻撃エコシステムも、「個人犯罪」から「コンテンツ工場+シナリオ流線型」の工業的モデルへと進化しています。

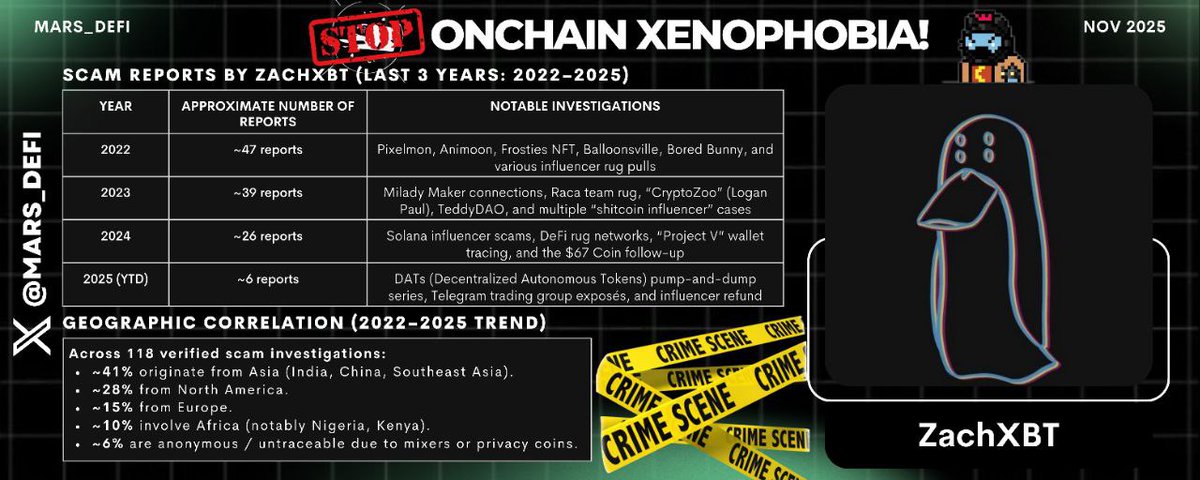

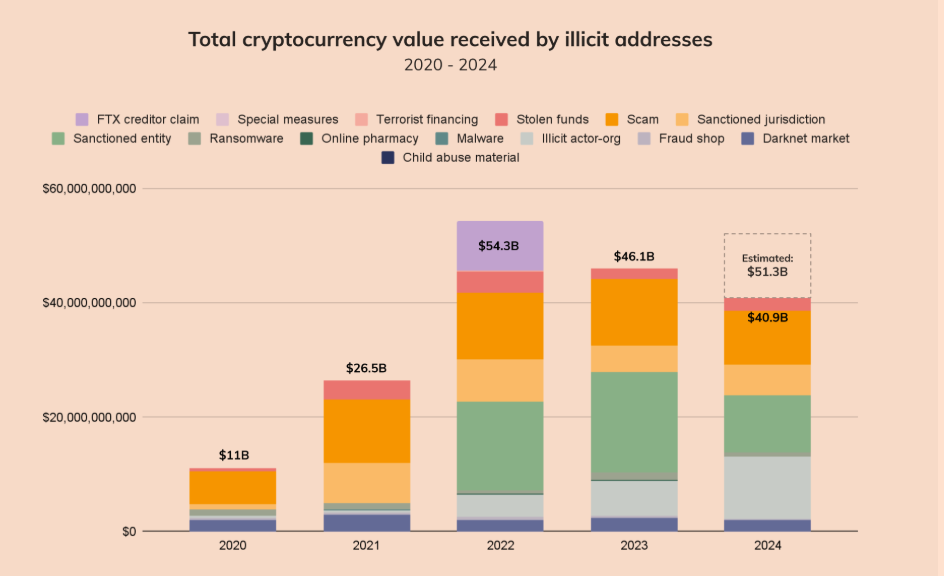

3.1 暗号資産の「ブラックホール」:43%の損失はハッキングではなく、詐欺

Chainalysisが発表した『Crypto Crime Report 2025』によると、2024年に暗号資産の盗難によって世界中で被った直接的損失は22億ドルに達し、そのうちプライベートキーの漏洩(フィッシング、ソーシャルエンジニアリングなどが原因)が43.8%、約9.6億ドルを占めています。

つまり、5ドルの損失のうちほぼ2ドルは、技術的脆弱性や攻撃スクリプトによるものではなく、人間性が正確に操作され、ユーザー自身が「鍵を渡した」結果なのです。

これらの攻撃はウォレットを侵入せず、契約を解読せず、ノードを乗っ取りません。ただメール1通、DM1件、偽の身分、そして「カスタマイズされた誘導セリフ」があればいいのです。

損失は、リンクを開き、リカバリーフレーズを入力したその瞬間に発生します。

これはシステムの崩壊ではなく、私たち一人ひとりが「デフォルトで信頼する」という認知モードの下で、何度も自ら裏口を開けているのです。

3.2 ハッカーシナリオ工場:Lazarus Groupの13億ドルの認知掠奪

このような攻撃が散発的で体系的でないと考えているなら、世界で最も「専門的」なソーシャルエンジニアリングチーム――北朝鮮出身で国家支援を受け、世界的に活動するLazarus Groupを知る必要があります。

複数のセキュリティ企業の追跡データによると:

-

2024年、Lazarusは20件以上の主要なソーシャルエンジニアリング攻撃を実施。

-

攻撃対象はBybit、Stake.com、Atomic Walletなど主流の暗号プラットフォーム。

-

手口は偽の採用(履歴書+面接ソフト)、サプライヤーの偽装、協力メール、ポッドキャスト招待など。

-

年間盗難額は13.4億ドル以上で、世界の暗号攻撃総額の約61%を占める。

もっと驚くべきは、これらの攻撃がほとんどシステムレベルの脆弱性を利用しておらず、完全に「脚本+包装+心理的フィッシング」に依存していることです。

あなたは彼らの技術的標的ではなく、認知インターフェースなのです。

彼らはあなたの言語、習慣、身分情報を研究します。あなたがよく知る企業、友人、プラットフォームを模倣します。彼らはハッカーではなく、むしろ心理操作コンテンツチームのような存在です。

3.3 ハッカーはウォレットを攻撃しているのではなく、あなたの脳の「信頼システム」を乗っ取っている

この全体の状況の本質を再現してみましょう:

これらすべては、最終的にはシステムレベルの災難ではなく、ユーザー側の「デフォルトで信頼する」状態の崩壊です。

攻撃者はあなたのウォレットパスワードを解読していないが、あなたの認知システム内の数秒の躊躇を突破した。

ウイルスがあなたを倒したのではなく、あなた自身が丁寧に包装されたシナリオの中で、誤った「確認」ボタンに向かって一歩ずつ進んでいったのです。

「自分は取引所の従業員でもなければ、KOLでもなく、ウォレットにもコインがいくつかしかない。誰かに狙われるはずがない」と思うかもしれません。

しかし現実は:

攻撃はもはや「あなたのために設計されている」のではなく、「あなたがテンプレートに合致すれば、正確なシナリオが自動的に降ってくる」のです。

-

公開したアドレスがある?「推奨ツール」が届く。

-

履歴書を送ったことがある?「面接リンク」が届く。

-

記事を書いたことがある?「コラボ依頼」が届く。

-

グループでウォレットのエラーを話した?すぐに「修復支援」が来る。

彼らはあなたにいくらお金があるかを見ていない。シナリオのトリガー条件を満たしているかどうかを見ているのです。

あなたは特別ではなく、ちょうど「自動配信システム」をトリガーしただけです。

あなたは天真爛漫ではなく、ただ気づいていないだけです。人間性こそが、この時代の最も核心的な戦場であることを。

次に、この戦争で最も重要な戦術的武器――攻撃シナリオ自体を分解します。それがどのように段階的に練り上げられ、一招一招があなたの心の奥深くにある「デフォルトOS」を狙っているかがわかります。

4. 脚本化された攻撃:一歩ずつあなたの「人間性API」を呼び出す

99%のソーシャルエンジニアリング攻撃は、単に間違ってクリックしたのではなく、一歩ずつ「正しくクリックするように誘導された」のです。

これは奇談のように聞こえるかもしれませんが、現実は――

「ただメッセージに返信した」「ただプラットフォームに登録した」と思っているその過程で、あなたはすでに相手が精巧に構築した心理的シナリオに落ち込んでいます。一歩一歩が暴力的支配ではなく、巧妙な設計であり、あなたが自ら喜んで攻撃の終着点に向かうのです。

4.1 攻撃プロセスは、認知操作チェーンである

「騙された」のは、特定のリンクをクリックしたり、アプリをダウンロードしたからだと考えてはいけません。真のソーシャルエンジニアリング攻撃は、決して一つの行動の問題ではなく、心理的プロセスの問題です。

一回のクリック、一回の入力、一回の確認。これらすべては、相手がすでにあなたの脳に書き込まれた「行動のショートカット」を呼び出しているのです。

ハッカーが最もよく使う5段階攻撃シナリオを再現してみましょう:

【第1ステップ】状況設定(Context Priming)

ハッカーはまず、あなたが「信じたくなる」シナリオを設計します。

-

あなたがメディア関係者?彼らはCoinDesk編集者を名乗り、インタビューを依頼。

-

企業で働いている?「高度なテスト参加者に選ばれた」と告げる。

-

Web3開発者?プロジェクト側からの協力依頼を装う。

-

一般ユーザー?「アカウント異常」や「取引凍結」で脅す。

これらのシナリオは硬直しておらず、あなたの身分、役割、日常のニーズに非常に密接に合っています。自然に没入し、疑問を持たない。これがフックであり、アンカーです。

▶ 過去に私が詳しく分析した記者の被害事例も古典的なケースです。LedgerのカスタマーサポートにXで助けを求めただけで、その「理にかなった」投稿がハッカーによる精密配信の入り口になったのです。

【第2ステップ】権威の包装(Authority Framing)

入り口ができたら、信頼を築く必要があります。

攻撃者はあなたがよく知る視覚的シンボルを使います――青チェック、ブランドロゴ、公式のトーン。

公式サイトのドメインをクローン(coindesk.comをcoindesk.pressに置き換え)したり、本物そっくりのポッドキャスト話題、スクリーンショット、サンプルを加えたりして、まるで「本物」のように見せかけます。

▶ 私のケースでは、相手はプロフィールにCoinDeskの職位を記載し、話題をWeb3、MEME、アジア市場に絞りました――コンテンツ制作者としての私の心理的ターゲットを完璧に突いています。

この手法は、まさにあなたの中の「trust_authority()」関数を活性化させるためです――あなたは情報を判断しているつもりかもしれませんが、実際には権威をデフォルトで信頼しているだけなのです。

【第3ステップ】時間的プレッシャー(Scarcity & Urgency)

あなたがまだ完全に冷静になる前に、相手は即座にペースを加速させます。

-

「会議が始まります」

-

「リンクの有効期限が切れます」

-

「24時間以内に処理しないとアカウント凍結」

――こうした表現の目的は一つだけ:検証する時間がなくなり、指示通りに行動するしかない状況を作り出すことです。

▶ LazarusがBybitに侵入した古典的事例では、従業員の退勤直前にLinkedInを通じて「面接資料」を送り、意図的に「時間がない+高価値」の二重心理的プレッシャーをかけ、相手の弱い瞬間を正確に狙い撃ちました。

【第4ステップ】操作指示(Action Step)

このステップが極めて重要です。ハッカーは一気にすべての権限を要求しません。代わりに、一歩ずつ各重要な動作を誘導します:

リンクをクリック → アカウント登録 → クライアントをインストール → アクセスを許可 → リカバリーフレーズを入力。

一歩一歩が「通常の操作」に見えますが、それがまさにシナリオのリズム設計です。

▶ 私の経験では、相手は直接圧縮ファイルを送らず、「招待コード登録+同期インストール」という方法で警戒心を複数の段階に分散させ、各ステップで「問題ないはず」という錯覚を抱かせました。

【第5ステップ】鍵となる認証(Extraction)

事態に気づいたときには、すでに手遅れです。

この段階で、攻撃者はリカバリーフレーズや秘密鍵の入力を誘導したり、ソフトウェアのバックドアを使って静かにセッション、cookies、ウォレットキャッシュファイルを取得したりします。

操作が完了すると、直ちに資産を移動し、最短時間でマネーロンダリング、引き出し、洗浄の全プロセスを終えます。

▶ Bybitの15億ドル盗難事件も、権限の取得、送金分割、マネーロンダリングの全プロセスを短時間で完了し、回収の余地をほとんど与えませんでした。

4.2 なぜこのプロセスはほとんど失敗しないのか?

鍵はここにあります:彼らはあなたの技術システムを打ち破ったのではなく、あなた自身に「防御システムをオフにする」ように仕向けたのです。

第1ステップ「あなたは誰か」、第2ステップ「誰を信じるか」、第3ステップ「考える時間がなくなる」、最後に「自分で実行ボタンを押す」――このプロセスは暴力的ではなく、しかし段階的に正確に、一歩一歩があなたの心理にある「自動反応装置」を狙っています。

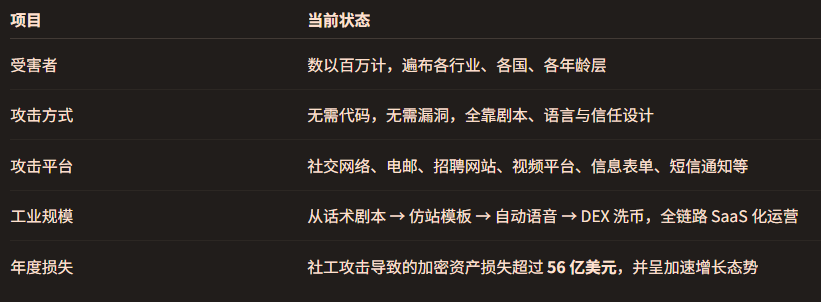

心理学的には、この状態を「ファストシンキング(Fast Thinking)」と呼びます。人が不安、興奮、緊迫状態にあるとき、脳は論理分析をスキップし、感情と経験で直接判断を下すことを意味します。この背後の原理とメカニズムを理解したい場合は、『思考、早くて遅い』という本をぜひ読んでください。

そしてハッカーが最も得意なのは、あなたを完全に「ファストシンキング(Fast Thinking)」モードに置く環境を作り出すことです。

だから最も重要な一言を覚えてください:

ソーシャルエンジニアリング攻撃は、あなたの防衛線を突破するのではなく、一歩ずつ「自らドアを開ける」ように誘うのです。

ブロックチェーンの暗号アルゴリズムを突破していないが、最も重要な「ユーザーレベルのファイアウォール」――あなた自身を完璧に回避しているのです。

では、「人間性のゼロデイ」が技術では修復できないなら、習慣や絶対的なルールで、シナリオが発動する前に一時停止ボタンを押せるのでしょうか?

答えは「はい」です。

それは「5秒ルール」と呼ばれます。

5. 5秒ルール:人間性のゼロデイを破る最小行動プラン

ここまでで明確になりました:

ソーシャルエンジニアリング攻撃の標的は、決してあなたのウォレットでもスマホでもありません。その真の標的は、あなたの脳の反応システムです。

それは一撃で防衛線を破る暴力攻撃ではなく、ゆっくりと熱湯に漬かるような認知操作ゲームです。一通のDM、一つのリンク、一見プロフェッショナルな会話が、一歩ずつあなたを「自発的」に罠へと誘導するのです。

では、攻撃者が「あなたのプログラムを呼び出している」なら、どうやってこの自動プロセスを中断すればよいでしょうか?

答えはとてもシンプルです。たった一つのことをすればいい:

誰かがあなたにリカバリーフレーズの入力、リンククリック、ソフトウェアダウンロードを要求したり、権威の身分を名乗ったりする場合――強制的に停止し、5秒数えてください。

このルールは些細に思えるかもしれませんが、実際に実行すれば:

最小コスト、最大効果の「人間性パッチ」になります。

5.1 技術的防衛がどれほど厚くても、手が速ければ意味がない

「初心者じゃないし、ハードウォレット、マルチシグ、二段階認証も使っている。なんで『5秒ルール』なんて必要なんだ?」と思うかもしれません。

確かに、今日のWeb3世界では、段階的に進化した安全技術スタックが整備されています:

-

Passkeyでアカウントにログイン。

-

LedgerやTrezorでオフライン署名。

-

Chromeサンドボックスで怪しいリンクを開く。

-

macOS Gatekeeperで各インストールパッケージを検証。

-

SIEMシステムでデバイス接続行動を監視。

これらのツールは強力ですが、最大の問題は「使う時間がそもそもない」ことです。

-

そのアプリをダウンロードするとき、署名を確認しましたか?

-

リカバリーフレーズを入力する前、ドメインの綴りを確認しましたか?

-

「システム異常、修復してください」というDMをクリックするとき、まずアカウント履歴を確認しましたか?

多くの人は防御能力がないのではなく、防御を起動する時間がなかったのです。

だからこそ「5秒ルール」が必要なのです。技術に反するのではなく、技術に時間を与えるためのものです。

戦場に立つわけではなく、あなたが「早くクリックしてしまう」前に、あなたを呼び戻してくれるのです。

-

一秒考えて、「このリンクは信頼できるか?」

-

一瞥して、「誰が送ったのか?」

-

一呼吸して、「なぜ急いでクリックする必要があるのか?」

このわずか5秒が、あなたの認知システムが立ち上がる時間であり、すべての技術的防衛が有効になる前提です。

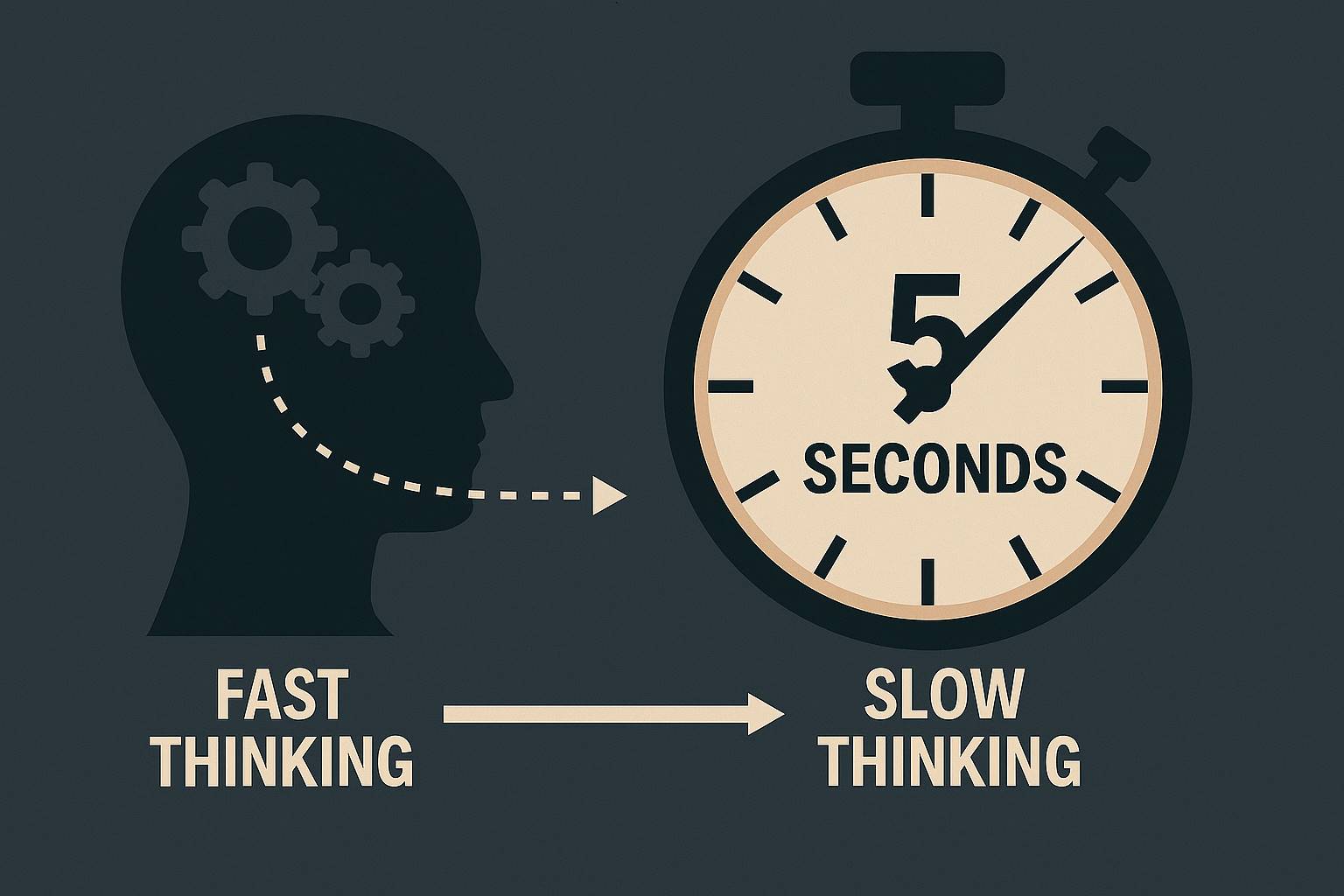

5.2 「5秒ルール」の背後にある行動科学の理論

なぜ3秒でも10秒でもなく、あえて5秒なのでしょうか?

これは行動科学作家Mel Robbinsの著書『The 5 Second Rule』およびTEDx講演で提示された実験的証拠と神経科学的説明に由来します。

Robbinsの発見:

行動の衝動が生まれた直後の5秒以内に、5-4-3-2-1と逆カウントし、直ちに第一歩を踏み出すことで、大脳皮質の前頭前野が強制的に活性化され、「感情脳」の先延ばしや逃避回路を「遮断」し、理性思考が一時的に意思決定を掌握する。

逆カウントは本質的に「メタ認知(metacognition)の起動装置」です:

-

慣性の中断――数秒のカウントダウンは、脳に「一時停止ボタン」を押すようなもので、自動的な先延ばしや衝動行動を遮断。

-

理性の起動――逆カウントはあなたに現在に集中させ、前頭前野を喚起し、「スロー思考」モードに移行。

-

微行動の誘発――カウントダウンが終わったら直ちに動き出したり声に出したりすることで、脳はこれを既定事実とみなし、その後の行動抵抗が劇的に低下。

心理学的実験では、このシンプルなテクニックだけで、自己管理、先延ばし克服、社交不安の場面での成功率が顕著に向上することが示されています。Robbins本人および何百万人もの読者の事例もこれを繰り返し証明しています。

5秒のカウントダウンは「待つ」ためではなく、理性に「割り込ませる」ためです。

ソーシャルエンジニアリング詐欺では、この5秒があれば、「自動クリック」から「疑問と検証」に切り替えられ、相手のシナリオによる時間的圧迫を打ち砕くことができます。

したがって、「5秒ルール」は神秘でも迷信でもなく、神経科学とメタ認知研究が支持する「認知的緊急ブレーキ」です。

コストはほぼゼロですが、最も重要な行動の入り口で、二段階認証、ハードウォレット、ブラウザサンドボックスなどのすべての後続技術手段を真正面に引っ張り出せます。

5.3 高リスクシナリオ:以下の3種類の場合は即座に停止、迷わないで

私は80%以上のソーシャルエンジニアリング攻撃が発生するシナリオをまとめました。現実で以下の3つの状況に遭遇したら、即座に5秒ルールを実行してください:

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News