Première exploration du blanchiment d'argent et du financement du terrorisme par les stablecoins numériques : suivi en chaîne des listes noires de l'USDT

TechFlow SélectionTechFlow Sélection

Première exploration du blanchiment d'argent et du financement du terrorisme par les stablecoins numériques : suivi en chaîne des listes noires de l'USDT

Seul un système AML/CFT (lutte contre le blanchiment d'argent et le financement du terrorisme) en temps opportun, coordonné et technologiquement mature peut véritablement garantir la légitimité et la sécurité de l'écosystème des stablecoins.

Auteur : BlockSec

0. Introduction

Les stablecoins ont connu un développement fulgurant ces dernières années. Avec leur utilisation de plus en plus répandue, les autorités réglementaires insistent davantage sur la mise en place de mécanismes capables de geler les fonds illégaux. Nous avons observé que des stablecoins majeurs tels que l'USDT et l'USDC disposent déjà techniquement de cette capacité. Dans la pratique, plusieurs cas ont déjà démontré que ces mécanismes jouent effectivement un rôle dans la lutte contre le blanchiment d'argent et d'autres activités financières illégales.

Plus encore, nos recherches montrent que les stablecoins ne sont pas seulement utilisés pour le blanchiment d'argent, mais apparaissent fréquemment dans les processus de financement des organisations terroristes. Ce rapport analyse donc la question selon deux axes :

-

Un examen systématique des actions de blocage d'adresses blacklistées par USDT ;

-

L'exploration du lien entre les fonds gelés et le financement du terrorisme.

Ce rapport s'appuie uniquement sur des données publiques disponibles en chaîne, ce qui peut entraîner certaines imprécisions ou omissions. Pour toute suggestion ou correction, veuillez nous contacter à : contact@blocksec.com.

1. Analyse des adresses blacklistées par USDT

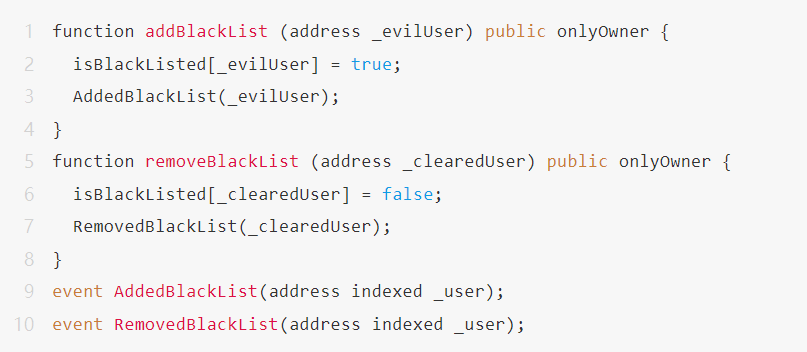

Nous identifions et suivons les adresses blacklistées par Tether via la surveillance des événements en chaîne. Notre méthode d’analyse a été validée par le code source du contrat intelligent de Tether. La logique principale est la suivante :

-

Identification des événements : Le contrat Tether maintient l’état de la liste noire grâce à deux événements :

-

AddedBlackList: ajout d'une adresse à la liste noire -

RemovedBlackList: retrait d'une adresse de la liste noire

-

-

Construction du jeu de données : Pour chaque adresse blacklistée, nous enregistrons les champs suivants :

-

L’adresse elle-même

-

La date d’ajout à la liste noire (blacklisted_at)

-

Si l’adresse est retirée de la liste noire, la date de levée (unblacklisted_at)

-

Voici l'implémentation des fonctions concernées dans le contrat :

1.1 Principales découvertes

À partir des données Tether sur Ethereum et Tron, nous observons les tendances suivantes :

Depuis le 1er janvier 2016, 5 188 adresses ont été ajoutées à la liste noire, impliquant le gel de plus de 2,9 milliards de dollars.

Entre le 13 et le 30 juin 2025, 151 adresses ont été blacklistées, dont 90,07 % sur la blockchain Tron (liste des adresses en annexe), représentant un montant gelé de 86,34 millions de dollars. Les pics de blacklistage se situent les 15, 20 et 25 juin, avec un maximum de 63 adresses bloquées en une seule journée le 20 juin.

-

Répartition des montants gelés : Les dix adresses aux montants gelés les plus élevés totalisent 53,45 millions de dollars, soit 61,91 % du montant total gelé. Le montant moyen gelé est de 571 800 dollars, mais la médiane n’est que de 40 000 dollars, ce qui indique que quelques gros montants tirent la moyenne vers le haut, tandis que la majorité des adresses ont été gelées avec des sommes relativement faibles.

-

Répartition des flux cumulés : Ces adresses ont reçu au total 808 millions de dollars, dont 721 millions ont été transférés avant le blocage. Seuls 86,34 millions de dollars ont effectivement été gelés. Cela montre que la plupart des fonds avaient déjà été transférés avant l’intervention réglementaire. En outre, 17 % des adresses n’ont aucun historique de sortie, ce qui suggère qu’elles servaient probablement de points de stockage temporaire ou d’agrégation, un point méritant une attention particulière.

-

Les nouvelles adresses sont plus souvent blacklistées : 41 % des adresses blacklistées ont été créées il y a moins de 30 jours, 27 % existent depuis 91 à 365 jours, et seulement 3 % ont plus de deux ans d’ancienneté, ce qui indique que les nouvelles adresses sont davantage utilisées à des fins illégales.

-

Majorité d’évasion avant le gel : environ 54 % des adresses avaient déjà transféré plus de 90 % de leurs fonds avant d’être blacklistées, et 10 % avaient un solde nul au moment du gel, montrant que les mesures d’exécution ne permettent généralement de bloquer que les restes.

-

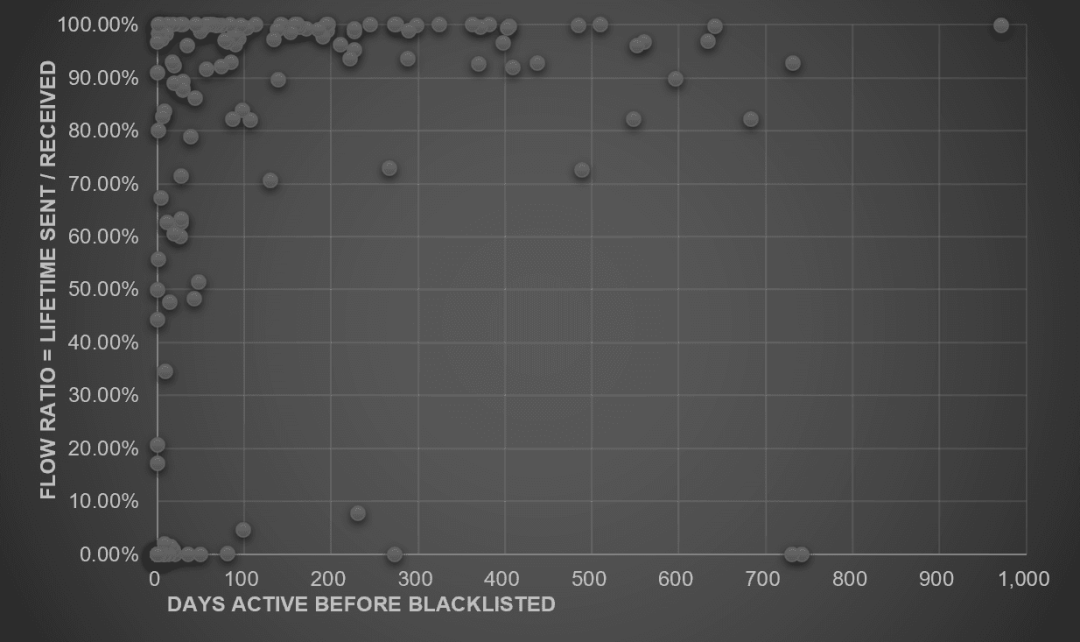

Meilleure efficacité du blanchiment via de nouvelles adresses : l’analyse du diagramme de dispersion FlowRatio vs. DaysActive révèle que les nouvelles adresses se distinguent par leur nombre, leur fréquence de blacklistage et leur efficacité de transfert, avec un taux de réussite élevé en matière de blanchiment.

1.2 Suivi des flux de fonds

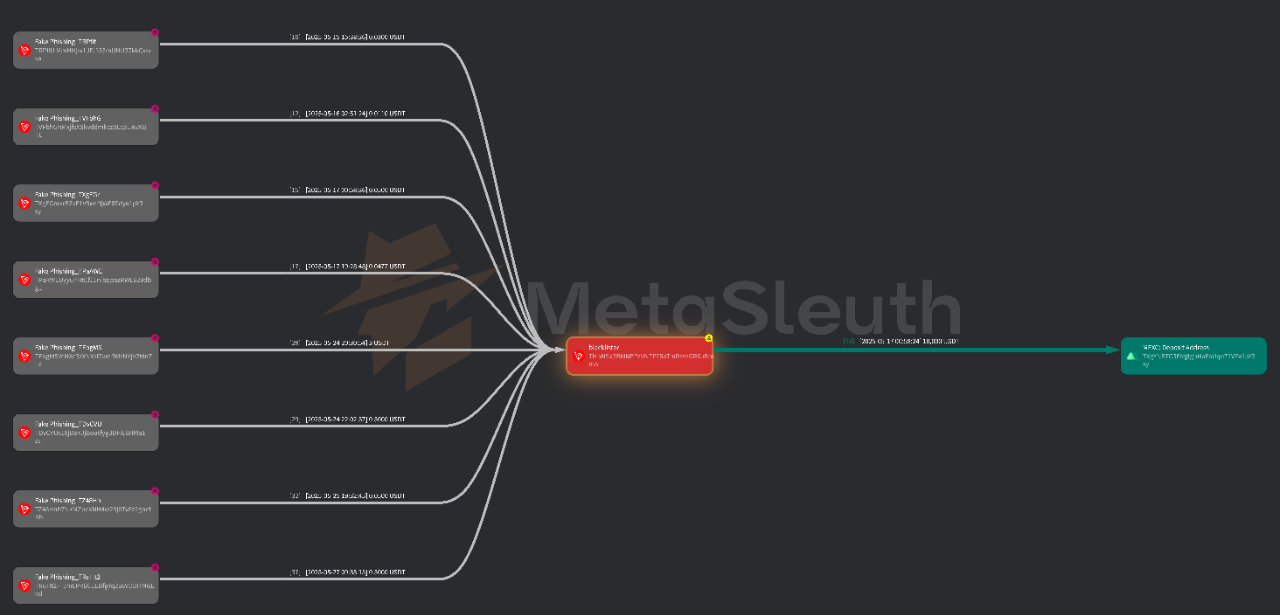

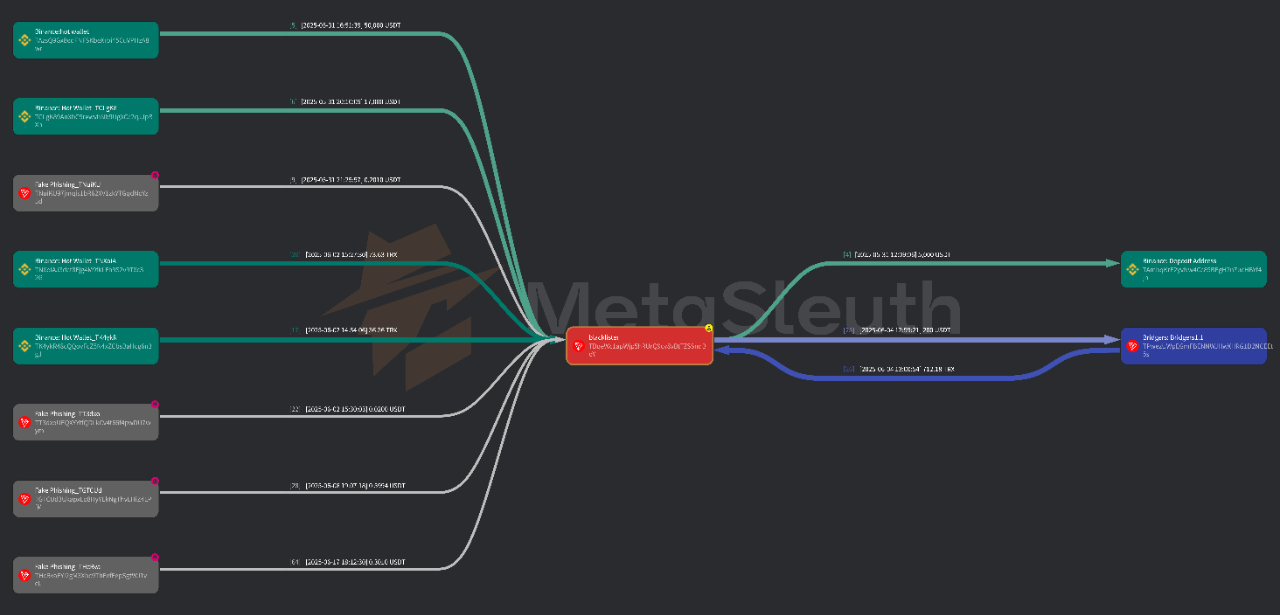

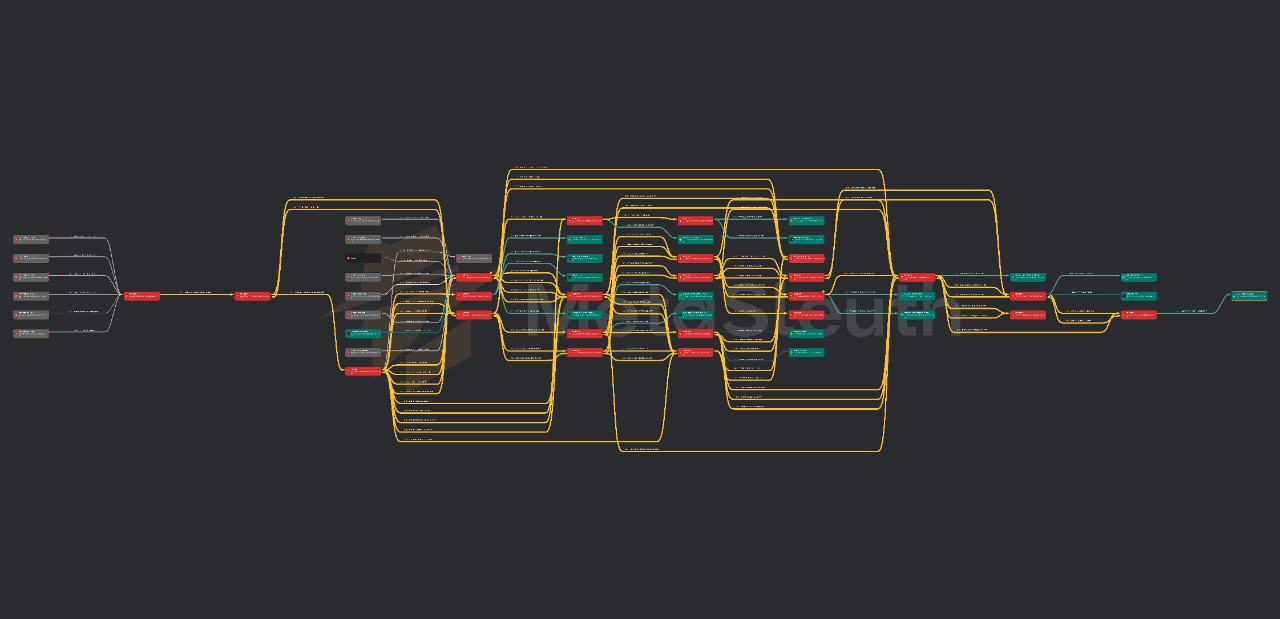

À l’aide de l’outil de suivi en chaîne de BlockSec, MetaSleuth (https://metasleuth.io), nous avons approfondi l’analyse des flux des 151 adresses USDT blacklistées entre le 13 et le 30 juin, afin d’identifier les principales sources et destinations des fonds.

1.2.1 Analyse des sources de fonds

-

Contamination interne (91 adresses) : les fonds proviennent d’autres adresses déjà blacklistées, révélant un réseau de blanchiment fortement interconnecté.

-

Étiquettes de phishing (37 adresses) : de nombreuses adresses amont sont marquées comme « Fake Phishing » dans MetaSleuth, ce qui pourrait être une tentative de dissimulation des origines illégales.

-

Portefeuilles chauds d’échanges (34 adresses) : les fonds proviennent de portefeuilles chauds de Binance (20), OKX (7) et MEXC (7), potentiellement liés à des comptes piratés ou à des « comptes mules ».

-

Un seul grand distributeur (35 adresses) : une même adresse blacklistée apparaît fréquemment en amont, suggérant un rôle d’agrégateur ou de mixeur de fonds.

-

Passerelles inter-chaînes (2 adresses) : une partie des fonds provient de ponts inter-chaînes, indiquant des opérations de blanchiment multi-chaînes.

1.2.2 Analyse des destinations des fonds

-

Vers d'autres adresses blacklistées (54) : structure de « boucle interne » entre adresses blacklistées.

-

Vers des échanges centralisés (41) : transferts vers des adresses de dépôt de CEX comme Binance (30) et Bybit (7), permettant de « sortir » des cryptomonnaies.

-

Vers des ponts inter-chaînes (12) : certains fonds tentent de quitter l’écosystème Tron pour poursuivre le blanchiment sur d'autres chaînes.

Il est notable que Binance et OKX apparaissent à la fois comme sources (portefeuilles chauds) et destinations (adresses de dépôt), soulignant davantage leur rôle central dans les chaînes de flux. L’insuffisance actuelle des plateformes d’échange en matière de conformité AML/CFT, ainsi que le retard dans le gel des actifs, permettent aux malfrats de transférer leurs fonds avant l’intervention réglementaire.

Nous recommandons aux principales plateformes d’échange cryptographiques, en tant que canaux clés, de renforcer leurs mécanismes de surveillance en temps réel et d’interception des risques afin de prévenir les abus.

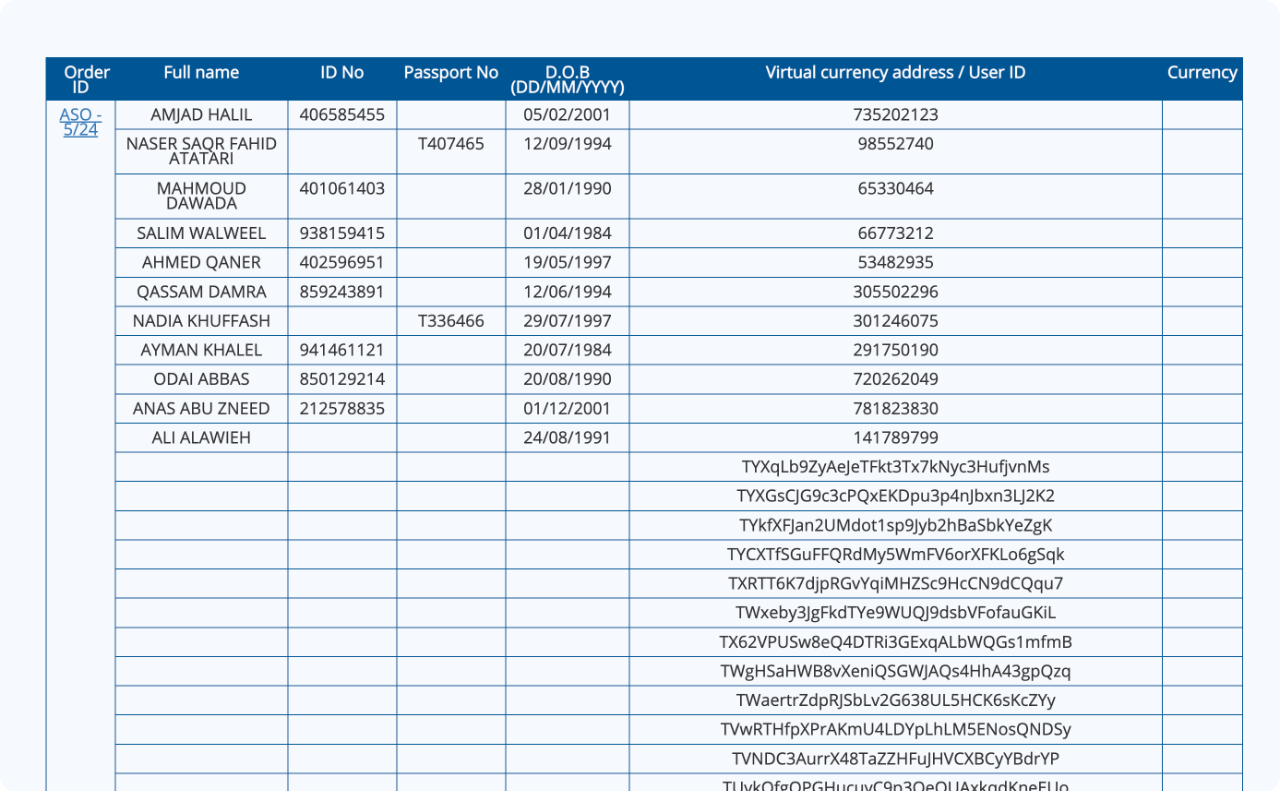

2. Analyse du financement du terrorisme

Pour mieux comprendre l'utilisation de l'USDT dans le financement du terrorisme, nous avons analysé les ordres de saisie administrative (Administrative Seizure Orders) publiés par l’Agence israélienne nationale de lutte contre le financement du terrorisme (NBCTF). Bien que notre source unique de données ne permette pas de reconstituer l’ensemble du paysage, elle constitue un échantillon représentatif pour une analyse et estimation prudente des transactions liées au terrorisme via USDT.

2.1 Principales découvertes

-

Dates de publication : Depuis l’escalade du conflit Israël-Iran le 13 juin 2025, une seule nouvelle ordonnance a été publiée (le 26 juin), alors que la précédente datait du 8 juin, révélant un retard dans la réponse des forces de l’ordre en période de tension géopolitique.

-

Organisations ciblées : Depuis le début du conflit le 7 octobre 2024, le NBCTF a publié 8 ordonnances, dont 4 mentionnent explicitement « le Hamas », et la plus récente mentionne pour la première fois « l’Iran ».

-

Adresses et actifs visés par les ordonnances :

-

76 adresses USDT (Tron)

-

16 adresses BTC

-

2 adresses Ethereum

-

641 comptes Binance

-

8 comptes OKX

-

Le suivi en chaîne des 76 adresses USDT (Tron) révèle deux modèles de comportement de Tether face à ces injonctions officielles :

-

Gel proactif : Tether avait déjà blacklisté 17 adresses liées au Hamas avant la publication des ordonnances, en moyenne 28 jours à l’avance, allant jusqu’à 45 jours d’avance.

-

Réponse rapide : Pour les autres adresses, Tether a procédé au gel en moyenne 2,1 jours seulement après la publication de l’ordonnance, démontrant une forte capacité de coopération avec les autorités.

Ces éléments suggèrent l’existence d’un mécanisme de coopération étroite, voire préventive, entre Tether et certaines agences d’application de la loi.

3. Synthèse et défis pour l’AML/CFT

Notre étude montre que, bien que les stablecoins comme l’USDT offrent des moyens techniques pour contrôler les transactions, la mise en œuvre concrète de l’AML/CFT fait face à plusieurs défis :

3.1 Défis principaux

-

Application tardive contre prévention proactive : La majorité des interventions restent postérieures aux faits, laissant aux criminels le temps de transférer les fonds.

-

Zones aveugles réglementaires des échanges : En tant que passerelles principales, les échanges centralisés manquent souvent de surveillance suffisante pour détecter rapidement les comportements anormaux.

-

Complexification croissante du blanchiment inter-chaînes : L’utilisation de multiples blockchains et de ponts inter-chaînes rend les transferts de fonds plus discrets et la traçabilité beaucoup plus difficile.

3.2 Recommandations

Nous recommandons aux émetteurs de stablecoins, aux plateformes d’échange et aux autorités réglementaires :

-

De renforcer le partage d’informations en chaîne ;

-

D’investir dans les technologies d’analyse comportementale en temps réel ;

-

De mettre en place un cadre de conformité inter-chaînes.

Ce n’est que grâce à un système AML/CFT rapide, coordonné et technologiquement mature que la légitimité et la sécurité de l’écosystème des stablecoins pourront véritablement être garanties.

4. L’engagement de BlockSec

Chez BlockSec, nous nous engageons à promouvoir la sécurité et la conformité dans l’industrie cryptographique, en développant des solutions applicables et opérationnelles pour l’AML et le CFT. Nous proposons deux produits clés :

4.1 Phalcon Compliance

Conçu pour les échanges, les organismes de régulation, les projets de paiement et les DEX, il prend en charge :

-

Évaluation du risque multi-chaînes par adresse

-

Surveillance en temps réel des transactions

-

Identification et alerte des listes noires

Afin d’aider les utilisateurs à répondre aux exigences réglementaires de plus en plus strictes.

4.2 MetaSleuth

Notre plateforme de suivi en chaîne avec visualisation, adoptée par plus de 20 agences de régulation et d’application de la loi dans le monde. Elle permet :

-

Suivi visuel des flux de fonds

-

Profiling d’adresses multi-chaînes

-

Reconstitution et analyse de chemins complexes

Ces deux outils incarnent notre mission : sécuriser l’ordre et la stabilité du système de finance décentralisée.

Quelques adresses mentionnées dans cet article :

https://docs.google.com/spreadsheets/d/1pz7SPTY2J4S7rGMiq6Dzi2Q5p0fXSGKzl9QF2PiV6Gw/edit?usp=sharing

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News