À un clic de la mort : mes 5 secondes de vie ou de mort avec un faux « rédacteur en chef »

TechFlow SélectionTechFlow Sélection

À un clic de la mort : mes 5 secondes de vie ou de mort avec un faux « rédacteur en chef »

Prudence pendant 5 secondes, liberté pour toute la vie.

Rédaction : Daii

TL;DR (Message clé)

-

L’« assistant rédacteur en chef » CoinDesk avec badge bleu m’a invité à un podcast → j’ai failli installer une app de phishing → 5 secondes d’hésitation ont sauvé mon portefeuille.

-

Le vrai 0-Day est humain : culte de l’autorité + pression temporelle = une vulnérabilité infiniment réutilisable ; plus de 40 % des pertes dans la crypto proviennent de scénarios de phishing.

-

La ligne de défense minimale = le compte à rebours « 5-4-3-2-1 » : s’arrêter 5 secondes, poser 1 question critique, vérifier 1 source — même la meilleure technologie dépend de cette lucidité.

Initialement, je devais aujourd’hui aborder la troisième partie de la « Trilogie de la décentralisation », mais désolé, elle sera reportée. Car ces derniers jours, je me suis retrouvé au bord d’un événement qui aurait pu changer ma vie…

J’ai failli me faire arnaquer, presque sans m’en rendre compte.

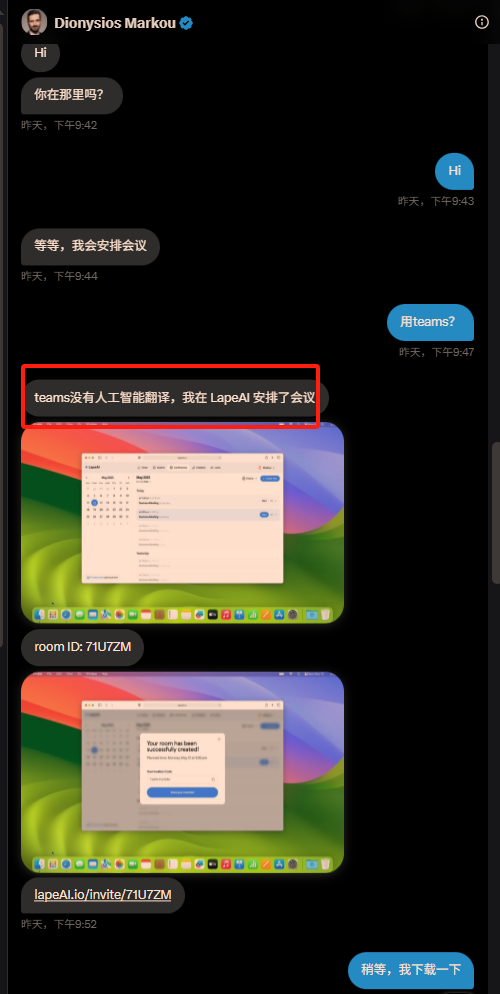

Vendredi dernier, vers minuit, j’ai ouvert mon ordinateur comme d’habitude. X (anciennement Twitter) m’a notifié un message privé. En l’ouvrant, son identité a immédiatement attiré mon attention :

Photo officielle, badge bleu certifié, ID : Dionysios Markou, se présentant comme assistant rédacteur en chef de CoinDesk.

Dans l’échange, il m’a dit :

Je travaille chez @CoinDesk et nous souhaitons interviewer divers membres de la communauté web3 sur la scène cryptographique asiatique. Si cela ne vous dérange pas, nous aimerions vous inviter comme invité.

Nous prévoyons d’enregistrer un podcast que nous publierons sur notre site, Spotify et d'autres plateformes.

Cet épisode explorera des sujets tels que les marchés futurs du Bitcoin / Ethereum / Solana, le marché des MEME, DeFi et les projets Web3 en Asie.

Pourriez-vous nous indiquer si vous êtes disponible ?

Le contenu était concis et professionnel, le format typique des sollicitations médiatiques dans l’univers crypto. J’ai été intrigué : CoinDesk ? Un média historique du secteur, je le connais bien.

J’ai accepté presque sans hésitation. Être interviewé sur Bitcoin, Ethereum, Web3 et les projets MEME, n’est-ce pas exactement le cadre idéal pour mon activité de création de contenu ?

Nous avons fixé une visio à lundi soir (12 mai), à 22h.

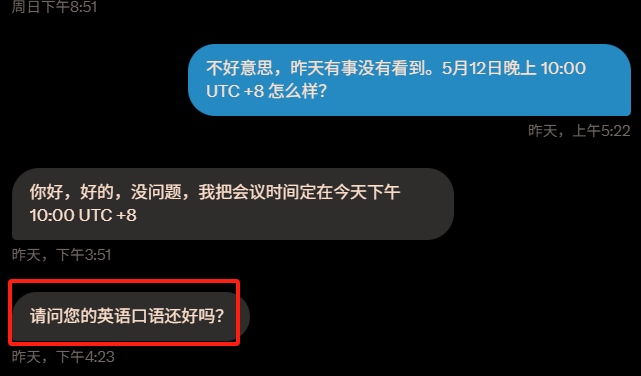

Attention à l’image ci-dessus. Il a envoyé ce message : « Votre anglais oral est-il correct ? ». Cette phrase allait devenir le préalable crucial à mon arnaque.

Lundi à 21h42, il m’a contacté sur X pour commencer la vidéo.

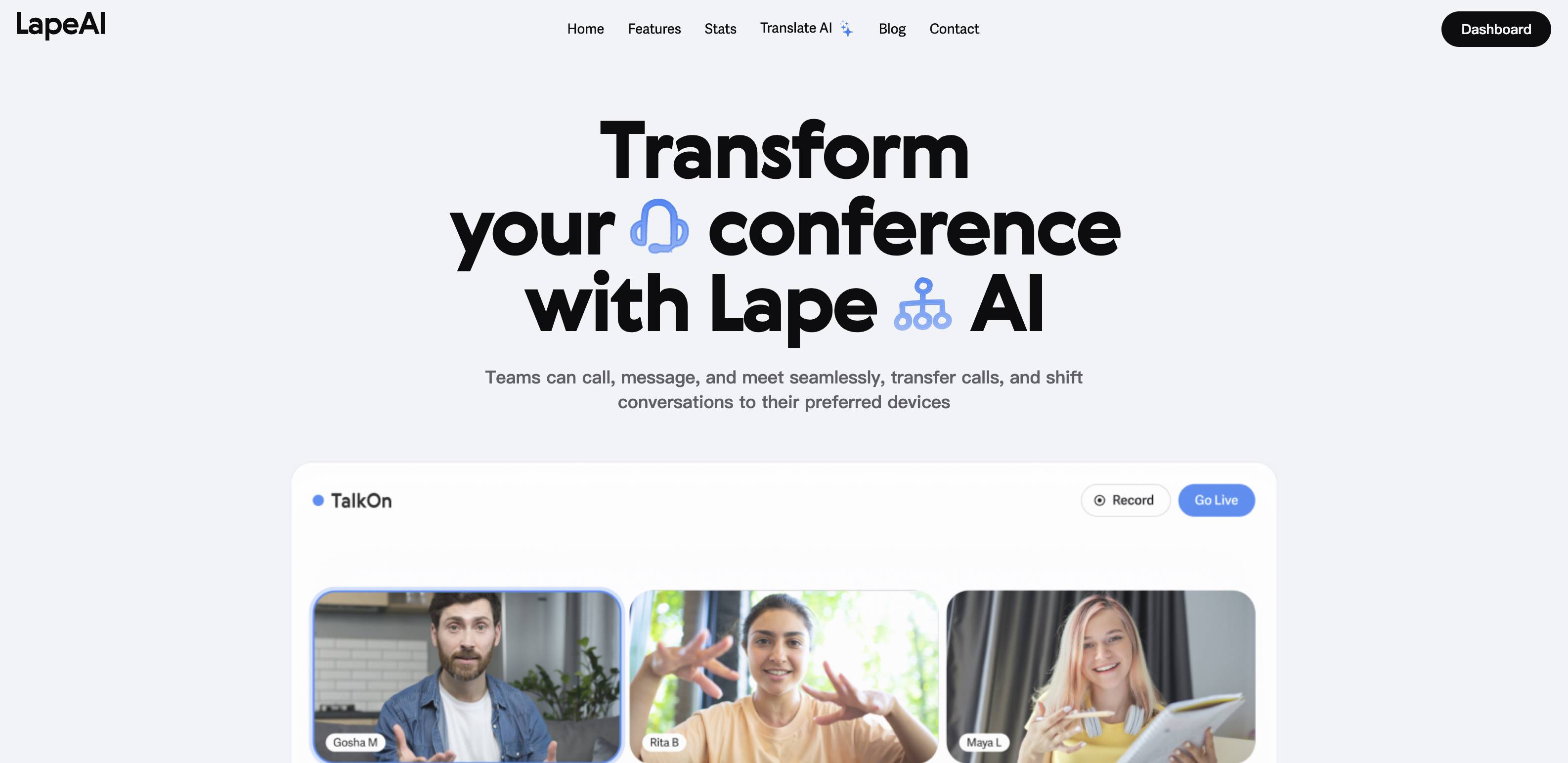

J’ai proposé Teams, mais il a objecté que Teams n’avait pas de traduction automatique IA, et a suggéré LapeAI pour permettre une conversation fluide entre chinois et anglais. Il a ajouté qu’il était prêt, et envoyé le numéro de salle et le lien d’invitation, comme visible ci-dessus.

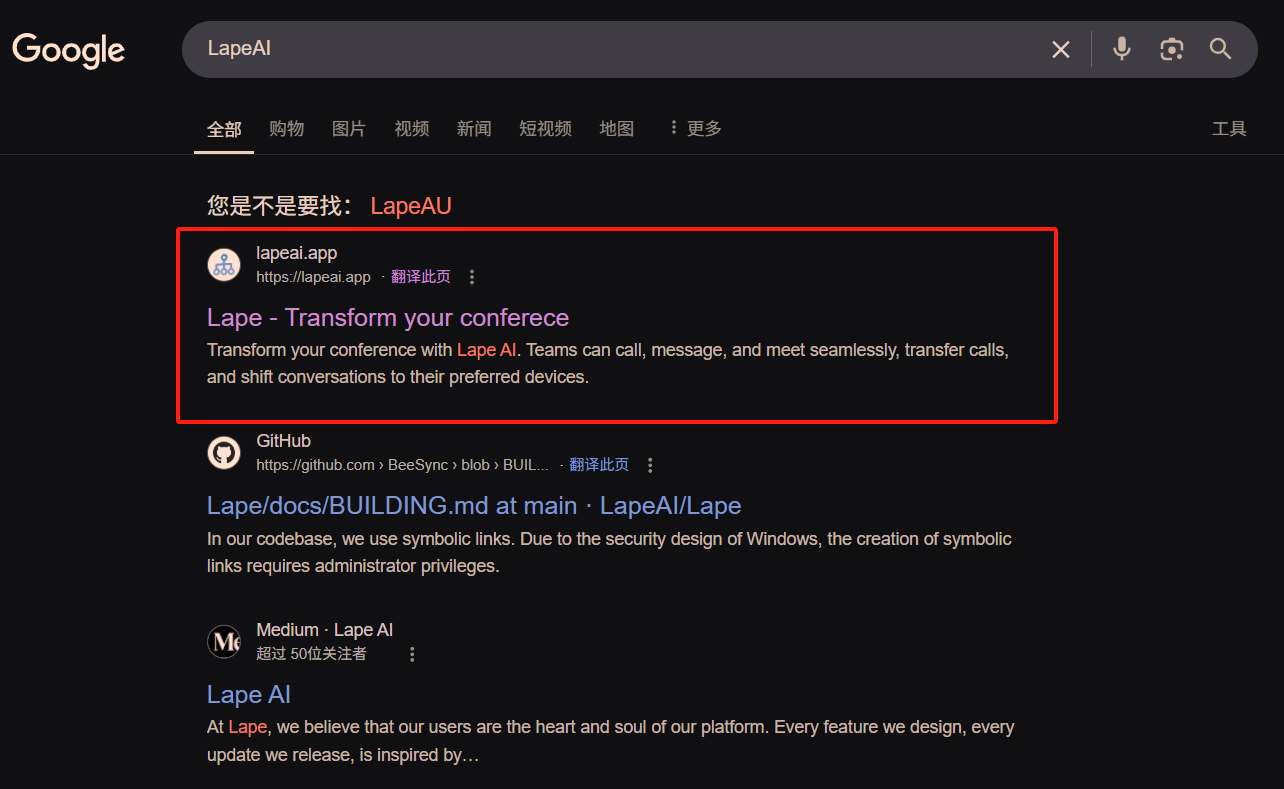

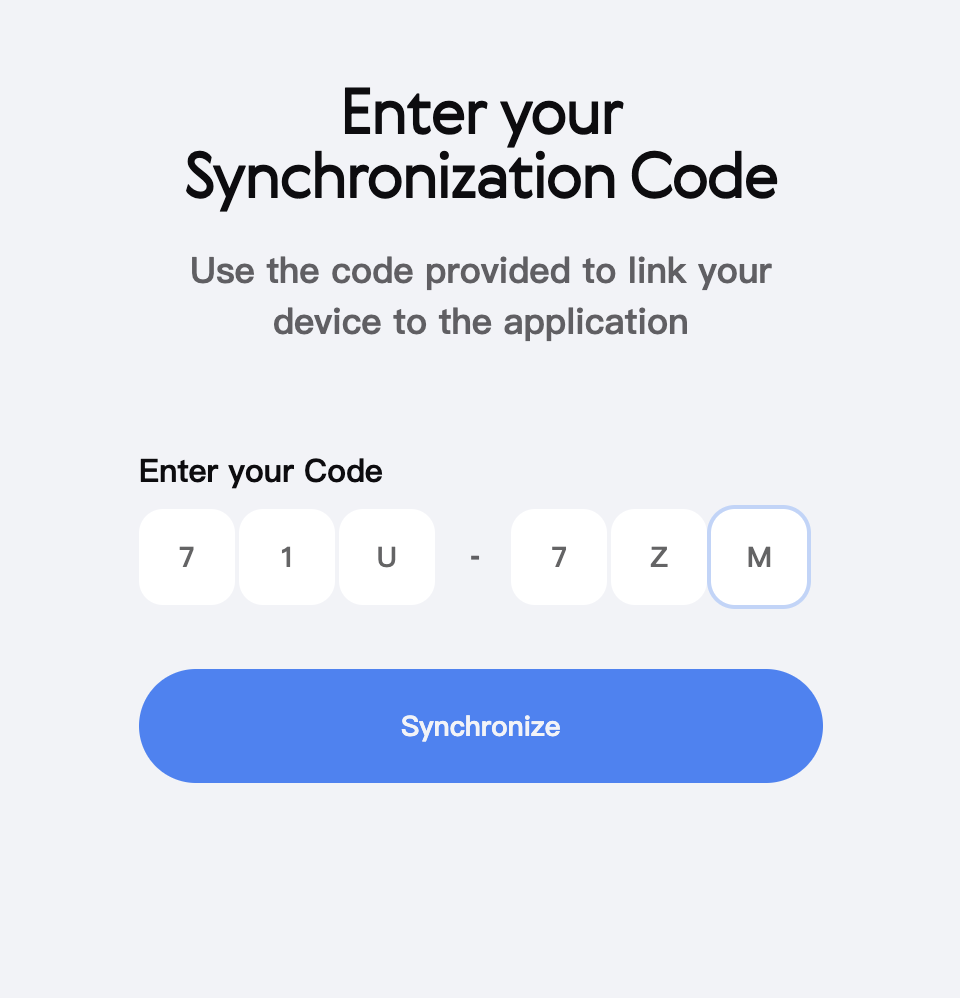

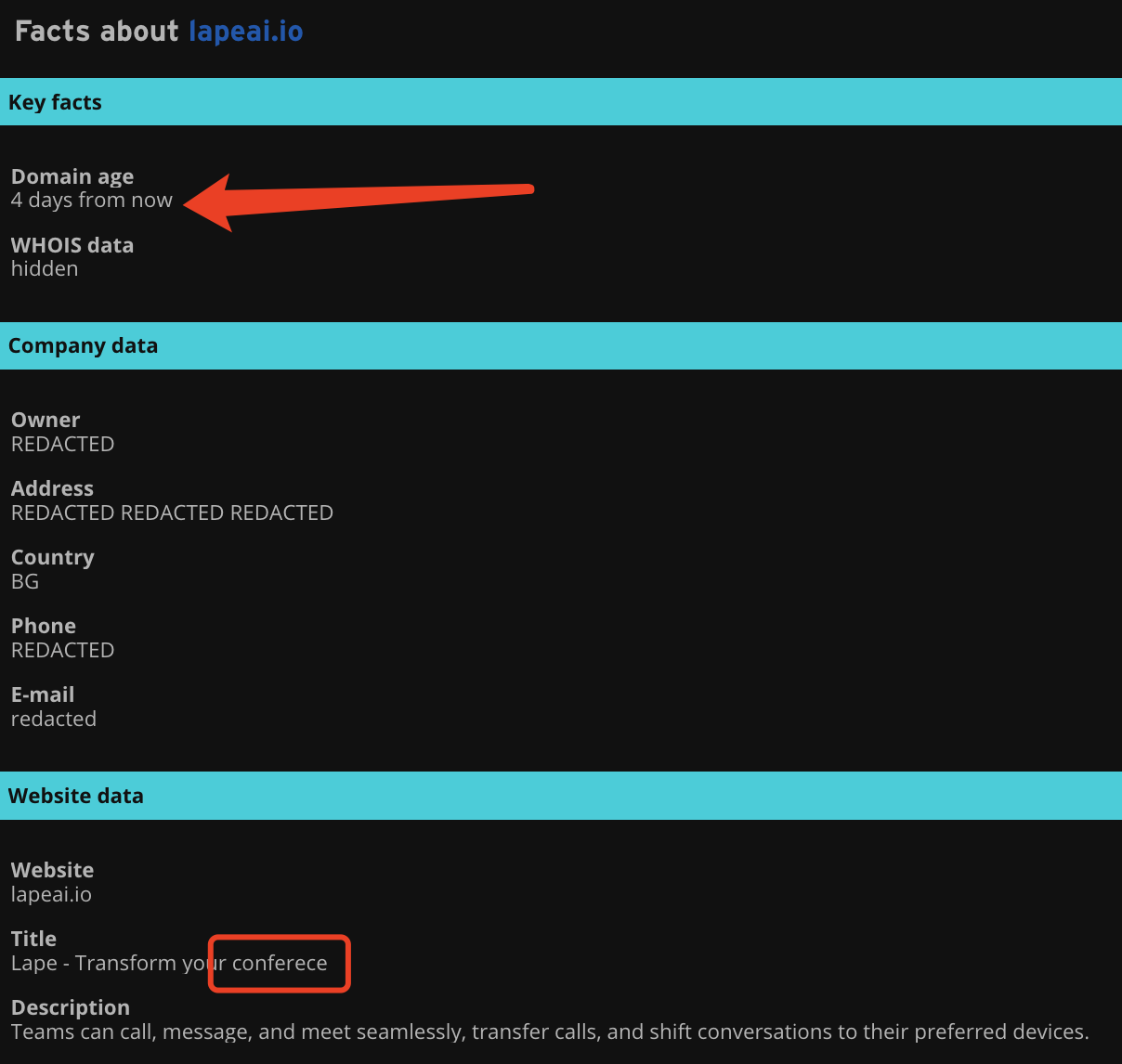

Bien que je n’aie jamais utilisé LapeAI, son argument semblait raisonnable. Par prudence, je n’ai pas cliqué sur son lien, mais ai cherché directement « LapeAI » sur Google, trouvant le site ci-dessous.

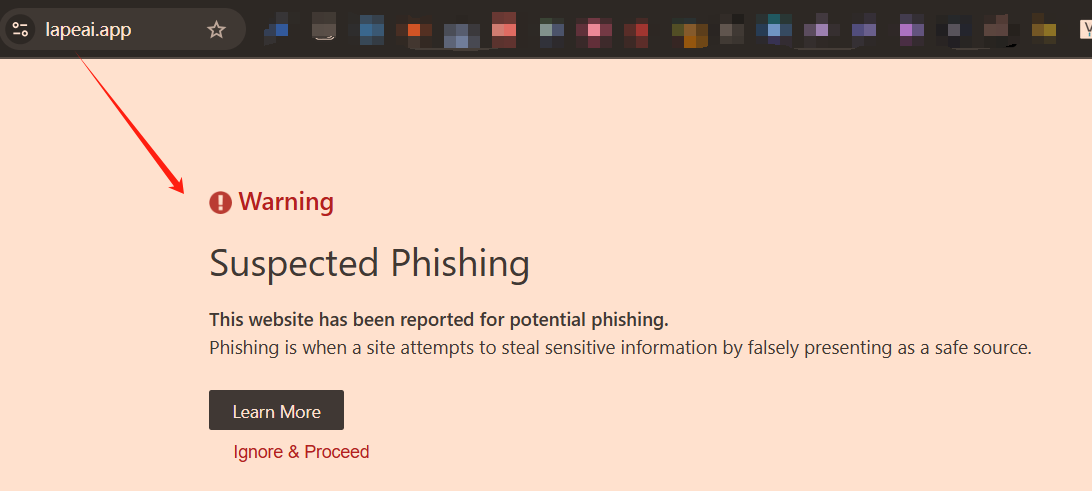

En l’ouvrant, Chrome a aussitôt lancé une alerte : site de phishing détecté.

Mais en regardant bien le domaine, il m’avait donné LapeAI.io, tandis que Google affichait Lapeai.app – extensions différentes, deux sites distincts. J’ai alors saisi manuellement Lapeai.io dans la barre d’adresse, et là, aucune alerte n’est apparue, comme ci-dessous.

Tout semblait normal. J’ai créé un compte, saisi son code d’invitation. Notez bien : LapeAI.app et LapeAI.io sont en réalité le même site. Celui en .app a été repéré, donc ils ont juste changé pour .io. Vous comprendrez bientôt.

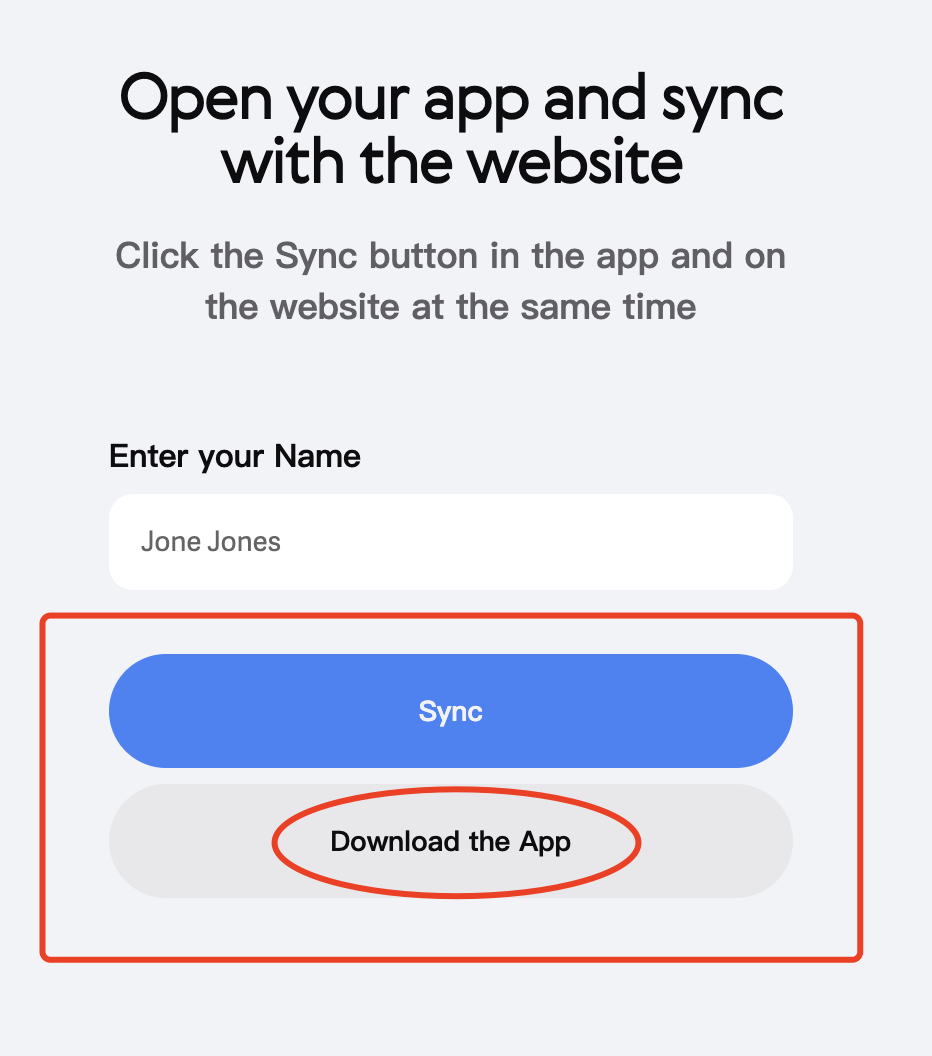

Après avoir cliqué sur le bouton « Synchronize » ci-dessus, ce n’était pas une fenêtre de discussion qui est apparue, mais celle-ci :

Notez le texte encadré en rouge : bien qu’il ne m’ait pas demandé explicitement de télécharger l’app, il était clairement indiqué que le bouton Sync devait être cliqué à la fois sur le site et dans l’app.

Pourquoi télécharger une app alors qu’une version web existe ?

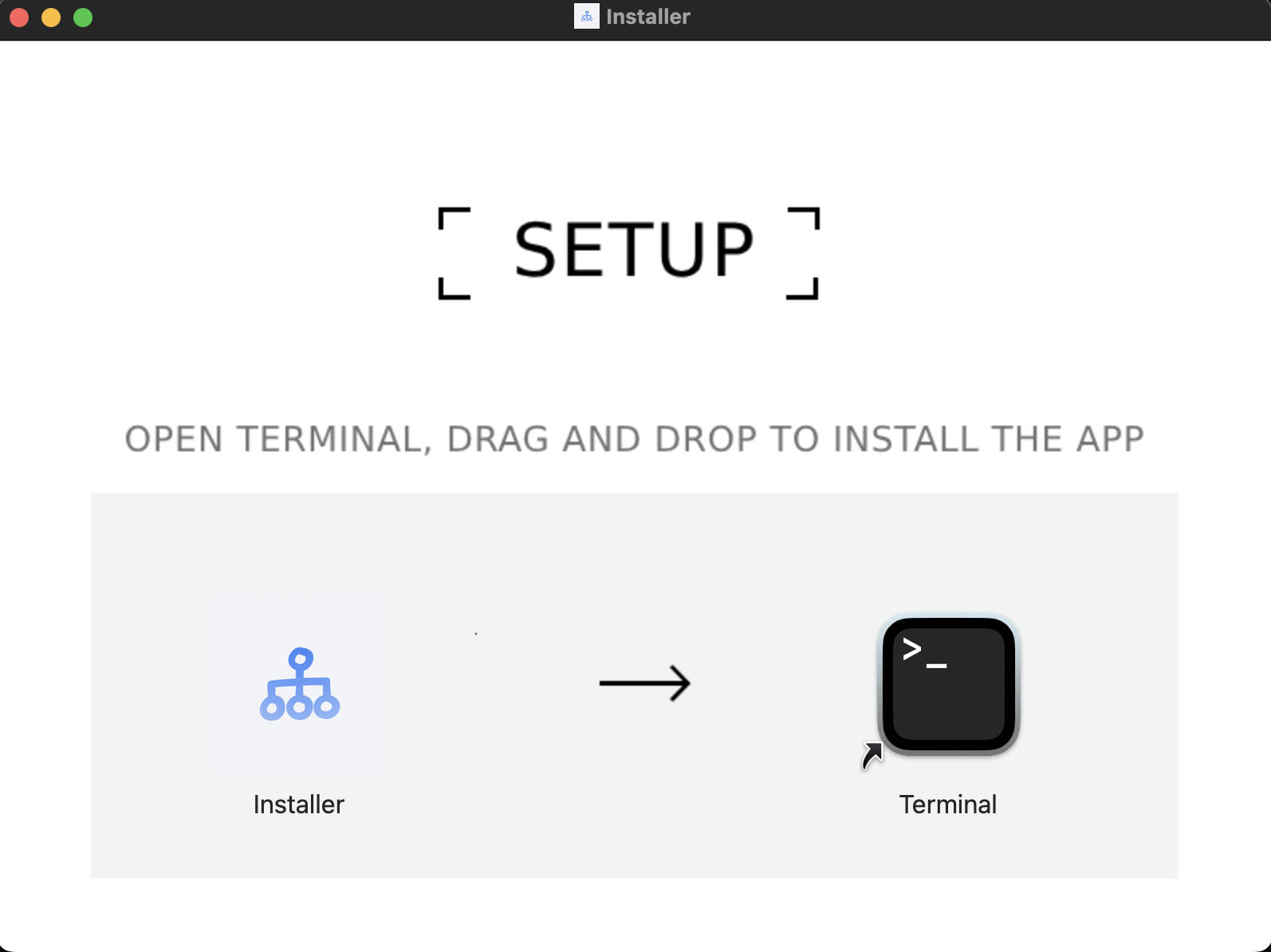

Bien que dubitatif, j’ai tout de même téléchargé. Mais en arrivant sur cette page d’installation ci-dessous, j’ai hésité.

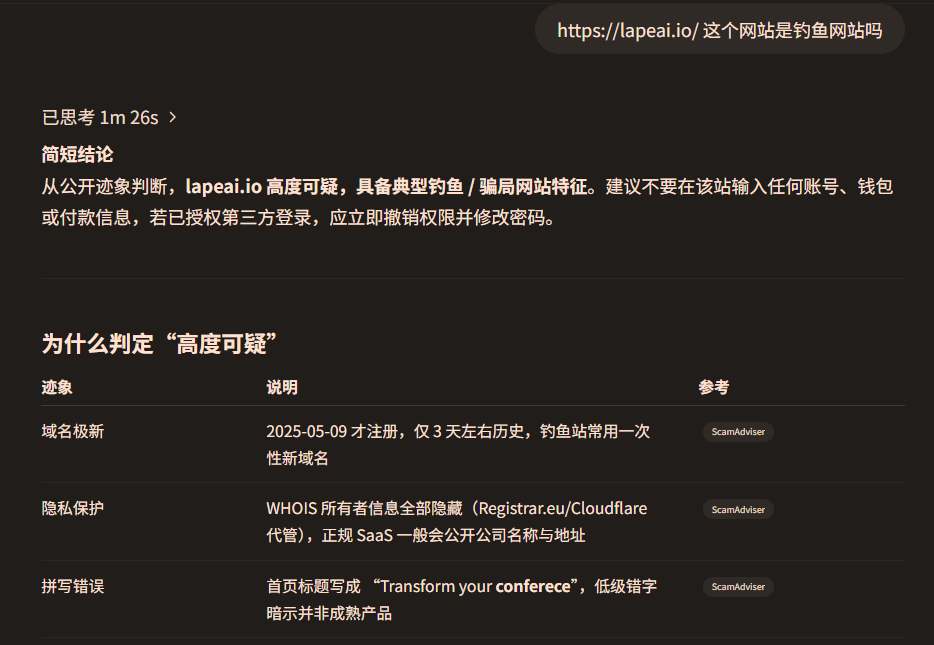

Cette hésitation venait du fait que l’installation ne se faisait pas normalement, mais via le terminal – quelque chose que je n’avais jamais vu auparavant. Je me suis arrêté, décidé de demander à ChatGPT o3 de vérifier. Résultat : une découverte effrayante, comme ci-dessous.

Cette recherche m’a vraiment fait réaliser à quel point j’étais passé près du danger.

Le domaine lapeAI.io a été enregistré le 9 mai 2025, soit seulement trois jours avant ;

Les informations du propriétaire sont masquées ;

Le titre de la page contient une erreur évidente : « Transform your conferece » (devrait être conference). Notez que c’est exactement le même titre que celui du site LapeAI.app déjà marqué comme phishing.

Chacun de ces trois points aurait dû suffire à m’empêcher d’installer ce programme suspect.

1. J’ai confirmé que j’étais tombé sur un escroc

J’ai compris que ce n’était pas une invitation d’interview de CoinDesk, mais une attaque d’ingénierie sociale parfaitement orchestrée.

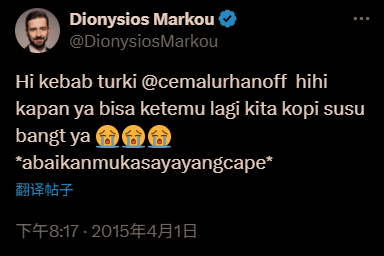

En revoyant ce compte X (Twitter), bien qu’il ait un badge bleu, j’ai remarqué qu’il utilisait initialement l’indonésien (voir image ci-dessus), avant de brutalement devenir un rédacteur suédois dans les médias crypto. De plus, son nombre d’abonnés est suspect : seulement 774 – rien à voir avec les dizaines de milliers d’abonnés des vrais rédacteurs de CoinDesk.

J’ai réalisé qu’il n’était pas journaliste, mais escroc. En repensant à l’échange, c’est glaçant.

De la réponse initiale au message privé, la confirmation du rendez-vous, l’inscription au compte, jusqu’à presque exécuter l’installation, j’étais à un pas de la catastrophe.

Il savait que je parle chinois, a mentionné la traduction IA ; il savait que j’écris sur le Web3, a insisté sur Bitcoin, les MEME et les projets asiatiques ; il connaissait forcément l’influence de CoinDesk dans ce cercle — et l’a utilisée comme appât.

J’ai été trompé sur mesure.

J’ai compris que ce n’était pas une « arnaque aléatoire », mais une attaque d’ingénierie sociale ciblée (Social Engineering Attack).

Aucune technique de piratage, aucun code écrit, aucun lien virus envoyé. L’attaque visait ma confiance, mon identité professionnelle, mon désir d’être interviewé en tant que créateur de contenu.

À cet instant, un mot m’est venu à l’esprit : vulnérabilité 0-day (0-day vulnerability).

2. Le 0-Day humain : une faille éternelle, une attaque toujours active

Vous avez peut-être entendu parler du terme « vulnérabilité 0-day » — dans le domaine de la cybersécurité, il représente la menace la plus élevée.

« 0-Day » était à l’origine un terme purement technique. Il apparaît dans les BBS underground des années 1980-1990 : les hackers utilisaient « zero-day software » pour désigner un logiciel « sorti depuis 0 jour, non divulgué, sans correctif disponible ».

Comme le développeur ignore encore la faille, les hackers peuvent exploiter cette « journée 0 » pour s’infiltrer en premier ; plus tard, le terme a évolué pour désigner directement la « vulnérabilité 0-day » et l’« attaque 0-day ». Les combinaisons courantes sont :

-

Vulnérabilité 0-day (0-day vulnerability) : inconnue du fournisseur, sans correctif disponible.

-

Exploitation 0-day (0-day exploit) : code d’attaque conçu spécifiquement pour cette faille.

-

Attaque 0-day (0-day attack) : action d’intrusion utilisant cette faille.

Sans correctif ni règle pour bloquer, les attaques 0-day sont considérées comme la « menace ultime ».

Mais vous n’avez peut-être jamais pensé que l’humain lui-même possède des « vulnérabilités 0-day ».

Elles ne sont pas cachées dans le code d’un serveur, mais enfouies dans nos réactions instinctives façonnées par des milliers d’années d’évolution. Vous pensez naviguer, travailler, consommer de l’information, mais en réalité, vous êtes déjà exposé à d’innombrables failles psychologiques activées par défaut.

Par exemple :

Quand vous voyez un compte avec badge bleu, supposez-vous automatiquement qu’il est « officiel » ?

Quand vous lisez « places limitées », « fin de l’événement imminente », ressentez-vous aussitôt de la pression ?

Face à un « accès anormal à votre compte » ou un « actif gelé », avez-vous envie de cliquer immédiatement ?

Il ne s’agit pas de stupidité ou de négligence, mais de mécanismes de survie hérités de l’évolution. Plus précisément, ce sont des instincts humains testés et perfectionnés par les escrocs et hackers, désormais transformés en armes : des vulnérabilités humaines 0-day.

2.1 Qu’est-ce qu’un 0-day humain ?

On peut définir ce concept ainsi :

Un 0-day humain désigne des failles psychologiques exploitables en permanence par des attaques d’ingénierie sociale, impossibles à corriger totalement par des moyens techniques.

Une vulnérabilité 0-day technique peut être corrigée par un patch. Mais les 0-day humains, eux, sont quasi incurables. Ils sont inscrits dans notre besoin de sécurité, dans notre confiance naturelle envers l’autorité, dans notre impulsion instinctive à « profiter » ou à « ne pas être en reste ».

Il ne leur faut ni technique complexe ni code informatique, juste une formule, une icône familière, un e-mail « qui semble authentique ». Ils n’ont pas besoin d’attaquer votre appareil, juste de contourner votre cerveau — plus exactement, de court-circuiter votre temps de réflexion.

Et il n’existe aucun « système de mise à jour », aucun antivirus pour les bloquer. Chaque internaute est par défaut exposé à ces attaques.

2.2 Trois caractéristiques du 0-day humain

Le 0-day humain fait peur car il possède trois propriétés fondamentales, supérieures aux failles techniques.

Premièrement, il traverse les époques. Ces mécanismes psychologiques sont presque gravés dans notre ADN évolutif. À l’âge de pierre, notre peur instinctive face au feu ou aux serpents était vitale ; notre obéissance absolue au « chef » assurait la cohésion du groupe. Des milliers d’années plus tard, ces mécanismes persistent dans nos processus décisionnels.

Deuxièmement, il transcende les cultures. Peu importe votre nationalité, votre éducation ou votre formation technique. Le célèbre groupe nord-coréen de hackers Lazarus utilise l’anglais pour piéger les employés de Bybit, le coréen pour manipuler des déserteurs, le chinois pour tromper des influenceurs crypto sur Telegram. Les langues peuvent être traduites, l’humain, non.

Troisièmement, il est reproductible à grande échelle. Vous pensez peut-être « être ciblé ». En réalité, les attaquants n’ont plus besoin de « cibler » personne. Un seul scénario, une seule formule, copié-collé, peut être envoyé à des milliers de personnes. Dans les centres d’escroqueries au Cambodge ou en Birmanie, les fraudeurs suivent 8 heures de « formation à la rhétorique », puis entrent en service, générant mensuellement des millions de dollars — un coût quasi nul, un taux de succès bien supérieur aux e-mails de phishing traditionnels.

Ce n’est plus une faille, c’est une industrie.

2.3 Votre cerveau exécute une « interface sociale » par défaut

Si l’on compare le cerveau humain à un système d’exploitation, beaucoup de nos réactions mentales sont comme des API toujours actives — des fonctions d’interface psychologique.

Ces API n’ont pas de code, et ne peuvent être désactivées. Tant que vous êtes humain, elles sont ouvertes par défaut. Par exemple :

-

Envoyer un message privé depuis un compte badge bleu active votre mécanisme de confiance envers l’« autorité » ;

-

Commencer par « votre compte présente une activité suspecte » déclenche votre peur face au risque financier ;

-

Ajouter « 300 000 personnes déjà inscrites » crée un sentiment d’urgence : « je dois en profiter » ;

Encore mieux : « traitement limité dans le temps, plus que 20 minutes », et votre jugement rationnel est réduit au minimum.

Pendant tout ce processus, ils n’ont pas besoin de vous forcer, de vous menacer, ni même de mentir. Il leur suffit de réciter un scénario assez conforme à vos attentes pour que vous cliquiez sur le lien, vous inscriviez, téléchargiez l’app — comme dans mon cas, chaque étape était volontaire, active.

Le plus effrayant est donc ceci :

Vous pensez « utiliser un logiciel », mais en réalité, c’est vous qui êtes « appelé » par un programme.

Il ne s’agit plus d’un escroc lançant un hameçon, mais d’un réseau complet de « phishing as a service » intégrant scénarios, support client et blanchiment d’argent.

Ces attaques n’ont pas de « faille corrigible », mais exploitent une humanité « toujours exploitable ».

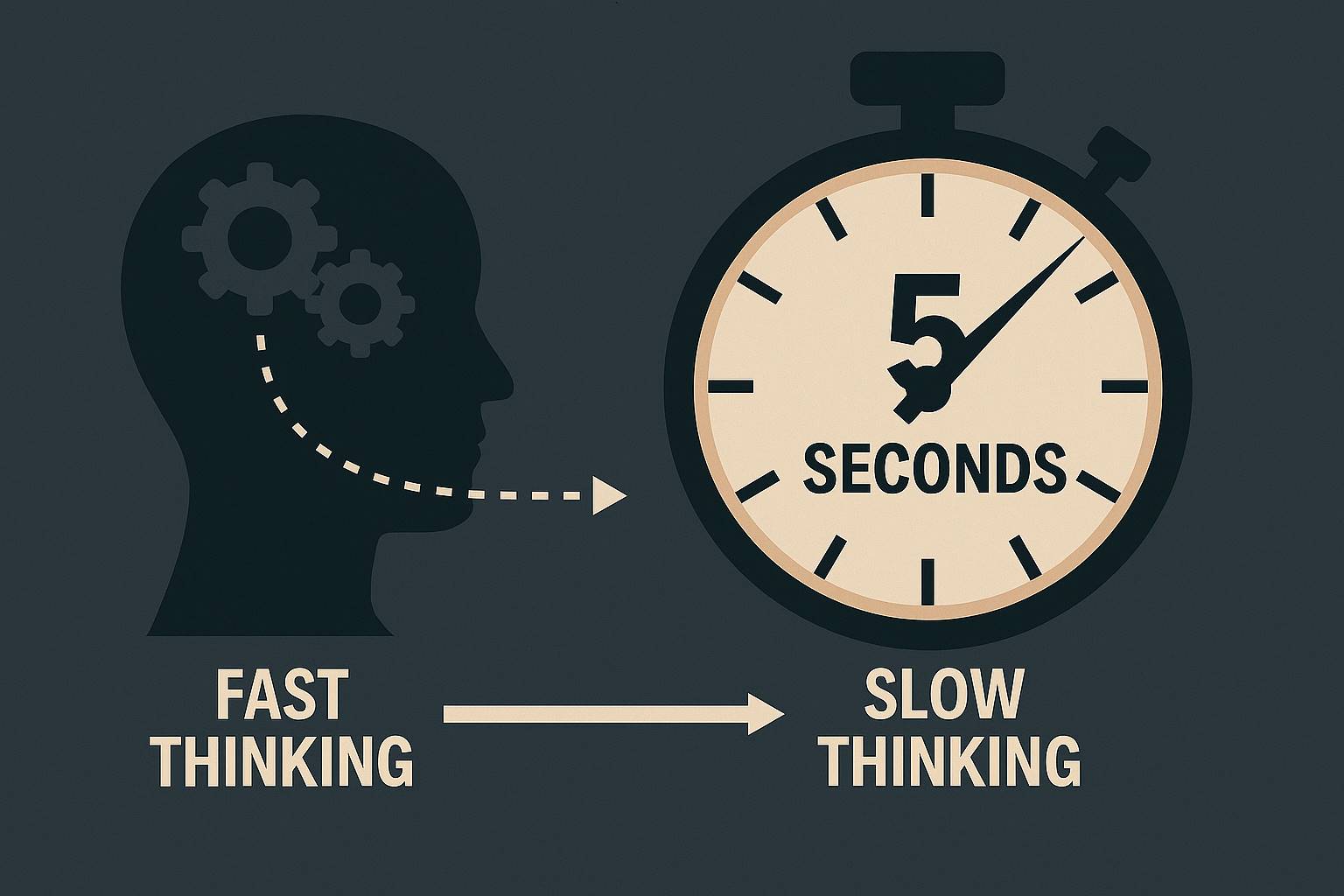

3. Ce n’est pas une crise personnelle, mais une guerre cognitive mondiale

Après avoir compris le concept de « 0-day humain », j’ai réalisé que je n’étais ni un cas isolé ni exceptionnel.

Je n’étais qu’un pion dans cette attaque psychologique globale et ciblée — comme des millions d’autres, manipulé en masse par le même « scénario d’ingénierie sociale ».

Les armes des hackers ne sont plus les claviers ni le code, mais la « conception de situation, la mascarade d’autorité et les scénarios de confiance » ; et tout l’écosystème d’attaque est passé d’un « crime individuel » à un modèle industriel de « usine de contenu + chaîne de production de scénarios ».

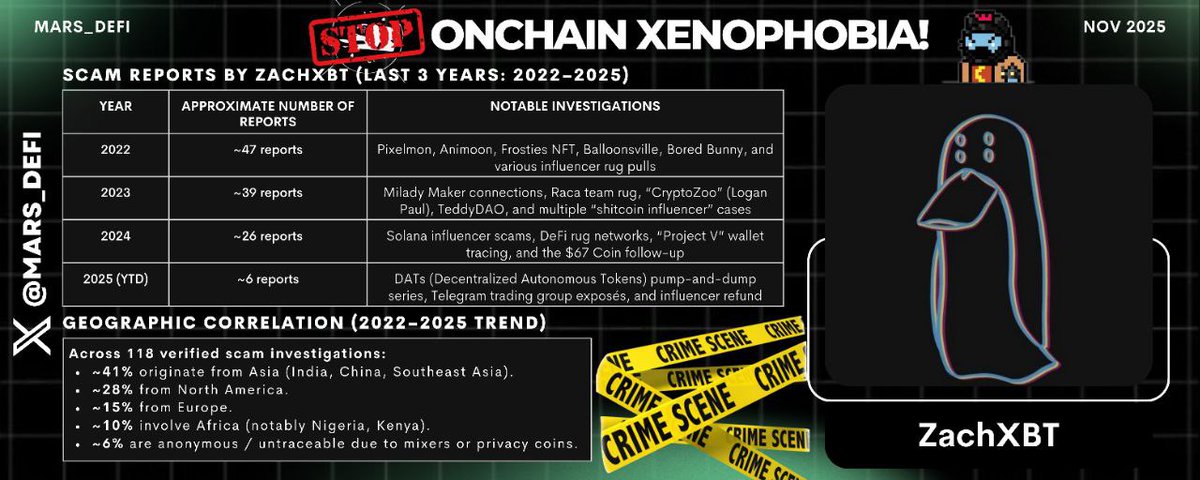

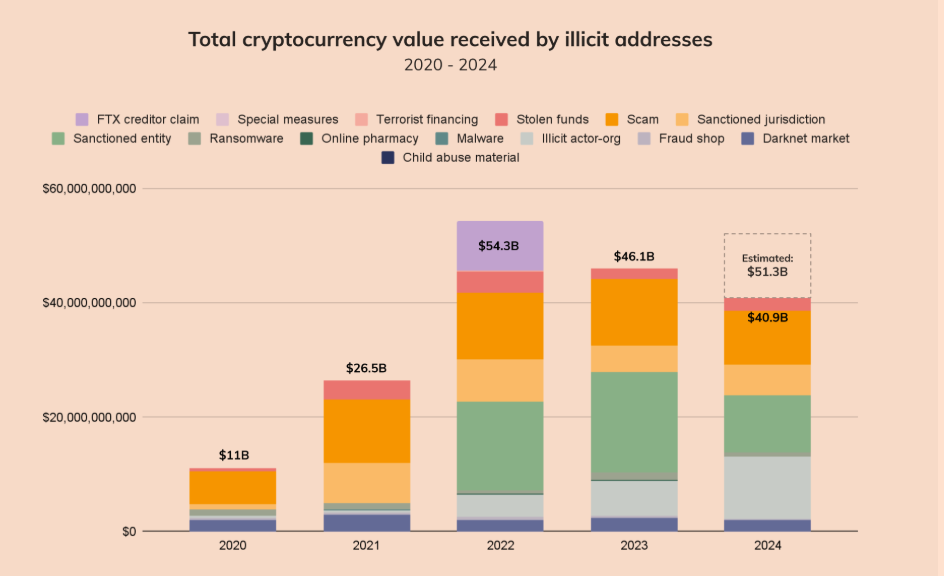

3.1 Le « trou noir » des actifs crypto : 43 % des pertes viennent non pas d’un piratage, mais d’une arnaque

Selon le rapport Chainalysis « Crypto Crime Report 2025 » : en 2024, les pertes directes dues au vol d’actifs crypto ont atteint 2,2 milliards de dollars. Les fuites de clés privées (généralement causées par phishing ou ingénierie sociale) représentaient 43,8 %, soit environ 960 millions de dollars.

Cela signifie que près de 2 dollars sur 5 perdus ne sont pas dus à une faille technique ou un script d’attaque, mais à une manipulation précise de l’humain, poussant l’utilisateur à « remettre lui-même les clés ».

Ces attaques n’infiltrent pas les portefeuilles, ne craquent pas les contrats, n’interceptent pas les nœuds. Elles envoient simplement un e-mail, un message privé, un faux profil, une « rhétorique d’incitation sur mesure ».

La perte survient souvent au moment où l’on clique sur un lien ou saisit sa phrase de récupération.

Il ne s’agit pas d’un effondrement du système, mais de chacun d’entre nous, sous un mode cognitif de « confiance par défaut », ouvrant volontairement la porte dérobée.

3.2 L’usine de scénarios de hackers : le pillage cognitif de 1,3 milliard par Lazarus Group

Si vous pensez que ces attaques sont sporadiques et désorganisées, vous devez connaître l’équipe d’ingénierie sociale la plus « professionnelle » au monde — Lazarus Group, basé en Corée du Nord, soutenu par l’État, opérant à l’échelle mondiale.

Selon plusieurs sociétés de sécurité :

-

En 2024, Lazarus a lancé plus de 20 grandes attaques par ingénierie sociale ;

-

Leurs cibles incluent : Bybit, Stake.com, Atomic Wallet et d’autres plateformes crypto majeures ;

-

Leurs méthodes : fausses offres d’emploi (CV + logiciel d’entretien), usurpation de fournisseurs, e-mails de collaboration, invitations à des podcasts, etc. ;

-

Leur butin annuel dépasse 1,34 milliard de dollars, représentant près de 61 % du total mondial des attaques crypto.

Plus impressionnant encore : ces attaques n’exploitent presque aucune faille système, uniquement « scénarios + habillage + fishing psychologique ».

Vous n’êtes pas leur cible technique, mais leur interface cognitive.

Ils étudient votre langue, vos habitudes, vos données personnelles ; ils imitent des entreprises, amis ou plateformes que vous connaissez ; ils ne sont pas des hackers, mais plutôt une équipe de contenu spécialisée en manipulation psychologique.

3.3 Les hackers n’attaquent pas vos portefeuilles, ils prennent le contrôle de votre « système de confiance »

Résumons l’essence de cette situation :

En fin de compte, il ne s’agit pas d’un désastre technique, mais de l’effondrement de la confiance par défaut de l’utilisateur.

Les attaquants n’ont pas craqué votre mot de passe, mais ont franchi les quelques secondes d’hésitation dans votre cognition.

Vous n’avez pas été victime d’un virus, mais vous-même, guidé par un scénario bien ficelé, avez cliqué pas à pas sur le mauvais bouton « Confirmer ».

Peut-être pensez-vous : « Je ne suis ni employé d’une bourse, ni influenceur, ni riche, donc on ne me ciblera pas ? »

Mais la réalité est :

Les attaques ne sont plus « conçues spécialement pour vous », mais « dès que vous correspondez au modèle, un scénario tombe pile sur vous ».

-

Vous avez publié une adresse publiquement ? On vous propose un « outil recommandé » ;

-

Vous avez envoyé un CV ? On vous envoie un « lien d’entretien » ;

-

Vous avez écrit un article ? On vous « invite à collaborer » ;

-

Vous dites dans un groupe que votre portefeuille a un problème ? On arrive aussitôt pour « aider à réparer ».

On ne regarde pas si vous avez de l’argent, mais si vous remplissez les conditions du scénario.

Vous n’êtes pas une exception, vous venez juste d’« activer un système de diffusion automatique ».

Vous n’êtes pas naïf, vous n’avez juste pas encore réalisé que l’humanité est le champ de bataille central de cette époque.

Je vais maintenant disséquer l’arme tactique centrale de cette guerre — le scénario d’attaque lui-même. Vous verrez comment il est minutieusement construit, chaque étape visant le « système d’exploitation par défaut » enfoui en vous.

4. Attaque scénarisée : invoquer pas à pas votre « API humaine »

99 % des attaques d’ingénierie sociale ne réussissent pas parce que vous avez mal cliqué, mais parce que vous avez été guidé pas à pas à « bien cliquer ».

Cela semble absurde, mais c’est la vérité —

Alors que vous pensiez « répondre à un message », « créer un compte », vous étiez déjà tombé dans un scénario psychologique soigneusement mis en scène. Aucune étape n’est une contrainte violente, mais une conception subtile vous poussant volontairement vers la fin de l’attaque.

4.1 Le processus d’attaque est une chaîne de manipulation cognitive

Ne pensez plus que « se faire arnaquer » vient d’un clic ou d’un téléchargement. La vraie attaque d’ingénierie sociale n’est jamais un acte isolé, mais un processus psychologique.

Chaque clic, chaque saisie, chaque confirmation, correspond en réalité à l’invocation par l’attaquant d’un « raccourci comportemental » déjà programmé dans votre cerveau.

Voici les cinq étapes classiques du scénario d’attaque le plus courant :

【Étape 1】Cadre situationnel (Préparation contextuelle)

Le hacker conçoit d’abord un scénario « crédible » pour vous.

-

Vous êtes journaliste ? Ils se font passer pour un rédacteur CoinDesk vous invitant à un entretien ;

-

Vous travaillez en entreprise ? On vous dit sélectionné pour un « test avancé » ;

-

Vous êtes développeur Web3 ? Ils se font passer pour un projet proposant une collaboration ;

-

Vous êtes utilisateur lambda ? On vous effraie avec « activité suspecte » ou « transaction gelée ».

Ces scénarios ne sont pas artificiels, mais parfaitement alignés sur votre identité, rôle et besoins quotidiens. Cela vous fait entrer naturellement, sans réfléchir. C’est l’appât, et aussi l’ancre.

▶ Un cas classique que j’ai analysé : un journaliste demande de l’aide à Ledger sur Twitter, et ce simple message « plausible » devient l’entrée précise pour un déploiement ciblé.

【Étape 2】Habillage d’autorité (Cadre d’autorité)

Avec l’entrée, il faut construire la confiance.

L’attaquant utilise des symboles visuels familiers — badge bleu, logo de marque, ton officiel.

Il clone parfois le nom de domaine (ex. coindesk.com → coindesk.press), ajoute des sujets de podcast réalistes, des captures ou des exemples, rendant toute l’histoire « aussi vraie que possible ».

▶ Dans mon cas, il mentionnait son poste chez CoinDesk, les sujets couvraient Web3, MEME et l’Asie — touchant parfaitement ma cible psychologique en tant que créateur de contenu.

Cette méthode active justement la fonction « trust_authority() » dans votre esprit — vous pensez analyser l’information, mais en réalité, vous faites confiance par défaut à l’autorité.

【Étape 3】Pression temporelle (Rareté et urgence)

Avant que vous ne repreniez pleinement vos esprits, l’attaquant accélère le rythme.

-

« La réunion commence »

-

« Le lien va expirer »

-

« Compte gelé si non traité sous 24h »

— Ces formulations ont un seul but : vous empêcher de vérifier, et vous forcer à obéir.

▶ Dans le cas classique de Lazarus infiltrant Bybit, ils ont choisi exprès la fin de journée, envoyé via LinkedIn un « dossier d’entretien », créant une double pression « urgence + forte tentation », frappant à votre moment de vulnérabilité.

【Étape 4】Instructions d’action (Étapes concrètes)

Cette étape est cruciale. Le hacker ne demande pas toutes les permissions d’un coup, mais vous guide progressivement vers chaque action clé :

Cliquer sur le lien → Créer un compte → Installer le client → Autoriser l’accès → Saisir la phrase de récupération.

Chaque étape semble une « opération normale », mais c’est justement la cadence du scénario.

▶ Dans mon cas, il n’a pas envoyé de fichier compressé, mais utilisé « inscription avec code d’invitation + installation synchronisée », dispersant la vigilance sur plusieurs étapes, vous donnant à chaque fois l’illusion « ça doit aller ».

【Étape 5】Autorisation finale (Extraction)

Quand vous vous rendez compte du problème, il est souvent trop tard.

À ce stade, l’attaquant vous incite soit à saisir votre phrase de récupération ou clé privée, soit obtient silencieusement via un backdoor votre session, cookies ou fichiers temporaires du portefeuille.

Dès l’opération terminée, ils transfèrent immédiatement les actifs, effectuant rapidement mixage, extraction et nettoyage.

▶ Le vol de 1,5 milliard chez Bybit a vu la prise de contrôle, le transfert fractionné et le mixage réalisés en très peu de temps, laissant quasi aucune chance de récupération.

4.2 Pourquoi ce processus échoue-t-il presque jamais ?

La clé est ici : il ne bat pas votre système technique, mais vous pousse à « désactiver » vous-même votre système de défense.

De l’étape 1 « qui êtes-vous », à l’étape 2 « qui croyez-vous », à l’étape 3 « vous n’avez pas le temps de réfléchir », jusqu’à « vous-même appuyez sur Exécuter » — ce processus n’est pas violent, mais précis à chaque étape, ciblant un « réacteur automatique » dans votre psychisme.

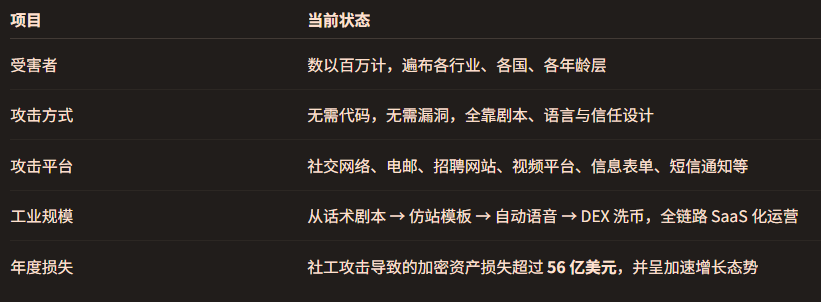

En psychologie, cet état s’appelle la « pensée rapide » (Fast Thinking). Cela désigne le moment où, sous anxiété, excitation ou urgence, le cerveau saute l’analyse logique et prend une décision par émotion ou expérience. Pour comprendre ce mécanisme, lisez « Thinking, Fast and Slow ».

Et ce que les hackers maîtrisent le mieux, c’est de créer un environnement vous plongeant en mode « pensée rapide ».

Gardez donc cette phrase-clé :

Une attaque d’ingénierie sociale ne franchit pas vos défenses, elle vous invite pas à pas à « ouvrir vous-même la porte ».

Elle ne casse pas vos algorithmes de chiffrement blockchain, mais contourne parfaitement le « pare-feu utilisateur » le plus crucial — vous-même.

Alors, si le « 0-day humain » ne peut être corrigé techniquement, existe-t-il une habitude, une règle absolue, pour appuyer sur pause avant que le scénario ne s’active ?

La réponse est : oui.

On l’appelle la « règle des 5 secondes ».

5. La règle des 5 secondes : la solution minimale contre le 0-day humain

À ce stade, c’est clair :

L’objectif des attaques d’ingénierie sociale n’est jamais votre portefeuille ni votre téléphone — c’est votre système de réaction cérébrale.

Il ne s’agit pas d’une attaque violente fracassant les défenses, mais d’un jeu de manipulation cognitive lent et insidieux : un message privé, un lien, un dialogue apparemment professionnel, vous guidant pas à pas à entrer « volontairement » dans le piège.

Alors, si l’attaquant « exécute votre programme », comment interrompre ce processus automatique ?

La réponse est simple : faites une seule chose.

Dès que quelqu’un vous demande de saisir votre phrase de récupération, cliquer un lien, télécharger un logiciel, ou se présente comme une autorité — forcez-vous à vous arrêter, comptez 5 secondes.

Cette règle semble insignifiante, mais appliquée, elle devient :

Le « correctif humain » au coût minimal, au bénéfice maximal.

5.1 Même les meilleures défenses techniques ne résistent pas à la précipitation

Vous vous demandez peut-être : « Je ne suis pas débutant, j’utilise un portefeuille froid, signatures multiples, double authentification, pourquoi aurais-je besoin de la “règle des 5 secondes” ? »

En effet, le monde Web3 dispose aujourd’hui d’une architecture technique de sécurité en couches :

-

Se connecter avec Passkey ;

-

Signer hors ligne avec Ledger ou Trezor ;

-

Ouvrir les liens suspects dans un bac à sable Chrome ;

-

Vérifier chaque installable avec Gatekeeper macOS ;

-

Surveiller les connexions avec un système SIEM.

Ces outils sont puissants, mais leur grand défaut : vous n’avez souvent pas le temps de les utiliser.

-

Avez-vous vérifié la signature en téléchargeant cette app ?

-

Avez-vous comparé l’orthographe du domaine avant de saisir votre phrase de récupération ?

-

En cliquant sur « anomalie système, veuillez réparer », avez-vous pensé à vérifier l’historique du compte ?

La plupart des gens ne sont pas incapables de se défendre, mais n’ont tout simplement pas eu le temps d’activer leur défense.

C’est pourquoi nous avons besoin de la « règle des 5 secondes » : elle ne remplace pas la technique, mais lui donne du temps.

Elle ne combat pas à votre place, mais vous rappelle avant que « votre doigt ne clique ».

-

Vous fait penser un instant : « Ce lien est-il fiable ? »

-

Vous pousse à vérifier : « Qui l’a envoyé ? »

-

Vous fait marquer une pause : « Pourquoi suis-je pressé de cliquer ? »

Ces 5 secondes sont le temps nécessaire au réveil de votre système cognitif, et la condition sine qua non pour que toutes vos défenses techniques puissent fonctionner.

5.2 La logique scientifique derrière la « règle des 5 secondes »

Pourquoi 5 secondes, et pas 3 ou 10 ?

Cela vient des preuves expérimentales et explications neuroscientifiques de Mel Robbins, dans son livre « The 5 Second Rule » et sa conférence TEDx.

Robbins a découvert :

Quand vous comptez à rebours 5-4-3-2-1 pendant les 5 premières secondes d’une impulsion d’action, puis agissez immédiatement, le cortex préfrontal est activé de force, « dépassant » les circuits émotionnels de procrastination ou d’évitement, permettant à la pensée rationnelle de prendre temporairement le contrôle.

Le compte à rebours est essentiellement un métacognitif (« déclencheur de métacognition ») :

-

Interrompt l’inertie — le compte à rebours agit comme un « bouton pause » mental, cassant les comportements automatiques de procrastination ou d’impulsivité ;

-

Active la rationalité — le décompte vous oblige à vous focaliser sur le présent, réveillant le cortex préfrontal, vous faisant entrer en mode « pensée lente » ;

-

Déclenche une micro-action — une fois le compte terminé, agir ou parler immédiatement fait que le cerveau considère ce geste comme un fait acquis, réduisant fortement la résistance aux actions suivantes.

Des expériences psychologiques montrent que cette simple technique améliore significativement le taux de réussite en matière de contrôle de soi, de lutte contre la procrastination ou d’anxiété sociale ; les cas de Robbins et de millions de lecteurs le confirment.

Les 5 secondes ne servent pas à attendre, mais à permettre à la rationalité de « passer devant ».

Dans une escroquerie sociale, ces 5 secondes suffisent pour passer de « clic automatique » à « doute et vérification », brisant ainsi la pression temporelle du scénario adverse.

La « règle des 5 secondes » n’est donc pas ésotérique, mais un « fre

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News