a16z : Pourquoi les DePIN sont-ils essentiels, et comment pouvons-nous les rendre opérationnels ?

TechFlow SélectionTechFlow Sélection

a16z : Pourquoi les DePIN sont-ils essentiels, et comment pouvons-nous les rendre opérationnels ?

En décentralisant ces réseaux, nous pouvons non seulement créer une société plus libre, mais aussi réaliser une société plus efficace et plus prospère.

Auteur : Guy Wuollet

Traduction : TechFlow

Les réseaux d'infrastructure physique existants – télécommunications, énergie, eau et transports – sont généralement des marchés de monopole naturel : dans ces cas, le coût pour une entreprise unique de fournir un bien ou un service est bien inférieur au coût nécessaire pour encourager la concurrence. Dans la plupart des pays développés, ces réseaux sont régis par des cadres gouvernementaux complexes. Toutefois, ce modèle offre peu d’incitations à l’innovation, sans parler d’améliorer l’expérience client, optimiser les interfaces utilisateurs, renforcer la qualité du service ou accélérer la réactivité. De plus, ces réseaux sont souvent inefficaces et mal entretenus. Cela est illustré par des événements comme les incendies en Californie ayant conduit à la faillite de PG&E, ou encore les politiques réglementaires protégeant les opérateurs historiques des télécommunications. Dans les pays en développement, la situation est pire : de nombreux services de ce type n’existent pas, ou sont chers et rares.

Nous pouvons faire mieux. Les réseaux d’infrastructure physique décentralisés offrent une opportunité de dépasser les systèmes monopolistiques actuels, permettant de construire des réseaux plus résilients, plus accessibles aux investissements et plus transparents. Les protocoles DePIN (Decentralized Physical Infrastructure Networks) sont des services détenus et exploités par leurs utilisateurs, où toute personne peut contribuer à l’infrastructure fondamentale qui soutient notre vie quotidienne. Ces protocoles ont le potentiel de devenir une force démocratisante majeure vers une société plus efficace et plus ouverte.

Dans cet article, j’expliquerai ce qu’est le DePIN et pourquoi il est important. Je présenterai également un cadre d’évaluation des protocoles DePIN, ainsi que les questions clés à se poser lors de leur conception, notamment le problème de la vérification.

Qu'est-ce que le DePIN ?

Un réseau d’infrastructure physique décentralisé (DePIN) désigne tout réseau suffisamment décentralisé qui utilise la cryptographie et la conception mécanique pour garantir que des clients puissent demander des services physiques à un ensemble de fournisseurs, brisant ainsi les monopoles naturels et introduisant les bénéfices de la concurrence (nous explorerons cela plus en détail ci-dessous). Les clients sont généralement des utilisateurs finaux, mais peuvent aussi être des applications agissant en leur nom. Les fournisseurs sont souvent de petites entreprises, mais selon le réseau, ils peuvent inclure des travailleurs indépendants ou même de grandes entreprises traditionnelles. Ici, la « décentralisation » fait référence à la décentralisation du pouvoir et du contrôle, et non seulement à la distribution physique ou à la structure des données.

Bien conçus, les protocoles DePIN peuvent encourager les utilisateurs et les petites entreprises à participer aux réseaux d’infrastructure physique, à co-gérer leur évolution au fil du temps, tout en offrant des incitations transparentes pour les contributions. Tout comme Internet a été dominé par du contenu généré par les utilisateurs, le DePIN ouvre la voie à des services générés par les utilisateurs dans le monde physique. Plus important encore, tout comme les blockchains s’attaquent au cycle « attirer-et-extraire » (attract-and-extract) des géants technologiques monopolistiques, les protocoles DePIN peuvent aider à briser les monopoles des services publics dans le monde physique.

Exemple concret : le réseau électrique

Prenons l’énergie comme exemple. Même en dehors du monde crypto, le réseau électrique américain tend à la décentralisation. Les goulets d’étranglement dans le transport d’énergie et les retards prolongés pour connecter de nouvelles capacités de production ont accru la demande de production décentralisée. Des foyers et entreprises peuvent désormais installer des panneaux solaires pour produire localement, ou des batteries pour stocker l’énergie. Ils ne font donc plus seulement appel au réseau, mais peuvent aussi lui revendre de l’énergie.

Avec la montée en puissance de la production et du stockage local, de nombreux équipements connectés au réseau ne sont plus la propriété exclusive des compagnies d’électricité. Ces appareils appartenant aux utilisateurs pourraient grandement bénéficier au réseau en stockant ou libérant de l’énergie aux moments critiques. Alors pourquoi ne sont-ils pas mieux utilisés ? Les compagnies d’électricité actuelles n’ont pas un accès efficace à l’état de ces équipements ni la capacité d’en acheter temporairement le contrôle. Le protocole Daylight propose une solution aux problèmes de fragmentation dans le secteur de l’énergie. Daylight construit un réseau décentralisé permettant aux utilisateurs de vendre des données sur l’état de leurs équipements connectés, et aux entreprises énergétiques de payer pour en contrôler temporairement l’utilisation. En résumé, Daylight crée une centrale virtuelle décentralisée.

Ce résultat pourrait conduire à un réseau électrique plus robuste et plus efficace, avec des capacités de production détenues par les utilisateurs, de meilleures données, et moins d’hypothèses de confiance que sous un monopole centralisé. C’est exactement là la promesse du DePIN.

Guide de construction d’un DePIN

Les protocoles DePIN ont un énorme potentiel pour améliorer les infrastructures physiques fondamentales que nous utilisons chaque jour, mais pour y parvenir, ils doivent surmonter au moins trois défis majeurs :

-

Déterminer si la décentralisation est nécessaire dans un contexte donné ;

-

Le déploiement commercial ;

-

Le problème de la vérification, qui est le plus difficile.

J’ai volontairement omis les défis techniques spécifiques à chaque domaine d’infrastructure physique. Ce n’est pas parce qu’ils sont insignifiants, mais parce qu’ils sont propres à chaque secteur. Ici, je me concentre sur la construction abstraite de réseaux décentralisés, afin de proposer des recommandations applicables à tous les projets DePIN, quel que soit leur domaine physique.

1. Pourquoi choisir le DePIN ?

Deux raisons courantes poussent à construire un protocole DePIN sont : réduire les dépenses en capital (Capex) liées au déploiement du matériel, et agréger des ressources physiques fragmentées. En outre, les protocoles DePIN peuvent créer des plateformes neutres pour développeurs au-dessus des infrastructures physiques, permettant une innovation sans permission, comme des API ouvertes de données énergétiques ou des places de marché neutres pour les véhicules. Grâce à la décentralisation, les protocoles DePIN deviennent résistants à la censure, éliminent les risques de plateforme, et favorisent l’innovation ouverte — cette combinabilité et liberté d’innovation étant précisément ce qui a permis à Ethereum et Solana de prospérer. Traditionnellement, déployer une infrastructure physique était coûteux, nécessitant souvent une entreprise centralisée ; le DePIN répartit ces coûts et ce contrôle via une propriété décentralisée.

1.1 Dépenses en capital (Capex)

De nombreux protocoles DePIN réduisent les dépenses en capital élevées, voire prohibitives, normalement supportées par une entreprise centralisée, en incitant les utilisateurs à acheter eux-mêmes du matériel et à participer au fonctionnement du réseau. Le haut niveau de Capex est l’une des raisons pour lesquelles de nombreux projets d’infrastructure sont considérés comme des monopoles naturels. Réduire ces coûts donne aux protocoles DePIN un avantage structurel.

Prenons le secteur des télécommunications. L’adoption de nouveaux standards de réseau est souvent freinée par les coûts massifs de déploiement matériel. Par exemple, une analyse prévoit qu’il faudrait jusqu’à 275 milliards de dollars d’investissement privé pour déployer la 5G aux États-Unis.

En comparaison, le réseau DePIN Helium a réussi à déployer le plus vaste réseau longue portée et basse consommation (LoRaWAN) au monde, sans qu’une seule entité n’effectue d’investissement massif en matériel. LoRaWAN est un standard idéal pour les usages de l’Internet des objets (IoT). Helium a collaboré avec des fabricants pour concevoir des routeurs LoRaWAN, que les utilisateurs achètent directement. Ces utilisateurs deviennent alors propriétaires et opérateurs du réseau, fournissant un service aux clients qui ont besoin de connexion LoRaWAN et recevant une rémunération. Aujourd’hui, Helium étend sa couverture vers les réseaux cellulaires 5G.

Déployer un tel réseau IoT traditionnellement impliquerait de prendre d’énormes risques financiers initiaux et de parier sur l’existence d’une base client suffisante. En tant que protocole DePIN, Helium a validé son offre de manière décentralisée et fortement réduit ses coûts.

1.2 Capacité des ressources

Dans certains cas, d’importantes capacités inutilisées existent déjà dans le monde physique, mais sont trop complexes à intégrer pour les entreprises traditionnelles. Par exemple, l’espace libre sur un disque dur. Individuellement, cet espace est trop petit pour intéresser une entreprise comme AWS. Mais lorsque agrégé via un protocole DePIN comme Filecoin, ces espaces dispersés peuvent former un fournisseur de stockage cloud. Les protocoles DePIN utilisent la blockchain pour coordonner les ressources des utilisateurs ordinaires et leur permettre de contribuer à un réseau à grande échelle.

1.3 Innovation sans permission

La fonctionnalité la plus importante débloquée par les protocoles DePIN est l’innovation sans permission : n’importe qui peut construire dessus. Cela contraste fortement avec les infrastructures monopolistiques traditionnelles, comme les réseaux électriques gérés par des compagnies locales. Comparée à la réduction du Capex ou à l’agrégation de ressources, la valeur de l’innovation sans permission est souvent sous-estimée.

L’innovation sans permission permet aux infrastructures physiques d’évoluer à la vitesse du logiciel. On entend souvent que l’innovation numérique (« bits ») est rapide, tandis que celle du monde physique (« atomes ») est lente. Le DePIN fournit une voie essentielle pour rendre les « atomes » plus semblables aux « bits ». Quand n’importe qui, partout dans le monde avec une connexion Internet, peut proposer de nouvelles façons d’organiser et de coordonner les systèmes physiques, des personnes intelligentes et créatives peuvent inventer de meilleures solutions que celles existantes.

1.4 Combinabilité

La raison pour laquelle l’innovation sans permission accélère la transformation des « atomes » en « bits » réside dans la combinabilité. Elle permet aux développeurs de se concentrer sur des solutions ponctuelles optimales, faciles à intégrer. Nous avons vu cette puissance dans les « Lego financiers » (money legos) de la finance décentralisée (DeFi). Avec le DePIN, les « Lego d’infrastructure » (infrastructure legos) auront un effet similaire.

2. Aller vers le marché : opportunités et défis

Construire un protocole DePIN est plus difficile que construire une blockchain, car il faut relever à la fois les défis d’un protocole décentralisé et ceux d’une entreprise traditionnelle. Bitcoin et Ethereum ont pu démarrer relativement indépendamment du système financier traditionnel et du cloud computing. La plupart des protocoles DePIN n’ont pas ce luxe : ils interviennent directement sur des problèmes du monde physique.

Dès le premier jour, la plupart des domaines DePIN doivent interagir avec les systèmes centralisés existants. Entreprises publiques, câblo-opérateurs, services de mobilité et FAI bénéficient souvent de protections réglementaires et d’effets de réseau puissants. Il est donc difficile pour de nouveaux entrants de rivaliser. Comme les réseaux décentralisés sont l’antidote naturel aux monopoles d’Internet, les réseaux DePIN sont l’antidote naturel aux monopoles d’infrastructure physique.

Toutefois, les développeurs DePIN doivent d’abord identifier un point d’entrée où ils apportent de la valeur, puis étendre progressivement leur portée pour remettre en cause l’ensemble du réseau existant. Trouver le bon point d’entrée est crucial pour réussir. Ils doivent aussi comprendre comment leur réseau interagira avec les alternatives existantes. La plupart des entreprises traditionnelles hésitent à exécuter un nœud complet blockchain, ont du mal avec l’auto-gestion ou les transactions hors chaîne, et ne comprennent souvent pas la valeur de la crypto.

Une approche consiste à montrer la valeur ajoutée par le protocole DePIN — sans mentionner qu’il repose sur la crypto. Quand les acteurs existants envisagent sérieusement l’intégration ou perçoivent la valeur du nouveau protocole, ils acceptent plus facilement la technologie sous-jacente. Plus largement : les développeurs doivent adapter la narration de la valeur selon le public visé, et concevoir des messages qui résonnent émotionnellement.

Sur le plan tactique, l’interface avec les réseaux existants nécessite souvent un intermédiaire initial et une conception soigneuse de la structure juridique, ce qui dépend fortement du domaine physique ciblé.

La vente aux entreprises est aussi un défi pour les protocoles DePIN. Elle est souvent personnalisée, longue, et nécessite des services sur mesure. Les clients veulent généralement un responsable identifiable. Or, dans un réseau DePIN, aucun individu ou entreprise ne représente le réseau entier, ni ne peut suivre un processus de vente classique.

Une solution est que le protocole DePIN collabore avec une entreprise centralisée comme partenaire de distribution, qui revend le service. Par exemple, un opérateur de télécommunications centralisé peut vendre directement aux consommateurs et facturer en dollars, tandis que le service réel est fourni par un réseau décentralisé sous-jacent. Ainsi, les problèmes complexes de portefeuilles crypto et d’auto-gestion sont masqués, et la caractéristique « crypto » cachée. Ce modèle, où une entreprise centralisée distribue un service DePIN, peut être appelé « DePIN mullet », inspiré du modèle populaire du « DeFi mullet » dans les services financiers.

3. Le défi du DePIN : la vérification

La partie la plus difficile de la construction d’un protocole DePIN est la vérification. Elle est cruciale : c’est la seule façon claire de garantir que les clients reçoivent le service pour lequel ils paient, et que les fournisseurs sont correctement rémunérés.

3.1 Pair-à-piscine (Peer-to-Pool) vs Pair-à-pair (Peer-to-Peer)

La plupart des projets DePIN adoptent un modèle **pair-à-piscine (peer-to-pool)**. Dans ce modèle, le client adresse une requête au réseau, qui sélectionne un fournisseur pour répondre à sa demande. Plus important encore, le client paie le réseau, qui reverse ensuite le paiement au fournisseur.

L’autre option est le modèle pair-à-pair (peer-to-peer), où le client demande directement un service à un fournisseur. Cela suppose que le client puisse trouver un groupe de fournisseurs et en choisir un. Le paiement est alors effectué directement au fournisseur.

Dans le modèle pair-à-piscine, la vérification est plus critique que dans le pair-à-pair. Dans ce dernier, bien que le fournisseur ou le client puissent mentir, comme le paiement est direct, les deux parties peuvent détecter les anomalies sans avoir à prouver le mensonge au réseau, et simplement cesser la transaction. En revanche, dans le modèle pair-à-piscine, le réseau doit disposer d’un mécanisme pour trancher les litiges entre client et fournisseur. Généralement, le fournisseur accepte, en rejoignant le réseau, de servir tout client assigné. La seule façon de prévenir ou résoudre ces conflits est donc d’adopter une méthode de vérification décentralisée.

Les projets DePIN choisissent le modèle pair-à-piscine pour deux raisons. Premièrement, il facilite la subvention via un jeton natif. Deuxièmement, il optimise l’expérience utilisateur (UX) et réduit les infrastructures hors chaîne nécessaires. Un exemple similaire existe en dehors du DePIN : la différence entre les DEX pair-à-piscine (comme Uniswap) et les DEX pair-à-pair (comme 0x).

Les jetons sont importants car ils aident à résoudre le problème du démarrage à froid lors de la création d’un réseau. Que ce soit en Web2 ou Web3, les projets attirent généralement les utilisateurs via des subventions (incitations économiques directes, ou services supplémentaires non reproductibles). Les jetons offrent souvent une subvention économique, tout en aidant à bâtir une communauté et en donnant aux utilisateurs une voix sur l’avenir du réseau.

Le modèle pair-à-piscine permet au client de payer X, tandis que le fournisseur reçoit Y, avec X < Y. Cette différence est rendue possible par les récompenses en jeton natif du projet DePIN. Grâce aux spéculateurs qui achètent le jeton et en augmentent le prix de marché (alors que sa valeur initiale est souvent nulle), Y peut excéder X.

L’objectif final est que, lorsque les fournisseurs deviennent plus efficaces, le projet DePIN atteigne X > Y grâce aux effets de réseau, transformant ainsi l’écart en revenu du protocole (protocol revenue).

À l’inverse, le modèle pair-à-pair rend plus difficile l’usage des jetons comme subvention. Si le client paie X et le fournisseur reçoit Y, avec X < Y, et que les deux interagissent directement, le fournisseur pourrait simuler une transaction en achetant son propre service. Ce comportement, dit de « self-dealing », est difficile à éviter dans un protocole DePIN décentralisé, sauf en introduisant une dose de centralisation ou en optant pour le modèle pair-à-piscine.

3.2 Self-Dealing (Auto-transactions)

Le self-dealing survient quand un utilisateur joue à la fois le rôle de client et de fournisseur, cherchant à extraire de la valeur du réseau via des transactions avec lui-même. Ce comportement nuit clairement au réseau, et la plupart des projets DePIN cherchent à y remédier.

La solution la plus simple est de ne pas offrir de subventions ni d’incitations en jetons, mais cela rend le démarrage du réseau beaucoup plus difficile.

Le self-dealing est particulièrement dommageable quand le coût pour le fournisseur d’offrir un service à lui-même est nul — ce qui est souvent le cas. Une solution courante consiste à exiger que les fournisseurs misent des jetons (souvent le jeton natif), et à attribuer les requêtes selon leur poids de mise.

Bien que la mise atténue le problème, elle ne le résout pas complètement. En effet, un grand fournisseur (avec une forte mise) peut toujours tirer profit de certaines requêtes lui étant attribuées. Par exemple, si la récompense est cinq fois le coût payé par le client, un fournisseur ayant misé 25 % des jetons obtiendra cinq jetons pour en dépenser quatre.

Ce scénario suppose que le self-dealer n’a aucun coût à s’auto-servir, et ne tire aucun bénéfice des requêtes attribuées à d’autres. S’il pouvait obtenir une partie de la valeur des requêtes des autres, alors, selon le rapport entre coût client et récompense fournisseur, il pourrait extraire encore plus de valeur.

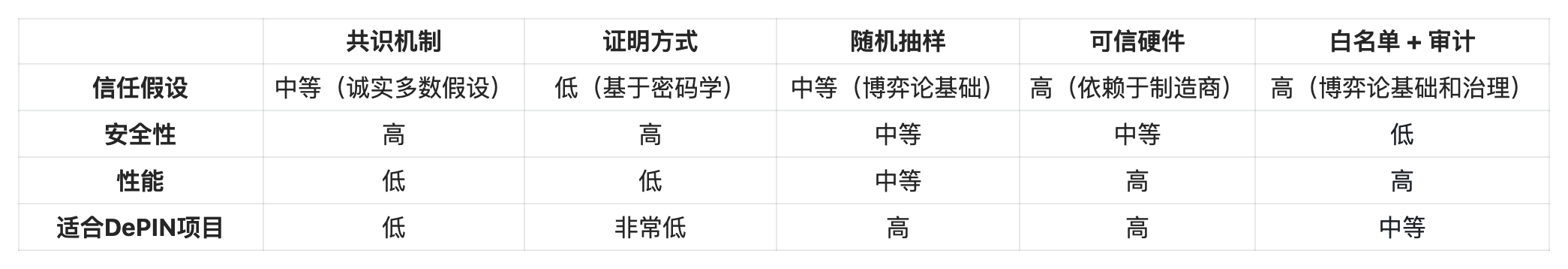

3.3 Méthodes de vérification

Après avoir compris pourquoi la vérification est cruciale, examinons les différentes approches envisageables par les projets DePIN.

Mécanisme de consensus

La plupart des blockchains utilisent un mécanisme de consensus (souvent combiné à des mécanismes anti-Sybils comme la preuve de travail PoW ou la preuve d’enjeu PoS). Reformuler le « consensus » comme « ré-exécution » peut aider à mieux comprendre : chaque nœud participant au consensus doit typiquement ré-exécuter chaque calcul traité par le réseau. (Ceci ne s’applique pas pleinement aux blockchains modulaires ou séparant consensus, exécution et disponibilité des données.)

La ré-exécution est nécessaire car chaque nœud est supposé potentiellement byzantin (Byzantine behavior). Autrement dit, les nœuds doivent se vérifier mutuellement, car ils ne se font pas confiance. Quand une nouvelle modification d’état est proposée, chaque nœud vérificateur doit l’exécuter. Cela peut entraîner une énorme redondance ! Par exemple, à ce jour, le réseau Ethereum compte plus de 6000 nœuds.

La ré-exécution est généralement transparente, sauf si la blockchain utilise des environnements d’exécution fiables (Trusted Execution Environments, TEE) ou le chiffrement homomorphe complet (Fully Homomorphic Encryption). Pour plus d’informations sur ces technologies, voir ci-dessous.

Preuve d’exécution correcte (Proof of Correct Execution, ex. rollups validité, ZEXE, etc.)

Au lieu d’exiger que chaque nœud du réseau blockchain ré-exécute chaque changement d’état, on peut permettre à un seul nœud de l’exécuter et de produire une preuve qu’il l’a fait correctement. Cette preuve est plus rapide à vérifier que l’exécution directe (propriété de concision). Les formes les plus courantes sont les SNARK (Succinct Non-Interactive Argument of Knowledge) ou STARK (Succinct Transparent Argument of Knowledge). SNARK et STARK sont souvent étendus en preuves à divulgation nulle (Zero-Knowledge Proofs), permettant de prouver une affirmation sans révéler d’information. Ainsi, lorsqu’elles compressent des calculs, les termes SNARK/STARK et preuves ZK sont souvent confondus.

Les blockchains les plus connus basés sur ces preuves sont probablement les rollups à zéro connaissance (Zero-Knowledge Rollup, ZKR). Un ZKR est une blockchain de niveau 2 (L2) qui hérite de la sécurité d’une blockchain de base (L1). Il regroupe les transactions, produit une preuve de leur exécution correcte, puis publie cette preuve sur la L1 pour vérification.

Les preuves d’exécution correcte sont généralement utilisées pour améliorer l’évolutivité et les performances, la confidentialité, ou les deux. zkSync, Aztec, Aleo et Ironfish en sont des exemples. Elles sont aussi utilisées ailleurs : Filecoin utilise des ZK-SNARKs dans ses preuves de stockage. Récemment, elles sont appliquées à l’inférence (ML inference), à l’entraînement (ML training) et à l’authentification en apprentissage automatique.

Échantillonnage aléatoire / Mesure statistique

Une autre approche consiste à échantillonner aléatoirement des fournisseurs et mesurer s’ils répondent correctement aux requêtes. Ces « requêtes-test » (challenge requests) sont généralement attribuées proportionnellement à la mise du fournisseur, ce qui aide à la vérification et atténue le self-dealing.

Comme de nombreux projets DePIN offrent de hautes récompenses pour la disponibilité (souvent supérieures à celles pour le service), l’échantillonnage aléatoire garantit que les fournisseurs sont réellement disponibles. Le réseau envoie occasionnellement une requête-test ; si le fournisseur y répond correctement et que le hachage dépasse un seuil de difficulté, il reçoit une récompense équivalente à celle d’un bloc. Cela incite les fournisseurs rationnels à bien répondre, car ils ne peuvent distinguer une requête-test d’une requête normale.

Cette méthode est très utilisée dans les projets DePIN axés sur les fonctions réseau, comme Nym, Orchid et Helium.

Comparé au consensus, l’échantillonnage aléatoire est plus évolutif, car le nombre d’échantillons peut être bien inférieur au volume des modifications d’état.

Matériel fiable (Trusted Hardware)

Le matériel fiable est utile non seulement pour la confidentialité (comme vu ci-dessus), mais aussi pour vérifier les données des capteurs. Pour les projets DePIN, un défi majeur de la vérification décentralisée est le problème de l’oracle : comment introduire des données du monde physique dans la blockchain de manière non fiable ou minimisant la confiance. Le matériel fiable permet au réseau de trancher les litiges entre clients et fournisseurs à partir des données physiques des capteurs.

Bien que souvent vulnérable (failles), le matériel fiable peut être une solution pragmatique à court/moyen terme, ou une couche supplémentaire de défense en profondeur. Les environnements d’exécution fiables (TEE) les plus courants sont Intel SGX, Intel TDX et ARM TrustZone. Des projets blockchain comme Oasis, Secret Network et Phala utilisent des TEEs, tout comme SAUVE qui prévoit de les utiliser.

Liste blanche et audits

Pour la vérification, la solution la plus pragmatique et techniquement simple consiste à inscrire certaines machines physiques sur liste blanche pour participer au protocole DePIN, et à auditer manuellement les journaux et données télémétriques pour s’assurer que les fournisseurs servent correctement les clients.

En pratique, cela implique souvent de construire du matériel personnalisé intégrant une clé de signature, et d’exiger que tout matériel participant provienne d’un fabricant certifié. Le fabricant inscrit ensuite les clés dans la liste blanche. Seules les données signées par ces clés seront acceptées. Cette méthode suppose qu’extraire la clé du matériel est très difficile, et que le fabricant déclare fidèlement les clés installées. Pour renforcer cela, des audits humains sont nécessaires.

Pour assurer davantage la bonne exécution, le protocole DePIN élit souvent par gouvernance un « auditeur » chargé de détecter les comportements malveillants et de les signaler. L’auditeur, humain, peut repérer des attaques subtiles invisibles aux protocoles automatisés, mais évidentes une fois identifiées. Il peut proposer des sanctions (comme la réduction de mise) ou les déclencher directement. Cette méthode suppose que la gouvernance agit dans l’intérêt du protocole, tout en affrontant les défis inhérents aux incitations humaines dans toute décision sociale.

Quelle est la meilleure solution ?

Face à plusieurs options de vérification, un nouveau protocole DePIN peine souvent à choisir la meilleure.

Le consensus et les preuves d’exécution correcte sont généralement inviables pour la vérification dans le DePIN. Ces méthodes ne garantissent que des changements d’état numériques (calculs), pas physiques. Pour les utiliser, il faudrait introduire un oracle, qui ramène ses propres hypothèses de confiance (souvent plus faibles).

L’échantillonnage aléatoire convient bien au DePIN : il est efficace, conforme à la théorie des jeux, et s’applique bien aux services physiques. Le matériel fiable et la liste blanche sont souvent les meilleurs choix pour démarrer — simples à mettre en œuvre — mais aussi les plus centralisés, et donc moins viables à long terme.

Pourquoi le DePIN est crucial

La crypto est devenue populaire car elle permet de soustraire le contrôle monétaire aux États. Pourtant, des services encore plus essentiels — comme l’accès Internet de base, l’électricité ou l’eau — restent concentrés entre quelques mains. En décentralisant ces réseaux, nous pouvons non seulement créer une société plus libre, mais aussi plus efficace et prospère.

Un futur décentralisé signifie que beaucoup de gens — et pas seulement une élite privilégiée — peuvent contribuer à de meilleures solutions. Cette vision repose sur la conviction que le capital humain latent est universel. Si vous êtes enthousiasmé par les systèmes financiers décentralisés ou les plateformes de développeurs décentralisées, pensez maintenant aux autres services fondamentaux basés sur des réseaux que nous utilisons chaque jour.

À propos de l’auteur

Guy Wuollet est associé au sein de l’équipe d’investissement crypto d’a16z, où il se concentre sur toutes les couches de la pile crypto. Avant a16z, Guy a travaillé avec Protocol Labs sur des recherches indépendantes visant à construire des protocoles de réseaux décentralisés et à moderniser les infrastructures Internet. Il est diplômé en informatique de l’Université de Stanford, et a été membre de l’équipe d’aviron universitaire.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News