ウォレット、警告、および脆弱性

TechFlow厳選深潮セレクト

ウォレット、警告、および脆弱性

2025年の暗号資産における攻撃手法の進化と、最も一般的なオンチェーン攻撃から自身を守る方法について解説します。

執筆:Prathik Desai

翻訳:Block unicorn

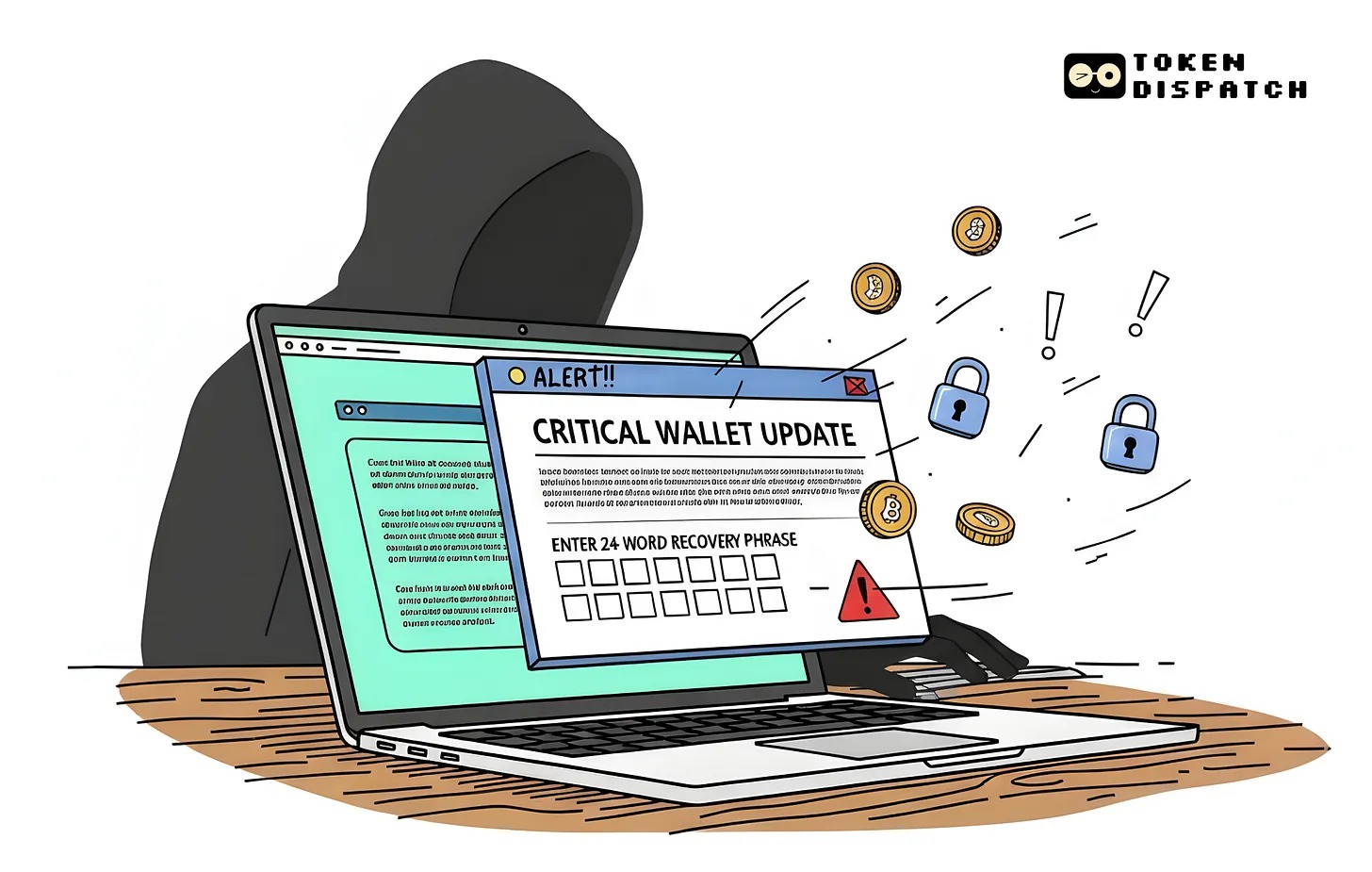

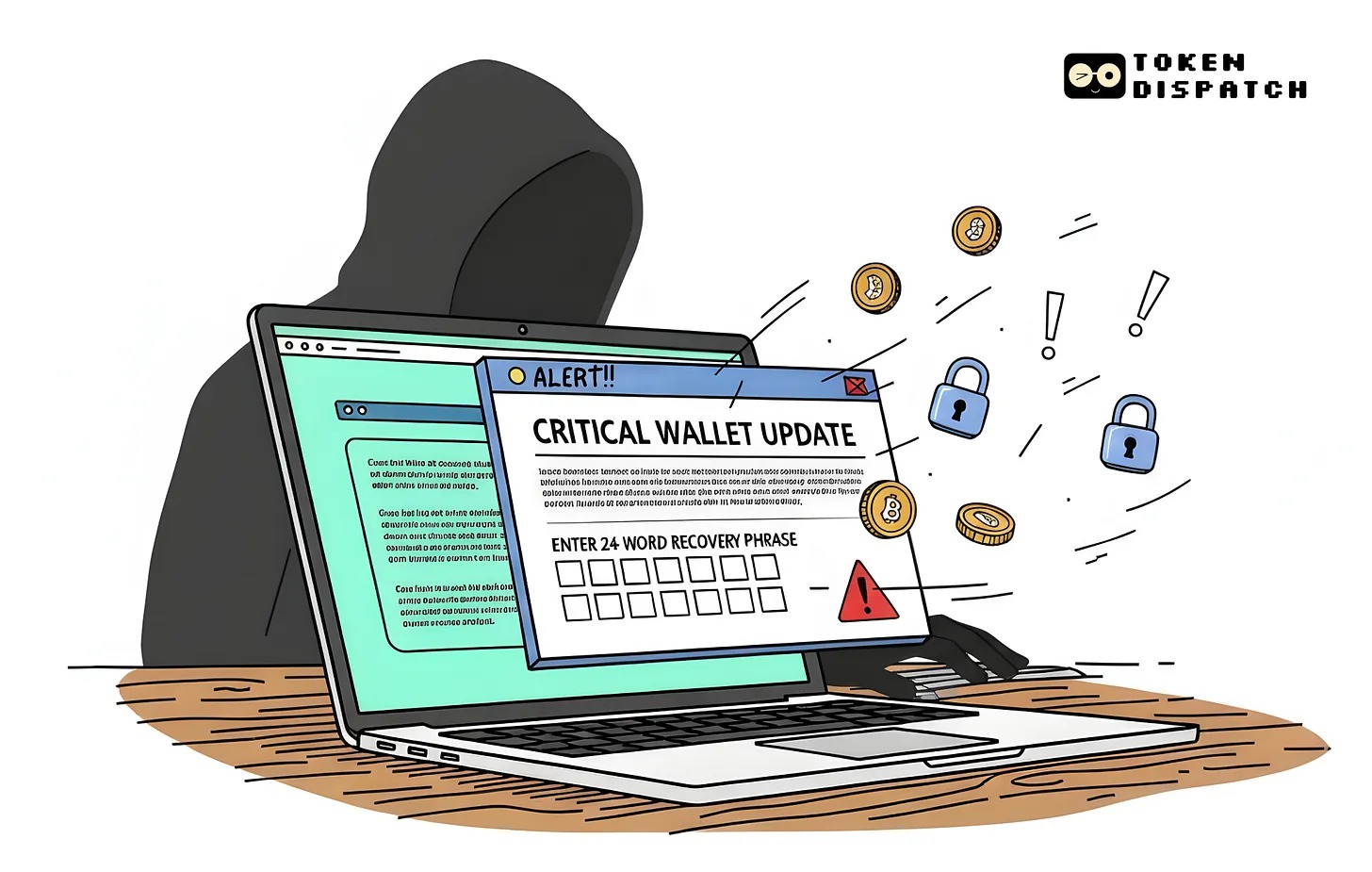

すべては1通のメッセージから始まる。ブランドイメージは信頼できそうに見え、ロゴも期待通りで、LinkedInのプロフィールには共通のつながりがある人物も表示されている。採用担当者はあなたのGitHubプロジェクトを発見し、資金に余裕がありAIとDeFiプロトコルを組み合わせた企業での契約社員職を提供したいと言う。あなたは素早く彼らのウェブサイトをざっと見る。デザインは洗練されており、内容も信用できるように見えるが、想定されるすべての場所に専門用語が溢れている。サイト内には選考テストがあり、テスト内容はZIPファイルとして送られてくる。

あなたはそれを解凍し、すぐにインストーラーを実行する――一瞬、画面にウォレット承認のポップアップが現れる。何の疑いもなく、あなたは確認をクリックする。しかし何も起きず、PCもクラッシュしない。5分後、あなたのSolanaウォレットは空っぽになっていた。

これは架空の話ではない。これは2025年にブロックチェーン分析の専門家が記録した、北朝鮮ハッカー組織に関連する多数の攻撃ケースのほぼ完全な再現である。彼らは偽の求人、トロイの木馬入りテストファイル、悪意あるソフトウェアを利用してウォレットに侵入している。

今回の記事では、2025年の暗号資産攻撃手法の進化と、主要なオンチェーン攻撃から自身を守る方法について詳しく紹介する。

それでは本題に入ろう。

2025年 暗号資産ハッキングの最大の変化

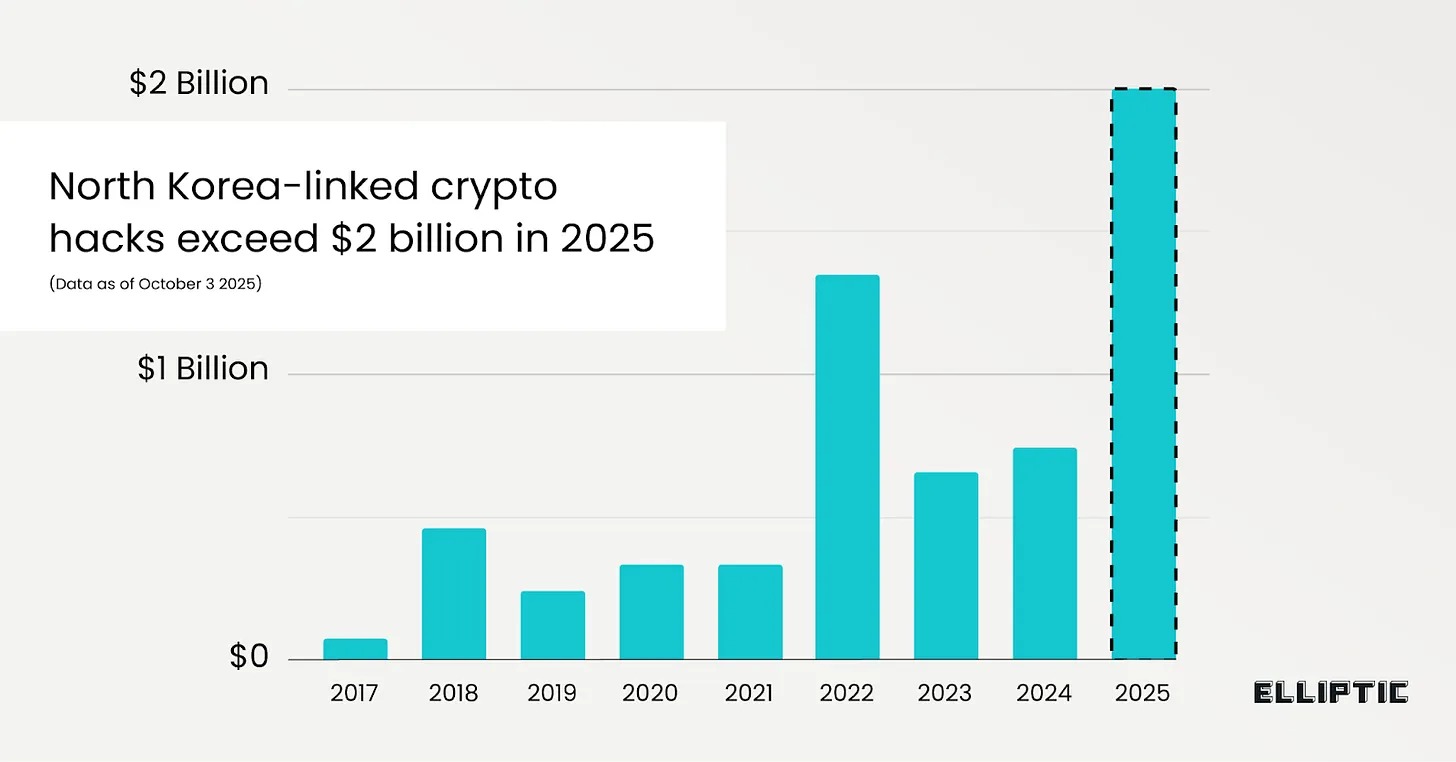

2025年1月から9月までの間に、北朝鮮関連のハッカーが盗んだ暗号資産の額は20億ドルを超えている。ブロックチェーン分析会社Ellipticによれば、2025年はデジタル資産における犯罪額が過去最多となった年となっている。

その中で最大の損失は2月のBybit取引所のハッキング事件によるもので、この出来事により同取引所は14億ドルを失った。北朝鮮政権がこれまでに盗んだ暗号資産の累計額は、すでに60億ドルを超えた。

驚くべき数字以上のことに、Ellipticの報告書で最も注目すべき点は、暗号資産の脆弱性を利用した手法の変化である。「2025年のほとんどのハッキングはソーシャルエンジニアリングによって行われた」と報告書は指摘しており、これは以前のインフラ破壊による巨額の窃取とは大きく異なる。例えば2022年および2024年のRonin Networkの著名なハッキング事件や、2016年のThe DAOハッキング事件などが該当する。

現在、セキュリティの脆弱性はインフラから人的要因へと移行している。Chainalysisの報告でも、2024年の暗号資産盗難事件のうち、秘密鍵の漏洩が最も高い割合(43.8%)を占めていることが示されている。

暗号資産が発展し、プロトコルやブロックチェーンレベルのセキュリティが強化されるにつれて、攻撃者はむしろ秘密鍵を持つ個人を標的にするほうが容易になっているのだ。

こうした攻撃は、無差別な個人狙いではなく、ますます組織化されている。最近の米連邦捜査局(FBI)やサイバーセキュリティ・インフラ安全局(CISA)の公告、そして報道によると、北朝鮮関連の攻撃活動は、偽の暗号技術者向け求人、トロイの木馬入りウォレットソフトウェア、悪意あるオープンソースコミュニティへの投毒などを組み合わせて実行されている。ハッカーが使うツールは技術的だが、攻撃の入り口は人の心理にある。

Bybitのハッキング事件は、これまでで最大規模の単独暗号資産窃盗事件であり、大規模取引におけるこうした問題の発生プロセスを如実に示している。約14億ドル相当のイーサリアムが1つのウォレットクラスターから盗まれた際、初期の技術分析では署名者が承認内容を十分に確認していなかったことが明らかになった。イーサリアムネットワーク自体は有効かつ署名済みのトランザクションを実行したが、問題は人為的な操作段階にあった。

同様に、Atomic Walletのハッキング事件では、マルウェアがユーザーのコンピュータ上での秘密鍵の保存方法を攻撃し、約3500万〜1億ドル相当の暗号資産が消え去った。

多くの場合、このような状況が見受けられる。人々が送金時にウォレットアドレスを完全に確認しなかったり、極めて低いセキュリティレベルで秘密鍵を保管したりすると、プロトコル側ではほとんど対処できない。

セルフカストディは万全ではない

「自分の秘密鍵でなければ、自分のコインではない」という原則は今も有効だが、問題は多くの人がそこで思考を停止してしまうことだ。

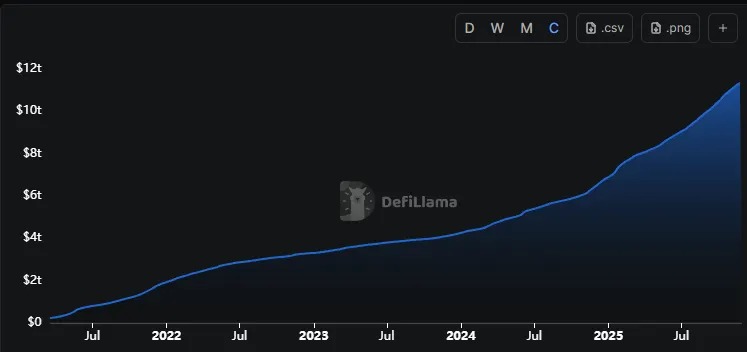

ここ3年間、多くのユーザーが資金を取引所から移動させた。これはFTX崩壊のような出来事の再発を恐れる心理と、イデオロギー的信念の両方によるものだ。この3年間で、分散型取引所(DEX)の累計取引高は3倍以上増加し、3.2兆ドルから11.4兆ドルに達した。

表面上はセキュリティ意識が向上したように見えるが、リスクはカストディ型の保護措置から、ユーザーが自力で解決しなければならない混沌とした状況へと移行している。ブラウザ拡張、スマホのチャット履歴やメール下書きに保存されたリカバリフレーズ、暗号化されていないノートアプリ内の秘密鍵などは、潜む危険に対してほとんど防御できない。

セルフカストディの目的は依存性の問題を解決することにある。つまり取引所やカストディアン、引き出しを凍結したり倒産したりする可能性のある第三者への依存を排除することだ。しかし、まだ解決されていないのは「認知」の問題である。秘密鍵は制御権を与えるが、同時にすべての責任も与える。

では、この問題をどうすればよいのか?

ハードウェアウォレットは摩擦を軽減する

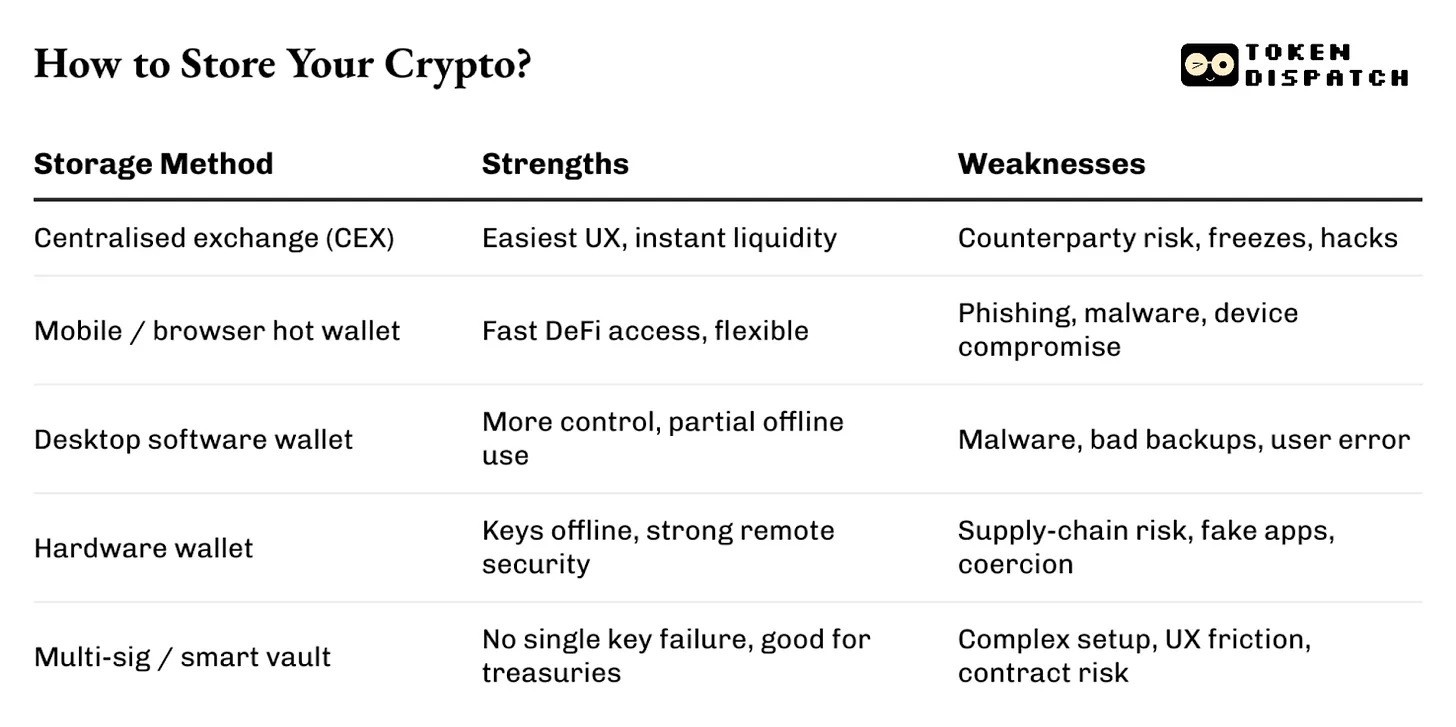

コールドストレージは一部の問題を解決できる。資産をオフラインで、まるで金庫のように保管するからだ。

問題は解決したか? 部分的には解決した。

秘密鍵を汎用デバイスから取り出すことで、ハードウェアウォレットはブラウザ拡張や「ワンクリック承認」の煩雑さを回避できる。物理的な承認プロセスを導入することで、ユーザーを守る役割を果たす。

しかし、ハードウェアウォレットもあくまでツールにすぎない。

複数のウォレット提供会社のセキュリティチームは明言している。Ledgerは、自社ブランドを悪用したフィッシング攻撃が何度も発生しており、偽のブラウザ拡張やLedger Liveのクローン版が使われていると報告している。これらのインターフェースは十分に本物らしく、警戒心を緩ませるが、どこかの段階でリカバリフレーズの入力を求められる。一度リカバリフレーズが漏れれば、取り返しのつかない結果となる。

また、偽のファームウェア更新ページでリカバリフレーズを入力するよう誘導されることもある。

したがって、ハードウェアウォレットの真の価値は、攻撃面を変化させ、摩擦を加えることで攻撃の可能性を低下させることにある。しかし、リスクを完全に排除するわけではない。

分離こそが鍵

ハードウェアウォレットが最大限の効果を発揮するのは、公式または信頼できるルートで購入し、リカバリフレーズを完全にオフラインかつ適切に保管した場合に限られる。

現場に長くいる人々――インシデント対応担当者、オンチェーン調査員、ウォレットエンジニアたち――は、リスクの分離と分散を強く推奨している。

日常使用用のウォレットと、インターネットにほとんど接続しない別のウォレットを用意する。小額の資金を実験やDeFiマイニングに使い、大額の資金はアクセスに複数のステップが必要な「金庫」に保管する。

その上に、最も重要なのは基本的なセキュリティ習慣である。

一見退屈に見える習慣が大きな助けになる。どんなに緊急のポップアップでも、ウェブサイトにリカバリフレーズを入力してはいけない。コピー&ペースト後は、必ずハードウェア画面で完全なアドレスを確認する。自分から発信していないトランザクションを承認する前には、必ず三度考える。出所不明のリンクや「カスタマーサポート」からのメッセージには、確認が取れるまで常に疑念を持つ。

これらすべての対策でも絶対の安全は保証されず、リスクは常に存在する。しかし、1つでも多く対策を講じれば、リスクを少しだけ減らせる。

現在、大多数のユーザーにとって最大の脅威はゼロデイ脆弱性ではなく、情報をよく確認せずに行動すること、魅力的な仕事の話に飛びついてすぐにダウンロード・実行してしまうインストーラー、そして買い物リストと同じ紙に書かれたリカバリフレーズである。

数十億ドルを管理する人々がこうしたリスクを「背景雑音」として無視しているとき、それらは最終的に「脆弱性」とラベル付けされたケーススタディになってしまうのだ。

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News