GMXが4200万ドルを盗難、DeFiのセキュリティはいかに確保すべきか?

TechFlow厳選深潮セレクト

GMXが4200万ドルを盗難、DeFiのセキュリティはいかに確保すべきか?

GMX V1の取引が一時停止、V2は回避。

執筆:ChandlerZ、Foresight News

7月9日、Arbitrumネットワーク上にて分散型取引所GMXのV1システムが攻撃を受けました。攻撃者はスマートコントラクト内の脆弱性を悪用し、GLP流動性プールから約4200万ドル相当の資産を不正に引き出しました。事件後、GMXはプラットフォーム上の取引を一時停止し、GLPの新規発行および償還機能をブロックしました。今回の攻撃はGMXのV2システムやネイティブトークンには影響していませんが、DeFiプロトコルにおける内部資産管理メカニズムに対する議論を再び巻き起こしています。

攻撃の経緯と資金の流れ

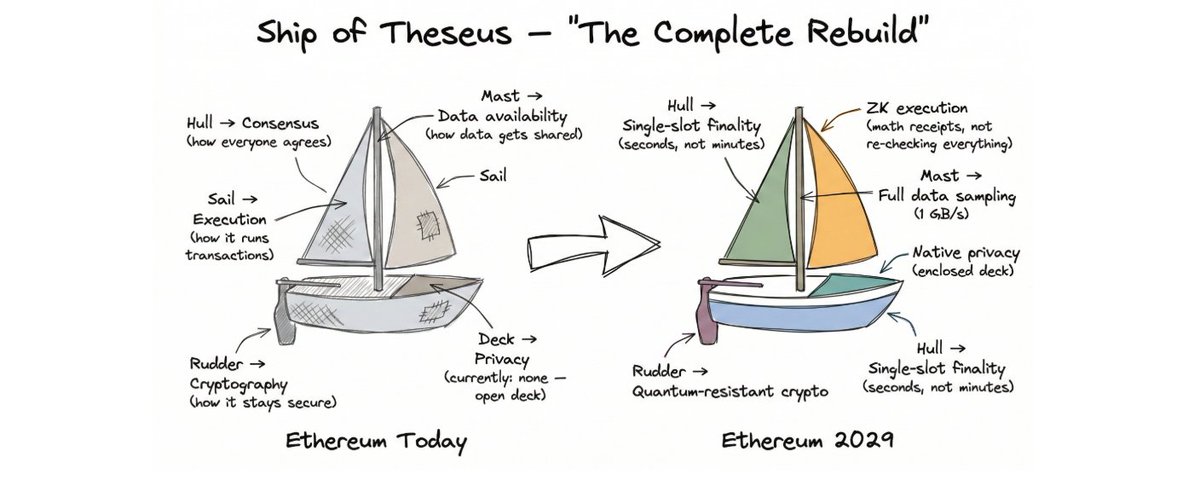

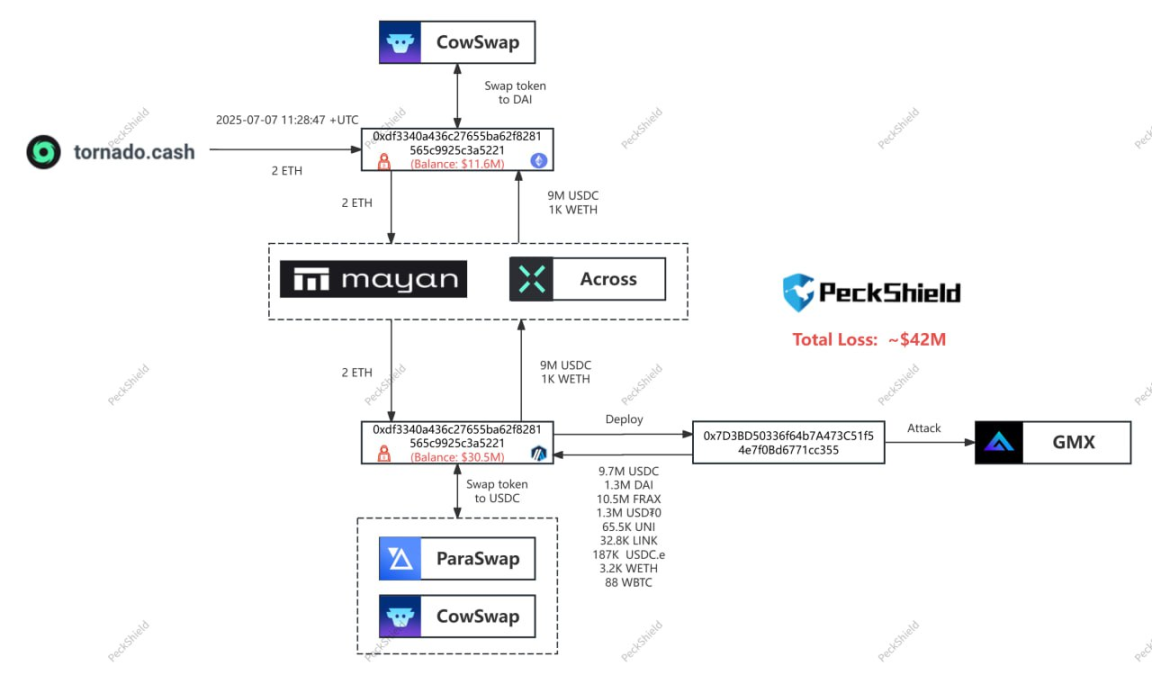

セキュリティ企業PeckShieldおよびSlowMistの分析によると、攻撃者はGMX V1におけるAUM(資産運用高)計算ロジックの欠陥を悪用したとのことです。このバグにより、空売りポジションの開設直後にグローバル平均価格が即座に更新されてしまいました。攻撃者はこれを巧みに利用し、特定の操作手順を構築することでトークン価格の操作および裁定取引による償還を実行しました。

攻撃者は約965万ドル分の資産をArbitrumからイーサリアムメインネットへ移動させ、DAIおよびETHに交換しました。その一部はミキシングプロトコルTornado Cashへ送られています。残りの約3200万ドル相当の資産は依然としてArbitrumネットワーク内にあり、FRAX、wBTC、DAIなどのトークンが含まれます。

事件発生後、GMXはチェーン上でハッカーのアドレスに対してメッセージを送信し、資金の90%を返還すれば10%のホワイトハット報奨金を提供する意向を示しました。しかし最新のチェーンデータによれば、ハッカーは盗難資産をすでにETHに交換していることが確認されています。

盗まれた資産(WBTC/WETH/UNI/FRAX/LINK/USDC/USDT)のうち、FRAXを除くすべての資産はすでに売却され、約11,700ETH(現在価値で約3233万ドル)に換えられ、4つのウォレットに分散して保管されています。つまり、GMXのハッカーは現在、5つのウォレットを通じて合計11,700ETH(約3233万ドル)および1049.5万FRAXを保有しており、総額は約4280万ドルに達しています。

分析機関Yujian(余燼)は、このような動きはGMX側が提示した「資産返還+10%報奨金」の提案を事実上拒否したものと解釈できると指摘しています。

コントラクトロジックの欠陥

セキュリティ企業は、攻撃者が権限のないアクセスや権限制御のバイパスを利用したわけではなく、むしろ仕様通りの関数を呼び出し、状態更新のタイミングの差異を突いて実行中に繰り返し関数を呼び出す「リエントランシー攻撃」によって成功したと説明しています。

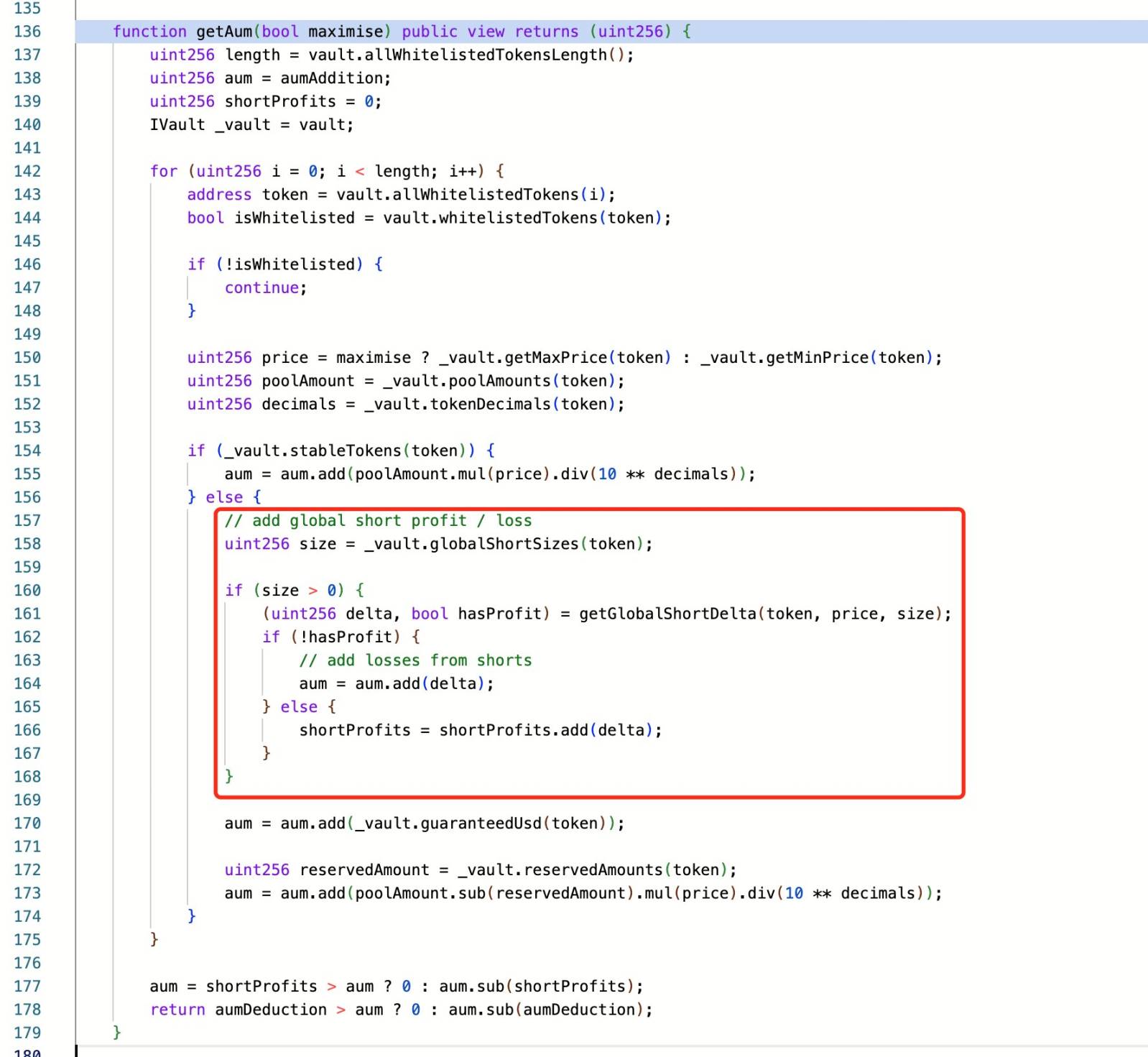

SlowMistは、今回の攻撃の根本的な原因がGMX v1の設計ミスにあると指摘しています。具体的には、空売りポジションの開設時にグローバルな空売り平均価格(globalShortAveragePrices)が即座に更新されてしまう点に問題があり、これがAUM計算に直接影響を及ぼし、結果としてGLPトークンの価格が操作可能になるという致命的なバグです。攻撃者はKeeperによる注文実行中に「timelock.enableLeverage」機能が有効になっていることを利用して、大量の空売りポジションを迅速に構築し、この設計上の脆弱性を悪用しました。リエントランシー攻撃を通じて大量のショートポジションを形成し、グローバル平均価格を人為的に吊り上げ、単一のトランザクション内でGLP価格を歪めることで、償還を通じて利益を得ることに成功したのです。

このような攻撃はDeFiプロジェクトにおいて初めてではありません。資産の発行または償還が行われる際に、残高やポジションの更新処理が遅れる場合、一時的な状態不整合が生じ、攻撃者はそのスキを突いて担保なしの資産を引き出すことが可能です。

GMX V1は複数のユーザー資産を集約した共有プール方式を採用しており、統一されたヴァルト(vault)としてコントラクトが口座情報および流動性状態を管理しています。GLPはこのプールに対応するLPトークンであり、その価格および交換レートはチェーン上のデータとコントラクトロジックによって動的に算出されます。このような合成資産システムには、裁定機会の拡大、価格操作の可能性、複数関数呼び出し間での状態同期の遅延といった観察可能なリスクが内在しています。

公式の対応

攻撃発生後、GMX公式は直ちに声明を発表し、今回のインシデントはV1システムおよびGLP資金プールにのみ影響していると述べました。GMX V2、ネイティブトークン、その他マーケットは一切影響を受けていません。今後の追加攻撃を防ぐため、チームはV1における取引操作を停止するとともに、ArbitrumおよびAvalanche上のGLP発行および償還機能を無効化しました。

またチームは、現在の最優先課題として運用の安全性回復およびコントラクト内部メカニズムの監査を進めていると説明しています。V2システムはV1のロジック構造を継承しておらず、清算、価格提示、ポジション処理のメカニズムが異なるため、リスク露出は限定的であるとしています。

攻撃発生後24時間以内に、GMXトークンは14.42ドル前後から最大10.3ドルまで下落し、約17%以上の下落となりました。現在はやや回復傾向にあり、11.78ドル前後で推移しています。今回の事件以前、GMXの累計取引高は305億ドルを超え、登録ユーザー数は71万人以上、未決済建玉額(オープンインタレスト)は2.29億ドルを超えていました。

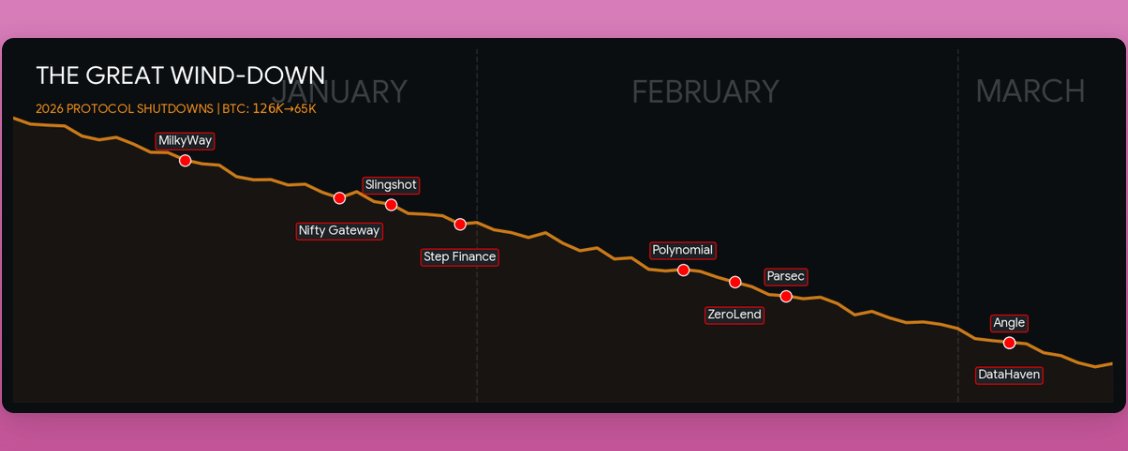

暗号資産セキュリティの継続的な圧力

GMXの攻撃は孤立した出来事ではありません。2025年に入ってからの暗号資産業界におけるハッキング被害額は、すでに昨年同期を上回っています。第2四半期のインシデント件数は減少傾向にありますが、これはリスクが軽減されたことを意味しません。CertiKの報告書によると、2025年前半のハッキング、詐欺、脆弱性悪用による総損失額は24.7億ドルを超え、2024年の24億ドルと比較して約3%増加しています。Bybitのコールドウォレットからの盗難やCetus DEXへの侵入など、大規模な2件だけで17.8億ドルの損失が発生しており、全体の大部分を占めています。このような集中型の大規模盗難は、高価値資産が依然として十分な分離・冗長化機構を持たず、プラットフォーム設計の脆弱性が未だに解決されていない現状を示しています。

攻撃のタイプ別では、ウォレットへの不正アクセスが最も大きな経済的損害をもたらしています。前半期だけで34件の関連事件が発生し、約17億ドルの資産が不正に移動されました。高度な技術を要する脆弱性の悪用と比べ、ウォレット攻撃の多くはソーシャルエンジニアリング、フィッシングリンク、権限の偽装などによって行われており、技術的ハードルは低いものの破壊力は極めて大きいです。ハッカーは特にマルチファクタ認証を導入していない、またはホットウォレットに依存する環境におけるユーザー端末の資産入口を狙う傾向が強まっています。

同時に、フィッシング攻撃も急速に増加しており、件数ベースでは最多の攻撃手段となっています。前半期には132件のフィッシング攻撃が記録され、累計で4.1億ドルの損失を引き起こしました。攻撃者は偽のWebページ、コントラクト操作画面、あるいは偽のトランザクション確認フローを用いてユーザーを誤操作に誘導し、秘密鍵や許可権限の取得を図っています。攻撃者は戦略を常に進化させており、フィッシング行為をますます判別しにくくしており、ユーザー側のセキュリティ意識およびツールの整備が重要な防御線となっています。

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News