Web3デスクトップウォレットの初期セキュリティ評価

TechFlow厳選深潮セレクト

Web3デスクトップウォレットの初期セキュリティ評価

本レポートでは、この技術分析の詳細と結論を示し、すべてのWeb3関係者のセキュリティ意識向上を目的としています。

執筆:CertiK

デスクトップウォレットは、Web3.0エコシステムにおいて重要な役割を果たしており、ユーザーが分散型ネットワーク上でデジタル資産を安全に管理するための信頼できるソリューションを提供しています。Cointelegraphのレポート[1]によると、Bitfinex取引所のアナリストが観測したところ、2023年12月1日時点で、世界の暗号通貨保有者数は年初の4億3200万人から5億7500万人へと著しく増加しました。この新規市場において、デスクトップウォレットは重要なシェアを占めています。

Web3.0業界の急速な発展に伴い、デスクトップウォレットがユーザー資産のセキュリティを確保する上での重要性はますます高まっています。しかし、複数のデスクトップウォレットに対する詳細な技術分析の結果、CertiKセキュリティチームは潜在的なセキュリティ脆弱性を発見しました。これらの脆弱性により、ユーザーは利用中に高いリスクにさらされる可能性があります。本レポートでは、その技術的分析の詳細と結論を提示し、すべてのWeb3.0関係者のセキュリティ意識向上を目指します。我々は、このレポートを通じて、ユーザーがデスクトップウォレットを利用する際には常に警戒心を持ち、自身のデジタル資産を守ることを呼びかけます。

サプライチェーン由来のセキュリティリスク

デスクトップウォレットは、Web3.0ユーザーがデジタル資産を管理・保護するための重要なツールです。しかし、サプライチェーン攻撃[2]という文脈では、そのセキュリティがしばしば軽視されています。サプライチェーン攻撃とは、標的組織が依存するサードパーティのベンダー、サービスプロバイダ、またはサプライチェーン上の他の環節を対象として行われるサイバー攻撃を指します。このようなセキュリティインシデントを防ぐため、ユーザーはダウンロードしたインストーラーに対してハッシュ値による検証を行うことが推奨されます。公式サイトから直接ダウンロードした場合でも、検証手順を省略すべきではありません。なぜなら、この検証を経たソフトウェアのみが真正なものとみなせるからです。しかし、実際にはすべてのユーザーがこのような検証を実行できるわけではなく、特に一部のデスクトップウォレットを使用する際には、ユーザーのセキュリティ防御能力の不足が攻撃リスクを高める要因となります。

具体的には、いくつかのデスクトップウォレットが意図せずバックドア付きソフトウェアと類似したモジュールやアルゴリズムを使用しているため、特定のウイルス対策ソフトが誤検知を起こすことがあります。ただし、公式サイトでは通常、こうした誤検知について合理的な説明を提供しています。ハッシュ検証の能力を持たないユーザーは、疑問を呈することなくこれを受け入れ、ウイルス警告を「正常な現象」と認識してしまう可能性があります。このような誤った信頼は、悪意あるソフトウェアが正規のウォレットインストーラーに偽装する余地を生み出し、ユーザーにとってより大きなリスクをもたらします。

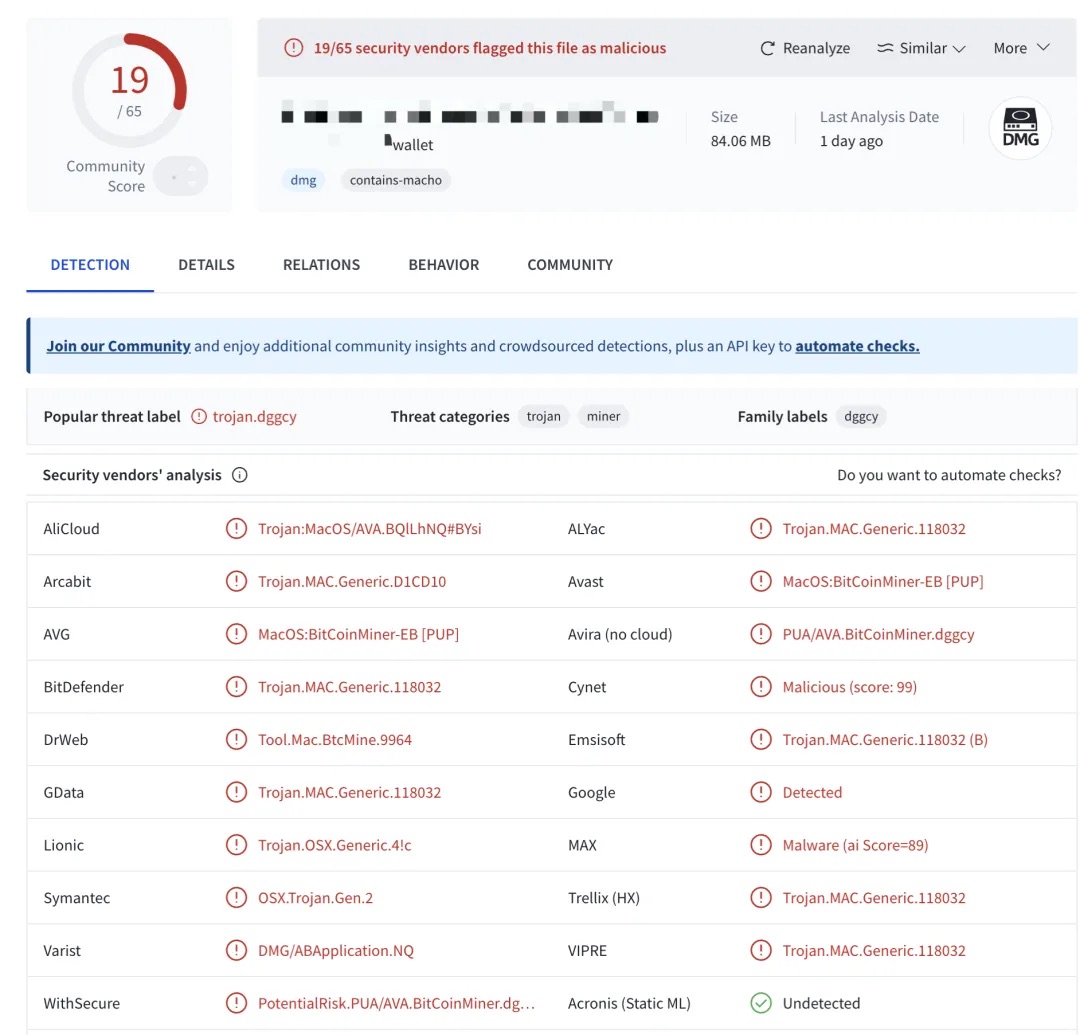

下図は、VirusTotalにおいて65種類のウイルス対策ソフトが一般的なデスクトップウォレットのダウンロードファイルを分析した結果、19種類がそのファイルをマルウェアとして検出した様子を示しています。

この分析結果は、サプライチェーン攻撃が理論上のリスクに留まらないことを示しています。ユーザーにとって、ソフトウェアの真正性を検証する技術手段を持っていないことは、無自覚のうちにマルウェアをダウンロード・インストールしてしまう原因となり得ます。公式サイトからダウンロードしたインストーラーであってもウイルス対策ソフトの警告を引き起こす可能性があり、ユーザーはその安全性を判断できず、結果としてセキュリティ上の危険を抱えることになります。

ローカルファイルの保存におけるセキュリティリスク

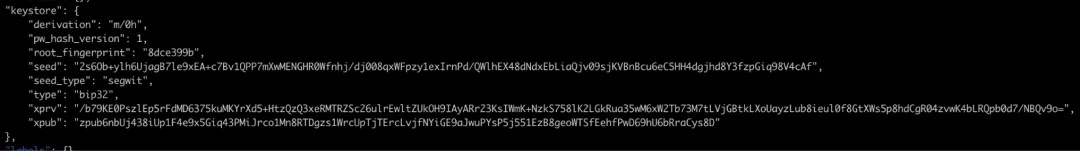

詳細な調査の中で、我々は一部のデスクトップウォレットが業務上の目的で、ユーザーの秘密鍵を平文のまま保存することを許可していることを発見しました。この方法は、ユーザーのデジタル資産に対するセキュリティリスクを大幅に高めます。なぜなら、ユーザーのコンピュータがウイルスやマルウェアに感染した場合、平文の秘密鍵が攻撃者に直接露呈され、資産の安全が脅かされるからです。

暗号化されていないローカルファイル:

暗号化されたローカルファイル:

ユーザーがPINコードでローカルファイルを暗号化していたとしても、マルウェアの脅威下では鍵の安全性は十分に保証されません。これらのウォレットは、独立したデスクトップアプリケーションとして動作する場合でも、ブラウザ拡張機能として動作する場合でも、マルウェアの標的となる可能性があります。しかし、ユーザーはその利便性と機能性に安心感を持ってしまいがちで、潜在的なセキュリティ脆弱性を見過ごしがちです。モバイルアプリが厳格な権限管理とデータ分離を備えているのに対し、デスクトップウォレットはユーザーの秘密鍵を保護する面で相対的に弱いと言えます。したがって、ユーザーはデスクトップウォレットを利用する際に、操作環境のセキュリティを常に意識し、不適切な保存や安全でない設定による資産盗難を防ぐ必要があります。

PINコード暗号化アルゴリズムのセキュリティ

もう一つの高リスクなセキュリティ問題は、多くのデスクトップウォレットが脆弱なファイル暗号化方式を採用しており、攻撃者がユーザーの暗号化データにアクセスして復号しやすくなっている点です。この暗号化方式の問題点は、ファイルの暗号化処理がデバイスのハードウェア情報にバインドされていないことです。つまり、ファイルが暗号化されていても、攻撃者はそれを別のデバイスに移動させ、オフラインで復号を試みることが可能であり、これによりデバイス固有のセキュリティ保護を回避できます。

さらに詳しい分析により、いくつかのウォレットがPINコードを使用する際のブルートフォース攻撃対策アルゴリズムに弱点があることが判明しました。多くのウォレットが採用している暗号化アルゴリズムのハッシュ反復回数は、業界標準よりもはるかに少ないのです。例えば、OWASP[3]はパスワード保護のために60万回の反復を推奨しており、Apple社はバックアップキーチェーンに1000万回の反復を設定しています。また、1PasswordとLastPassはそれぞれ65万回、60万回の反復を使用しています。しかし、一部のデスクトップウォレットでは、ハッシュ反復回数がわずか5,000回に設定されており、これらの業界基準を大きく下回っています。このような状況では、攻撃者はブルートフォース攻撃によってユーザーのPINコードを簡単に解読でき、複雑なパスワードであっても容易に突破されてしまいます。

さらに、監査の過程で、いくつかのウォレットソフトウェアのパスワード保護メカニズムが高度な攻撃に対応できないことも明らかになりました。悪意ある攻撃者は通常、まずユーザーの暗号化データを窃取し、その後強力な計算リソースを用いてオフライン環境で復号を試みます。あるデスクトップウォレットが暗号化アルゴリズムの選定に問題があるため、その暗号化データは復号されやすくなっています。これはユーザーのデジタル資産を危険にさらすだけでなく、Web3.0エコシステム全体のセキュリティにも新たな課題を突きつけています。

比較的安全なデスクトップウォレットのソリューション

デスクトップウォレットを使用する際には、MPC(Multi-Party Computation)ウォレットまたはハードウェアウォレットの利用を推奨します。モバイル端末と比較して、デスクトップシステム(PCシステム)には元々のセキュリティ脆弱性が存在するからです。確かにデスクトップウォレットは操作が簡単でアクセスしやすいですが、常時インターネットに接続されているため、ハッカーやマルウェアの脅威にさらされやすいという欠点があります。したがって、より高いセキュリティを求めるユーザーにとっては、他のタイプのウォレットを選択することが賢明です。

MPCウォレットは、デジタル資産のセキュリティとリカバリ機能の両面で顕著な優位性を持っています。Secure Multi-Party Computation(安全なマルチパーティ計算)技術を活用することで、ウォレットは秘密鍵を複数の断片に分割し、異なる参加者またはノードに別々に保管します。この設計により、単一障害点(SPOF)のリスクが排除され、どの単一の主体も完全な秘密鍵を所有しないため、ユーザーのデスクトップシステムが侵害された場合でも、攻撃者はいずれか1つの鍵断片だけでは資産を盗むことができません。有効なトランザクション署名を生成するには、複数の参加者の鍵断片を組み合わせる必要があります。したがって、すべての鍵断片が同時に盗まれない限り、ユーザーの資産は安全です。

さらに、MPCウォレットの分散型鍵管理システムは、操作の柔軟性を高めるとともに、取引コストを低減します。隠蔽署名やオンチェーン外での責任追及メカニズムもサポートされており、プライバシーとセキュリティがさらに強化されます。このようにして、MPCウォレットは部分的なシステムが侵害された場合でも、デジタル資産の安全性を損なわないように設計されています。

MPCウォレットのもう一つの利点は、リカバリ機能です。ユーザーのデバイスが紛失または破損しても、第三者サービスを通じて鍵を復元できます。このプロセスでは、あらかじめ異なる場所に分散保管された鍵断片を利用して、秘密鍵を再構築します。また、一部のMPCウォレットはソーシャルリカバリ機能を提供しており、緊急時に連絡先がユーザーのウォレットへの再アクセスを支援できるようになっています。

デスクトップ向けハードウェアウォレットは、物理的に隔離するソリューションを提供します。つまり、秘密鍵をハードウェアデバイス内に保存する仕組みです。この設計により、すべての署名操作がハードウェア内でオフラインで完結するため、ユーザーのデスクトップシステムが侵害されたとしても、攻撃者は保存された秘密鍵にアクセスできません。この物理的な分離は、資産のセキュリティを大幅に強化します。秘密鍵がインターネットに露出しないことで、ハッキングや盗難のリスクが低下します。

現在、ほとんどのハードウェアウォレットは、ハードウェアの破損や紛失による資産損失を防ぐためのリカバリ機能も提供しています。このリカバリプロセスには、通常、バックアップ用のリカバリフレーズ(ニーモニック)または鍵断片の作成が含まれ、ユーザーはそれらを安全な場所に保管できます。ハードウェアデバイスが紛失または破損した場合、これらのバックアップ情報を使用してウォレットに再アクセスし、資産を取り戻すことができます。

さらに、一部のハードウェアウォレットは、セキュリティ強化のために生体認証技術を統合しています。つまり、不正な人物が鍵断片を入手しても、生体認証を通さなければウォレットに侵入できないということです。生体認証には指紋、顔認証、音声認証などが含まれ、ハードウェアウォレットのセキュリティをさらに高めます。

たとえば、ZengoのMPCシステムは、異なるデバイスに保存された複数の秘密鍵断片を用いて、ウォレットのセキュリティを強化しています。MPCシステムにおけるリカバリ機能は極めて重要であり、デバイスが紛失または破損した場合でもユーザーがウォレットを取り戻せます。資産の安全を確保するため、秘密鍵断片はアカウントと強く紐付けられており、秘密鍵断片とアカウントが同時に失われない限り、資産が失われるリスクはありません。

また、Ledgerなどの一部のハードウェアウォレットメーカーは、本人確認に基づく鍵リカバリサービスも提供しています。たとえば、Ledgerの「Ledger Recover[4]」サービスは、ウォレットリカバリフレーズを3つの暗号化された断片に分割し、3つの信託機関に配布します。ユーザーがリカバリフレーズを紛失した場合、本人確認後、2つの断片を組み合わせることでロックされた資金に再アクセスできます。このサービスは、デジタル資産の鍵紛失リスクに対する追加のセキュリティ対策を提供しますが、政府発行の身分証明書と関連付けてリカバリフレーズをオンラインで保管する必要があるため、一部のユーザーにとっては懸念材料となっています。

安全なデスクトップウォレットにおけるマルチパーティ計算(MPC)

MPCウォレットとハードウェアウォレットのセキュリティを比較すると、それぞれ微妙な長所と短所があります。

ハードウェアウォレットには、CPU性能の制限、ネット接続能力の制約、簡素なユーザーインターフェースといった固有の制限があるため、取引の詳細情報を十分に表示することが難しい場合があります。そのため、ユーザーが取引内容を詳しく検証したい場合でも、完全に確認できないリスクがあります。このような状況では、MPCウォレットの方が相対的に優れた選択肢となります。MPCウォレットでは、複数の参加者が協力して取引データを計算・検証でき、敏感な情報を開示せずに済むため、取引の目的や整合性を検証するためのより堅牢な枠組みを提供します。ハードウェアウォレットとは異なり、MPCベースのソリューション[5]はモバイルデバイスや他のプラットフォームの計算・ネットワーク環境を活用でき、バックエンドシステムとの連携が密になり、取引検証に関連するリスクを低減できます。

総じて、デスクトップ向けハードウェアウォレットは、物理的な分離とリカバリ機能により、ユーザーに安全かつ信頼できる資産保護手段を提供しています。生体認証技術の導入はこの保護をさらに強化し、極端な状況下でもユーザーの資産が守られることを保証します。

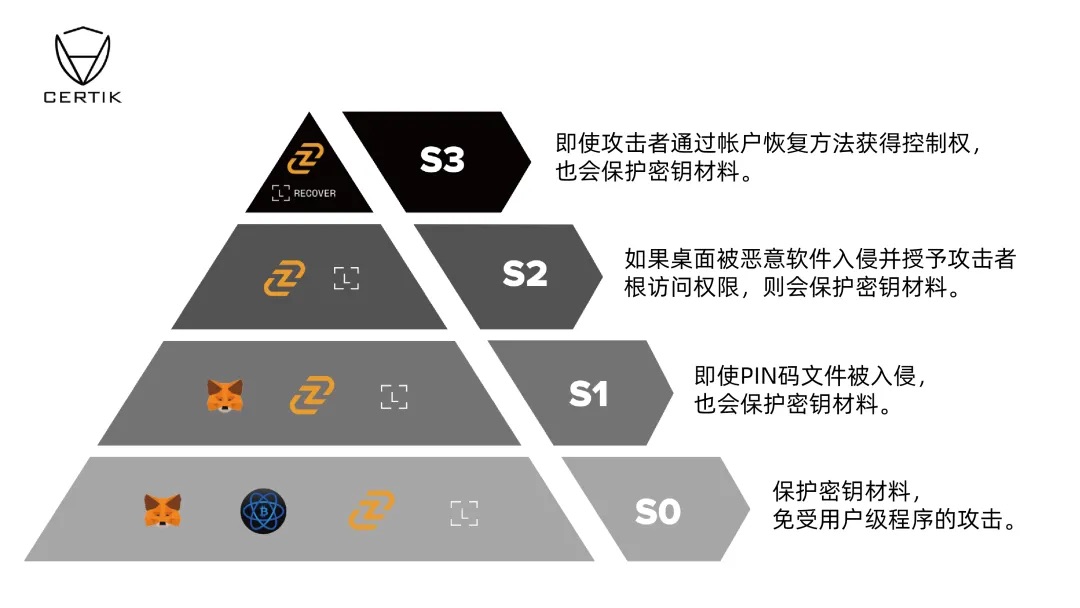

デスクトップウォレットソリューションの比較

上述のリスクおよびセキュリティ分析に基づき、複数のデスクトップウォレットを比較評価しました。下図は、これらのウォレットのセキュリティメカニズムおよびリスク対策をまとめたものです。(S0は基本リスクを示し、レベルが高いほどリスクが複雑であることを意味します。)

まとめ

デジタル資産管理の重要なツールとして、デスクトップウォレットは多重のセキュリティ課題に直面しています。ウイルス対策ソフトの誤検知、サンドボックス保護の欠如、暗号化アルゴリズムの不備などは、すべてユーザー資産の盗難につながる可能性があります。これは技術的な知識を持たないユーザーにとって特に危険であり、彼らはこうしたリスクを識別・対処することが困難です。したがって、ウォレット開発者には、ソフトウェアの安全性を確保するためにセキュリティ対策の強化が求められます。

同時に、ユーザー自身もリスク意識を高め、デジタル資産の保存と管理に関するベストプラクティスを実践すべきです。デスクトップウォレットに対する厳格な監査と継続的な改善を通じて、ユーザーのデジタル資産の安全をより確実に守り、Web3.0エコシステム全体の健全な発展を促進できるでしょう。

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News