ハードウェアウォレット大狩猟:盲点を超えて、購入からアクティベーションまでの全プロセスセキュリティマニュアル

TechFlow厳選深潮セレクト

ハードウェアウォレット大狩猟:盲点を超えて、購入からアクティベーションまでの全プロセスセキュリティマニュアル

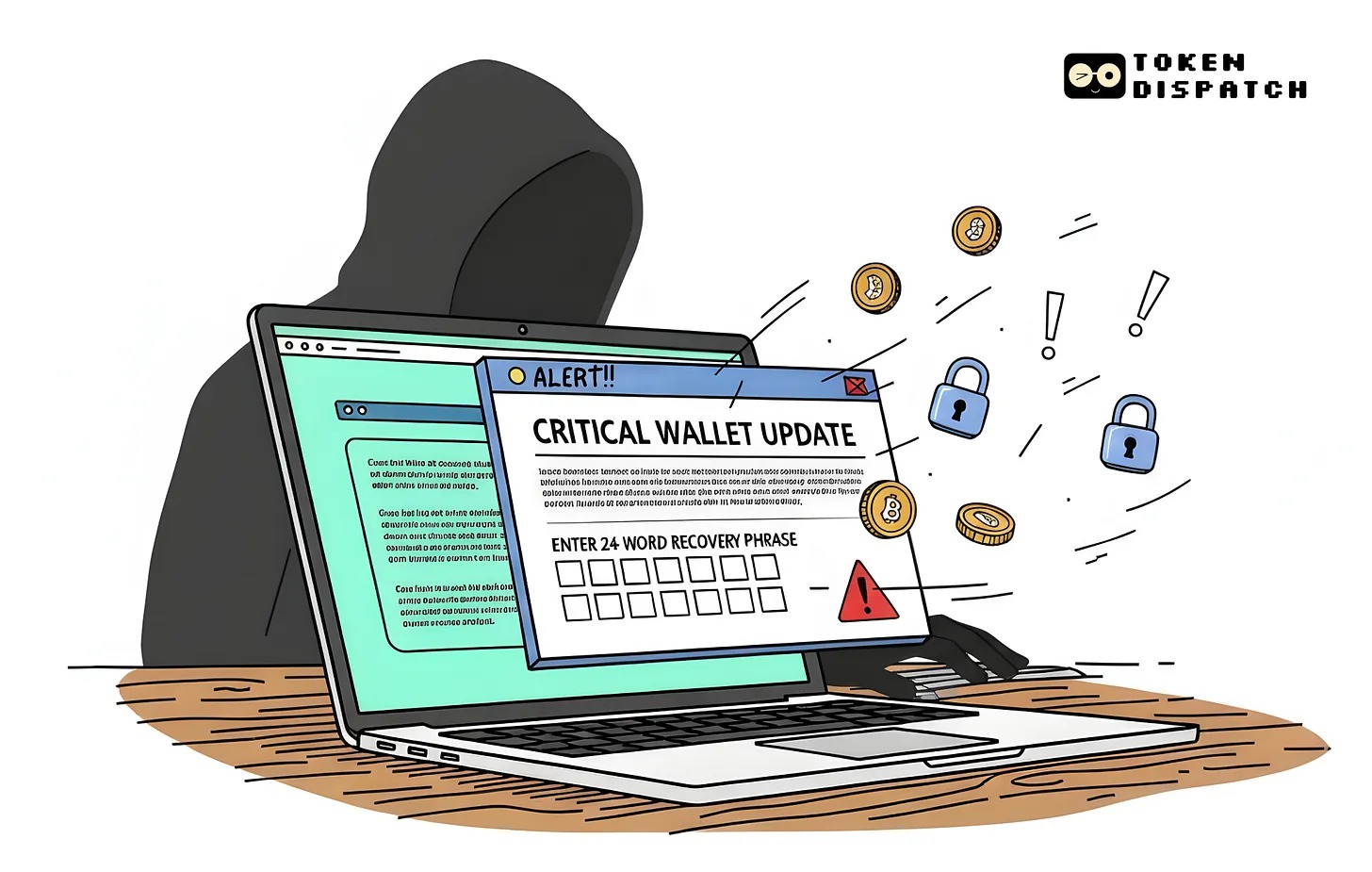

成熟した「狩猟チェーン」が静かに形成されつつあり、メーカーの完全な検証メカニズムとユーザーのセキュリティ意識が、今まさにクローズドループを必要としている。

筆者:Web3 ファーマー Frank

あなたが辛抱強いホルダーだと想像してみてください。長く厳しい弱気相場を乗り越え、やっとCEXから新しく購入したハードウェアウォレットに苦労して蓄えたBTCを引き出した瞬間、資産が自分自身の手の中にしっかり収まった安心感を感じます。

2時間後、アプリを開くと、ウォレットは空っぽになっていた。

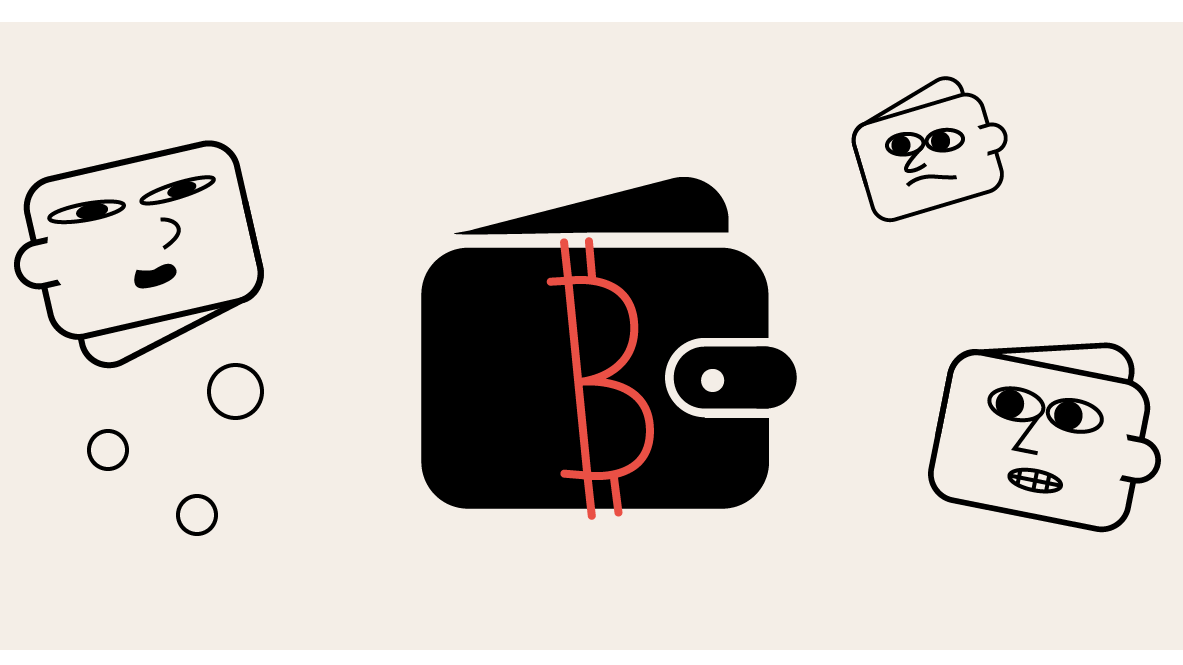

これは仮定ではなく、実際に起きた出来事です。ある投資家が京东でハードウェアウォレットを購入し、4.35BTCをそこに移しましたが、そのデバイスは詐欺師によってすでに初期化され、リカバリーフレーズが生成されており、偽の取扱説明書が同梱され、ユーザーが罠の手順に従ってスマホアプリと接続するよう誘導されていたのです。

つまり、ユーザーがウォレットをアクティベートした瞬間、それは既にハッカーのものになっていたのです。

残念ながら、これは孤立した事例ではありません。最近、抖音、京东、アマゾンなどのECプラットフォームでハードウェアウォレットを購入したことで詐欺に遭い、資産が完全に消失するケースが相次いでいます。こうしたセキュリティインシデントを詳しく分析すると、ハードウェアウォレットの販売プロセスを中心に、成熟した「狩猟チェーン」が静かに形成されつつあることがわかります。

一、初心者を狙う「中古」グレーカラーの連鎖

ハードウェアウォレットは、「完全オフライン環境」で秘密鍵を生成する装置であり、理論上、リカバリーフレーズを適切にバックアップすれば、日常使用におけるセキュリティレベルはほぼ天井レベルです。これが大多数のWeb3ユーザーが普段受けている一般的な知識です。

しかし、現実のリスクは装置自体にあるのではなく、購入およびアクティベーションのプロセスにあります。

長年の宣伝により、多くの投資家は「ハードウェアウォレット=絶対安全」という単純な認知モデルを容易に形成します。この心理的暗示により、多くのユーザーが装置を受け取った後、いくつかの重要な前提条件を見落としてしまいます。

包装が完全かどうか、封印ステッカーに異常がないか、リカバリーフレーズは必ず自分で生成する必要があるか、アクティベーション情報が「初回使用」であることを確認しているか……こうした点を無視した結果、多くのユーザーはハードウェアウォレットを受け取るとすぐに資産を移してしまうため、詐欺師に隙を与えてしまいます。

以前抖音でハードウェアウォレットを購入して5000万円相当の暗号資産がすべて盗まれた事件も、最新の京东でimKeyを購入してBTCがゼロになった事件も、いずれも問題はすべて購入およびアクティベーションの段階にありました。

中国国内のECプラットフォームにおけるハードウェアウォレットの販売には、すでに成熟したグレーカラー産業チェーンが浮上しています。

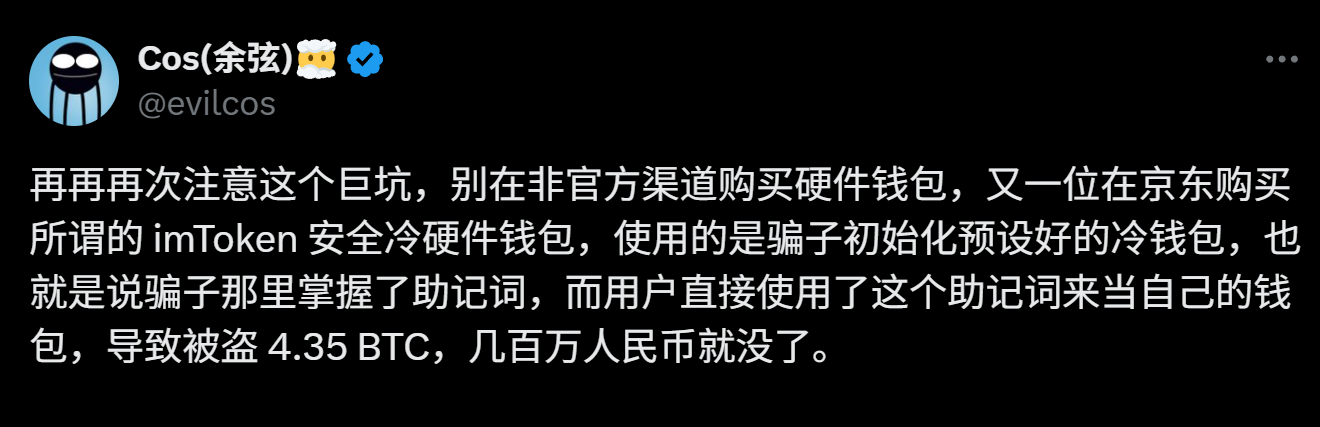

本来、中国は暗号通貨に対して一貫して厳格な姿勢を取っています。2014年にはECプラットフォームでの暗号通貨の直接販売が禁止され、さらに2017年9月4日に中国人民銀行など七機関が共同発表した「トークン発行による資金調達リスクへの警戒に関する公告」では、国内プラットフォームが暗号通貨に関連する取引、交換、価格設定、仲介などのサービスを提供してはならないと明確に規定されています。

文言上、「仲介などのサービス」は十分に広範であり、秘密鍵を保存するツールであるハードウェアウォレットも理論上は販売禁止のグレーゾーンに位置づけられますが、淘宝、京东、拼多多などのプラットフォームでは、これまで一貫して「暗号通貨関連」キーワードの検索をサポートしていません。

しかし、現実は全く異なります。

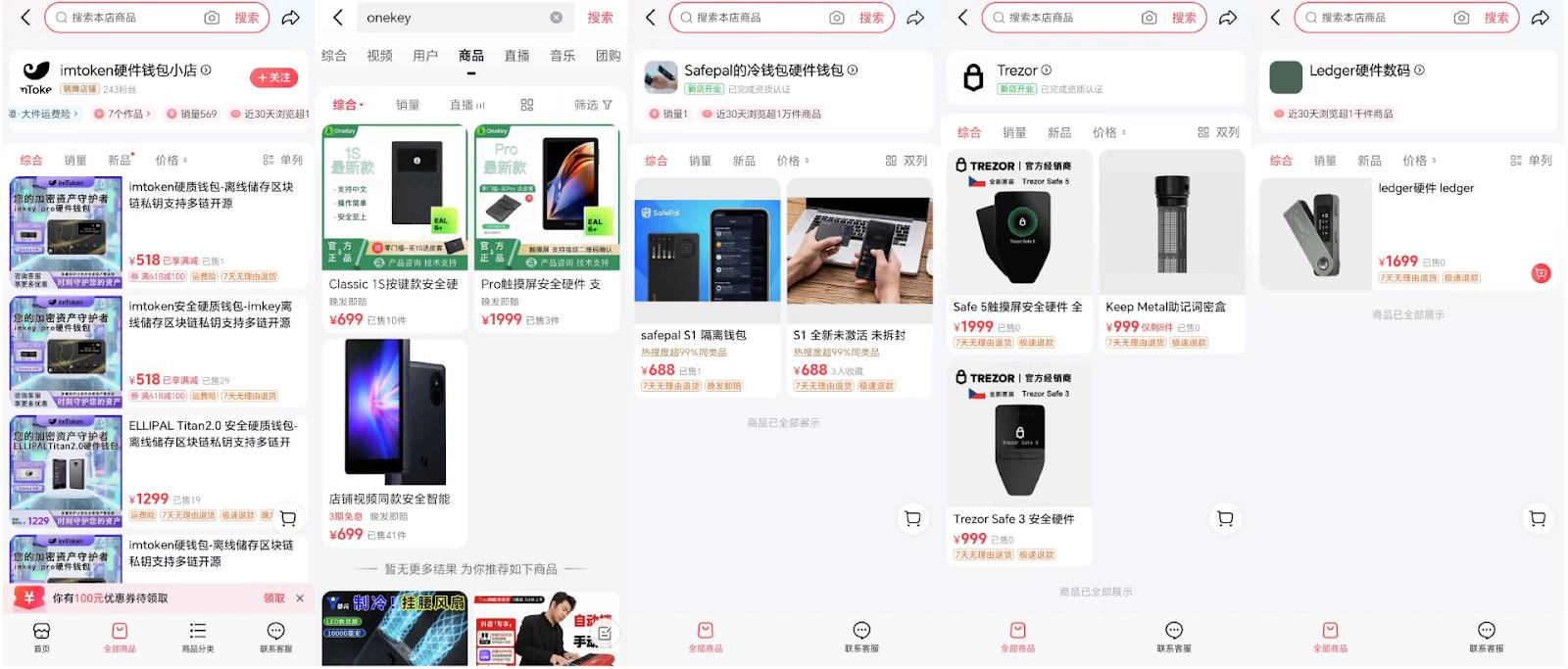

7月29日現在、筆者はLedger、Trezor、SafePal、OneKey、imKey(imToken)の5種類のハードウェアウォレットについて、淘宝、京东、拼多多、抖音の各プラットフォームでキーワード検索を行ったところ、販売チャネルは非常にスムーズに機能していました。

特に抖音が最も充実しており、Ledger、Trezor、SafePal、OneKey、imKeyのすべてに販売店がありました。

次に京东があり、Ledger、Trezor、SafePal、OneKeyのハードウェアウォレットが検索可能でした。imKeyについては、セキュリティインシデントの影響で関連店舗がすでに削除されたようです。

淘宝は比較的厳しく、imKeyを販売する店舗はわずか1件のみでした。小紅書は直接のストア検索機能がないものの、中古個人販売や代購投稿が至る所に見られます。

明らかに、これらの中でごく少数の正規代理店を除き、大部分の店舗は非公式チャネルの小規模小売業者であり、ブランドからの正式な販売権限を得ておらず、流通プロセスの安全性も保証できません。

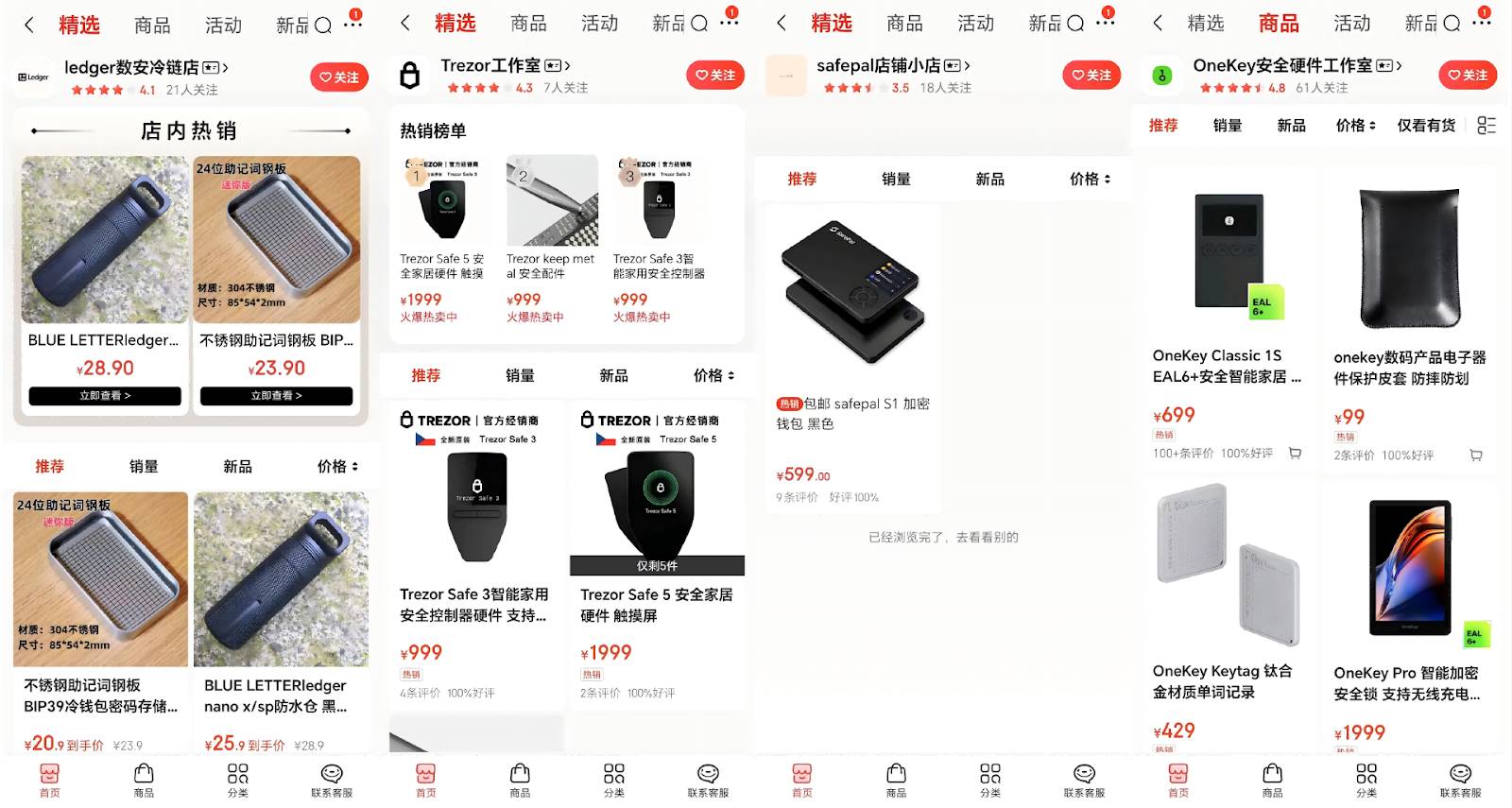

客観的に言えば、ハードウェアウォレットの代理・販売システムは世界的に存在しており、華語圏でも普及度の高いSafePal、OneKey、imKeyなどのブランドも、販売体制は基本的に同じです。

-

公式直販:公式サイトで各モデルのハードウェアウォレットを直接注文できる;

-

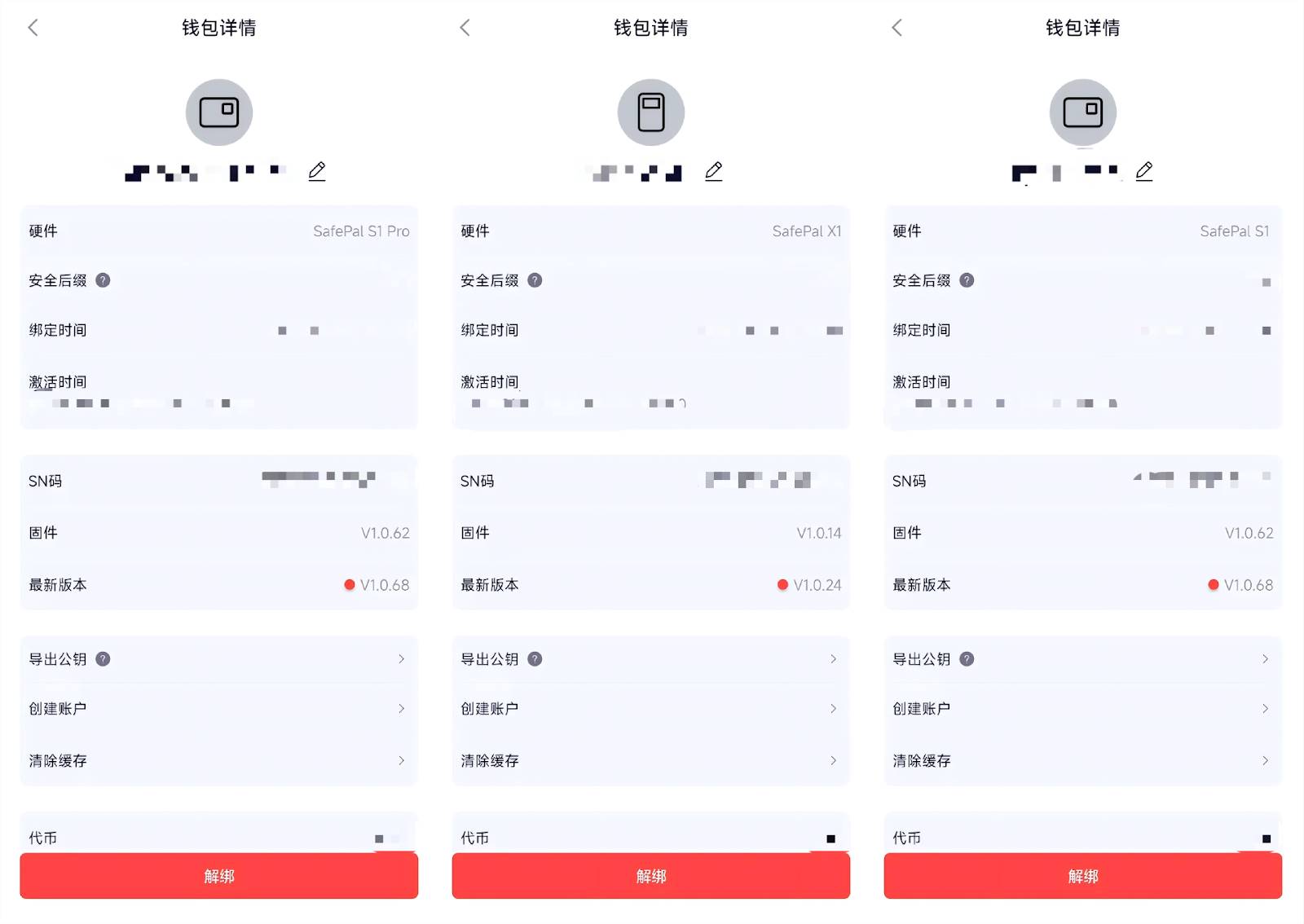

ECチャネル:国内では有贊などのマイショップ、海外ではアマゾンなどの公式プラットフォームを通じて販売;

-

地域ディーラー:各国・地域の正式代理店がローカル購入チャネルを提供し、公式サイトで真贋確認可能。例えばSafePalは公式サイトに世界中の代理店を照会できるページを設けています;

しかし、中国国内のECエコシステムでは、ほとんどのユーザーが非公式かつ出所確認不能のチャネルから購入しており、これによりグレーカラー産業が「事前設定リカバリーフレーズの罠」を仕掛ける天然の土壌を提供しています。

これらの多くは「中古・三手中継」あるいは「偽造デバイス」であり、転売プロセス中に開封、初期化、リカバリーフレーズの事前設定が行われている可能性を排除できず、ユーザーがデバイスをアクティベートすると、資産は自然と詐欺師のウォレットに流れ込んでしまうのです。

したがって最も重要なのは、販売側だけでなく、ユーザー側が購入したハードウェアデバイスを自己検証し、リスク防護を施して、すべての関連リスクを確実に防止できるかという点です。

二、ユーザー側の弱点と「自己検証」メカニズム

要するに、このようなハードウェアウォレットの罠が繰り返し成功するのは、デバイス自体に技術的欠陥があるわけではなく、流通および使用プロセスに複数の悪用可能な脆弱性が露呈されているためです。

中国国内のECおよび代理販売チェーンから見ると、主なリスクは以下の2点に集中しています。

-

中古または多段階流通デバイス:グレーカラー業者が中古デバイスや流通過程で開封、初期化を行い、リカバリーフレーズやアカウントを事前に設定。ユーザーがそのまま使用すると、資産は詐欺師のウォレットに送金される。

-

偽造または改変デバイス:非公式チャネルからは偽物デバイスが流入する可能性があり、場合によってはバックドアが内蔵されていることもあり、ユーザーが資産を移すと全額盗難のリスクにさらされる。

ハードウェアウォレットに精通したDegenユーザーにとっては、これらの罠はほとんど脅威になりません。なぜなら、彼らは購入、初期化、紐付けのプロセスにおいて自然にセキュリティ検証を行うからです。しかし、初めて購入する、あるいは経験の浅い初心者ユーザーにとっては、被害に遭う確率が急激に高まります。

今回新たに発生したセキュリティインシデントのように、詐欺師はあらかじめウォレットを作成した上で、偽の紙の取扱説明書を特別に用意し、購入したユーザーが開封後に偽の手順でこの中古imKeyをアクティベートさせ、資産を直接盗み出すのです。筆者が関係者と話したところ、最近、開封済み製品に偽の取扱説明書を同梱して販売するケースが複数箇所で増え始めていることが確認されています。

多くの初心者ユーザーは製品の完全性(包装の開封痕、防偽ステッカーの損傷)を無視しがちで、パッケージ内の付属品リストとの照合を怠りやすく、また公式アプリ内で「新品/旧品」の検証ができることを理解していないことが多いです。こうした情報を正しく確認できれば、ほとんどの罠は最初の段階で識別可能です。

つまり、ハードウェアウォレットの製品設計が、ユーザー側の自己検証を全面的にカバーし、積極的に支援できるかどうかこそが、グレーカラー攻撃チェーンを断ち切る最も重要なゲートです。

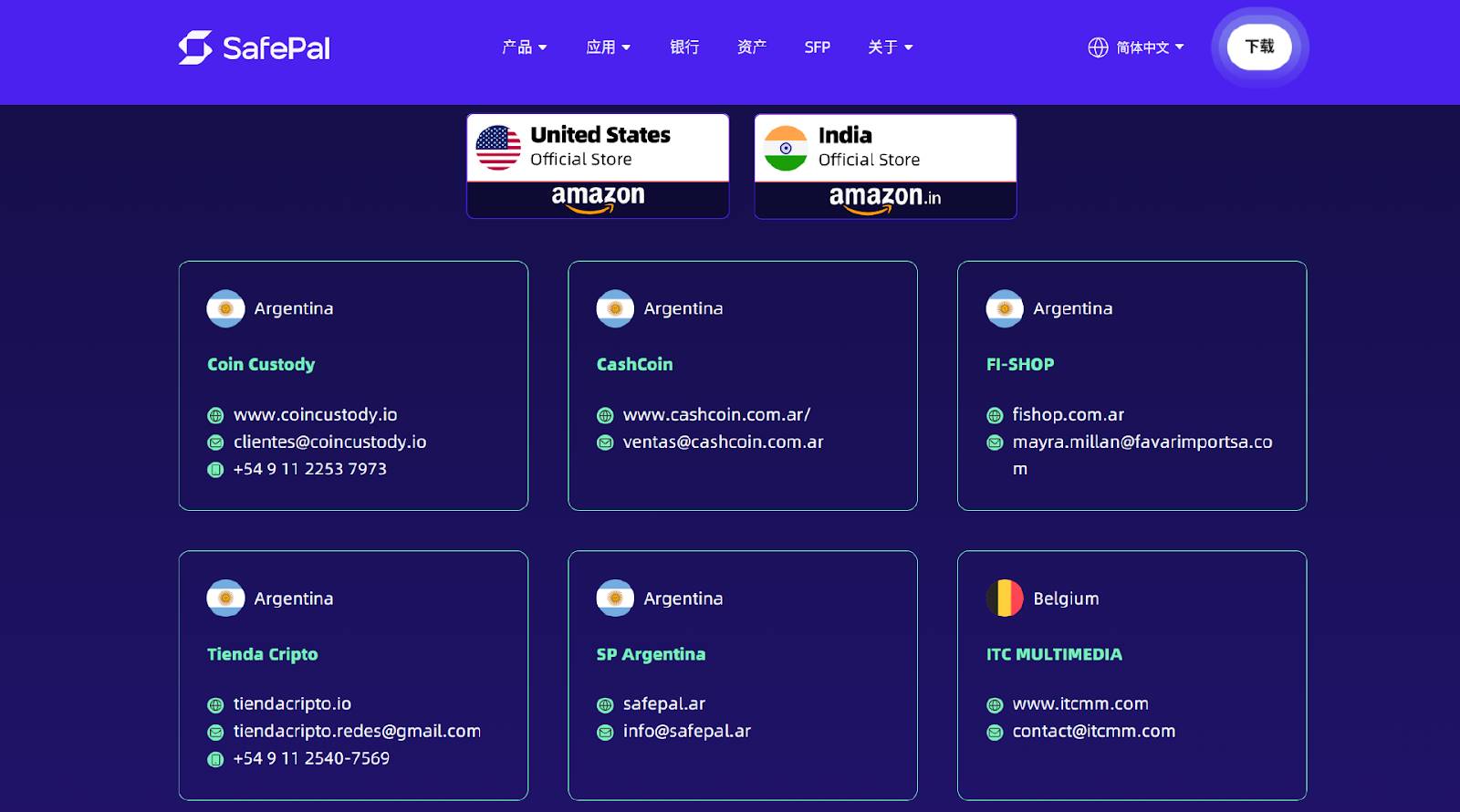

SafePalのBluetoothモデルX1ハードウェアウォレットを例に挙げると、ユーザー側の自己検証パスは比較的完全です。

-

初回紐付け通知:ハードウェアウォレットをアクティベートしてアプリと紐付ける際に、「このデバイスはすでにアクティベートされています。本人の操作ですか?」という警告が出る;

-

過去のアクティベーション情報表示:今後、SafePalの関連画面では、デバイスの初回アクティベーション時間と、この端末が初めて紐付けられたかどうかが同期表示され、ユーザーが即座にデバイスが新品かどうか、他人によって初期化されたかどうかを判断できるようにする;

さらに、筆者の実際の使用体験によれば、QRコードインタラクション方式のSafePal S1、S1 Pro、Bluetoothによる情報交換を行うSafePal X1のいずれも、SafePalアプリと紐付けた後、対応するハードウェアウォレットのSNコードと過去のアクティベーション時間をいつでも確認でき(下図参照)、デバイスの出所と使用状態をさらに確認できます。

これは、SafePalのハードウェアウォレットが工場出荷時に各デバイスにSNを書き込み、このSNにハードウェアの指紋情報もバインドしてSafePalのバックエンドに保存しているおかげで、デバイスの出所と使用状態をさらに確認できるのです。

つまり、ユーザーがこのハードウェアウォレットを初めて使用する際には、まずアクティベートしてウォレットを作成する必要があります。アクティベート時、スマートフォンアプリは接続されたハードウェアウォレットのSNと指紋情報をSafePalのバックエンドに送信して検証し、両方が一致した場合にのみ、ユーザーに「ハードウェアウォレットを使用可能」と通知し、アクティベーション時間を記録します。

その後、他のスマートフォン端末がこのハードウェアウォレットと再び紐付けしようとすると、「このデバイスはすでにアクティベート済みで、初回使用ではありません」という通知が表示され、ユーザーが再度確認するよう促されます。

こうした検証ステップにより、ユーザーはほぼ最初の接触時点で中古の罠や偽造デバイスを識別でき、グレーカラーがよく使う最初の攻撃チェーンを遮断できます。

ハードウェアウォレットを初めて使う初心者ユーザーにとって、SafePalのような可視化され追跡可能な検証メカニズムは、単なる使用説明書や文字による警告よりも理解・実行しやすく、実際の詐欺防止ニーズにもより合致しています。

三、ハードウェアウォレット「全工程」セキュリティマニュアル

総合的に見ると、ハードウェアウォレットを初めて使うユーザーにとって、ハードウェアウォレットを購入すれば資産が安全になるわけではありません。

むしろ、ハードウェアウォレットのセキュリティは一度購入すれば完了するものではなく、購入、アクティベーション、使用の3つの段階における安全意識が共同で構築する防御線であり、どの段階でも油断すれば、攻撃者の隙を与えてしまう可能性があります。

1. 購入段階:正規チャネルだけを選ぶ

ハードウェアウォレットのセキュリティチェーンは、購入チャネルを選択する時点から始まります。そのため、すべての人に公式サイトでの直接購入をおすすめします。

ECプラットフォームやライブ配信での注文、中古市場での購入を選択すると、淘宝、京东、抖音などの非公式ルートを通ることになり、極めて高いリスクに晒されることになります。――冷蔵ウォレットブランドのどれも抖音ライブや快手リンクで製品を販売することはありません。こうした経路はほぼすべてグレーカラーの主要拠点です。

商品到着後の第一歩は、包装と防偽マークの確認です。包装が開封されている、防偽ステッカーが破れている、内部包装に異常がある場合は、直ちに警戒すべきです。可能であれば、公式サイトに掲載されているリストに基づき、付属品を一つ一つ確認することで、一部のリスクを迅速に排除できます。

この段階でのチェックが細かいほど、その後のセキュリティコストは低くなります。

2. アクティベーション段階:初期化しない=「お金を渡す」

アクティベーションはハードウェアウォレットのセキュリティの核心であり、グレーカラーが最も罠を仕掛けやすい段階です。

一般的な手法は、グレーカラーが事前にデバイスを開封し、ウォレットを作成してリカバリーフレーズを書き込み、偽の取扱説明書を同梱し、ユーザーにその既存のウォレットをそのまま使用させ、その後入金された資産をすべて盗むことです。最近の京东imKey詐欺事件もまさにこれと同じです。

したがって、アクティベーション段階の最重要原則は、ユーザー自身が初期化を行い、全新のリカバリーフレーズを生成することです。このプロセスにおいて、デバイスの状態をセルフチェックし、過去のアクティベーション履歴を検証できる製品は、ユーザーが受動的にリスクにさらされる可能性を大幅に低下させます。前述のSafePalのように、初回紐付け時に「このデバイスはすでにアクティベートされています」と警告し、過去のアクティベーション時間と紐付け情報を表示することで、ユーザーが異常なデバイスを即座に識別し、攻撃チェーンを遮断できます。

3. 使用段階:リカバリーフレーズの管理と物理的分離の維持

日常使用に入ったら、ハードウェアウォレットのセキュリティの核となるのはリカバリーフレーズの管理と物理的分離です。

リカバリーフレーズは必ず手書きで保存し、写真撮影やスクリーンショットはせず、微信、メール、クラウドストレージなどにも保存してはいけません。なぜなら、ネットワークに接続した保存行為はすべて攻撃面を自ら晒すことになるからです。

署名や取引の際は、BluetoothやUSB接続は短時間かつ必要に応じて使用し、可能な限りスキャン署名やオフラインデータ転送を優先し、デバイスが長期間ネットワーク環境と物理的に接続されるのを避けます。

つまり、ハードウェアウォレットのセキュリティは「購入すれば万全」というものではなく、ユーザーが購入、アクティベーション、使用の3つの段階で共同で構築する防御線です。

-

購入段階で中古品と非公式チャネルを排除する;

-

アクティベーション段階で自己初期化を行い、デバイスの状態を確認する;

-

使用段階でリカバリーフレーズを守り、長期的なネットワーク接続を避ける;

この観点から見ると、今後ハードウェアウォレットメーカーは、SafePalのように初回アクティベーション時の警告、アクティベーション日付、紐付け情報の表示などを通じて、ユーザー側が検証可能な「全工程」メカニズムを提供することが急務です。そうすることで、グレーカラーが生存基盤とする狩猟チェーンは本当に無力化されるでしょう。

最後に

ハードウェアウォレットは優れたツールですが、決して安心して放置できる究極の護符ではありません。

一方で、各ハードウェアウォレットメーカーは市場環境の変化を迅速に把握し、特に初心者が遭遇しやすい「狩猟チェーン」に対して、製品設計と使用プロセスにおいてより直感的で使いやすい検証メカニズムを構築し、すべてのユーザーが簡単に自身のデバイスの真贋とセキュリティ状況を判断できるようにすべきです。

他方で、ユーザー自身も良いセキュリティ習慣を身につける必要があります。正規ルートでの購入から初期化、アクティベーション、日常のリカバリーフレーズ管理まで、どのステップも省略せず、使用全期間を通じたセキュリティ意識を育てる必要があります。

ウォレットの検証メカニズムとユーザーのセキュリティ意識が閉ループを形成したとき、ハードウェアウォレットは「絶対安全」という目標により近づくことができるのです。

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News