Nouvel article de Vitalik : Quand la technologie contrôle tout, l'ouverture et la vérifiabilité deviennent des nécessités

TechFlow SélectionTechFlow Sélection

Nouvel article de Vitalik : Quand la technologie contrôle tout, l'ouverture et la vérifiabilité deviennent des nécessités

Quand la technologie s'immisce profondément dans la vie et la liberté, comment pouvons-nous éviter une « dystopie numérique » ?

Auteur : Vitalik

Traduction : TechFlow

Introduction

Dans ce nouvel article publié le 24 septembre 2025, Vitalik Buterin examine une question cruciale pour notre avenir à tous : quand la technologie prendra entièrement en charge nos vies, comment préserver notre autonomie ?

L'article commence par identifier la tendance majeure de ce siècle : « Internet est devenu la réalité physique ».

Des communications instantanées à la finance numérique, en passant par le suivi de santé et les services gouvernementaux, jusqu'aux interfaces cerveau-machine futures, les technologies numériques transforment chaque dimension de l'existence humaine. Selon Vitalik, cette évolution est irréversible, car dans un environnement mondial compétitif, toute civilisation refusant ces technologies perdra en compétitivité et en souveraineté.

Mais l'essor technologique entraîne des changements profonds dans les structures de pouvoir. Ceux qui profitent réellement de cette vague ne sont pas les consommateurs, mais les producteurs. Lorsque nous plaçons une confiance croissante dans la technologie, si cette confiance est trahie (portes dérobées, failles de sécurité), les conséquences seront désastreuses. Pire encore, même la simple possibilité d'une trahison forcerait la société à revenir à des modèles de confiance exclusifs, posant la question : « Est-ce que cette chose a été fabriquée par quelqu’un en qui j’ai confiance ? »

La solution proposée par Vitalik est claire : nous devons intégrer deux caractéristiques interconnectées à l’ensemble de la pile technologique (logiciels, matériels, voire biotechnologies) : une véritable ouverture (open source, licences libres) et la vérifiabilité (idéalement directement par les utilisateurs finaux).

L'article illustre par des cas concrets comment ces deux principes se renforcent mutuellement en pratique, et pourquoi l'un sans l'autre ne suffit pas. Voici la traduction intégrale de l'article.

Merci particulièrement à Ahmed Ghappour, bunnie, Daniel Genkin, Graham Liu, Michael Gao, mlsudo, Tim Ansell, Quintus Kilbourn, Tina Zhen, Balvi, aux bénévoles et aux développeurs de GrapheneOS pour leurs retours et discussions.

Peut-être que la plus grande tendance de ce siècle jusqu’à présent peut se résumer ainsi : « Internet est devenu la réalité physique ». Cela a commencé avec le courrier électronique et les messageries instantanées. Des conversations privées qui, pendant des millénaires, passaient par la bouche, les oreilles ou le papier, s’exécutent désormais sur des infrastructures numériques. Ensuite est venue la finance numérique — tant cryptographique qu’une version numérique de la finance traditionnelle. Puis la santé : grâce aux smartphones, aux montres de suivi personnel, et aux données inférées depuis les historiques d’achats, toutes sortes d’informations sur notre corps sont traitées par des ordinateurs et des réseaux. Dans les vingt prochaines années, cette tendance devrait envahir d’autres domaines : divers processus gouvernementaux (jusqu’au vote), la surveillance des indicateurs physiques et biologiques de l’environnement public et des menaces, et finalement, via des interfaces cerveau-machine, même nos pensées.

Je ne pense pas que ces tendances soient évitables ; leurs avantages sont trop grands. Dans un environnement mondial hautement concurrentiel, les civilisations rejetant ces technologies perdront d’abord en compétitivité, puis en souveraineté, face à celles qui les adoptent. Toutefois, outre leurs bienfaits puissants, ces technologies influencent profondément les dynamiques de pouvoir, tant au sein des États qu’entre eux.

Les civilisations qui tirent le plus grand profit des nouvelles vagues technologiques ne sont pas celles qui consomment la technologie, mais celles qui la produisent. Les projets d’accès égal aux plateformes verrouillées et aux API centralisés n’offrent au mieux qu’une petite partie de cet avantage, et échouent en dehors des plages prédéfinies comme "normales". De plus, ce futur exige une confiance massive dans la technologie. Si cette confiance est trahie (par exemple portes dérobées, défaillances de sécurité), nous rencontrons de véritables problèmes graves. Même la simple possibilité d’une telle trahison force les gens à revenir à des modèles sociaux de confiance fondamentalement exclusifs (« Cette chose a-t-elle été construite par quelqu’un en qui j’ai confiance ? »). Cela crée des incitations ascendantes : le souverain est celui qui décide de l’état d’exception.

Pour éviter ces problèmes, il faut que l’ensemble de la pile technologique — logiciels, matériels et biotechnologies — possède deux caractéristiques imbriquées : une véritable ouverture (c’est-à-dire open source, y compris sous licence libre) et la vérifiabilité (idéalement, directement par les utilisateurs finaux).

Internet est la réalité physique. Nous voulons qu’il devienne une utopie, pas une dystopie.

L’importance de l’ouverture et de la vérifiabilité en santé

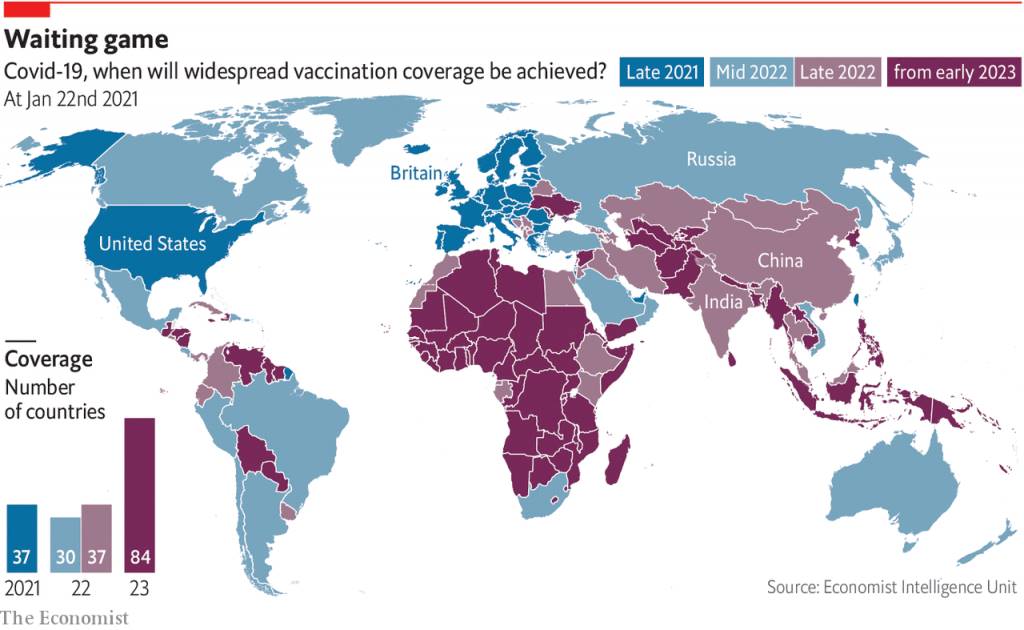

Nous avons vu les conséquences de l’inégalité d’accès aux moyens de production technologique pendant la pandémie de Covid. Les vaccins n’étaient produits que dans quelques pays, créant de grands écarts dans leur disponibilité. Les pays plus riches ont obtenu des vaccins de haute qualité dès 2021, tandis que d’autres n’ont reçu que des vaccins de moindre qualité en 2022 ou 2023. Certains projets visaient à garantir un accès équitable , mais ils ont atteint leurs limites, car la conception des vaccins dépendait de procédés industriels propriétaires intensifs en capital, seulement réalisables en quelques endroits.

Couverture vaccinale contre le Covid entre 2021 et 2023.

Le deuxième problème majeur des vaccins était le manque de transparence . Les stratégies de communication scientifique tentaient de faire croire au public qu’ils n’avaient aucun risque ou inconvénient, ce qui était faux, et a finalement considérablement aggravé la méfiance . Aujourd’hui, cette méfiance s’est transformée en rejet de la science elle-même.

En réalité, ces deux problèmes sont résolvables. Des vaccins financés par des organisations comme Balvi, tels que PopVax, coûtent moins cher à développer et sont fabriqués selon des processus plus ouverts, réduisant les inégalités d’accès tout en facilitant l’analyse et la vérification de leur sécurité et efficacité. Nous pouvons aller plus loin en concevant des vaccins directement vérifiables.

Des problèmes similaires concernent aussi les aspects numériques des biotechnologies . Quand vous parlez à des chercheurs en longévité, l’une des premières choses que vous entendez souvent est que l’avenir de la médecine anti-âge sera personnalisé et piloté par les données. Pour savoir aujourd’hui quels médicaments ou changements nutritionnels recommander à une personne, vous devez connaître l’état actuel de son corps. Cela serait encore plus efficace si l’on pouvait collecter et traiter numériquement en temps réel de grandes quantités de données .

Cette montre collecte 1000 fois plus de données vous concernant que Worldcoin. Cela comporte des avantages et des inconvénients.

La même idée s’applique aux biotechnologies défensives visant à prévenir les risques, comme lutter contre les pandémies . Plus une pandémie est détectée tôt, plus il est probable qu’elle soit contenue à la source — sinon, on gagne du temps pour se préparer et mettre en œuvre des contre-mesures. Pendant la pandémie, savoir où les gens tombent malades a une grande valeur afin de déployer des mesures en temps réel. Si chaque personne infectée apprenait immédiatement sa contamination et s’isolait dans l’heure, cela réduirait considérablement la transmission comparé à trois jours de propagation active. Si nous savions que 20 % des lieux causent 80 % des transmissions, améliorer la qualité de l’air à ces endroits apporterait des gains supplémentaires. Tout cela nécessite (i) beaucoup, beaucoup de capteurs , et (ii) la capacité des capteurs à communiquer en temps réel afin d’alimenter d'autres systèmes.

Si nous allons plus loin dans la direction « science-fiction », nous arrivons aux interfaces cerveau-machine , permettant une productivité accrue, une meilleure compréhension mutuelle par télépathie, et ouvrant une voie plus sûre vers une intelligence artificielle très avancée.

Si l’infrastructure de suivi biométrique et sanitaire (personnel et géographique) est propriétaire, les données iront par défaut aux grandes entreprises. Celles-ci pourront construire diverses applications dessus, contrairement aux autres. Elles peuvent offrir un accès via API, mais cet accès sera limité, utilisé pour extraire des rentes monopolistiques, et pourrait être retiré à tout moment. Cela signifie que peu de personnes et entreprises contrôleront les composants essentiels des technologies du XXIe siècle, limitant ainsi qui peut en tirer profit économiquement.

À l’inverse, si ces données personnelles de santé ne sont pas sécurisées, les pirates peuvent vous faire chanter pour toute affection, optimiser le prix des assurances et des soins pour vous exploiter davantage. Si les données incluent le suivi de localisation, elles peuvent être utilisées pour planifier un enlèvement. D’ailleurs, vos données de localisation (très souvent piratées ) peuvent révéler des informations sur votre état de santé. Si votre interface cerveau-machine est piratée, des acteurs hostiles lisent littéralement (ou pire, écrivent dans) vos pensées. Ce n’est plus de la science-fiction : voir ici une attaque plausible où un pirate BCI pourrait faire perdre à une personne le contrôle moteur.

En somme, les bénéfices sont immenses, mais les risques aussi : un fort accent sur l’ouverture et la vérifiabilité est idéal pour atténuer ces risques.

L’importance de l’ouverture et de la vérifiabilité dans les technologies numériques personnelles et commerciales

Au début de ce mois, j’ai dû remplir et signer un formulaire requis pour une fonction juridique. Je n’étais pas chez moi. Un système national de signature électronique existait, mais je ne l’avais pas configuré. J’ai dû imprimer le formulaire, le signer, marcher jusqu’au DHL le plus proche, passer beaucoup de temps à remplir des documents papier, puis payer pour l’envoyer à l’autre bout du monde. Temps nécessaire : une demi-heure, coût : 119 dollars. Le même jour, j’ai dû signer une transaction (numérique) pour l’exécuter sur la blockchain Ethereum. Temps nécessaire : 5 secondes, coût : 0,10 dollar (pour être juste, sans blockchain, la signature pourrait être totalement gratuite).

Dans des domaines comme la gouvernance d’entreprise ou à but non lucratif, ou la gestion de la propriété intellectuelle, on trouve facilement des histoires similaires. Au cours de la dernière décennie, on pouvait les trouver dans la majorité des supports promotionnels des startups blockchain. Sans parler du cas d’usage ultime de « l’exercice numérique du pouvoir individuel » : les paiements et la finance.

Bien sûr, tout cela comporte de grands risques : que se passe-t-il si le logiciel ou le matériel est piraté ? C’est un risque que le domaine cryptographique a reconnu très tôt : la blockchain est sans permission et décentralisée, donc si vous n’avez pas accès à vos fonds , il n’y a aucune ressource, aucun oncle céleste à qui demander de l’aide. Pas vos clés, pas vos pièces. Pour cette raison, le secteur cryptographique a très tôt commencé à explorer les portefeuilles multisignatures , les portefeuilles à récupération sociale et les portefeuilles matériels . Pourtant, dans la réalité, dans de nombreux cas, l’absence d’un oncle céleste de confiance n’est pas un choix idéologique, mais une caractéristique intrinsèque du scénario. En fait, même dans la finance traditionnelle, l’« oncle céleste » ne protège pas la majorité : par exemple, seuls 4 % des victimes d’escroqueries récupèrent leurs pertes . Dans les cas impliquant la gestion de données personnelles, la restauration d’une fuite est impossible même en théorie. Par conséquent, nous avons besoin d’une véritable vérifiabilité et sécurité — logiciels et, au final, matériels .

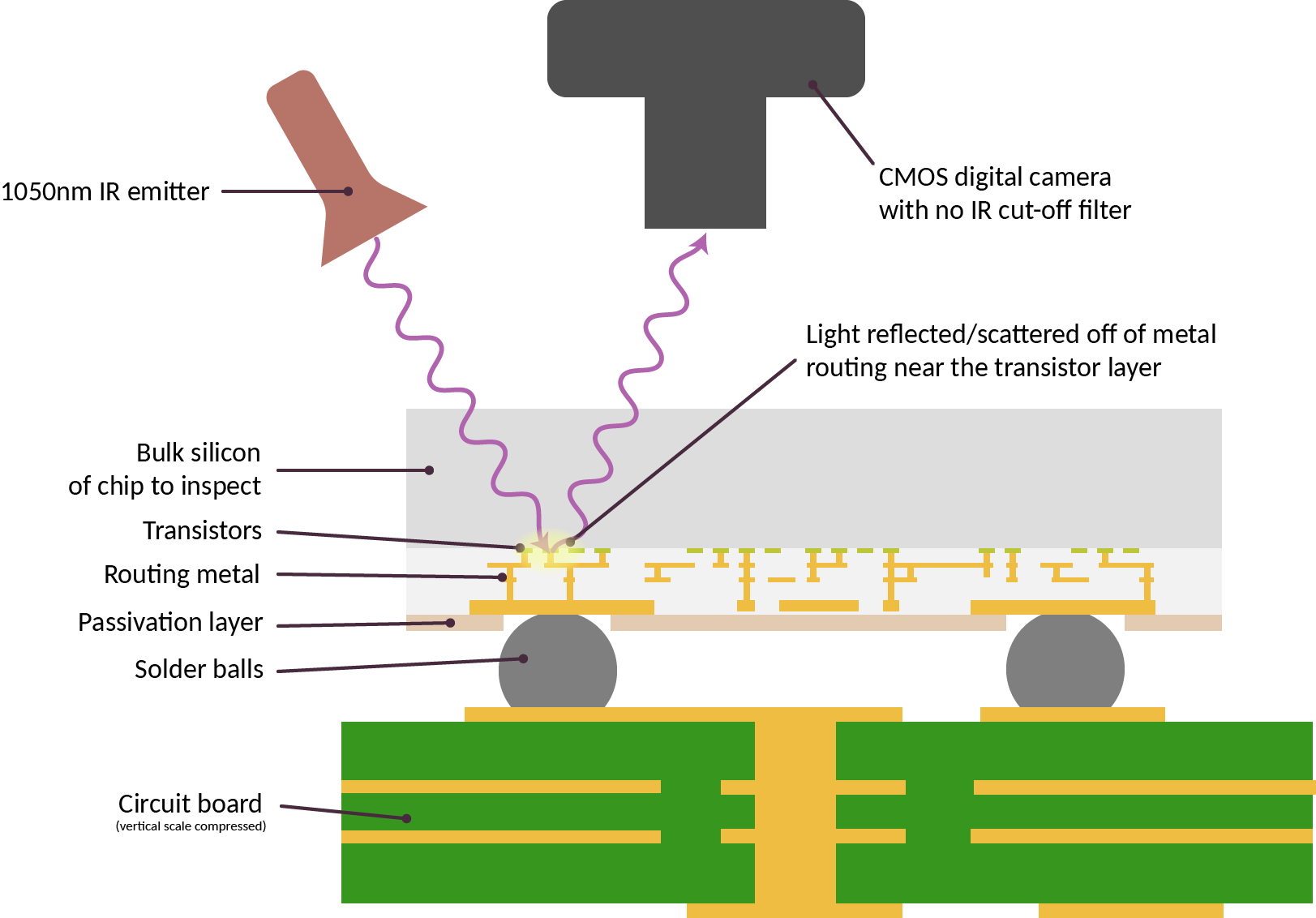

Une technique proposée pour inspecter correctement la fabrication des puces informatiques.

Il est important de noter que, pour le matériel, les risques que nous essayons de prévenir vont bien au-delà de « le fabricant est-il malveillant ? ». Le problème réside plutôt dans les nombreuses dépendances, dont la plupart sont fermées, et dont la moindre négligence peut entraîner des résultats de sécurité inacceptables . Cet article présente un exemple récent montrant comment certains choix d’architecture microscopique peuvent compromettre la résistance aux canaux latéraux, alors que les conceptions étaient prouvées sûres en ne regardant que le modèle logiciel. Des attaques comme EUCLEAK s’appuient sur des vulnérabilités plus difficiles à détecter, car de nombreux composants sont propriétaires. Si les modèles d’IA sont formés sur du matériel compromis, des portes dérobées peuvent être insérées lors de l’entraînement.

Un autre problème dans tous ces cas est le désavantage inhérent aux systèmes fermés et centralisés, même s’ils sont parfaitement sécurisés. La centralisation crée une influence continue entre individus, entreprises ou nations : si votre infrastructure centrale est construite et maintenue par une entreprise potentiellement non fiable située dans un pays potentiellement non fiable, vous êtes facilement exposé à des pressions (voir par exemple Henry Farrell sur l’interdépendance instrumentalisée ). C’est précisément ce que la cryptomonnaie cherchait à résoudre — mais le problème existe bien au-delà du seul domaine financier.

L’importance de l’ouverture et de la vérifiabilité dans les technologies civiques numériques

Je parle souvent avec des personnes de divers horizons qui cherchent de meilleures formes de gouvernance adaptées aux différents contextes du XXIe siècle. Certains, comme Audrey Tang, essaient d’élever à un nouveau niveau des systèmes politiques déjà existants, en donnant du pouvoir aux communautés locales open source, en utilisant des assemblées citoyennes, le triage et le vote quadratique. D’autres partent de zéro : voici une constitution récemment proposée par un politologue d’origine russe pour la Russie, offrant de fortes garanties aux libertés individuelles et à l’autonomie locale, une orientation institutionnelle forte vers la paix et contre l’agression, et un rôle sans précédent du pouvoir démocratique direct. D’autres encore, comme les économistes travaillant sur la taxe foncière ou les péages de congestion, cherchent à améliorer l’économie de leur pays .

Chacun peut avoir des niveaux d’enthousiasme variés face à ces idées. Mais elles ont toutes un point commun : elles impliquent une participation à large bande passante, donc toute mise en œuvre réaliste doit être numérique . Le papier et le stylo conviennent pour enregistrer la propriété ou organiser des élections tous les quatre ans, mais rien de plus exigeant en fréquence ou en bande passante.

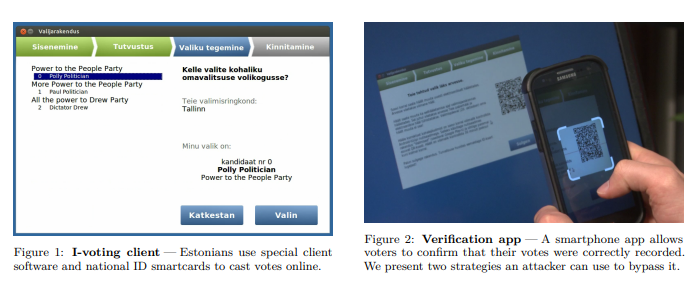

Cependant, historiquement, les chercheurs en sécurité ont accueilli des idées comme le vote électronique avec une suspicion allant jusqu’à l’hostilité. Voici un bon résumé de l’argumentaire contre le vote électronique. Extrait du document :

Tout d’abord, la technologie est un « logiciel boîte noire », ce qui signifie que le public n’a pas accès au logiciel qui contrôle les machines à voter. Bien que les entreprises protègent leur logiciel contre la fraude (et pour battre la concurrence), cela empêche aussi le public de savoir comment fonctionne le logiciel de vote. Il est facile pour l’entreprise de manipuler le logiciel pour produire des résultats frauduleux. De plus, les fournisseurs de machines sont en concurrence, et rien ne garantit qu’ils produisent des machines dans l’intérêt maximal des électeurs et de l’exactitude des votes.

Il existe de nombreux cas réels confirmant cette méfiance.

Analyse critique du vote internet en Estonie, 2014.

Ces arguments s’appliquent mot pour mot à de nombreuses autres situations. Mais je prédis qu’avec les progrès technologiques, la réponse « nous ne ferons simplement pas ça » deviendra de plus en plus irréaliste dans de vastes domaines. Le monde devient rapidement plus efficace grâce à la technologie (pour le meilleur ou pour le pire), et je prévois que tout système qui ne suit pas cette tendance deviendra progressivement marginal dans les affaires individuelles et collectives. Nous avons donc besoin d’une alternative : accomplir une chose difficile, et découvrir comment rendre les solutions technologiques complexes sûres et vérifiables.

Théoriquement, « sécurité et vérifiabilité » et « open source » sont deux choses distinctes. Il est absolument possible qu’un objet soit propriétaire et sécurisé : les avions sont des technologies hautement propriétaires, mais globalement, l’aviation commerciale est un mode de transport très sûr . Mais le modèle propriétaire ne permet pas la confiance commune — la capacité d’être cru par des participants qui ne se font pas confiance entre eux.

Les institutions civiques comme les élections sont justement des cas où la confiance commune est cruciale. Un autre exemple est la collecte de preuves devant les tribunaux. Récemment, dans le Massachusetts, de nombreuses preuves issues d’alcootests ont été déclarées irrecevables , car on a découvert que des informations sur les dysfonctionnements des tests avaient été dissimulées. Extrait de l’article :

Alors, tous les résultats sont-ils faux ? Non. En fait, dans la plupart des cas, les tests d’alcootest ne présentaient pas de problème d’étalonnage. Cependant, comme les enquêteurs ont découvert que le laboratoire criminel de l’État avait retenu des preuves indiquant que le problème était plus répandu que ce qu’ils avaient admis, le juge Frank Gaziano a écrit que tous les droits de procédure des accusés avaient été violés.

La procédure régulière devant les tribunaux exige essentiellement plus que l’équité et l’exactitude : elle exige la certitude publique de l’équité et de l’exactitude — car sans cette certitude, la société risque facilement de basculer dans l’autojustice.

Outre la vérifiabilité, l’ouverture elle-même a des avantages intrinsèques. L’ouverture permet aux groupes locaux de concevoir des systèmes de gouvernance, d’identité et d’autres besoins compatibles avec leurs objectifs locaux. Si un système de vote est propriétaire, un pays (ou une province ou une ville) voulant expérimenter un nouveau système aura du mal : soit il convainc l’entreprise d’implémenter ses règles favorites comme fonctionnalité, soit il recommence tout et assure lui-même la sécurité. Cela augmente fortement le coût de l’innovation institutionnelle.

Dans chacun de ces domaines, une approche plus ouverte inspirée de l’éthique hacker donnerait plus d’initiative aux acteurs locaux, qu’ils agissent en tant qu’individus ou au sein d’un gouvernement ou d’une entreprise. Pour y parvenir, les outils ouverts utilisés pour construire doivent être largement accessibles, et les infrastructures et bases de code doivent être sous licence libre, permettant à d’autres de construire dessus. Dans la mesure où l’objectif est de minimiser les différences de pouvoir, le copyleft est particulièrement précieux .

Le dernier domaine crucial des technologies civiques dans les années à venir est la sécurité physique . Les caméras de surveillance ont proliféré ces vingt dernières années, suscitant de nombreuses inquiétudes pour les libertés civiles. Malheureusement, je prévois que les guerres par drones rendront désormais « ne pas utiliser la sécurité high-tech » une option irréaliste. Même si la loi d’un pays ne viole pas les libertés d’un individu, si ce pays ne peut pas le protéger contre d’autres pays (ou entreprises ou individus malveillants) imposant leurs propres lois, alors ces libertés sont menacées. Les drones rendent ces attaques plus faciles. Nous avons donc besoin de contre-mesures, qui pourraient impliquer de nombreux systèmes anti-drones , capteurs et caméras.

Si ces outils sont propriétaires, la collecte de données sera opaque et centralisée. S’ils sont ouverts et vérifiables, nous pouvons adopter une meilleure approche : des dispositifs de sécurité qui ne peuvent, dans des conditions limitées, produire qu’un nombre restreint de données, effaçant le reste . Nous pouvons imaginer un futur de sécurité physique numérique qui ressemble davantage à un chien de garde numérique qu’à une prison panoptique numérique . On peut imaginer un monde où les dispositifs de surveillance publics sont tenus d’être open source et vérifiables, et où toute personne a le droit légal de choisir aléatoirement un dispositif en espace public, de l’ouvrir et de le vérifier. Les clubs d’informatique universitaires pourraient le faire régulièrement comme exercice pédagogique.

La voie de l’open source et de la vérifiabilité

Nous ne pouvons pas éviter que les ordinateurs numériques soient profondément ancrés dans tous les aspects de nos vies (individuelles et collectives). Par défaut, nous aurions probablement des systèmes numériques construits et exploités par des entreprises centralisées, optimisés pour le profit d’une minorité, dotés de portes dérobées accordées par leur gouvernement hôte, et auxquels la majorité mondiale ne peut participer ni savoir s’ils sont sûrs. Mais nous pouvons tenter de basculer vers de meilleures alternatives.

Imaginons un monde :

-

Vous possédez un appareil électronique personnel sécurisé — avec les fonctions d’un téléphone, offrant la sécurité et la vérifiabilité d’un portefeuille matériel cryptographique, comparable non pas à une montre mécanique, mais presque.

-

Toutes vos applications de messagerie sont chiffrées , les schémas de messages sont brouillés par un mixnet, et tout le code est formellement vérifié . Vous pouvez être certain que vos communications privées sont vraiment privées.

-

Vos finances reposent sur des actifs ERC20 standardisés en chaîne (ou sur un serveur qui publie des hachages et des preuves en chaîne pour garantir la bonne exécution), gérés par un portefeuille contrôlé par votre appareil personnel. Si vous perdez l’appareil, il peut être récupéré via une combinaison ( que vous choisissez) de vos autres appareils, de membres de votre famille, d’amis ou d’institutions (pas nécessairement gouvernementales : si n’importe qui peut le faire facilement, une église pourrait aussi bien offrir ce service).

-

Il existe une version open source d’infrastructures du type Starlink , nous permettant d’avoir une connectivité mondiale robuste sans dépendre de quelques rares acteurs.

-

Vous disposez de modèles LLN ouverts et hébergés localement qui analysent vos activités, proposent des suggestions, terminent automatiquement des tâches, et vous alertent si vous risquez de recevoir de fausses informations ou de commettre une erreur.

-

Le système d’exploitation est également open source et formellement vérifié.

-

Vous portez un dispositif de suivi sanitaire personnel fonctionnant 24h/24 et 7j/7 , lui aussi open source et vérifiable , vous permettant d’accéder aux données et de garantir qu’aucun tiers n’y accède sans votre consentement.

-

Nous disposons de formes de gouvernance plus avancées , utilisant le triage, les assemblées citoyennes, le vote quadratique et d’autres combinaisons ingénieuses du vote démocratique pour fixer des objectifs, ainsi que des méthodes pour sélectionner parmi les experts les idées permettant d’atteindre ces objectifs. En tant que participant, vous pouvez être certain que le système applique bien les règles que vous comprenez.

-

Les espaces publics sont équipés de dispositifs surveillant les variables biologiques (ex. niveaux de CO2 et d’AQI, présence de maladies aéroportées, eaux usées). Toutefois, ces dispositifs (ainsi que les caméras et drones défensifs) sont open source et vérifiables , et un cadre légal permet aux citoyens de les inspecter aléatoirement.

Dans ce monde, nous jouissons de plus de sécurité, de liberté, et d’un accès égal à l’économie mondiale. Mais pour y parvenir, il faut investir davantage dans plusieurs technologies :

-

Formes plus avancées de cryptographie. Ce que j’appelle les cartes divines de la cryptographie égyptienne — ZK-SNARKs, le chiffrement homomorphe complet et l’obfuscation — sont si puissants parce qu’ils permettent de travailler sur des données dans un contexte multi-parties, de garantir la sortie, tout en gardant les données et les calculs privés. Cela permet de nombreuses applications de protection de la vie privée plus puissantes. Des outils adjacents à la cryptographie (ex. les blockchains garantissant fortement que les données ne soient pas altérées et que les utilisateurs ne soient pas exclus, la confidentialité différentielle ajoutant du bruit aux données pour renforcer la protection) s’appliquent aussi ici.

-

Sécurité applicative et utilisateur. Une application n’est sécurisée que si les garanties de sécurité qu’elle offre peuvent réellement être comprises et vérifiées par l’utilisateur. Cela impliquera des cadres logiciels permettant de construire facilement des applications à fortes propriétés de sécurité. Plus important encore, cela impliquera que les navigateurs, systèmes d’exploitation et autres intermédiaires (comme des LLM observateurs exécutés localement) fassent leur part pour vérifier les applications, déterminer leur niveau de risque, et présenter ces informations à l’utilisateur.

-

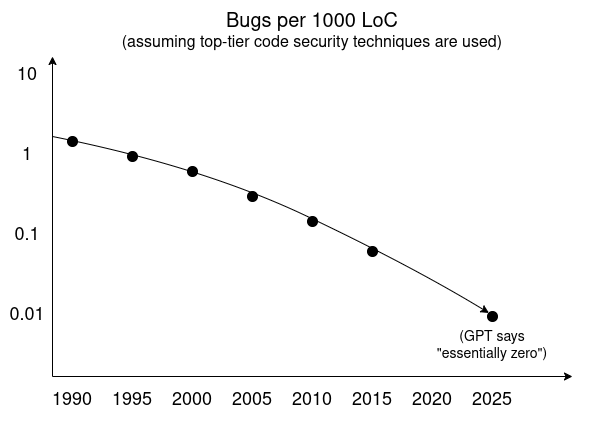

Vérification formelle. Nous pouvons utiliser des méthodes de preuve automatisées pour vérifier algorithmiquement si un programme satisfait des propriétés importantes, par exemple ne pas divulguer les données ou résister aux modifications non autorisées par des tiers. Lean est devenu un langage populaire récemment. Ces techniques commencent à être utilisées pour vérifier les algorithmes de preuve ZK-SNARK de la machine virtuelle Ethereum (EVM) et d’autres cas critiques en cryptographie, et pourraient s’étendre au monde plus large. Par ailleurs, nous devons aussi progresser sur d’autres pratiques de sécurité plus ordinaires.

Le fatalisme cybernétique des années 2000 était erroné : les erreurs (et les portes dérobées) peuvent être vaincues. Nous devons « simplement » apprendre à valoriser la sécurité plus que d’autres objectifs concurrents.

-

Systèmes d’exploitation open source et axés sur la sécurité. Ils se multiplient : GrapheneOS comme version centrée sécurité d’Android, des noyaux minimaux centrés sécurité comme Asterinas, et HarmonyOS de Huawei (avec une version open source ) qui utilise la vérification formelle (je prévois que beaucoup de lecteurs penseront « si c’est Huawei, il a forcément une porte dérobée », mais cela rate le but : peu importe qui produit quelque chose, tant que c’est ouvert et que chacun peut le vérifier. C’est un bon exemple de la façon dont l’ouverture et la vérifiabilité s’opposent à la balkanisation mondiale)

-

Matériel open source et sécurisé. Si vous ne pouvez pas être sûr que votre matériel exécute bien le logiciel annoncé, sans fuir séparément des données, alors aucun logiciel n’est sécurisé. Mes deux objectifs à court terme dans ce domaine me tiennent particulièrement à cœur :

-

Appareils électroniques personnels sécurisés — ce que les adeptes de blockchain appellent « portefeuille matériel » et les passionnés open source appellent « téléphone sécurisé », sachant qu’une fois les besoins de sécurité et d’universalité compris, les deux concepts convergent vers la même chose.

-

Infrastructure physique dans les espaces publics — serrures intelligentes, dispositifs de surveillance biologique comme ceux décrits ci-dessus, et technologies générales de « l’Internet des objets ». Nous devons pouvoir leur faire confiance. Cela nécessite l’open source et la vérifiabilité.

-

-

Chaînes d’outils ouvertes et sécurisées pour construire du matériel open source. Aujourd’hui, la conception matérielle dépend de nombreuses dépendances fermées. Cela augmente fortement le coût de fabrication du matériel et rend le processus plus restrictif. Cela rend aussi la vérification du matériel peu réaliste : si les outils générant la conception de la puce sont fermés, vous ne savez pas contre quoi vérifier. Même des outils existants comme la chaîne de balayage sont souvent inutilisables en pratique, car trop d’outils nécessaires sont propriétaires. Tout cela peut changer.

-

Vérification matérielle (ex. IRIS et balayage aux rayons X ). Nous avons besoin de méthodes pour scanner les puces et vérifier qu’elles contiennent bien la logique attendue, sans composants supplémentaires permettant des formes de manipulation ou d’extraction de données. Cela peut être fait de manière destructive : un auditeur commande aléatoirement un produit contenant une puce (avec une identité d’utilisateur final moyenne), puis démonte la puce et vérifie que la logique correspond. Avec IRIS ou le balayage aux rayons X, cela peut être fait sans destruction, permettant potentiellement de scanner chaque puce.

-

Pour instaurer une confiance de consensus, nous voulons idéalement que la vérification matérielle soit accessible à un grand nombre de personnes . Les machines à rayons X d’aujourd’hui n’en sont pas encore là. Cela peut s’améliorer de deux façons. D’abord, en améliorant les dispositifs de vérification (et la compatibilité des puces avec la vérification), pour les rendre plus accessibles. Ensuite, en complétant la « vérification complète » par des formes plus limitées, réalisables même sur smartphone (ex. étiquettes d’identification et fonctions physiques non clonables générant des signatures), permettant de valider des affirmations plus spécifiques, telles que « cette machine appartient-elle à un lot produit par un fabricant connu, dont un échantillon aléatoire a déjà été vérifié en détail par un groupe tiers ? »

-

Dispositifs ouverts, peu coûteux, locaux, de surveillance environnementale et biologique. Les communautés et individus devraient pouvoir mesurer leur environnement et eux-mêmes, et identifier les risques biologiques. Cela inclut différentes tailles de technologies : des dispositifs médicaux à échelle individuelle comme OpenWater, des capteurs de qualité de l’air, des capteurs généraux de maladies aéroportées (ex. Varro ) et la surveillance environnementale à plus grande échelle.

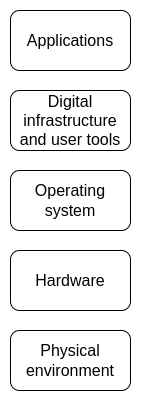

L’ouverture et la vérifiabilité à chaque couche de la pile sont importantes.

De là à là

Une différence clé entre cette vision et les visions technologiques plus « traditionnelles » est qu’elle favorise davantage la souveraineté locale, l’autonomisation individuelle et la liberté. La sécurité n’est pas

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News