GMX victime d'un vol de 42 millions de dollars : comment garantir la sécurité du DeFi ?

TechFlow SélectionTechFlow Sélection

GMX victime d'un vol de 42 millions de dollars : comment garantir la sécurité du DeFi ?

La transaction GMX V1 est suspendue, tandis que la V2 est épargnée.

Rédaction : ChandlerZ, Foresight News

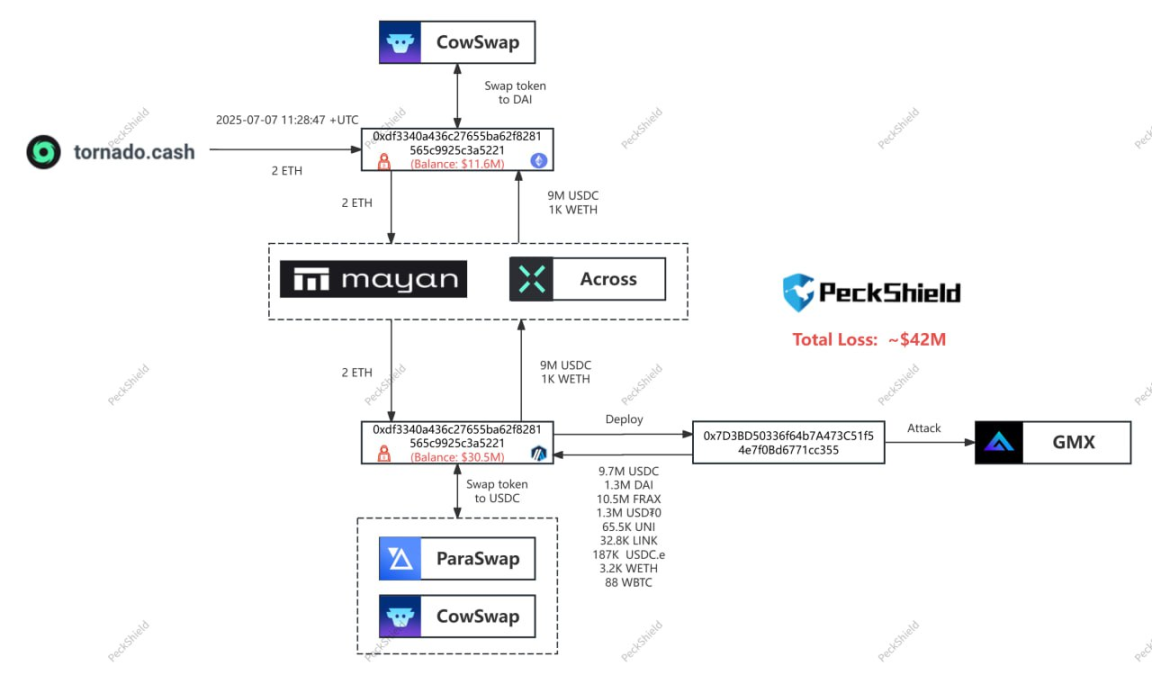

Le 9 juillet, la plateforme de trading décentralisée GMX a subi une attaque sur son système V1 au sein du réseau Arbitrum. L'attaquant a exploité une vulnérabilité dans le contrat intelligent pour retirer environ 42 millions de dollars d'actifs du pool de liquidités GLP. Suite à l'incident, GMX a suspendu les opérations de trading sur la plateforme et bloqué les fonctions de frappe et de rachat de GLP. L'attaque n'a pas affecté le système V2 de GMX ni son jeton natif, mais cet événement ravive le débat sur les mécanismes de gestion des actifs internes dans les protocoles DeFi.

Déroulement de l’attaque et trajectoire des fonds

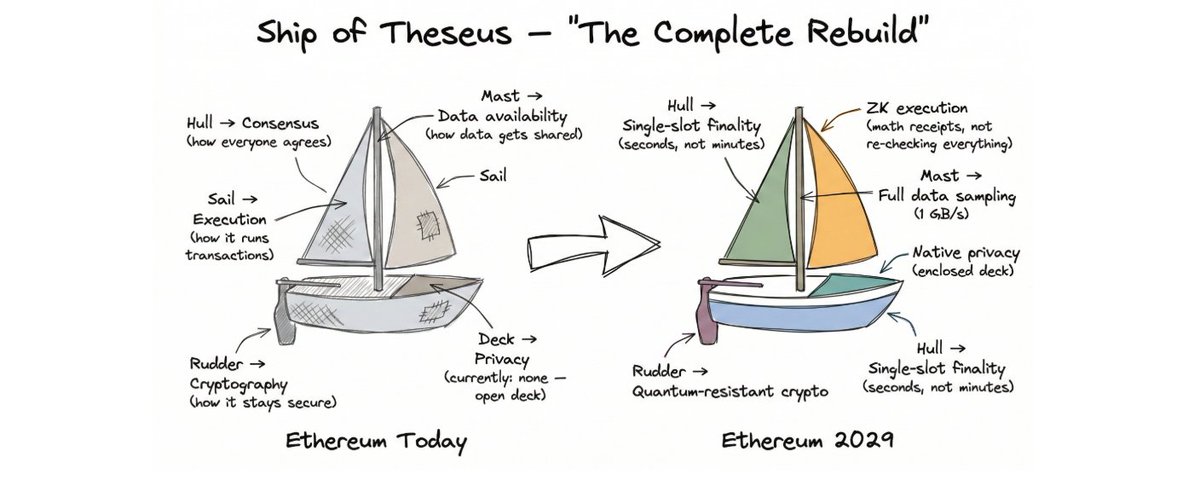

Les analyses des sociétés de sécurité PeckShield et SlowMist indiquent que l'attaquant a exploité un défaut dans la logique de calcul de l'AUM (Actif Sous Gestion) du système GMX V1. Cette faille a permis au contrat de mettre à jour immédiatement le prix moyen global après l'ouverture d'une position vendeuse. L'attaquant en a profité pour construire un chemin d'opération ciblé, manipuler le prix des jetons et réaliser un rachat arbitrage.

L'attaquant a transféré environ 9,65 millions de dollars d'Arbitrum vers Ethereum, puis les a échangés contre DAI et ETH. Une partie des fonds a été envoyée vers le protocole de mixage Tornado Cash. Les 32 millions de dollars restants sont toujours présents sur le réseau Arbitrum, impliquant des jetons tels que FRAX, wBTC et DAI.

Suite à l'incident, GMX a adressé un message en chaîne à l'adresse du pirate, demandant le retour de 90 % des fonds détournés, en offrant une récompense blanche de 10 %. Selon les dernières données en chaîne, le pirate aurait déjà converti les actifs volés depuis le pool GMX V1 en ETH.

Les actifs détournés comprennent WBTC/WETH/UNI/FRAX/LINK/USDC/USDT. À l'exception du FRAX, tous les autres ont été vendus et convertis en 11 700 ETH (environ 32,33 millions de dollars), répartis entre quatre portefeuilles. Ainsi, le pirate détient désormais via cinq portefeuilles 11 700 ETH (valeur d’environ 32,33 millions de dollars) ainsi que 10,495 millions de FRAX, soit une valeur totale d’environ 42,8 millions de dollars.

Analyses post-incident indiquent que cette manœuvre signifie probablement un rejet par le pirate de la proposition de GMX consistant à rembourser les actifs en échange d’une prime blanche de 10 %.

Défaut dans la logique du contrat

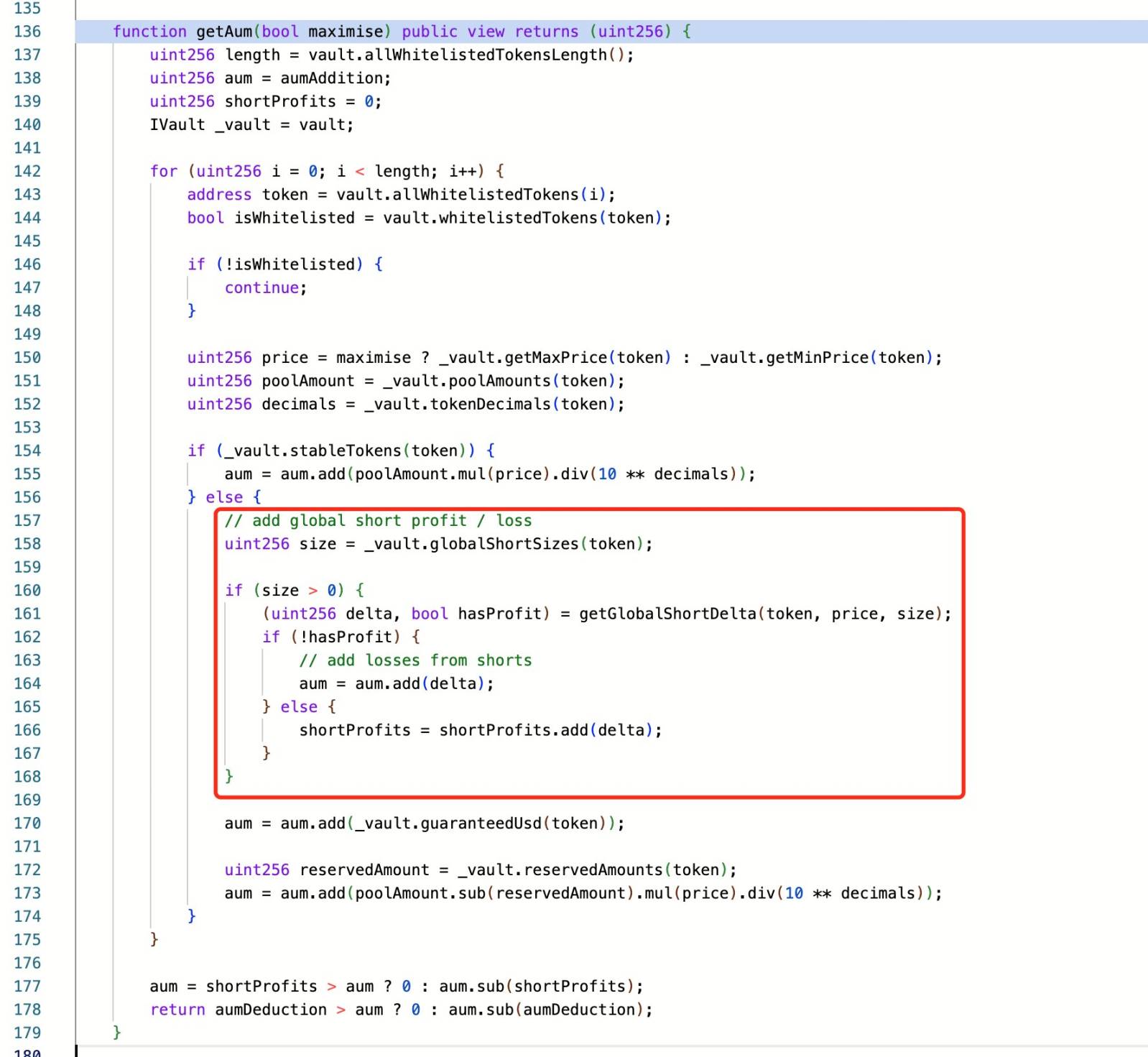

Les experts en sécurité soulignent que l'attaquant n'a pas exploité d'accès non autorisé ou contourné les contrôles d'autorisation, mais a directement utilisé les fonctions prévues selon la logique attendue, exploitant un décalage temporel dans la mise à jour des états pour appeler plusieurs fois les fonctions pendant l'exécution — une attaque par réentrance typique.

SlowMist précise que la cause profonde de cette attaque réside dans un défaut de conception de la version V1 de GMX : l'ouverture d'une position vendeuse mettait immédiatement à jour les « globalShortAveragePrices », influant directement sur le calcul de l'AUM et entraînant ainsi une manipulation du prix du jeton GLP. L'attaquant a exploité la fonction « timelock.enableLeverage » activée par Keeper pendant l'exécution des ordres (condition préalable à la création de grandes positions vendeuses) pour tirer parti de cette faille. Grâce à une attaque par réentrance, il a pu créer massivement des positions vendeuses, manipuler le prix moyen global, artificiellement gonfler le prix du GLP dans une seule transaction, puis réaliser un profit via des opérations de rachat.

Ce type d'attaque n'est pas nouveau dans l'écosystème DeFi. Lorsque la mise à jour des soldes ou des positions est retardée par rapport à la frappe ou au rachat d'actifs, un bref état d'incohérence peut être exposé, permettant aux attaquants de construire un chemin d'exploitation pour extraire des actifs non couverts.

GMX V1 utilise une architecture de pool partagé, composé des actifs de multiples utilisateurs formant une caisse unique (vault), dont les informations de compte et l'état de liquidité sont gérés par le contrat. Le GLP est le jeton LP représentatif de ce pool, dont le prix et le taux d'échange sont calculés dynamiquement selon les données en chaîne et la logique du contrat. Ces systèmes de jetons synthétiques présentent des risques observables, notamment une amplification des opportunités d'arbitrage, la formation d'espaces de manipulation, et des retards d'état entre les appels croisés.

Réponse officielle

Après l'attaque, l'équipe GMX a rapidement publié un communiqué affirmant que celle-ci n'avait affecté que le système V1 et son pool de liquidités GLP. Le système V2, le jeton natif ainsi que les autres marchés n'ont pas été impactés. Pour prévenir toute attaque ultérieure, l'équipe a suspendu toutes les opérations de trading sur V1 et désactivé les fonctions de frappe et de rachat de GLP sur Arbitrum et Avalanche.

L'équipe a également indiqué que ses efforts actuels se concentrent sur la restauration de la sécurité opérationnelle et l'audit des mécanismes internes du contrat. Le système V2 n'hérite pas de la structure logique de V1 et adopte des mécanismes différents pour le règlement, la tarification et la gestion des positions, limitant ainsi son exposition aux risques.

Le jeton GMX a chuté de plus de 17 % dans les 24 heures suivant l'attaque, passant d'environ 14,42 dollars à un minimum de 10,3 dollars, avant de légèrement rebondir à 11,78 dollars actuellement. Avant cet incident, GMX avait enregistré un volume cumulé de transactions supérieur à 30,5 milliards de dollars, plus de 710 000 utilisateurs inscrits, et une valeur ouverte de contrats dépassant 229 millions de dollars.

Pression continue sur la sécurité des actifs cryptographiques

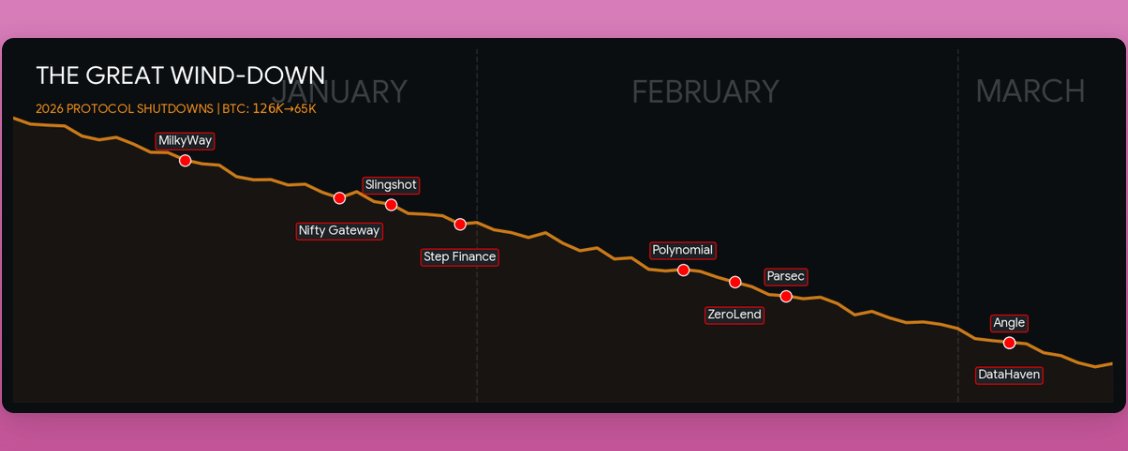

L'attaque contre GMX n'est pas isolée. Depuis 2025, le secteur des cryptomonnaies a subi des pertes dues à des piratages supérieures au niveau de l'année précédente. Bien que le nombre d'incidents ait diminué au deuxième trimestre, cela ne signifie pas que les risques se sont atténués. Un rapport de CertiK indique qu'au premier semestre 2025, les pertes totales causées par des pirates, des escroqueries et des exploitations de vulnérabilités ont dépassé 2,47 milliards de dollars, en hausse de près de 3 % par rapport aux 2,4 milliards de dollars volés en 2024. Deux incidents majeurs — le piratage du portefeuille froid de Bybit et l'intrusion dans Cetus DEX — ont causé ensemble 1,78 milliard de dollars de pertes, représentant la majeure partie des pertes totales. Ce phénomène de vols concentrés à grande échelle montre que les actifs à haute valeur restent insuffisamment isolés et dépourvus de mécanismes redondants, et que la fragilité des conceptions de plateformes n'est toujours pas efficacement résolue.

En matière de types d'attaques, les intrusions de portefeuilles causent les pertes économiques les plus sévères. Au cours du premier semestre, 34 incidents de ce type ont été recensés, entraînant le transfert illégal d'environ 1,7 milliard de dollars d'actifs. Contrairement aux exploitations techniques complexes, les attaques de portefeuilles s'appuient majoritairement sur l'ingénierie sociale, des liens de phishing ou des tromperies d'autorisation — des méthodes à faible seuil technique mais extrêmement destructrices. Les hackers ciblent de plus en plus les points d'entrée d'actifs des utilisateurs, en particulier dans les cas où la vérification multifacteur n'est pas activée ou lorsque les portefeuilles chauds sont utilisés.

Parallèlement, les attaques par hameçonnage (phishing) continuent de croître rapidement, devenant la méthode la plus fréquente. 132 attaques de phishing ont été enregistrées au premier semestre, causant cumulativement 410 millions de dollars de pertes. Les attaquants utilisent des pages web falsifiées, des interfaces de contrat usurpées ou des processus de confirmation de transaction simulés pour induire les utilisateurs en erreur et obtenir leurs clés privées ou autorisations. Ces attaquants affinent constamment leurs stratégies, rendant les tentatives de phishing de plus en plus difficiles à détecter. La vigilance des utilisateurs et leur équipement en outils de sécurité sont désormais des lignes de défense critiques.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News