Analyse approfondie du principe de l'attaque phishing 7702 : comment les portefeuilles et les utilisateurs peuvent-ils se protéger ?

TechFlow SélectionTechFlow Sélection

Analyse approfondie du principe de l'attaque phishing 7702 : comment les portefeuilles et les utilisateurs peuvent-ils se protéger ?

Lorsque vous signez avec un portefeuille, veillez à lire attentivement le contenu de la signature afin d'éviter toute signature aveugle ou erreur.

EIP-7702 confère aux adresses des capacités et une flexibilité similaires à celles des contrats intelligents. De plus en plus d'applications basées sur l'EIP-7702 sont créées, ce qui est essentiel pour faciliter l'entrée de nouveaux utilisateurs dans l'écosystème Web3 et améliorer leur expérience.

Cependant, la flexibilité offerte par l'EIP-7702, combinée au fait que la majorité des utilisateurs ne le connaissent pas encore bien, est actuellement exploitée par des groupes de fraudeurs. Récemment, nous avons observé des cas où des utilisateurs ont été victimes de phishing via la fonctionnalité d'exécution groupée de Metamask EIP-7702 : des interactions qui auraient normalement nécessité plusieurs autorisations distinctes ont été regroupées en une seule transaction par le groupe malveillant #InfernoDrainer, entraînant le vol de leurs fonds.

Remarque : Metamask n’a aucun problème de sécurité intrinsèque. Lorsqu’il offre aux utilisateurs les fonctionnalités liées à l’EIP-7702, Metamask place la sécurité des utilisateurs en priorité absolue et a mis en œuvre de nombreuses mesures de protection. Il est toutefois crucial que les utilisateurs comprennent mieux les capacités et les risques associés à l’EIP-7702 afin d’éviter que de tels incidents de sécurité ne se reproduisent.

I. Principe de signature et conception sécurisée de l’autorisation « Delagator » dans Metamask 7702

1. Analyse technique

-

L’utilisateur autorise un contrat Delegator déployé, faisant pointer le champ

codede son compte vers ce contrat. Adresse actuelle du contrat Delegator officiel MetaMask : 0x63c0c19a282a1B52b07dD5a65b58948A07DAE32B -

Structure de l'autorisation :

(chainId, delegatorAddress, nonce, signature)inscrit dans la listeauthorization_list -

Méthode de signature : Metamask utilise en interne une logique de signature uniforme pour les transactions d'autorisation liées à l'EIP-7702, appelée

signEIP7702Authorization. Cette méthode signe via ECDSA le hachagedigest7702 = keccak256(0x05 ‖ RLP(chainId, delegator, nonce)), produisant une structure de signature(v, r, s)qui est ajoutée à la transaction de type 4 suivante, permettant ainsi l'autorisation et la mise à niveau du compte. Pour plus de détails, voir : https://github.com/MetaMask/eth-sig-util/blob/main/src/sign-eip7702-authorization.ts -

Vérification : La couche consensus valide via

ecrecover(digest7702, sig) == tx.from. -

Conception sécurisée : Les sites web ne peuvent pas inciter un utilisateur à autoriser un Delegator arbitraire, car la méthode

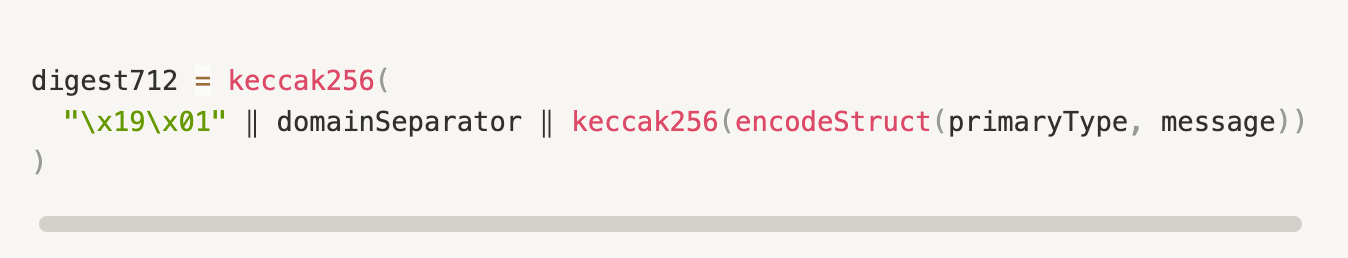

signEIP7702Authorizationest uniquement implémentée en interne dans le portefeuille MetaMask et **n'est pas exposée** viawindow.ethereumaux pages web. Les méthodes de signature accessibles aux sites web, commeeth_signTypedData_v4, ne sont pas compatibles avec les signatures d'autorisation EIP-7702. Le format de hachage utilisé est le suivant :

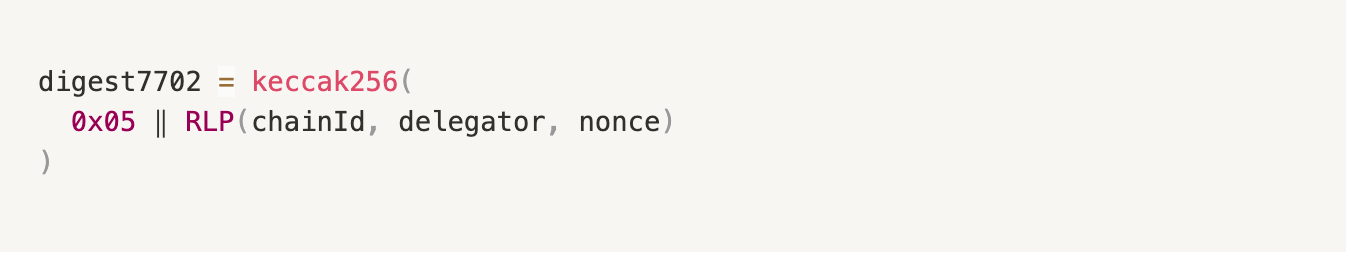

Alors que le format de signature requis par la spécification EIP-7702 est le suivant :

Étant donné que eth_signTypedData_v4 inclut toujours le préfixe 0x1901 et qu'il suit un processus de calcul de hachage complètement différent de celui de l'EIP-7702, il est quasi impossible – même avec une construction sophistiquée des champs domainSeparator, primaryType et message – d'obtenir digest712 == digest7702.

Par conséquent, un site web ne peut pas falsifier une signature d'autorisation EIP-7702 valide. En outre, MetaMask applique un mécanisme de liste blanche pour les adresses Delegator, autorisant par défaut uniquement le Delegator officiel (0x63c0...32B) et empêchant les DApp d'injecter des adresses personnalisées, renforçant ainsi la protection contre les tentatives d'ingénierie sociale visant à faire signer des données d'autorisation malveillantes.

2. Modes d'utilisation

Actuellement dans Metamask, la mise à niveau d'un EOA existant vers un compte intelligent (Smart Account) compatible EIP-7702 se fait principalement selon deux modalités : mise à niveau active ou passive.

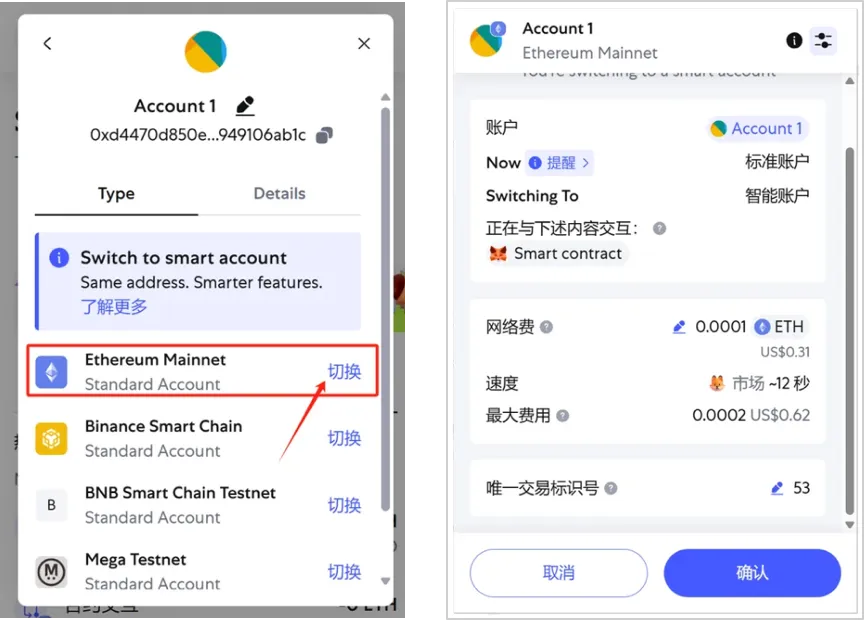

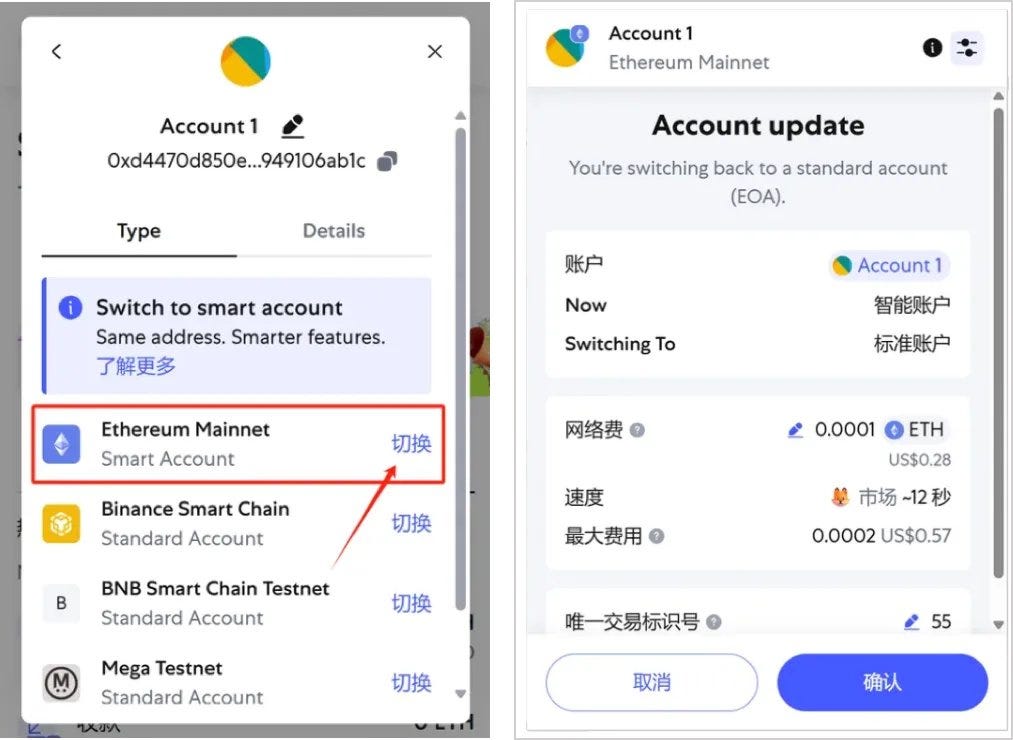

La mise à niveau active consiste pour l'utilisateur à cliquer manuellement sur le bouton « Changer » dans l'interface du portefeuille afin d'autoriser un contrat Delegator spécifique.

La mise à niveau passive intervient lorsque l'utilisateur interagit avec certaines DApp prenant en charge l'EIP-7702 ; Metamask détecte alors cette interaction et affiche automatiquement une notification recommandant la mise à niveau.

2.1 Mise à niveau active :

-

Contenu de la transaction : uniquement l'action de mise à niveau du compte, c’est-à-dire l’autorisation d’un contrat Delegator spécifique.

-

Procédure : accédez à la page des détails du compte dans le portefeuille, puis cliquez sur le bouton « Changer » comme indiqué sur l'image ci-dessous pour mettre à niveau votre compte sur Ethereum Mainnet vers un compte intelligent. Après avoir cliqué, une fenêtre de signature apparaît pour confirmer la transaction de mise à niveau :

-

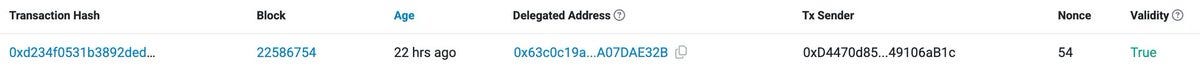

Historique d'autorisation : une fois confirmé, attendez que la transaction soit incluse dans la blockchain. Son succès signifie que l'utilisateur est désormais un compte intelligent. Vous pouvez consulter les détails de l'autorisation sur Etherscan, dans la section **

Authorizations (EIP-7702)** de la page correspondant à l'adresse du portefeuille.

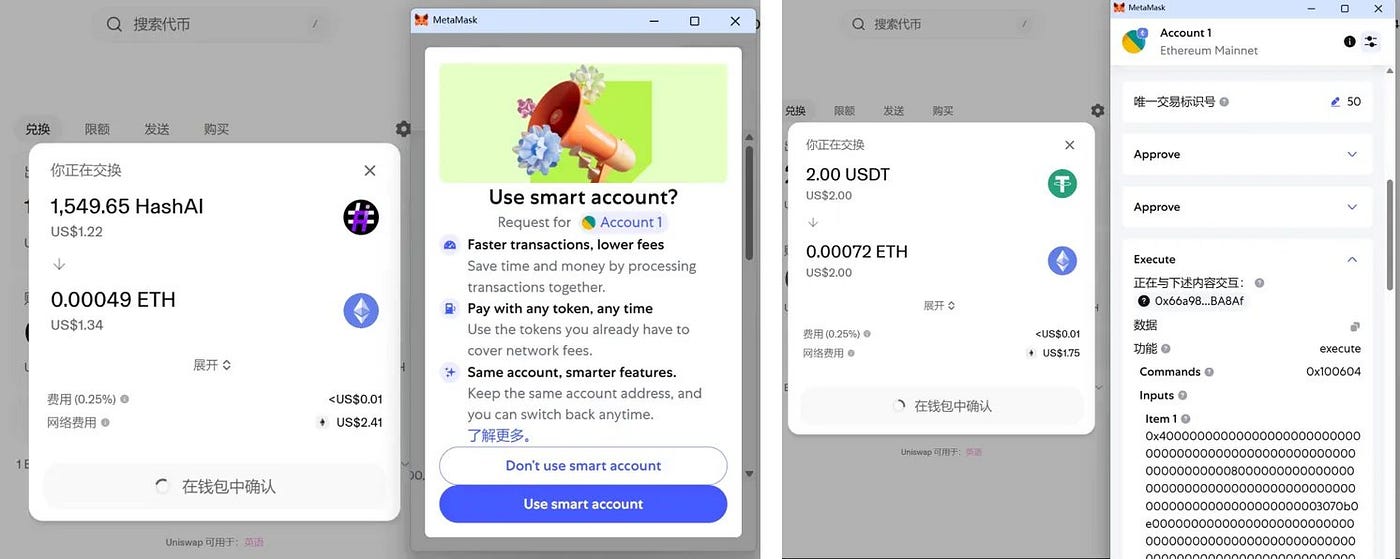

2.2 Mise à niveau passive

-

Contenu de la transaction : inclut à la fois la mise à niveau du compte et une série d'actions groupées d'interaction avec des contrats sur la chaîne.

-

Procédure : lorsqu’un utilisateur interagit avec certaines DApp, Metamask lui suggère automatiquement que cette transaction peut être réalisée via un compte intelligent avec exécution groupée. Par exemple, sur Uniswap, lors d’un échange de jetons, en cliquant sur le bouton « Use smart account », le compte est mis à niveau, et l’autorisation du jeton ainsi que l’échange sont effectués ensemble dans une seule transaction.

2.3 Revenir à un EOA standard

Quelle que soit la méthode utilisée (active ou passive), l’adresse du contrat Delegator lié est stockée de façon permanente sur la blockchain, définissant la logique d’exécution courante du compte.

Si l’utilisateur souhaite revenir à un EOA standard, il doit initier manuellement une opération de « retour à EOA ». Cette action consiste à soumettre, via une autorisation EIP-7702, l’adresse address(0) comme nouveau contrat Delegator. Une fois cette transaction confirmée, le champ code du compte est vidé, sa logique d’exécution redevient celle par défaut (code vide), et le compte retrouve son statut d’EOA ordinaire.

Accédez à la page des détails du compte dans le portefeuille, cliquez sur le bouton « Changer » pour revenir à un compte EOA standard sur Ethereum Mainnet.

Après confirmation, attendez l’inclusion de la transaction. Une fois réussie, cela signifie que l’utilisateur est revenu à un compte EOA standard. Les détails de la transaction sont consultables sur Etherscan, dans la page de l’adresse du portefeuille.

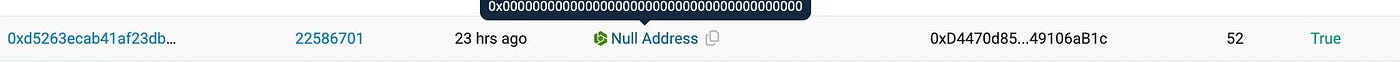

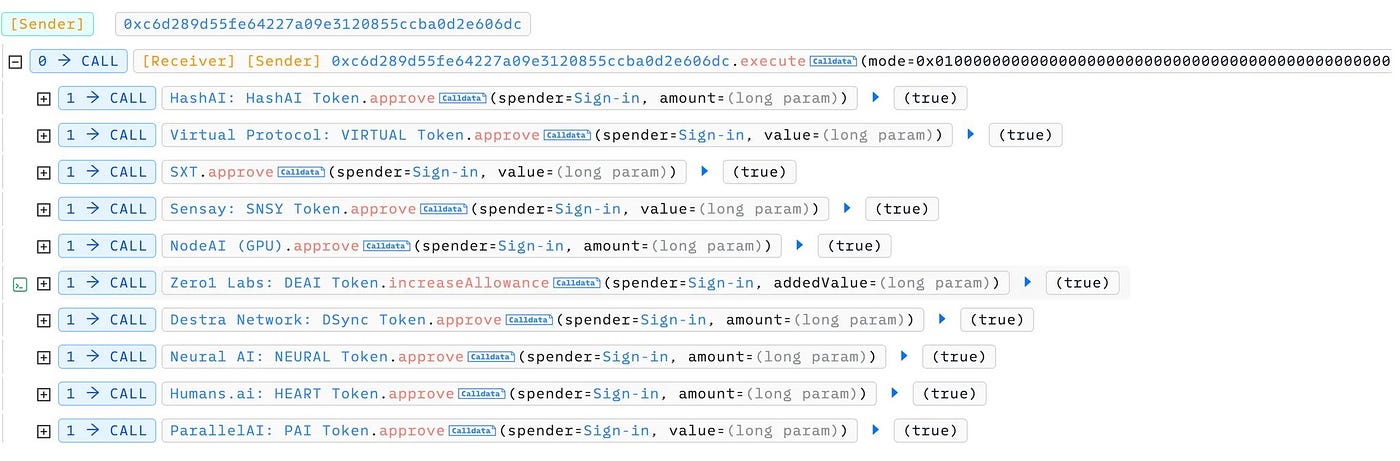

II. Exemple d’attaque de phishing exploitant l’EIP-7702

Le 24 mai, le groupe de phishing #InfernoDrainer a exploité la fonction d’exécution groupée du contrat Metamask 7702-Delagator pour obtenir frauduleusement des autorisations de jetons auprès d’un utilisateur (0xc6D2…06DC), causant une perte totale supérieure à 146 000 dollars américains en jetons $HashAI, $HUMANS, $ParallelAI, $NeuralAI, $DSync, $Zero1, $NodeAI, $Sensay et $Virtual.

-

Adresses malveillantes

0x0000db5c8B030ae20308ac975898E09741e70000 0x00008C22F9F6f3101533f520e229BbB54Be90000 0xa85d90B8Febc092E11E75Bf8F93a7090E2ed04DE 0xC83De81A2aa92640D8d68ddf3Fc6b4B853D77359 0x33dAD2bbb03Dca73a3d92FC2413A1F8D09c34181

-

Exemple de transaction de phishing

https://etherscan.io/tx/0x09c264618e93983510aaeb7aa2c91c8254a8b2ec66167438f3f6c28b866b6eba

-

Raison du phishing

L’utilisateur (0xc6D2…06DC) a exécuté une transaction malveillante d’autorisation groupée :

Hachage de transaction Ethereum : 0x1ddc8cecbc... | Etherscan

Appel de la méthode 0xe9ae5c53 par 0xc6D289d5...0d2E606DC sur 0xc6D289d5...0d2E606DC | Succès | 23-mai-2025 14:31:35 (UTC)

-

#InfernoDrainer et #PinkDrainer expérimentent actuellement des chaînes industrielles noires de phishing plus discrètes et à impact accru, exploitant l’EIP-7702.

Selon nos recherches, les groupes criminels de phishing #InfernoDrainer et #PinkDrainer étudient et testent activement des modèles plus discrets et plus dommageables exploitant l’EIP-7702. Voici leurs adresses associées. Nous publierons ultérieurement un rapport plus détaillé :

Inferno Drainer :

0x0000db5c8B030ae20308ac975898E09741e70000

Pink Drainer :

0xe49e04F40C272F405eCB9a668a73EEAD4b3B5624

III. Recommandations de sécurité

Fournisseurs de portefeuilles :

-

S'inspirer de l'implémentation et de la gestion sécurisée de l'EIP-7702 Delegator par Metamask : interdire aux utilisateurs d'autoriser des Delegator arbitraires et limiter ces opérations à l'intérieur de l'application. Informer clairement les utilisateurs que toute demande de signature d'autorisation provenant d'une page web indépendante constitue une tentative de phishing.

-

Vérifier que la chaîne correspond bien au réseau actuel, et alerter les utilisateurs sur les risques de rejeu lorsqu'une signature est effectuée avec un chainID égal à 0.

-

Afficher clairement le contrat cible lors de l'autorisation, et présenter les appels de fonctions spécifiques lors de l'exécution groupée via un Delegator, afin de réduire les risques d'attaques de phishing.

Utilisateurs :

-

La protection de la clé privée reste primordiale. Not your keys, not your coins.

-

Ne jamais effectuer d'autorisation Delegator depuis une page web indépendante. Une autorisation sécurisée s'effectue généralement uniquement en interne, comme c'est le cas dans Metamask.

-

Lors de toute signature avec un portefeuille, lire attentivement le contenu à signer afin d’éviter les signatures aveugles ou erronées.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News