La grande chasse aux portefeuilles matériels : guide complet de sécurité de l'achat à l'activation, au-delà des zones aveugles

TechFlow SélectionTechFlow Sélection

La grande chasse aux portefeuilles matériels : guide complet de sécurité de l'achat à l'activation, au-delà des zones aveugles

Une chaîne mature de « chasse » s'est silencieusement mise en place, nécessitant une boucle fermée urgente entre les mécanismes de vérification complets des fabricants et la conscience de sécurité des utilisateurs.

Auteur : Frank, agriculteur Web3

Imaginez que vous êtes un détenteur patient, ayant traversé une longue période baissière, et que vous venez enfin de transférer vos BTC soigneusement accumulés depuis un CEX vers un portefeuille matériel récemment acheté, ressentant ce sentiment rassurant de contrôle total sur vos actifs.

Deux heures plus tard, vous ouvrez l’application : votre portefeuille est vide.

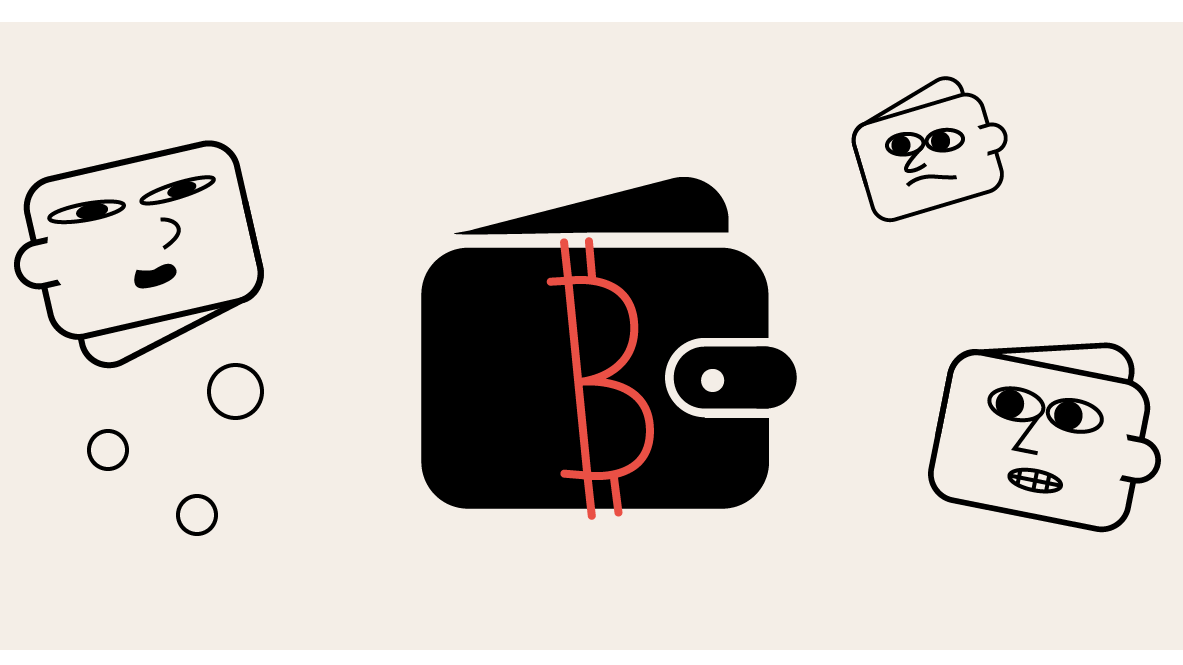

Ce n’est pas une hypothèse, mais un événement réel qui vient de se produire : un investisseur a acheté un portefeuille matériel sur JD.com et y a déposé 4,35 BTC. Il ignorait que l’appareil avait déjà été initialisé par un escroc, avec une phrase secrète générée à l’avance, et accompagné d’un faux manuel destiné à guider l’utilisateur vers une application mobile piégée.

Autrement dit, au moment même où l’utilisateur active le portefeuille, celui-ci appartient déjà au pirate.

Malheureusement, ce cas n’est pas isolé. Récemment, plusieurs incidents similaires ont eu lieu sur des plateformes comme Douyin, JD.com ou Amazon, où des utilisateurs ont perdu la totalité de leurs fonds après avoir acheté un portefeuille matériel. En analysant attentivement ces attaques récentes, on découvre qu’une chaîne bien rodée de « chasse » aux débutants via les circuits de vente de portefeuilles matériels est en train de s’organiser silencieusement.

1. La chaîne grise de la « revente » ciblant les débutants

Le portefeuille matériel, qui génère les clés privées dans un environnement « totalement hors ligne », offre théoriquement un niveau de sécurité quasi absolu à condition de sauvegarder correctement la phrase secrète — c’est le message largement diffusé dans la communauté Web3.

Cependant, les risques réels ne viennent souvent ni du dispositif lui-même, ni de son utilisation quotidienne, mais des étapes d’achat et d’activation.

À force de communication, beaucoup d’investisseurs finissent par croire naïvement que « portefeuille matériel = sécurité absolue ». Cette idée reçue pousse de nombreuses personnes à ignorer des précautions essentielles :

Est-ce que l’emballage est intact ? Le sceau de sécurité est-il abîmé ? La phrase secrète doit-elle être générée par soi-même ? L’information d’activation indique-t-elle bien « première utilisation » ? Beaucoup d’utilisateurs transfèrent leurs actifs dès réception du portefeuille, sans s’apercevoir qu’ils tombent ainsi directement dans un piège.

Que ce soit le cas précédent sur Douyin où 50 millions d’euros en cryptomonnaies ont été volés, ou le dernier incident sur JD.com impliquant un portefeuille imKey menant à la perte totale de BTC, tous les problèmes proviennent invariablement de l’achat ou de l’activation.

Sur les plateformes e-commerce chinoises, une filière grise bien établie autour de la vente de portefeuilles matériels commence à apparaître.

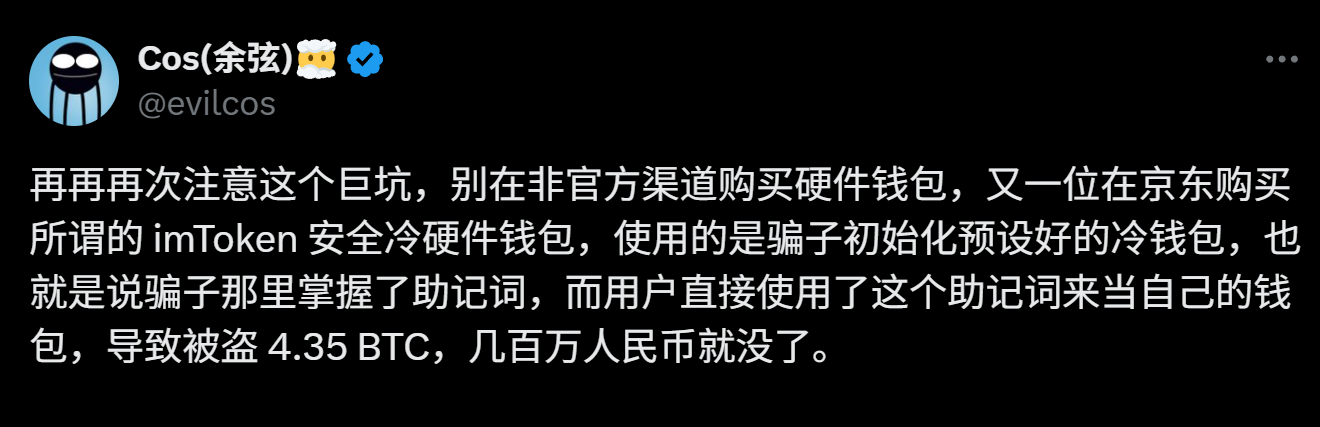

En théorie, la Chine maintient une politique très stricte vis-à-vis des cryptomonnaies. Dès 2014, les plateformes ont interdit la vente directe de cryptomonnaies. Et le 4 septembre 2017, un communiqué conjoint de la Banque populaire de Chine et six autres départements a clairement exigé que les plateformes nationales cessent toute activité liée aux cryptomonnaies, y compris transactions, échanges, tarification ou services intermédiaires.

Le terme « services intermédiaires » est suffisamment large pour inclure des outils comme les portefeuilles matériels, qui stockent les clés privées. Ces produits devraient donc se trouver dans une zone grise réglementaire. Ainsi, Taobao, JD.com ou Pinduoduo n’autorisent traditionnellement aucune recherche contenant des mots-clés liés aux cryptomonnaies.

Mais la réalité est tout autre.

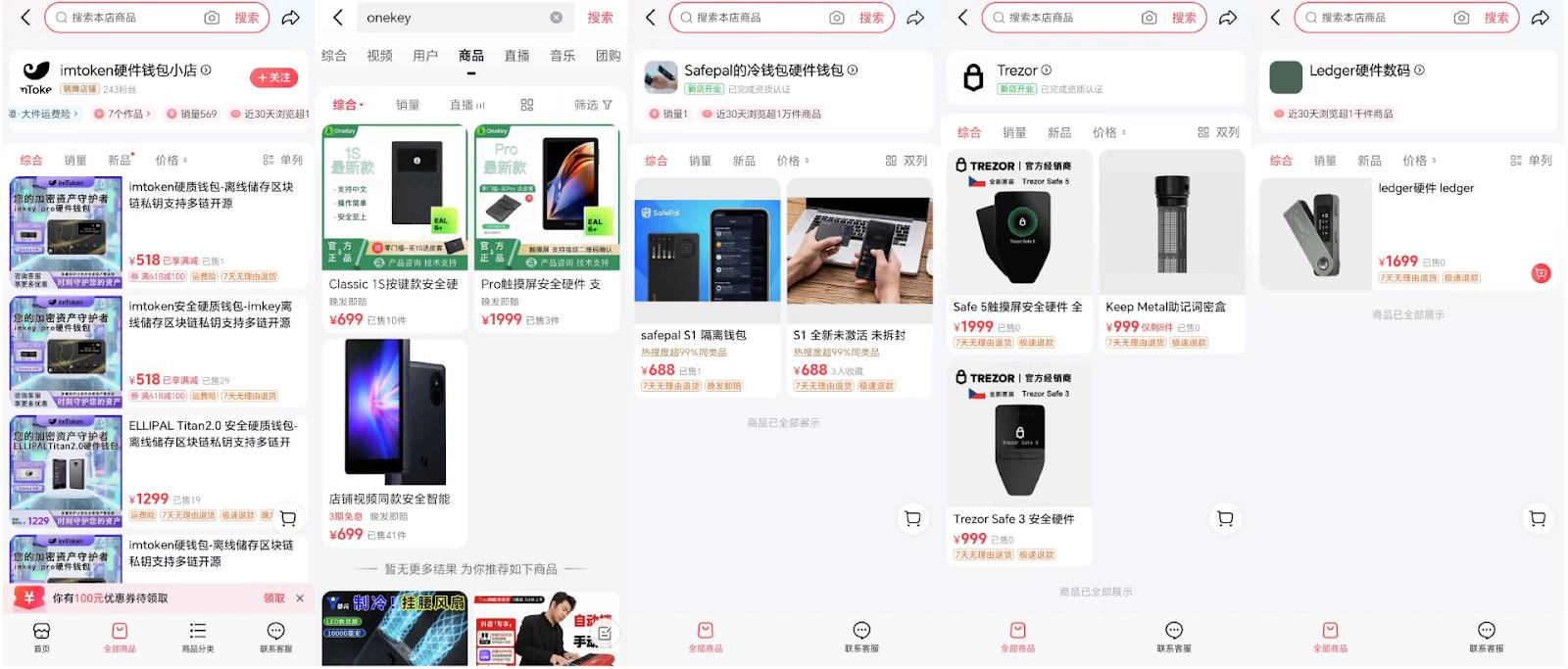

À la date du 29 juillet, après avoir recherché les cinq modèles Ledger, Trezor, SafePal, OneKey et imKey (imToken) sur Taobao, JD.com, Pinduoduo et Douyin, j’ai constaté que les canaux d’achat et de vente sont largement accessibles.

Douyin est particulièrement fourni : Ledger, Trezor, SafePal, OneKey et imKey sont tous disponibles dans des boutiques officielles.

JD.com arrive ensuite : les modèles Ledger, Trezor, SafePal et OneKey sont facilement trouvables. Les boutiques vendant imKey semblent avoir été retirées suite aux incidents de sécurité.

Taobao est plus strict : une seule boutique vend encore imKey. Sur Xiaohongshu, bien qu’il n’y ait pas de moteur de recherche marchand, les annonces de revente privée ou de commande groupée sont omniprésentes.

Hormis quelques rares exceptions, la majorité de ces vendeurs ne sont pas des distributeurs officiels. Ils n’ont ni autorisation de marque ni garantie sur la sécurité de la chaîne logistique.

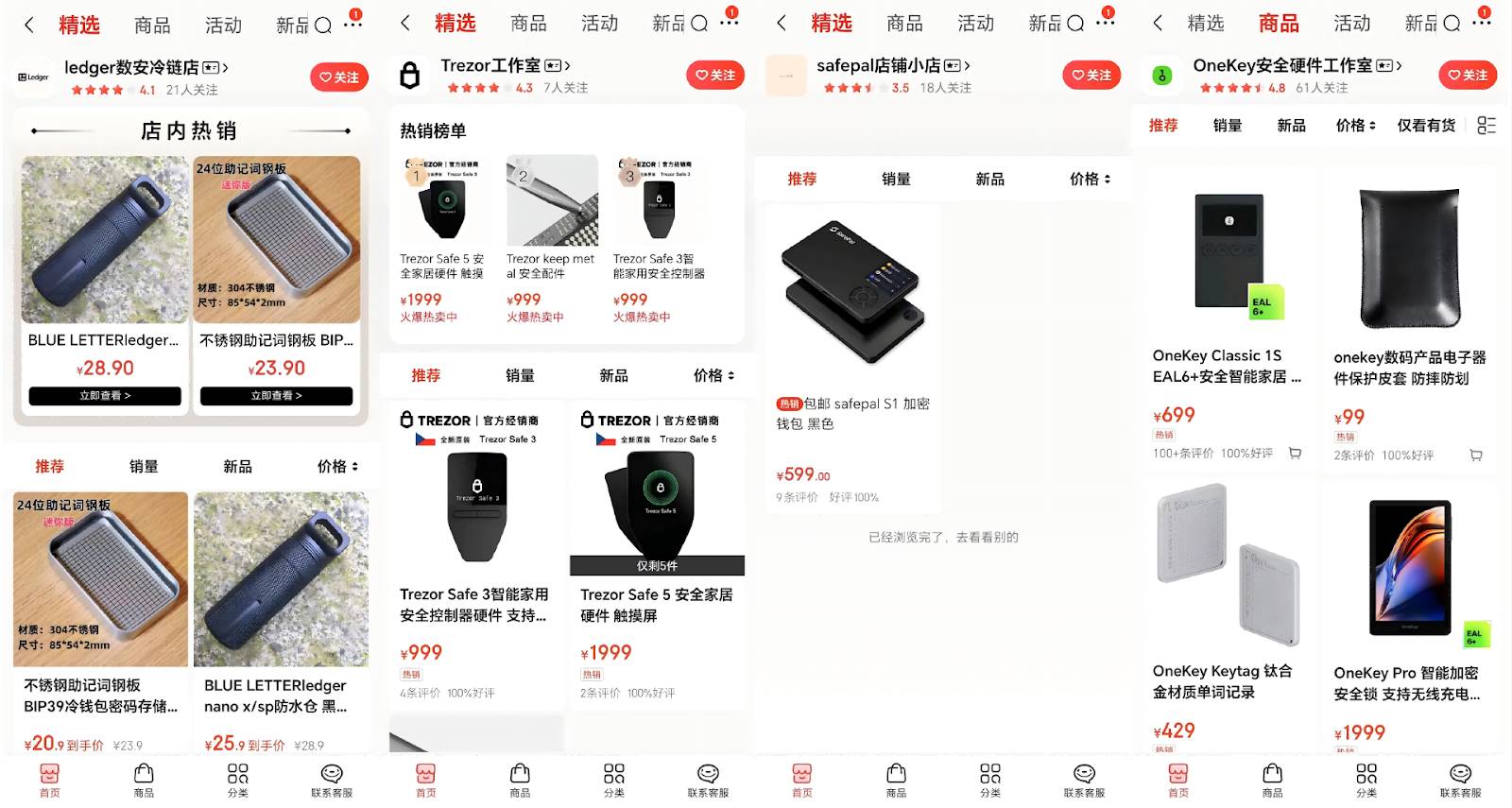

Objectivement, les systèmes de distribution officielle existent bel et bien, notamment pour des marques populaires en milieu francophone comme SafePal, OneKey ou imKey. Leurs canaux de vente sont généralement les suivants :

-

Achat direct sur site officiel : possibilité d’acheter chaque modèle via le site web officiel ;

-

Canal e-commerce : en Chine via des micro-boutiques comme Youzan, à l’étranger via des plateformes comme Amazon avec compte officiel ;

-

Distributeurs régionaux : agents agréés par pays/région offrant un accès local, dont l’authenticité peut être vérifiée sur le site officiel. Par exemple, SafePal propose une page de consultation des distributeurs mondiaux.

Mais dans l’écosystème e-commerce chinois, la plupart des utilisateurs achètent via des canaux non officiels et impossibles à tracer, créant un terrain fertile pour les fraudes basées sur des phrases secrètes prédéfinies.

Beaucoup de ces appareils sont des « reconditionnés » voire des faux. On ne peut exclure qu’ils aient été ouverts, initialisés et dotés d’une phrase secrète lors de la revente. Dès lors, l’activation par l’utilisateur conduit directement à transférer les fonds vers le portefeuille du fraudeur.

La question cruciale est donc la suivante : en dehors du canal de vente, l’utilisateur peut-il valider lui-même l’authenticité et la sécurité du dispositif reçu afin d’éliminer tout risque ?

2. Failles côté utilisateur et mécanismes d’« auto-vérification »

En réalité, ces arnaques fonctionnent non pas parce que les portefeuilles matériels présentent des failles techniques, mais parce que toute la chaîne de distribution et d’utilisation comporte plusieurs points vulnérables exploitables.

À partir des circuits e-commerce et distributeurs en Chine, deux risques principaux émergent :

-

Appareils reconditionnés ou circulant depuis plusieurs mains : la chaîne grise peut ouvrir, initialiser et précharger une phrase secrète sur un appareil d’occasion. Une fois utilisé directement par l’acheteur, les fonds sont automatiquement transférés vers le portefeuille du fraudeur.

-

Appareils contrefaits ou altérés : les canaux non officiels peuvent vendre des produits falsifiés, voire équipés de portes dérobées. Le transfert d’actifs entraîne alors un vol intégral.

Pour les utilisateurs expérimentés du monde Degen, ces pièges sont inoffensifs car ils effectuent naturellement des vérifications de sécurité à l’achat, à l’initialisation et au couplage. Mais pour les nouveaux utilisateurs inexpérimentés, le risque de tomber dans le panneau augmente considérablement.

Dans le dernier incident en date, les fraudeurs, ayant préalablement créé un portefeuille, ont inséré un faux manuel papier destiné à guider l’acheteur à activer le portefeuille imKey d’occasion selon une procédure truquée, permettant ainsi de transférer immédiatement les fonds. D’après mes échanges avec des professionnels du secteur, ce type de pratique — produits ouverts avec insertion de faux manuels — commence à apparaître fréquemment.

En effet, de nombreux débutants négligent l’intégrité physique du produit (emballage ouvert, autocollant de sécurité endommagé), oublient de vérifier la liste du contenu, et ignorent que l’application officielle permet de distinguer entre un appareil neuf ou déjà utilisé. Si ces vérifications étaient correctement effectuées, la plupart des arnaques seraient détectées immédiatement.

On peut donc affirmer que la conception du portefeuille matériel doit intégrer pleinement des mécanismes permettant à l’utilisateur de s’auto-vérifier, c’est là la porte essentielle pour briser la chaîne d’attaque de la chaîne grise.

Prenons l’exemple du portefeuille matériel SafePal X1 (version Bluetooth), qui propose un parcours d’auto-vérification relativement complet :

-

Alerte lors du premier couplage : lors de l’activation et du lien avec l’application, un message apparaît si « l’appareil a déjà été activé, était-ce vous ? » ;

-

Affichage des informations d’activation : l’interface SafePal indiquera prochainement l’heure de la première activation et si c’est la première liaison avec ce téléphone, aidant l’utilisateur à juger si l’appareil est neuf ou a déjà été initialisé.

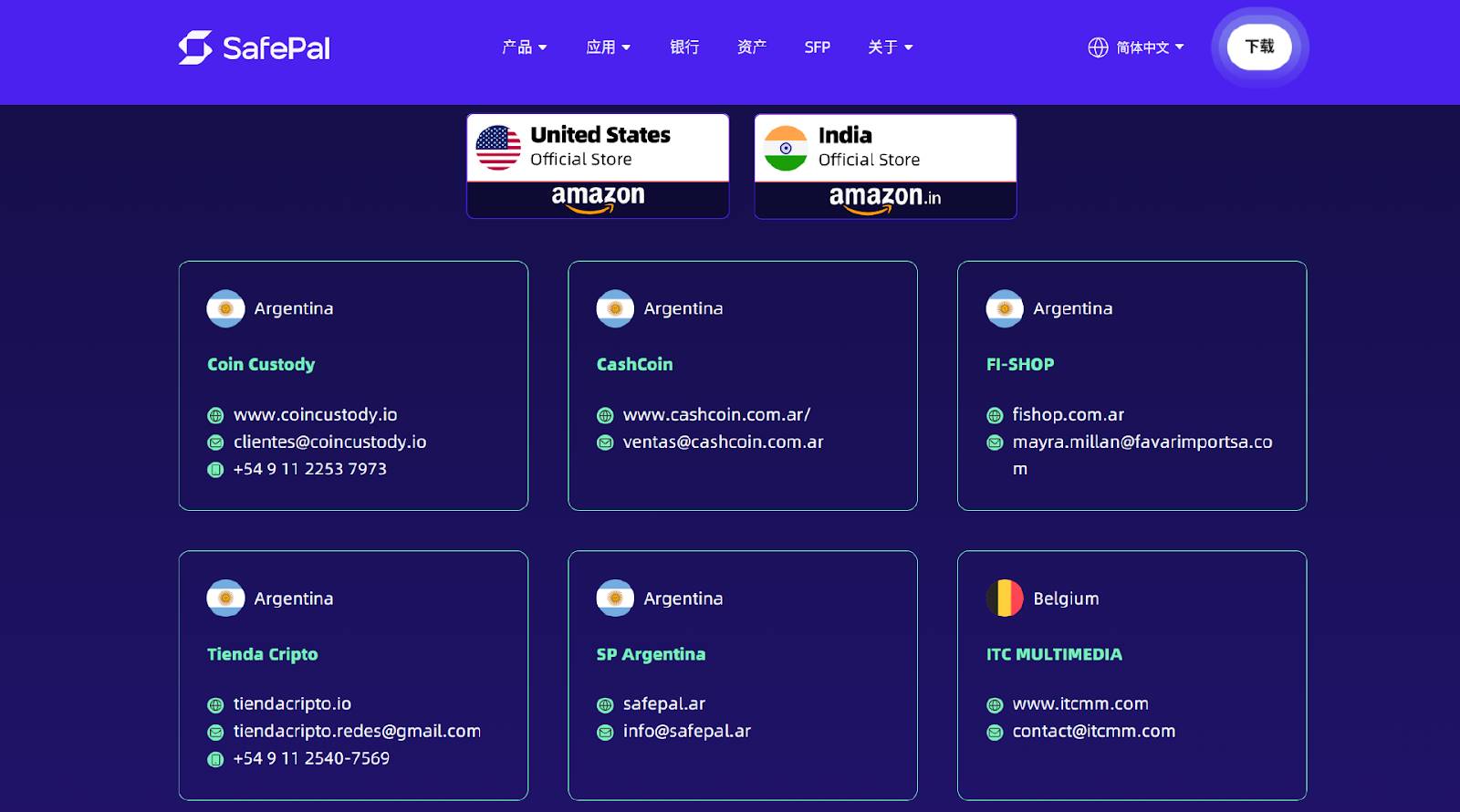

En outre, d’après mon expérience d’utilisation, que ce soit les modèles S1 et S1 Pro utilisant la communication par QR code, ou le X1 utilisant le Bluetooth, tous permettent, une fois liés à l’application SafePal, de consulter à tout moment le numéro de série (SN) et la date de première activation (voir image ci-dessous), afin de confirmer davantage l’origine et l’état d’utilisation du dispositif.

Cela est rendu possible car chaque portefeuille SafePal reçoit à la fabrication un SN unique, lié à ses données biométriques matérielles, elles-mêmes enregistrées dans le système backend de SafePal pour authentifier l’origine et l’état d’utilisation.

Cela signifie qu’à la première utilisation, l’activation nécessite la création d’un portefeuille. À ce moment-là, l’application mobile renvoie au backend SafePal le SN et les données biométriques du matériel. Seulement si les deux correspondent, l’utilisateur reçoit confirmation que l’appareil peut être utilisé, et la date d’activation est enregistrée.

Lorsqu’un autre appareil tente par la suite de se lier au même portefeuille matériel, un avertissement indique que l’appareil a déjà été activé et n’est pas en première utilisation, demandant une confirmation supplémentaire.

Grâce à ces étapes, l’utilisateur peut presque toujours détecter un appareil reconditionné ou contrefait dès le premier contact, brisant ainsi la première étape typique de l’attaque de la chaîne grise.

Pour les nouveaux utilisateurs, ce mécanisme d’authentification visuelle et traçable proposé par SafePal est bien plus compréhensible et exécutable que de simples instructions ou avertissements textuels, et répond mieux aux besoins concrets de prévention des fraudes.

3. Manuel de sécurité « bout-en-bout » pour portefeuille matériel

En résumé, pour les nouveaux utilisateurs, acheter un portefeuille matériel ne garantit pas automatiquement la sécurité de leurs actifs.

Au contraire, la sécurité d’un portefeuille matériel n’est pas acquise une fois pour toutes à l’achat, mais repose sur trois étapes : achat, activation et utilisation. La moindre négligence dans l’une d’elles peut ouvrir la porte aux attaquants.

1. Étape d’achat : uniquement via des canaux officiels

La chaîne de sécurité commence dès le choix du canal d’achat. Nous recommandons fortement d’acheter directement sur le site officiel.

Opter pour des commandes sur plateforme e-commerce ou en direct, ou acheter sur un marché d’occasion (via Taobao, JD.com, Douyin, etc.) expose à un risque extrêmement élevé — aucun fabricant de portefeuille froid ne vend ses produits via des directs Douyin ou des liens Kuaishou. Ces canaux sont presque exclusivement dominés par la chaîne grise.

À réception du colis, la première étape consiste à inspecter l’emballage et les scellés de sécurité. Tout emballage ouvert, autocollant endommagé ou anomalie dans le contenu doit alerter immédiatement. Il est conseillé de vérifier minutieusement chaque élément contre la liste officielle publiée sur le site web afin d’éliminer rapidement certains risques.

Plus cette étape est rigoureuse, moins les coûts de sécurité ultérieurs seront élevés.

2. Étape d’activation : ne pas initialiser revient à « donner son argent »

L’activation est l’étape centrale de la sécurité, et celle où la chaîne grise tend le plus souvent des embuscades.

La méthode courante consiste à ouvrir l’appareil à l’avance, créer un portefeuille, y inscrire la phrase secrète, puis y insérer un manuel falsifié incitant l’utilisateur à utiliser ce portefeuille préconfiguré, permettant ainsi de récupérer tous les fonds transférés par la suite. C’est exactement ce qui s’est produit dans l’affaire récente de l’imKey sur JD.com.

Par conséquent, la règle fondamentale à l’activation est d’initialiser soi-même l’appareil et de générer une nouvelle phrase secrète. Pendant cette phase, les produits permettant une auto-inspection de l’état du dispositif et une vérification de l’historique d’activation réduisent considérablement le risque pour l’utilisateur. Comme mentionné précédemment, SafePal indique si l’appareil a déjà été activé lors du premier couplage, affiche la date d’activation et les informations de liaison, permettant à l’utilisateur de détecter immédiatement tout comportement anormal et ainsi rompre la chaîne d’attaque.

3. Étape d’utilisation : protéger la phrase secrète et l’isolation physique

Une fois en usage quotidien, la sécurité du portefeuille matériel repose sur la gestion de la phrase secrète et l’isolement physique.

La phrase secrète doit être écrite à la main, jamais photographiée, copiée ou stockée via WeChat, email ou cloud. Toute sauvegarde en ligne équivaut à exposer volontairement ses données à une attaque.

Lors de la signature ou des transactions, les connexions Bluetooth ou USB doivent être courtes et ponctuelles. Privilégiez la signature par scan de QR code ou le transfert de données hors ligne, évitant ainsi que l’appareil reste physiquement connecté trop longtemps à un réseau.

En somme, la sécurité du portefeuille matériel n’est jamais « acquise une fois pour toutes à l’achat », mais construite par l’utilisateur à travers trois étapes : achat, activation et utilisation.

-

À l’achat : éviter absolument les canaux d’occasion ou non officiels ;

-

À l’activation : initialisation personnelle et vérification de l’état du dispositif ;

-

À l’utilisation : garder la phrase secrète en sécurité, éviter toute exposition prolongée au réseau.

Sous cet angle, les fabricants de portefeuilles matériels doivent désormais adopter des mécanismes « bout-en-bout » comme SafePal, en proposant des alertes à la première activation, en affichant la date d’activation et les informations de liaison, afin d’offrir aux utilisateurs des outils de vérification concrets. Ce n’est qu’ainsi que la chaîne de « chasse » de la chaîne grise cessera véritablement de fonctionner.

Pour conclure

Le portefeuille matériel est un excellent outil, mais jamais un talisman infaillible.

D’un côté, les fabricants doivent surveiller l’évolution du marché, surtout face aux chaînes de « chasse » ciblant les nouveaux utilisateurs, et intégrer dans la conception produit et les flux d’utilisation des mécanismes de vérification plus intuitifs et faciles à utiliser, permettant à chaque utilisateur de juger facilement de l’authenticité et de la sécurité de son appareil.

D’un autre côté, les utilisateurs doivent eux aussi développer de bonnes habitudes de sécurité : achat officiel, initialisation correcte, gestion rigoureuse de la phrase secrète. Aucune étape ne doit être sautée. Il faut cultiver une conscience de sécurité tout au long du cycle d’utilisation.

Seule une boucle fermée entre mécanisme de vérification du portefeuille et vigilance de l’utilisateur permettra de se rapprocher vraiment du but de « sécurité absolue ».

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News