Portefeuilles, avertissements et points faibles

TechFlow SélectionTechFlow Sélection

Portefeuilles, avertissements et points faibles

Découvrez l'évolution des méthodes d'attaque dans le domaine des cryptomonnaies en 2025, ainsi que la manière de vous protéger contre certaines des attaques les plus courantes sur la chaîne.

Rédaction : Prathik Desai

Traduction : Block unicorn

Tout commence par un message. L’image de marque semble crédible, le logo correspond aux attentes, le profil LinkedIn indique que vous avez des contacts en commun. Le recruteur affirme avoir découvert vos projets GitHub et souhaite vous offrir un contrat au sein d’une entreprise bien financée combinant IA et protocole DeFi. Vous consultez rapidement leur site web. L’interface est propre et fluide, le contenu paraît sérieux, mais tous les endroits prévisibles regorgent de jargon technique. Le processus inclut un test de sélection, dont le fichier est envoyé sous forme d’archive ZIP.

Vous décompressez le fichier et exécutez directement l’installateur — une fenêtre d’autorisation de portefeuille apparaît brièvement à l’écran. Sans réfléchir, vous cliquez sur « Confirmer ». Rien ne se produit. Aucun blocage de l’ordinateur. Cinq minutes plus tard, votre portefeuille Solana est vidé.

Ce scénario n’est pas fictif. Il correspond presque exactement aux cas d’attaques massives recensés en 2025 par des experts en analyse blockchain, liés à des groupes de hackers nord-coréens. Ces derniers utilisent de fausses offres d’emploi, des fichiers tests infectés par des chevaux de Troie et des logiciels malveillants pour infiltrer des portefeuilles.

Dans cet article, je vais vous présenter l’évolution des méthodes d’attaque dans la cryptosphère en 2025, ainsi que les moyens de vous protéger contre les formes les plus courantes d’attaques sur la chaîne.

Entrons maintenant dans le vif du sujet.

Le grand changement des cyberattaques cryptos en 2025

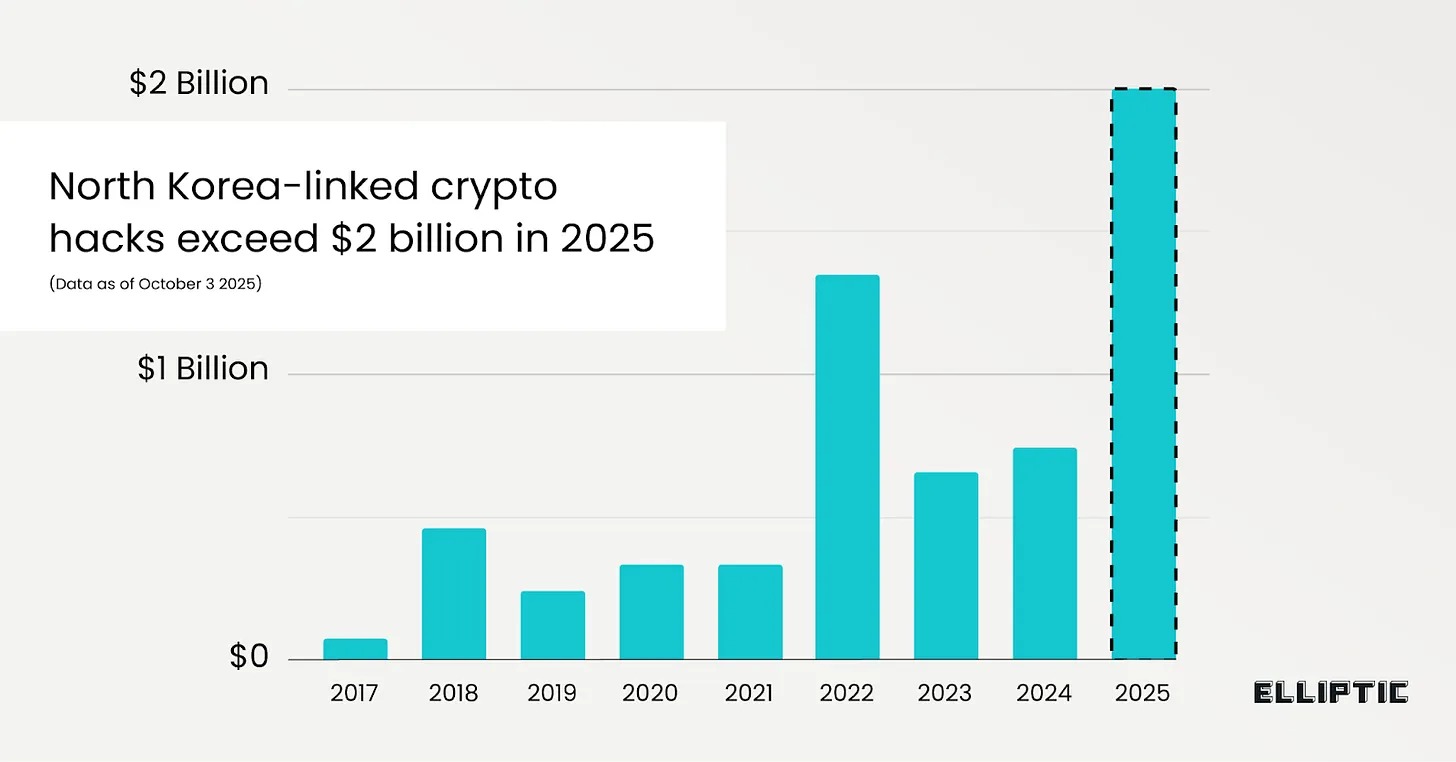

Entre janvier et septembre 2025, les hackers liés à la Corée du Nord ont volé plus de 2 milliards de dollars en crypto-monnaies. Selon l’entreprise d’analyse blockchain Elliptic, l’année 2025 est devenue celle où le montant record de crimes liés aux actifs numériques a été atteint.

La perte unique la plus importante provient du piratage de l’exchange Bybit en février, entraînant une perte de 1,4 milliard de dollars pour cette plateforme de cryptomonnaies. La valeur cumulée des actifs cryptographiques détournés par le régime nord-coréen dépasse désormais les 6 milliards de dollars.

Au-delà des chiffres impressionnants, ce qui frappe le plus dans le rapport d’Elliptic, c’est l’évolution des vecteurs d’exploitation des vulnérabilités cryptos. Le rapport souligne que « la majorité des hacks en 2025 ont été réalisés via des attaques d’ingénierie sociale », marquant un contraste net avec les précédentes stratégies nord-coréennes basées sur la compromission d’infrastructures pour dérober de grosses sommes. Par exemple, les célèbres attaques contre Ronin Network en 2022 et 2024, ou encore celle du DAO en 2016.

Aujourd’hui, les failles de sécurité se sont déplacées des infrastructures vers les facteurs humains. Un rapport de Chainalysis indique également que la fuite de clés privées a représenté la part la plus élevée (43,8 %) des vols de cryptomonnaies en 2024.

Il devient évident qu’avec l’évolution de la cryptographie et le renforcement de la sécurité au niveau des protocoles et des blockchains, les attaquants trouvent plus facilement à cibler les personnes détenant des clés privées.

Ces attaques deviennent aussi de plus en plus organisées, loin d’être des actions aléatoires menées par des individus isolés. De récents communiqués du FBI (Federal Bureau of Investigation) et de la CISA (Cybersecurity and Infrastructure Security Agency), ainsi que des reportages journalistiques, décrivent des activités offensives liées à la Corée du Nord combinant de fausses offres d’emploi d’ingénieurs cryptos, des logiciels de portefeuille piégés et l’empoisonnement malveillant de communautés open source. Bien que les outils utilisés soient techniques, le point d’entrée de ces attaques réside dans la psychologie humaine.

L’attaque de Bybit, le plus gros vol de cryptomonnaies jamais enregistré à ce jour, illustre parfaitement comment ce type de problème peut survenir à grande échelle. Lorsque près de 1,4 milliard de dollars en Ethereum ont été dérobés depuis un cluster de portefeuilles, les premières analyses techniques ont montré que les signataires n’avaient pas vérifié attentivement le contenu des autorisations. Le réseau Ethereum a bel et bien exécuté des transactions valides et signées, mais la faille résidait dans l’intervention humaine.

De même, lors de l’attaque contre Atomic Wallet, des logiciels malveillants ayant compromis le stockage des clés privées sur les ordinateurs des utilisateurs ont fait disparaître entre 35 et 100 millions de dollars en actifs numériques.

Vous constaterez que dans de nombreux cas, lorsque les utilisateurs ne vérifient pas intégralement les adresses de portefeuille lors d’un transfert, ou stockent leurs clés privées avec un niveau de sécurité très faible, les protocoles eux-mêmes sont pratiquement impuissants.

L’auto-gestion n’est pas infaillible

Le principe « Not your keys, not your coins » reste valable, mais le problème est que beaucoup d’utilisateurs s’arrêtent là dans leur raisonnement.

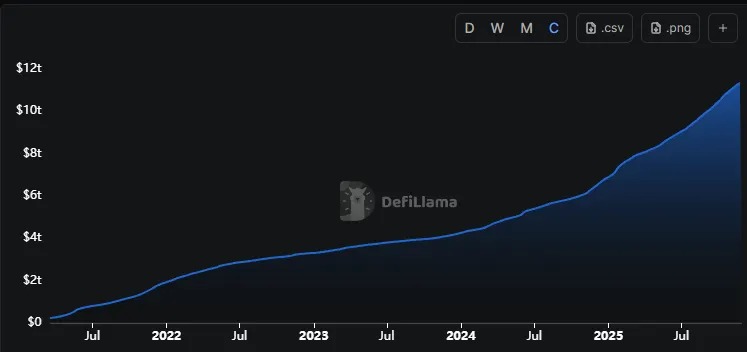

Au cours des trois dernières années, de nombreux utilisateurs ont transféré leurs fonds hors des exchanges, tant par crainte d’un nouveau krach similaire à celui de FTX que par conviction idéologique. Pendant cette période, le volume cumulé des transactions sur les exchanges décentralisés (DEX) a plus que triplé, passant de 3,2 billions à 11,4 billions de dollars.

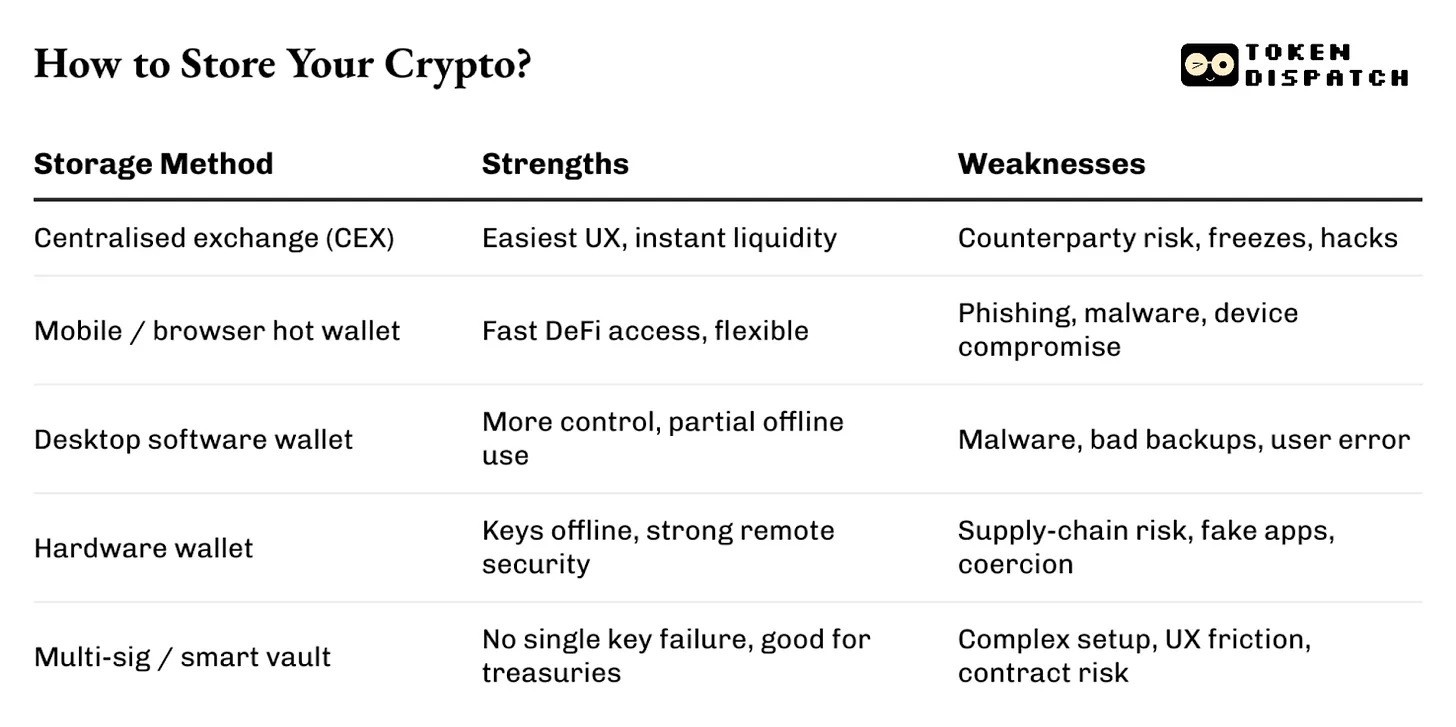

Bien que la culture de la sécurité semble s’être améliorée en apparence, les risques se sont simplement déplacés des mesures de sécurité centralisées vers un chaos autogéré par les utilisateurs. Les extensions de navigateur, les phrases de récupération sauvegardées dans les messages de discussion ou brouillons d’e-mails, ou encore les clés privées conservées dans des applications de notes non chiffrées, sont insuffisantes face aux dangers latents.

L’auto-gestion vise à résoudre un problème de dépendance : ne plus dépendre des exchanges, des tiers dépositaires, ou de toute entité pouvant bloquer les retraits ou faire faillite. Mais elle n’a pas encore résolu le problème cognitif. La clé privée vous donne le contrôle, mais aussi toute la responsabilité.

Alors, comment résoudre ce problème ?

Les portefeuilles matériels réduisent les risques

Le stockage à froid règle partiellement le problème. Il permet de conserver vos actifs hors ligne, comme dans un coffre-fort.

Le problème est-il résolu ? Seulement en partie.

En retirant les clés privées des appareils généraux, les portefeuilles matériels évitent les pièges des extensions de navigateur ou des validations « un seul clic ». Ils introduisent un mécanisme de confirmation physique qui agit comme une protection pour l’utilisateur.

Mais un portefeuille matériel n’est qu’un outil.

Les équipes de sécurité de plusieurs fournisseurs de portefeuilles le reconnaissent ouvertement. Ledger rapporte régulièrement des attaques par hameçonnage utilisant sa marque, avec des extensions falsifiées ou des clones de Ledger Live. Ces interfaces semblent suffisamment familières pour rassurer, mais à un moment donné, l’utilisateur est invité à saisir sa phrase de récupération. Une fois celle-ci divulguée, les conséquences sont désastreuses.

Des utilisateurs peuvent aussi être amenés à entrer leur phrase de récupération sur de fausses pages de mise à jour de firmware.

Ainsi, le véritable rôle du portefeuille matériel est de déplacer la surface d’attaque et d’augmenter la friction, réduisant ainsi la probabilité d’être victime d’une attaque. Mais il n’élimine pas complètement le risque.

La séparation est la clé

Le portefeuille matériel fonctionne au mieux lorsqu’il est acheté auprès d’un canal officiel ou digne de confiance, et que la phrase de récupération est conservée entièrement hors ligne et en lieu sûr.

Les professionnels expérimentés du secteur — intervenants en gestion de crise, enquêteurs blockchain et ingénieurs de portefeuilles — recommandent tous la séparation et la dispersion des risques.

Un portefeuille pour l’usage quotidien, un autre presque jamais connecté à Internet. Des petits montants pour tester ou miner dans le DeFi, tandis que les gros montants restent dans un coffre-fort nécessitant plusieurs étapes d’accès.

Au-dessus de tout cela, les bonnes habitudes de base sont primordiales.

Certaines pratiques simples, voire ennuyeuses, font souvent la différence. Ne saisissez jamais votre phrase de récupération sur un site web, peu importe l’urgence affichée. Après copier-coller, vérifiez toujours l’adresse complète sur l’écran du portefeuille matériel. Avant d’approuver toute transaction que vous n’avez pas initiée vous-même, réfléchissez à deux fois. Soyez systématiquement sceptique face aux liens inconnus ou aux messages prétendant provenir du « service client », jusqu’à preuve du contraire.

Aucune de ces mesures ne garantit une sécurité absolue ; le risque existe toujours. Mais chaque étape supplémentaire réduit davantage ce risque.

Pour la plupart des utilisateurs aujourd’hui, la menace principale n’est pas une vulnérabilité zero-day, mais plutôt les informations non vérifiées, les installateurs téléchargés et exécutés immédiatement parce qu’une offre d’emploi semble alléchante, ou encore la phrase de récupération notée sur le même papier que la liste de courses du supermarché.

Quand ceux qui gèrent des milliards de dollars traitent ces risques comme un simple bruit de fond, ils finissent par devenir des études de cas classées sous l’étiquette « vulnérabilité ».

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News