Un expert en cybersécurité avec dix ans d'expérience a failli tomber dans le piège, une nouvelle attaque de phishing en pleine propagation

TechFlow SélectionTechFlow Sélection

Un expert en cybersécurité avec dix ans d'expérience a failli tomber dans le piège, une nouvelle attaque de phishing en pleine propagation

Lorsque ces 10 signaux dangereux apparaissent, cela signifie que vous pourriez déjà être pris pour cible par des hackers.

Rédaction : Christoper Rosa

Traduction : AididiaoJP, Foresight News

Même un expert en cybersécurité a failli tomber dans le piège

Samedi dernier, une gigantesque base de données contenant 16 milliards d'identifiants d'utilisateurs a commencé à circuler sur Internet. Elle regroupe à la fois des informations provenant de fuites passées et de nouvelles données de connexion récemment volées. On ignore encore qui a mis à jour cette base de données ni pourquoi elle a été republiée. Bien que la majorité des données proviennent de précédentes violations de sécurité, leur mise à jour récente est inquiétante. Ce jeu de données est considéré comme l'une des plus grandes collections uniques de comptes compromis de l'histoire.

Les pirates exploitent ces données pour mener diverses attaques, dont je suis moi-même devenu une cible.

Le 19 juin, j'ai été victime d'une attaque de phishing contre mes appareils et comptes personnels, la plus sophistiquée de ma carrière de dix ans dans la cybersécurité. Les assaillants ont d'abord simulé une attaque simultanée sur plusieurs plateformes concernant mon compte, puis se sont fait passer pour des employés de Coinbase proposant « d'aide ». Ils ont combiné des techniques classiques d'ingénierie sociale avec une coordination entre SMS, appels téléphoniques et courriels falsifiés, conçus tous pour créer une fausse urgence, une crédibilité trompeuse et une impression de grande ampleur. C’est précisément cette large portée et son apparente autorité qui rendaient cette attaque particulièrement trompeuse.

Dans ce texte, je reconstitue en détail le déroulement de l’attaque, les signaux d’alerte que j’ai perçus, ainsi que les mesures de protection que j’ai prises. Je partage également des enseignements clés et des conseils pratiques pour aider les investisseurs en cryptomonnaies à rester protégés face à des menaces en constante évolution.

Les anciennes données historiques combinées à des fuites récentes peuvent être utilisées par des pirates pour mener des attaques hautement ciblées et multi-canaux. Cela confirme une fois de plus l’importance d’une sécurité en couches, de canaux de communication clairs pour les utilisateurs et de stratégies de réponse en temps réel. Que ce soit pour les institutions ou les particuliers, ce cas offre des outils pratiques – tels que des protocoles de vérification, des habitudes de reconnaissance de domaines et des procédures de réponse – qui peuvent empêcher qu’une simple erreur ne devienne une faille de sécurité majeure.

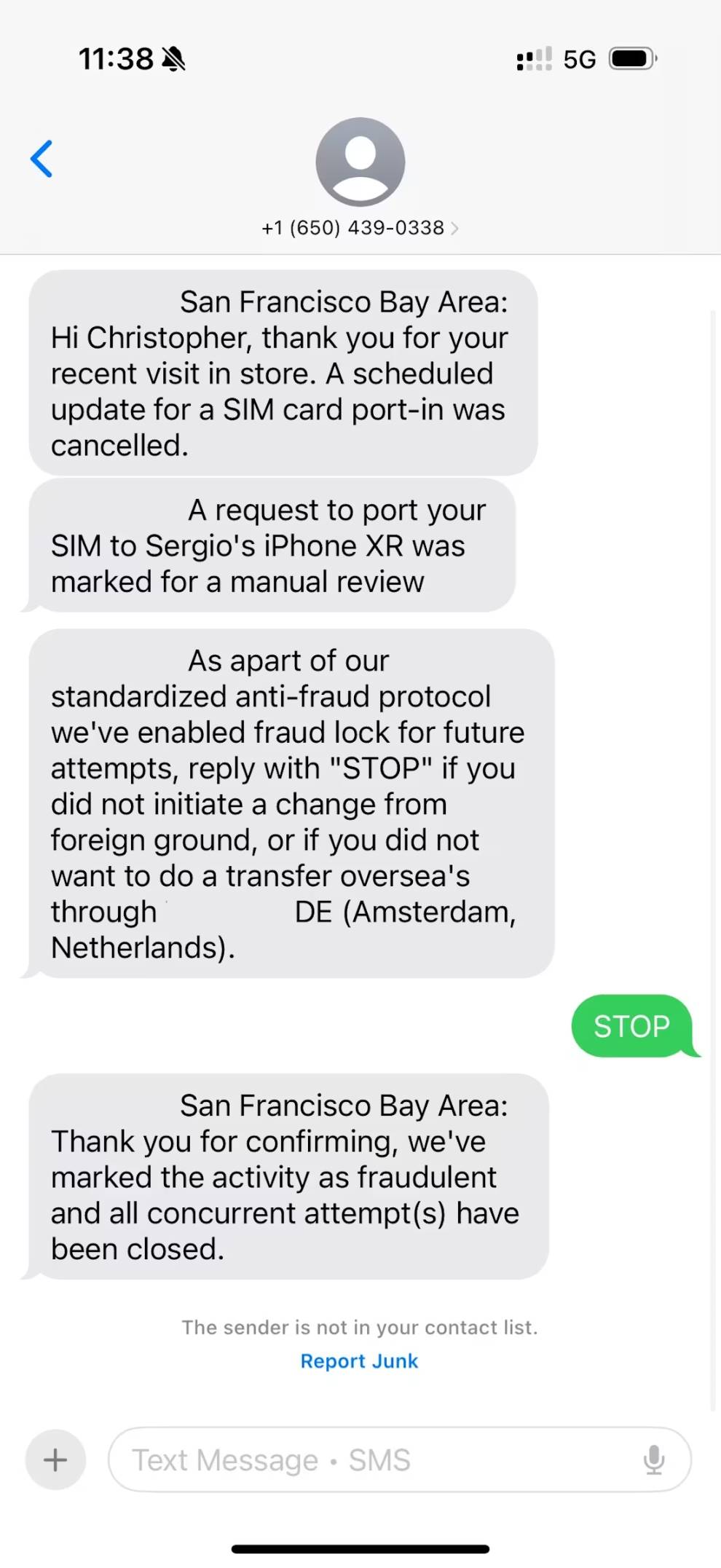

Attaque par vol de carte SIM (SIM swap)

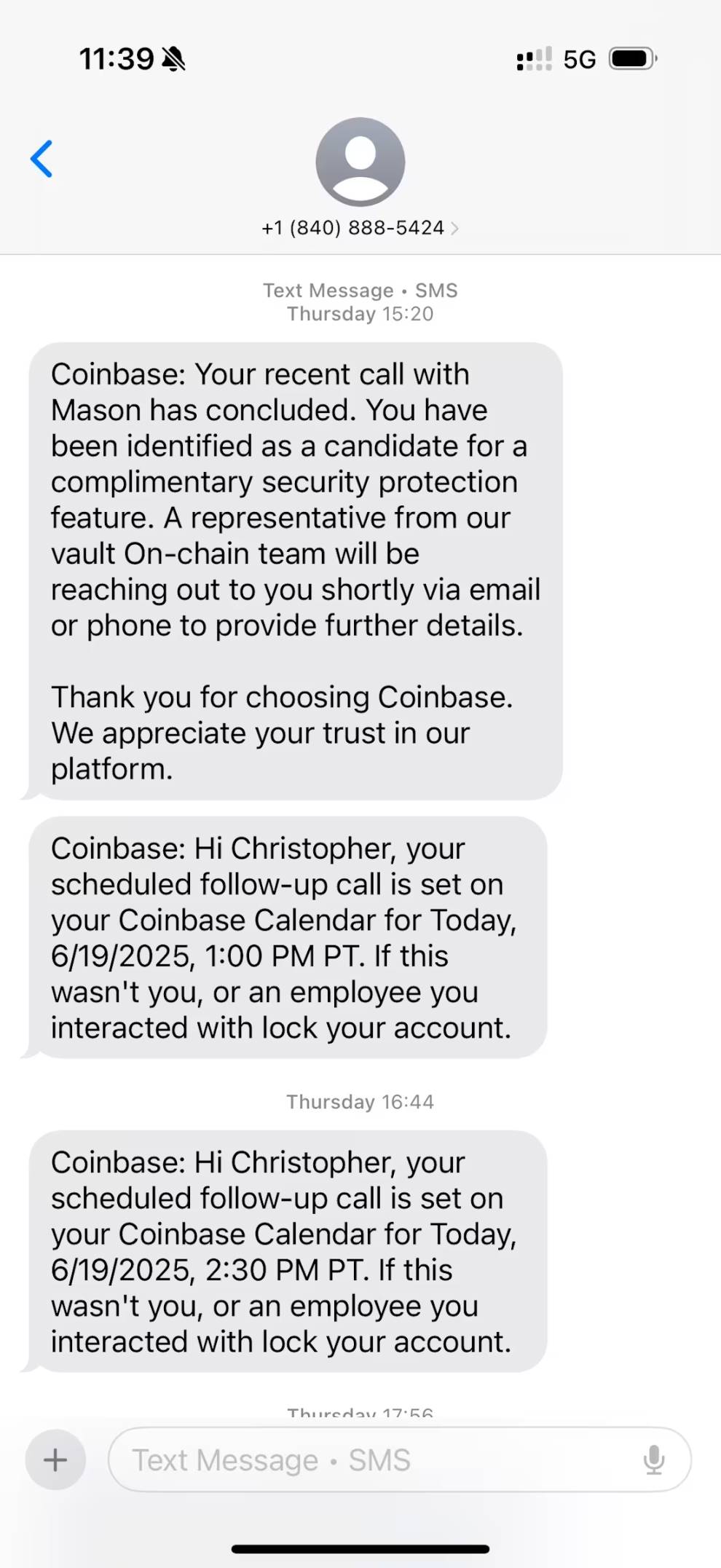

L’attaque a débuté vers 15h15 heure de l’Est des États-Unis, un jeudi, par un SMS anonyme affirmant qu’un individu tentait de convaincre mon opérateur mobile de transférer mon numéro de téléphone. Cette technique est connue sous le nom de « SIM swap ».

Notez que ce message n’était pas envoyé depuis un code court, mais depuis un numéro de téléphone standard à dix chiffres. Les entreprises légitimes utilisent toujours des codes courts pour envoyer des SMS. Si vous recevez un message provenant d’un numéro standard inconnu et qui prétend venir d’une entreprise, il s’agit très probablement d’une tentative de fraude ou de phishing.

Ces messages contenaient aussi des informations contradictoires. Le premier indiquait que la tentative venait de la région de San Francisco, tandis que les suivants mentionnaient Amsterdam.

Un vrai « SIM swap » peut être extrêmement dangereux, car l’attaquant pourrait alors recevoir les codes à usage unique que la plupart des entreprises utilisent pour réinitialiser les mots de passe ou accéder aux comptes. Toutefois, il ne s’agissait pas ici d’un véritable vol de SIM, mais plutôt d’un prétexte élaboré en vue d’un piège plus sophistiqué.

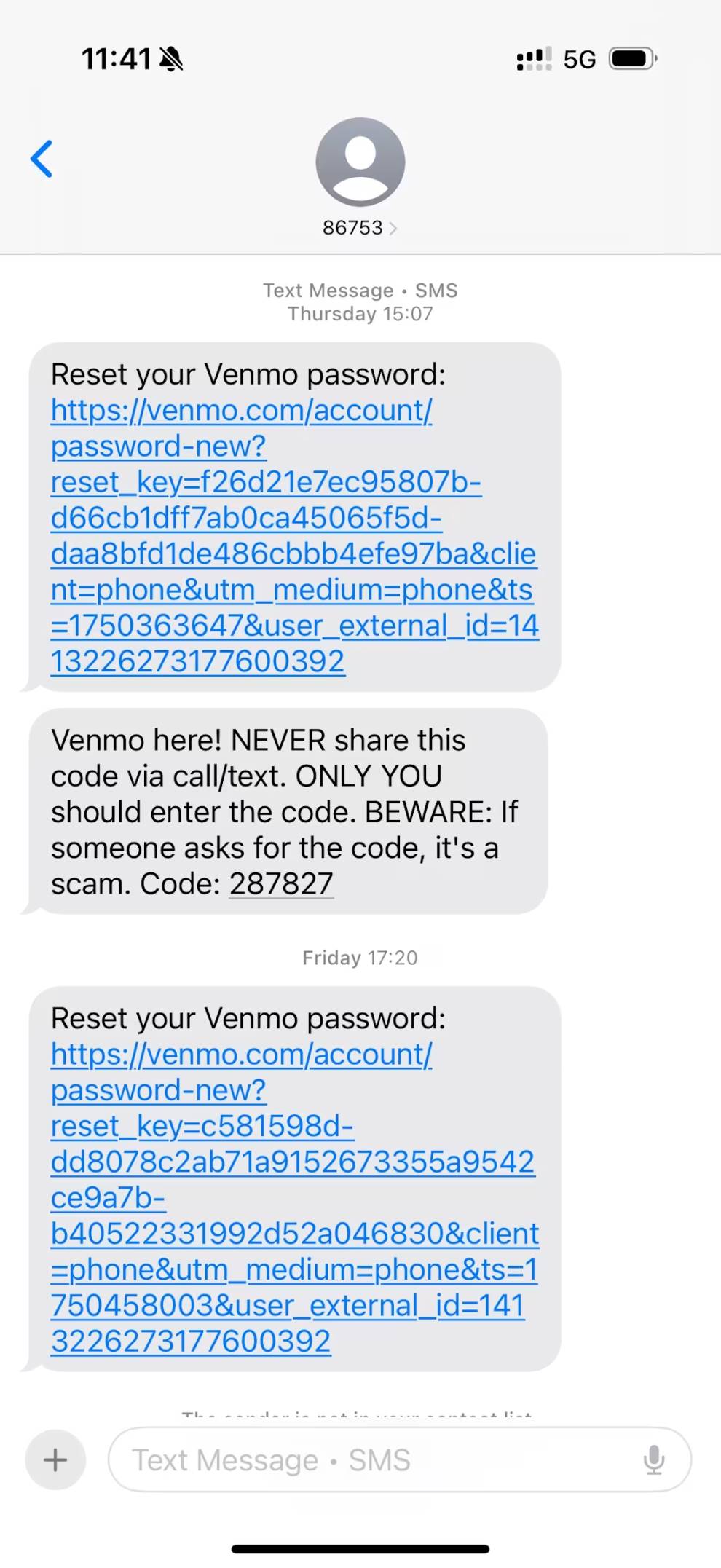

Codes à usage unique et réinitialisation de mot de passe

L’attaque s’est intensifiée ensuite : j’ai commencé à recevoir des codes à usage unique, via SMS et WhatsApp, prétendument envoyés par Venmo et PayPal. Ces messages visaient à me convaincre que quelqu’un tentait d’accéder à mes comptes financiers. Contrairement aux messages suspects de l’opérateur, ces codes provenaient effectivement de codes courts qui semblaient authentiques.

Appel téléphonique de phishing depuis Coinbase

Cinq minutes après avoir reçu ces SMS, j’ai reçu un appel d’un numéro californien. L’appelant, se présentant comme « Mason », parlait avec un accent américain typique et affirmait travailler pour l’équipe d’enquête de Coinbase. Il m’a dit qu’au cours des 30 dernières minutes, plus de 30 tentatives de réinitialisation de mot de passe et d’accès non autorisé à mon compte avaient été détectées via le chat de Coinbase. Selon « Mason », l’assaillant avait franchi la première étape de vérification de sécurité, mais avait échoué à la deuxième.

Il m’a précisé que l’individu pouvait fournir les quatre derniers chiffres de ma pièce d’identité, mon numéro complet de permis de conduire, mon adresse et mon nom complet, mais n’avait pu donner le numéro complet de ma pièce d’identité ni les quatre derniers chiffres de la carte bancaire liée à mon compte Coinbase. Mason a expliqué que cette contradiction avait déclenché une alerte au sein de l’équipe de sécurité de Coinbase, ce qui les avait poussés à me contacter afin de vérifier la situation.

Une entreprise légitime comme Coinbase n’appelle jamais spontanément un utilisateur, sauf si celui-ci a lui-même demandé un support via le site officiel. Pour en savoir plus sur les bonnes pratiques du service client des exchanges, veuillez consulter ce document Coinbase.

Vérification de sécurité

Après m’avoir annoncé cette « mauvaise nouvelle », Mason a proposé de sécuriser davantage mon compte en bloquant d’autres canaux d’attaque potentiels. Il a commencé par les connexions API et les portefeuilles associés, affirmant vouloir révoquer leurs accès pour réduire les risques. Il a cité plusieurs services connectés, notamment Bitstamp, TradingView et MetaMask, dont certains me semblaient inconnus, bien que j’aie supposé avoir pu les configurer sans m’en souvenir.

À ce stade, ma méfiance était affaiblie, voire remplacée par un sentiment de sécurité face à cette « protection proactive » de Coinbase.

Jusqu’ici, Mason n’avait demandé aucune information personnelle, aucune adresse de portefeuille, aucun code de double authentification ni mot de passe à usage unique – autant d’éléments que les fraudeurs demandent habituellement. L’interaction semblait donc très sûre et préventive.

Tactiques de pression implicite

Ensuite est apparue la première tentative de pression, fondée sur la création d’un sentiment d’urgence et de vulnérabilité. Après la soi-disant « vérification de sécurité », Mason a affirmé que, mon compte étant désormais marqué comme à haut risque, la protection offerte par l’abonnement Coinbase One avait été annulée. Cela signifiait que mes actifs dans le portefeuille Coinbase n’étaient plus couverts par une assurance FDIC, et que je ne serais indemnisé en cas de vol.

Rétrospectivement, cette affirmation aurait dû immédiatement me mettre la puce à l’oreille. Contrairement aux dépôts bancaires traditionnels, les actifs numériques ne sont jamais couverts par l’assurance FDIC. Bien que Coinbase puisse déposer les dollars américains de ses clients dans des banques assurées FDIC, l’exchange lui-même n’est pas une institution assurée.

Mason a également affirmé qu’un compte à rebours de 24 heures avait commencé, et que mon compte serait verrouillé passé ce délai. Le processus de déverrouillage serait alors long et complexe. Pire encore, il a prétendu que si l’attaquant obtenait mon numéro complet de sécurité sociale pendant ce laps de temps, il pourrait même voler mes fonds même si mon compte était gelé.

Par la suite, j’ai contacté le vrai service client de Coinbase, qui m’a appris que le verrouillage du compte est justement la mesure de sécurité recommandée. En réalité, le processus de déverrouillage est simple et sûr : il suffit de fournir une photo de pièce d’identité et une selfie, et l’exchange peut rapidement restaurer l’accès après vérification.

Peu après, j’ai reçu deux e-mails. Le premier était une confirmation d’inscription à la newsletter Coinbase Bytes, simplement déclenchée par l’envoi de mon adresse e-mail via un formulaire officiel – une manœuvre évidente des attaquants visant à brouiller mes repères en mêlant des communications légitimes à leur scénario frauduleux, renforçant ainsi la crédibilité de leur arnaque.

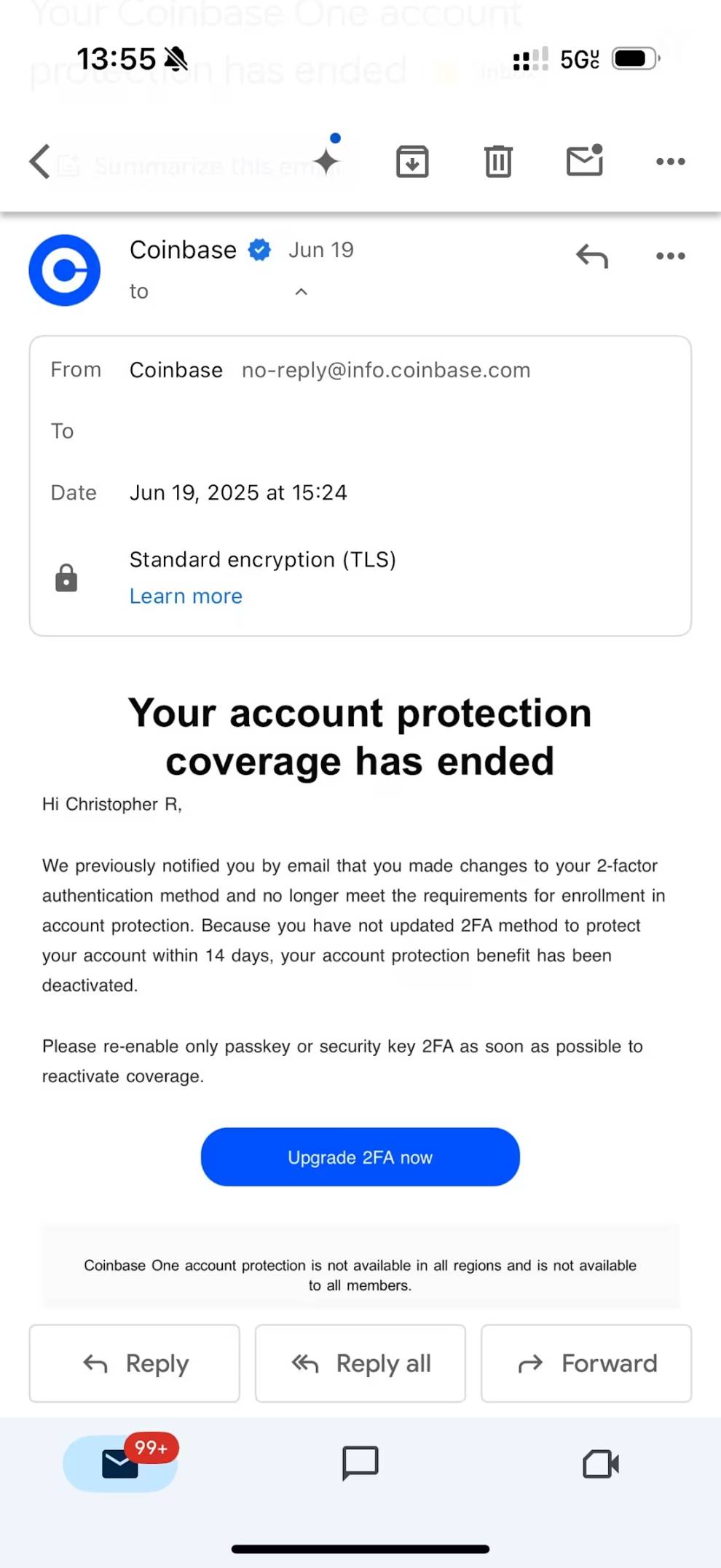

Le second e-mail, beaucoup plus troublant, provenait de no-reply@info.coinbase.com et annonçait l’annulation de ma protection Coinbase One. Ce message, semblant venir d’un domaine officiel de Coinbase, était particulièrement trompeur – s’il avait émané d’un domaine suspect, il aurait été facile à identifier, mais son apparence légitime le rendait crédible.

Mesures correctives proposées

Mason a ensuite suggéré de transférer mes actifs vers un portefeuille multisignature appelé « Coinbase Vault » pour garantir leur sécurité. Il m’a même encouragé à chercher « Coinbase Vault » sur Google pour consulter la documentation officielle, prouvant que ce service existait réellement depuis des années.

J’ai exprimé mon refus de prendre une décision aussi importante sans enquête préalable. Il a compris, m’a encouragé à faire mes recherches, tout en me conseillant de contacter mon opérateur pour prévenir toute tentative de SIM swap. Il a ajouté qu’il me rappellerait dans 30 minutes pour poursuivre. Dès la fin de l’appel, j’ai reçu un SMS confirmant cet entretien et le prochain rendez-vous.

Rappel et discussion sur Coinbase Vault

Après avoir confirmé auprès de mon opérateur qu’aucune tentative de transfert de SIM n’avait eu lieu, j’ai modifié les mots de passe de tous mes comptes. Mason a rappelé comme prévu, et nous avons entamé la discussion suivante.

J’avais déjà vérifié que Coinbase Vault était bien un service réel fourni par Coinbase : une solution de custody utilisant la signature multiple et un délai de 24 heures avant retrait, augmentant ainsi la sécurité. Mais ce n’est pas un vrai portefeuille froid auto-géré.

Mason m’a ensuite envoyé un lien vers vault-coinbase.com, prétendant qu’il permettait de revoir les paramètres de sécurité discutés lors du premier appel. Une fois cette revue terminée, il serait possible de transférer les actifs vers le Vault. C’est à ce moment que mon expertise en cybersécurité a enfin pris le dessus.

Après avoir saisi le numéro de dossier fourni, la page ouverte affichait des éléments comme « Connexions API supprimées » et un bouton « Créer un Coinbase Vault ». J’ai immédiatement vérifié le certificat SSL du site et découvert que ce domaine, enregistré depuis seulement un mois, n’avait aucun lien avec Coinbase. Bien que le certificat SSL puisse donner une fausse impression de légitimité, les certificats des entreprises légitimes indiquent clairement leur propriétaire. Cette découverte m’a aussitôt fait interrompre toute action.

Coinbase précise clairement qu’elle n’utilisera jamais de domaine non officiel. Même pour des services tiers, cela devrait être un sous-domaine comme vault.coinbase.com. Toute opération relative à un compte d’échange doit être réalisée uniquement via l’application ou le site officiel.

J’ai exprimé mes doutes à Mason, insistant sur le fait que je n’effectuerais aucune opération en dehors de l’application officielle. Il a argué que l’opération via l’app prendrait 48 heures de retard, alors que mon compte serait verrouillé dans 24 heures. Face à mon refus persistant, il a déclaré qu’il allait « escalader » mon dossier vers une « équipe de support de niveau trois » pour tenter de rétablir ma protection Coinbase One.

Après avoir raccroché, j’ai continué à vérifier la sécurité de mes autres comptes, mais mon malaise grandissait.

Appel de l’« équipe de support de niveau trois »

Environ une demi-heure plus tard, un appel est arrivé d’un numéro du Texas. Un autre homme, avec un accent américain similaire, s’est présenté comme enquêteur de niveau trois, chargé de traiter ma demande de restauration de Coinbase One. Il a affirmé qu’un examen de sept jours serait nécessaire, durant lequel mon compte resterait sans assurance. Il a « aimablement » suggéré d’ouvrir plusieurs Vaults pour différents actifs sur différentes blockchains – une proposition qui semblait professionnelle, mais qui ne mentionnait jamais d’actifs spécifiques, se contentant de parler vaguement d’« Ethereum, Bitcoin, etc. ».

Il a mentionné qu’il demanderait au département juridique d’envoyer les enregistrements de conversation, puis a recommencé à vanter les mérites de Coinbase Vault. Comme alternative, il a recommandé un portefeuille tiers appelé SafePal. Bien que SafePal soit effectivement un portefeuille matériel légitime, cette suggestion semblait clairement destinée à gagner ma confiance.

Lorsque j’ai à nouveau remis en question le domaine vault-coinbase.com, l’interlocuteur a encore tenté de dissiper mes doutes. À ce stade, les attaquants ont probablement compris qu’ils ne réussiraient pas, et ont finalement abandonné l’attaque.

Contact avec le vrai service client Coinbase

Après avoir terminé l’appel avec le faux agent de niveau trois, j’ai immédiatement soumis une demande via Coinbase.com. Un représentant légitime a rapidement confirmé qu’aucune connexion suspecte ni demande de réinitialisation de mot de passe n’avait été enregistrée sur mon compte.

Il m’a conseillé de verrouiller immédiatement mon compte et a recueilli tous les détails de l’attaque pour les transmettre à l’équipe d’enquête. J’ai fourni tous les domaines frauduleux, numéros de téléphone et vecteurs d’attaque, en posant particulièrement la question des droits d’envoi de l’adresse no-reply@info.coinbase.com. Le service client a admis que c’était très grave et a promis que l’équipe de sécurité mènerait une enquête complète.

Lorsque vous contactez un exchange ou un gestionnaire, assurez-vous toujours d’utiliser des canaux officiels. Aucune entreprise légitime ne vous contactera jamais de manière proactive.

Bilan de l’expérience

Bien que j’aie échappé à la fraude, cette expérience, vécue en tant qu’ancien professionnel de la cybersécurité, m’a profondément inquiété. Sans ma formation spécialisée, j’aurais pu être victime. Si l’appel avait été une simple tentative de spam, je l’aurais ignoré. C’est précisément la chaîne soigneusement orchestrée d’actions, créant urgence et autorité, qui a rendu ce phishing si dangereux.

J’ai synthétisé ci-dessous les signaux d’alerte et recommandations, espérant aider les investisseurs en cryptomonnaies à protéger leurs fonds dans cet environnement numérique hostile.

Signaux d’alerte

Alertes fausses coordonnées pour créer confusion et urgence

Les attaquants ont d’abord envoyé une série d’alertes de SIM swap et de demandes de codes à usage unique provenant de services comme Venmo et PayPal (via SMS et WhatsApp), créant intentionnellement l’illusion d’attaques simultanées sur plusieurs plateformes. Ces messages peuvent très probablement être déclenchés avec seulement mon numéro de téléphone et mon adresse e-mail, facilement accessibles. À ce stade, je pense que les assaillants ne possédaient pas encore de données de compte plus sensibles.

Combinaison de codes courts et de numéros de téléphone normaux

Les messages frauduleux ont utilisé à la fois des codes courts SMS et des numéros de téléphone standards. Bien que les entreprises utilisent généralement des codes courts pour leurs communications officielles, les attaquants peuvent les falsifier ou les récupérer. Toutefois, aucun service légitime n’utilise un numéro de téléphone standard pour envoyer des alertes de sécurité. Les messages provenant de numéros complets doivent toujours être traités avec suspicion.

Demande d’opérations sur des domaines non officiels ou inconnus

Les attaquants m’ont demandé d’accéder à un site de phishing hébergé sur vault-coinbase.com, un domaine qui semble plausible à première vue, mais qui n’a aucun lien avec Coinbase. Avant de saisir quoi que ce soit, vérifiez toujours attentivement le nom de domaine et le certificat SSL. Toute opération sensible doit être effectuée uniquement sur le domaine officiel ou l’application de l’entreprise.

Appels et communications non sollicités

Coinbase et la plupart des institutions financières n’appellent jamais sans qu’un utilisateur ait initié une demande de support. Recevoir un appel prétendument d’une « équipe d’enquête de niveau trois » est un signal d’alerte majeur, surtout quand il s’accompagne de menaces et d’explications complexes sur la protection du compte.

Urgence et menaces non sollicitées

Les fraudeurs utilisent souvent la peur et l’urgence pour pousser les victimes à agir sans réfléchir. Dans ce cas, les menaces de verrouillage de compte, de vol d’actifs et de perte de couverture d’assurance sont des techniques classiques d’ingénierie sociale.

Demande de contourner les canaux officiels

Toute suggestion d’éviter l’application ou le site officiel, surtout si elle promet une solution « plus rapide » ou « plus sûre », doit immédiatement alerter. Les attaquants peuvent fournir des liens qui semblent légitimes mais redirigent vers des domaines malveillants.

Numeros de dossier ou tickets non vérifiés

Fournir un « numéro de dossier » pour introduire un portail de phishing personnalisé crée une illusion de légitimité. Aucun service sérieux ne demande à un utilisateur de valider son identité ou d’effectuer une opération via un lien externe personnalisé contenant un numéro de dossier.

Mélange d’informations vraies et fausses

Les attaquants combinent souvent des données personnelles réelles (comme l’e-mail ou une partie du numéro de sécurité sociale) avec des informations vagues ou inexactes pour renforcer la crédibilité. Toute incohérence ou mention floue de « blockchain », « portefeuille » ou « audit de sécurité » doit susciter la méfiance.

Utilisation de noms d’entreprises réelles dans des suggestions alternatives

Inclure des noms crédibles comme SafePal (même si ces sociétés sont légitimes) peut servir de stratégie de diversion. Cela donne l’illusion d’un choix et de légitimité, tout en orientant la victime vers des actions malveillantes.

Aide excessive sans vérification

Les attaquants ont fait preuve de patience, m’encourageant à faire mes propres recherches, sans demander initialement d’informations sensibles. Ce comportement imite celui d’un vrai conseiller, rendant la fraude plus professionnelle. Toute aide non sollicitée qui semble « trop belle pour être vraie » doit être suspectée.

Mesures proactives et recommandations

Activer l’authentification transactionnelle sur les exchanges

Activez l’authentification à deux facteurs et la validation par code sur les paramètres de votre exchange. Cela garantit que toute tentative d’envoi ou de transfert de fonds nécessite une confirmation en temps réel sur un appareil de confiance, empêchant ainsi toute transaction non autorisée.

Contacter toujours les prestataires via des canaux officiels vérifiés

Dans ce cas, j’ai contacté mon opérateur mobile et Coinbase en me connectant directement à leurs plateformes officielles et en soumettant une demande de support. C’est la méthode la plus sûre et la seule appropriée pour interagir avec le service client lorsque la sécurité du compte est en jeu.

Le service client d’un exchange ne vous demandera jamais de déplacer, accéder ou protéger vos fonds

Il ne vous demandera jamais vos phrases de récupération, vos codes de double authentification, ni n’essaiera d’accéder à distance à votre appareil ou d’y installer un logiciel.

Envisager des solutions de stockage comme les portefeuilles multisignature ou les portefeuilles froids

Les portefeuilles multisignature exigent l’approbation de plusieurs parties pour autoriser une transaction, tandis que les portefeuilles froids gardent vos clés privées complètement hors ligne. Ces deux méthodes protègent efficacement les actifs détenus à long terme contre les attaques de phishing ou les logiciels malveillants.

Enregistrer les URL officielles et éviter les liens dans les messages non sollicités

Saisir manuellement l’URL ou utiliser des favoris de confiance est la meilleure façon d’éviter les usurpations de domaine.

Utiliser un gestionnaire de mots de passe pour repérer les sites suspects et maintenir des mots de passe forts

Un gestionnaire de mots de passe aide à prévenir les tentatives de phishing en refusant de remplir automatiquement sur des domaines faux ou inconnus. Changez régulièrement vos mots de passe, et immédiatement si vous soupçonnez une attaque.

Passer régulièrement en revue les applications liées, les clés API et les intégrations tierces

Révocation des accès accordés à toute application ou service que vous n’utilisez plus ou que vous ne reconnaissez pas.

Activer les alertes en temps réel quand elles sont disponibles

Les notifications de connexion, de retrait ou de modification des paramètres de sécurité offrent une alerte précoce cruciale en cas d’activité non autorisée.

Signaler toute activité suspecte à l’équipe de support officielle du prestataire

Un signalement précoce aide à prévenir des attaques plus larges et contribue à la sécurité globale de la plateforme.

Conclusion

Pour les institutions financières, les équipes IT et les cadres dirigeants, cette attaque illustre comment les données historiques, lorsqu’elles sont réutilisées et combinées à de l’ingénierie sociale en temps réel, permettent aux hackers de contourner même les défenses les plus avancées. Les acteurs malveillants ne se contentent plus d’attaques par force brute, mais exécutent des stratégies coordonnées multi-canaux, imitant des processus légitimes pour gagner la confiance et tromper les utilisateurs.

Nous devons non seulement protéger nos systèmes et réseaux, mais aussi reconnaître les menaces et agir pour nous protéger. Que vous travailliez dans une institution crypto ou que vous gériez vos actifs chez vous, chacun doit comprendre comment une vulnérabilité individuelle peut devenir un risque systémique.

Pour contrer ces menaces, les organisations doivent adopter une défense en couches : surveillance des domaines, authentification adaptative, authentification multifacteur anti-phishing et protocoles de communication clairs. De même, il est essentiel de cultiver une culture de littératie en cybersécurité où chaque employé, de l’ingénieur au dirigeant, comprenne son rôle dans la protection de l’organisation. Dans l’environnement actuel, la sécurité n’est plus seulement une fonction technique, mais une responsabilité partagée, de l’individu à l’ensemble de l’organisation.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News