Évaluation préliminaire de la sécurité des portefeuilles Web3 sur ordinateur

TechFlow SélectionTechFlow Sélection

Évaluation préliminaire de la sécurité des portefeuilles Web3 sur ordinateur

Ce rapport présente les détails et conclusions de cette analyse technique, dans le but d'améliorer la sensibilisation à la sécurité de tous les membres de Web3.

Rédaction : CertiK

Les portefeuilles desktop jouent un rôle clé dans l'écosystème Web3.0, offrant aux utilisateurs des solutions fiables pour gérer en toute sécurité leurs actifs numériques au sein des réseaux décentralisés. Selon un rapport de Cointelegraph [1], les analystes de l'exchange Bitfinex ont observé qu'au 1er décembre 2023, le nombre d'utilisateurs de cryptomonnaies à travers le monde avait fortement augmenté, passant de 432 millions au début de l'année à 575 millions. Dans ce marché en expansion, les portefeuilles desktop occupent une part significative.

Avec la croissance rapide du secteur Web3.0, l'importance des portefeuilles desktop en matière de protection des actifs des utilisateurs devient de plus en plus évidente. Toutefois, après une analyse technique approfondie de plusieurs portefeuilles desktop, l'équipe de sécurité de CertiK a identifié certaines vulnérabilités potentielles pouvant exposer les utilisateurs à des risques accrus lors de leur utilisation. Ce rapport expose les détails et conclusions de cette analyse technique, dans le but d'améliorer la sensibilisation à la sécurité de tous les membres de l'écosystème Web3.0. Nous espérons que ce document incitera les utilisateurs à rester particulièrement vigilants lors de l'utilisation de portefeuilles desktop afin de protéger leurs actifs numériques.

Risques liés à la chaîne d'approvisionnement

Les portefeuilles desktop constituent un outil essentiel pour que les utilisateurs Web3.0 puissent gérer et protéger leurs actifs numériques. Toutefois, dans le contexte des attaques par compromission de la chaîne d'approvisionnement [2], leur sécurité est souvent négligée. Une telle attaque consiste pour des cybercriminels à cibler des fournisseurs tiers, des prestataires de services ou d'autres maillons de la chaîne dont dépend l'organisation visée. Afin de prévenir ces incidents, il est recommandé aux utilisateurs de vérifier le hachage du fichier d'installation, même s'il a été téléchargé directement depuis le site officiel. En effet, seuls les fichiers dont le hachage a été validé peuvent être considérés comme sûrs. Or, tous les utilisateurs ne disposent pas nécessairement des compétences techniques pour effectuer cette vérification, ce qui, notamment avec certains portefeuilles desktop, peut augmenter leur vulnérabilité face aux attaques.

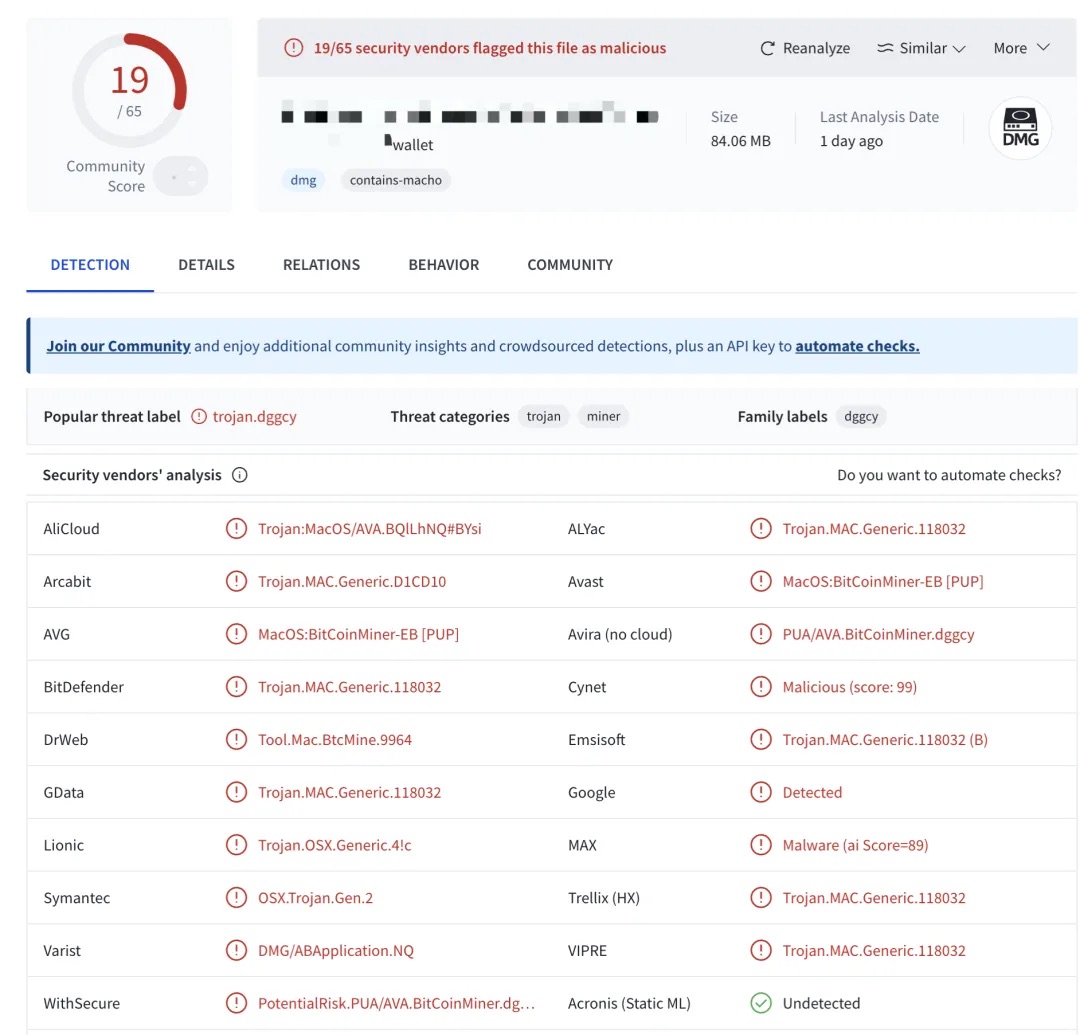

Plus précisément, certains portefeuilles desktop peuvent utiliser involontairement des modules ou algorithmes similaires à ceux de logiciels malveillants, provoquant ainsi des faux positifs chez certains antivirus. Bien que les sites officiels fournissent généralement des explications raisonnables à ces alertes, les utilisateurs incapables de vérifier les hachages peuvent accepter ces justifications sans remise en question, interprétant les avertissements d'antivirus comme normaux. Cette fausse confiance ouvre la porte à des logiciels malveillants pouvant se faire passer pour des installateurs légitimes, exposant davantage les utilisateurs à des risques.

Comme illustré ci-dessous, 19 des 65 moteurs antivirus analysant un fichier courant de portefeuille desktop sur VirusTotal ont classé cet échantillon comme fichier malveillant.

Cette analyse montre que les attaques par compromission de la chaîne d'approvisionnement ne sont pas seulement théoriques. Pour les utilisateurs, l'absence de moyens techniques permettant de valider l'authenticité d'un logiciel peut les amener à télécharger et installer involontairement un logiciel malveillant. Même un fichier téléchargé depuis un site officiel peut déclencher une alerte antivirus, rendant difficile l'évaluation de sa sécurité et créant ainsi un risque latent.

Risques liés au stockage local des fichiers

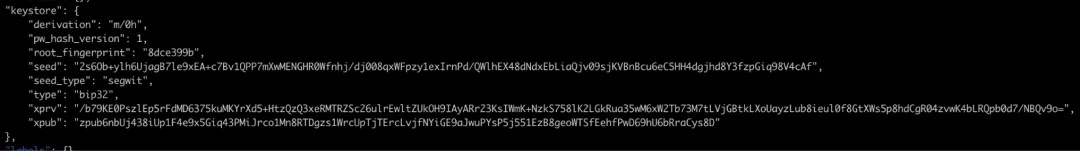

Lors de notre enquête approfondie, nous avons constaté que certains portefeuilles desktop autorisent les utilisateurs à stocker leurs clés privées en texte clair pour certaines fonctionnalités. Cette pratique augmente considérablement les risques pour la sécurité des actifs numériques, car en cas d'infection par un virus ou un logiciel malveillant, la clé privée en texte clair serait directement accessible à l'attaquant, mettant ainsi en danger les actifs numériques.

Fichier local non chiffré :

Fichier local chiffré :

Même si l'utilisateur chiffre le fichier local à l'aide d'un code PIN, la sécurité de la clé reste insuffisamment protégée contre les logiciels malveillants. Que ces portefeuilles fonctionnent comme des applications autonomes ou comme des extensions de navigateur, ils peuvent tous devenir des cibles pour les logiciels malveillants. Les utilisateurs font souvent confiance à ces portefeuilles en raison de leur commodité et de leurs fonctionnalités, négligeant ainsi les failles de sécurité potentielles. Comparés aux applications mobiles, qui bénéficient d'une gestion stricte des permissions et d'une isolation des données, les portefeuilles desktop apparaissent relativement fragiles en matière de protection des clés privées. Par conséquent, les utilisateurs doivent rester constamment vigilants quant à la sécurité de leur environnement d'utilisation afin d'éviter tout vol causé par un stockage inadéquat ou des paramètres insuffisamment sécurisés.

Sécurité de l'algorithme de chiffrement par code PIN

Un autre problème critique concerne de nombreux portefeuilles desktop qui utilisent des méthodes de chiffrement vulnérables, facilitant l'accès et le déchiffrement des données utilisateur par les attaquants. Ces méthodes ne lient pas le chiffrement du fichier aux informations matérielles du périphérique. Cela signifie que, même chiffré, un fichier peut être transféré vers un autre appareil où il sera déchiffré hors ligne, contournant ainsi les mesures de sécurité intégrées au dispositif.

Une analyse plus poussée révèle que certains portefeuilles présentent des faiblesses dans leurs algorithmes de protection contre les attaques par force brute lors de l'utilisation d'un code PIN. Le nombre d'itérations de hachage utilisé par de nombreux portefeuilles est bien inférieur aux standards du secteur. Par exemple, OWASP [3] recommande 600 000 itérations pour protéger les mots de passe, Apple utilise 10 000 000 itérations pour sa clé de sauvegarde, tandis que 1Password et LastPass utilisent respectivement 650 000 et 600 000 itérations. En revanche, certains portefeuilles desktop n'utilisent que 5 000 itérations, un niveau nettement en dessous des références de sécurité du secteur. Dans ces conditions, les attaquants peuvent facilement obtenir le code PIN via des attaques par force brute, même s'il s'agit d'un mot de passe complexe.

De plus, nos audits ont révélé que les mécanismes de protection par mot de passe de certains logiciels de portefeuille sont insuffisants face à des attaques sophistiquées. Les attaquants commencent généralement par voler les données chiffrées de l'utilisateur, puis utilisent des ressources informatiques puissantes pour les déchiffrer dans un environnement hors ligne. En raison des failles dans le choix des algorithmes de chiffrement de certains portefeuilles desktop, leurs données chiffrées sont plus faciles à cracker. Cela expose non seulement les actifs numériques des utilisateurs à des risques, mais soulève également de nouveaux défis pour la sécurité globale de l'écosystème Web3.0.

Solutions de portefeuilles desktop relativement sûres

Lors de l'utilisation de portefeuilles desktop, il est conseillé de choisir des portefeuilles MPC (calcul multipartite) ou des portefeuilles matériels, car les systèmes desktop (PC) comportent des vulnérabilités intrinsèques par rapport aux appareils mobiles. Bien que les portefeuilles desktop soient simples d'utilisation et faciles d'accès, leur connexion Internet permanente les expose à des menaces plus sévères de piratage et de logiciels malveillants. Par conséquent, pour les utilisateurs nécessitant un niveau de sécurité élevé, opter pour d'autres types de portefeuilles constitue un choix judicieux.

Les portefeuilles MPC offrent des avantages significatifs en termes de sécurité des actifs numériques et de fonctionnalité de récupération. Grâce à la technologie du calcul multipartite sécurisé (Secure Multi-Party Computation), ces portefeuilles divisent la clé privée en plusieurs fragments stockés séparément sur différents participants ou nœuds. Cette conception élimine le risque de point de défaillance unique, garantissant qu'aucune entité isolée ne détient la clé complète. Ainsi, même si le système desktop de l'utilisateur est compromis, l'attaquant ne peut pas utiliser un seul fragment pour voler les actifs. Seule la combinaison des fragments de plusieurs parties permet de générer une signature de transaction valide. Tant que tous les fragments ne sont pas volés simultanément, les actifs de l'utilisateur restent sécurisés.

En outre, le système de gestion distribuée des clés des portefeuilles MPC offre une flexibilité opérationnelle accrue et des coûts de transaction réduits. Il prend en charge des signatures cachées et des mécanismes de responsabilité hors chaîne, renforçant ainsi confidentialité et sécurité. De cette manière, les portefeuilles MPC assurent la sécurité des actifs numériques même en cas de compromission partielle du système.

Un autre avantage des portefeuilles MPC réside dans leur fonction de récupération. Si l'appareil de l'utilisateur est perdu ou endommagé, il peut toujours restaurer sa clé via un service tiers. Ce processus exige que l'utilisateur recrée sa clé privée en utilisant les fragments préalablement répartis à différents endroits. Certains portefeuilles MPC proposent également une fonction de récupération sociale, permettant à des contacts d'urgence d'aider l'utilisateur à retrouver l'accès à son portefeuille dans des situations extrêmes.

Les portefeuilles matériels desktop offrent une solution basée sur l'isolement physique, en stockant la clé privée dans un dispositif matériel. Cette conception garantit que toutes les opérations de signature s'effectuent hors ligne dans le matériel lui-même, empêchant ainsi tout accès à la clé privée même si le système desktop est compromis. Cet isolement physique renforce considérablement la sécurité des actifs, car la clé privée n'est jamais exposée à Internet, réduisant ainsi les risques d'attaques et de vols.

Aujourd'hui, la plupart des portefeuilles matériels offrent également une fonction de récupération pour éviter la perte d'actifs due à la destruction ou à la perte du matériel. Ce processus inclut généralement la création d'une phrase-seed ou de fragments de clé privée, que l'utilisateur peut stocker en lieu sûr à différents endroits. En cas de perte ou de dommage du dispositif matériel, l'utilisateur peut utiliser ces informations de sauvegarde pour récupérer son portefeuille et ses actifs.

Par ailleurs, certains portefeuilles matériels intègrent des technologies biométriques pour renforcer la sécurité. Cela signifie que même si une personne non autorisée obtient un fragment de clé, elle ne pourra pas accéder au portefeuille sans passer l'authentification biométrique. Les technologies biométriques peuvent inclure l'empreinte digitale, la reconnaissance faciale ou vocale, ajoutant ainsi une couche supplémentaire de protection.

Par exemple, le système MPC de Zengo utilise plusieurs fragments de clés privées stockés sur différents appareils pour renforcer la sécurité du portefeuille. La fonction de récupération dans le système MPC est cruciale, permettant à l'utilisateur de récupérer son portefeuille en cas de perte ou de dommage de l'appareil. Pour assurer la sécurité des actifs, les fragments de clés privées sont étroitement liés au compte, ce qui signifie que les actifs ne sont en danger que si le fragment de clé et le compte sont perdus simultanément.

De plus, certains fabricants de portefeuilles matériels (comme Ledger) proposent des services de récupération de clé basés sur l'identité. Par exemple, le service « Ledger Recover [4] » de Ledger divise la phrase de récupération en trois fragments chiffrés, distribués à trois entités tierces. Si l'utilisateur perd sa phrase-seed, deux fragments peuvent être combinés après authentification pour retrouver l'accès aux fonds verrouillés. Ce service vise à ajouter une protection supplémentaire contre la perte des clés d'actifs numériques, bien qu'il suscite quelques inquiétudes chez certains utilisateurs, car cela implique de stocker en ligne des phrases-seed associées à une pièce d'identité délivrée par le gouvernement.

Calcul multipartite (MPC) dans les portefeuilles desktop sécurisés

Dans la comparaison entre la sécurité des portefeuilles MPC et celle des portefeuilles matériels, chacun présente des avantages et inconvénients subtils.

En raison des limitations inhérentes aux portefeuilles matériels — telles que la performance limitée du processeur, la connectivité réseau restreinte et une interface utilisateur rudimentaire — afficher des informations détaillées sur les transactions peut être difficile. Cela complique pour l'utilisateur la vérification approfondie du contenu des transactions. Dans ce cas, les portefeuilles MPC représentent un choix relativement meilleur. Ils permettent à plusieurs parties de calculer et vérifier conjointement les données de transaction sans exposer d'informations sensibles, offrant ainsi un cadre plus robuste pour valider l'objectif et l'intégrité des transactions. Contrairement aux portefeuilles matériels, les solutions MPC [5] peuvent tirer parti de l'environnement de calcul et réseau des appareils mobiles ou d'autres plateformes, assurant une intégration plus étroite avec les systèmes backend et réduisant ainsi les risques liés à la validation des transactions.

En résumé, les portefeuilles matériels desktop, grâce à l'isolement physique et aux fonctions de récupération, offrent aux utilisateurs un moyen sûr et fiable de protéger leurs actifs. L'intégration de la biométrie renforce encore cette protection, garantissant que les actifs de l'utilisateur restent sécurisés même dans des circonstances extrêmes.

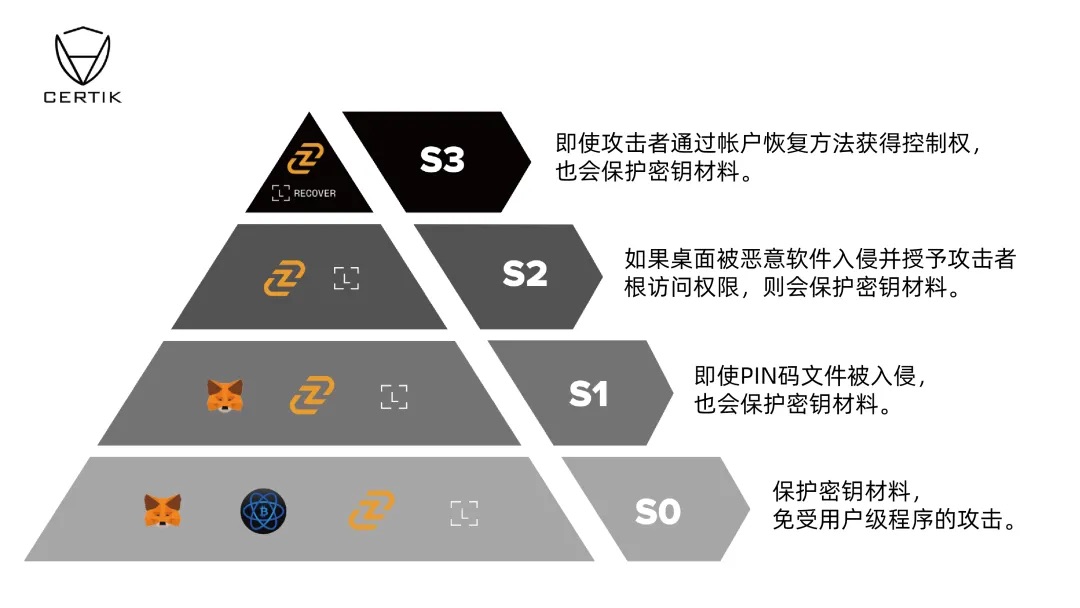

Comparaison des solutions de portefeuilles desktop

Sur la base des analyses des risques et de la sécurité mentionnées ci-dessus, nous avons procédé à une évaluation comparative de plusieurs portefeuilles desktop. L'image ci-dessous résume les mécanismes de sécurité de ces portefeuilles ainsi que leurs mesures de protection face aux risques (S0 représente un risque de base, un niveau plus élevé indiquant un risque plus complexe).

Conclusion

En tant qu'outil crucial de gestion des actifs numériques, les portefeuilles desktop font face à de multiples défis en matière de sécurité : les faux positifs des antivirus, l'absence de protection par bac à sable, ou encore des algorithmes de chiffrement insuffisants peuvent tous exposer les utilisateurs au risque de vol d'actifs. Ces dangers sont particulièrement préoccupants pour les utilisateurs peu expérimentés techniquement, qui peuvent avoir du mal à identifier et à contrer ces risques. Les développeurs de portefeuilles doivent donc renforcer leurs mesures de sécurité pour garantir l'intégrité de leurs logiciels.

Parallèlement, les utilisateurs doivent aussi améliorer leur conscience des risques et adopter les meilleures pratiques pour stocker et gérer leurs actifs numériques. Grâce à des audits rigoureux et à des améliorations continues des portefeuilles desktop, nous pouvons mieux protéger la sécurité des actifs numériques des utilisateurs et favoriser le développement sain de tout l'écosystème Web3.0.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News