Nillion : ouvre une nouvelle ère du calcul sécurisé, libérant tout le potentiel de l'IA tout en protégeant la vie privée

TechFlow SélectionTechFlow Sélection

Nillion : ouvre une nouvelle ère du calcul sécurisé, libérant tout le potentiel de l'IA tout en protégeant la vie privée

Nillion, acteur clé dans le domaine du calcul sécurisé, libère le potentiel de l'IA dans divers secteurs.

Auteur : 3rd Street Capital

Traduction : TechFlow

L'importance croissante du calcul sécurisé

Dans un monde de plus en plus numérique, les risques de fuites de données et d'abus d'informations personnelles augmentent considérablement. Ces menaces nuisent non seulement aux entreprises, mais exposent aussi les individus à de grands dangers. Par exemple, lors de l'affaire Cambridge Analytica, Facebook a permis à une société de conseil politique d'accéder aux données personnelles de millions d'utilisateurs sans leur consentement, influençant ainsi des événements politiques majeurs. Cet incident a révélé les dangers liés au contrôle centralisé des données et mis en lumière la vulnérabilité des informations personnelles dans l'environnement numérique actuel.

Au-delà des problèmes d'abus, les importantes violations de données mettent davantage en évidence les lacunes des méthodes actuelles de protection des données. Voici quelques cas notoires de fuites survenues ces dernières années :

-

Ledger (2020) : Les informations personnelles de 270 000 clients ont été exposées

-

LinkedIn (2021) : Les données de 700 millions d'utilisateurs ont été compromises

-

LastPass (2022) : Attaque par piratage d'un coffre-fort de mots de passe chiffré

-

Microsoft (2023) : Données de 65 000 entreprises exposées

La multiplication des cas de fuites et d'abus de données souligne l'urgence de renforcer les mesures de sécurité. À mesure que l'intelligence artificielle (IA) s'immisce davantage dans notre quotidien, une question cruciale se pose : comment pouvons-nous faire confiance à l'IA pour protéger nos informations les plus sensibles ?

Les technologies de calcul sécurisé ont le potentiel de révolutionner l'IA, en lui permettant d'offrir des services hautement personnalisés et sécurisés tout en préservant la confidentialité.

Débloquer le potentiel de l’IA grâce au calcul sécurisé

Même des outils avancés comme ChatGPT rappellent aux utilisateurs de ne pas partager d'informations sensibles ou personnelles, ce qui illustre bien les risques liés au traitement des données. Récemment, des poursuites engagées contre ChatGPT et Copilot de Microsoft ont renforcé cet avertissement, accusant ces plateformes d'utiliser des données clients pour entraîner leurs modèles d'IA sans autorisation. Ces affaires ont suscité de graves inquiétudes quant à la confidentialité des données et à la confiance accordée :

-

OpenAI fait face à des poursuites pour utilisation non autorisée de données afin d'entraîner ChatGPT

Malheureusement, les questions de confidentialité et de sécurité des données entravent le vaste potentiel de l'IA. Pourtant, imaginez un avenir où des modèles d'apprentissage automatique peuvent traiter en toute sécurité des données sensibles grâce à des techniques de chiffrement avancées, garantissant que les informations ne soient ni divulguées ni exposées. Cela transformerait radicalement divers secteurs et améliorerait la vie des gens.

C’est précisément là qu’intervient le calcul sécurisé. Il représente la clé pour libérer tout le potentiel de l’IA, permettant à celle-ci d’offrir des services personnalisés et adaptés sans compromettre la confidentialité et la sécurité des données.

Qu'est-ce que le calcul sécurisé ?

Pour comprendre comment Nillion impulse cette innovation, il est essentiel de saisir d’abord ce qu’est le calcul sécurisé et son fonctionnement. Le calcul sécurisé permet à l’IA d’effectuer des opérations d’apprentissage automatique sur des données chiffrées, ce qui signifie que même les informations sensibles peuvent être traitées sans être exposées. Par exemple, des outils comme ChatGPT pourraient manipuler des données chiffrées comme s’il s’agissait de texte ordinaire. L’ensemble du processus de calcul s’effectue dans un environnement sécurisé, et les résultats restent chiffrés jusqu’à ce qu’un détenteur de clé les décode — garantissant ainsi que vos données restent privées à chaque étape.

Grâce au calcul sécurisé, l’IA peut fournir des services puissants et personnalisés sans sacrifier la confidentialité ni la sécurité des données, ce qui en fait une technologie fondamentale pour l’avenir de l’apprentissage automatique.

Comment fonctionne le calcul sécurisé ?

Imaginez un groupe d’amis, chacun possédant un ingrédient secret dans une recette particulière, mais aucun ne souhaitant révéler son ingrédient aux autres. Ensemble, ils veulent savoir quel goût aura le plat final s'ils combinent tous leurs ingrédients.

Voici comment ils procèdent :

-

Ingrédients secrets placés dans des boîtes verrouillées : Chaque ami place son ingrédient secret dans une boîte fermée à clé, dont seul lui-même détient la clé. Personne d’autre ne peut voir ce qu’il y a à l’intérieur.

-

Le cuisinier magique (calcul sécurisé) : Ils remettent toutes les boîtes verrouillées à un cuisinier magique capable d’utiliser les ingrédients sans ouvrir les boîtes. Ce cuisinier dispose d’outils spéciaux lui permettant de mélanger, cuire ou faire sauter les ingrédients à l’intérieur des boîtes, sans avoir besoin de les déverrouiller ni de voir leur contenu.

-

Le plat final dans un contenant scellé : Une fois la cuisson terminée, le cuisinier magique place le plat final dans un contenant hermétique, que seuls les amis peuvent ouvrir ensemble.

-

Dégustation partagée : En ouvrant le contenant, ils peuvent tous goûter le plat résultant de la combinaison de leurs ingrédients secrets. Ils profitent du résultat et comprennent comment leurs contributions interagissent, mais personne ne découvre l’ingrédient secret des autres.

Cette histoire illustre parfaitement le principe du calcul sécurisé :

-

Boîtes verrouillées (chiffrement des données) : Les ingrédients secrets symbolisent les données chiffrées — protégées et inaccessibles aux autres.

-

Cuisinier magique (algorithmes de calcul sécurisé) : Le cuisinier magique représente les algorithmes capables d’effectuer des calculs sur des données chiffrées sans les déchiffrer.

-

Plat final (résultat du calcul) : Le plat dans le contenant scellé correspond au résultat chiffré du calcul, accessible uniquement aux personnes autorisées.

-

Confidentialité préservée : Tout au long du processus, l’ingrédient secret de chaque ami reste confidentiel, bien que chacun bénéficie du résultat combiné.

En termes simples :

Le calcul sécurisé permet aux ordinateurs d’effectuer des opérations sur des données chiffrées, c’est-à-dire des chaînes de caractères illisibles. L’ordinateur peut traiter et combiner ces données chiffrées pour produire un résultat utile, sans jamais connaître leur contenu réel. Seule la personne disposant de la « clé » appropriée peut déverrouiller et interpréter le résultat final, garantissant ainsi la protection de la vie privée de chacun.

Le calcul sécurisé est-il identique à la preuve de connaissance nulle (ZK) ?

Lorsqu’on parle de calcul sécurisé, on entend souvent la question suivante : est-ce similaire aux preuves de connaissance nulle (Zero-Knowledge, ZK) ? Bien que les ZK et le calcul multipartite sécurisé (sMPC) soient tous deux des technologies visant à renforcer la confidentialité, leurs usages sont différents.

Une preuve de connaissance nulle permet à une partie de prouver à une autre qu'une affirmation est vraie, sans révéler aucune information supplémentaire. Par exemple, vous pouvez prouver que vous avez un solde suffisant sans indiquer le montant exact. En revanche, le calcul sécurisé permet à plusieurs participants de calculer conjointement une fonction basée sur leurs données combinées, sans révéler leurs entrées respectives.

En résumé, les ZK se concentrent sur la preuve sécurisée de faits, tandis que le MPC (comme illustré par l'exemple du cuisinier magique) permet des calculs collaboratifs sécurisés sans exposer les données individuelles. Bien que ZK et MPC soient tous deux des outils puissants de protection de la vie privée, leurs applications diffèrent : les ZK visent principalement à prouver des faits en toute sécurité, alors que le MPC rend possible le traitement collaboratif sécurisé des données.

Les fondements mathématiques du MPC

Dans l’exemple du cuisinier magique, nous voyons comment plusieurs participants peuvent contribuer à un calcul sans divulguer leurs données, tout en obtenant un résultat significatif. C’est précisément ainsi que fonctionne le calcul multipartite sécurisé (MPC) : il utilise des méthodes mathématiques sophistiquées pour traiter des données cachées de manière sécurisée.

Si vous êtes intéressé par les bases mathématiques du MPC, nous vous recommandons la série vidéo « MPC Explained », qui explique ces concepts de façon intuitive, même sans connaissances préalables en cryptographie.

Transformer les industries grâce au calcul sécurisé

Les principes du calcul sécurisé ne se limitent pas à la théorie ; ils ont un potentiel révolutionnaire dans de nombreux secteurs. Voici quelques exemples concrets où le calcul sécurisé transforme radicalement les domaines clés tels que la santé, la finance et la gestion des données personnelles :

Applications dans le domaine médical :

Les hôpitaux peuvent utiliser le calcul sécurisé pour partager en toute sécurité des millions de données génétiques chiffrées provenant de patients du monde entier. L’IA peut ensuite analyser ces données pour identifier de nouveaux marqueurs génétiques associés à des maladies comme Alzheimer, et développer des modèles prédictifs. Cela améliorerait considérablement la détection précoce et la prévention, tout en garantissant la stricte confidentialité des données des patients.

Applications dans les services financiers :

Les institutions financières peuvent collaborer avec les organismes de régulation via le calcul sécurisé pour analyser des données transactionnelles chiffrées, améliorant ainsi la détection de fraude et le suivi de conformité. Par exemple, une banque peut partager en toute sécurité de grandes masses de données chiffrées sur les schémas transactionnels avec une plateforme centrale de régulation pilotée par l’IA. Cette plateforme peut analyser les données agrégées et chiffrées provenant de multiples banques, identifier des risques systémiques, détecter des activités frauduleuses telles que le blanchiment d’argent, et surveiller la conformité aux réglementations financières.

En utilisant le calcul sécurisé, les banques peuvent collectivement renforcer la résilience du système financier face à la fraude et aux risques systémiques, tout en protégeant la vie privée des clients et les secrets commerciaux.

Application personnelle 1 (santé) :

Les individus peuvent partager en toute sécurité leurs données génétiques chiffrées avec des plateformes pilotées par l’IA pour obtenir des plans de santé hautement personnalisés. Ces plans peuvent inclure des programmes nutritionnels et sportifs adaptés à la prévention des maladies chroniques, anticipant les risques bien avant l’apparition de symptômes, tout en assurant une confidentialité totale des données médicales sensibles.

Application personnelle 2 (audit fiscal) :

Les particuliers et les entreprises peuvent partager en toute sécurité leurs données financières chiffrées avec des plateformes d’audit pilotées par l’IA. Ces plateformes utilisent le calcul sécurisé pour effectuer des audits fiscaux complets sans exposer d’informations financières sensibles.

Par exemple, un contribuable peut télécharger ses relevés financiers chiffrés sur la plateforme, qui analyse ces données pour vérifier la conformité fiscale, repérer les incohérences et proposer des optimisations pour la déclaration. La plateforme produit un rapport détaillé avec des recommandations, tout en maintenant la confidentialité absolue des données financières réelles, invisibles des auditeurs ou tiers. Ce processus réduit le besoin d’audits manuels, économise du temps et des coûts, augmente la précision et garantit la protection de la vie privée.

Ces exemples montrent comment le calcul sécurisé peut libérer tout le potentiel de l’IA, offrant des solutions puissantes aux différentes industries, tout en respectant les normes les plus strictes de confidentialité et de sécurité.

Applications pratiques des technologies de protection de la vie privée

Le calcul sécurisé peut sembler relever de la science-fiction, mais certaines des plus grandes organisations mondiales l’utilisent déjà. Par exemple, JP Morgan utilise le calcul multipartite sécurisé (MPC) dans son système de trading « dark pool », permettant aux parties de réaliser des transactions privées sans révéler d’informations sensibles telles que les positions en stock. De même, Meta utilise le MPC dans sa technologie publicitaire pour mesurer efficacement les campagnes de manière privée, permettant aux annonceurs d’évaluer l’impact sans accéder aux données personnelles des utilisateurs.

Ces exemples montrent que les principes du calcul sécurisé sont déjà appliqués avec succès pour répondre à des défis réels de confidentialité, démontrant la faisabilité et l’impact des technologies de protection de la vie privée dans les industries modernes.

Nillion : Ouvrir une nouvelle ère du calcul sécurisé

Présentation de Nillion : Une nouvelle ère du calcul sécurisé

Nillion, acteur clé dans le domaine du calcul sécurisé, libère le potentiel de l’IA à travers divers secteurs. Bien que Nillion ne soit pas la seule solution existante, il se distingue par son réseau décentralisé alimenté par Petnet. Ce réseau traite les données de manière privée via le calcul multipartite sécurisé (sMPC), combiné à Nil Message Compute (nMC) pour une extensibilité efficace.

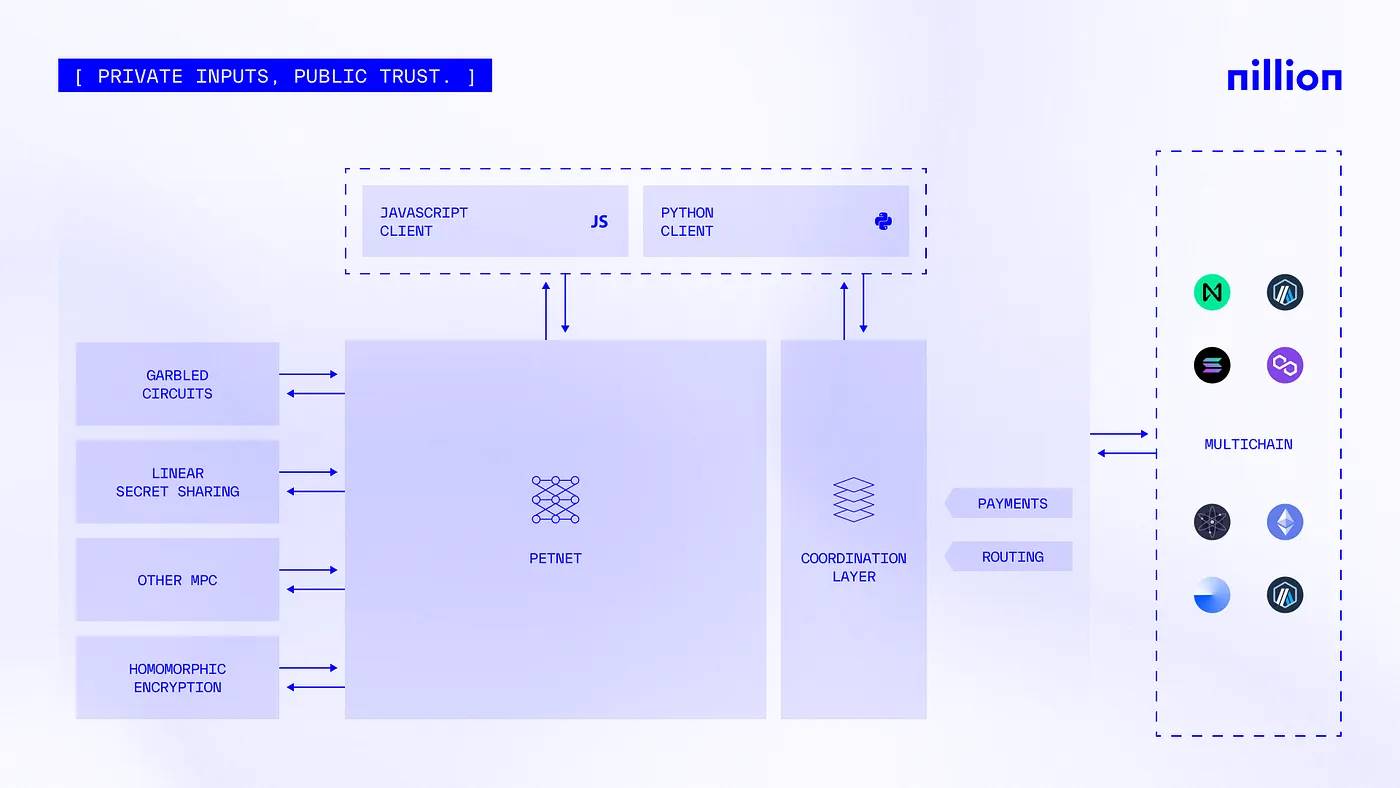

Éléments clés de l’architecture Nillion

Aperçu de l’architecture Nillion

Petnet — Réseau de technologies de confidentialité renforcée

Le cœur de l’infrastructure Nillion est Petnet, un réseau décentralisé qui connecte en toute sécurité les nœuds du système. Petnet permet un traitement distribué des données, utilisant le sMPC pour que plusieurs parties collaborent sur des calculs sans divulguer leurs données privées. Le nMC optimise encore davantage ce processus en réduisant la communication entre les nœuds, améliorant ainsi efficacité et évolutivité.

Petnet utilise également la technique du fractionnement des données, divisant les données à haute valeur (HVD), telles que les identifiants personnels, les dossiers médicaux, les algorithmes propriétaires ou les transactions financières, en petits fragments chiffrés répartis sur différents nœuds. Ainsi, aucun nœud unique ne peut accéder à l’ensemble complet des données, renforçant considérablement sécurité et performance.

Double réseau — Couche de coordination et couche d’orchestration

Au-dessus de Petnet, deux couches supplémentaires assurent la coordination :

-

Couche de coordination (NilChain) : Elle attribue les tâches au sein du réseau, garantissant que chaque nœud connaît son rôle dans les calculs, et coordonne les opérations de stockage ainsi que le paiement des calculs aveugles. Cette couche aligne les incitations économiques avec une gestion efficace des ressources réseau.

-

Couche d’orchestration : Elle coordonne et intègre différentes technologies de protection de la vie privée (PETs) afin d’effectuer des calculs complexes et sécurisés. Elle agit comme un « chef d’orchestre », gérant et combinant diverses techniques cryptographiques.

NilVM — Machine virtuelle Nillion

NilVM est l’environnement d’exécution des programmes de calcul aveugle écrits dans Nada, le langage de programmation de Nillion. Il garantit que ces programmes s’exécutent efficacement et en toute sécurité sur le réseau Nillion, tout en optimisant, via la couche d’orchestration, l’application des différentes technologies de protection de la vie privée (PETs).

Le jeton NIL

Le jeton NIL est la cryptomonnaie native du réseau Nillion. Ses principales utilisations sont :

-

Sécurité et coordination : En misant des jetons NIL, les utilisateurs obtiennent des droits de vote pour désigner des validateurs dans un mécanisme de preuve d’enjeu délégué, assurant ainsi la sécurité du réseau.

-

Gestion des ressources réseau : Les utilisateurs paient en jetons NIL pour accéder à la couche de coordination ou demander des calculs aveugles, permettant une allocation efficace des ressources.

-

Économie des clusters Petnet : Les fournisseurs d’infrastructure rejoignent des clusters pour supporter les calculs aveugles et reçoivent des récompenses en jetons NIL en échange de leurs ressources.

-

Gouvernance du réseau : Les détenteurs de NIL peuvent miser leurs jetons pour voter sur des propositions chaines ou déléguer leur droit de vote.

Une nouvelle ère pour l’IA : La transformation de Nillion dans le traitement sécurisé des données

Grâce à sa couche d’orchestration innovante, Nillion intègre des technologies avancées de protection de la vie privée (PETs) telles que le calcul multipartite sécurisé (sMPC) et le chiffrement homomorphe complet (FHE), menant une révolution dans la sécurité des données. Voici deux exemples illustrant l’impact profond de la technologie Nillion dans différents domaines.

-

Cas d’usage en santé : Accélérer le développement d’un vaccin contre le rhume

Le défi

De nouveaux variants du virus du rhume apparaissent chaque année, compliquant ainsi le développement de vaccins. Les chercheurs doivent accéder à de vastes ensembles de données variés pour analyser ces virus en constante évolution. Toutefois, les lois sur la confidentialité ne permettent d’accéder qu’aux données des patients ayant donné leur consentement explicite, ce qui limite la taille de l’échantillon et ralentit le processus de recherche.

La solution Nillion

La technologie de calcul sécurisé de Nillion, orchestrée par sa couche spécialisée, supprime les problèmes de confiance liés au partage de données. En intégrant le sMPC et le FHE, Nillion permet aux hôpitaux de partager en toute sécurité des données patient chiffrées. Les chercheurs peuvent analyser ces données sans exposer d’informations personnelles, favorisant ainsi une collaboration étendue, sécurisée et privée.

L’impact

Grâce à Nillion, les chercheurs peuvent accéder à d’immenses ensembles de données chiffrées, accélérant considérablement le développement de vaccins. L’utilisation sécurisée de bases de données quasi infinies permet d’identifier rapidement les cibles vaccinales et de mieux contrer de nouveaux variants, tout en protégeant la vie privée des patients.

Pourquoi les modèles IA actuels ne peuvent pas faire cela

Les modèles IA actuels reposent sur la confiance : ils nécessitent le consentement explicite des patients pour partager leurs données brutes, limitant ainsi la participation et la taille des échantillons. Les fuites de données et les problèmes de confidentialité restent des défis majeurs pour des plateformes comme ChatGPT ou d'autres grands modèles linguistiques (LLMs). Sans calcul sécurisé, ces modèles ne peuvent garantir que les informations sensibles ne seront ni divulguées ni exploitées, bloquant ainsi le potentiel de recherches collaboratives sous protection de la vie privée.

-

Cas d’usage personnel : Un assistant d’écriture IA sécurisé

Le défi

Beaucoup de personnes ont besoin de l’aide de l’IA pour rédiger des e-mails, modifier des rapports sensibles ou résumer des documents personnels. Toutefois, les préoccupations liées à la confidentialité et aux risques de fuite de données les rendent hésitants à confier des informations confidentielles à des plateformes IA. Les systèmes IA actuels exigent l’accès aux données brutes, ce qui inquiète les utilisateurs quant à la conservation, la fuite ou l’exploitation abusive de leurs fichiers personnels.

La solution Nillion

Nillion propose un assistant d’écriture IA sécurisé, garantissant la confidentialité à chaque étape grâce à sa couche d’orchestration :

-

Orchestration de la soumission : L’utilisateur peut soumettre ses fichiers en toute sécurité via la couche d’orchestration de Nillion, qui gère le chiffrement, assurant ainsi la confidentialité du contenu, invisible même au service IA lui-même.

-

Calcul sécurisé : Soutenu par le réseau Nillion, l’IA utilise le sMPC et le FHE pour traiter les documents. La couche d’orchestration coordonne ces technologies, permettant à l’IA de modifier, résumer et améliorer le contenu sans déchiffrer le document original.

-

Livraison privée du résultat : Le résultat du traitement par l’IA est renvoyé sous forme chiffrée à l’utilisateur. Seul ce dernier peut déverrouiller et consulter le résultat final à l’aide de sa clé de déchiffrement privée.

L’impact

Cette approche permet aux utilisateurs d’utiliser l’IA en toute confiance pour des tâches d’écriture, tout en protégeant leurs informations sensibles. Nillion permet à l’IA de traiter des tâches auparavant impossibles en raison de préoccupations de confidentialité, comme la gestion de documents juridiques ou de rapports commerciaux confidentiels, sans compromettre la confiance ou la sécurité des données.

Pourquoi les modèles IA actuels ne peuvent pas faire cela

Les modèles IA actuels nécessitent l’accès aux données textuelles brutes, ce qui implique des risques importants pour la confidentialité. Les utilisateurs doivent faire confiance à la plateforme pour ne pas abuser ou fuiter leurs fichiers sensibles. Nillion élimine ce besoin de confiance en permettant à l’IA de traiter directement des données chiffrées, garantissant ainsi confidentialité et sécurité à chaque étape du processus.

Conclusion : Nillion ouvre la voie vers l’avenir du calcul sécurisé

Alors que le monde numérique continue d’évoluer, les risques de fuites de données et d’abus d’informations sensibles augmentent également. Les préoccupations croissantes en matière de confidentialité des données montrent qu’il existe un besoin urgent de mesures de protection plus robustes. Parallèlement, l’intelligence artificielle possède un potentiel immense pour transformer les industries, mais son plein potentiel reste freiné par les problèmes de confidentialité et les failles des méthodes actuelles de traitement des données.

Actuellement, l’IA est limitée dans ses applications en raison des préoccupations liées à la confidentialité et au traitement des informations sensibles, se cantonnant souvent à des domaines non critiques. Toutefois, les percées dans le calcul sécurisé permettront à l’IA de traiter en toute sécurité des données sensibles, libérant ainsi son véritable potentiel. Ce sera un tournant : l’IA pourra s’insérer pleinement dans tous les aspects de notre vie quotidienne, transformant radicalement les industries et notre interaction avec la technologie.

Nillion mène cette transformation. Grâce à sa capacité à effectuer des calculs sécurisés sur des données chiffrées, Nillion résout les obstacles qui entravent une adoption généralisée de l’IA. En intégrant des technologies avancées de protection de la vie privée telles que le sMPC et le FHE, Nillion garantit que les informations sensibles restent protégées à chaque étape. Que ce soit en facilitant une collaboration mondiale sécurisée dans le domaine de la santé, ou en offrant des services financiers plus personnalisés et sûrs, Nillion libère tout le potentiel de l’IA tout en préservant la confidentialité et la sécurité.

Rejoignez Nillion, explorez leur site web, lisez la documentation pour découvrir en détail leurs technologies révolutionnaires, et suivez-les sur X pour rester informé des dernières actualités. Ensemble, façonnons l’avenir du calcul sécurisé :

Travaillons main dans la main pour créer un monde numérique où confidentialité et innovation coexistent.

Remerciements

J’adresse mes sincères remerciements à l’équipe de Nillion pour les illustrations fournies et leurs retours précieux. Je tiens également à remercier mes amis de 3rd St Capital et de uDAO pour leurs idées et soutien durant la conception de cet article. Pour en savoir plus sur 3rd St Capital, visitez notre site web :

Pour plus d’informations sur uDAO, rendez-vous sur :

Déclaration importante

Ce document est fourni à titre informatif uniquement. Les opinions exprimées ici ne doivent pas être considérées comme des conseils d’investissement ou des recommandations. Toute personne recevant ce document doit effectuer sa propre diligence raisonnable en tenant compte de sa situation financière spécifique, de ses objectifs d’investissement et de sa tolérance au risque (non couverts ici) avant de prendre une décision d’investissement. Ce document ne constitue ni une offre ni une invitation à acheter ou vendre les actifs mentionnés.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News