La clé de l'interconnexion universelle des chaînes : le protocole d'interopérabilité inter-chaînes

TechFlow SélectionTechFlow Sélection

La clé de l'interconnexion universelle des chaînes : le protocole d'interopérabilité inter-chaînes

Un protocole d'interopérabilité entièrement chaîne est un nouveau paradigme découlant de la technologie multi-chaînes.

Auteur : Zeke, chercheur chez YBB Capital

Introduction

Depuis sa création, la blockchain a toujours été marquée par des conflits incessants, passant de l'idée initiale d'un « système de paiement électronique » à celle d'un « ordinateur mondial », puis à des visions de « traitement parallèle haute vitesse » ou encore de « chaînes dédiées aux jeux ou à la finance ». Des divergences technologiques et des différences de valeurs ont donné naissance à des centaines de blockchains publiques. En raison de leur caractère fondamental de décentralisation, les blockchains sont des systèmes relativement fermés et isolés, incapables de percevoir ou d'interagir avec l'extérieur, rendant chaque chaîne semblable à une île coupée des autres. Aujourd'hui, la narration dominante autour des blockchains évolue vers une architecture modulaire en plusieurs couches : au-delà des solutions de couche 2 (Layer 2) pour l'exécution, nous disposons désormais de couches spécialisées dans le stockage des données (DA), le règlement (settlement), voire même des sous-couches d'exécution. Cette fragmentation croissante de la liquidité et l'expérience utilisateur morcelée ne font que s'accentuer. Quant aux ponts cross-chain traditionnels, ils restent entachés de nombreuses vulnérabilités.

Du point de vue d’un utilisateur lambda, transférer ses actifs via un pont cross-chain est déjà une opération fastidieuse et longue. Sans compter les risques supplémentaires : incompatibilité entre actifs, attaques de hackers, frais de gaz exorbitants, pénurie de liquidités sur la chaîne cible, etc. L’absence d’interopérabilité entre chaînes freine non seulement l’adoption massive de la blockchain, mais fait également ressembler les différentes blockchains publiques à des tribus rivales – voire à des États souverains – en conflit permanent. Les blockchains de base continuent de se disputer sur les choix relatifs au « dilemme du triangle » ; quant aux différents niveaux d’architecture, ils s’opposent sans fin sur la supériorité de leurs propres solutions. Dans ce contexte de développement multi-chaînes et multi-couches de plus en plus intense, les ponts cross-chain traditionnels ne répondent plus aux besoins du secteur. La demande de connectivité totale dans Web3 devient urgente. Où en est aujourd’hui le développement des protocoles d’interopérabilité omnichain ? À quelle distance sommes-nous de la prochaine vague d’un milliard d’utilisateurs ?

Qu’est-ce que l’interopérabilité omnichain ?

Sur Internet traditionnel, il est rare de ressentir une rupture d’expérience utilisateur. Prenons l’exemple du paiement : utiliser Alipay ou WeChat suffit généralement à régler tous types de transactions sur n’importe quel site web. Mais dans l’univers Web3, des barrières naturelles séparent les blockchains. En simplifiant, les protocoles d’interopérabilité omnichain représentent le marteau capable de briser ces barrières. Grâce à des solutions de communication inter-chaînes, ils permettent un transfert fluide d’actifs et d’informations entre plusieurs blockchains publiques. Leur objectif ? Offrir une expérience aussi transparente que celle décrite ci-dessus dans Web2, et atteindre à terme une vision centrée sur les intentions (Intent-Centric), voire une absence totale de perception de la chaîne utilisée.

La mise en œuvre de l’interopérabilité omnichain soulève plusieurs défis clés : la communication entre chaînes à contrats intelligents hétérogènes, le transfert d’actifs sans recourir à des jetons emballés (wrapped), etc. Pour relever ces défis, certains projets et protocoles proposent des solutions innovantes comme LayerZero ou Wormhole. Nous analyserons ces projets plus loin. Mais auparavant, il convient de bien distinguer les notions d’« omnichain » et de « pont cross-chain », ainsi que de comprendre les difficultés liées au cross-chain et les méthodes actuellement disponibles.

En quoi l’omnichain change-t-il la donne ?

Contrairement aux anciens ponts tiers où l'utilisateur devait bloquer ses actifs sur la chaîne source, payer des frais de gaz, puis attendre longuement avant de recevoir un actif emballé (Wrapped Token) sur la chaîne cible, les protocoles d’interopérabilité omnichain constituent un nouveau paradigme issu de la technologie cross-chain. Ils agissent comme un centre de communication, transmettant tout type d’information, y compris des actifs. Cela permet aux chaînes de coopérer entre elles. Par exemple, Sushi, qui intègre le routeur Stargate, permet désormais d’échanger directement des actifs entre la chaîne source et la chaîne cible, optimisant au maximum l’expérience utilisateur. À l’avenir, des cas d’usage encore plus ambitieux seront possibles : interagir sans friction entre différentes Dapps fonctionnant sur des chaînes distinctes.

Le choix du triangle et les trois types de validation

Le monde de la blockchain regorge de compromis. Comme le fameux « dilemme du triangle » des blockchains publiques, les solutions cross-chain font face à un « dilemme de l’interopérabilité » (Interoperability Trilemma). En raison de contraintes techniques et de sécurité, les protocoles cross-chain doivent choisir deux critères parmi les trois suivants à optimiser :

1. Non-dépendance à la confiance (Trustlessness) : aucune entité centralisée n’est requise. La solution offre un niveau de sécurité équivalent à celui de la blockchain sous-jacente. Utilisateurs et participants n’ont pas besoin de faire confiance à un intermédiaire ou tiers pour garantir la sécurité et l’exécution correcte des transactions.

2. Extensibilité (Extensibility) : le protocole peut facilement s’appliquer à n’importe quelle plateforme ou réseau blockchain, sans être limité par une architecture technique ou des règles spécifiques. Cela permet à la solution d’interopérabilité de supporter un large écosystème blockchain, et pas seulement quelques réseaux particuliers.

3. Généralité (Generalizability) : le protocole peut gérer tout type de transfert de données ou d’actifs entre domaines, et pas uniquement certains types de transactions ou d’actifs spécifiques. Autrement dit, grâce à ce pont, différentes blockchains peuvent échanger toutes sortes d’informations et de valeurs, y compris des cryptomonnaies, des appels de contrats intelligents ou toute autre donnée arbitraire.

Initialement, les ponts cross-chain étaient classés selon les catégories proposées par Vitalik et d'autres : verrouillage par hachage temporel (HTLC), validation par témoin (notary), et validation par relais (ou vérification légère, light client). Plus tard, Arjun Bhuptani, fondateur de Connext, a proposé une classification alternative : vérification native (confiance minimale + extensibilité), vérification externe (extensibilité + généralité), et vérification locale (confiance minimale + généralité). Ces méthodes reposent sur des modèles de confiance et des implémentations techniques différents, afin de répondre à divers besoins en matière de sécurité et d’interopérabilité.

Vérification native (Natively Verified) :

● Les ponts à vérification native s’appuient directement sur les mécanismes de consensus des chaînes source et cible pour valider la validité des transactions, sans couche ni intermédiaire supplémentaire. Certains ponts, par exemple, utilisent des contrats intelligents pour créer une logique de validation directe entre deux blockchains, permettant à celles-ci de confirmer les transactions via leur propre mécanisme de consensus. Ce modèle augmente la sécurité car il repose directement sur les mécanismes intrinsèques des chaînes participantes. Toutefois, son implémentation technique est plus complexe, et toutes les blockchains ne permettent pas une vérification native directe.

Vérification externe (Externally Verified) :

● Les ponts à vérification externe utilisent des validateurs tiers ou un groupe de validateurs pour confirmer la validité des transactions. Ces validateurs – nœuds indépendants, membres d’une alliance ou autres participants – opèrent en dehors des chaînes source et cible. Cette approche implique souvent la transmission et la validation de messages cross-chain effectuées par des entités externes, plutôt que traitées directement par les blockchains concernées. Bien qu’elle offre une grande flexibilité et une interopérabilité étendue, elle introduit un niveau de confiance supplémentaire et des risques de sécurité potentiels. (Malgré un fort risque de centralisation, la vérification externe reste la méthode cross-chain la plus répandue, notamment grâce à sa souplesse, son efficacité et ses coûts faibles.)

Vérification locale (Locally Verified) :

● La vérification locale consiste, lors d’une interaction cross-chain, à ce que la chaîne cible valide l’état de la chaîne source afin de confirmer la transaction et d’exécuter localement les opérations suivantes. Cela se fait généralement en exécutant un client léger (light client) de la chaîne source au sein de la machine virtuelle de la chaîne cible, ou en parallèle. Cette méthode suppose la présence d’une minorité honnête ou une hypothèse de synchronisation : au moins un relais honnête dans le comité (minorité honnête), ou, si le comité échoue, les utilisateurs doivent eux-mêmes transmettre les transactions (hypothèse de synchronisation). Il s’agit de la méthode de communication cross-chain la plus minimisante en termes de confiance, mais aussi la plus coûteuse, la moins flexible en développement, et mieux adaptée aux blockchains ayant des machines d’état similaires – par exemple, entre Ethereum et ses réseaux de couche 2, ou entre des blockchains construites avec Cosmos SDK.

Les différents types de solutions

En tant qu'une des infrastructures les plus cruciales du monde Web3, la conception des solutions cross-chain reste un problème épineux, ce qui explique l’émergence constante de nouvelles approches. Actuellement, on peut distinguer cinq grandes catégories, chacune adoptant une méthode particulière pour assurer l’échange, le transfert d’actifs et les appels de contrats. « 1 »

● Échange de jetons (Token Exchange) : permet à un utilisateur d’échanger un actif sur une blockchain contre un actif équivalent sur une autre chaîne. En utilisant des technologies telles que les échanges atomiques (atomic swaps) ou les AMM cross-chain, des pools de liquidité peuvent être créés sur différentes chaînes pour faciliter les conversions.

● Ponts d’actifs (Asset Bridge) : cette méthode consiste à verrouiller ou brûler des actifs sur la chaîne source via un contrat intelligent, puis à libérer ou créer des actifs correspondants sur la chaîne cible via un contrat équivalent. Selon la manière dont les actifs sont traités, on distingue trois sous-types :

○ Modèle Verrouiller/Frapper (Lock/Mint) : les actifs sont verrouillés sur la chaîne source, et des « actifs pontés » équivalents sont frappés sur la chaîne cible. Lors de l’opération inverse, les actifs pontés sont brûlés pour déverrouiller les actifs d’origine.

○ Modèle Brûler/Frapper (Burn/Mint) : les actifs sont brûlés sur la chaîne source, puis un montant équivalent est frappé sur la chaîne cible.

○ Modèle Verrouiller/Déverrouiller (Lock/Unlock) : les actifs sont verrouillés sur la chaîne source, puis un montant équivalent est déverrouillé depuis un pool de liquidité sur la chaîne cible. Ces ponts attirent souvent la liquidité via des incitations telles que le partage de revenus.

● Paiements natifs (Native Payments) : permet à une application sur la chaîne source de déclencher un paiement en actif natif sur la chaîne cible, ou de déclencher un paiement cross-chain basé sur des données présentes sur une chaîne. Cette méthode est principalement utilisée pour le règlement, selon des données blockchain ou des événements externes.

● Interopérabilité des contrats intelligents : permet à un contrat intelligent sur la chaîne source d’appeler une fonction d’un contrat sur la chaîne cible en utilisant des données locales, permettant ainsi des applications complexes cross-chain, incluant des échanges d’actifs ou des opérations de pont.

● Pont programmable : solution avancée d’interopérabilité combinant le pontage d’actifs et la transmission de messages. Lorsqu’un actif est transféré de la chaîne source vers la chaîne cible, cela peut immédiatement déclencher un appel de contrat sur la chaîne cible, permettant diverses fonctions cross-chain : mise en staking, échange d’actifs, ou dépôt dans un contrat intelligent sur la chaîne cible.

Layer Zero

Considéré comme le projet le plus célèbre parmi les protocoles d’interopérabilité omnichain, Layer Zero a attiré des investissements massifs provenant d’a16z, Sequoia Capital, Coinbase Ventures, Binance Labs et Multicoin Capital, totalisant 315 millions de dollars lors de trois levées de fonds. Au-delà de l’attrait du projet lui-même, cela reflète clairement l’importance stratégique accordée au domaine omnichain par les grands capitaux du secteur. Malgré ces atouts, Layer Zero a longtemps été controversé, critiqué pour ses risques de centralisation et ses lacunes écologiques. Mais mettons provisoirement de côté ces biais et examinons si l’architecture de Layer Zero dispose du potentiel nécessaire pour réaliser une connectivité totale.

Un cross-chain sans confiance : comme mentionné précédemment, les ponts cross-chain traditionnels reposent principalement sur une validation purement externe. Or, en externalisant la confiance à des entités hors chaîne, la sécurité diminue fortement (la plupart des ponts multisignatures compromis l’ont été pour cette raison : les hackers n’ont qu’à cibler les points de garde des actifs). En revanche, LayerZero adopte une architecture où la validation est divisée entre deux entités indépendantes : l’oracle et le relais. Cette approche minimaliste vise à corriger les faiblesses de la validation externe. Théoriquement, l’indépendance entre oracle et relais devrait offrir un environnement de communication cross-chain totalement sans confiance et sécurisé. Toutefois, les hackers peuvent aussi s’attaquer à l’oracle ou au relais, et il existe un risque théorique de collusion centralisée entre les deux. Ainsi, dans sa version V1, le prétendu « cross-chain sans confiance » de LayerZero présente encore de nombreuses failles logiques. La version V2 introduira un réseau de validation décentralisé (DVNs) pour améliorer ce mécanisme, comme nous le verrons plus bas.

Les endpoints LayerZero : les endpoints sont des éléments clés du protocole. Bien que les oracles et relais (V1) ou les DVNs (V2) soient principalement chargés de la validation des messages et de la prévention de la fraude, les endpoints sont des contrats intelligents qui rendent possible l’échange réel de messages entre les environnements natifs de deux blockchains. Chaque endpoint, sur chaque blockchain participante, est composé de quatre modules : Communicator, Validator, Network et Libraries. Les trois premiers activent les fonctionnalités principales du protocole, tandis que le module Libraries permet aux développeurs d’étendre ces fonctionnalités et d’ajouter des fonctions personnalisées spécifiques à chaque blockchain. Ces bibliothèques personnalisées permettent à LayerZero de s’adapter à des blockchains aux architectures et machines virtuelles variées, notamment aux réseaux compatibles EVM et aux chaînes non-EVM.

Fonctionnement : le système de communication de LayerZero repose fondamentalement sur les endpoints. Grâce aux trois premiers modules décrits ci-dessus, il constitue l’infrastructure de base pour la transmission de messages cross-chain. Le processus commence par une application sur une blockchain (chaîne A) envoyant un message contenant les détails de la transaction, l’identifiant de la chaîne cible, la charge utile (payload) et les informations de paiement au Communicator. Ce dernier compile ces informations en un paquet de données, qu’il transmet au Validator, accompagné d’autres données. Le Validator collabore alors avec le Network pour initier le transfert de l’en-tête du bloc de la chaîne A vers la chaîne cible (chaîne B), tout en demandant au relais de récupérer préalablement la preuve de transaction afin d’en garantir l’authenticité. L’oracle et le relais récupèrent respectivement l’en-tête du bloc et la preuve de transaction, puis transmettent ces informations au contrat Network de la chaîne B, qui relaye ensuite le hachage du bloc au Validator. Une fois que le Validator a vérifié que le paquet et la preuve fournis par le relais sont corrects, il transmet le message au Communicator de la chaîne B. Enfin, le contrat intelligent remet le message à l’application cible sur la chaîne B, achevant ainsi le processus de communication cross-chain.

Dans LayerZero V2, les oracles seront remplacés par des réseaux de validation décentralisés (DVNs), résolvant ainsi les critiques relatives à la centralisation et à l’insécurité des entités hors chaîne. Par ailleurs, les relais seront remplacés par des exécutants (executors), dont le rôle sera strictement limité à l’exécution des transactions, sans responsabilité de validation.

Modularité et extensibilité : les développeurs peuvent utiliser le module Libraries pour étendre les fonctionnalités de base de LayerZero sur chaque blockchain. Ces modules font partie intégrante des contrats intelligents du protocole et permettent d’implémenter de nouvelles fonctionnalités spécifiques à chaque chaîne, sans modifier le code principal de LayerZero. Le protocole est également hautement extensible grâce à l’utilisation d’un système de messages légers pour la communication inter-chaînes. L’expérience utilisateur est simple : les opérations cross-chain via LayerZero peuvent être réalisées en une seule transaction, sans les étapes habituelles d’emballage/déballage de jetons exigées par les ponts traditionnels. L’expérience ressemble donc à un simple échange ou transfert de jetons sur une même chaîne.

LayerZero Scan : étant donné que LayerZero prend en charge près de 50 blockchains publiques et réseaux de couche 2, suivre les activités de messages sur LayerZero n’est pas chose aisée. C’est là qu’intervient LayerZero Scan. Cette application de navigateur cross-chain permet de visualiser tous les échanges de messages du protocole sur les chaînes participantes. Vous pouvez consulter les activités par chaîne source ou chaîne cible, ou explorer les transactions par DApp utilisant LayerZero.

OFT (jeton fongible omnichain) : le standard OFT (Omnichain Fungible Token) permet aux développeurs de créer des jetons fonctionnant nativement sur plusieurs chaînes. Le standard OFT implique de brûler un jeton sur une chaîne tout en frappant une copie équivalente sur la chaîne cible. Initialement, le standard OFT ne fonctionnait qu’avec les chaînes compatibles EVM. Avec la version OFT V2, LayerZero étend ce standard pour prendre en charge les plateformes non-EVM.

ONFT (jeton non fongible omnichain) : l’ONFT est la version non fongible du standard OFT. Les NFT créés selon le standard ONFT peuvent être transférés et stockés nativement entre les chaînes qui le prennent en charge.

Wormhole

Comme Layer Zero, Wormhole appartient au rang des protocoles omnichain. Récemment mis en lumière par son airdrop, le protocole a été lancé en octobre 2020. Il est passé de la version V1, un pont bidirectionnel de jetons, à une plateforme actuelle permettant de construire des applications natives cross-chain couvrant plusieurs chaînes. Son événement le plus marquant fut un piratage en février 2022, entraînant le vol de 360 millions de dollars en ETH. Moins de 24 heures plus tard, Wormhole a comblé la perte (source inconnue). Récemment, le projet a annoncé une levée de fonds de 225 millions de dollars. Quel est donc le secret de Wormhole pour susciter autant d’intérêt auprès des investisseurs ?

Ciblage précis : contrairement à d'autres protocoles axés sur l'écosystème EVM, Wormhole mise principalement sur les chaînes non-EVM. C’est le seul protocole omnichain majeur à supporter Solana et les chaînes Move (APT, SUI). Avec la reprise et l’explosion de ces écosystèmes, l’émergence de Wormhole était presque inévitable.

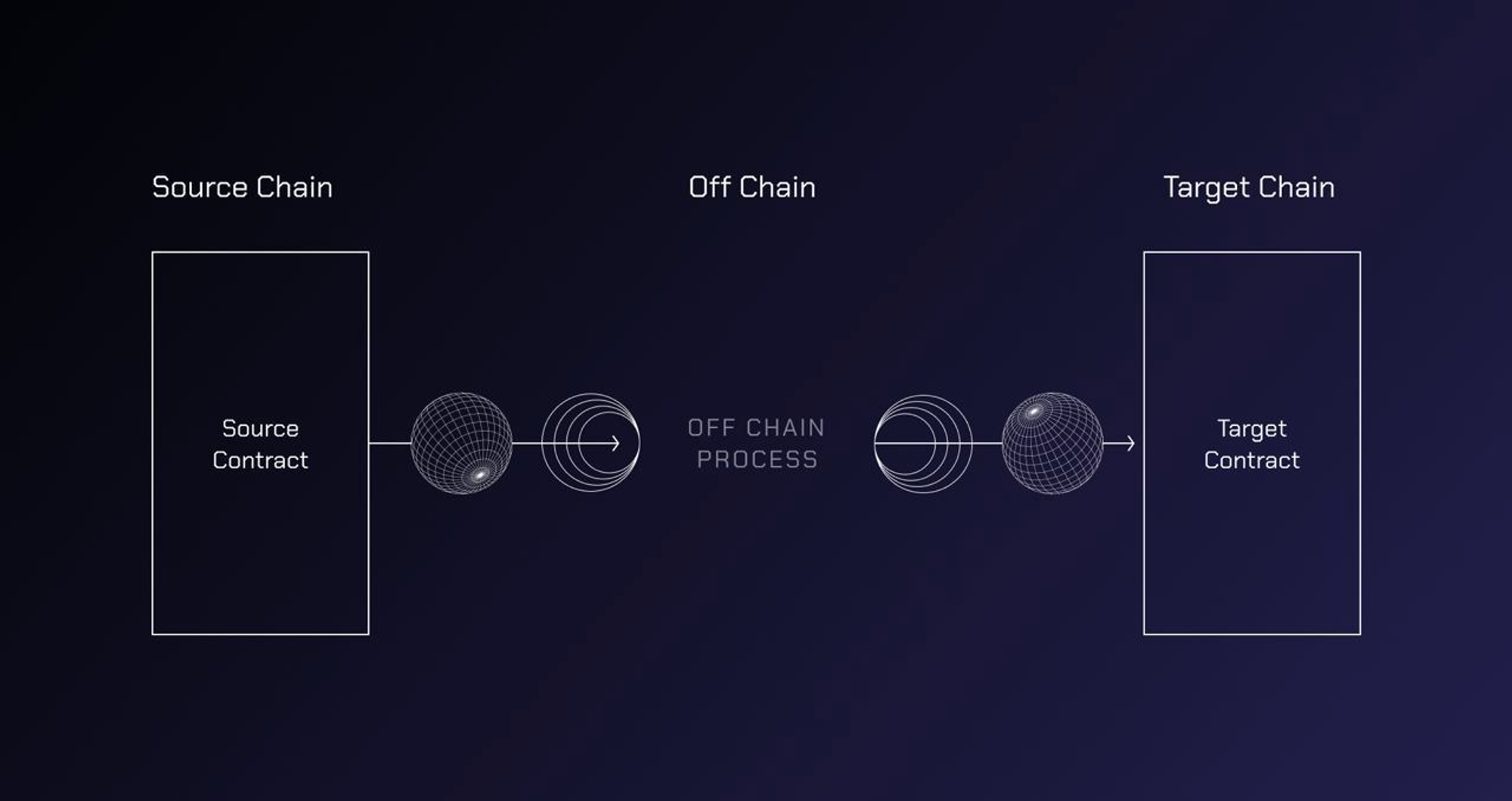

Fonctionnement : le cœur de Wormhole repose sur le protocole VAA (Verifiable Action Approval) et 19 nœuds Guardian (Wormhole a choisi des institutions renommées du secteur comme nœuds gardiens, ce qui lui vaut parfois des critiques). Les contrats Wormhole Core Contract sur chaque chaîne convertissent les requêtes en VAA pour le transfert cross-chain. Le processus suit les étapes suivantes :

1. Événement et création du message : un événement spécifique sur la chaîne source (ex. : demande de transfert d’actif) est capturé et encapsulé en un message détaillant l’événement et l’action requise.

2. Écoute et signature par les Guardians : les 19 nœuds Guardian du réseau Wormhole surveillent les événements cross-chain. Dès qu’un événement est détecté sur la chaîne source, ils le valident. Après validation, chaque nœud signe le message avec sa clé privée, attestant de son approbation (deux tiers des nœuds doivent être d’accord).

3. Génération du VAA : une fois suffisamment de signatures collectées, celles-ci sont regroupées en un VAA. Ce document constitue une approbation vérifiable de l’événement et de la requête cross-chain, contenant les détails de l’événement initial et les preuves de signature des Guardians.

4. Transmission du VAA : le VAA est ensuite envoyé à la chaîne cible. Là, le contrat Wormhole Core Contract vérifie son authenticité, notamment en contrôlant les signatures des Guardians pour s’assurer qu’elles proviennent de nœuds fiables et que le message n’a pas été altéré.

5. Exécution de l’opération cross-chain : une fois le VAA validé sur la chaîne cible, le contrat exécute l’action correspondante (création de jetons, transfert d’actifs, appel de contrat intelligent, etc.). Ainsi, un événement sur la chaîne source déclenche une réaction adéquate sur la chaîne cible.

Sécurité interne : Wormhole développe trois fonctions internes majeures : surveillance (regulatory), comptabilité (accounting) et arrêt d’urgence. Elles sont développées en open source pour permettre une transparence maximale. Ces fonctions sont en cours de finalisation et attendent l’adoption par les Guardians. « 2 »

1. Surveillance : cette fonction, mise en œuvre au niveau des Guardians/oracles, permet de surveiller les flux de valeur sur les chaînes surveillées pendant une fenêtre temporelle définie. Les Guardians fixent un seuil maximal acceptable par chaîne ; tout dépassement bloque automatiquement les flux excédentaires.

2. Comptabilité : cette fonction, gérée par les Guardians ou oracles, utilise une blockchain dédiée (appelée wormchain) comme grand livre cross-chain. Ce registre transforme les Guardians en validateurs sur chaîne et sert également de plug-in comptable. Ils peuvent rejeter les transactions cross-chain si les fonds sur la chaîne d’origine sont insuffisants (validation indépendante de la logique du contrat intelligent).

3. Arrêt d’urgence : cette fonction est implémentée sur chaîne et permet aux Guardians, en cas de menace détectée, de suspendre par consensus le flux d’actifs du pont. La solution actuelle repose sur un appel de fonction sur chaîne.

Intégration rapide : le produit Connect de Wormhole fournit aux applications un outil de pontage simplifié. En quelques lignes de code seulement, les développeurs peuvent intégrer les fonctionnalités cross-chain de Wormhole. Connect propose un ensemble d’outils facilitant l’intégration, permettant aux développeurs d’ajouter facilement les fonctions de pontage emballé ou natif dans leurs propres applications. Par exemple, un marché NFT souhaitant transférer ses NFTs d’Ethereum vers Solana peut offrir à ses utilisateurs, via Connect, un outil simple et rapide pour déplacer librement leurs NFTs entre les deux chaînes.

Transmission de messages (Messaging) : dans un écosystème blockchain diversifié, la transmission de messages devient essentielle. Le produit Messaging de Wormhole propose une solution décentralisée permettant aux différents réseaux blockchain d’échanger en toute sécurité et simplicité informations et valeurs. Messaging se concentre sur la transmission de messages inter-chaînes, avec une intégration simplifiée pour accélérer la croissance des utilisateurs et de la liquidité, tout en garantissant une haute sécurité et un fort niveau de décentralisation. Par exemple, un projet DeFi sur Ethereum souhaitant interagir avec un autre projet sur Solana peut, grâce à Messaging, échanger facilement informations et valeurs sans étape intermédiaire complexe ni intervention tierce.

Cadre NTT : le cadre NTT (Native Token Transfers) propose via Wormhole une solution innovante et complète pour transférer des jetons natifs et des NFTs entre blockchains. NTT permet aux jetons de conserver leurs propriétés intrinsèques lors du transfert inter-chaînes, et autorise un transfert direct sans passer par des pools de liquidité, évitant ainsi les frais LP, le glissement (slippage) ou les risques de MEV. En outre, il s’intègre à tout contrat ou standard de jeton, ainsi qu’aux processus de gouvernance, permettant aux équipes projet de conserver la propriété, les droits de mise à niveau et la personnalisation de leurs jetons.

Conclusion

Bien que les protocoles d’interopérabilité omnichain en soient encore à leurs balbutiements, confrontés à des risques de sécurité et de centralisation, et que leur expérience utilisateur reste en deçà de celle des écosystèmes Internet Web2, ils représentent une avancée significative par rapport aux anciennes technologies de pont cross-chain. À long terme, l’interopérabilité omnichain incarne une vision ambitieuse : unifier des milliers d’îlots blockchain. Dans cette ère modulaire où l’on recherche vitesse extrême et rentabilité, les protocoles omnichain jouent un rôle pivot, reliant le passé au futur. C’est un domaine stratégique qui mérite toute notre attention.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News