Redline DAO : Pourquoi sommes-nous optimistes quant à l'avenir des portefeuilles Web3 ?

TechFlow SélectionTechFlow Sélection

Redline DAO : Pourquoi sommes-nous optimistes quant à l'avenir des portefeuilles Web3 ?

Qu'il s'agisse d'un portefeuille à contrat intelligent ou d'un portefeuille personnel, la clé privée dispose d'un contrôle absolu sur le portefeuille. Dès lors que la clé privée est perdue, notre portefeuille est entièrement exposé aux risques.

Rédaction : Ggg, Redline DAO

-

« Not your key, not your coin » : que ce soit pour un portefeuille intelligent ou personnel, la clé privée détient le contrôle absolu sur le portefeuille. Une fois perdue, notre portefeuille est entièrement exposé au risque.

-

La clé privée constitue la base du portefeuille ; les mots de récupération (mnémoniques) sont le mécanisme de restauration de cette clé, et représentent aujourd’hui l’un des principaux freins à l’adoption généralisée des portefeuilles.

-

Les solutions sans mots de récupération, telles que MPC et la récupération sociale, constituent la base indispensable d’une adoption massive.

-

Vers de nouvelles possibilités pour les portefeuilles Web3, avec les attentes autour de EIP-4337.

En 2010, Vitalik Buterin, fondateur d’Ethereum, possédait un compte Warlock dans World of Warcraft. Un jour, Blizzard décida de nerfer radicalement ce personnage en supprimant la partie dégâts magiques du sort « Siphon de vie ». Il s'endormit en pleurs, et comprit ce jour-là combien les serveurs centralisés pouvaient être terrifiants. C’est ainsi qu’il décida de quitter le jeu et de créer un réseau décentralisé : Ethereum.

En novembre 2022, le plus grand exchange de produits dérivés au monde, FTX, fut accusé d’avoir détourné les fonds utilisateurs. Son fondateur, SBF, fut arrêté par la police des Bahamas, puis transféré aux États-Unis pour y être jugé.

Du joueur de Warlock trahi par Blizzard il y a treize ans aux victimes actuelles de FTX, nous prenons de plus en plus conscience de l’importance de la devise « Not your key, not your coin » : même en présence d’audits ou de régulateurs tiers, les serveurs centralisés peuvent toujours manipuler ou falsifier les données à leur guise. En revanche, sur un réseau décentralisé, le registre blockchain est transparent et immuable. Tant que nous détenons la clé privée de notre compte, nous conservons un contrôle absolu sur nos actifs.

La décentralisation est magnifique, mais quel en est le prix ?

Dans le monde blockchain, chacun est le premier responsable de ses propres actifs. Lorsqu’un utilisateur choisit un portefeuille, la question centrale devient : quel niveau de risque et de responsabilité suis-je prêt à assumer ? Prenons l'exemple du système financier traditionnel :

-

Pour les utilisateurs soucieux de sécurité, placer son argent dans une banque aux procédures d’ouverture longues mais dotée d'une taille imposante semble raisonnable : la sécurité financière de la grande banque (risque) > les démarches rigoureuses d’inscription (responsabilité).

-

Pour ceux qui priorisent l’utilisabilité, il suffit de stocker son argent dans WeChat ou Alipay, capables de faciliter facilement les transactions P2P, avec seulement une carte d’identité et un numéro de téléphone pour s’enregistrer — même si ces deux plateformes ne sont que des entreprises cotées, non soutenues par l’État : la commodité d’Alipay (responsabilité) > l’état de fonctionnement d’Alipay (risque).

Revenons à Web3 : il existe deux façons de stocker des actifs, via des portefeuilles gérés (custodial) ou non gérés (non-custodial). Avant cela, faisons un bref rappel du fonctionnement des portefeuilles :

Portefeuilles et clés privées

La création d’un compte correspond à la génération d’une clé privée. Sur Ethereum, il existe deux types de comptes : les comptes EOA (External Owned Account, comptes externes) et les comptes contrats (smart contracts déployés sur la chaîne par un compte EOA) :

-

Prenons l’exemple d’un compte EOA :

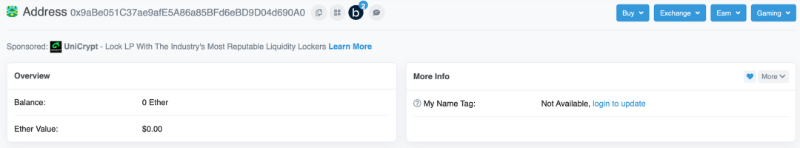

Adresse EOA

-

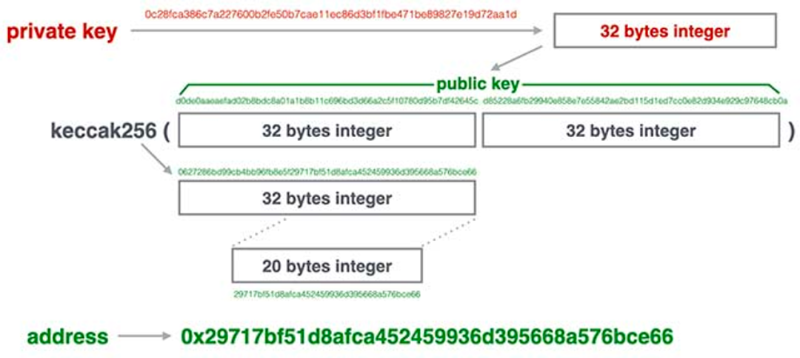

Une clé privée est générée sous forme d’un nombre aléatoire de 256 bits. À partir de celle-ci, la clé publique est dérivée via l’algorithme SHA3, puis l’adresse est calculée grâce à keccak-256 (les 20 derniers octets du hachage). Cette adresse unique correspond à un compte personnel contrôlé par une clé privée. Pendant ce processus, la clé privée génère 12 mots mnémoniques, qui permettent ultérieurement de retrouver la clé privée elle-même.

-

Actuellement, les portefeuilles dApp dominants sur les principales blockchains sont des portefeuilles EOA, tels que Metamask, Phantom (Solana), BSC Wallet (BSC) ou Keplr (Cosmos).

2. Les comptes intelligents (smart accounts) sont des programmes EVM déployés sur la chaîne par un compte EOA, capables de différentes fonctionnalités. Contrairement aux comptes EOA, ils n’ont pas de clé privée et ne peuvent pas initier eux-mêmes des actions. Ils ne peuvent être appelés que par un compte EOA. Ainsi, le contrôle final d’un portefeuille intelligent dépend de la clé privée du compte EOA ayant déployé le contrat. De ce fait, même un portefeuille intelligent reste sous le contrôle d’une clé privée. Tout compte dont l’adresse est un contrat est donc un portefeuille intelligent.

Les portefeuilles intelligents se divisent en portefeuilles multisignatures (multisig) et portefeuilles à abstraction de compte (account abstraction) :

-

Portefeuille multisig : Dès 2013, ces portefeuilles sont devenus la solution privilégiée des organisations de fonds. Initialement développée dans l’écosystème Bitcoin, cette technologie existe aussi sur Ethereum, avec des exemples comme Gnosis Safe. La Fondation Ethereum utilise un portefeuille multisig 4-sur-7 (un contrat intelligent contrôlé par 7 comptes EOA, nécessitant au moins 4 signatures pour valider une transaction).

-

Abstraction de compte : un seul compte EOA contrôle une adresse de contrat afin de simuler un comportement EOA. Des projets populaires comme Argent ou Loopring relèvent de cette catégorie.

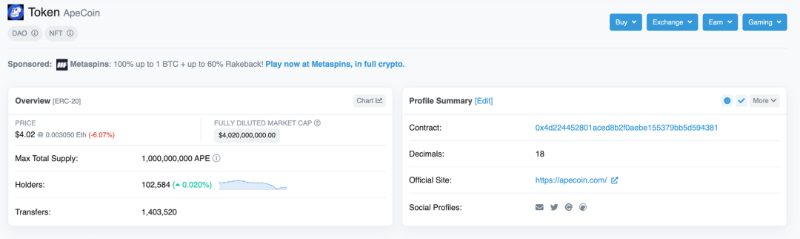

Adresse du contrat Apecoin

3. Après la création du compte, toute interaction sur la blockchain nécessite la participation de la clé privée.

-

Selon les explications de M. Liao Xuefeng :

Dans un réseau décentralisé, aucune institution de confiance comme une banque n’existe. Pour réaliser une transaction entre deux nœuds, un mécanisme sécurisé d’échange sans confiance préalable doit être mis en place.

Imaginons que Xiaoming souhaite envoyer de l’argent à Xiaohong. Si Xiaohong affirme que Xiaoming lui a envoyé 10 000 yuans, cette affirmation n’est pas fiable.

En revanche, si Xiaoming affirme avoir envoyé 10 000 yuans à Xiaohong, tant que l’on peut vérifier que cette déclaration provient bien de Xiaoming et qu’il dispose des fonds, la transaction est considérée comme valide.

Comment vérifier que la déclaration vient bien de Xiaoming ?

-

La signature créée à partir de la clé privée permet aux validateurs de confirmer l’identité de l’émetteur. N’importe qui peut utiliser la clé publique pour comparer la signature numérique et le résultat de la transaction. Seul Xiaoming, détenteur de la clé privée, peut émettre cette déclaration, ce qui garantit son authenticité.

-

Sur Ethereum, ces transactions incluent non seulement les transferts P2P, mais aussi les appels aux contrats intelligents.

-

Lorsque nous utilisons quotidiennement un portefeuille, nous appelons en réalité la clé privée locale via la plateforme pour signer la transaction sur la chaîne.

Sécurité, seuil d’accès et résistance à la censure des portefeuilles

Tout dans un portefeuille tourne autour de la clé privée.

Un portefeuille est essentiellement un outil qui permet de :

1. Créer une clé privée,

2. La stocker,

3. L'utiliser,

4. La sauvegarder,

5. Et la restaurer.

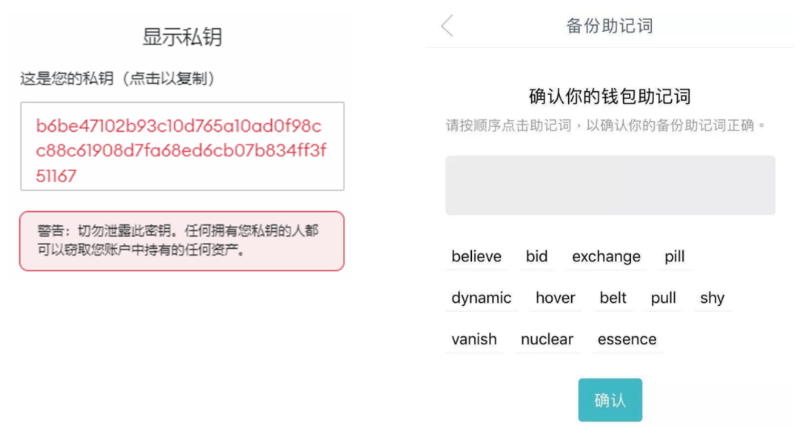

La méthode standard actuelle de sauvegarde/restauration repose sur les mots de récupération (mnémoniques), ces 12 ou 24 mots donnés lors de l’inscription :

-

Les mots de récupération permettent de retrouver la clé privée en clair. Lorsqu’un utilisateur change d’appareil, il suffit de saisir ces mots dans l’application pour regénérer la clé privée et reprendre le contrôle du portefeuille.

-

Pour l’utilisateur, clé privée = mots de récupération, bien que ces deux concepts diffèrent : les mots mnémoniques sont simplement le mécanisme de sauvegarde de la clé privée.

-

Une analogie : les mots de récupération reviennent à copier votre clé. Si vous perdez votre clé, vous pouvez en recréer une identique grâce à ces mots.

Étant donné que la clé privée est le seul moyen d’interagir avec la blockchain, la responsabilité de sa conservation incombe à l’utilisateur. La méthode la plus sûre consisterait à générer hors ligne, via du code, un nombre aléatoire (clé privée) et l’algorithme SHA256 pour obtenir l’adresse. Mais ce niveau technique est inaccessible à la majorité. Le choix d’un portefeuille dépend donc de trois critères : sécurité, accessibilité et résistance à la censure :

-

Sécurité : Quel coût pour un pirate informatique de compromettre la clé privée ou les mots de récupération ?

Prenons le cas d’un portefeuille matériel : un pirate ne peut accéder à la clé que par phishing ou vol physique.

-

Accessibilité : Quelle est la facilité d’utilisation ?

Metamask exige de noter 12 mots à l’inscription et de les ressaisir lors d’un changement d’appareil, tandis que sur Binance, l’inscription et la connexion se font par e-mail en un clic.

-

Résistance à la censure : Le contrôle final du portefeuille appartient-il vraiment à l’utilisateur ?

Si l’application du portefeuille enregistre les mots de récupération en clair sur ses serveurs, un pirate peut les voler en piratant le serveur. Même sans attaque externe, un projet comme Slope pourrait garder sciemment les clés, violant ainsi la résistance à la censure.

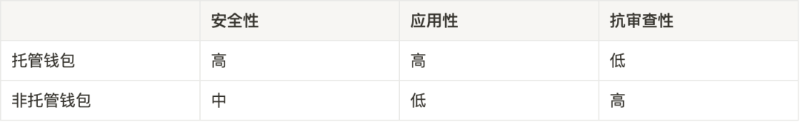

Les portefeuilles se divisent en deux catégories : non gérés (non-custodial) et gérés (custodial).

- Portefeuille non géré : l’utilisateur conserve lui-même les mots de récupération.

a. Prenons Metamask, un portefeuille non géré (ou auto-géré). Cela signifie que Metamask ne stocke aucune donnée du portefeuille ; la clé privée reste localement dans le navigateur ou l’application mobile. Lors d’une signature, Metamask appelle la clé depuis le fichier local. Si l’utilisateur perd sa clé ou ses mots de récupération, Metamask ne peut rien faire : les actifs sont définitivement perdus.

b. Les portefeuilles matériels, comme Ledger, sont considérés comme les plus sûrs. Ils génèrent hors ligne la clé privée et l’adresse, puis transfèrent la clé publique vers un portefeuille logiciel comme Metamask. Pour chaque signature, une confirmation hors ligne via le dispositif matériel est nécessaire. Comme la clé privée n’a jamais touché Internet, un pirate peine à l’obtenir. Toutefois, si l’utilisateur perd ses mots de récupération ou tombe dans un piège de phishing, le portefeuille matériel ne protège plus rien.

- Portefeuille géré

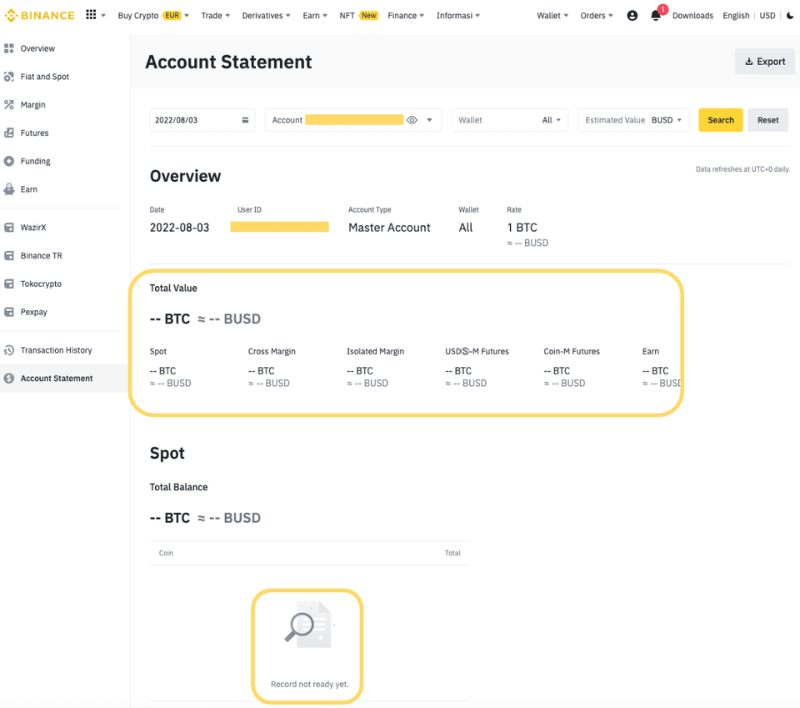

Des plateformes comme Coinbase ou Binance utilisent des portefeuilles gérés. Contrairement aux précédents, le compte affiché dans Coinbase n’est pas associé à une clé privée détenue par l’utilisateur, mais à un simple relevé comptable interne. L’utilisateur fait confiance à Coinbase pour gérer ses actifs. Ces comptes ne peuvent pas interagir avec des dApps comme Uniswap.

Source : Binance

En résumé, les portefeuilles gérés ont leurs mots de récupération conservés par la plateforme, offrant une inscription et une restauration faciles, mais la sécurité dépend de l’opérateur, qui détient le contrôle réel. Les portefeuilles non gérés mettent les mots de récupération entre les mains de l’utilisateur, avec des barrières d’entrée plus élevées, mais une sécurité et une résistance à la censure maximales.

Les limites du système basé sur les mots de récupération

Au fur et à mesure que Web3 évolue, de nouveaux besoins et cas d’usage émergent. L’écosystème prospère, notamment après le « DeFi Summer » de 2021, qui a attiré de nombreux utilisateurs habitués aux exchanges vers la blockchain. En mars 2022, MetaMask comptait déjà 30 millions d’utilisateurs mensuels. Pourtant, les mots de récupération, principal mécanisme de restauration, sont devenus la cible favorite des pirates : pour un utilisateur ordinaire, le vol de portefeuille survient souvent par copie dans le presse-papiers ou via des sites de phishing capturant le fichier local de la clé privée.

-

Lorsqu’un pirate attaque, il évalue le coût contre le gain potentiel. Toutes les clés privées (12 mots mnémoniques) sont des sous-ensembles d’un dictionnaire. En testant toutes les combinaisons, un pirate pourrait théoriquement accéder à tous les actifs. Mais ce rapport coût-bénéfice est désastreux : tester toutes les permutations demanderait une puissance de calcul colossale.

-

Les mots mnémoniques courants sont 12 mots anglais choisis parmi 2048 termes. Soit 2048^12 = 5,44e39 combinaisons (5444517870735000000000000000000000000000).

-

Avec une telle puissance de calcul, un pirate pourrait déjà mener une attaque 51 % sur Bitcoin.

-

Le retour sur investissement est donc bien meilleur via le phishing ou le vol de fichiers locaux.

Reprenons Metamask comme exemple : un pirate peut accéder aux mots de récupération ou à la clé privée à deux endroits :

- Mots de récupération

a. Après création, l’utilisateur doit conserver soigneusement ses mots mnémoniques. On recommande d’écrire à la main sur papier, mais certains paresseux les copient dans le presse-papiers, un document Word ou même dans un chat WeChat.

b. Si un logiciel malveillant surveille le presse-papiers, il peut voler instantanément les mots juste après leur création. Par exemple, le VPN QuickQ a été accusé de copier les mots de récupération présents dans le presse-papiers.

- Clé privée

a. Metamask chiffre et stocke la clé privée localement pour la rappeler facilement. Si Metamask est installé comme extension Chrome :

i. Emplacement sous Windows :

C:\Users\USER_NAME\AppData\Local\Google\Chrome\User Data\Default\Local Extension Settings\nkbihfbeogaeaoehlefnkodbefgpgknn.

ii. Emplacement sous Mac : Library>Application Support>Google>Chrome>Default>Local Extension Settings>nkbihfbeogaeaoehlefnkodbefgpgknn

b. La sécurité de Metamask dépend donc de celle de Chrome. Si le pare-feu est contourné, un pirate peut accéder à la clé privée et vider le compte. C’est pourquoi les portefeuilles matériels surpassent Metamask en sécurité.

Au-delà de Metamask, certains portefeuilles non gérés manquent cruellement de résistance à la censure, comme l’incident Slope sur Solana : l’application mobile Slope envoyait les mots de récupération en clair via TLS vers ses serveurs Sentry, où ils étaient stockés non chiffrés. Tout accès à Sentry donnait donc accès aux clés privées.

De nombreux autres incidents doivent nous inciter à la réflexion :

Vol de comptes EOA

-

Vol du portefeuille du fondateur de Fenbushi Capital :

La cause du vol était une fuite des mots de récupération. Le portefeuille utilisé était Trust Wallet. Le montant volé comprenait environ 38,23 millions de USDC, 1607 ETH, 720 000 USDT et 4,13 BTC.

-

Wintermute victime d’une attaque entraînant une perte d’environ 160 millions de dollars. La cause : Wintermute utilisait Profanity pour créer des adresses « Vanity » (commençant par 0x0000000), afin d’économiser des frais de gaz :

Profanity a été conçu pour générer des adresses esthétiques, comme celles commençant ou finissant par des caractères spéciaux. Certains développeurs l’utilisent aussi pour générer des adresses débutant par plusieurs zéros.

Après avoir obtenu une première clé privée SeedPrivateKey de 32 bits, Profanity itère selon un algorithme fixe jusqu’à 2 millions de fois pour trouver l’adresse souhaitée. Connaissant la clé publique, on peut retrouver SeedPrivateKey et l’itérateur par force brute, avec environ 2^32 × 2 millions de calculs — réalisable en quelques heures/jours avec une bonne carte graphique.

Vol de comptes contrats

-

Vol de l’adresse de déploiement du contrat Paraswap :

Selon un rapport de SlowMist : l’adresse pirate (0xf358..7036) a obtenu les droits sur les clés privées de ParaSwap Deployer et QANplatform Deployer. Le pirate a retiré 1000 $ de ParaSwap Deployer et les a transférés vers QANplatform Deployer à titre de test. Notre analyse AML montre qu’il a également volé The SolaVerse Deployer et plusieurs autres adresses prestigieuses. À ce jour, plus de 170 000 $ ont été dérobés.

-

Le pont Ronin a subi une attaque en mars, perdant 173 600 ETH et 25,5 millions de USDC :

Le pirate a créé une entreprise fictive, contacté via LinkedIn et WhatsApp un ingénieur senior d’Axie, l’attirant avec une offre d’emploi alléchante. Le fichier d’offre contenait un malware, permettant d’infiltrer le système d’Axie et de voler la clé privée du compte EOA utilisé pour déployer des contrats.

Outre être la cible principale des pirates, le système basé sur les mots de récupération constitue un obstacle majeur à l’entrée de nouveaux utilisateurs dans Web3.

-

À l’inscription, il faut copier manuellement 12 mots, idéalement sur papier, sans photo. Même avec un gestionnaire de mots de passe fiable (comme 1Password), la copie-collage est déconseillée à cause du risque de vol via le presse-papiers.

-

Pour restaurer le portefeuille (changement d’appareil), il faut retrouver ce papier et ressaisir les 12 mots.

Conserver un bout de papier avec 12 mots paraît peu crédible et peu « Web3 » : nous rêvons du métavers, mais notre sécurité repose sur un morceau de papier inventé à l’époque Song. Ces étapes suffisent à dissuader la plupart des utilisateurs Web2, habitués aux connexions uniques via Google ou Apple ID.

De nouvelles solutions de restauration sans mots de récupération

Pour abaisser la barrière d’entrée et attirer plus d’utilisateurs vers Web3, il faut adopter des solutions de connexion sociales comme en Web2, sans sacrifier sécurité ni résistance à la censure. Nous avons besoin de méthodes de restauration plus pratiques et sûres. Toutes les discussions convergent vers une solution finale : sans mots de récupération. Deux approches existent aujourd’hui : MPC et la récupération sociale.

-

Solution MPC : la clé privée est générée collectivement par plusieurs parties, évitant les accidents liés à la perte ou au vol d’une clé unique.

On peut voir MPC comme une authentification triple facteurs (3FA), où chaque méthode de vérification détient un fragment de clé. Il n’y a pas de clé unique. Si un fragment est perdu, les autres méthodes permettent de le restaurer.

-

Solution de récupération sociale : les fonds sont stockés dans un contrat intelligent, contrôlé par un compte EOA via multisig ou single-sig, avec des « gardiens » de confiance désignés. Si la clé privée EOA est perdue, les gardiens peuvent changer le contrôle du contrat. Aucun mot de récupération n’est nécessaire.

On discute souvent de la récupération sociale et des portefeuilles à abstraction de compte ensemble. Attention : la récupération sociale est une norme et une fonctionnalité sur contrat intelligent, proposée par EIP-2429 en 2019, permettant aux gardiens de remplacer la clé de contrôle. La récente EIP-4337 concerne plutôt l’abstraction de compte, sujet que nous aborderons ensuite.

Solution MPC

La solution MPC consiste, lors de la création d’un compte EOA, à générer conjointement des fragments de clé privée. En 2019, lors de CRYPTO 2019, un article intitulé « Two-Party ECDSA from Secure Two-Party Computation » a popularisé cette approche. MPC signifie « Calcul sécurisé multipartite » (Secure Multi-Party Computation).

-

Le MPC est une branche de la cryptographie remontant aux travaux pionniers d’Andrew C. Yao il y a près de 40 ans. Grâce au MPC, la génération de la clé privée n’a plus besoin d’être centralisée : un groupe de parties non fiables (n parties) peut collaborer pour générer et détenir (n fragments de clé privée). Ce processus s’appelle DKG (Distributed Key Generation).

-

La génération de clés distribuées peut supporter différents schémas d’accès, notamment le modèle « t sur n » : si t fragments sur n participent à la signature, celle-ci est valide. Ce système tolère jusqu’à t pannes arbitraires sans compromettre la sécurité.

-

Le schéma de signature seuil (TSS) désigne la combinaison de DKG et de signature distribuée.

-

Si un fragment de clé est perdu ou exposé, le MPC permet de le restaurer ou de le remplacer, garantissant la sécurité du compte sans changement d’adresse.

Le MPC évite l’apparition d’une clé privée complète à tout moment. Grâce à la génération/détention distribuée des fragments et au schéma TSS « t sur n », il offre une meilleure praticité, sécurité et résistance à la censure que Metamask. Comparé aux mots de récupération, il améliore fortement la sécurité, rivalisant même avec les portefeuilles matériels.

- Sécurité

a. Sans clé privée/exploitée : pendant la création, chaque partie (projet et utilisateur) génère un fragment via MPC. La clé complète n’apparaît jamais. On parle alors de véritable portefeuille sans clé.

b. Coût d’attaque très élevé : même en infiltrant l’appareil utilisateur, un pirate n’obtient qu’un fragment. Il faudrait compromettre à la fois le serveur du portefeuille et l’appareil utilisateur pour voler les fonds.

- Accessibilité

Connexion sociale : l’utilisateur peut créer un compte via e-mail (supposons un schéma MPC 2/2, nécessitant deux fragments pour signer).

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News