Portefeuille sans clé basé sur le MPC, l'« étranger » qui force le passage vers l'entrée de Web3

TechFlow SélectionTechFlow Sélection

Portefeuille sans clé basé sur le MPC, l'« étranger » qui force le passage vers l'entrée de Web3

Une révolution concernant l'entrée dans le Web3 pourrait bien être sur le point de commencer.

Par le Professeur Zhou, TechFlow

« Ami, bienvenue dans le monde de Web3. »

Imaginez un utilisateur venu tout droit de 2012. Lui présenter des concepts tels que les NFT, DeFi, SBT ou l'identité décentralisée le laisserait sans doute ébahi par les progrès fulgurants accomplis en dix ans.

Mais si cet utilisateur tente de connecter un portefeuille et s’aperçoit qu’il a perdu sa clé privée, son étonnement serait encore plus grand face à une réalité troublante :

Pendant dix ans, notre manière de gérer les actifs cryptographiques et d’utiliser les portefeuilles est restée figée à l’âge primitif du Bitcoin.

Oui, la clé privée reste ce point faible immuable, ce talon d’Achille fragile. Malgré toutes les évolutions de forme, la dépendance à la clé privée n’a pas diminué d’un pouce. Une fois perdue, c’est la catastrophe totale.

En outre, utiliser correctement, en toute sécurité et de façon rationnelle un portefeuille devient une tâche ardue.

Récemment, en août dernier, le portefeuille Slope sur Solana a vu plus de 8 millions de dollars d’actifs cryptographiques volés, suite à une fuite de clés privées et de phrases de récupération stockées sur ses serveurs. Historiquement, une étude de Chainalysis révèle qu’en 2021 environ 20 % des Bitcoins en circulation étaient perdus, car leurs propriétaires avaient oublié leur clé privée.

Les initiés avisés ont peut-être appris à maîtriser ces enseignements de sécurité ; mais pour les nouveaux venus souhaitant entrer dans Web3, ils se heurtent dès l’entrée à un obstacle majeur :

Quelle est la différence entre clé privée, phrase de récupération et mot de passe classique ? Pourquoi recopier une série de mots sur un papier ? Où trouver un ordinateur qui ne se connecte jamais au réseau pour y stocker un fichier de portefeuille ?

Pour l’utilisateur lambda, cette approche n’est ni acceptable, ni conviviale, ni compréhensible. Plus incroyable encore : exposer directement aux utilisateurs les détails techniques sous-jacents persiste depuis plus de dix ans.

Qu’est-ce qui détermine aujourd’hui l’expérience et l’utilisation des portefeuilles ? Et existe-t-il de meilleures solutions alternatives ?

Lorsque le portefeuille sert d’entrée principale vers le monde Web3, abritant identité, actifs et même réputation des utilisateurs, les réponses à ces questions concernent chacun d’entre nous.

Cet article tente de retracer l’évolution des portefeuilles, compare les forces et faiblesses des différentes solutions existantes, et cherche à répondre à ces questions essentielles.

De l’âge sauvage à l’ère moderne : l’histoire de l’évolution des portefeuilles

L’histoire ne surgit pas d’un coup, mais évolue progressivement.

Du Bitcoin primitif jusqu’au Web3 populaire d’aujourd’hui, après plus d’une décennie d’évolution sectorielle, les portefeuilles ont constamment changé de forme.

Pourtant, tous ces changements reposent sur un noyau relativement stable.

D’un point de vue technique, le cœur du portefeuille est en réalité un gestionnaire de clés publiques et privées. La clé privée, générée via la cryptographie asymétrique, confère un contrôle absolu sur le portefeuille, l’adresse (clé publique) et les actifs.

Autour de la meilleure sauvegarde et gestion de la clé privée, différents types de portefeuilles ont apporté leurs propres réponses. En les examinant ensemble, l’histoire de l’évolution des portefeuilles prend vie.

Comme dit le proverbe, « en prenant l’histoire comme miroir, on comprend les cycles ». Derrière chaque transformation, les forces et faiblesses des portefeuilles se reflètent clairement.

Avant de chercher une meilleure expérience utilisateur, jetons un regard sur ce qui s’est passé du passé au présent.

Les exchanges centralisés, portefeuilles invisibles

À l’époque où Bitcoin était encore une expérience marginale, tout le secteur croissait sauvagement.

Dans ce désordre audacieux mêlé d’ignorance, les pionniers osaient plonger dans le monde cryptographique, souvent sans comprendre pleinement les notions de portefeuille ou de clé privée. Leur premier pas consistait généralement à acheter et vendre sur une bourse centralisée.

À ce stade, le portefeuille n’était pas perçu. Le compte sur l’exchange jouait plutôt ce rôle : l’utilisateur créait un compte affichant ses actifs disponibles.

En arrière-plan, il était impossible de savoir si ces chiffres correspondaient réellement à des actifs cryptographiques équivalents.

Dans le pire des cas, les exchanges généraient arbitrairement ces montants dans leurs bases de données ; dans le meilleur, ils généraient une adresse dédiée pour suivre les transactions entrantes et sortantes.

Il s’agissait en fait du tout premier type de portefeuille de dépôt (custodial).

L’exchange gérait vos actifs à votre place. Votre contrôle reposait non pas sur une clé privée, mais sur la bonne conduite et l’intégrité de l’exchange.

L’avantage ? Aucune technicité à comprendre : gestion, transfert et échange d’actifs simplifiés à condition de se souvenir du mot de passe. Mais l’inconvénient est évident : en cas de panne ou de fuite de l’exchange, vos actifs disparaissent aussi.

En 2014, Mt.Gox, ancien exchange dominant avec 70 % du volume mondial, annonça avoir perdu 850 000 Bitcoins à cause d’un piratage, suspendit les retraits puis fit faillite. Cet événement resta une ombre pesante sur l’industrie.

Quand l’intermédiaire vous cache le portefeuille, vous ne percevez pas non plus les risques.

Portefeuilles logiciels : confrontation directe à la clé privée et à la phrase de récupération

Hors des exchanges, les utilisateurs techniques et curieux ont exploré d’autres voies.

Les lecteurs plus âgés reconnaîtront sûrement les deux images suivantes. Bitcoin Core, un ancien client logiciel de portefeuille Bitcoin, permettait même de synchroniser l’intégralité du registre historique ; MyEtherWallet, un portefeuille web Ethereum, permettait de créer une adresse et gérer sa clé privée via navigateur.

Aujourd’hui, le plugin Metamask domine largement, reléguant ces anciens outils à l’arrière-plan. Pourtant, ils incarnent tous la notion de « portefeuille logiciel » :

Une application logicielle visible, installée localement sur ordinateur, navigateur ou smartphone.

Peu importe le type, l’utilisateur est confronté directement à sa clé privée et à sa phrase de récupération, et doit assumer seul leur sauvegarde.

Certains anciens portefeuilles demandaient même de sauvegarder un fichier Keystore — un fichier JSON chiffrant la clé privée, nécessitant un mot de passe défini dans l’application pour être déchiffré.

Clé privée, phrase de récupération, mot de passe du portefeuille.

Même aujourd’hui, beaucoup d’utilisateurs peinent à distinguer ces trois éléments. Les exposer ainsi semble archaïque et brutal.

Mais pourquoi en est-on arrivé là ?

Tous les portefeuilles logiciels actuels reposent sur le système de clés publiques/privées et la cryptographie asymétrique. La clé privée est le point critique : posséder la clé, c’est contrôler les actifs.

L’interface utilisateur a déjà subi une première optimisation : la clé publique est convertie en « adresse du portefeuille », facile à partager. Quant à la clé privée, initialement une chaîne hexadécimale de 64 caractères, difficile à mémoriser, elle fut transformée dès 2013 via le protocole BIP39 : un algorithme la convertit en 12 à 24 mots faciles à retenir, appelés aujourd’hui « phrase de récupération ».

Le plus étonnant ? Le système de clé privée et de phrase de récupération n’a pratiquement pas évolué en dix ans. Vous devez toujours garder précieusement la clé privée, sans la perdre ni la partager, et copier soigneusement la phrase sur un bout de papier.

Lorsque l’utilisateur reprend le contrôle de ses actifs, il hérite malheureusement d’un risque de point unique de défaillance : si la clé privée ou la phrase est perdue, tout est perdu.

En outre, étant donné que les ordinateurs, navigateurs et smartphones sont vulnérables aux attaques, les portefeuilles logiciels deviennent des cibles faciles. Garder la clé privée devient alors une charge psychologique et opérationnelle.

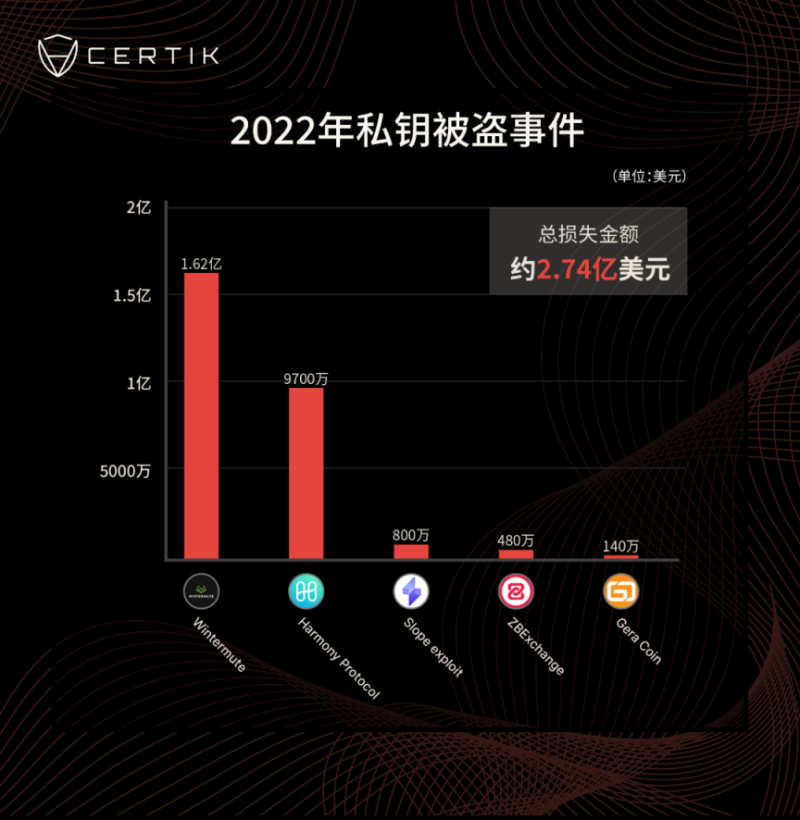

Selon CertiK, les pertes dues à des fuites de clés privées ont atteint au moins 274 millions de dollars en 2022, touchant même des market-makers professionnels comme Wintermute. Si les experts peuvent commettre des erreurs, que dire des utilisateurs ordinaires ?

Ce système ancestral de clé privée / phrase de récupération reste peut-être une bombe à retardement.

Portefeuilles matériels : la boîte « matérielle » et l’approche « experte »

Face à l’anxiété liée à la sécurisation de la clé privée, les portefeuilles matériels sont apparus.

Du point de vue utilisateur, un portefeuille matériel ressemble à une simple boîte. Il stocke les actifs cryptographiques et se branche à un ordinateur lors de l’utilisation.

Dans un portefeuille logiciel, la clé privée est souvent stockée sur disque dur, exposée aux attaques. Dans un portefeuille matériel, la clé privée est enfermée dans une puce matérielle, utilisable uniquement par branchement. Ainsi, la clé est complètement isolée du réseau.

Autrement dit, le portefeuille matériel crée un environnement plus sûr pour conserver la clé privée. Mais cela a un coût.

Ça vous rappelle quelque chose ? Jadis, les virements bancaires en ligne nécessitaient une clé USB (type « dongle »), exactement le même principe.

On sait que ces clés USB ont peu à peu disparu, notamment parce que trop complexes à utiliser. Comparées aux paiements mobiles modernes, elles paraissent lourdes et dépassées.

Le même raisonnement s’applique aux portefeuilles matériels. Pour créer un environnement hors ligne plus sûr, l’utilisateur moyen doit acheter un matériel spécifique, apprendre à l’utiliser et continuer à sauvegarder sa phrase de récupération.

À certains égards, l’utilisation d’un portefeuille matériel est encore plus experte que celle d’un portefeuille logiciel.

Ce n’est pas une solution universellement conviviale. Un choix extrême en faveur de la sécurité condamne forcément cette approche à une minorité et à des usages limités.

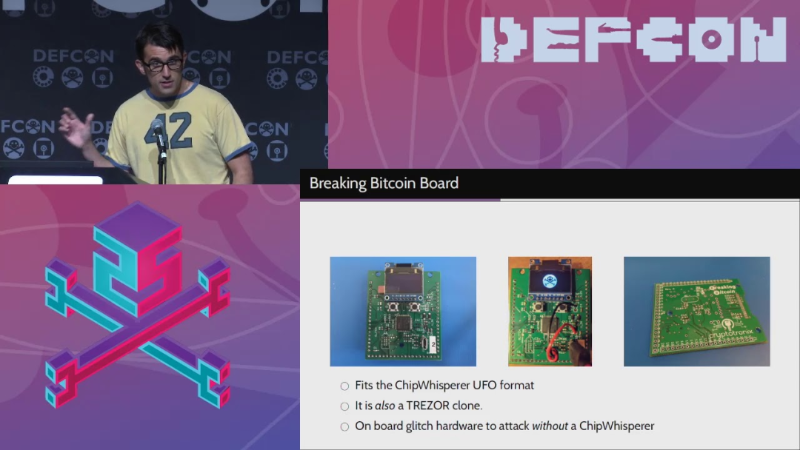

En outre, les portefeuilles matériels ne sont pas infaillibles. Dès 2017, lors de la conférence DEFCON 25 à Las Vegas, une équipe technique a démontré comment pirater un portefeuille matériel Bitcoin en moins de 15 secondes.

Utiliser du matériel pour mieux protéger la clé privée ne résout pas entièrement le problème inhérent à la clé elle-même.

La piste change, mais le nœud du problème demeure

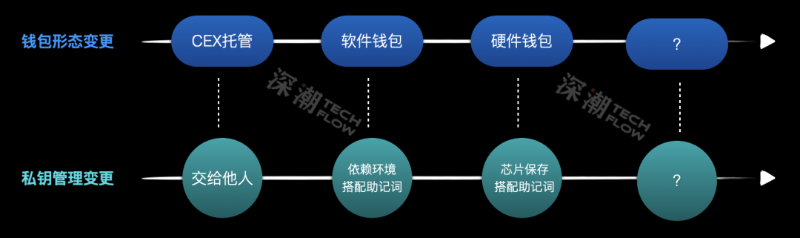

En remontant le temps, on observe que le gestionnaire, l’interface utilisateur, les aspects logiciels/matériels des portefeuilles ont évolué, donnant naissance à divers sous-secteurs.

Mais ce qui ne change pas, c’est que la clé privée reste le point problématique.

Confier la gestion de la clé privée à l’utilisateur est une avancée majeure, mais aussi une lourde responsabilité. Ce point unique de défaillance pèse sur nos esprits et freine massivement l’entrée, la compréhension et l’expérience des nouveaux utilisateurs extérieurs.

Faisons une comparaison imparfaite : courir sur différentes pistes en portant une pierre. Tant que vous craignez de la laisser tomber, vous ne pourrez jamais courir à votre vitesse maximale.

Existe-t-il un moyen de dépasser cette limitation de la clé privée, afin de proposer des portefeuilles plus simples et plus sûrs ?

Portefeuilles MPC : les faiseurs de percée de la nouvelle ère

Alors que la majorité des portefeuilles restent prisonniers des murs construits autour de la vieille clé privée / phrase de récupération, certains tentent déjà une percée dans une autre dimension :

Supprimer la clé privée. Supprimer la phrase de récupération.

Cela semble hérétique. Quand l’idée que « la clé privée égale la sécurité » est ancrée, supprimer la clé privée semble encore plus risqué.

Mais la peur vient de l’inconnu. Grâce à la combinaison de la technologie MPC (calcul multipartite sécurisé) et de la signature blockchain, des portefeuilles MPC sans clé privée ni phrase de récupération ont discrètement émergé.

Dans le « Guide de survie en forêt obscure blockchain », publié par Slowmist, célèbre société d’audit de sécurité, l’auteur Yu Xian préconise vivement la généralisation rapide des solutions MPC sans clé privée.

Après analyse approfondie du principe technique MPC, nous constatons que supprimer la clé privée n’est pas contre-intuitif. Au contraire, cette approche résout naturellement la plupart des risques liés à la clé privée dans les portefeuilles traditionnels.

Alors, quel est l’avantage précis du portefeuille MPC ? Comment l’expérience utilisateur diffère-t-elle ?

Étant donné la complexité technique sous-jacente, nous éviterons ici les détails excessifs pour répondre de manière accessible.

Commençons par deux scénarios familiers : création du portefeuille et transaction.

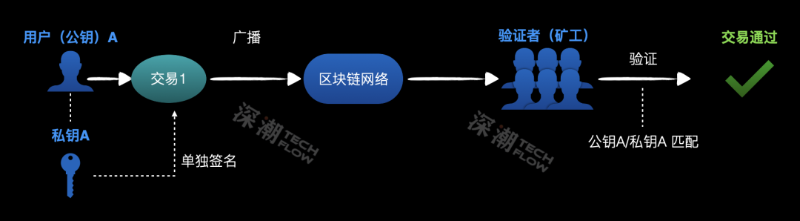

Lorsque vous créez un portefeuille classique, vous obtenez une paire de clés publique/privée. La clé publique est convertie en adresse de portefeuille, partageable publiquement. La clé privée reste entre vos mains, jamais à partager.

Vous lancez ensuite une transaction : vous signez avec votre clé privée pour indiquer « j’accepte cette transaction ». Autrui, disposant de votre clé publique (adresse), peut facilement vérifier l’authenticité de la signature, et après validation, la transaction est jugée valide.

Si quelqu’un obtient votre clé privée, il peut signer et transférer vos actifs.

Le problème ? Les portefeuilles traditionnels utilisent une signature unilatérale, dépendant entièrement de la sécurité de la clé privée. Nous ne reconnaissons que l’unicité de la clé privée, sans pouvoir distinguer si celui qui la détient est le vrai propriétaire ou un voleur.

Dans un portefeuille MPC, la situation est différente.

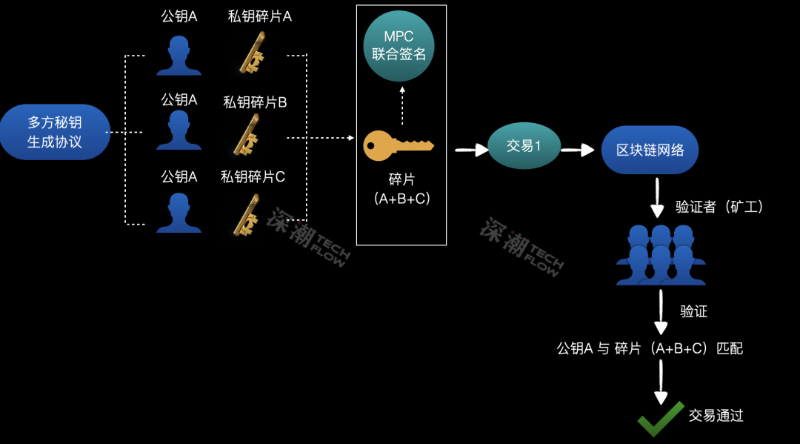

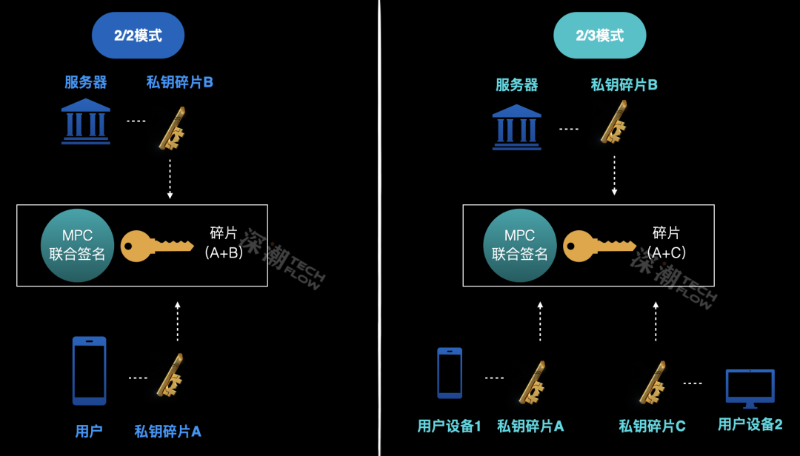

Tout d’abord, le portefeuille est créé collectivement par plusieurs parties. Imaginons que A, B et C créent ensemble une adresse de portefeuille. Grâce à un protocole MPC de génération de clé, aucune clé privée unique n’est produite. Chaque partie obtient un fragment de clé (keyshare).

Important : aucune des trois parties ne détient la clé privée complète, seulement trois fragments distincts. Un seul fragment ne permet pas de contrôler les actifs du portefeuille, mais chacun correspond à la même adresse.

Ensuite, lors d’une transaction, le calcul sécurisé multipartite et la signature multipartite entrent en jeu. A, B et C signent chacun avec leur fragment de clé — on peut y voir trois « fragments de signature ».

Comme dans un portefeuille multisig, vous pouvez définir un seuil, par exemple : les trois signatures requises pour valider une transaction.

Le calcul MPC agrège alors les trois fragments de signature sans exposer aucun fragment de clé, produisant une signature complète multipartite. N’importe qui peut vérifier que cette signature correspond bien à l’adresse du portefeuille, validant ainsi la transaction.

Dans ce scénario MPC, le risque de point unique de défaillance lié à la clé privée disparaît. Aucune clé privée unique n’existe ; elle est divisée en fragments stockés séparément. Même si un fragment est volé, l’attaquant ne peut pas contrôler les actifs avec un seul fragment.

De plus, si un fragment est perdu ou volé, MPC permet de rafraîchir les clés : de nouveaux fragments remplacent les anciens. Les fragments perdus ou volés deviennent alors obsolètes, sans valeur.

Enfin, l’absence de clé privée signifie qu’il n’est plus nécessaire de mémoriser une phrase de récupération ni de s’inquiéter de sa conservation.

Cette solution diffère radicalement des portefeuilles actuels dépendants de la clé privée et de la phrase de récupération. Passer de « bien garder la clé/phrase » à « pourquoi les garder du tout ? » peut faire une immense différence en termes d’expérience utilisateur et de niveau de sécurité.

En revisitant l’histoire des portefeuilles et en intégrant les portefeuilles MPC, on constate que leur traitement du problème de la clé/phrase est plus rationnel et plus sûr. Avec la commercialisation et la promotion de ces produits, les anciennes solutions seront inévitablement challengées.

Les nouveaux venus dans la course aux portefeuilles tentent une percée hors des murs élevés par la gestion de la clé privée et de la phrase de récupération.

Bitizen en exemple : explorer la nouvelle expérience sans clé privée ni phrase de récupération

Si le concept semble abstrait, partir d’un produit MPC réel peut aider.

Actuellement, peu de portefeuilles MPC accessibles au grand public sont matures. Après comparaison selon cinq critères — sécurité, facilité d’usage, résistance à la censure, confidentialité et compatibilité multi-chaînes — nous estimons que le portefeuille Bitizen offre la meilleure synthèse et la solution la plus aboutie. Notamment, sans sacrifier la sécurité (voire en l’améliorant), la confidentialité ou la résistance à la censure, il élève l’expérience utilisateur au niveau de simplicité des produits Web2, répondant presque parfaitement à toutes les attentes vis-à-vis d’un portefeuille Web3.

Contrairement aux traditionnels qui demandent de noter la phrase de récupération, Bitizen n’affiche aucune mention de clé privée ou de phrase lors de la création. En moins de 5 secondes, le portefeuille est prêt. Sans phrase ni clé, sans surcoût cognitif, immédiatement utilisable.

Bitizen demande toutefois une sauvegarde, mais pas via la phrase de récupération : il utilise une authentification multifacteur classique.

L’utilisateur vérifie son e-mail, puis effectue une reconnaissance biométrique. Plusieurs facteurs sont associés au fichier de sauvegarde, permettant une récupération sécurisée à tout moment et en tout lieu. Les fragments de clé sont chiffrés ; la clé de déchiffrement est stockée dans un cloud personnel, contrôlé uniquement par l’utilisateur. L’authentification multifacteur garantit qu’aucune compromission d’un seul facteur n’affecte la sécurité globale. Par exemple, même si la clé de déchiffrement fuit, un voleur ne pourra rien faire sans correspondre à votre e-mail et à votre biométrie. Le vol devient futile.

De plus, Bitizen offre une grande liberté dans la configuration MPC/multisig.

Vous pouvez ajouter un appareil pour passer en mode 2/3 : vos appareils 1 et 2, ainsi que le serveur Bitizen, détiennent chacun un fragment. Deux suffisent à valider une transaction. Ainsi, vous pouvez choisir de contourner le serveur Bitizen et utiliser uniquement vos deux appareils pour signer, reprenant pleinement le contrôle. C’est une autre vertu, au-delà de la sécurité et de la simplicité : la résistance à la censure.

Vous pourriez penser que serveur, e-mail, biométrie et cloud sont trop centralisés, peu « Web3 », et craindre pour votre vie privée. Mais en examinant attentivement le design de Bitizen, on découvre que la réalité va à l’encontre de l’intuition.

Premièrement, ces éléments perçus comme centralisés sont conçus comme remplaçables (non obligatoires). Leur défaillance n’affecte ni la sécurité ni l’accessibilité de vos actifs.

Deuxièmement, ces éléments sont soigneusement chiffrés ou désensibilisés. Ces données sont inutilisables pour tout tiers, y compris Bitizen. Seul l’utilisateur peut les déchiffrer. Aucun risque de fuite de données privées.

Comme le dit Bitizen lui-même : même son équipe technique ignore qui utilise le portefeuille ; même si les données serveur sont compromises, même si les serveurs tombent en panne, sont arrêtés ou que l’équipe disparaît, vos actifs restent sûrs et accessibles, et votre vie privée intacte.

La différence entre Bitizen et Citizen suggère peut-être un rêve plus large : que davantage de personnes deviennent citoyens numériques de Web3. Pourtant, nous répétons souvent que l’entrée massive des utilisateurs dans Web3 prendra encore du temps.

Rome ne s’est pas construite en un jour, mais moderniser les anciennes portes d’entrée est le chemin réaliste vers cette vision.

L’apparition croissante de portefeuilles MPC comme Bitizen redéfinira inévitablement la manière dont les utilisateurs entrent dans Web3. Sans tracas liés à la clé ou à la phrase, sans crainte de mauvaise gestion du serveur, tel devrait être l’aspect d’un véritable portefeuille.

Les principes techniques des différents portefeuilles ne peuvent être exhaustivement expliqués en un seul article. Le 21 octobre, nous organisons avec Bitizen et d’autres projets, investisseurs et influenceurs du secteur un événement pédagogique sur les portefeuilles. En deux heures, nous analyserons en détail les technologies sous-jacentes. Les intéressés peuvent participer via le lien ci-dessous.

https://bit.ly/3sbCPWQ

Comme le disait Mark Twain, l’histoire ne se répète pas, mais elle rime. Derrière chaque succès, on retrouve des similitudes dans la satisfaction des besoins utilisateurs.

Face au système ancestral de clé privée / phrase de récupération et à l’émergence des portefeuilles MPC,

l’équilibre n’est pas encore clairement penché, mais une révolution à l’entrée de Web3 pourrait bien commencer.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News