Ví tiền, cảnh báo và điểm yếu

Tuyển chọn TechFlowTuyển chọn TechFlow

Ví tiền, cảnh báo và điểm yếu

Tìm hiểu về sự tiến hóa của các phương thức tấn công tiền mã hóa năm 2025 và cách bảo vệ bản thân khỏi một số cuộc tấn công trên chuỗi phổ biến nhất.

Bài viết: Prathik Desai

Biên dịch: Block unicorn

Mọi chuyện bắt đầu bằng một tin nhắn. Hình ảnh thương hiệu trông đáng tin cậy, logo đúng như mong đợi, hồ sơ LinkedIn cho thấy bạn và họ có vài người quen chung. Nhân viên tuyển dụng nói rằng họ đã xem dự án GitHub của bạn và muốn mời bạn làm việc theo dạng hợp đồng tại một công ty khởi nghiệp mạnh về tài chính, kết hợp AI và DeFi. Bạn nhanh chóng lướt qua trang web của họ. Giao diện thiết kế gọn gàng, nội dung thuyết phục, nhưng mọi thứ bạn kỳ vọng đều đầy rẫy thuật ngữ chuyên môn. Trên website có một bài kiểm tra sàng lọc, nội dung được gửi dưới dạng tệp ZIP.

Bạn giải nén và chạy luôn file cài đặt – chỉ trong tích tắc, một thông báo yêu cầu cấp quyền ví hiện lên màn hình. Bạn nhấn xác nhận mà chẳng cần suy nghĩ. Nhưng rồi chẳng có gì xảy ra, máy tính cũng không bị treo. Năm phút sau, ví Solana của bạn đã bị rút sạch.

Đây không phải là tưởng tượng. Đây gần như là toàn bộ quy trình thực tế được các chuyên gia phân tích blockchain ghi nhận vào năm 2025 liên quan đến các nhóm hacker Triều Tiên. Chúng sử dụng chiêu bài tuyển dụng giả mạo, tệp kiểm tra nhiễm mã độc và phần mềm độc hại để xâm nhập vào ví.

Trong bài viết hôm nay, tôi sẽ đưa bạn khám phá sự tiến hóa của các hình thức tấn công tiền mã hóa vào năm 2025, cũng như cách tự bảo vệ khỏi những cuộc tấn công trên chuỗi phổ biến nhất.

Giờ hãy đi thẳng vào chủ đề.

Sự thay đổi lớn nhất trong các vụ hack tiền mã hóa năm 2025

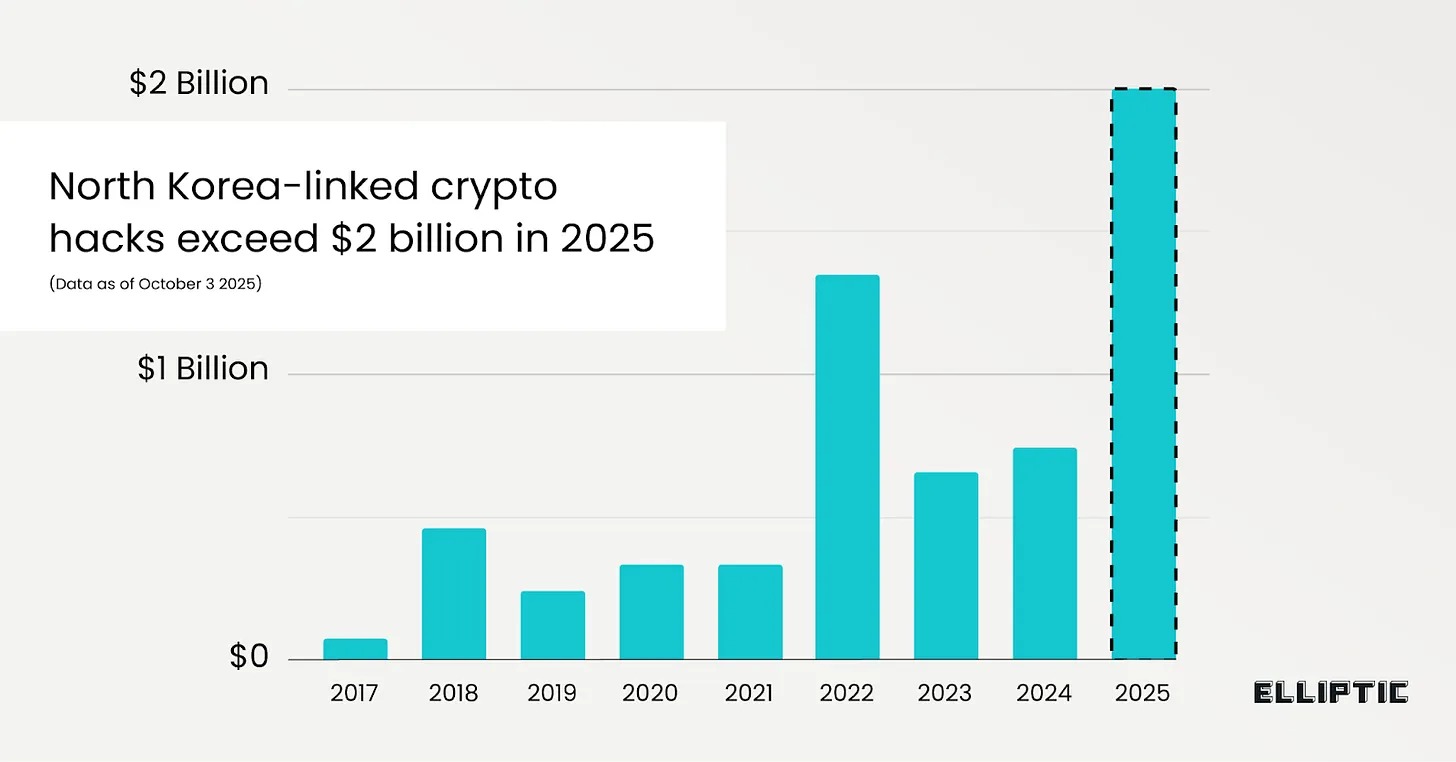

Từ tháng 1 đến tháng 9 năm 2025, các hacker có liên hệ với Triều Tiên đã đánh cắp hơn 2 tỷ USD tiền mã hóa. Theo công ty phân tích blockchain Elliptic, năm 2025 đã trở thành năm có số tiền phạm tội liên quan đến tài sản kỹ thuật số cao nhất từ trước đến nay.

Khoản thất thoát đơn lẻ lớn nhất đến từ vụ hack sàn Bybit vào tháng 2, khiến sàn giao dịch tiền mã hóa này mất 1,4 tỷ USD. Tổng giá trị tài sản mã hóa bị chế độ Triều Tiên đánh cắp hiện đã vượt quá 6 tỷ USD.

Ngoài những con số gây sốc, điểm nổi bật nhất trong báo cáo của Elliptic là sự thay đổi trong cách khai thác lỗ hổng tiền mã hóa. Báo cáo chỉ ra rằng: "Phần lớn các vụ hack năm 2025 được thực hiện thông qua tấn công xã hội học", điều này trái ngược hoàn toàn với phương thức trước đây của Triều Tiên là tấn công hạ tầng để đánh cắp lượng lớn tiền. Ví dụ như các vụ hack nổi tiếng đối với Ronin Network vào năm 2022 và 2024, hay vụ hack The DAO năm 2016.

Ngày nay, điểm yếu bảo mật đã chuyển từ hạ tầng sang yếu tố con người. Báo cáo của Chainalysis cũng chỉ ra rằng, việc rò rỉ khóa riêng chiếm tỷ lệ cao nhất (43,8%) trong các vụ trộm tiền mã hóa năm 2024.

Rõ ràng, khi tiền mã hóa phát triển và mức độ an toàn ở cấp độ giao thức cũng như blockchain được tăng cường, thì kẻ tấn công càng dễ dàng nhắm mục tiêu vào những người nắm giữ khóa riêng.

Các cuộc tấn công kiểu này cũng ngày càng mang tính tổ chức cao, chứ không còn là những hành động ngẫu nhiên cá nhân. Các thông báo gần đây từ Cục Điều tra Liên bang Hoa Kỳ (FBI) và Cơ quan An ninh Mạng và Hạ tầng (CISA), cùng các bản tin tức mô tả các hoạt động tấn công liên quan đến Triều Tiên, cho thấy chúng kết hợp tin tuyển dụng kỹ sư mã hóa giả mạo, phần mềm ví bị cài mã độc và đầu độc cộng đồng mã nguồn mở ác ý để thực hiện tấn công. Dù công cụ mà hacker dùng mang tính kỹ thuật, nhưng điểm khởi đầu lại nằm ở tâm lý con người.

Vụ hack Bybit là vụ trộm tiền mã hóa đơn lẻ lớn nhất từ trước đến nay, minh chứng rõ nét cách vấn đề này xảy ra trong các giao dịch quy mô lớn. Khi khoảng 1,4 tỷ USD Ethereum bị đánh cắp từ một cụm ví, phân tích kỹ thuật ban đầu cho thấy các bên ký chưa kiểm tra kỹ nội dung ủy quyền. Mạng lưới Ethereum đã thực thi giao dịch hợp lệ và đã được ký, nhưng sai sót nằm ở khâu thao tác thủ công.

Tương tự, trong vụ hack Atomic Wallet, do phần mềm độc hại tấn công cách lưu trữ khóa riêng trên máy tính người dùng, dẫn đến việc mất khoảng 35 đến 100 triệu USD tài sản mã hóa.

Bạn sẽ thấy điều này xảy ra rất nhiều. Khi người dùng chuyển tiền mà không kiểm tra đầy đủ địa chỉ ví, hoặc lưu trữ khóa riêng ở mức độ an toàn cực thấp, thì bản thân giao thức gần như bất lực.

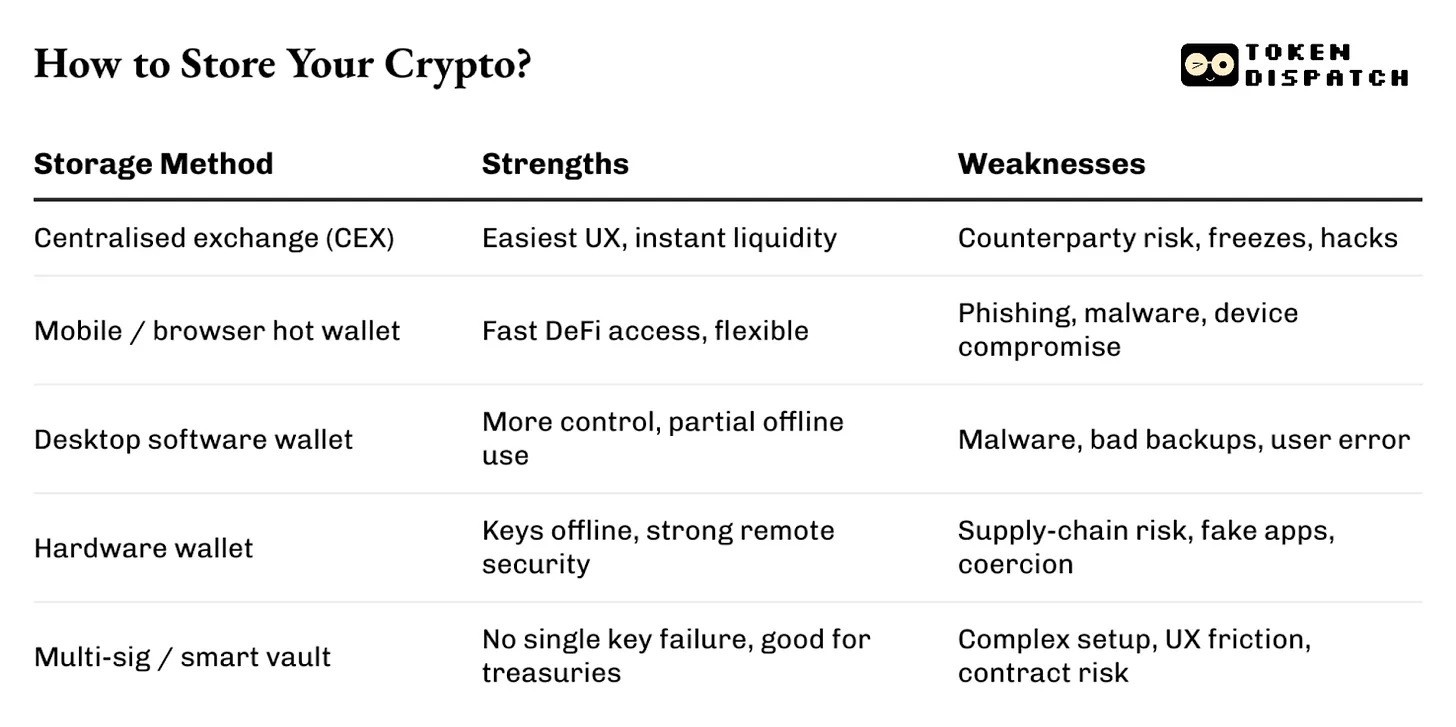

Tự quản lý ví không phải là giải pháp tuyệt đối

Nguyên tắc "không phải khóa riêng của bạn, thì không phải tiền của bạn" vẫn đúng, nhưng vấn đề nằm ở chỗ nhiều người dừng suy nghĩ ở đó.

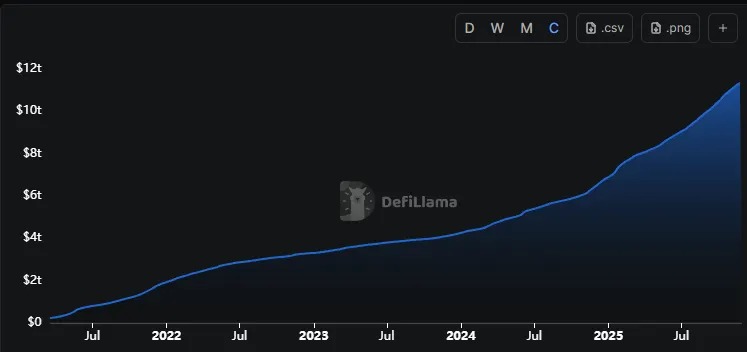

Trong ba năm qua, nhiều người dùng đã chuyển tiền từ các sàn giao dịch ra ngoài, vừa vì lo ngại một vụ sụp đổ kiểu FTX tái diễn, vừa vì niềm tin ý thức hệ. Trong ba năm qua, khối lượng giao dịch tích lũy trên các sàn giao dịch phi tập trung (DEX) đã tăng hơn gấp hai lần rưỡi, từ 3,2 nghìn tỷ USD lên 11,4 nghìn tỷ USD.

Dù bề ngoài văn hóa bảo mật có vẻ được nâng cao, nhưng rủi ro đã chuyển từ biện pháp bảo mật do bên thứ ba quản lý sang tình trạng hỗn loạn khi người dùng tự xử lý. Các tiện ích mở rộng trình duyệt trên máy tính, cụm từ khôi phục được lưu trong tin nhắn điện thoại hoặc bản nháp email, hay khóa riêng nằm trong ứng dụng ghi chú chưa được mã hóa – tất cả đều không thể chống lại mối nguy tiềm ẩn.

Tự quản lý nhằm giải quyết vấn đề phụ thuộc: không còn phụ thuộc vào sàn giao dịch, bên lưu ký hay bất kỳ bên thứ ba nào có thể đóng băng rút tiền hoặc phá sản. Nhưng nó vẫn chưa giải quyết được vấn đề "nhận thức". Khóa riêng trao cho bạn quyền kiểm soát, nhưng cũng trao cho bạn toàn bộ trách nhiệm.

Vậy rốt cuộc, bạn nên giải quyết vấn đề này thế nào?

Ví phần cứng giúp giảm bớt rủi ro

Lưu trữ lạnh có thể giải quyết một phần vấn đề. Nó lưu trữ tài sản của bạn ngoại tuyến, giống như để trong một két sắt.

Vấn đề đã được giải quyết chưa? Chỉ một phần.

Bằng cách loại bỏ khóa riêng khỏi các thiết bị thông dụng, ví phần cứng giúp tránh phiền phức từ tiện ích mở rộng trình duyệt hay việc "xác nhận giao dịch một cú nhấp". Chúng giới thiệu cơ chế xác nhận vật lý, có thể bảo vệ người dùng.

Nhưng ví phần cứng rốt cuộc vẫn chỉ là một công cụ.

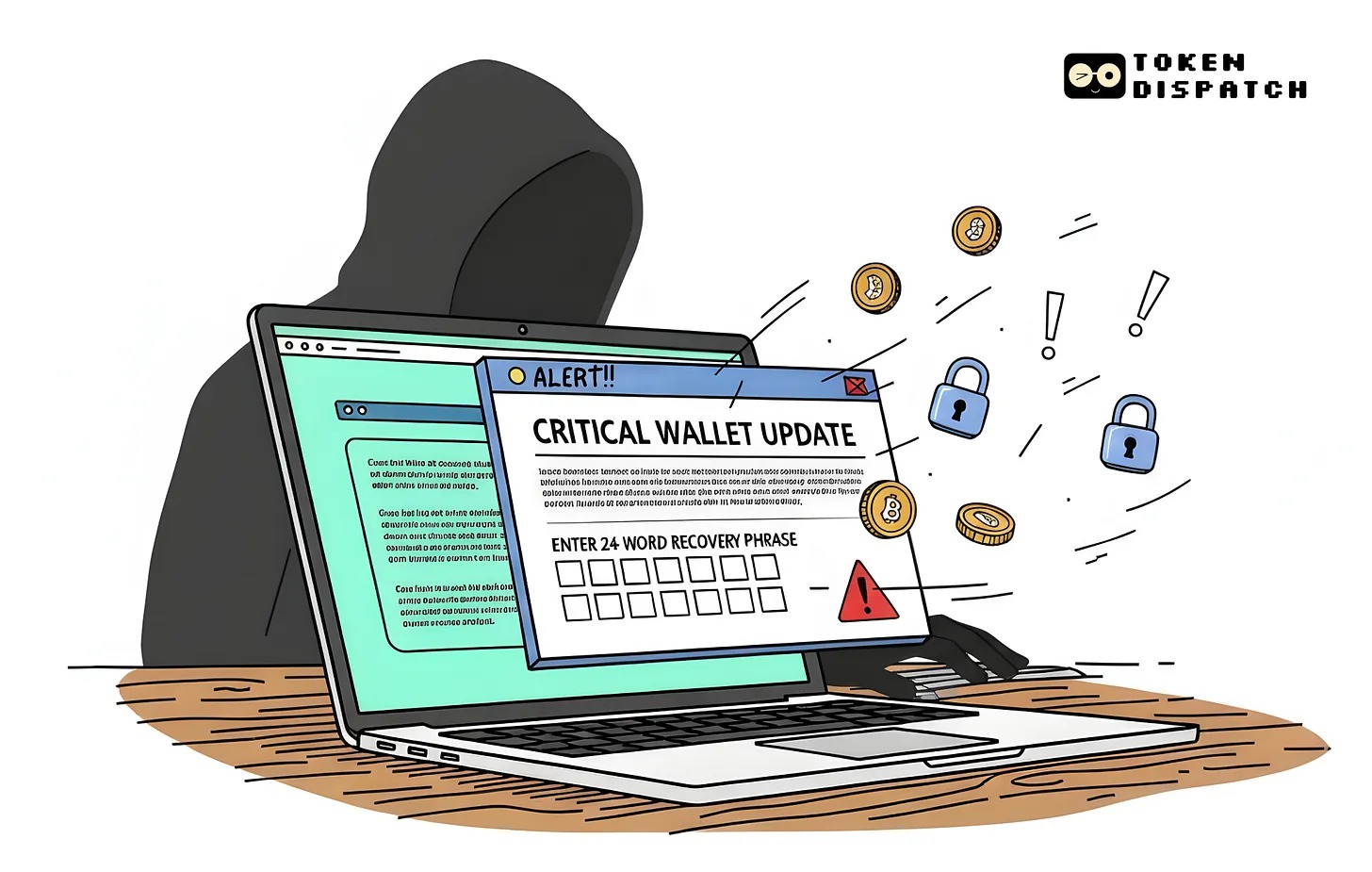

Nhiều đội an ninh từ các nhà cung cấp ví đều thẳng thắn thừa nhận điều này. Ledger từng báo cáo nhiều trường hợp bị tấn công lừa đảo mạng sử dụng thương hiệu của họ, với các tiện ích mở rộng giả mạo và phiên bản sao chép Ledger Live. Những giao diện này đủ quen thuộc để làm người dùng giảm cảnh giác, nhưng ở một bước nào đó, người dùng sẽ bị yêu cầu nhập cụm từ khôi phục. Một khi cụm từ khôi phục bị lộ, hậu quả là không thể tưởng tượng nổi.

Cũng có thể người dùng bị lừa nhập cụm từ khôi phục trên trang cập nhật firmware giả.

Vì vậy, vai trò thực sự của ví phần cứng là chuyển điểm tấn công, tạo thêm rào cản, từ đó giảm khả năng bị tấn công. Nhưng nó không thể loại bỏ hoàn toàn rủi ro.

Phân tách mới là then chốt

Điều kiện để ví phần cứng phát huy tối đa hiệu quả là: mua từ kênh chính thức hoặc đáng tin cậy, và lưu trữ cụm từ khôi phục hoàn toàn ngoại tuyến và an toàn.

Những người am hiểu lâu năm trong lĩnh vực này, bao gồm nhân viên phản ứng sự cố, điều tra viên trên chuỗi và kỹ sư ví, đều khuyên nên phân tách và phân tán rủi ro.

Một ví dùng cho hoạt động hàng ngày, một ví khác gần như không bao giờ kết nối internet. Số tiền nhỏ dùng để thử nghiệm và khai thác DeFi, còn số tiền lớn thì cất trong két, cần nhiều bước mới truy cập được.

Trên hết, điều quan trọng nhất là thói quen bảo mật cơ bản.

Một số thói quen tưởng chừng nhàm chán lại thường cứu bạn. Dù cửa sổ pop-up có khẩn cấp đến đâu, đừng bao giờ nhập cụm từ khôi phục trên website. Sau khi sao chép dán, hãy kiểm tra kỹ địa chỉ đầy đủ trên màn hình ví phần cứng. Trước khi phê duyệt bất kỳ giao dịch nào không do bạn tự khởi tạo, hãy suy nghĩ kỹ ba lần. Với các liên kết lạ và tin nhắn "hỗ trợ khách hàng", hãy luôn nghi ngờ cho đến khi được xác minh.

Những biện pháp này không đảm bảo an toàn tuyệt đối, rủi ro luôn tồn tại. Nhưng mỗi bước bạn làm thêm, là lại giảm thêm một chút rủi ro.

Hiện tại, mối đe dọa lớn nhất đối với phần lớn người dùng không phải là lỗ hổng zero-day, mà là những thông tin họ không kiểm tra kỹ, những file cài đặt được tải xuống và chạy ngay vì nghe có vẻ là cơ hội việc làm tốt, hay cụm từ khôi phục được viết trên cùng một tờ giấy với danh sách mua sắm siêu thị.

Khi những người quản lý hàng tỷ USD coi những rủi ro này như tiếng ồn nền, thì cuối cùng chúng sẽ trở thành các nghiên cứu điển hình gắn nhãn "lỗ hổng".

Chào mừng tham gia cộng đồng chính thức TechFlow

Nhóm Telegram:https://t.me/TechFlowDaily

Tài khoản Twitter chính thức:https://x.com/TechFlowPost

Tài khoản Twitter tiếng Anh:https://x.com/BlockFlow_News