Redline DAO:なぜWeb3ウォレットの将来性を見込むのか?

TechFlow厳選深潮セレクト

Redline DAO:なぜWeb3ウォレットの将来性を見込むのか?

スマートコントラクトウォレットであろうと個人アカウントウォレットであろうと、秘密鍵はウォレットに対する絶対的な支配権を持っています。一度秘密鍵を失うと、私たちのウォレットは完全にリスクにさらされることになります。

執筆:Ggg, Redline DAO

-

「Not your key, not your coin」。スマートコントラクトウォレットであろうと個人アカウントウォレットであろうと、秘密鍵はウォレットに対する絶対的な支配権を持つ。一度秘密鍵を失えば、ウォレットはリスクに完全に晒されることになる。

-

秘密鍵はウォレットの基盤であり、リカバリーフレーズ(ニーモニック)は秘密鍵の回復手段であるが、現時点でのウォレット発展の足かせともなっている。

-

MPCおよびソーシャルリカバリーによるニーモニック不要の仕組みは、Mass Adoptionの基礎となる。

-

将来のウォレットのさらなる可能性、EIP-4337への期待。

2010年、イーサリアム創設者ビタリック・ブテリンは『ワールド・オブ・ウォークラフト』で術士のアカウントを持っていた。ある日、ブリザード社が術士のスキル「ライフドレイン」のダメージ部分を削除するという決定を下した。彼は泣きながら眠りにつき、その日、「中央集権的サーバーがいかに恐ろしいものか」を痛感し、その後去り、分散型ネットワークであるイーサリアムを創設することを決意した。

2022年11月、世界最大のデリバティブ取引所FTXがユーザー資金を流用していたことが発覚し、創業者のSBFはバハマ警察に逮捕され、米国への身柄引き渡しに向けて準備が進められた。

13年前に暴雪に裏切られた術士プレイヤーから、今日のFTX被害者に至るまで、「Not your key, not your coin」という言葉の重要性をますます強く認識している。第三者の監査機関や規制当局があったとしても、中央集権的サーバーは依然としてデータを自由に改ざん・粉飾できる。一方、分散型ネットワークでは、ブロックチェーン上の台帳は透明かつ改ざん不可能であり、私たちが自身のアカウントの秘密鍵を所有していれば、資産に対して絶対的な支配権を持つことができる。

分散化は美しいが、その代償とは?

ブロックチェーンネットワークの中で生活する我々は、自らの資産の第一責任者である。多くのユーザーがWeb3ウォレットを選択する際、最も重要な判断基準は、「自分の資産に対してどの程度のリスクと責任を負うか?」ということだ。従来の金融機関を例に挙げてみよう:

-

セキュリティ重視のユーザーは、登録手順が煩雑であっても規模の大きな銀行に預金したいと考えるだろう。つまり、「大手銀行の資金安全性(リスク) > 厳格な開設手順(責任)」である。

-

利便性を重視するユーザーは、WeChatやAlipayに預けるだけで十分と考えるだろう。これらのサービスはP2P取引を簡単に実行でき、身分証明書と電話番号だけで登録可能であり、上場企業であっても国家支援の銀行ではない。つまり、「WeChatの利便性(責任) > WeChatの運営状況(リスク)」である。

Web3に戻ると、資産の保管方法には「カストディウォレット」と「ノンカストディウォレット」の2種類がある。しかし、その前にウォレットの仕組みについて簡単に説明しておく必要がある。

ウォレットと秘密鍵

アカウント生成とは、秘密鍵を作成するプロセスである。イーサリアム上には2種類のアカウントタイプがある。EOA(External Owned Account、外部所有アカウント)と、EOAアカウントによってチェーン上にデプロイされたスマートコントラクトアカウントである。

-

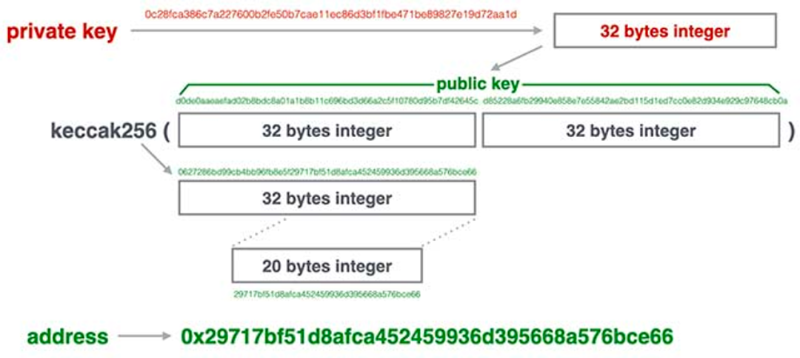

EOAアカウントを例に取ると、

EOA address

-

まず256ビットの乱数を生成し、これを秘密鍵とする。次にこの秘密鍵からSHA3アルゴリズムにより公開鍵を導出し、さらにkeccak-256を使ってアドレス(元のハッシュ値の下位20バイト)を計算することで、一意の秘密鍵に対応する個人アカウントが得られる。この過程で、秘密鍵から12個のリカバリーフレーズ(ニーモニック)が生成され、これらを使って秘密鍵を再構築できる。

-

現在の主要ブロックチェーンで最も一般的なdAppウォレットはすべてEOAウォレットである。たとえばMetamask、Phantom(Solana)、BSC Wallet(BSC)、Keplr(Cosmos)などが該当する。

2. スマートアカウントは、EOAアカウントによってチェーン上にデプロイされたEVMコードであり、さまざまな機能を実現できる。しかしEOAアカウントとの違いは、スマートアカウントには秘密鍵がなく、自発的に動作できない点にある。EOAアカウントからの呼び出しによってのみ起動される。そのため、スマートコントラクトウォレットの最終的な支配権は、「デプロイ時に使用したEOAアカウントの秘密鍵」に依存する。この観点から言えば、スマートコントラクトウォレットもまた秘密鍵によって制御されている。ウォレットアドレスがスマートコントラクトであれば、それはスマートコントラクトウォレットである。

スマートコントラクトウォレットには、マルチシグウォレット(Multisig account)とアカウンタブルストラクションウォレット(Abstract account)がある。

-

マルチシグウォレット:2013年から、ファンド組織にとってマルチシグウォレットは最優先の選択肢だった。この技術は当初ビットコインエコシステムで開発されたが、現在ではイーサリアムにも優れたマルチシグウォレット(例:Gnosis Safe)が存在する。イーサリアム財団が使用しているのは「4-of-7」のマルチシグウォレットであり、7つのEOAアカウントが1つのスマートコントラクトを管理し、4人以上が署名することで取引が成立する仕組みである。

-

アカウンタブルストラクションは、単一のEOAウォレットがコントラクトアドレスを制御し、EOAを模倣する効果を実現するもので、ArgentやLoopringなどの注目プロジェクトがこれに該当する。

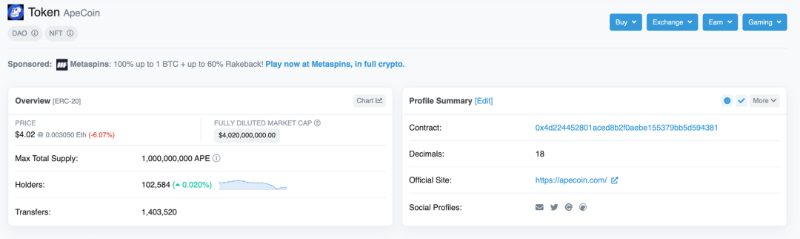

Apecoin Contract Address

3. アカウント作成後、あらゆるオンチェーン活動には秘密鍵が必要不可欠である。

-

廖雪峰氏の解説によれば:

分散型ネットワークには、銀行のような信頼できる機関は存在しない。2つのノード間で取引を行うためには、ゼロトラスト環境下でも安全に取引できる仕組みを実現しなければならない。

小明と小紅が取引を行いたいとする。一つの方法は、小紅が「小明が1万円くれた」と主張するが、これは信用できない。

もう一つの方法は、小明が「小紅に1万円を与えた」と主張し、これが本当に小明の発言であることと、小明が実際に1万円を持っていることを検証できれば、取引は有効とされる。

小明の主張をどうやって検証するのか?

-

秘密鍵によって生成された署名により、検証者は発言者の正当性を確認できる。誰もが公開鍵を使ってデジタル署名と送金結果を照合検証できる。秘密鍵を持つ小明だけがこの発言を出せるため、確かに小明本人によるものだと確信できる。

-

イーサリアムネットワークでは、この取引はP2P送金だけでなく、スマートコントラクトの呼び出しも含む。

-

日常的にウォレットを使用するということは、ウォレットプラットフォームを通じてローカルの秘密鍵を呼び出してオンチェーン署名を行う行為に等しい。

ウォレットの安全性、ハードル、検閲耐性

ウォレットのすべては秘密鍵を中心に構築されている。

本質的に、ウォレットとは以下のツールである:

1. 秘密鍵の生成

2. 秘密鍵の保管

3. 秘密鍵の使用

4. 秘密鍵のバックアップ

5. 秘密鍵の回復

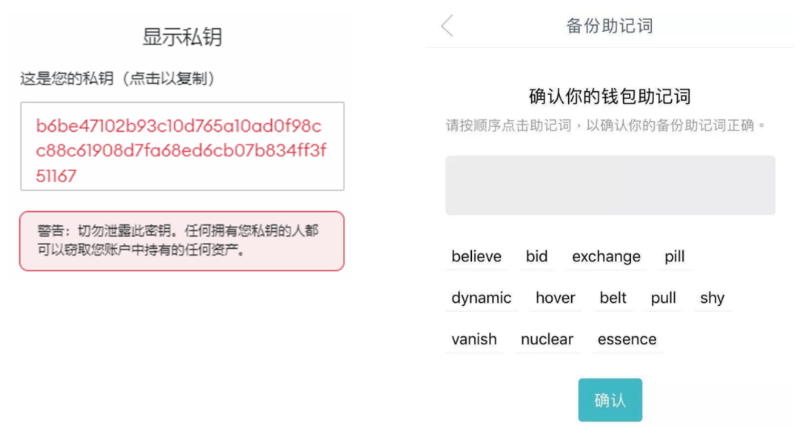

現在主流の秘密鍵バックアップ/回復手段は、登録時に表示される12または24語のリカバリーフレーズ(ニーモニック)である。

-

ニーモニックは秘密鍵の平文を導出できる。ユーザーが新しい端末にウォレットを移行する場合、アプリにニーモニックを入力すれば秘密鍵が再生成され、ウォレットの支配権を取り戻せる。

-

ユーザーにとっては、秘密鍵=ニーモニックだが、日常利用においては両者は異なる概念である。ニーモニックは秘密鍵のバックアップ・リカバリ手段である。

-

たとえるなら、ニーモニックは鍵の複製を作るようなものだ。鍵を紛失しても、ニーモニックを使って同じ鍵を再生成できる。

秘密鍵はブロックチェーンネットワークとやり取りする唯一の証明であるため、ユーザー自身が秘密鍵とニーモニックをしっかり管理する責任がある。最も安全なアカウント作成方法は、オフライン環境でコードを使って乱数(秘密鍵)とSHA256アルゴリズムを実行してアドレスを生成することだが、これはあまりにハードルが高く、一般ユーザーには非現実的である。したがって、ウォレット選びにおいてユーザーが考慮すべき点は三つある:安全性、使いやすさ、検閲耐性。

-

安全性:ハッカーがウォレットの秘密鍵/ニーモニックを突破するコストはどれくらいか?

ハードウェアウォレットを例にとると、ハッカーはフィッシング攻撃や物理的な盗難以外では秘密鍵を取得できない。

-

使いやすさ:ウォレットの操作性はどうか?

Metamaskは登録時に12語のニーモニックを記録し、端末変更時には再入力が必要だが、Binanceの取引所はメールログインでワンクリックで登録・ログインできる。

-

検閲耐性:ウォレットの最終支配権はユーザーにあるか?

もしウォレットアプリがユーザーがインポートしたニーモニックの平文をサーバーにアップロードして保存すれば、ハッカーがサーバーを破ってユーザーのウォレットを盗むことも可能になる。ハッカー攻撃がなくても、Slopeのようにプロジェクト側が内部から盗む可能性もあり、検閲耐性を満たしていない。

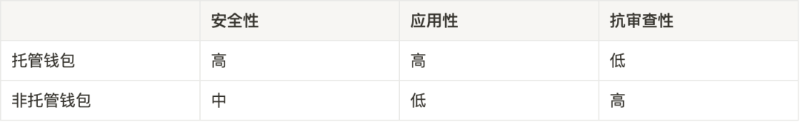

ウォレットの種類は主に二つに分けられる:ノンカストディウォレットと中央集権的なカストディウォレット。

- ノンカストディウォレット:ユーザー自身がニーモニックを管理する。

a. 代表的なウォレットMetamaskの場合、MetaMaskはノンカストディ(セルフカストディ)型暗号資産ウォレットである。ノンカストディとは、MetaMaskがウォレットに関するデータを一切保存せず、秘密鍵はブラウザやモバイルアプリのローカルレベルに保存される。オンチェーン署名を行う際、Metamaskはローカルファイルから秘密鍵を呼び出して署名する。ユーザーが秘密鍵とニーモニックをすべて紛失/盗まれた場合、Metamaskは回復を支援できず、資産は永久に失われる。

b. 最も安全とされるハードウェアウォレット(例:Ledger)は、専用ハードウェアを使ってオフラインで秘密鍵とウォレットアドレスを生成し、公開鍵をMetamaskなどのウェブウォレットにインポートする。署名が必要なときはLedgerハードウェアでオフライン確認を行う。秘密鍵がインターネットに接続しないため、ハッカーが盗むのは極めて難しい。しかし、ユーザーがニーモニックを紛失したり、フィッシングに遭ったりすれば、ハードウェアウォレットの防御も無効となり、資産は盗まれてしまう。

- カストディウォレット

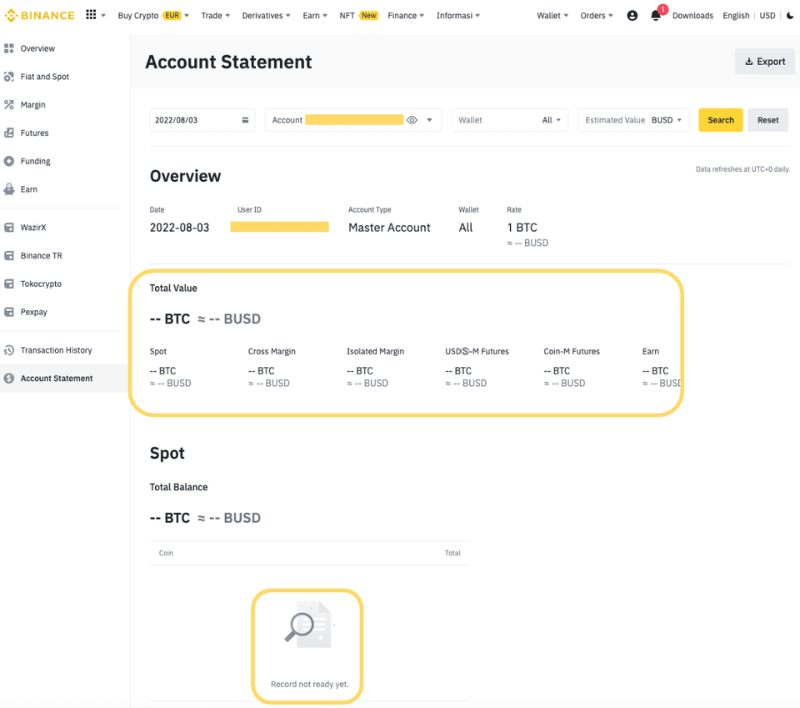

Coinbase/Binanceなどの取引所ウォレットはカストディ方式を採用している。Coinbase内に表示されるアカウントは、ユーザーが自分の秘密鍵を保持しているわけではなく、あくまでCoinbase内の帳簿上の数字であり、Etherscanに表示されるオンチェーン資産ではない。つまり、ユーザーはCoinbaseを信頼して資産を委託しており、自分で所有しているわけではない。そのため、CoinbaseのアカウントはUniswapなどのdAppと連携できない。

Source: Binance

総じて、カストディウォレットではプロジェクト側がニーモニックを管理し、登録・回復のハードルが低いが、安全性はプロジェクト側に依存し、実質的な支配権もプロジェクト側にある。一方、ノンカストディウォレットではニーモニックをユーザーが保持するため、登録・回復のハードルは高いが、安全性と検閲耐性が高い。

ニーモニック方式の欠点

Web3が進化するにつれ、新たなニーズとユースケースが増加し、オンチェーンエコシステムは急速に拡大している。特に2021年のDeFiサマーには、取引所でのみ取引していた多くのユーザーが資産をオンチェーンに移動させた。2022年3月時点で、MetaMaskの月間アクティブユーザーは3000万人に達した。一方で、ニーモニックは現在最も一般的なアカウント回復手段であるが、ハッカーの主な標的となっている。一般ユーザーがウォレットを盗まれる最も一般的なケースは、クリップボードにコピーされたニーモニックが盗まれたり、フィッシングサイトに騙されてローカルに保存された秘密鍵ファイルを盗まれることである。

-

ハッカーが攻撃を行うとき、コストと見返りを天秤にかける。すべての秘密鍵(12語のニーモニック)は辞書の部分集合であり、辞書の全並び替えを試せば、オンチェーンのすべての資産を獲得できる。しかし、この投資対効果は非常に悪い。辞書をブルートフォースで全探索しようとすると、

-

現在主流のニーモニックは12語の英単語で、語彙数は2048語。つまり2048^12 = 5.44e39通り(5444517870735000000000000000000000000000)存在する。

-

これほどの計算量を要するため、ハッカーはすでにBTCネットワークを51%攻撃で掌握できるほど強大な算力を保有しているはずである。

-

したがって、ハッカーにとってより効率的な方法は、フィッシング攻撃でユーザーのニーモニックを盗んだり、ユーザーの端末に保存された秘密鍵を窃取することである。

ここで再びMetamaskを例に取ると、ハッカーは以下の2つの場所でニーモニックと秘密鍵を盗むことができる。

- ニーモニック

a. ウォレット作成後、ユーザーは生成されたニーモニックを厳重に保管する必要がある。通常は紙に手書きして保管することが推奨されるが、面倒な人はクリップボードにコピーして貼り付けたり、ドキュメントファイルやWeChatのチャット履歴に保存してしまうこともある。

b. ハッカーがユーザーのスマホ/PCに悪意あるソフトウェアをインストールしてクリップボードを常時監視すれば、新しく作成された秘密鍵を盗むことができる。例えば、QuickQ VPNはユーザーのクリップボードをコピーしてニーモニックを盗んでいたことが明らかになったことがある。

- 秘密鍵

a. また、Metamaskは通常、秘密鍵を暗号化して作成端末に保存し、いつでも呼び出せるようにしている。ChromeにMetamaskプラグインをインストールしている場合、

i. Windowsでの保存場所:Metamaskの秘密鍵の保存先は以下

C:\Users\USER_NAME\AppData\Local\Google\Chrome\User Data\Default\Local Extension Settings\nkbihfbeogaeaoehlefnkodbefgpgknn

ii. Macでの保存場所:Library>Application Support>Google>Chrome>Default>Local Extension Settings>nkbihfbeogaeaoehlefnkodbefgpgknn

b. つまりMetamaskの安全性はChromeの安全性に依存しており、Chromeのファイアウォールがハッカーに突破されれば、ユーザーのアドレス秘密鍵を取得され、すべての資産を移動される可能性がある。これが、ハードウェアウォレットがMetamaskなどのプラグインウォレットよりも安全性が高い理由である。

Metamask以外にも、一部のノンカストディウォレットは十分な検閲耐性さえ備えていない。例えばSolana上のSlopeウォレットが盗難された事件では、SlopeのモバイルアプリがPhantomウォレットを作成する際に、TLS経由でニーモニックをSentryサーバーに送信し、それを平文で保存していた。つまり、Sentryにアクセスできる人なら誰でもユーザーの秘密鍵にアクセスできたのだ。

その他にも、もっと多くのウォレット安全事故が私たちに反省を促している。

EOAアカウントの盗難

-

フェンブーシー・キャピタル創業者のウォレットが盗難:

沈波氏のウォレットが盗まれた原因はニーモニックの漏洩であり、盗難時に使用していたウォレットはTrust Walletであった。盗まれた資産は約3823万USDC、1607ETH、72万USDT、4.13BTC。

-

Wintermuteのウォレットが攻撃され、約1.6億ドルを損失。原因は、ガス代節約のためにProfanityを使ってヴァニティウォレット(先頭が0x0000000など)を作成していたことにある。

Profanityの設計目的は、特殊な視覚効果を持つアカウント(特定の文字で始まる/終わるアカウント)を生成するものであり、一部の開発者は先頭に多数の0を持つアカウントを生成するために使用している。

Profanityは最初の32ビットの秘密鍵SeedPrivateKeyを取得した後、目的のアドレスを得るために固定アルゴリズムで最大200万回(1inchが公表した資料による)繰り返し計算を行う。公開鍵が既知であれば、SeedPrivateKeyとIteratorを総当たりで調べることでSeedPrivateKeyを特定でき、計算量は2^32 × 200万回程度であり、高性能GPUがあれば数日あるいは数時間で完了する。

スマートコントラクトアカウントの盗難

-

Paraswapのコントラクトデプロイアドレスが盗難:

慢霧(Sloweather)の調査報告によると、ハッカーのアドレス(0xf358..7036)はParaSwap DeployerおよびQANplatform Deployerの秘密鍵権限を取得していた。ハッカーはParaSwap Deployerから1000ドルを引き出し、QANplatformのデプロイアドレスに転送してテストした。AMLプラットフォームで0xf358..7036を分析したところ、The SolaVerse Deployerや複数のヴァニティアドレスも盗まれていたことが判明。現時点で、ハッカーは17万ドル以上の資金を盗んでいる。

-

Roninブリッジが今年3月にハッキングされ、17.36万ETHおよび2550万USDCを損失:

ハッカーは架空の会社を装い、LinkedInとWhatsAppを使ってAxieの上級エンジニアに接触。新職の誘いをかけ、面接まで手配し、好条件のオファーを提示したが、そのオファーファイルにはマルウェアが含まれており、Axieシステムに侵入し、エンジニアのコントラクトデプロイ用EOAアドレスの秘密鍵を盗んだ。

ニーモニック方式はハッカーの主な標的であるだけでなく、新規ユーザーがWeb3に入る際の高いハードルでもある。

-

ウォレット作成時、安全のため12語を手書きで記録する必要があり、その紙は写真撮影も避けるべきだ。信頼できるオープンソースのパスワード管理ソフト(例:1Password)を使ったとしても、クリップボードリスクがあるため、便利なコピー&ペーストは使えない。

-

ウォレット回復時、つまり端末交換時、その紙を探し出して12語を再入力する必要がある。

12語を書いた紙を保管するという行為自体、非常に不確かで非Web3的だ。私たちはメタバースの未来に暮らすことを夢見ているのに、アカウントの安全は宋代に発明された紙に頼っている。この二つのステップだけで、大多数のWeb2ユーザーは断念してしまうだろう。Web2の世界では、ほとんどすべての登録がGoogleアカウント/iOSアカウントでワンクリックログインできるのだから。

ニーモニック不要の新しいアカウント回復方式

ウォレットのハードルを下げ、より多くのユーザーをWeb3に引き入れるためには、Web2のソーシャルログイン方式を活用しつつ、安全性と検閲耐性を損なわない方法が必要だ。つまり、より便利で安全なアカウント回復方式が必要であり、現在の議論はすべて「ニーモニック不要」という結論に向かっている。現在のニーモニック不要の実現方法は二つある:MPC方式とソーシャルリカバリ方式。

-

MPC方式:秘密鍵を複数の当事者が共同で計算生成し、ユーザー端末での秘密鍵の紛失/盗難による単一障害点を回避する。

理解しやすく言えば、MPCは3要素認証(3FA)のようなもので、各認証方法が鍵の断片を保持し、鍵自体は存在しない。いずれかの断片を紛失しても、他の認証方法でその断片を回復できる。

-

ソーシャルリカバリ方式:資金をスマートコントラクトに保管し、EOAウォレットで多签/単签で制御し、信頼できる第三者(ガーディアン)を指定する。EOAウォレットの秘密鍵を紛失した場合、ガーディアンを通じてコントラクトの支配権を変更できるため、ユーザーはニーモニックを保存する必要がない。

通常、ソーシャルリカバリはアカウンタブルストラクションウォレットと並列して議論されるが、注意すべきは、ソーシャルリカバリはスマートコントラクト上の標準と機能であり、2019年のEIP-2429で提案されたもので、ユーザーがガーディアンを通じてコントラクトの制御用秘密鍵を変更できるというもの。最近話題のEIP-4337はアカウンタブルストラクションに関するもので、次の章で詳しく説明する。

MPC方式

MPC方式は、EOAウォレット作成時に、複数の当事者が共同で秘密鍵の断片を生成するものである。2019年、CRYPTO 2019にて「安全なマルチパーティ計算に基づく二者楕円曲線デジタル署名」の論文が発表され、MPCの実現が広く知られるようになった。MPCとはSecure Multi-Party Computation(安全なマルチパーティ計算)のことである。

-

マルチパーティ計算(MPC)は暗号技術の一分野で、約40年前のAndrew C. Yaoの画期的な研究に起源を持つ。MPCを使うことで、秘密鍵の生成は一点で完結する必要はなく、互いに信頼しないn者のグループが共同で計算し、それぞれが秘密鍵の断片(n個)を保持する(DKG:Distributed Key Generation)。

-

分散鍵生成は、さまざまなアクセス構造を許容する形で行われる。「t out of n」(n個の秘密鍵断片のうちt個が署名に参加すれば有効)という設定は、秘密鍵に関わる操作で最大t回の任意の失敗を許容しつつ、セキュリティを損なわない。

-

閾値署名スキーム(TSS)は、分散鍵生成(DKG)と分散署名の組み合わせを指す。

-

一方の当事者の秘密鍵断片が紛失/暴露された場合、MPC方式では断片の回復・交換が可能で、アカウント変更なしにアカウントの安全性を維持できる。

MPC方式は、アカウントの作成、使用、保管、バックアップ、回復の全過程で完全な秘密鍵が出現しない。複数の当事者が共同で秘密鍵断片を生成・保持し、「t out of n」のTSS閾値署名スキームを用いることで、Metamaskなどの一点生成/保持型ウォレットよりも高い利便性、安全性、検閲耐性を実現する。従来のニーモニック方式と比べ、ユーザーの安全性が大幅に向上し、ハードウェアウォレットに匹敵するレベルになる。

- 安全性

a. 無秘密鍵/無ニーモニック:ウォレット生成プロセス中、各当事者(ウォレット提供者とユーザー)がMPCで各自秘密鍵断片を生成するため、完全な秘密鍵は一度も出現しない。つまり、MPCは真の意味で「無秘密鍵ウォレット」である。

b. ハッカーの攻撃コストが大幅に上昇:ハッカーがユーザーの端末に侵入しても、断片しか得られない。ハッカーがウォレット提供者のサーバーとユーザーの端末の両方を掌握しない限り、資産を盗むことはできない。

- ハードル

ソーシャルログイン:ユーザーはメールなどの認証方式でMPCウォレットにアカウントを作成できる(仮にMPCウォレットが2/2署名方式を採用している場合、2つの秘密鍵断片が同時に必要)。

検閲耐性:

中央集権的機関(ウォレット提供者/バックアップ端末)はアカウント秘密鍵の断片のみを保持し、ユーザーのアカウントを制御できない。

ソーシャルリカバリ方式

ソーシャルリカバリ方式はスマートコントラクトアカウント上で実装される。スマートコントラクトウォレットとは、EOAアカウントがオンチェーンに資金管理用のコントラクトをデプロイしたものであり、通常のスマートコントラクトと同じく、デプロイしたEOAアカウントがコントラクトの支配権を持つ。

-

スマートコントラクトウォレットは無秘密鍵の解決策ではない。なぜなら、制御用のEOAウォレットには秘密鍵が存在するからである。

-

しかし、スマートコントラクトウォレットはソーシャルリカバリ方式により、ユーザーの署名用秘密鍵を変更できる。

-

ソーシャルリカバリ方式とは、鍵を紛失した後に、ガーディアンが新しい鍵に交換してくれる仕組みである。

EIP-2929提案から2年後、2021年にビタリックが初めてフォーラムでソーシャルリカバリのウォレット活用事例を提唱した。

-

スマートコントラクトウォレット作成時、ユーザーは他のEOAアドレスを「ガーディアン」として指定できる。「ガーディアン」アドレスはオンチェーンで署名確認を行い、ガス代を支払う必要がある。

-

ユーザーのEOAアカウントは「署名用秘密鍵」として、取引承認に使用される。

-

少なくとも3人(以上)の「ガーディアン」EOAアカウントは取引承認はできないが、「署名用秘密鍵」を変更できる。この変更も「ガーディアン」がガス代を支払い、署名確認を行う必要がある。

-

「署名用秘密鍵」はガーディアンの追加・削除機能を持つが、このプロセスには一定期間(通常1〜3日)を要する。

-

日常使用では、ユーザーはArgentやLoopringのようなソーシャルリカバリ機能付きスマートコントラクトウォ

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News