Quand les outils KYT deviennent des « systèmes zombies » : ce que vous pensez être une conformité est en réalité un piège

TechFlow SélectionTechFlow Sélection

Quand les outils KYT deviennent des « systèmes zombies » : ce que vous pensez être une conformité est en réalité un piège

Soulevez le rideau et découvrez la vérité en coulisses.

Rédaction : AiYing Compliance

Dans le milieu, tout le monde sait qu'il existe deux types de conformité : celle destinée à être vue par les régulateurs, et celle qui est réellement efficace. La première s'appelle « théâtre de la conformité » (Compliance Theater), tandis que la seconde constitue une gestion des risques sérieuse et concrète. Malheureusement, la grande majorité des institutions, en particulier ces entreprises technologiques financières qui galopent dans la tempête, jouent inconsciemment ce premier rôle.

Quelle est l'essence du « théâtre de la conformité » ? C'est un décor soigneusement construit pour passer les contrôles, obtenir des licences et rassurer les investisseurs. Sur cette scène, la correction procédurale prime sur tout, et la beauté des rapports importe bien plus que le taux d'identification des risques. Les acteurs (les responsables conformité) récitent des textes déjà écrits (manuels de conformité), manipulent des accessoires sophistiqués (des systèmes coûteux), afin de présenter aux spectateurs (les organismes de régulation) une image idyllique et paisible. Tant que la pièce est bien jouée, la licence est obtenue, le financement arrive, et tout le monde est satisfait.

Dans ce spectacle, l'accessoire le plus somptueux, le plus coûteux, et aussi le plus trompeur, ce sont ces « systèmes zombies », apparemment opérationnels 24h/24, mais en réalité désincarnés, vides de sens. En particulier les systèmes KYT (Know Your Transaction, connaître votre transaction), censés être les éclaireurs les plus aguerris sur le front de la lutte contre le blanchiment d'argent (AML), sont souvent les premiers à « tomber au combat », devenant ainsi de simples cadavres consommant des budgets et offrant une fausse sécurité. Ils restent silencieusement dans les serveurs, avec leurs voyants verts clignotants, générant des rapports, tout semble normal — jusqu'à ce qu'une véritable bombe explose sous leurs yeux.

C'est là le plus grand piège de la conformité. Vous pensez avoir acheté l'équipement haut de gamme, construit une ligne de défense impénétrable, alors qu'en réalité, vous n'avez fait que nourrir un zombie avec votre argent et vos ressources. Il ne vous protégera pas ; il vous fera simplement mourir sans comprendre pourquoi quand la catastrophe surviendra.

Alors, la question se pose : pourquoi les outils KYT que nous avons acquis à grands frais, mobilisant tant de personnel, finissent-ils parfois par devenir des morts-vivants ? S'agit-il d'une erreur fatale dans le choix technologique, d'un effondrement total de la gestion des processus, ou des deux à la fois, inévitablement combinés ?

Aujourd'hui, concentrons-nous sur la scène la plus animée du « théâtre de la conformité » : les secteurs fintech et paiements, en particulier sur le marché d'Asie du Sud-Est, où l'environnement réglementaire est complexe et changeant, et la croissance commerciale galope comme un cheval fou. Ici, des drames réels se déroulent chaque jour. Notre objectif est de soulever le rideau pour découvrir la vérité derrière les coulisses.

Premier acte : Analyse du système zombie — comment votre outil KYT est-il « mort » ?

La naissance d’un « système zombie » n’est pas immédiate. Il ne meurt pas subitement à cause d’une faille spectaculaire ou d’une panne catastrophique, mais plutôt comme une grenouille dans l’eau tiède : jour après jour, malgré un fonctionnement apparentement normal, il perd progressivement ses capacités de perception, d’analyse et de réaction, jusqu’à n’être plus qu’un corps vide maintenant seulement des signes vitaux superficiels. Ce processus peut être examiné selon deux dimensions — technique et organisationnelle — pour comprendre comment un système KYT initialement fonctionnel s’éteint progressivement.

Mort cérébrale au niveau technique : défaillance ponctuelle et silos de données

La technologie est le cerveau du système KYT. Lorsque les connexions neuronales du cerveau se rompent, l’entrée d’information est bloquée et les modèles d’analyse deviennent rigides, le système entre alors en état de « mort cérébrale ». Il traite encore des données, mais a perdu toute capacité de compréhension et de jugement.

Zone aveugle cognitive due à un outil unique : voir le monde avec un seul œil

La dépendance excessive à un seul outil KYT est la principale et la plus fréquente cause de défaillance du système. C’est presque une évidence dans le milieu, mais dans le scénario du « théâtre de la conformité », pour prétendre à une « autorité » ou simplifier la gestion, ce point est souvent volontairement ignoré.

Pourquoi un outil unique est-il fatal ? Parce qu’aucun outil ne peut couvrir tous les risques. C’est comme demander à un seul soldin de surveiller simultanément quatre directions : il aura forcément des angles morts. Récemment, MetaComp, un fournisseur de services d’actifs numériques agréé à Singapour, a publié une étude dont les données révèlent cette dure réalité. En analysant plus de 7000 transactions réelles, l’étude montre que le recours à un ou deux outils KYT uniquement pour le filtrage peut entraîner un taux d’échappement de transactions à haut risque atteignant 25 %. Cela signifie qu’un quart des risques sont directement ignorés. Ce n’est plus une zone aveugle, c’est un trou noir.

Figure 1 : Comparaison du taux de faux négatifs (False Clean Rate) selon différentes combinaisons d'outils KYT

Source : MetaComp Research - Comparative Analysis of On-Chain KYT for AML&CFT, juillet 2025. Le graphique montre qu'avec un seuil de risque défini comme « moyen-haut », le taux de faux négatifs d'un outil unique peut atteindre 24,55 %, celui d'une combinaison double 22,60 %, alors qu'une combinaison triple chute brutalement à 0,10 %.

Cette immense exposition au risque découle d'une faille intrinsèque de l'écosystème des outils KYT. Chaque outil repose sur son propre jeu de données et sa propre stratégie de collecte d'informations, ce qui crée naturellement des différences et des points aveugles dans plusieurs domaines :

-

Différences des sources de données : certains outils peuvent avoir de solides liens avec les forces de l'ordre américaines, leur offrant une meilleure couverture des adresses à risque en Amérique du Nord ; d'autres peuvent être spécialisés sur le marché asiatique, disposant d'informations plus rapides sur les réseaux locaux de fraude. Aucun outil ne peut être roi de l'intelligence partout dans le monde.

-

Spécialisation selon les types de risques : certains outils excellent à tracer les adresses liées aux listes de sanctions OFAC, d'autres sont meilleurs pour identifier les services de mixage (Mixers) ou les marchés du darknet. Si l'outil choisi n'est pas performant face aux types de risques majeurs rencontrés par votre activité, il devient alors purement décoratif.

-

Délai de mise à jour et retard d'information : la durée de vie d'une adresse criminelle peut être très courte. Une adresse marquée comme risquée par un outil aujourd'hui pourrait ne pas être synchronisée par un autre avant plusieurs jours, voire semaines. Ce décalage temporel suffit aux blanchisseurs pour réaliser plusieurs cycles d'opérations.

Par conséquent, lorsqu'une institution place tous ses espoirs dans un seul outil KYT, elle joue en réalité un jeu de hasard — elle parie que tous les risques qu'elle rencontrera tomberont précisément dans le « champ de vision » de cet outil.

Malnutrition causée par les silos de données : sans source, comment couler ?

Si un outil unique signifie une vision étroite, les silos de données représentent une véritable « malnutrition ». Un système KYT n’a jamais été un système isolé : son efficacité repose sur une compréhension globale du comportement des contreparties et des transactions. Il doit continuellement puiser des « nutriments » depuis plusieurs sources telles que le système KYC (connaître votre client), le système de notation des risques clients, et les systèmes opérationnels. Quand ces canaux de données sont bloqués, ou que les données elles-mêmes sont de mauvaise qualité, le KYT devient une eau sans source, perdant toute référence pour son jugement.

Dans de nombreuses sociétés de paiement en forte croissance, ce scénario est courant :

L’équipe KYC gère l’admission des clients, et ses données sont stockées dans le système A ; l’équipe risque supervise la surveillance des transactions, ses données étant dans le système B ; l’équipe conformité produit les rapports AML en utilisant le système C. Ces trois systèmes appartiennent à différents départements, fournis par différents prestataires, sans interaction de données en temps réel. Résultat : lorsque le système KYT analyse une transaction en temps réel, la notation du risque client qu’il utilise peut remonter à trois mois, date à laquelle l’équipe KYC a saisi des informations statiques. Ce client peut avoir manifesté depuis de nombreux comportements à haut risque, mais ces informations sont prisonnières du système B de l’équipe risque, totalement invisibles pour le système KYT.

La conséquence directe de cette « malnutrition » est que le système KYT ne parvient pas à établir une base comportementale précise du client (Behavioral Baseline). L’une des capacités clés d’un bon système KYT est d’identifier les « anomalies », c’est-à-dire les transactions qui s’écartent du comportement habituel du client. Mais si le système ignore complètement ce qu’est un comportement « normal » pour un client, comment pourrait-il reconnaître une « anomalie » ? À terme, il régresse vers des règles statiques primitives et brutales, produisant une masse d’« alertes poubelle » totalement inutiles, s’enfonçant davantage vers l’état de zombie.

Règles statiques : chercher un nouveau continent avec une ancienne carte

Les méthodes des criminels évoluent constamment : du fractionnement traditionnel (Smurfing) à l’utilisation des protocoles DeFi pour le blanchiment inter-chaînes, en passant par les transactions fictives sur les marchés NFT, leur complexité et leur discrétion augmentent de façon exponentielle. Pourtant, les bases de règles de nombreux « systèmes KYT zombies » sont restées figées à celles d’il y a quelques années, comme utiliser une vieille carte maritime pour trouver un nouveau continent — vouée à l’échec.

Des règles statiques telles que « alerter toute transaction supérieure à 10 000 USD » sont ridicules aux yeux des criminels modernes. Ils peuvent aisément utiliser des scripts automatisés pour diviser un gros transfert en centaines, voire milliers, de petites transactions, contournant parfaitement ces seuils simples. Les véritables menaces résident dans des schémas comportementaux complexes :

-

Un compte nouvellement créé effectue en peu de temps de nombreuses transactions fréquentes et de faible montant avec de multiples contreparties non reliées.

-

Des fonds entrent rapidement, puis sont aussitôt redirigés vers plusieurs adresses sans aucun arrêt, formant une typique « chaîne d’épluchage » (Peel Chain).

-

Le parcours de la transaction inclut des services de mixage à haut risque, des exchanges non enregistrés ou des adresses situées dans des zones sanctionnées.

Ces schémas complexes ne peuvent être décrits ni captés efficacement par des règles statiques. Ils nécessitent des modèles d’apprentissage automatique capables de comprendre les réseaux de transactions, d’analyser les flux de fonds et d’apprendre les caractéristiques du risque à partir de volumes massifs de données. Un système KYT sain doit posséder des règles et des modèles dynamiques, capables de s’auto-améliorer. Or, le « système zombie » a justement perdu cette capacité : sa base de règles, une fois définie, est rarement mise à jour, et finit par être largement distancé dans la course aux armements contre le crime organisé, plongeant ainsi dans une totale « mort cérébrale ».

Arrêt cardiaque au niveau processus : de « une fois pour toutes » à « fatigue d’alerte »

Si les défauts techniques provoquent une « mort cérébrale », l’effondrement de la gestion des processus conduit directement à un « arrêt cardiaque ». Même le système le plus avancé technologiquement ne sera qu’un tas de code coûteux sans processus appropriés pour le piloter et y répondre. Dans le « théâtre de la conformité », les échecs procéduraux sont souvent plus dissimulés, et donc plus dangereux, que les défaillances techniques.

L’illusion « installation = victoire » : prendre un mariage pour la fin de l’amour

Beaucoup d’entreprises, surtout les start-ups, adoptent une logique « projet » dans la construction de leur conformité. Elles considèrent que l’achat et le déploiement du système KYT constituent un projet avec un début et une fin clairs. Dès que le système est lancé et passe l’inspection réglementaire, le projet est déclaré victorieux. C’est l’illusion la plus classique du « théâtre de la conformité » — prendre le mariage pour la fin de l’amour, penser qu’on peut désormais dormir tranquille.

Pourtant, pour un système KYT, le lancement n’est que le premier jour. Ce n’est pas un outil « une fois pour toutes », mais un « organisme vivant » nécessitant un entretien et une optimisation continus. Cela inclut :

-

Un calibrage continu des paramètres : le marché évolue, les comportements clients changent, les méthodes de blanchiment varient. Les seuils de surveillance et les paramètres de risque du système KYT doivent être ajustés en conséquence. Un seuil d’alerte de 10 000 USD raisonnable il y a un an peut devenir totalement insignifiant après une multiplication par dix du volume d’affaires.

-

Une optimisation régulière des règles : face à l’émergence de nouveaux risques, il faut constamment développer et déployer de nouvelles règles de surveillance. En même temps, il faut régulièrement évaluer l’efficacité des anciennes règles, et éliminer celles qui ne génèrent que des faux positifs — les « règles poubelle ».

-

Un ré-entraînement nécessaire des modèles : pour les systèmes utilisant des modèles d’apprentissage automatique, il est indispensable de ré-entraîner régulièrement les modèles avec les données les plus récentes, afin de préserver leur capacité à détecter de nouveaux schémas de risque, et d’éviter la dégradation du modèle (Model Decay).

Quand une organisation tombe dans l’illusion « installation = victoire », ces travaux critiques de maintenance ultérieure sont négligés. Personne n’en est responsable, aucun budget n’est alloué. Le système KYT devient alors comme une voiture de sport abandonnée dans un garage : aussi puissant soit-il, il rouillera lentement jusqu’à devenir une épave.

La « fatigue d’alerte » qui écrase le responsable conformité : la dernière paille

La conséquence la plus directe et la plus désastreuse d’un « système zombie » mal configuré et mal entretenu est la génération massive de fausses alertes (False Positives). Selon les observations du secteur, dans de nombreuses institutions financières, 95 %, voire plus de 99 %, des alertes générées par les systèmes KYT se révèlent finalement être des erreurs. Ce n’est pas seulement un problème d’inefficacité, cela provoque une crise plus profonde : la « fatigue d’alerte » (Alert Fatigue).

Imaginons le quotidien d’un responsable conformité :

Chaque matin, il ouvre son système de gestion des dossiers et découvre des centaines d’alertes en attente. Il ouvre la première, enquête pendant une demi-heure, constate qu’il s’agit d’un comportement commercial normal du client, et la ferme. La deuxième, pareil. La troisième, toujours pareil… Jour après jour, il est noyé dans un océan infini de faux positifs. L’attention initiale et la rigueur cèdent progressivement la place à l’indifférence et à l’à-peu-près. Il cherche des raccourcis pour fermer vite les alertes, sa confiance dans le système tombe à zéro. Finalement, quand une vraie alerte à haut risque apparaît parmi les autres, il risque de la parcourir rapidement, de la marquer machinalement comme « faux positif », puis de la fermer.

La « fatigue d’alerte » est la dernière paille qui brise la ligne de conformité. Elle détruit psychologiquement la combativité de l’équipe, transformant les chasseurs de risques en simples nettoyeurs d’alertes. Toute l’énergie du département conformité est absorbée par un combat inefficace contre un « système zombie », tandis que les vrais criminels traversent tranquillement les lignes sous le couvert du vacarme des alertes.

Jusqu’à ce stade, le système KYT connaît un « arrêt cardiaque » complet au niveau procédural. Il continue certes de générer des alertes, mais ces « battements » ont perdu tout sens, personne n’y répond, personne n’y croit. Il est devenu pleinement un zombie.

Un exemple proche : une entreprise amie, pour obtenir sa licence et séduire les investisseurs, a joué un classique « théâtre de conformité ». La direction a annoncé publiquement avoir acquis l’outil KYT le plus avancé du secteur, en faisant un argument marketing de « conformité de haut niveau ». Mais pour économiser, ils n’ont acheté le service que d’un seul fournisseur. Leur logique était : « Nous avons pris le meilleur, s’il y a un problème, ce n’est pas de notre faute. » Ils ont volontairement oublié que tout outil unique comporte des zones aveugles.

En outre, l’équipe conformité manquait de personnel et de compétences techniques, et ne pouvait utiliser que les modèles de règles statiques basiques fournis par le fournisseur. Surveiller les grosses transactions, filtrer quelques adresses de listes noires publiques — et le travail était terminé.

Le plus critique, c’est qu’avec l’explosion du volume d’activité, les alertes ont commencé à pleuvoir comme des flocons de neige. Très vite, les analystes juniors ont découvert que plus de 95 % étaient des faux positifs. Pour atteindre leurs KPI, leur travail est passé de « enquêter sur les risques » à « fermer les alertes ». Avec le temps, plus personne ne prenait les alertes au sérieux.

De vrais gangs de blanchiment ont rapidement senti l’odeur de la charogne. Avec une méthode simple mais efficace, ils ont transformé ce « système zombie » en distributeur automatique : via la tactique « Smurfing », ils ont divisé des fonds provenant de jeux d’argent illégaux en milliers de petites transactions inférieures aux seuils de surveillance, les camouflant en remboursements e-commerce. Ce ne fut pas une alerte interne, mais une banque partenaire qui finit par déclencher l’alarme. Quand la lettre d’enquête du régulateur est arrivée sur le bureau du PDG, il était encore complètement hébété. On dit ensuite que la licence a été révoquée.

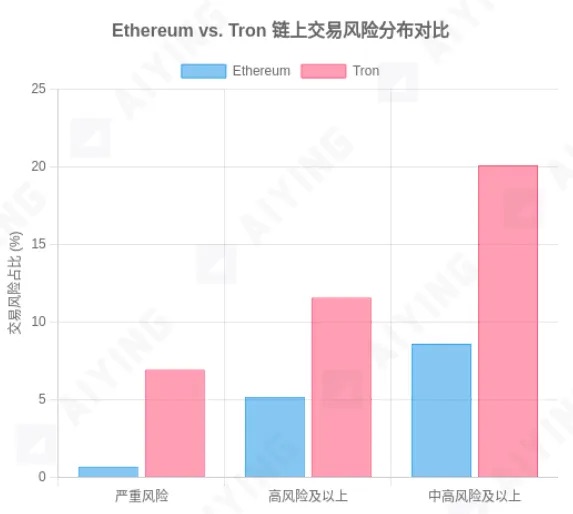

Figure 2 : comparaison des niveaux de risque entre différents réseaux blockchain

Source : MetaComp Research - Comparative Analysis of On-Chain KYT for AML&CFT, juillet 2025. Le graphique montre que, dans les données échantillonnées, les transactions sur la chaîne Tron ont une proportion significativement plus élevée de transactions classées « grave », « haute » ou « moyenne-haute » risque par rapport à la chaîne Ethereum.

Les histoires de terrain sont un miroir reflétant l’ombre de nombreuses entreprises fintech jouant encore aujourd’hui ce « théâtre de conformité ». Elles ne sont peut-être pas encore tombées, simplement parce qu’elles ont eu de la chance, n’ayant pas encore été repérées par des criminels professionnels. Mais ce n’est qu’une question de temps.

Deuxième acte : du zombie au guetteur — comment ranimer votre système de conformité ?

Après avoir exposé la pathologie du « système zombie » et vu les tragédies du « théâtre de conformité », nous ne pouvons nous contenter de critiques ou de lamentations. En tant que praticiens sur le terrain, ce qui nous intéresse vraiment, c’est : comment sortir de cette impasse ? Comment ramener un « zombie » moribond à la vie, pour en faire un « guetteur » capable de combattre et de protéger ?

La réponse ne réside pas dans l’achat d’un outil unique plus cher, plus « autoritaire », mais dans une transformation complète, tant au niveau des concepts que des tactiques. Cette méthodologie, déjà bien connue des praticiens sérieux du milieu, est désormais quantifiée et rendue publique par la recherche MetaComp, nous offrant un manuel d’action clair et exécutable.

Solution centrale : dire adieu au one-man show, adopter une « architecture de défense multicouche »

Tout d’abord, il faut abandonner radicalement, à la racine, la mentalité « acheter un outil et c’est fini » propre au théâtre. La vraie conformité n’est pas un one-man show, mais une bataille de position nécessitant une architecture de défense en profondeur. Vous ne pouvez pas espérer qu’un seul guetteur arrête une armée, vous avez besoin d’un réseau tridimensionnel composé de guetteurs, patrouilles, stations radar et centre de renseignement.

Tactique centrale : combinaison d’outils multiples

Le cœur tactique de cette architecture est la « combinaison d’outils multiples ». Le point aveugle d’un outil unique est inévitable, mais les points aveugles de plusieurs outils peuvent être complémentaires. Grâce à la vérification croisée, nous pouvons réduire au maximum l’espace de dissimulation du risque.

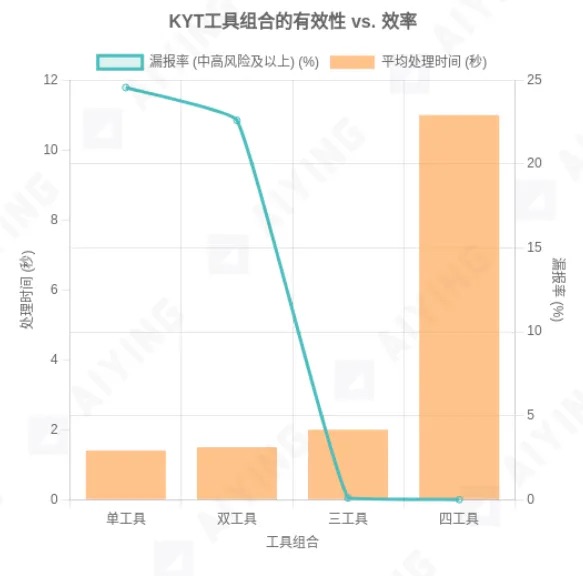

Alors, combien d’outils faut-il ? Deux ? Quatre ? Plus, c’est mieux ?

La recherche MetaComp donne une réponse cruciale : la combinaison à trois outils représente la règle d’or, offrant le meilleur équilibre entre efficacité, coût et performance.

On peut vulgariser cette « trilogie » ainsi :

-

Le premier outil est votre « guetteur de première ligne » : il a probablement la couverture la plus large, capable de détecter la majorité des risques courants.

-

Le second outil est votre « unité spéciale de patrouille » : il possède une capacité unique dans un domaine spécifique (risques DeFi, intelligence régionale particulière), capable de repérer des menaces cachées invisibles au « guetteur ».

-

Le troisième outil est votre « analyste de renseignement arrière » : il dispose peut-être de la plus forte capacité d’analyse relationnelle des données, capable de relier les indices épars des deux premiers pour dessiner un portrait complet du risque.

Quand ces trois éléments coopèrent, leur puissance va bien au-delà d’une simple addition. Les données montrent que passer de deux à trois outils entraîne un bond qualitatif dans l’efficacité de la conformité. Le rapport MetaComp indique qu’un modèle triplement conçu peut réduire le « taux de faux négatifs » (False Clean Rate) des transactions à haut risque à moins de 0,10 %. Cela signifie que 99,9 % des transactions à haut risque connues seront interceptées. Voilà ce que nous appelons une conformité « capable de combattre ».

À l’inverse, passer de trois à quatre outils réduit certes encore le taux de faux négatifs, mais l’effet marginal devient très faible, tandis que le coût et le délai de traitement augmentent significativement. L’étude montre qu’un traitement à quatre outils peut prendre jusqu’à 11 secondes, contre environ 2 secondes pour trois outils. Dans un contexte de paiement nécessitant une décision en temps réel, ces 9 secondes peuvent faire la différence entre la vie et la mort de l’expérience utilisateur.

Figure 3 : compromis entre efficacité et efficience des combinaisons d’outils KYT

Source : MetaComp Research - Comparative Analysis of On-Chain KYT for AML&CFT, juillet 2025. Le graphique illustre clairement l’impact du nombre d’outils sur la réduction du « taux de faux négatifs » (efficacité) et l’augmentation du « temps de traitement » (efficience), montrant nettement que la combinaison à trois outils est le choix optimal en termes de rapport coût-bénéfice.

Mise en œuvre de la méthodologie : créer son propre « moteur de règles »

Choisir la bonne « trilogie » d’outils n’est que la mise à niveau de l’équipement. Ce qui compte davantage, c’est savoir commander cette armée multicomposante. Vous ne pouvez pas laisser chaque outil parler sa propre langue ; vous devez créer un centre de commandement unique — c’est-à-dire votre propre « moteur de règles », indépendant de tout outil unique.

Première étape : standardisation de la classification des risques — parler la même langue

Vous ne devez pas être dirigé par les outils. Différents outils peuvent utiliser des étiquettes variées comme « Coin Mixer », « Protocol Privacy », « Shield » pour décrire le même risque. Si vos responsables conformité doivent mémoriser le « dialecte » de chaque outil, ce serait un cauchemar. La bonne approche consiste à établir une norme interne claire et uniforme de classification des risques, puis à mapper toutes les étiquettes des outils connectés vers ce système standardisé.

Par exemple, vous pouvez établir une classification standardisée comme suit :

Tableau 1 : exemple de tableau de correspondance des catégories de risques

Grâce à cette méthode, quel que soit le nouvel outil intégré, vous pouvez rapidement le « traduire » dans votre propre langage commun, permettant ainsi des comparaisons transversales et des décisions unifiées.

Deuxième étape : paramètres et seuils de risque unifiés — tracer des lignes rouges claires

Avec une langue commune, l’étape suivante est de fixer des « règles d’engagement » uniformes. Vous devez définir des seuils de risque clairs et quantifiables, en fonction de votre appétit au risque (Risk Appetite) et des exigences réglementaires. C’est une étape clé pour transformer une préférence subjective en instruction objective exécutable par machine.

Ces règles ne doivent pas se limiter à de simples seuils de montant, mais doivent combiner plusieurs paramètres multidimensionnels, tels que :

-

Définition des niveaux de gravité : clarifier quels types de risques relèvent de la catégorie « grave » (sanctions, financement du terrorisme), quels sont « à haut risque » (vol, darknet), et quels sont « acceptables » (exchanges, DeFi).

-

Seuil de contamination au niveau transaction (Transaction-Level Taint %) : définir à quel pourcentage indirect de fonds provenant d’une source à haut risque une transaction doit déclencher une alerte. Ce seuil doit être fixé scientifiquement grâce à une analyse poussée des données, et non au hasard.

-

Seuil de risque cumulé au niveau portefeuille (Cumulative Taint %) : définir à quel pourcentage de flux avec des adresses à haut risque dans l’historique complet d’un portefeuille celui-ci doit être marqué comme à haut risque. Cela permet d’identifier efficacement les adresses « habituées » aux transactions grises.

Ces seuils sont les « lignes rouges » que vous tracez pour votre système de conformité. Dès qu’elles sont franchies, le système doit réagir selon un scénario prédéfini. Cela rend le processus décisionnel transparent, cohérent et défendable (Defensible).

Troisième étape : conception d’un flux de travail de filtrage multicouche — frappe tridimensionnelle du point à la surface

Enfin, vous devez intégrer la classification standardisée et les paramètres unifiés dans un flux de travail automatisé de filtrage multicouche. Ce flux doit ressembler à un entonnoir précis, filtrant couche après couche, ciblant progressivement les risques avec précision, tout en évitant de perturber excessivement les transactions à faible risque.

Un flux efficace doit au minimum inclure les étapes suivantes :

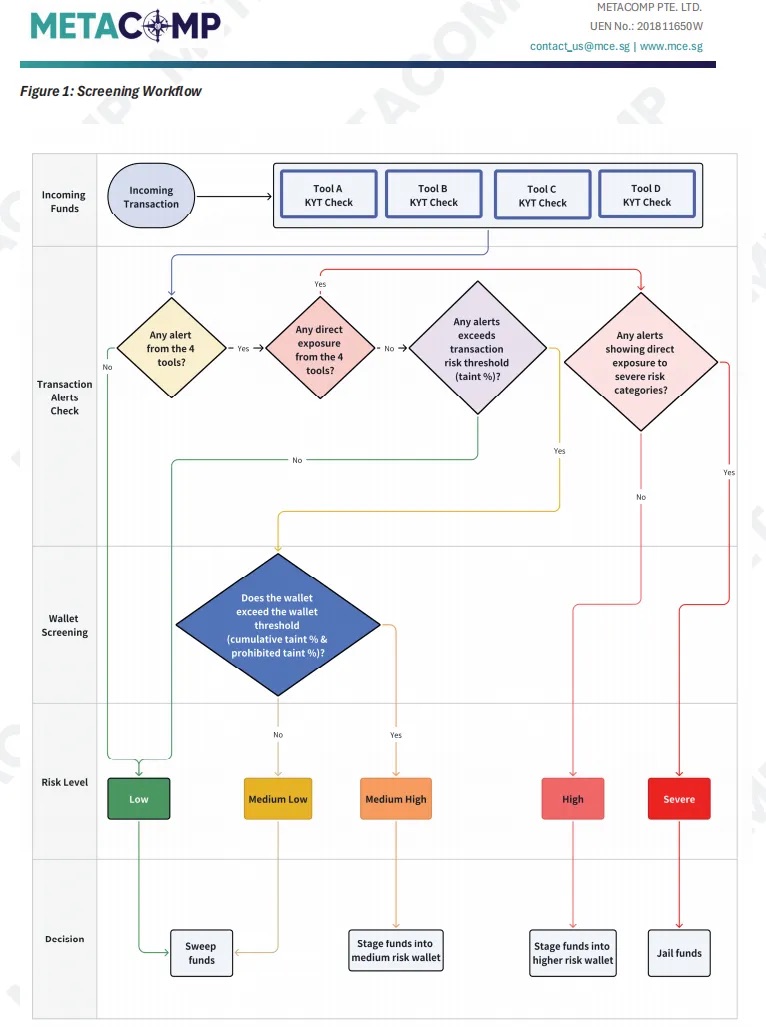

Figure 4 : exemple d’un flux de filtrage multicouche efficace (adapté de la méthodologie KYT MetaComp)

-

Filtrage initial (Initial Screening) : tous les hachages de transaction et adresses de contrepartie sont d’abord scannés en parallèle par les « trois outils ». Dès qu’un outil déclenche une alerte, la transaction passe à l’étape suivante.

-

Évaluation de l’exposition directe (Direct Exposure Assessment) : le système juge s’il s’agit d’une « exposition directe », c’est-à-dire si l’adresse de contrepartie est elle-même marquée comme « grave » ou « à haut risque ». Si oui, il s’agit d’une alerte prioritaire maximale, déclenchant immédiatement un gel ou une revue humaine.

-

Analyse d’exposition au niveau transaction (Transaction-Level Exposure Analysis) : en l’absence d’exposition directe, le système commence une « traçabilité des fonds », analysant quelle proportion (Taint %) de la transaction provient indirectement d’une source à risque. Si ce pourcentage dépasse le seuil prédéfini « au niveau transaction », on passe à l’étape suivante.

-

Analyse d’exposition au niveau portefeuille (Wallet-Level Exposure Analysis) : pour les cas dépassant le seuil transactionnel, le système effectue un « bilan complet » du portefeuille de la contrepartie, analysant l’état global de risque de son historique (Cumulative Taint %). Si la « santé » du portefeuille est également en dessous du seuil « au niveau portefeuille », la transaction est confirmée comme à haut risque.

-

Décision finale (Decision Outcome) : selon le niveau final de risque (grave, haut, moyen-haut, moyen-bas, bas), le système exécute automatiquement ou suggère manuellement l’action correspondante : libération, blocage, remboursement ou signalement.

L’ingéniosité de ce flux réside dans sa transformation de l’identification du risque — d’un simple jugement « oui/non » — en une évaluation tridimensionnelle, passant du point (transaction unique) à la ligne (flux de fonds) puis à la surface (profil du portefeuille). Il permet de distinguer efficacement les risques « directs » graves des risques « indirectement contaminés », optimisant ainsi l’allocation des ressources : réponse rapide aux transactions les plus risquées, analyse approfondie des risques moyens, et libération rapide de la grande majorité des transactions à faible risque. Cela résout parfaitement le conflit entre « fatigue d’alerte » et « expérience utilisateur ».

Épilogue : démonter la scène, retourner au champ de bataille

Nous avons longuement analysé la pathologie du « système zombie », revu les drames du « théâtre de conformité », et exploré le « manuel de combat » pour réveiller le système. Il est maintenant temps de revenir à l’essentiel.

Le plus grand danger du « théâtre de conformité » n’est pas tant le budget ou les ressources qu’il consume, mais la sécurité fausse et mortelle qu’il procure. Il fait croire aux décideurs que les risques sont maîtrisés, et rend les exécutants apathiques à force de travail inefficace. Un « système zombie » silencieux est bien plus dangereux qu’un système inexistant, car il vous conduira à la catastrophe sans que vous vous en rendiez compte.

Dans cette ère où les technologies criminelles et l’innovation financière évoluent de concert, compter sur un seul outil pour la surveillance KYT équivaut à courir nu sous une pluie de balles. Les criminels disposent d’un arsenal sans précédent — scripts automatisés, ponts inter-chaînes, cryptomonnaies privées

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News