Vitalik : L'utilisation de la technologie ZK pour l'identité numérique élimine-t-elle tous les risques ?

TechFlow SélectionTechFlow Sélection

Vitalik : L'utilisation de la technologie ZK pour l'identité numérique élimine-t-elle tous les risques ?

Le ZK-wrapping résout de nombreux problèmes importants.

Rédaction : Vitalik Buterin

Traduction : Saoirse, Foresight News

Aujourd'hui, l'utilisation de preuves à divulgation nulle (zero-knowledge proofs, ZK) pour protéger la vie privée dans les systèmes d'identité numérique est devenue en partie courante. Divers projets de « passeports ZK » développent des solutions logicielles très conviviales permettant aux utilisateurs, grâce aux ZK, de prouver qu'ils possèdent une identité valide sans révéler aucun détail personnel. World ID (anciennement Worldcoin), qui utilise la biométrie pour l'authentification tout en préservant la confidentialité via des preuves à divulgation nulle, a récemment dépassé les 10 millions d'utilisateurs. Un projet gouvernemental taïwanais d'identité numérique intègre également les preuves ZK, et les travaux menés par l'Union européenne dans le domaine de l'identité numérique accordent une attention croissante à cette technologie.

À première vue, l'adoption généralisée des identités numériques basées sur les preuves ZK semble constituer une grande victoire pour le d/acc (concept proposé par Vitalik en 2023, désignant une voie intermédiaire qui vise à promouvoir des technologies décentralisées — comme la cryptographie ou la blockchain — afin d'accélérer le progrès technique tout en défendant la sécurité, la vie privée et l'autonomie humaine face aux risques potentiels). Ces systèmes peuvent ainsi protéger nos réseaux sociaux, systèmes de vote et autres services internet contre les attaques Sybil et les robots, sans compromettre la vie privée. Mais les choses sont-elles aussi simples ? Les identités fondées sur les preuves ZK comportent-elles encore des risques ? Cet article expose les points suivants :

-

Le « conditionnement ZK » (ZK-wrapping) résout de nombreux problèmes importants.

-

L’identité par conditionnement ZK comporte toujours des risques. Ces risques semblent peu liés au choix entre biométrie ou passeport ; la plupart (fuite de données privées, vulnérabilité au chantage, erreurs du système, etc.) découlent principalement de l'exigence rigide d'une règle « une personne, une identité ».

-

L’autre extrême, consistant à utiliser une « preuve de richesse » (proof of wealth) pour contrer les attaques Sybil, s'avère insuffisant dans la majorité des cas pratiques. Nous avons donc besoin d’une solution reposant sur某种 forme d’« identité-like ».

-

L’état idéal théorique se situe entre ces deux extrêmes : le coût d’obtention de N identités devrait être proportionnel à N².

-

Cet état idéal est difficile à réaliser en pratique, mais une identité « pluraliste » bien conçue s’en rapproche suffisamment pour constituer la solution la plus réaliste. Une telle identité peut être explicite (par exemple, basée sur un graphe social) ou implicite (coexistence de plusieurs types d’identités ZK sans qu’un seul type domine totalement le marché).

Comment fonctionne une identité par preuve ZK ?

Imaginons que vous obteniez un World ID en scannant votre iris, ou une identité ZK-passeport en lisant votre passeport via la fonction NFC de votre téléphone. Pour les besoins de cet article, ces deux méthodes partagent des propriétés essentielles similaires (avec quelques différences marginales, comme dans le cas des personnes ayant plusieurs nationalités).

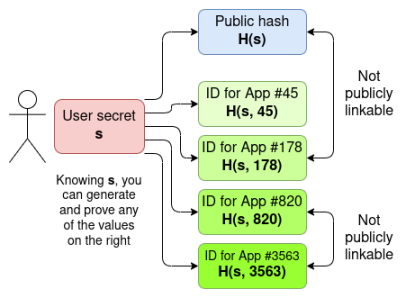

Dans votre téléphone, un secret s est stocké. Sur une registre public mondial (on-chain), figure un hachage public H(s). Lorsque vous vous connectez à une application, vous générez un identifiant utilisateur spécifique à cette application, noté H(s, nom_application), puis fournissez une preuve à divulgation nulle attestant que cet identifiant provient du même secret s que l’un des hachages publics du registre. Ainsi, chaque hachage public ne peut générer qu’un seul identifiant par application, sans jamais révéler quel hachage public correspond à un identifiant donné.

En réalité, la conception peut être plus complexe. Dans World ID, l’identifiant spécifique à l’application est en fait un hachage incluant l’ID de l’application et un ID de session, ce qui permet de désassocier différentes actions au sein d’une même application. Une conception similaire peut être appliquée aux passeports ZK.

Avant d’examiner les inconvénients de ce type d’identité, il convient de reconnaître ses avantages. En dehors des cercles spécialisés de l’identité ZK, pour prouver votre identité à un service, vous devez souvent divulguer entièrement vos informations légales. Cela viole gravement le principe de « moindre privilège » en informatique : un processus ne devrait avoir accès qu’aux informations strictement nécessaires à sa tâche. Ces services ont besoin de vérifier que vous n’êtes pas un robot, que vous avez plus de 18 ans ou que vous venez d’un pays donné, mais ils obtiennent en échange une information complète sur votre identité.

Actuellement, la meilleure amélioration possible consiste à utiliser des jetons indirects comme le numéro de téléphone ou le numéro de carte bancaire : dans ce cas, l’entité connaissant l’association entre votre numéro et vos activités dans une application est distincte de celle qui connaît l’association entre votre numéro et votre identité légale (banque ou opérateur télécom). Mais cette séparation est fragile : les numéros de téléphone et autres données peuvent facilement fuiter.

Le conditionnement ZK (ZK-wrapping, technique utilisant les preuves à divulgation nulle pour protéger la vie privée des utilisateurs, leur permettant de prouver leur identité sans divulguer d’informations sensibles) résout largement ce problème. Mais il existe un aspect moins discuté : certains problèmes persistent, voire s’aggravent en raison de la contrainte stricte « une personne, une identité » imposée par ces systèmes.

Les preuves ZK seules ne garantissent pas l’anonymat

Supposons qu’une plateforme d’identité ZK fonctionne parfaitement selon les spécifications décrites ci-dessus, et ait même trouvé un moyen de protéger durablement les informations privées des utilisateurs non techniques sans faire appel à des entités centralisées. Supposons cependant une hypothèse réaliste : les applications ne coopèrent pas activement avec la protection de la vie privée. Elles adoptent une approche « utilitariste », choisissant des conceptions qui, sous prétexte de « maximiser la commodité utilisateur », favorisent en réalité leurs propres intérêts commerciaux et politiques.

Dans ce contexte, les applications sociales n’utiliseront pas de mécanismes complexes comme la rotation fréquente des clés de session. Au lieu de cela, elles attribuent à chaque utilisateur un identifiant unique par application. Étant donné que le système impose « une personne, une identité », l’utilisateur ne peut avoir qu’un seul compte (contrairement aux identités faibles actuelles, comme les comptes Google, que n’importe qui peut facilement multiplier à environ cinq exemplaires). Or, dans la réalité, l’anonymat repose souvent sur l’usage de plusieurs comptes : un pour l’identité principale, d’autres pour des identités anonymes (voir l’exemple des « finsta and rinsta »). Ainsi, ce modèle pourrait offrir moins d’anonymat qu’aujourd’hui. Même avec un conditionnement ZK, un système « une personne, une identité » pourrait nous mener vers un monde où toutes les activités doivent être rattachées à une seule identité publique. À une époque où les risques s’intensifient (comme la surveillance par drones), priver les individus du choix de l’anonymat aurait des conséquences graves.

Les preuves ZK seules ne protègent pas du chantage

Même si vous ne divulguez pas votre secret s, et que personne ne voit les liens entre vos comptes, que se passe-t-il si on vous force à le révéler ? Un gouvernement pourrait exiger la divulgation du secret s afin d’accéder à l’ensemble de vos activités. Ce n’est pas une hypothèse farfelue : le gouvernement américain demande déjà aux candidats au visa de fournir leurs comptes de réseaux sociaux. Un employeur pourrait facilement imposer la divulgation complète des données comme condition d’embauche. Certaines applications pourraient même techniquement exiger que vous révéliez votre identité sur d'autres plateformes pour pouvoir vous inscrire (ce que fait par défaut la connexion via une application tierce).

Dans ces situations, les propriétés ZK perdent toute valeur, tandis que le nouvel inconvénient du système « un compte par personne » demeure.

On pourrait concevoir des protections contre le chantage : par exemple, utiliser un calcul multipartite (MPC) pour générer chaque identifiant d’application, impliquant à la fois l’utilisateur et le service. Sans la participation du fournisseur du service, l’utilisateur ne pourrait pas prouver son identifiant sur cette application. Cela rendrait plus difficile l’extorsion d’une identité complète, sans l’éliminer complètement, et introduirait d’autres inconvénients — par exemple, obliger les développeurs d’applications à être des entités actives en temps réel, plutôt que des contrats intelligents passifs sur la blockchain.

Les preuves ZK seules ne résolvent pas les risques non liés à la vie privée

Toutes les formes d’identité présentent des cas limites :

-

Les identités basées sur des documents officiels, comme les passeports, ne couvrent pas les apatrides ni celles et ceux qui n’ont pas encore reçu de tel document.

-

En revanche, ces systèmes donnent des privilèges particuliers aux détenteurs de multiples nationalités.

-

Les organismes émetteurs de passeports peuvent être piratés, et des services de renseignement hostiles pourraient falsifier des millions d’identités (par exemple, si des « élections guérilla » russes se généralisaient, elles pourraient manipuler des élections avec de fausses identités).

-

Pour les personnes dont les caractéristiques biométriques sont altérées par une blessure ou une maladie, l’identité biométrique devient inopérante.

-

Les identités biométriques peuvent être trompées par des contrefaçons. Si leur valeur devient suffisamment élevée, on pourrait même voir apparaître des cultures d’organes humains destinées à « fabriquer en série » ces identités.

Ces cas limites sont particulièrement dommageables dans les systèmes qui tentent de maintenir une règle stricte « une personne, une identité ». Et ils n’ont rien à voir avec la vie privée. Les preuves ZK sont donc impuissantes face à eux.

La « preuve de richesse » ne suffit pas contre les attaques Sybil : nous avons besoin d’un certain type de système d’identité

Dans les milieux cypherpunk, une alternative courante consiste à se passer totalement d’identité et à utiliser uniquement une « preuve de richesse » pour contrer les attaques Sybil. En imposant un coût à chaque compte, on empêche la création massive d’identités. Ce modèle existe déjà sur Internet : le forum Somethingawful exige un paiement unique de 10 dollars pour créer un compte, somme non remboursée si le compte est banni. Toutefois, ce n’est pas vraiment un modèle cryptoeconomique authentique, car l’obstacle principal à la création d’un nouveau compte n’est pas le paiement lui-même, mais l’obtention d’une nouvelle carte bancaire.

Théoriquement, on pourrait rendre le paiement conditionnel : lors de l’inscription, vous verrouillez une somme d’argent, que vous perdez seulement si votre compte est banni. Cela augmenterait fortement le coût d’une attaque.

Cette approche fonctionne bien dans de nombreux cas, mais échoue complètement dans certains scénarios, que je qualifierai de « type revenu universel de base » (UBI-like) et « type gouvernance » (governance-like).

Besoins d’identité dans les scénarios de type revenu universel de base (UBI-like)

Un scénario UBI-like suppose la distribution d’un actif ou d’un service à une population très large (idéalement universelle), indépendamment de la capacité de paiement. Worldcoin met précisément cela en œuvre : toute personne possédant un World ID reçoit périodiquement une petite quantité de jetons WLD. De nombreuses distributions gratuites de jetons (airdrops) visent un objectif similaire, cherchant à répartir une part significative du jeton parmi le plus grand nombre d’utilisateurs possible.

Personnellement, je ne pense pas que ces jetons atteindront jamais une valeur suffisante pour subvenir aux besoins vitaux. Dans une économie pilotée par l’IA, mille fois plus riche qu’aujourd’hui, cela pourrait devenir envisageable. Mais même alors, les projets gouvernementaux soutenus par des ressources naturelles resteront probablement plus importants économiquement. Cependant, je pense que ces « mini-revenus universels » (mini-UBIs) peuvent effectivement aider les gens à obtenir suffisamment de crypto-monnaie pour effectuer des transactions élémentaires sur la blockchain ou des achats en ligne. Par exemple :

-

Obtenir un nom ENS

-

Publier un hachage sur la blockchain pour initialiser une identité ZK

-

Payer des frais sur une plateforme sociale

Si la crypto-monnaie devient largement adoptée, ce problème disparaîtra. Mais tant qu’elle ne l’est pas, ces mini-UBIs peuvent constituer le seul moyen d’accéder à des applications non financières sur la blockchain et à d’autres biens et services en ligne, sinon totalement inaccessibles.

Une autre approche similaire est le « service universel de base » : accorder à chaque personne identifiée le droit d’envoyer un nombre limité de transactions gratuites dans une application donnée. Cette méthode peut être plus efficace en termes d’incitations et de capital, car chaque application bénéficiant de cette adoption peut l’offrir sans payer pour les non-utilisateurs. En revanche, elle présente un compromis : la portée universelle diminue (l’utilisateur n’est garanti que pour l’accès à l’application participante). Malgré cela, une solution d’identité reste nécessaire pour éviter le spam et l’exclusion due à l’exigence de paiement, qui peut être inaccessible à certains.

Un dernier cas important est le « dépôt de garantie universel de base ». L’une des fonctions de l’identité est de fournir une cible pour la responsabilité, sans obliger l’utilisateur à bloquer un capital équivalent à l’enjeu. Cela aide à réduire la dépendance au capital personnel pour participer (voire à l’éliminer complètement).

Besoins d’identité dans les scénarios de type gouvernance (governance-like)

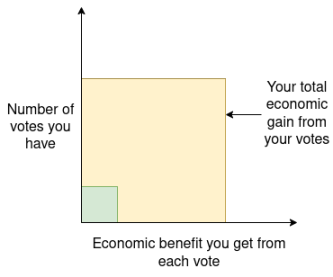

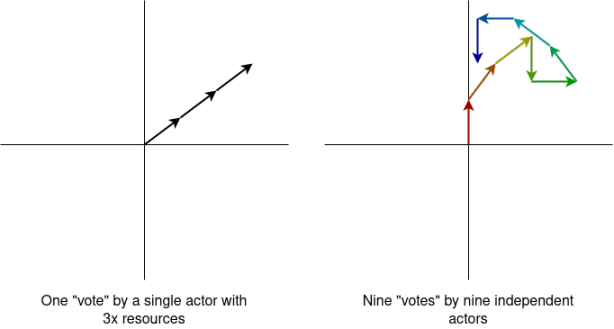

Considérons un système de vote (par exemple, likes et retweets sur un réseau social) : si l’utilisateur A dispose de 10 fois plus de ressources que B, son pouvoir de vote est 10 fois supérieur. Mais économiquement, chaque unité de pouvoir de vote rapporte à A 10 fois plus qu’à B (car l’impact économique d’une décision est proportionnel à sa taille). Ainsi, globalement, le vote d’A bénéficie à A 100 fois plus que le vote de B à B. A aura donc beaucoup plus d’incitations à voter activement, à étudier stratégiquement comment voter, voire à manipuler l’algorithme. C’est pourquoi les « baleines » exercent une influence excessive dans les systèmes de vote par jetons.

Plus fondamentalement, un système de gouvernance ne devrait pas traiter de la même manière « une personne possédant 100 000 $ » et « 1000 personnes possédant collectivement 100 000 $ ». Ce dernier cas représente 1000 individus indépendants, donc porte plus d’information utile, et non une simple répétition d’un signal mineur. Les signaux provenant de 1000 personnes sont aussi plus « modérés », car les opinions divergentes s’annulent partiellement.

Ceci vaut aussi bien pour les systèmes de vote formels que pour les systèmes informels, comme la capacité des individus à influencer l’évolution culturelle par leurs prises de parole publiques.

Cela montre que les systèmes de type gouvernance ne peuvent se contenter de traiter équitablement des sommes d’argent égales, quelle que soit leur origine. Ils doivent comprendre le degré de coordination interne derrière chaque groupe de ressources.

Il est important de noter que si vous acceptez mon cadre d’analyse pour ces deux types de scénarios (UBI-like et governance-like), alors techniquement, la règle explicite « une personne, une voix » n’est plus nécessaire.

-

Pour les applications UBI-like, ce dont on a besoin est un système où la première identité est gratuite, avec une limite sur le nombre total d’identités accessibles. La limite est atteinte lorsque le coût d’acquisition supplémentaire rend l’attaque du système inutile.

-

Pour les applications de type gouvernance, l’objectif principal est de pouvoir juger indirectement si une ressource donnée relève d’un unique agent de contrôle ou d’un groupe « naturel », faiblement coordonné.

Dans les deux cas, l’identité reste utile, mais l’exigence d’une règle stricte « une personne, une identité » disparaît.

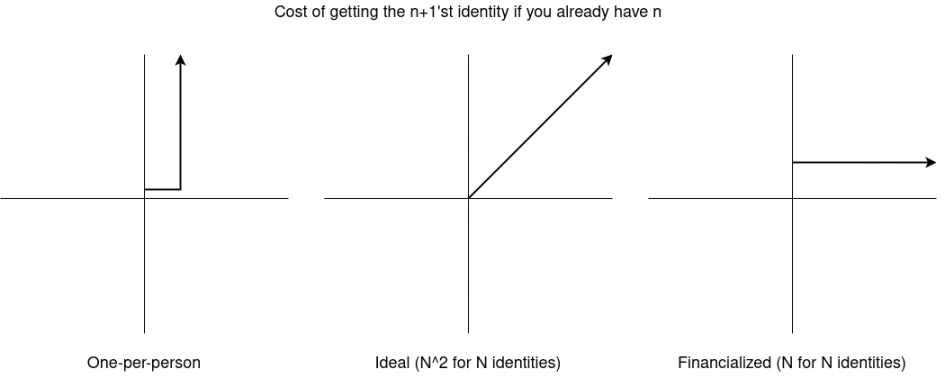

L’état idéal théorique : le coût d’obtention de N identités est N²

Des arguments précédents émergent deux forces opposées qui encadrent la difficulté souhaitée d’obtenir plusieurs identités :

Premièrement, il ne doit pas y avoir de limite dure et visible sur le nombre d’identités faciles à obtenir. Si chacun ne peut avoir qu’une identité, l’anonymat devient impossible, et la menace de chantage persiste. Même un nombre fixe supérieur à 1 est risqué : si tout le monde sait que chacun a 5 identités, on pourrait vous forcer à les révéler toutes.

Un autre argument en faveur de cette flexibilité est la fragilité de l’anonymat, qui nécessite une marge de sécurité importante. Grâce aux outils modernes d’IA, il devient facile de corréler les comportements entre plateformes à partir d’indices publics (choix lexical, heures de publication, sujets abordés, etc.) : seulement 33 bits d’information suffisent pour identifier quelqu’un avec précision. On peut certes utiliser des outils IA pour se défendre (par exemple, écrire en français puis traduire en anglais via un grand modèle local), mais on ne souhaite pas qu’une erreur unique ruine définitivement son anonymat.

Deuxièmement, l’identité ne doit pas être entièrement liée à la finance (coût linéaire : N identités coûtent N). Sinon, les grands acteurs obtiendraient trop d’influence, marginalisant complètement les petits. Le nouveau système Twitter Blue illustre ce problème : une certification à 8 $ par mois est trop peu coûteuse pour freiner efficacement les abus, et les utilisateurs ignorent désormais largement ce badge.

Par ailleurs, on ne souhaite pas non plus qu’un acteur disposant de N fois plus de ressources puisse commettre N fois plus d’actes répréhensibles.

Combinant ces arguments, nous voulons rendre l’obtention de multiples identités aussi facile que possible, tout en respectant deux contraintes : (1) limiter le pouvoir des grands acteurs dans les applications de gouvernance ; (2) limiter les abus dans les applications UBI-like.

En s’inspirant directement du modèle mathématique des applications de gouvernance mentionné plus haut, une réponse claire émerge : si posséder N identités donne une influence de N², alors le coût d’acquisition de N identités devrait être N². Par coïncidence, cette règle fonctionne aussi bien pour les applications UBI-like.

Les lecteurs habituels de ce blog reconnaîtront peut-être que ce graphique est identique à celui d’un ancien article sur le « financement quadratique ». Ce n’est pas un hasard.

L’identité pluraliste permet d’atteindre cet idéal

Une « identité pluraliste » est un système sans autorité unique dominante — qu’il s’agisse d’une personne, d’une organisation ou d’une plateforme. Elle peut se concrétiser de deux manières :

-

Identité pluraliste explicite (explicit pluralistic identity), aussi appelée « identité basée sur le graphe social ». Vous pouvez prouver votre identité (ou d’autres affirmations, comme votre appartenance à une communauté) via des attestations de membres de votre réseau social, dont les identités sont elles-mêmes vérifiées par le même mécanisme. L’article « Société décentralisée » explore en détail ce type de conception, et Circles en est un exemple opérationnel aujourd’hui.

-

Identité pluraliste implicite (implicit pluralistic identity). C’est l’état actuel : de nombreux émetteurs d’identité coexistent — Google, Twitter, les plateformes nationales, les pièces d’identité gouvernementales, etc. Peu d’applications n’acceptent qu’un seul type d’identité ; la plupart en supportent plusieurs, car c’est la seule façon d’atteindre tous les utilisateurs potentiels.

Dernier instantané du graphe d’identité de Circles, l’un des plus grands projets d’identité basée sur le graphe social actuellement en cours.

L’identité pluraliste explicite offre naturellement de l’anonymat : vous pouvez avoir une (ou plusieurs) identité(s) anonyme(s), chacune pouvant construire une réputation au sein d’une communauté par ses actions. Un système idéal pourrait même ne pas avoir besoin de la notion d’« identité discrète » ; vous pourriez plutôt posséder un ensemble flou de comportements passés vérifiables, et prouver de manière fine différentes parties selon les besoins.

Les preuves ZK faciliteront encore davantage l’anonymat : vous pourriez utiliser votre identité principale pour lancer une identité anonyme, en envoyant un premier signal privé pour l’établir (par exemple, prouver en ZK que vous détenez un certain nombre de jetons pour publier sur anon.world, ou que vos followers Twitter ont certaines caractéristiques). D’autres usages plus efficaces des ZK sont envisageables.

La « courbe de coût » de l’identité pluraliste implicite est plus abrupte qu’une courbe quadratique, mais possède la plupart des propriétés souhaitées. La plupart des gens possèdent certains types d’identité listés ici, mais pas tous. Vous pouvez en obtenir un supplémentaire avec un effort raisonnable, mais plus vous en avez, moins le coût marginal est rentable. Cela freine naturellement les attaques de gouvernance et autres abus, tout en garantissant que personne ne peut raisonnablement exiger ou attendre que vous révéliez un ensemble fixe d’identités.

Toute forme d’identité pluraliste (explicite ou implicite) est naturellement plus résiliente : une personne aveugle ou ayant une incapacité de la main peut quand même avoir un passeport ; un apatride peut prouver son identité par d’autres canaux non gouvernementaux.

Il faut toutefois souligner qu’en présence d’un type d’identité dominant à près de 100 % du marché et devenant le seul mode de connexion, ces propriétés disparaissent. À mon avis, c’est le plus grand risque des systèmes d’identité trop axés sur la « universalité » : s’ils atteignent une domination quasi totale, ils font basculer le monde d’un système pluraliste vers un modèle « une personne, une identité », qui, comme expliqué ici, comporte de nombreux inconvénients.

À mes yeux, la conclusion idéale pour les projets actuels « une personne, une identité » serait de fusionner avec les systèmes d’identité basés sur le graphe social. Le principal défi des projets basés sur le graphe social est leur difficulté à évoluer vers des centaines de millions d’utilisateurs. Les systèmes « une personne, une identité » pourraient servir de socle initial, créant des millions d’utilisateurs-semences, suffisants pour construire en toute sécurité un graphe social distribué global à partir de cette base.

Merci particulièrement aux volontaires de Balvi, aux membres de Silviculture et à l’équipe de World pour leurs discussions.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News