Comprendre le stratagème de rugpull derrière la perte de 15 millions de dollars

TechFlow SélectionTechFlow Sélection

Comprendre le stratagème de rugpull derrière la perte de 15 millions de dollars

Ne marchez plus sur des mines.

Auteur : Ada

TenArmor et GoPlus disposent d'un puissant système de détection des Rugpull. Récemment, les deux entités ont uni leurs forces afin d'analyser en profondeur la situation alarmante liée aux attaques de type Rugpull, en réalisant une étude approfondie sur les risques et cas concrets. Cette collaboration a permis de révéler les dernières méthodes et tendances des attaques Rugpull, tout en offrant aux utilisateurs des recommandations efficaces pour renforcer leur sécurité.

Statistiques des incidents de Rugpull

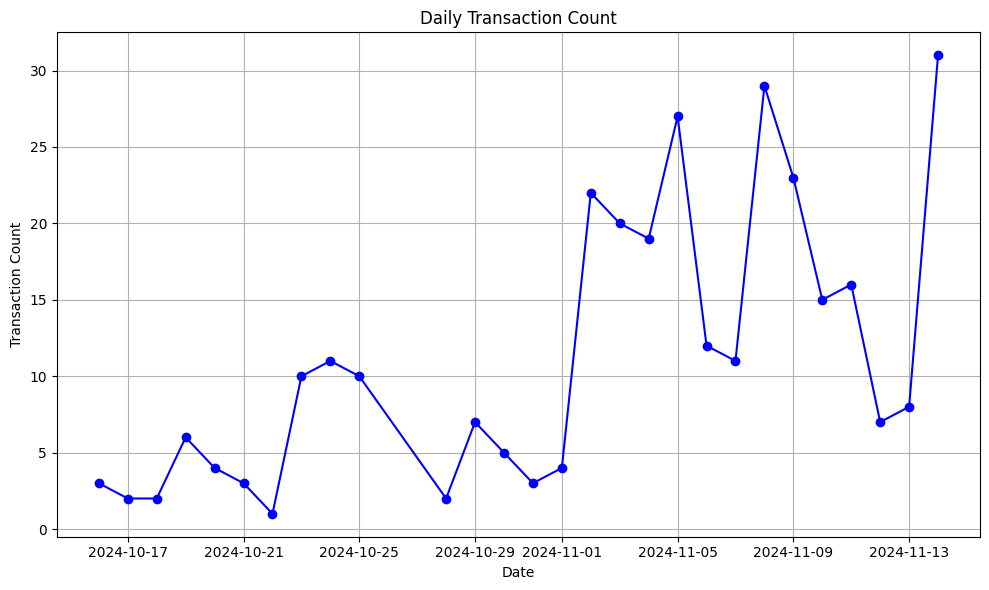

Le système de détection de TenArmor identifie quotidiennement un grand nombre d’incidents de Rugpull. En analysant les données du dernier mois, on observe clairement une hausse des cas, notamment le 14 novembre où pas moins de 31 attaques Rugpull ont été détectées en une seule journée. Nous jugeons donc nécessaire d'alerter la communauté à ce sujet.

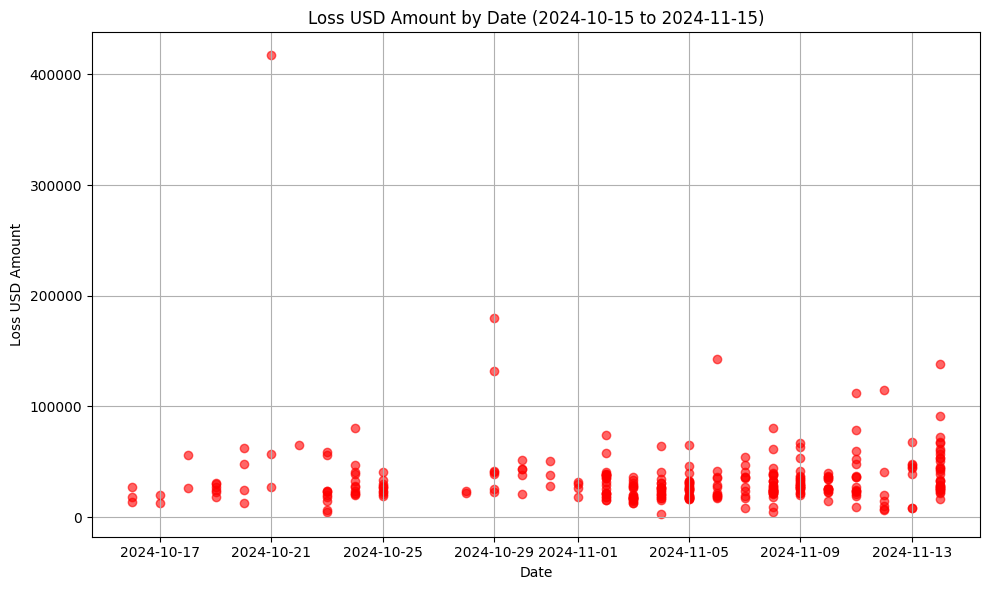

La majorité des pertes liées à ces attaques se situent dans la fourchette 0 - 100K, avec des pertes cumulées atteignant 15 millions de dollars.

Dans l'écosystème Web3, le type de Rugpull le plus emblématique est le « Pi Xiu Pan » (contrats truqués empêchant la vente). L'outil de vérification de sécurité des tokens de GoPlus permet précisément de détecter si un token appartient à cette catégorie. Au cours du dernier mois, GoPlus a identifié 5688 tokens de type « Pi Xiu Pan ». Pour davantage de données liées à la sécurité, consultez le tableau de bord DUNE de GoPlus.

TL;DR

Sur la base des caractéristiques actuelles des attaques Rugpull, voici nos conseils essentiels pour s’en prémunir :

1. Évitez de suivre aveuglément les tendances. Avant d’acheter un token populaire, vérifiez que l’adresse du contrat est bien l’adresse officielle afin de ne pas tomber dans un piège d’escroquerie avec un faux token.

2. Avant d’investir dans un nouveau projet (« faire un pump »), effectuez une diligence raisonnable. Vérifiez si le trafic initial provient d’adresses liées au déploiement du contrat. Si c’est le cas, il s’agit probablement d’une escroquerie – évitez-le.

3. Examinez attentivement le code source du contrat, en particulier les fonctions transfer ou transferFrom, pour vous assurer qu’il est possible d’acheter et de vendre normalement. Évitez systématiquement les contrats dont le code est obfusqué.

4. Avant d’investir, analysez la distribution des détenteurs (holders). Si les fonds sont fortement concentrés entre quelques mains, mieux vaut éviter ce token.

5. Analysez la provenance des fonds du créateur du contrat. Remontez autant que possible jusqu’à 10 sauts en amont pour identifier si les fonds proviennent d’échanges suspects.

6. Suivez les alertes publiées par TenArmor pour limiter les pertes. TenArmor possède une capacité de détection précoce des tokens frauduleux. Suivez son compte X pour recevoir des alertes en temps réel.

7. Le système TenTrace dispose désormais d’une base d’adresses malveillantes intégrant plusieurs plateformes (Scam, Phishing, Exploit), capable d’identifier efficacement les flux entrants et sortants d’adresses noires. TenArmor s'engage à améliorer la sécurité communautaire. N'hésitez pas à nous contacter pour toute collaboration.

Caractéristiques des attaques Rugpull

À travers l’analyse de nombreux cas de Rugpull, nous avons identifié les traits distinctifs récents de ces attaques.

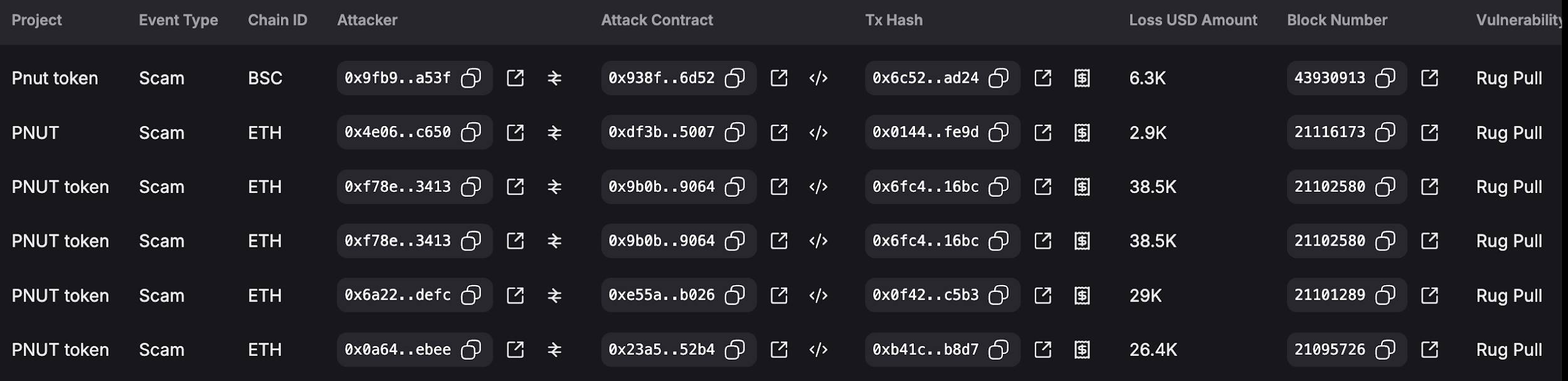

Usurpation de tokens populaires

Depuis le 1er novembre, le système de détection de TenArmor a recensé 5 cas d’escroqueries imitant le token PNUT. Selon ce fil Twitter, PNUT a commencé ses activités le 1er novembre et a connu une hausse spectaculaire de 161 fois en 7 jours, attirant rapidement l’attention des investisseurs. La période de lancement et de forte croissance de PNUT coïncide exactement avec le début des tentatives d’usurpation. Les escrocs choisissent PNUT car cela attire facilement des victimes non informées.

Ces attaques d’usurpation de PNUT ont rapporté un total de 103,1 K$. TenArmor rappelle aux utilisateurs de ne pas suivre aveuglément les tendances : avant d’acheter un token populaire, vérifiez toujours que l’adresse du contrat est authentique.

Ciblage des robots de trading « pump »

Le lancement d’un nouveau token suscite souvent un fort intérêt. En raison des fortes volatilités initiales — où le prix peut changer radicalement en quelques secondes — la vitesse devient un facteur crucial pour maximiser les profits. Les robots de trading surpassent largement les traders humains en rapidité et en réactivité, ce qui explique leur popularité croissante.

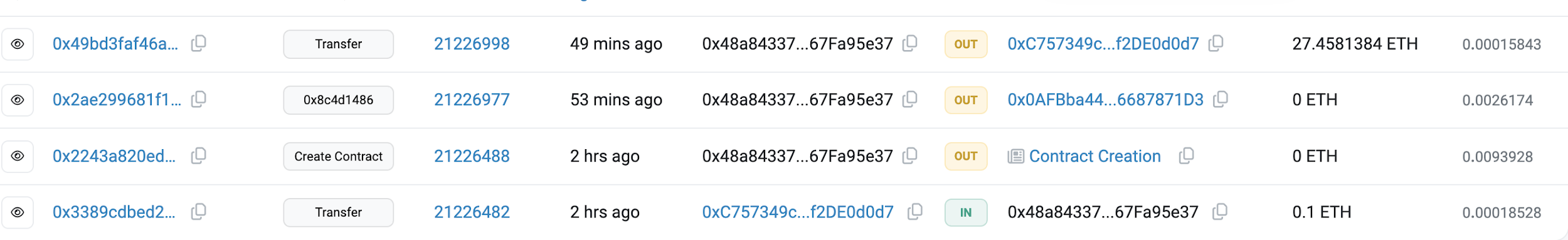

Cependant, les escrocs ont aussi repéré cette tendance et exploitent ces robots en leur tendant des pièges. Par exemple, l’adresse 0xC757349c0787F087b4a2565Cd49318af2DE0d0d7 a orchestré plus de 200 escroqueries depuis octobre 2024, chaque opération allant du déploiement du contrat piégé au Rugpull en seulement quelques heures.

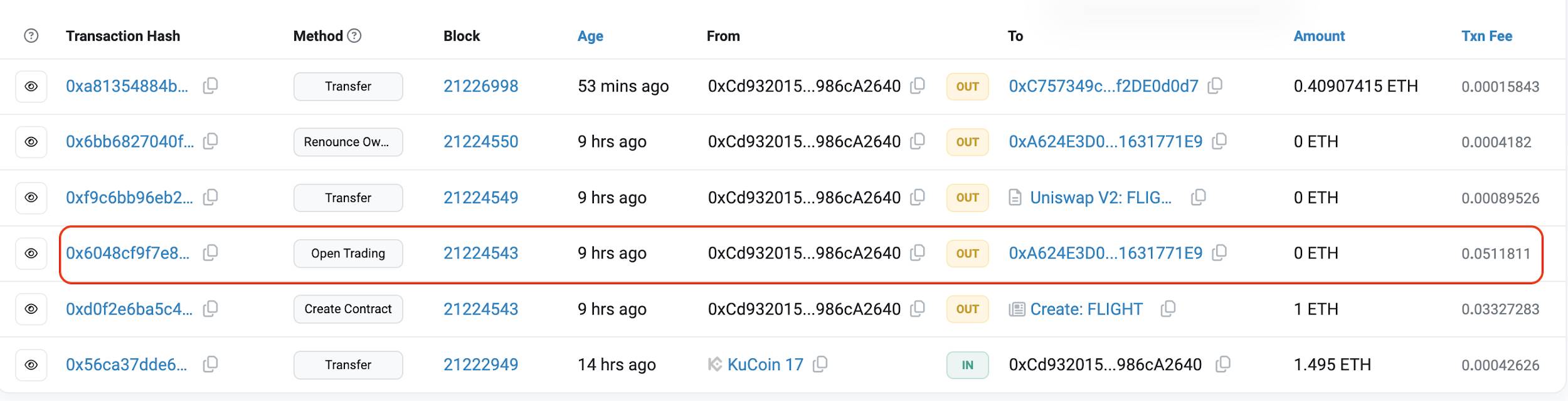

Prenons comme exemple récent cette escroquerie. L’attaquant a d’abord créé le token FLIGHT via l’adresse 0xCd93, puis formé un pair FLIGHT/ETH.

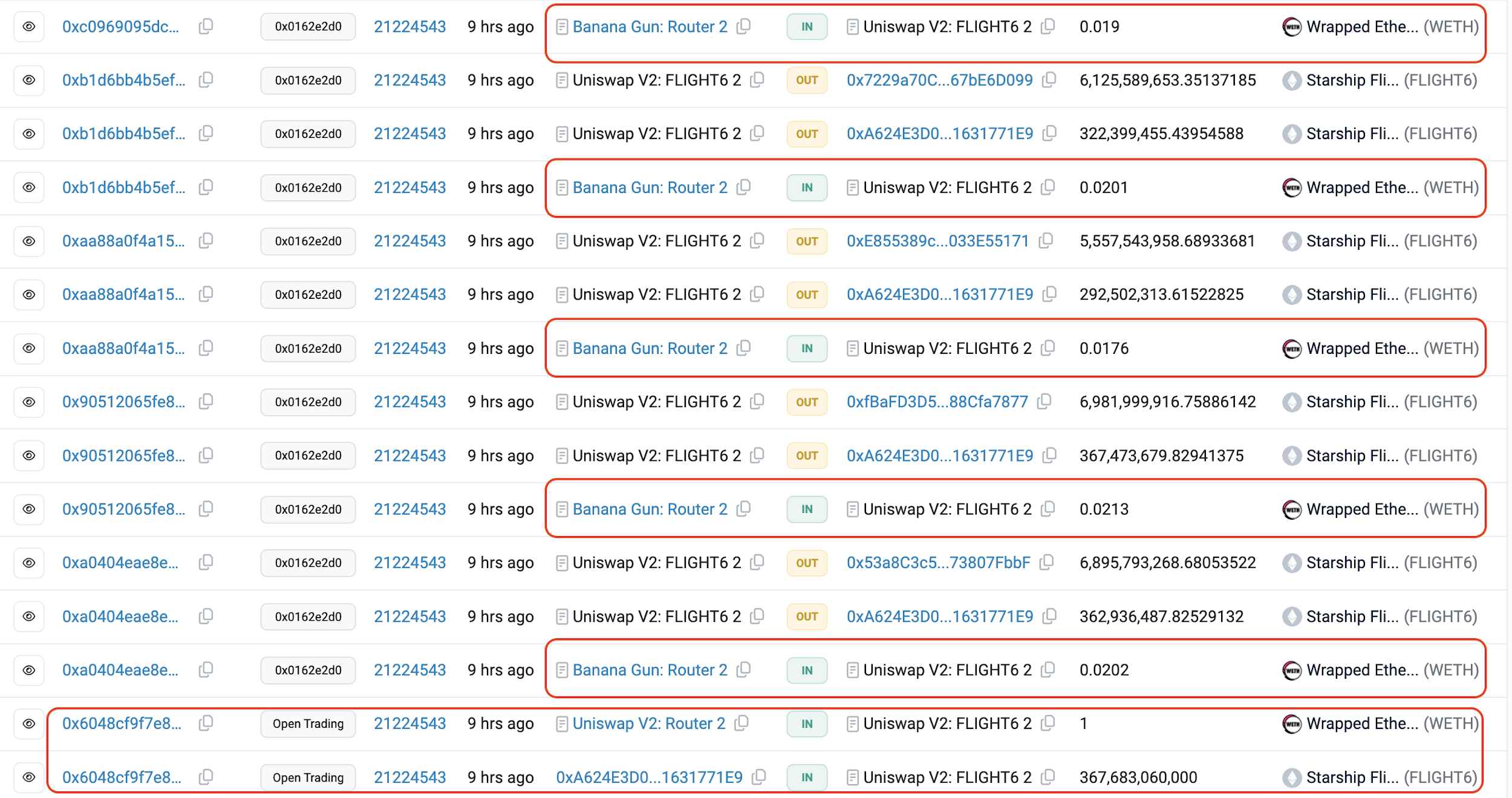

Immédiatement après la création du pair, de nombreux petits échanges ont été effectués par des robots Banana Gun. Une analyse approfondie révèle que ces robots étaient en réalité contrôlés par l’escroc, dans le but de simuler un trafic organique.

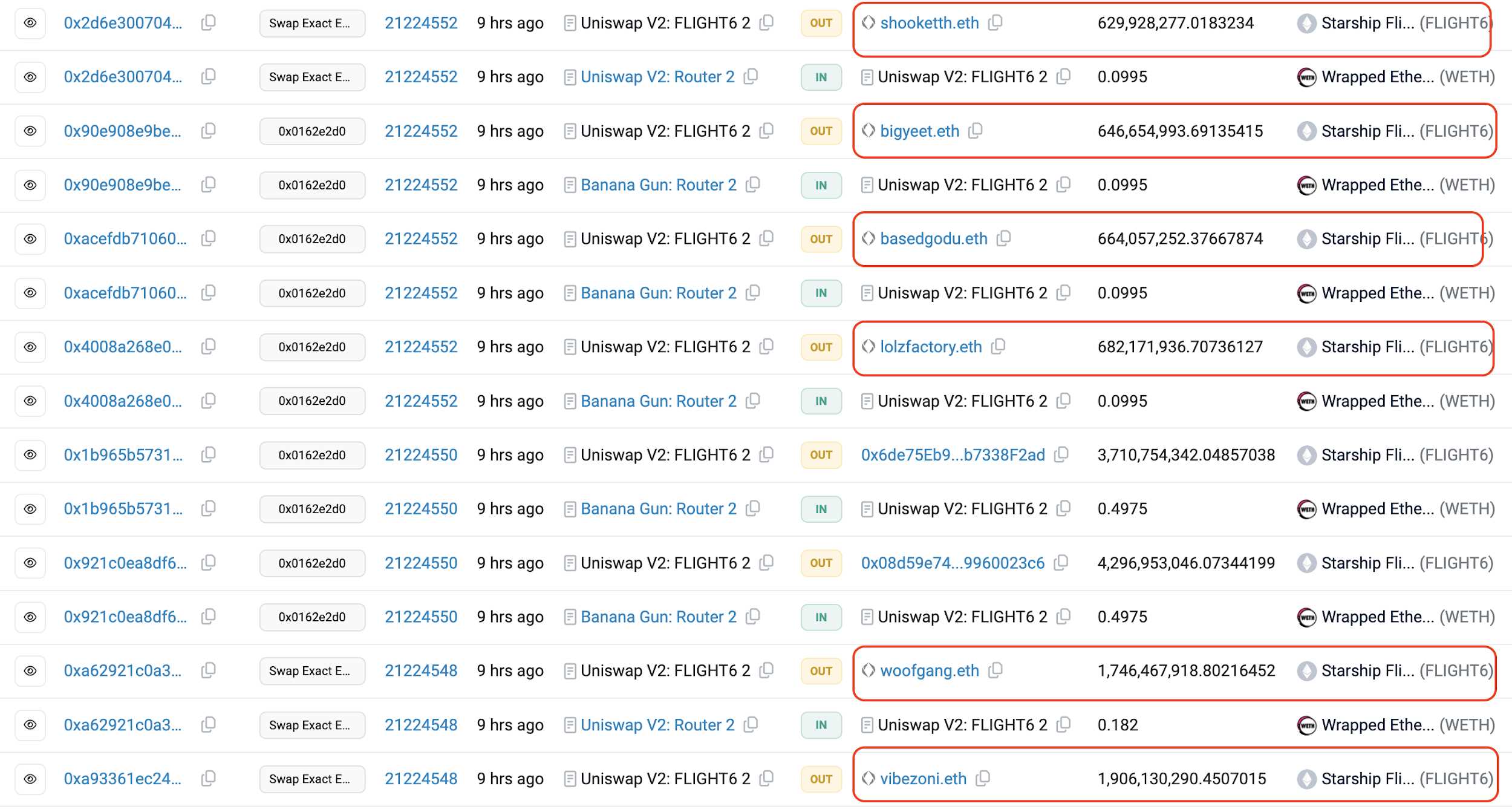

Après environ 50 petites transactions, suffisantes pour créer une illusion de liquidité, de vrais investisseurs ont commencé à acheter, eux aussi souvent via des robots Banana Gun.

Peu de temps après, l’escroc a déployé un contrat dédié au Rugpull (financé depuis l’adresse 0xC757). Moins de 1 heure et 42 minutes plus tard, il a retiré toute la liquidité du pool, empochant 27 ETH.

L’analyse de cette méthode montre clairement que l’escroc crée artificiellement du volume pour attirer les robots, puis exécute le Rugpull dès que les gains sont satisfaisants. TenArmor souligne que, même si les robots facilitent l’accès rapide aux nouveaux tokens, ils exposent également à des risques. Avant de participer à un lancement, vérifiez si le trafic initial provient d’adresses liées au déployeur du contrat — dans ce cas, abstenez-vous.

Code source dissimulant des intentions malveillantes

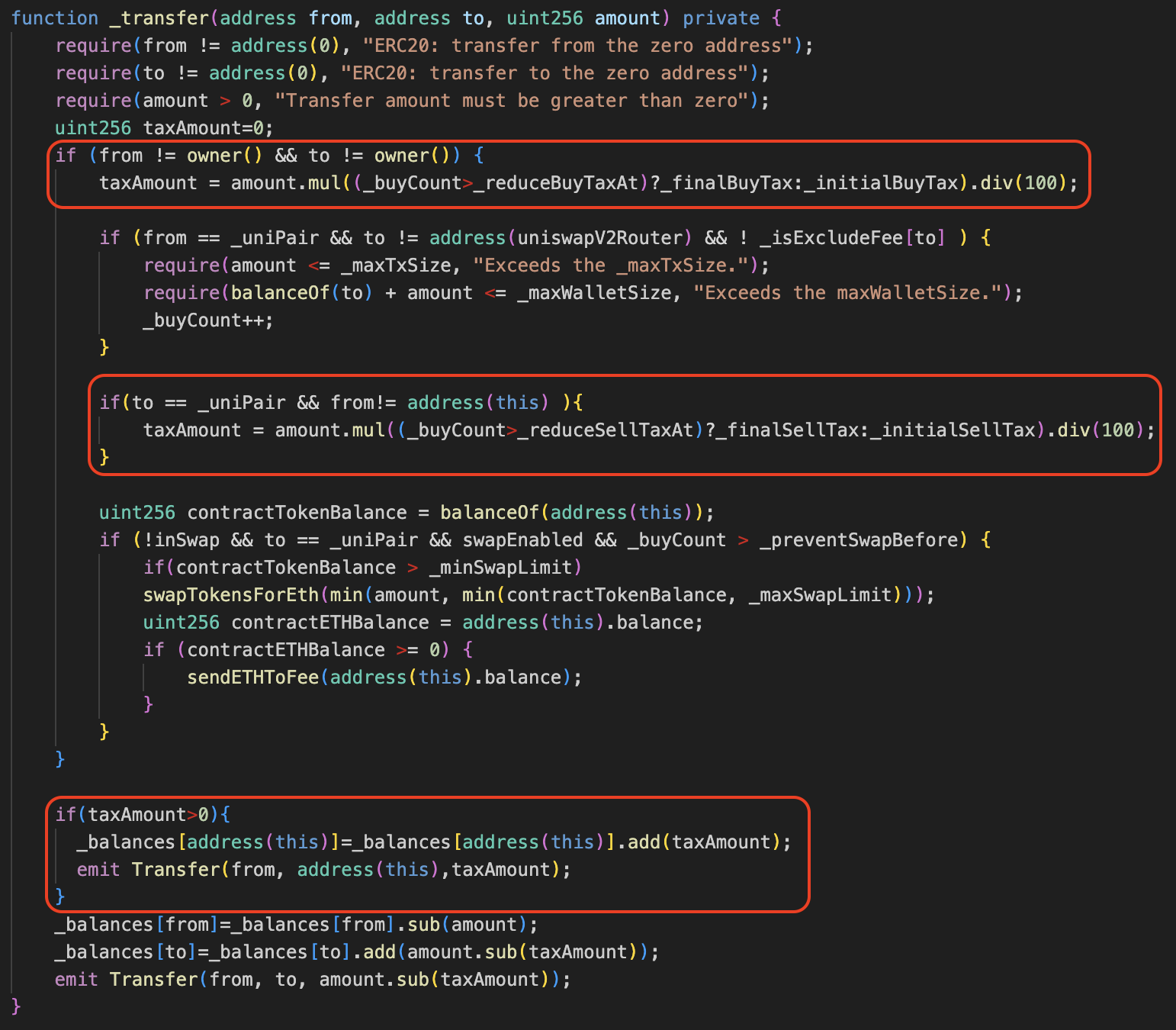

Taxe sur les transactions

Le code ci-dessous montre l’implémentation de la fonction de transfert du token FLIGHT. On constate immédiatement une grande différence avec une implémentation standard. À chaque transfert, une taxe peut être appliquée selon certaines conditions. Cette taxe restreint fortement les possibilités d’achat et de vente, signe typique d’un token frauduleux.

Dans de tels cas, une simple vérification du code source du token permettrait d’éviter le piège.

Obfuscation du code

Comme mentionné dans l'article récent de TenArmor intitulé Analyse complète des grands incidents de Rug Pull : types et stratégies de prévention, certains escrocs obfusquent intentionnellement le code source pour en rendre la lecture difficile et cacher leurs véritables intentions. Dans un tel cas, fuyez immédiatement.

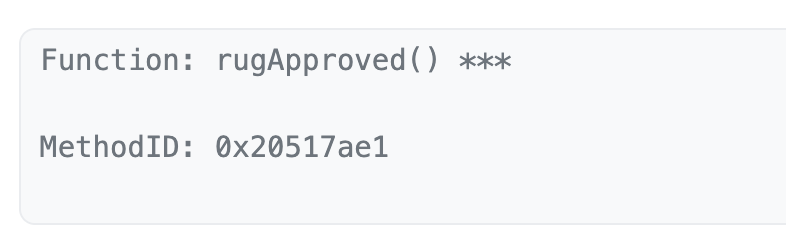

RugApproved affiché ostensiblement

Parmi les nombreux cas de Rugpull détectés par TenArmor, certains sont carrément audacieux. Par exemple, cette transaction affiche clairement l’intention malveillante.

Entre le déploiement du contrat malveillant et le Rugpull lui-même, il existe généralement une fenêtre temporelle — ici d’environ 3 heures. Pour prévenir ce type d’attaque, suivez le compte X de TenArmor, qui publie en temps réel des alertes sur les contrats à risque, permettant aux utilisateurs de retirer leurs fonds à temps.

Par ailleurs, les fonctions rescueEth ou recoverStuckETH sont souvent utilisées comme interfaces de Rugpull. Bien entendu, leur présence seule n’indique pas forcément une escroquerie, mais elles doivent être examinées conjointement à d'autres indices.

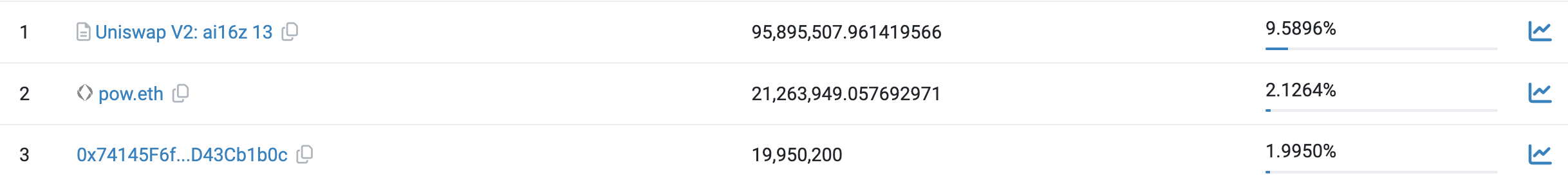

Concentration des détenteurs (Holders)

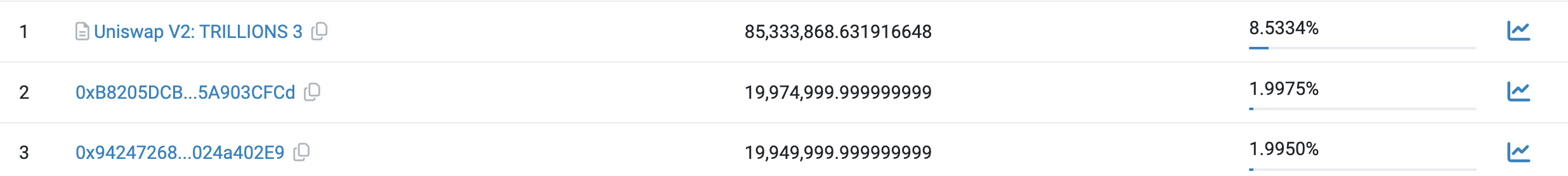

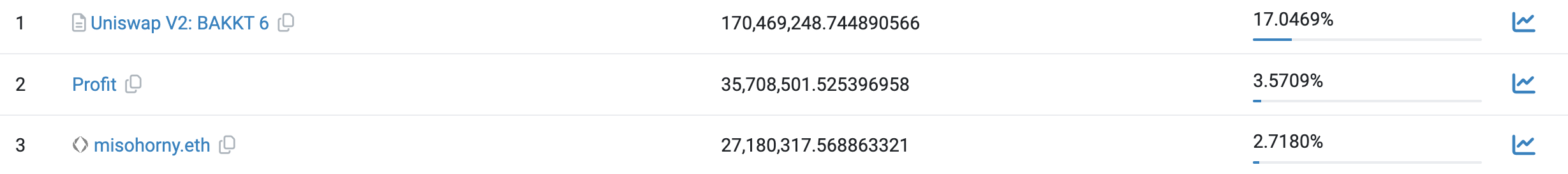

Dans les récents cas de Rugpull détectés par TenArmor, la répartition des détenteurs présente des particularités marquées. Voici trois exemples choisis aléatoirement.

0x5b226bdc6b625910961bdaa72befa059be829dbf5d4470adabd7e3108a32cc1a

0x9841cba0af59a9622df4c0e95f68a369f32fbdf6cabc73757e7e1d2762e37115

0x8339e5ff85402f24f35ccf3b7b32221c408680421f34e1be1007c0de31b95f23

Dans ces trois cas, Uniswap V2 pair apparaît clairement comme le principal détenteur, dominant largement en quantité de tokens détenus. TenArmor met en garde : si vous remarquez qu’un token est massivement concentré sur une seule adresse, comme un pair Uniswap V2, soyez extrêmement prudent.

Provenance des fonds

Nous avons sélectionné aléatoirement trois cas détectés par TenArmor pour analyser la provenance des fonds.

Cas 1

tx : 0x0f4b9eea1dd24f1230f9d388422cfccf65f45cf79807805504417c11cf12a291

En remontant de 6 sauts, on observe un flux de fonds provenant de FixedFloat.

FixedFloat est un exchange automatisé de cryptomonnaies ne nécessitant ni inscription ni vérification KYC. Les escrocs utilisent FixedFloat pour masquer leur identité.

Cas 2

tx : 0x52b6ddf2f57f2c4f0bd4cc7d3d3b4196d316d5e0a4fb749ed29e53e874e36725

En remontant de 5 sauts, on identifie un flux de fonds provenant de MEXC 1.

Le 15 mars 2024, la Commission des valeurs mobilières de Hong Kong (SFC) a publié un avertissement concernant MEXC, indiquant que la plateforme promeut activement ses services auprès des investisseurs de Hong Kong sans être titulaire d’une licence SFC. Le 15 mars 2024, la SFC a ajouté MEXC et son site web à la liste des plateformes d’échange d’actifs virtuels suspectes.

Cas 3

tx : 0x8339e5ff85402f24f35ccf3b7b32221c408680421f34e1be1007c0de31b95f23

En remontant de 5 sauts, on observe un flux de fonds provenant de Disperse.app.

Disperse.app permet de distribuer de l’ETH ou des tokens vers plusieurs adresses simultanément.

L’analyse révèle que le premier appel à Disperse.app a été fait par l’adresse 0x511E04C8f3F88541d0D7DFB662d71790A419a039, et en remontant de 2 sauts, on retrouve à nouveau un flux de Disperse.app.

Un deuxième appel est effectué par l’adresse 0x97e8B942e91275E0f9a841962865cE0B889F83ac, et en remontant encore 2 sauts, on retrouve un flux provenant de MEXC 1.

Les trois cas montrent que les escrocs utilisent des plateformes sans KYC ni licence pour introduire des fonds. TenArmor conseille aux utilisateurs d’examiner la provenance des fonds du déployeur du contrat avant d’investir.

Mesures de prévention

À partir des données combinées de TenArmor et GoPlus, cet article dresse un panorama complet des caractéristiques techniques des Rugpull, illustré par des cas représentatifs. Sur cette base, voici les mesures de prévention recommandées :

1. Ne suivez pas aveuglément les tendances. Vérifiez toujours que l’adresse du token acheté est bien l’adresse officielle pour éviter les faux tokens et les arnaques.

2. Avant de participer à un nouveau lancement, menez une enquête minutieuse. Si le trafic initial provient d’adresses liées au déployeur, il s’agit probablement d’une escroquerie — évitez.

3. Vérifiez le code source du contrat, en particulier les fonctions transfer et transferFrom, pour confirmer qu’achats et ventes sont possibles. Fuyez tout code obfusqué.

4. Avant d’investir, examinez la distribution des holders. En cas de concentration excessive des fonds, abstenez-vous.

5. Analysez la provenance des fonds du créateur du contrat. Remontez jusqu’à 10 sauts en amont pour détecter tout lien avec des plateformes douteuses.

6. Suivez les alertes de TenArmor pour agir rapidement et limiter les pertes. TenArmor est capable de détecter ces tokens frauduleux en amont. Suivez son compte X pour recevoir des alertes en temps réel.

Toutes les adresses malveillantes associées à ces Rugpull sont intégrées en temps réel dans le système TenTrace. TenTrace est un système de lutte contre le blanchiment (AML) développé par TenArmor, adapté à la détection de fraudes, au suivi d’identités d’attaquants, etc. Il dispose désormais d’une base d’adresses Scam/Phishing/Exploit issue de multiples plateformes, capable d’identifier efficacement les flux entrants et sortants d’adresses noires. TenArmor s’engage à améliorer la sécurité de la communauté. Contactez-nous pour toute collaboration.

À propos de TenArmor

TenArmor constitue votre première ligne de défense dans l’univers Web3. Nous proposons des solutions de sécurité avancées, conçues pour relever les défis uniques posés par la technologie blockchain. Grâce à nos produits innovants ArgusAlert et VulcanShield, nous assurons une protection en temps réel contre les menaces potentielles et une réponse rapide. Notre équipe d’experts maîtrise tout, de l’audit de contrats intelligents au traçage des cryptomonnaies, et est devenue le partenaire privilégié de toute organisation souhaitant protéger ses actifs numériques dans l’écosystème décentralisé.

Suivez-nous sur @TenArmorAlert pour recevoir nos dernières alertes de sécurité Web3.

Contactez-nous :

X : @TenArmor

Mail : team@tenarmor.com

Telegram : TenArmorTeam

Medium : TenArmor

À propos de GoPlus

GoPlus est le premier réseau de protection de sécurité en chaîne, conçu pour offrir à chaque utilisateur une sécurité globale et facile d’utilisation, garantissant la sécurité de chaque transaction et de chaque actif.

Notre architecture de sécurité se compose principalement de l’application GoPlus destinée directement aux utilisateurs finaux (via site web et extension navigateur), et de GoPlus Intelligence, qui sert indirectement les utilisateurs finaux via des intégrations B2B. Couvrant ainsi un large éventail d’utilisateurs Web3 et de scénarios de transaction, notre objectif est de construire un réseau ouvert et piloté par les utilisateurs pour la sécurité en chaîne :

D’un côté, tout projet peut intégrer GoPlus pour offrir une protection à ses utilisateurs ; de l’autre, GoPlus permet aux développeurs de déployer leurs propres produits de sécurité innovants sur le marché GoPlus. Les utilisateurs peuvent alors choisir librement et configurer des services personnalisés, créant ainsi un écosystème de sécurité ouvert et collaboratif entre développeurs et utilisateurs.

Aujourd’hui, GoPlus est devenu le partenaire de sécurité privilégié des bâtisseurs Web3. Ses services sont intégrés par Trust Wallet, CoinMarketCap, OKX, Bybit, DexScreener, SushiSwap, et bien d'autres. Avec plus de 34 millions d'appels journaliers en moyenne, plus de 4 milliards d'appels cumulés, couvrant plus de 90 % des transactions en chaîne des utilisateurs, et une plateforme d’applications sécurisées accueillant plus de 12 millions d’utilisateurs, GoPlus s’impose comme un acteur central de la sécurité Web3.

Notre communauté :

X : @GoPlusSecurity

Discord : GoPlusSecurity

Medium : GoPlusSecurity

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News