Guide de sécurité de l'écosystème TON : un guide complet allant du choix du portefeuille à la protection des actifs

TechFlow SélectionTechFlow Sélection

Guide de sécurité de l'écosystème TON : un guide complet allant du choix du portefeuille à la protection des actifs

À mesure que l'écosystème TON s'agrandit, tout en cherchant des projets de qualité pour investir, n'oubliez pas de protéger la sécurité de vos actifs.

Auteur : Keystone Chinois

Depuis le début de cette année, TON (The Open Network) attire beaucoup d'attention. En tant que blockchain étroitement intégrée à Telegram, sa vaste base d'utilisateurs et l'effet de création de richesse des nouveaux projets incitent les utilisateurs à entrer dans l'écosystème TON pour y trouver leur propre alpha.

Comme on dit : « là où il y a des gens, il y a un monde », et sur une blockchain populaire, les hackers arrivent comme des requins sentant l'odeur du sang. Étant donné que TON présente des caractéristiques techniques différentes d'EVM, il est impossible d'appliquer mécaniquement les habitudes de sécurité d'EVM lors des interactions avec TON.

En tant que fabricant de portefeuilles matériels activement engagé dans l'intégration avec l'écosystème TON, nous avons rassemblé quelques recommandations de sécurité afin d'aider chacun à adopter TON en toute sécurité. 🤗

1. Choisir correctement son portefeuille

En raison de différences techniques, les portefeuilles EVM habituels comme Metamask ou Rabby ne prennent actuellement pas en charge TON. Il faut donc installer un portefeuille compatible avec TON.

À ce stade, la sécurité du portefeuille devient cruciale. On peut évaluer quel portefeuille convient le mieux selon qu'il soit open source, compatible avec les portefeuilles matériels, et surtout, selon la qualité de son analyse des informations de transaction.

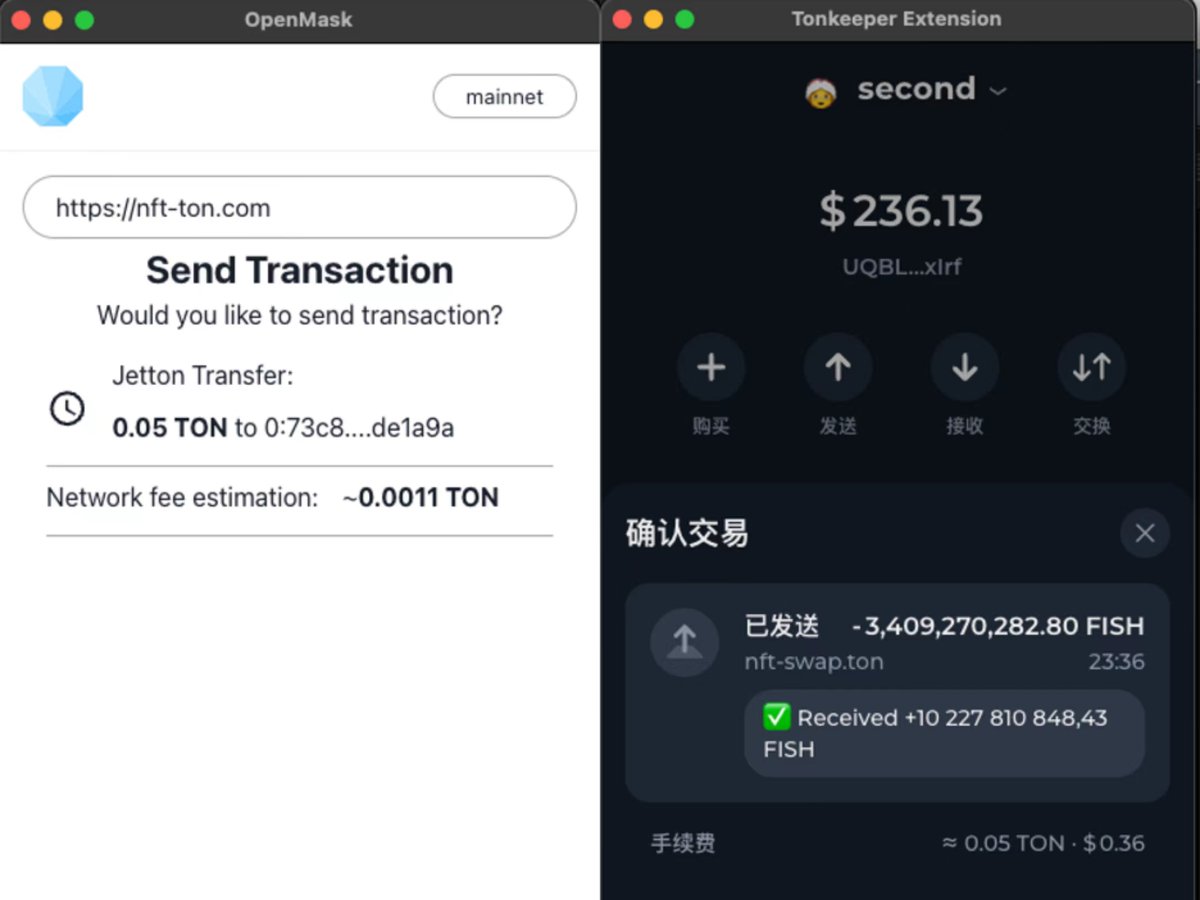

Par exemple, face à un site web frauduleux sur TON, lorsque des hackers tentent de transférer certains actifs depuis mon portefeuille, les résultats d’analyse des transactions par les portefeuilles OpenMask et TonKeeper @tonkeeper diffèrent fortement, comme illustré ci-dessous :

Dans OpenMask, cela semble être une transaction normale de « réclamation d’airdrop ». Mais est-ce vraiment le cas ?

La même transaction affichée dans TonKeeper révèle bien plus d'informations : le site frauduleux tente clairement de voler les jetons FISH du portefeuille. Le comportement malveillant est ainsi mis au jour par TonKeeper.

Comparativement, lequel des deux utilisateurs pensez-vous sera plus facilement victime d'une escroquerie ?

Un portefeuille plus sécurisé agit comme un « miroir magique », réduisant efficacement l'anxiété des utilisateurs face aux arnaques. Récemment, Keystone a achevé avec succès son intégration à TonKeeper. Avec l'ajout du portefeuille matériel, la sécurité des utilisateurs sur TON devrait augmenter considérablement.

2. Se prémunir contre les formes courantes de phishing

Comme sur les autres blockchains, le phishing reste la forme d'attaque la plus fréquente et la plus répandue sur TON. Profitons-en pour examiner les principales méthodes utilisées par les hackers sur TON :

1. Phishing par transfert de 0 montant

Les hackers envoient massivement des transferts de 0 TON vers de nombreuses adresses, accompagnés dans le champ de commentaire de messages tels que « Réclamez votre airdrop de 1000 TON en visitant http://xxxxx.com ». Les utilisateurs peu expérimentés peuvent tomber dans le piège, visiter le site frauduleux, interagir pensant réclamer un airdrop, et se faire ainsi dérober leurs précieux actifs.

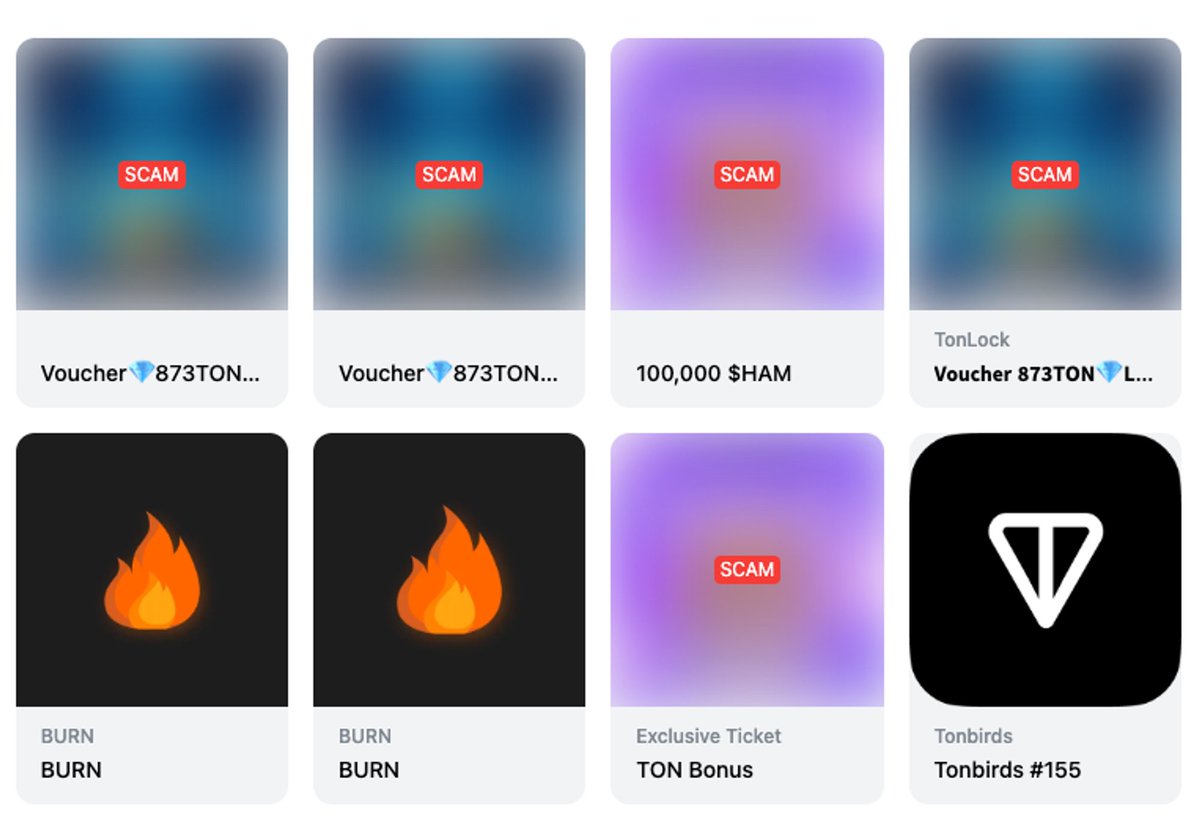

2. Phishing via airdrop de NFT

Outre les transferts de jetons, les hackers utilisent aussi des airdrops de NFT pour piéger les utilisateurs. En plus d'une image attrayante, ces NFT contiennent souvent une URL menant à un site frauduleux.

Par exemple, dans le cas suivant, un lien falsifié vers le marché Fragment est inclus dans l’image du NFT envoyé. Lorsque l’utilisateur accède à ce faux marché et tente de vendre le NFT reçu, il tombe dans le piège : non seulement il ne parvient pas à vendre son NFT, mais voit également ses autres actifs transférés par les hackers.

3. Méfiez-vous de la fonction « message joint à la transaction » propre à TON

Les transactions de transfert sur TON incluent un champ optionnel appelé « comment », similaire au message libre dans un virement bancaire. Bien conçue pour faciliter les utilisateurs, cette fonctionnalité est également détournée par des sites malveillants.

Comme illustré ci-dessous, un hacker incite l'utilisateur à transférer ses jetons FISH, tout en ajoutant dans le message « Received +xxx,xxx,xxx FISH », créant l'illusion qu'il recevra davantage de jetons FISH que ce qu'il possède, poussant ainsi l'utilisateur à confirmer la transaction.

Nous rappelons ici à tous les utilisateurs de ne jamais croire le contenu d’un message joint à une transaction. Nous espérons également que, dans l’avenir, les logiciels de portefeuille intègreront des alertes de sécurité plus explicites concernant ces messages.

3. Utiliser un explorateur blockchain pour identifier les arnaques

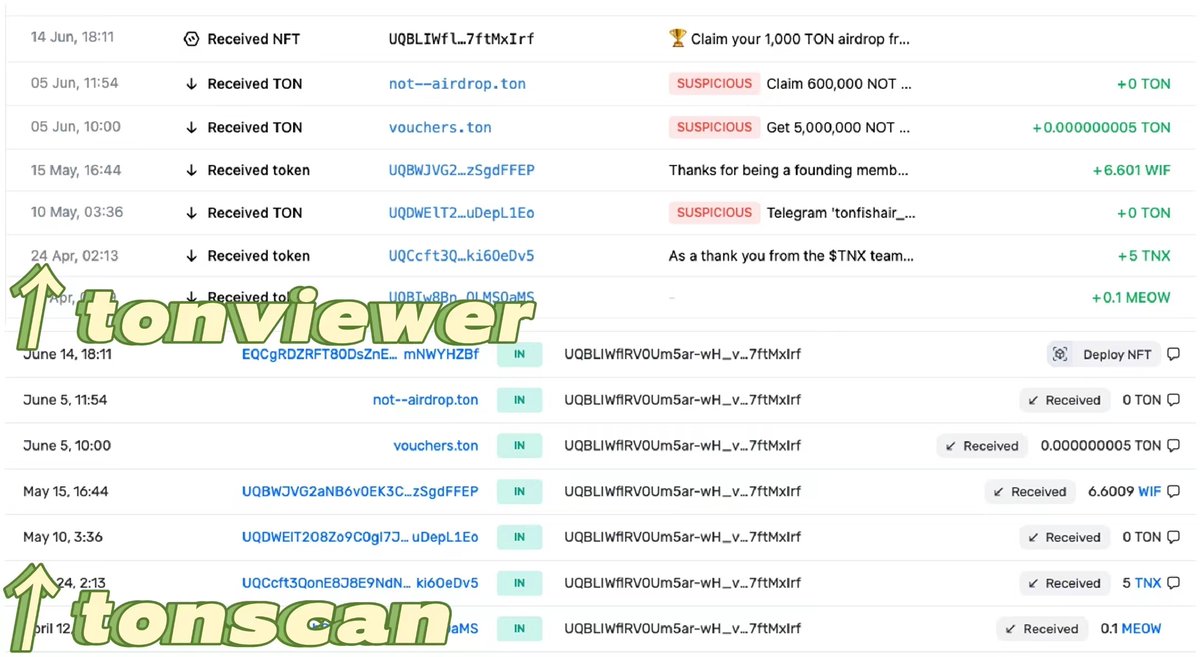

Sur Ethereum, nous utilisons couramment etherscan pour consulter les données blockchain. Sur TON, les outils équivalents sont tonscan et tonviewer.

En comparant leurs fonctionnalités de sécurité, on constate que tonviewer excelle particulièrement dans la détection des arnaques : il affiche une mention « SUSPICIOUS » pour les transactions suspectes, et marque les NFT d’airdrop frauduleux du mot « SCAM », empêchant ainsi les utilisateurs de tomber dans le piège.

En revanche, tonscan se contente d'afficher les données brutes de la chaîne, sans fournir d'avertissements liés à la sécurité. Nous conseillons aux nouveaux venus dans l’écosystème TON d’utiliser en priorité tonviewer pour consulter les informations de leurs adresses.

4. Utiliser un portefeuille matériel pour renforcer la sécurité

Sur n'importe quelle blockchain, utiliser un portefeuille matériel permet de garder les phrases de récupération hors ligne et de vérifier les transactions en second niveau, ce qui constitue une méthode efficace pour protéger ses actifs. Grâce à son intégration avec le portefeuille TonKeeper, Keystone permet désormais aux utilisateurs de l'écosystème TON de bénéficier de la sécurité offerte par les portefeuilles matériels. Voici nos recommandations spécifiques aux utilisateurs de portefeuilles matériels :

• Conserver les actifs importants dans un portefeuille matériel

• Utiliser les 3 groupes de mots de récupération de Keystone pour répartir les actifs entre plusieurs portefeuilles, évitant ainsi les risques ponctuels

• Vérifier attentivement les informations de transaction affichées par Keystone pour éviter de signer des transactions frauduleuses

Dans le monde de la blockchain, opportunités et risques vont de pair. Alors que l'écosystème TON continue de croître, n'oubliez pas, en cherchant des projets prometteurs, de protéger la sécurité de vos actifs. Keystone souhaite continuer à construire (BUIDL) aux côtés des différents acteurs de l’écosystème TON, afin de créer ensemble un environnement d’interaction plus sûr.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News