L'infrastructure de couche 2 du Bitcoin en plein essor : analyse complète de l'écosystème et cartographie des projets

TechFlow SélectionTechFlow Sélection

L'infrastructure de couche 2 du Bitcoin en plein essor : analyse complète de l'écosystème et cartographie des projets

La conception du Bitcoin montre des limitations évidentes en matière de garantie de la sécurité des retraits dans les solutions de couche 2.

Rédaction : Caliber

Traduction : TechFlow

Dans le domaine complexe de la technologie financière, le bitcoin s'impose comme une monnaie numérique innovante permettant des transactions directes pair-à-pair en contournant les intermédiaires financiers traditionnels. Toutefois, avec son développement, le bitcoin fait face à une série de défis intrinsèques, notamment liés à l'évolutivité et au débit transactionnel, qui constituent d'importants obstacles à son adoption généralisée.

Ces défis ne sont pas propres au bitcoin. L'Ethereum, bien que conçu pour offrir plus de flexibilité dans le développement d'applications, connaît également des problèmes similaires. Pour y remédier, plusieurs solutions ont été proposées, telles que les sidechains, les couches 2 ou encore les réseaux de canaux de paiement. Dans l'écosystème Ethereum, la couche 2 se développe rapidement, avec l’émergence de diverses solutions comme les rollups EVM, les sidechains migrantes vers les rollups, ainsi que des projets visant différents niveaux de décentralisation et de sécurité. La question de la sécurité des solutions de couche 2, notamment en matière de garantie des actifs et de capacité de ces systèmes à lire et s’adapter aux modifications de la blockchain Ethereum, met en lumière un compromis fondamental : une sécurité accrue s’accompagne souvent d’une réduction de l’évolutivité et de l’efficacité économique.

Bien que le bitcoin ait accompli des progrès remarquables dans l'amélioration de ses fonctionnalités, il rencontre encore d'importants obstacles lorsqu'il s'agit de développer des solutions de couche 2 comparables à celles d'Ethereum. Les limitations inhérentes à la conception du bitcoin sont particulièrement évidentes lorsqu'il s'agit d'assurer la sécurité des retraits dans les solutions de couche 2. Son langage de script, limité et non Turing-complet, restreint sa capacité à exécuter des calculs complexes et à prendre en charge des fonctionnalités avancées. Ce choix de conception, qui privilégie la sécurité et l'efficacité du bitcoin, limite par ailleurs sa programmabilité par rapport à des plateformes blockchain plus flexibles comme Ethereum. De plus, la finalité probabiliste pourrait affaiblir la fiabilité et la rapidité requises par les solutions de couche 2, entraînant potentiellement des problèmes tels que les réorganisations de chaîne, affectant ainsi la pérennité des transactions. Bien que les principes fondateurs de la conception du bitcoin en fassent un système fiable et sécurisé, ces facteurs rendent difficile une adaptation rapide des systèmes de couche 2 à de nouveaux changements.

L'activation de SegWit et de Taproot a constitué une transformation majeure pour le bitcoin. SegWit, en séparant les données de signature, a optimisé l'infrastructure du bitcoin, améliorant la vitesse des transactions et permettant le déploiement du réseau Lightning pour un traitement rapide des paiements. Par la suite, Taproot a introduit des gains d'efficacité et de confidentialité grâce à la compression des données transactionnelles et au masquage de la complexité des transactions. Ensemble, SegWit et Taproot ont relancé une nouvelle vague d'innovation sur couche 2, posant les bases futures de la conception de cette couche, étendant considérablement les capacités du bitcoin en tant que monnaie numérique.

Comprendre les solutions de couche 2 du bitcoin

Le dilemme de la couche 2 du bitcoin

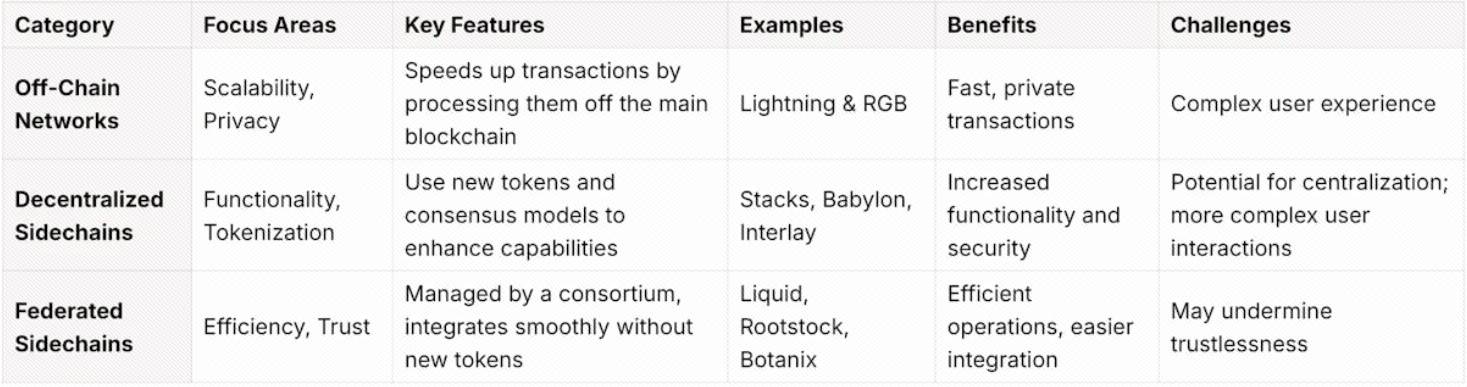

Avec l'expansion croissante des solutions de couche 2 du bitcoin, de nombreux systèmes différents apparaissent, visant à améliorer l'évolutivité et favoriser l'adoption. Ces solutions proposent des approches uniques pour surmonter les limitations intrinsèques du bitcoin. Trevor Owens a proposé une méthode de classification qui catégorise ces solutions selon leur manière de résoudre le dilemme de la couche 2 du bitcoin, les divisant en trois groupes : les réseaux hors chaîne, les sidechains décentralisées et les sidechains fédérées, chacune impliquant des méthodes et des compromis spécifiques :

-

Réseaux hors chaîne : Priorisent l’évolutivité et la confidentialité, mais peuvent poser des défis en termes d’expérience utilisateur. Par exemple, Lightning & RGB.

-

Sidechains décentralisées : Introduisent de nouveaux jetons et mécanismes de consensus pour étendre les fonctionnalités, mais risquent de complexifier l’expérience utilisateur et de susciter des préoccupations en matière de centralisation. Par exemple, Stacks, Babylon, Interlay, etc.

-

Sidechains fédérées : Simplifient les opérations via un consortium de confiance, offrant efficacité, mais au prix potentiel d'une perte de la décentralisation fondamentale du bitcoin. Par exemple, Liquid, Rootstock, Botanix.

Ce dilemme offre une méthode utile pour classifier les solutions de couche 2 du bitcoin, mais ne parvient peut-être pas à capturer tous les détails complexes de leurs conceptions. En outre, il met en évidence les compromis présents dans les solutions actuelles plutôt que des obstacles insurmontables, indiquant que ces éléments du dilemme font partie intégrante du processus décisionnel des développeurs.

Par exemple, les sidechains décentralisées émettent de nouveaux jetons afin d’augmenter la sécurité et de favoriser la participation au réseau, ce qui peut rendre les interactions utilisateur plus complexes et être mal perçu par les puristes du bitcoin. À l’inverse, les sidechains fédérées choisissent de ne pas créer de nouveau jeton, simplifiant ainsi l’expérience utilisateur et réduisant les résistances au sein de la communauté bitcoin. Une autre option consiste à utiliser une machine virtuelle complète (VM) ou un état global, permettant d’exécuter des fonctionnalités complexes, notamment la création de nouveaux jetons sur une plateforme de contrats intelligents. Cependant, cette approche augmente la complexité du système et accroît généralement sa vulnérabilité aux attaques.

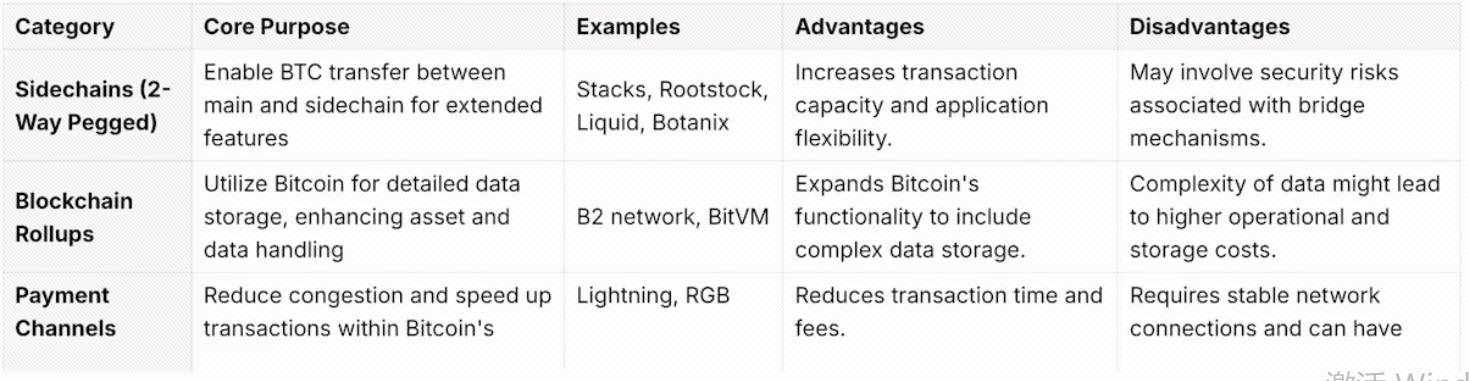

Classification technique

D’un autre point de vue technique, nous pouvons classer les solutions de couche 2 du bitcoin selon leurs caractéristiques techniques principales. Cette autre méthode de classification examine divers détails techniques et structures, offrant une compréhension fine de la manière dont chaque solution contribue à améliorer l’évolutivité, la sécurité et les fonctionnalités du bitcoin. Chaque approche poursuit un objectif spécifique ; ces objectifs ne sont ni conflictuels ni source d’un véritable dilemme. Toutefois, chaque méthode présente ses propres avantages et inconvénients en matière de sécurité et d’évolutivité. Ainsi, certains systèmes peuvent combiner plusieurs de ces approches. Nous discuterons plus en détail de ce point dans la section suivante. Examinons ces catégories :

-

Sidechains utilisant un protocole d’ancrage bidirectionnel. Ces sidechains se connectent au bitcoin comme une couche 2 via une méthode appelée ancrage bidirectionnel. Ce dispositif permet aux bitcoins de circuler entre la chaîne principale et la sidechain, facilitant l’expérimentation et la mise en œuvre de fonctionnalités non supportées directement par la chaîne principale. Cette approche améliore la capacité du bitcoin à traiter davantage de transactions et divers types d’applications, en élargissant son champ d’utilisation. Le mécanisme d’ancrage bidirectionnel joue un rôle clé dans le transfert de valeur BTC vers la sidechain. Sur ces sidechains, les développeurs mettent en place divers environnements ; certains optent pour des écosystèmes compatibles EVM, tandis que d’autres créent des environnements VM dotés de leurs propres contrats intelligents. Par exemple, Stacks, Rootstock, Liquid, Botanix, etc.

-

Rollups blockchain. Cette méthode utilise le bitcoin comme couche de stockage de données, s’inspirant de la technologie des rollups. Dans ce cadre, chaque UTXO devient comme une petite toile pouvant contenir des informations plus complexes. Imaginez que chaque bitcoin puisse stocker son propre ensemble de données détaillées, augmentant ainsi non seulement sa valeur, mais aussi la variété des données et des actifs que le bitcoin peut gérer. Cela ouvre de vastes possibilités d’interactions numériques et de représentation, enrichissant et diversifiant davantage l’écosystème bitcoin. Par exemple, B2 network, BitVM.

-

Réseaux de canaux de paiement. Ces réseaux agissent comme des voies rapides au sein du vaste paysage du bitcoin. Ils permettent d’accélérer un grand volume de transactions secondaires, réduisant la congestion et assurant des transactions rapides et économiques. Par exemple, Lightning & RGB.

En décomposant ainsi les différentes approches, on comprend mieux comment chaque outil contribue à améliorer le bitcoin, le rendant plus évolutif, sécurisé et polyvalent. Approfondissons maintenant ces outils :

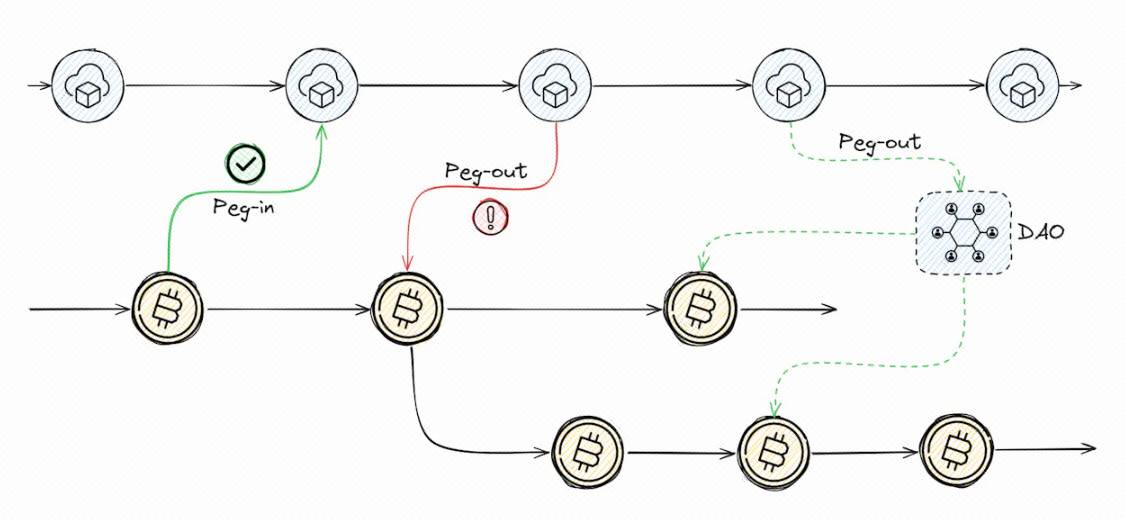

Protocoles d’ancrage bidirectionnel

L’ancrage bidirectionnel permet le transfert d’actifs entre deux blockchains indépendantes (généralement la chaîne principale et une sidechain). Ce système permet de verrouiller un actif sur une chaîne, puis de le libérer ou de le frapper sur l’autre chaîne, tout en maintenant un taux de conversion fixe entre l’actif d’origine et l’actif ancré.

Comprendre le processus d’ancrage vers l’intérieur (peg-in)

Imaginez que vous souhaitiez transférer un actif de la chaîne principale (comme le bitcoin) vers une sidechain. Le processus d’ancrage vers l’intérieur est votre point de départ. Votre actif est alors verrouillé en toute sécurité sur la chaîne principale, un peu comme si vous le déposiez dans un coffre-fort pour garantir sa sécurité. Une transaction est ensuite créée sur la chaîne principale pour consolider ce verrouillage. Dès que la sidechain détecte cette transaction, elle frappe un montant équivalent d’actifs ancrés. Ce processus ressemble à la réception d’un certificat de valeur équivalente sur un territoire étranger, vous permettant d’utiliser votre richesse dans ce nouvel environnement tout en conservant votre actif initial intact et sécurisé.

Comprendre le processus d’ancrage vers l’extérieur (peg-out)

Lorsque vous décidez de ramener vos actifs vers la chaîne principale initiale, le processus d’ancrage vers l’extérieur commence. Ce trajet inverse implique de « brûler » ou de verrouiller l’actif ancré sur la sidechain, signifiant qu’il est mis de côté et n’est plus en circulation. Vous fournissez ensuite une preuve de cette opération à la chaîne principale. Une fois que celle-ci a validé votre demande, elle libère un montant équivalent d’actifs d’origine. Ce mécanisme garantit l’intégrité et l’équilibre de la distribution des actifs entre les deux blockchains, empêchant toute duplication ou perte.

Mise en œuvre des systèmes d’ancrage bidirectionnel

Rootstock

Le système d’ancrage bidirectionnel de RSK constitue un cadre avancé conçu pour intégrer de façon transparente le bitcoin aux fonctionnalités de contrats intelligents via la plateforme RSK. En utilisant la SPV pour une validation efficace des transactions, adoptant un modèle fédéré robuste pour l’approbation des transactions, et intégrant SegWit et Taproot, RSK améliore non seulement l’efficacité transactionnelle, mais s’aligne également étroitement sur le modèle de sécurité du bitcoin. De plus, la méthode de minage fusionné renforce la sécurité du système et incite davantage de mineurs à participer.

-

Modèle fédéré RSK. Les Pegnatories (un groupe désigné de gardiens) jouent le rôle de ponts de confiance dans ce modèle fédéré, veillant à ce que chaque opération d’ancrage vers l’intérieur ou vers l’extérieur respecte le protocole. On peut les voir comme un comité de gardiens, chacun détenant une clé d’un coffre-fort collectif. Leur rôle est crucial : ils garantissent que chaque transaction de pont suit les règles d’intégrité et de consensus, assurant un flux sécurisé et ordonné des actifs numériques à travers ce canal critique.

-

SegWit et Taproot. SegWit réduit la taille des transactions et accélère leur traitement en séparant les informations de signature des données transactionnelles. En outre, combiné au schéma de signature Schnorr, aux arbres syntaxiques abstraits Merkélisés (MAST) et aux autres améliorations de Taproot, il rend les transactions plus efficaces et confidentielles.

-

Minage fusionné RSK. Avec cette méthode, les mineurs protègent simultanément les réseaux Bitcoin et RSK sans besoins supplémentaires en puissance de calcul, renforçant ainsi la sécurité de RSK. Cette approche exploite la puissance de minage du bitcoin, offrant des récompenses supplémentaires aux mineurs, illustrant une utilisation innovante des infrastructures blockchain existantes. Cependant, le succès de cette intégration dépend d’un alignement précis entre les balises dans les blocs bitcoin et les blocs RSK, soulignant l’importance d’une exécution minutieuse et rigoureuse pour maintenir la sécurité et la cohérence des réseaux interconnectés.

Botanix

Botanix combine une preuve d’enjeu (PoS) basée sur le bitcoin et un réseau EVM décentralisé appelé Spiderchain, reposant sur une architecture multisignature, afin de gérer des contrats intelligents Turing-complets en dehors de la chaîne principale. Le bitcoin sert de couche de règlement principale, tandis que Botanix garantit l’intégrité des transactions via des portefeuilles multisignatures avancés et une validation cryptographique hors chaîne.

-

Spiderchain : Un réseau multisignature distribué chargé de conserver tous les bitcoins réels présents sur Botanix.

-

Architecture : Spiderchain est composé d’un ensemble de nœuds coordinateurs (opérateurs de nœuds et sources de liquidité pour l’ensemble de la chaîne). Il repose sur une série de portefeuilles multisignatures ordonnés, responsables de la conservation des actifs au sein du réseau. Chaque transaction dans ces portefeuilles nécessite l’approbation de plusieurs nœuds coordinateurs, garantissant ainsi l’absence de point de défaillance unique.

-

Fonctionnement dynamique : Pour chaque nouveau bloc bitcoin, une fonction aléatoire vérifiable (VRF) basée sur le hachage du bloc est utilisée pour déterminer les nœuds coordinateurs correspondant au prochain « cycle » (période définie entre deux blocs bitcoin dans le système Botanix). Ensuite, en appliquant une opération modulaire après hachage SHA256 avec le nombre total de nœuds coordinateurs actifs (N), on assure une sélection équitable et aléatoire des coordinateurs. Cela permet une répartition équitable et sécurisée des tâches opérationnelles, minimisant les risques de centralisation.

-

-

Système d’ancrage bidirectionnel : Les portefeuilles multisignatures jouent ici un rôle central, nécessitant un consensus entre les coordinateurs sélectionnés pour exécuter toute transaction.

-

Processus d’ancrage vers l’intérieur : L’utilisateur envoie des bitcoins vers un nouveau portefeuille multisignature, qui est verrouillé en toute sécurité. Cette action entraîne la création d’un montant équivalent de BTC synthétique sur la chaîne Botanix. La création de ce portefeuille nécessite plusieurs coordinateurs qui doivent tous accepter et signer, garantissant qu’aucun participant ne puisse contrôler seul le portefeuille.

-

Processus d’ancrage vers l’extérieur : Inversement, lors d’un ancrage vers l’extérieur, le BTC synthétique est brûlé et les bitcoins correspondants sont libérés depuis le portefeuille multisignature vers l’adresse bitcoin de l’utilisateur. Ce processus est protégé par le même protocole multisignature, nécessitant l’approbation de plusieurs coordinateurs.

-

-

Consensus PoS et mise en œuvre EVM

-

Consensus : Dans le système PoS de Botanix, les nœuds coordinateurs verrouillent leurs bitcoins pour participer au réseau. Ils valident les transactions et créent de nouveaux blocs sur la chaîne Botanix. Leur sélection repose à la fois sur leur mise et sur la méthode de randomisation décrite précédemment dans la section Spiderchain.

-

Mise en œuvre EVM : L’EVM sur Botanix prend en charge toutes les opérations compatibles Ethereum, permettant aux développeurs de déployer et d’exécuter des contrats intelligents complexes.

-

Stacks :

La plateforme Stacks vise à étendre l’infrastructure du bitcoin grâce à des mécanismes innovants tels que le protocole d’ancrage bidirectionnel sBTC, la preuve de transfert (Proof of Transfer) et les contrats intelligents Clarity, soutenant ainsi les contrats intelligents et les applications décentralisées (dApps).

-

Protocole d’ancrage bidirectionnel sBTC :

-

Portefeuilles à signatures seuil : Ces portefeuilles utilisent un schéma de signature seuil, exigeant qu’un groupe prédéfini de signataires (les Stackers) signe conjointement les transactions d’ancrage. Les Stackers sont sélectionnés via une fonction aléatoire vérifiable (VRF) selon le nombre de STX verrouillés, et sont remplacés chaque cycle (généralement deux semaines), assurant une adhésion dynamique et une synchronisation continue avec l’état actuel du réseau. Cela renforce significativement la sécurité et la robustesse du mécanisme d’ancrage, prévenant les comportements malhonnêtes et les conspirations, tout en garantissant un processus de sélection équitable et imprévisible.

-

-

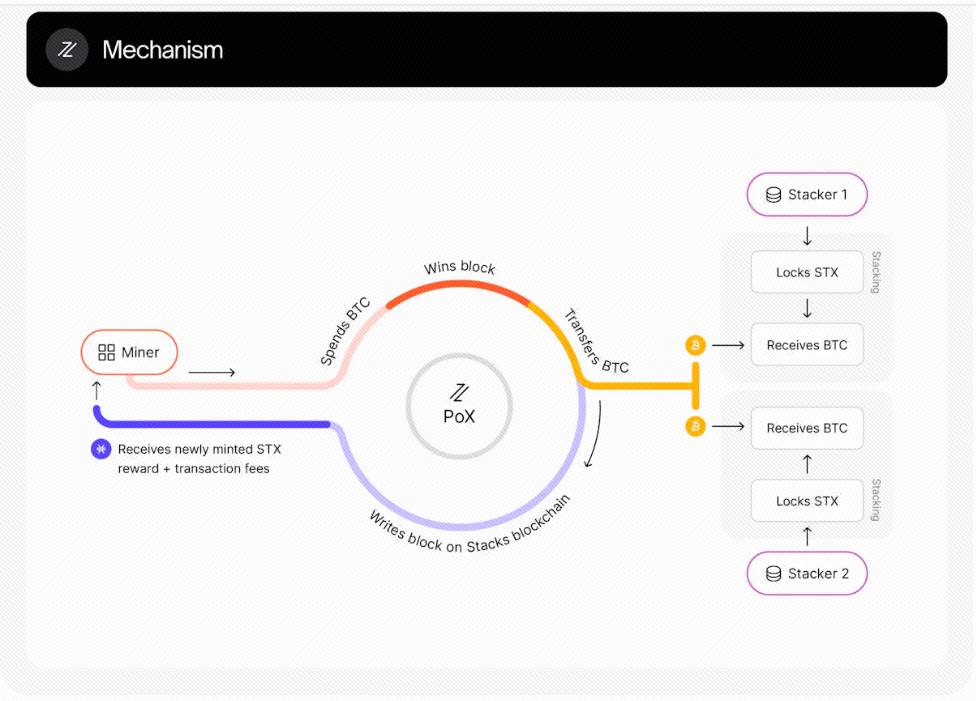

Preuve de Transfert (PoX) :

-

Dans PoX, les mineurs transfèrent des BTC vers le réseau Stacks au lieu de les « brûler » comme dans la preuve de destruction (Proof of Burn). Cela incite à la participation par des récompenses en BTC, tout en reliant directement la stabilité opérationnelle de Stacks aux propriétés de sécurité de la validation du bitcoin. Les transactions Stacks sont ancrées dans les blocs bitcoin : chaque bloc Stacks inclut un hachage dans une transaction bitcoin via l’opcode OP_RETURN, qui permet d’insérer jusqu’à 40 octets de données arbitraires. Ce mécanisme garantit que toute modification de la blockchain Stacks nécessite une modification correspondante de la blockchain bitcoin, profitant ainsi de la sécurité du bitcoin sans altérer son protocole.

-

-

Clarity : Le langage de programmation de contrats intelligents utilisé par Stacks, Clarity, impose des règles strictes pour garantir que toutes les opérations s’exécutent comme prévu, évitant les résultats inattendus, offrant ainsi prévisibilité et sécurité aux développeurs. Il assure la décidabilité : le résultat de chaque fonction est connu avant son exécution, prévenant les erreurs et renforçant la fiabilité des contrats. De plus, Clarity interagit directement avec les transactions bitcoin, permettant de développer des applications complexes tout en exploitant la sécurité du bitcoin. Il prend également en charge des traits similaires aux interfaces d’autres langages, facilitant la réutilisation du code et le maintien d’une base propre.

Liquid :

Le réseau Liquid fournit une sidechain fédérée au protocole bitcoin, améliorant considérablement les capacités transactionnelles et la gestion des actifs. Le concept central de l’architecture Liquid est la « fédération forte », composée d’un groupe d’entités de confiance responsables de la validation et de la signature des blocs.

-

Watchmen : Les Watchmen supervisent le processus d’ancrage vers l’extérieur (de Liquid vers bitcoin), garantissant que chaque transaction est autorisée et valide.

-

Gestion des clés : Les modules matériels de sécurité (HSM) des Watchmen protègent les clés nécessaires à l’autorisation des transactions.

-

Validation des transactions : Les Watchmen valident les transactions via des preuves cryptographiques conformes aux règles de consensus de Liquid, renforcées par un schéma multisignature.

-

-

Mécanisme d’ancrage :

-

Ancre vers l’intérieur : Les bitcoins sont verrouillés sur la blockchain bitcoin (via des adresses multisignatures gérées par les Watchmen), et des bitcoins Liquid (L-BTC) sont émis sur la sidechain Liquid par des méthodes cryptographiques, assurant précision et sécurité du transfert.

-

Ancre vers l’extérieur : Ce processus implique la destruction des L-BTC sur la sidechain Liquid et le déverrouillage des bitcoins correspondants sur la blockchain bitcoin. Ce mécanisme est surveillé de près par les Watchmen, garantissant que seules les transactions autorisées sont exécutées.

-

-

Preuve de réserve (PoR) : Outil important développé par Blockstream, elle assure transparence et confiance quant aux actifs détenus par le réseau. La PoR consiste à créer une transaction bitcoin partiellement signée, prouvant le contrôle des fonds. Bien que cette transaction ne puisse pas être diffusée sur le réseau bitcoin, elle démontre l’existence et le contrôle des réserves revendiquées. Elle permet à une entité de prouver sa détention de fonds sans avoir à les déplacer.

Babylon :

Babylon est conçu pour renforcer la sécurité des chaînes PoS en permettant aux détenteurs de bitcoin de staker leurs actifs, intégrant ainsi le bitcoin dans l’écosystème PoS. Il exploite la vaste capitalisation boursière du bitcoin sans nécessiter de transactions directes ou de contrats intelligents sur la blockchain bitcoin. Importamment, Babylon préserve l’intégrité et la sécurité des actifs stakés en évitant de déplacer ou de verrouiller le bitcoin via des ponts vulnérables ou des tiers de confiance.

-

Horodatage bitcoin : Babylon utilise un mécanisme d’horodatage intégrant directement les données des chaînes PoS dans la blockchain bitcoin. En ancrant les hachages des blocs PoS et les événements clés de staking dans le grand livre immuable du bitcoin, Babylon fournit un horodatage historique sécurisé par la vaste preuve de travail du bitcoin. Utiliser la blockchain bitcoin comme horodateur exploite non seulement sa sécurité, mais aussi son modèle de confiance décentralisé. Cette approche ajoute une couche de protection contre les attaques à long terme et la corruption d’état.

-

Affirmations traçables : Babylon utilise des affirmations traçables pour gérer directement les contrats de staking sur la blockchain bitcoin, permettant au système de révéler publiquement la clé privée d’un stakeur en cas de mauvaise conduite (comme une double signature). Ce design utilise des fonctions de hachage caméléon et des arbres de Merkle pour lier étroitement l’affirmation du stakeur à son enjeu, imposant par un mécanisme cryptographique la responsabilité et l’intégrité du protocole. Si un stakeur dévie, par exemple en signant des déclarations contradictoires, sa clé privée est révélée de façon déterministe, déclenchant automatiquement une sanction.

-

Protocole de staking : Une innovation majeure de Babylon est son protocole de staking, qui permet un ajustement rapide de la répartition des stakes selon les conditions du marché et les besoins de sécurité. Ce protocole prend en charge un retrait rapide des stakes, permettant aux participants de déplacer rapidement leurs actifs sans les longues périodes de verrouillage typiques des chaînes PoS. En outre, le protocole est conçu comme un module plug-in, compatible avec divers mécanismes de consensus PoS. Cette approche modulaire permet à Babylon d’offrir des services de staking à une large gamme de chaînes PoS sans modifier profondément leurs protocoles existants.

Canaux de paiement et réseau Lightning

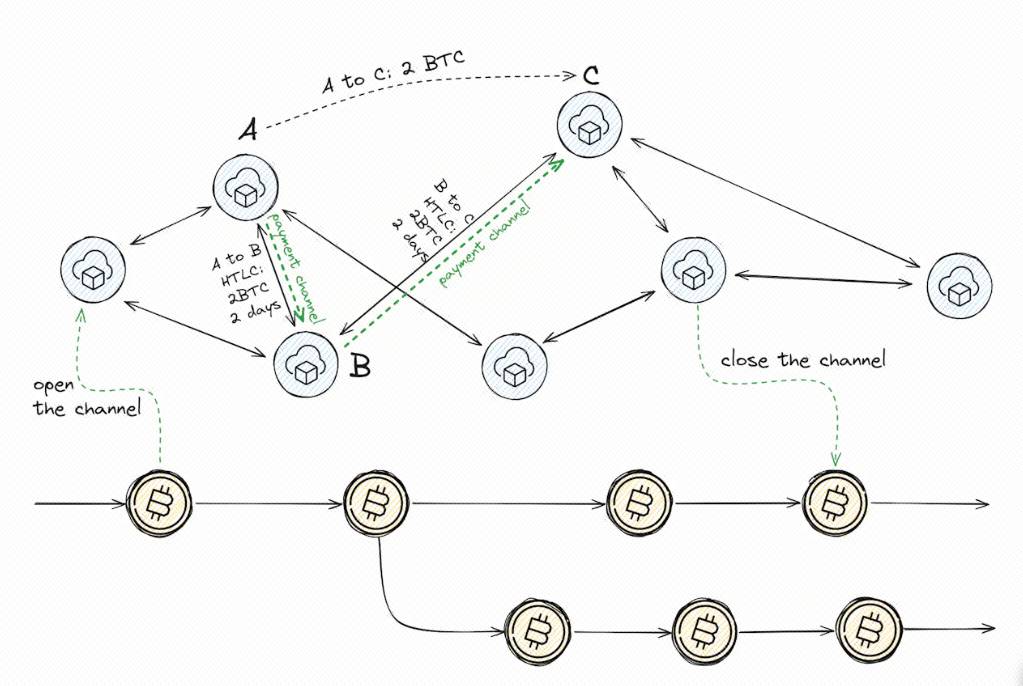

Les canaux de paiement sont des outils conçus pour effectuer plusieurs transactions entre deux parties sans avoir à soumettre immédiatement chaque transaction à la blockchain. Ils simplifient les échanges de la manière suivante :

-

Initialisation : Un canal est ouvert par une seule transaction sur chaîne, créant un portefeuille multisignature partagé entre les deux parties.

-

Pendant les transactions : À l’intérieur du canal, les deux parties échangent en privé, ajustant leurs soldes par des transferts instantanés sans diffusion sur la blockchain.

-

Fermeture : Le canal est fermé par une autre transaction sur chaîne, réglant les soldes finaux basés sur la dernière transaction mutuellement acceptée.

Explorer le réseau Lightning

Sur la base des canaux de paiement, le réseau Lightning étend ces concepts à un réseau complet, permettant aux utilisateurs d’envoyer des paiements à travers des chemins interconnectés sur la blockchain.

-

Routage : Comme l’utilisation de raccourcis pour traverser une ville, le réseau trouve un chemin pour le paiement même si vous n’avez pas de canal direct avec le destinataire final.

-

Efficacité : Ce système interconnecté réduit considérablement les frais et les délais de traitement, rendant le bitcoin adapté aux transactions quotidiennes.

-

Contrats intelligents de verrouillage (HTLCs) : Le réseau utilise des contrats avancés appelés contrats de verrouillage par hachage et délai (HTLC) pour sécuriser les paiements entre différents canaux. C’est comme garantir que votre livraison atteint sa destination finale via plusieurs points de contrôle. Cela réduit également le risque de défaut des intermédiaires, rendant le réseau fiable.

-

Protocole de sécurité : En cas de litige, la blockchain intervient comme juge, validant le solde mutuellement accepté le plus récent, assurant équité et sécurité.

Taproot et SegWit améliorent la confidentialité et l’efficacité du réseau bitcoin, en particulier du réseau Lightning :

-

Taproot : Agit comme un agrégateur de transactions bitcoin — regroupant plusieurs signatures en une seule. Cela rend non seulement les transactions hors chaîne plus propres, mais aussi plus privées et moins coûteuses.

-

SegWit : Change la manière dont les données sont stockées dans les transactions bitcoin, permettant à un bloc de contenir davantage de transactions. Pour le réseau Lightning, cela signifie que l’ouverture et la fermeture des canaux sont moins chères et plus fluides, réduisant encore les frais et augmentant le débit transactionnel.

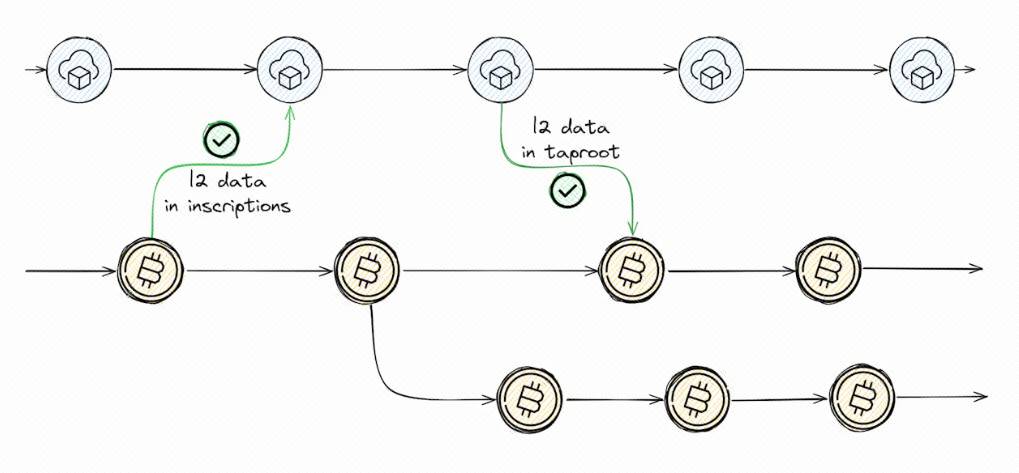

Solutions de couche 2 basées sur les inscriptions

Les inscriptions ont déclenché une vague d’innovation dans l’écosystème de couche 2 du bitcoin. Grâce à deux mises à jour révolutionnaires (SegWit et Taproot), le protocole Ordinals a été introduit, permettant à quiconque d’attacher des données supplémentaires aux scripts Taproot des UTXO, jusqu’à 4 Mo. Ce développement a permis à la communauté de réaliser que le bitcoin pouvait désormais servir de couche de disponibilité des données. Du point de vue de la sécurité, les inscriptions offrent une nouvelle perspective. Des données, telles que des artefacts numériques, sont désormais stockées directement sur le réseau bitcoin, les rendant immuables et protégées contre la falsification ou la perte due à des problèmes de serveurs externes. Cela renforce non seulement la sécurité des actifs numériques, mais les intègre directement dans les blocs du bitcoin, garantissant leur pérennité et leur fiabilité. Plus important encore, les rollups bitcoin deviennent une réalité, les inscriptions fournissant un mécanisme pour inclure des données ou fonctionnalités supplémentaires dans les transactions. Cela permet des interactions ou des changements d’état plus complexes en dehors de la chaîne principale, tout en s’appuyant toujours sur le modèle de sécurité de la chaîne principale.

Implémentation des solutions de couche 2 basées sur les inscriptions

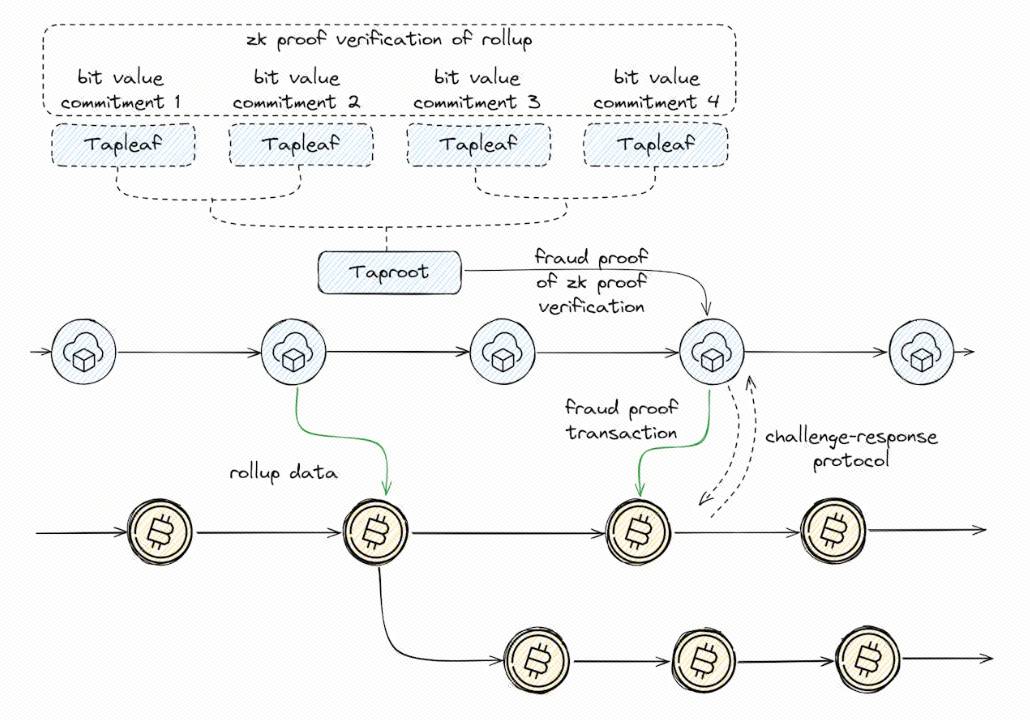

BitVM :

BitVM est conçu autour d’une combinaison de technologie rollup optimiste et de preuves cryptographiques. En déplaçant les contrats intelligents Turing-complets hors chaîne, BitVM améliore considérablement l’efficacité transactionnelle sans sacrifier la sécurité. Bien que le bitcoin reste la couche de règlement de base, BitVM garantit l’intégrité des données transactionnelles en exploitant ingénieusement les fonctions de script du bitcoin et la validation cryptographique hors chaîne. Actuellement, BitVM est activement développé par la communauté. De plus, il sert de plateforme à plusieurs projets de premier plan, tels que Bitlayer et Citrea.

-

Méthode de stockage similaire aux inscriptions : BitVM utilise Taproot du bitcoin pour intégrer des données dans Tapscript, suivant un principe similaire au protocole d’inscription. Ces données incluent généralement des détails cruciaux de calcul, tels que l’état de la machine virtuelle à différents points de contrôle, le hachage de l’état initial et le hachage du résultat final du calcul. En ancrant ce Tapscript dans un UTXO stocké à une adresse Taproot, BitVM intègre efficacement les données transactionnelles directement dans la blockchain bitcoin. Cette approche garantit la persistance et l’immuabilité des données, tout en exploitant la sécurité du bitcoin pour protéger l’intégrité des calculs enregistrés.

-

Preuves de fraude : BitVM utilise des preuves de fraude pour assurer la sécurité de ses transactions. Ici, un prouveur s’engage sur le résultat d’un calcul donné, engagement qui n’est pas exécuté sur chaîne, mais indirectement vérifié. Si un vérificateur soupçonne que l’engagement est erroné, il peut fournir une preuve de fraude concise, utilisant les fonctions de script du bitcoin pour démontrer l’erreur. Ce système réduit considérablement la charge computationnelle de la blockchain, évitant le calcul entièrement sur chaîne, ce qui est conforme à la philosophie du bitcoin : minimiser la charge transactionnelle et maximiser l’efficacité. Au cœur de ce mécanisme se trouvent les verrous de hachage et les signatures numériques, liant les affirmations et les défis au travail de calcul hors chaîne. BitVM adopte une méthode de vérification optimiste — les opérations sont supposées correctes sauf preuve du contraire — ce qui améliore l’efficacité et l’évolutivité. Seuls les calculs valides sont acceptés, et n’importe qui dans le réseau peut indépendamment vérifier leur exactitude à l’aide des preuves cryptographiques disponibles.

-

Rollups optimistes : BitVM adopte la technologie des rollups optimistes, traitant par lots plusieurs transactions hors chaîne, augmentant ainsi significativement l’évolutivité du bitcoin. Ces transactions sont traitées hors chaîne, et leurs résultats sont régulièrement enregistrés sur le grand livre bitcoin pour garantir intégrité et accessibilité. En pratique, BitVM traite ces transactions hors chaîne et enregistre périodiquement leurs résultats sur le grand livre bitcoin. Les rollups utilisés dans BitVM représentent une méthode pour surmonter les limites intrinsèques d’évolutivité du bitcoin, exploitant la puissance de calcul hors chaîne tout en maintenant la validité des transactions via une vérification périodique sur chaîne. Ce système équilibre efficacement la charge entre les ressources sur chaîne et hors chaîne, optimisant la sécurité et l’efficacité du traitement des transactions.

Dans l’ensemble, BitVM n’est pas simplement une autre technologie de couche 2 ; il représente une transformation fondamentale potentielle de la manière dont le bitcoin peut s’étendre et évoluer. Il propose des solutions uniques aux limitations du bitcoin, mais nécessite encore des développements et améliorations supplémentaires pour pleinement réaliser son potentiel et obtenir une reconnaissance plus large au sein de la communauté.

Réseau B2

Le réseau B2, premier rollup basé sur des preuves de connaissance nulle (ZK), améliore la vitesse des transactions et réduit les coûts pour le bitcoin. Cette configuration permet d'exécuter hors chaîne des contrats intelligents Turing-complets, augmentant considérablement l'efficacité. Le bitcoin sert de couche de règlement de base pour le réseau B2, stockant les données du rollup B2. Cette configuration permet la récupération ou la restauration complète des transactions B2 rollup via les inscriptions bitcoin. De plus, la validité des calculs des transactions B2 rollup est vérifiée par des preuves de connaissance nulle sur bitcoin.

-

Rôle crucial des inscriptions : Le réseau B2 utilise les inscriptions bitcoin pour intégrer des données supplémentaires dans Tapscript, notamment le chemin de stockage des données rollup, le hachage de la racine de l'arbre de Merkle des données rollup, les données de preuve de connaissance nulle et le hachage de l'UTXO parent de l'inscription B2. En écrivant ce Tapscript dans un UTXO et en l'envoyant à une adresse Taproot, B2 intègre efficacement les données rollup directement dans la blockchain bitcoin. Cette approche garantit non seulement la persistance et l'immuabilité des données, mais exploite aussi les mécanismes de sécurité robustes du bitcoin pour protéger l'intégrité des données rollup.

-

Preuves de connaissance nulle pour renforcer la sécurité : L'engagement de B2 envers la sécurité se manifeste également par l'utilisation de preuves de connaissance nulle. Ces preuves permettent au réseau de valider des transactions sans révéler leurs détails, protégeant ainsi la confidentialité et la sécurité. Dans le contexte de B2, le réseau décompose les unités de calcul en unités plus petites, chacune représentée par un engagement en bits dans un script tapleaf. Ces engagements sont liés dans une structure taproot, offrant une méthode compacte et sécurisée pour valider la validité des transactions sur bitcoin et sur le réseau B2.

-

Technologie rollup pour améliorer l'évolutivité : Le cœur de l'architecture B2 repose sur la technologie rollup, en particulier ZK-Rollup, qui regroupe plusieurs transactions hors chaîne en une seule. Cette approche améliore considérablement le débit et réduit les frais de transaction, répondant ainsi à l'un des problèmes d'évolutivité les plus urgents du bitcoin. La couche rollup du réseau B2 traite les transactions utilisateur et génère les preuves correspondantes, garantissant que les transactions soient validées et définitivement confirmées sur la blockchain bitcoin.

-

Mécanisme défi-réponse : Dans le réseau B2, après avoir regroupé et validé les transactions à l'aide de preuves zk, si l'on soupçonne qu'un lot contient des transactions invalides, les nœuds ont la possibilité de le contester. Cette phase critique utilise le mécanisme de preuve de fraude, et tout défi doit être résolu avant que le lot ne progresse. Cette étape garantit que seules les transactions validées comme légitimes passent à la confirmation finale. En l'absence de défi ou si les défis échouent dans le délai de verrouillage spécifié, le lot est confirmé sur la blockchain bitcoin. En revanche, si un défi est validé, le rollup est annulé.

Réflexions finales

Avantages

-

Ouvrir le marché DeFi : En activant des fonctionnalités telles que les solutions de couche 2 compatibles EVM, le bitcoin peut accéder au marché DeFi, qui représente des milliards de dollars. Cela étend non seulement l'utilité du bitcoin, mais ouvre également de nouveaux marchés financiers auparavant accessibles uniquement via Ethereum et d'autres blockchains programmables similaires.

-

Élargir les cas d'utilisation : Ces plateformes de couche 2 soutiennent non seulement les transactions financières, mais aussi diverses applications dans des domaines tels que la finance, les jeux, les NFT ou les systèmes d'identité, élargissant ainsi considérablement le champ d'action du bitcoin au-delà de sa fonction originelle de simple monnaie [3, 4, 5].

Inconvénients

-

Risque de centralisation : Certains mécanismes des solutions de couche 2 peuvent entraîner une augmentation de la centralisation. Par exemple, dans les mécanismes nécessitant de verrouiller la valeur BTC, contrairement aux solutions de couche 2 d'Ethereum, l'interaction entre la couche 2 et le bitcoin n'est pas protégée par le modèle de sécurité du bitcoin. Elle dépend plutôt d'un réseau décentralisé plus petit ou d'un modèle fédéré, ce qui peut affaiblir la sécurité du modèle de confiance. Cette différence structurelle peut introduire des points de défaillance absents des modèles pleinement décentralisés.

-

Augmentation des frais de transaction et inflation de la blockchain : Les usages intensifs en données (comme Ordinals et d'autres protocoles d'inscription) peuvent entraîner une inflation de la blockchain, ralentir le réseau et augmenter les coûts transactionnels pour les utilisateurs. Cela pourrait conduire à des coûts plus élevés et à des temps de validation plus longs, nuisant à l'efficacité du réseau.

-

Complexité technique et expérience utilisateur : La complexité technique liée à la compréhension et à l'utilisation des solutions de couche 2 peut constituer un obstacle majeur à leur adoption. Les utilisateurs doivent gérer des éléments supplémentaires, tels que les canaux de paiement sur le réseau Lightning

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News