Prévision des secteurs prometteurs : le marché décentralisé de la puissance de calcul (2/2)

TechFlow SélectionTechFlow Sélection

Prévision des secteurs prometteurs : le marché décentralisé de la puissance de calcul (2/2)

Cet article partira des concepts de base de la preuve à connaissance nulle et explorera, de manière progressive et multidimensionnelle, les nombreuses possibilités offertes par ce secteur émergent qu'est le marché décentralisé de la puissance de calcul.

Auteur : Zeke, chercheur chez YBB Capital

Introduction

Dans l'article « Perspectives sur les domaines prometteurs : les marchés décentralisés de puissance de calcul (1ère partie) », nous avons vu à quel point la puissance de calcul est cruciale dans le contexte des attentes liées à l'IA, ainsi que les deux difficultés actuelles liées à la construction d'un marché décentralisé de puissance de calcul pour une IA générale (AGI). Cet article part des concepts fondamentaux de la preuve à connaissance nulle (ZKP), en explorant progressivement les nombreuses possibilités du marché décentralisé de puissance de calcul, un secteur en plein essor. (La première partie mentionnait également le marché de puissance de calcul du Bitcoin ; toutefois, étant donné la croissance explosive récente de l'écosystème Bitcoin, ce sujet sera abordé plus en détail dans nos futurs articles consacrés à cet écosystème.)

Aperçu des preuves à connaissance nulle

À la fin des années 1980, trois chercheurs en cryptographie du MIT (Shafi Goldwasser, Silvio Micali et Charles Rackoff) ont publié un article intitulé « La complexité des connaissances dans les systèmes interactifs de preuve ». Ce document présentait une technologie cryptographique innovante permettant de vérifier la véracité d'une information sans en divulguer le contenu, qu'ils ont nommée « preuve à connaissance nulle », en fournissant une définition et un cadre précis à ce concept.

Depuis lors, cette technologie, fondée sur cet article pionnier, s'est progressivement développée et perfectionnée dans divers domaines. Aujourd'hui, la preuve à connaissance nulle est devenue un terme englobant désignant de nombreuses branches de la cryptographie « moderne » ou « avancée », notamment celles liées à l'avenir de la blockchain.

Définition

Une preuve à connaissance nulle (Zero-Knowledge Proof, ZKP, abrégé ainsi par la suite selon le contexte) est une méthode par laquelle un prouveur (Prover) peut démontrer à un vérificateur (Verifier) la validité d'une assertion sans révéler aucune information supplémentaire sur celle-ci. Cette méthode repose sur trois propriétés fondamentales : complétude, fiabilité et caractère à connaissance nulle. La complétude garantit qu'une assertion vraie peut être prouvée, la fiabilité assure qu'une assertion fausse ne peut pas être prouvée, tandis que le caractère à connaissance nulle signifie que le vérificateur n'apprend rien d'autre que la véracité de l'assertion.

Types de preuves à connaissance nulle

Selon le mode d'interaction entre le prouveur et le vérificateur, on distingue deux types de preuves à connaissance nulle : interactives et non interactives. Dans le cas interactif, plusieurs échanges ont lieu entre le prouveur et le vérificateur. Ces interactions font partie intégrante du processus de preuve : le prouveur répond à une série de requêtes ou de défis lancés par le vérificateur afin d'établir la véracité de son affirmation. Ce processus implique généralement plusieurs tours de communication, durant lesquels le vérificateur pose une question ou lance un défi, auquel le prouveur répond pour confirmer la justesse de son assertion. En revanche, dans le cas non interactif, aucun échange prolongé n'est nécessaire. Le prouveur génère alors une seule preuve, pouvant être vérifiée indépendamment, puis la transmet au vérificateur. Ce dernier peut alors valider la preuve sans avoir besoin de communiquer davantage avec le prouveur.

Explication simplifiée des versions interactive et non interactive

1. Version interactive : L’histoire d’Ali Baba et les quarante voleurs est souvent utilisée comme exemple classique pour expliquer les preuves interactives à connaissance nulle. Il existe de nombreuses variantes de cette histoire, dont voici une version simplifiée que j’ai adaptée.

Ali Baba connaît le sortilège permettant d’ouvrir la grotte aux trésors, mais il est capturé par les quarante voleurs qui exigent qu’il leur révèle le mot de passe. S’il le dit, il perdra toute valeur aux yeux des voleurs et sera tué. S’il refuse, les voleurs ne croiront pas qu’il connaît vraiment le mot de passe et le tueront également. Ali Baba trouve alors une solution ingénieuse : la grotte possède deux entrées, A et B, menant toutes deux au centre de la caverne, séparées par une porte verrouillée que seul celui connaissant le mot de passe peut franchir. Pour prouver qu’il connaît le secret sans le révéler, Ali Baba pénètre dans la grotte et choisit d’entrer par A ou B, sans que les voleurs puissent voir son choix. Ensuite, les voleurs crient aléatoirement « A » ou « B » et lui demandent de sortir par cette entrée. Si Ali Baba connaît effectivement le mot de passe, il peut traverser la porte au centre et ressortir par l’entrée demandée. En répétant ce processus plusieurs fois, chaque sortie réussie convainc les voleurs qu’Ali Baba connaît bien le mot de passe, sans jamais le leur révéler.

2. Version non interactive : Voici un exemple simple tiré de la vie quotidienne illustrant une preuve non interactive à connaissance nulle. Imaginez que vous et un ami possédiez tous deux un livre « Où est Charlie ? ». Vous affirmez savoir où se trouve Charlie sur une certaine page, mais votre ami doute. Pour lui prouver que vous connaissez l’emplacement sans le révéler, vous pouvez couvrir entièrement l’image avec une grande feuille opaque, percée d’un petit trou qui laisse apparaître uniquement Charlie (c’est-à-dire une preuve unique et vérifiable indépendamment). Ainsi, vous démontrez que vous savez où il est, sans que votre ami puisse connaître ses coordonnées exactes sur l’image.

Implémentation technologique dans la blockchain

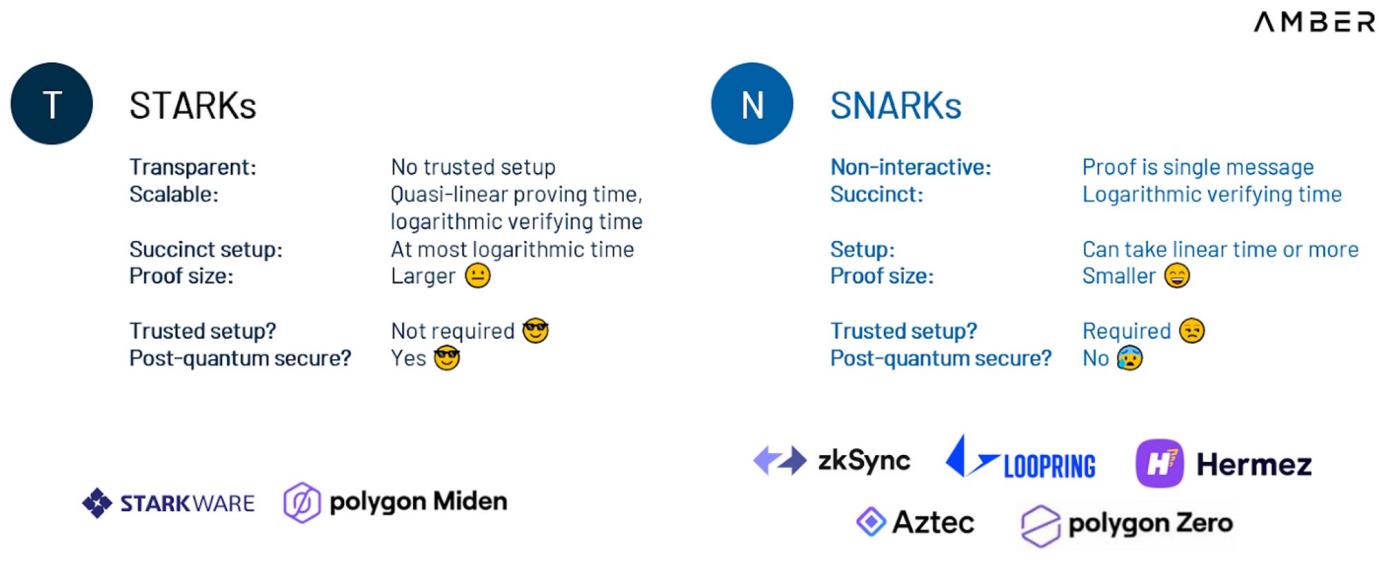

Les preuves à connaissance nulle sont aujourd’hui mises en œuvre de différentes manières dans la blockchain. Les plus connues sont zk-STARK (Zero-Knowledge Scalable Transparent Argument of Knowledge) et zk-SNARK (Zero-Knowledge Succinct Non-Interactive Argument of Knowledge). Comme leur nom l’indique avec le terme « Non-Interactive » (non interactif), ces deux méthodes relèvent du type non interactif.

zk-SNARK appartient à une catégorie largement utilisée de schémas de preuve à connaissance nulle (notez que zk-SNARK désigne une famille de techniques, pas une méthode unique). Elle consiste à transformer n’importe quel calcul en un ensemble de portes logiques, puis à convertir ces portes en polynômes en exploitant certaines propriétés mathématiques, générant ainsi une preuve très compacte et non interactive. Cette approche permet d’appliquer des scénarios métiers complexes. Toutefois, zk-SNARK nécessite une configuration initiale fiable (trusted setup). Ce processus implique que plusieurs parties génèrent chacune une clé partielle pour lancer le réseau, puis détruisent cette clé. Si les informations confidentielles utilisées lors de la configuration ne sont pas correctement effacées, elles pourraient être exploitées pour falsifier des transactions grâce à des vérifications frauduleuses.

zk-STARK représente une évolution technique de zk-SNARK, résolvant la faiblesse de dépendance à une configuration initiale fiable. zk-STARK permet de réaliser des vérifications blockchain sans aucune configuration de confiance, réduisant ainsi la complexité du démarrage du réseau et éliminant tout risque de collusion. Toutefois, zk-STARK présente un inconvénient majeur : la taille des preuves générées est plus importante, ce qui entraîne des désavantages en termes de stockage, de temps de vérification sur chaîne et de génération. Si vous avez testé les premières versions de StarkNet (un Layer2 utilisant zk-STARK), vous avez probablement remarqué que la vitesse et les frais de gaz étaient nettement inférieurs à ceux des autres solutions Layer2. C’est pourquoi zk-SNARK reste aujourd’hui la solution la plus adoptée. D’autres approches moins populaires existent aussi, telles que PLONK ou Bulletproofs, chacune ayant ses propres avantages et inconvénients selon la taille de la preuve, le temps de génération et le temps de vérification. Une preuve à connaissance nulle idéale est extrêmement difficile à atteindre, et les algorithmes dominants réalisent donc des compromis entre différents critères.

Le développement de ZK nécessite généralement deux composants clés :

Méthode ZK-friendly pour exprimer les calculs : Il s’agit d’un langage spécifique (DSL) ou d’une bibliothèque de bas niveau. Des outils comme Arkworks fournissent les primitives nécessaires, permettant aux développeurs d’écrire directement en langage bas niveau. Des DSL comme Cairo ou Circom sont des langages de programmation spécialement conçus pour les applications ZK. Ils peuvent être compilés en éléments primitifs nécessaires à la génération de preuves. Les opérations complexes augmentent le temps de génération de preuve, et certaines opérations (comme les opérations binaires utilisées dans SHA ou Keccak) peuvent être inadaptées à ZK, provoquant des délais importants.

Système de preuve : Le système de preuve est au cœur des applications ZK. Il assure deux fonctions fondamentales : Prove (génération de preuve) et Verify (vérification). La fonction Prove permet de produire une preuve (via des calculs mathématiques intensifs ; plus la preuve est complexe, plus sa génération est lente), attestant de la validité d’une assertion sans en révéler les détails. La fonction Verify permet de contrôler la validité de cette preuve (plus la preuve est complexe ou volumineuse, plus la performance de vérification est élevée, et plus le temps nécessaire est court). Différents systèmes de preuve, tels que Groth16, GM17, PLONK, Spartan ou STARK, varient en efficacité, sécurité et facilité d’utilisation.

Cartographie des applications de ZKP

-

Ponts inter-chaînes et interopérabilité basés sur ZKP : ZKP peut servir à créer des preuves d’efficacité pour les protocoles de transmission de messages inter-chaînes, rapidement vérifiables sur la chaîne cible. Cela fonctionne de manière similaire à la façon dont zkRollups sont validés sur la couche L1 sous-jacente. Toutefois, la transmission inter-chaînes est plus complexe, car les schémas de signature et les fonctions cryptographiques à vérifier peuvent différer entre la chaîne source et la chaîne cible.

-

Moteurs de jeux sur chaîne basés sur ZKP : Dark Forest a montré comment ZKP permet d’implémenter des jeux sur chaîne avec information incomplète. C’est crucial pour concevoir des jeux plus interactifs, où les actions des joueurs restent privées jusqu’à ce qu’ils décident de les révéler. À mesure que les jeux sur chaîne évoluent, ZKP deviendra une partie intégrante du moteur d’exécution. Pour les startups développant des moteurs de jeu haut débit intégrant efficacement la confidentialité, les opportunités seront considérables.

-

Solutions d’identité : ZKP ouvre de nombreuses opportunités dans le domaine de l’identité. Il peut servir à prouver une réputation ou relier les identités Web2 et Web3. Actuellement, nos identités Web2 et Web3 sont séparées. Par exemple, des projets comme Clique utilisent des oracles pour les connecter. ZKP peut aller plus loin en permettant un lien anonyme entre Web2 et Web3. Cela rend possible des cas d’usage comme une adhésion DAO anonyme, conditionnée à la preuve d’expertise dans un domaine spécifique via des données Web2 ou Web3. Un autre cas d’usage serait des prêts Web3 sans garantie, basés sur le statut social Web2 de l’emprunteur (par exemple, le nombre de followers Twitter).

-

Conformité réglementaire avec ZKP : Web3 permet à des comptes anonymes de participer activement au système financier. En ce sens, Web3 offre une liberté financière et une inclusion considérables. Avec l’augmentation de la régulation Web3, ZKP peut permettre la conformité sans compromettre l’anonymat. Par exemple, ZKP peut prouver qu’un utilisateur n’est ni citoyen ni résident d’un pays sanctionné. Il peut aussi prouver le statut d’investisseur accrédité ou tout autre critère KYC/AML.

-

Financement par dette privé natif Web3 : Le financement par dette dans TradeFi est souvent utilisé pour aider les startups en croissance à accélérer leur expansion ou lancer de nouvelles activités, sans recourir à davantage de capital-risque. L’émergence des DAO Web3 et des entreprises anonymes crée des opportunités pour un financement par dette natif à Web3. Par exemple, grâce à ZKP, un DAO ou une entreprise anonyme pourrait obtenir un prêt sans garantie à taux compétitif, basé sur la preuve de ses indicateurs de croissance, sans révéler d’informations sur l’emprunteur au prêteur.

-

DeFi privé : Les institutions financières gardent souvent leurs historiques de transactions et expositions au risque confidentiels. Toutefois, utiliser des protocoles DeFi (finance décentralisée) sur chaîne devient difficile en raison des progrès constants des techniques d’analyse blockchain. Une solution possible consiste à développer des produits DeFi axés sur la confidentialité. Un protocole comme Penumbra’s zkSwap tente déjà cela. Aztec’s zk.money propose également des opportunités de gains DeFi privées en masquant la participation des utilisateurs aux protocoles DeFi transparents. En général, les protocoles capables de mettre en œuvre efficacement des produits DeFi privés peuvent attirer d’importants volumes et revenus auprès des participants institutionnels.

-

ZKP pour la publicité Web3 : Web3 permet aux utilisateurs de contrôler leurs propres données (historique de navigation, activités de portefeuille privé, etc.) et de les monétiser. Mais la monétisation des données peut entrer en conflit avec la vie privée. ZKP peut jouer un rôle clé en contrôlant quelles données personnelles peuvent être divulguées aux annonceurs et agrégateurs.

-

Partage et monétisation de données privées : De nombreuses données personnelles, si partagées avec les bonnes entités, pourraient avoir un impact significatif. Par exemple, des données de santé individuelles pourraient être mutualisées pour aider les chercheurs à développer de nouveaux médicaments. Des documents financiers privés pourraient être partagés avec des régulateurs ou organismes de contrôle pour détecter et sanctionner la corruption. ZKP permettrait un tel partage et une telle monétisation tout en préservant la confidentialité.

-

Gouvernance : Avec la montée en puissance des DAO (organisations autonomes décentralisées) et de la gouvernance sur chaîne, Web3 s’oriente vers une démocratie participative directe. Un défaut majeur des modèles actuels est le manque de confidentialité des votes. ZKP peut constituer la base d’une solution : les participants pourraient voter sans révéler leur choix. En outre, ZKP pourrait limiter la visibilité des propositions de gouvernance aux membres du DAO, lui permettant ainsi de construire un avantage concurrentiel.

-

zkRollup : Le scaling est l’usage le plus important de ZKP dans la blockchain. La technologie zkRollup regroupe plusieurs transactions en une seule. Ces transactions sont traitées hors chaîne (c’est-à-dire en dehors de la chaîne principale). Pour ces transactions agrégées, zkRollup utilise ZKP pour générer une preuve attestant de leur validité, sans en révéler le contenu, et compresse fortement la taille des données. Cette preuve ZKP est ensuite soumise à la chaîne principale. Les nœuds de la chaîne principale doivent simplement vérifier la validité de la preuve, sans avoir à traiter chaque transaction individuelle. Cela allège considérablement la charge de la chaîne principale.

Accélération matérielle de ZKP

Bien que les protocoles de preuve à connaissance nulle offrent de nombreux avantages, leur principal problème actuel est que la vérification est facile, mais la génération est difficile. Le goulot d’étranglement principal de la plupart des systèmes de preuve réside dans la multiplication multiscalaire (MSM) ou la transformation de Fourier rapide (FFT) et son inverse. Voici leurs caractéristiques et limites principales.

Multiplication multiscalaire (MSM) : La MSM est un calcul clé en cryptographie, impliquant la multiplication de points sur une courbe elliptique par des scalaires. Dans ZKP, elle sert à construire des relations mathématiques complexes sur des points de courbes elliptiques. Ces calculs impliquent souvent d’énormes volumes de données et d’opérations, utilisés pour générer et vérifier des parties critiques de la preuve. La MSM est particulièrement importante dans ZKP car elle permet de construire des preuves capables de valider des affirmations cryptographiques sans exposer d’informations privées. La MSM peut être exécutée sur plusieurs threads, permettant un traitement parallèle. Toutefois, même avec un parallélisme étendu, elle reste lente lorsqu’elle traite de grands vecteurs (par exemple 50 millions d’éléments), nécessitant beaucoup de mémoire et posant des problèmes d’évolutivité.

Transformation de Fourier rapide (FFT) : La FFT est un algorithme efficace pour calculer la multiplication de polynômes et résoudre des problèmes d’interpolation. Dans ZKP, elle optimise les calculs polynomiaux, étape cruciale dans la génération de preuve. En décomposant les opérations polynomiales complexes en parties plus simples, la FFT accélère grandement les calculs, ce qui est vital pour l’efficacité du processus de génération. L’utilisation de la FFT améliore considérablement la capacité des systèmes ZKP à traiter des polynômes complexes et de grands ensembles de données. Toutefois, la FFT dépend de fréquents échanges de données, ce qui rend difficile son accélération par calcul distribué ou matériel. Ces échanges nécessitent une bande passante importante, surtout quand les jeux de données dépassent la mémoire disponible du matériel.

Bien que l’optimisation logicielle soit un axe de recherche important, la méthode la plus directe pour accélérer la génération de preuves consiste actuellement à accumuler suffisamment de puissance de calcul via le matériel. Parmi les différents types de matériel (GPU, FPGA, ASIC), lequel est le meilleur choix ? Étant donné que nous avons brièvement présenté les GPU dans la première partie, nous allons ici nous concentrer sur la logique de conception et les avantages/inconvénients des FPGA et ASIC.

ASIC : Un ASIC (circuit intégré spécifique à une application) est conçu spécifiquement pour répondre à des besoins applicatifs particuliers. Contrairement aux processeurs généraux ou circuits standards, un ASIC est personnalisé pour une tâche précise, ce qui lui confère généralement une efficacité et une performance supérieures dans son domaine. Dans le minage Bitcoin, par exemple, les ASIC sont des composants matériels essentiels, leur haute performance et leur faible consommation d’énergie en faisant le choix idéal. Toutefois, ils présentent deux inconvénients majeurs : étant conçus pour une application spécifique (par exemple, les ASIC Bitcoin sont optimisés pour l’algorithme de hachage SHA-256), leur coût de conception et fabrication est élevé en l’absence de production massive, et le cycle de conception et de validation est long.

FPGA : FPGA (Field Programmable Gate Array) est un circuit semi-personnalisé, issu de l’évolution des circuits logiques traditionnels comme PAL, GAL ou CPLD. Comme les ASIC, les FPGA sont des circuits intégrés utilisés pour concevoir électroniquement des fonctions spécifiques. Leur caractéristique principale est d’être « reprogrammable, à faible consommation, à faible latence et puissant ». Toutefois, les FPGA ont une limitation : leurs fonctionnalités dépendent entièrement de l’implémentation matérielle, ne permettant pas d’opérations comme les sauts conditionnels, et se limitant aux calculs en virgule fixe. En termes de coût, les FPGA sont moins chers à concevoir que les ASIC, mais leur fabrication dépend aussi de l’échelle. Dans tous les cas, les deux sont nettement plus coûteux que les GPU.

Revenons maintenant à l’accélération matérielle de ZKP. Il faut d’abord reconnaître que ZKP en est encore à ses débuts. Les paramètres système (comme la largeur de la FFT ou la taille en bits des éléments) ou le choix du système de preuve (dont nous avons cité cinq types plus haut) manquent encore de standardisation. Comparons les trois types de matériel dans ce contexte :

-

Évolution du « méta-ZK » : Comme mentionné précédemment, la logique métier sur ASIC est gravée une fois pour toutes. Si la logique ZKP change, il faut tout recommencer depuis zéro. En revanche, un FPGA peut être reprogrammé en une seconde, autant de fois que nécessaire, ce qui permet de réutiliser le même matériel sur plusieurs chaînes utilisant des systèmes de preuve incompatibles (par exemple, extraction MEV inter-chaînes), et de s’adapter facilement aux évolutions du « méta-ZK ». Quant aux GPU, bien qu’ils soient moins flexibles au niveau matériel que les FPGA, ils offrent une grande souplesse au niveau logiciel. Grâce à des mises à jour logicielles, les GPU peuvent s’adapter à différents algorithmes et changements logiques ZKP. Bien que ces mises à jour soient moins rapides que celles des FPGA, elles peuvent néanmoins être effectuées relativement rapidement.

-

Approvisionnement : La conception, la fabrication et le déploiement d’un ASIC prennent généralement entre 12 et 18 mois, voire plus. À l’inverse, la chaîne d’approvisionnement des FPGA est saine : des fournisseurs leaders comme Xilinx permettent des commandes importantes livrées en 16 semaines sans contact humain. Concernant les GPU, leur avantage d’approvisionnement est énorme : après la fusion Shanghai d’Ethereum, un grand nombre de mineurs GPU sont désormais inactifs. De plus, les futures séries de cartes graphiques de Nvidia et AMD seront disponibles en grandes quantités.

D’après ces deux points, à moins qu’un consensus ne s’établisse autour d’une solution standardisée dans le domaine ZK, les ASIC n’ont aucun avantage. Étant donné la diversité actuelle des solutions ZKP, les GPU et FPGA resteront les deux principaux types de matériel à considérer.

-

Cycle de développement : Grâce à leur diffusion et à des outils de développement matures comme CUDA (pour les GPU NVIDIA) ou OpenCL (multiplateforme), les GPU sont plus faciles à programmer. En revanche, le développement FPGA implique des langages de description matérielle complexes (VHDL ou Verilog), nécessitant un apprentissage et un temps de développement plus longs.

-

Consommation d’énergie : Les FPGA sont généralement plus efficaces énergétiquement que les GPU, car ils peuvent être optimisés pour des tâches spécifiques, réduisant ainsi la consommation inutile. Les GPU, bien que performants pour les tâches massivement parallèles, consomment davantage.

-

Personnalisabilité : Les FPGA peuvent être programmés pour optimiser un algorithme ZKP spécifique, améliorant ainsi l’efficacité. En revanche, l’architecture générale des GPU peut être moins efficace que du matériel spécialisé pour un algorithme donné.

-

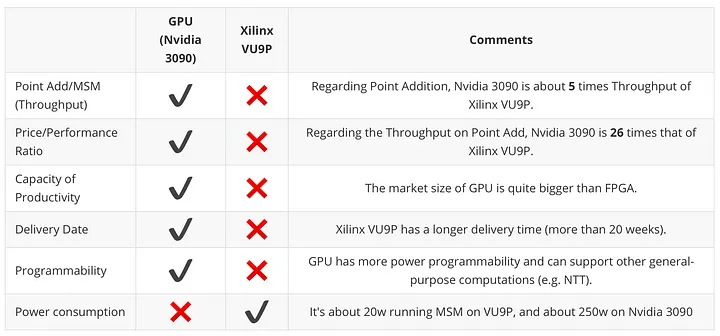

Vitesse de génération : Selon une comparaison de Trapdoor-Tech entre GPU (ex. Nvidia 3090) et FPGA (ex. Xilinx VU9P), sous BLS12-381 (type de courbe elliptique), la vitesse de génération du GPU est 5 fois supérieure à celle du FPGA, avec le même algorithme de multiplication/modulo.

En conclusion, à court terme, compte tenu du cycle de développement, du parallélisme, de la vitesse de génération, du coût et de la disponibilité massive d’équipements inactifs, le GPU est clairement le choix le plus avantageux. Actuellement, l’optimisation matérielle se concentre principalement sur les GPU, et l’heure où les FPGA prendraient le relais n’est pas encore arrivée. Alors, est-il envisageable de construire un marché de puissance de calcul ZKP similaire au minage PoW (un concept que j’ai imaginé) ?

Réflexions sur la construction d’un marché de puissance de calcul ZKP

Concernant le matériel, nous avons déjà conclu à partir de la section précédente. Restent trois questions : ZKP a-t-il besoin d’être décentralisé ? Le marché est-il suffisamment attractif ? Et si chaque chaîne ZK construit son propre marché de génération de preuves, quel sens y a-t-il à créer un marché global de puissance de calcul ZKP ?

Intérêt de la décentralisation : La plupart des projets zkRollup actuels (comme Starkware ou zkSync) reposent sur des serveurs centralisés, car ils ne visent que le scaling d’Ethereum. Cette centralisation expose toujours les utilisateurs au risque de censure, sacrifiant ainsi une partie du caractère sans permission, fondamental dans la blockchain. Pour les protocoles de confidentialité utilisant ZKP, la nécessité de décentraliser la génération de preuves est encore plus évidente. Deuxièmement, il y a la question des coûts. Comme dans la section AGI précédente, les services cloud et l’achat de matériel sont très coûteux, ce qui limite la génération de preuves aux grands projets. Pour les petits projets en démarrage, un marché décentralisé de preuves pourrait alléger considérablement leurs difficultés financières initiales, tout en réduisant la concurrence indue par les inégalités de moyens.

Taille du marché : Paradigm a prédit l’an dernier que le marché des mineurs/preuveurs ZK pourrait atteindre la taille du marché historique du minage PoW. La raison fondamentale est que l’offre et la demande de puissance de calcul ZKP sont toutes deux très importantes. Pour les anciens mineurs Ethereum, les nombreux projets de chaînes publiques ou de Layer2 basés sur ZK sont bien plus attrayants que les forks d’ETH. Toutefois, il faut considérer un scénario : la plupart des chaînes ZK ou Layer2 sont capables de construire leur propre marché de génération de preuves. S’ils veulent respecter la narration décentralisée, cette étape est inévitable dans leur feuille de route (Starkware et zkSync prévoient aussi leurs propres solutions décentralisées). Dans ce cas, quelle pertinence aurait un marché global de puissance de calcul ZKP ?

Pertinence de la construction : Premièrement, les applications de ZKP sont extrêmement vastes (nous en avons déjà donné plusieurs exemples, et un projet sera cité ci-dessous). Deuxièmement, même si chaque chaîne ZK dispose de son propre marché de génération de preuves, un marché de puissance de calcul conserve trois rôles utiles pour les vendeurs de puissance.

1. Diviser la puissance de calcul en deux parties : une pour le minage, l’autre pour vendre des contrats de puissance. Cette stratégie permet de se couvrir contre la volatilité du marché crypto. En cas de baisse, les revenus des contrats offrent une stabilité ; en cas de hausse, la partie minage génère des gains supplémentaires.

2. Vendre toute la puissance de calcul pour un revenu fixe, une approche plus conservatrice. Cela réduit l’impact de la volatilité du marché et garantit une stabilité des revenus.

3. En raison de différences structurelles de coûts (notamment l’électricité), certains mineurs bénéficient de coûts d’exploitation inférieurs à la moyenne. Ces mineurs peuvent tirer profit de cet avantage en vendant leur puissance au prix du marché tout en conservant la marge résultant de leur faible coût électrique, réalisant ainsi un arbitrage.

Proof Market

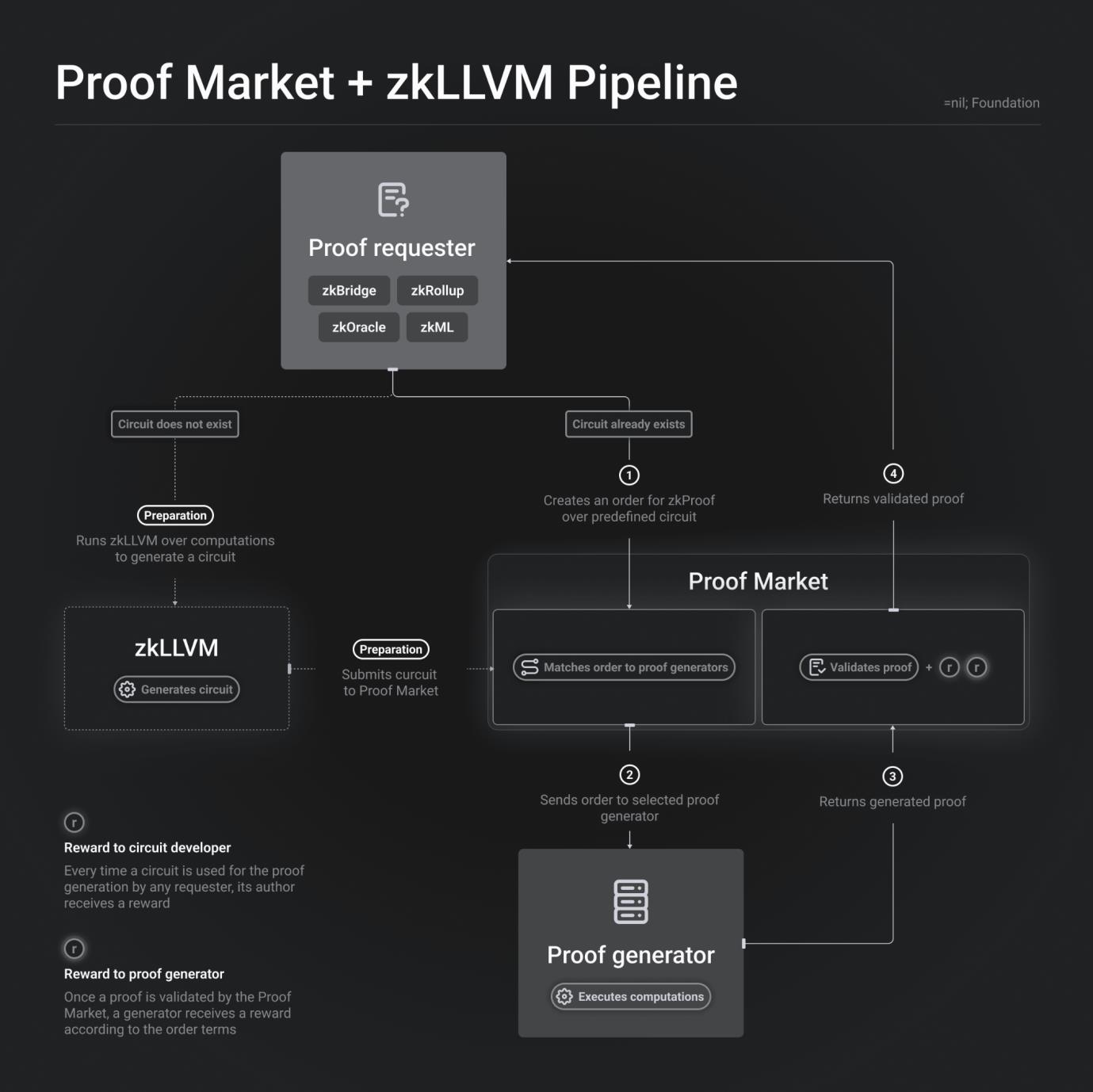

Proof Market, développé par =nil; (une société de R&D Ethereum), est un marché décentralisé de puissance de calcul ZKP (à ma connaissance, le seul marché actuel centré sur la génération de preuves ZKP). Il s’agit fondamentalement d’un protocole de disponibilité de données sans confiance, permettant aux blockchains et protocoles de niveau 1 et 2 de générer des preuves à connaissance nulle sans dépendre d’intermédiaires centralisés, selon leurs besoins en partage de données. Bien que Proof Market ne corresponde pas exactement à mon idée d’un marché basé sur les GPU individuels (Proof Market repose sur des fournisseurs matériels professionnels ; pour une vision plus proche de mon idée, voir le réseau Roller d’Scroll ou Aleo), il reste un excellent modèle pour comprendre la construction et l’adoption généralisée d’un marché de puissance de calcul ZKP. Voici son fonctionnement :

Demandeur de preuve (Proof requester)

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News