Plongée dans les dark pools : recherche sur la confidentialité des blockchains transparentes

TechFlow SélectionTechFlow Sélection

Plongée dans les dark pools : recherche sur la confidentialité des blockchains transparentes

En intégrant des technologies renforçant la confidentialité, telles que les preuves à divulgation nulle (zero-knowledge proofs), les dark pools tentent de protéger la vie privée des transactions tout en offrant un niveau de sécurité élevé.

Auteur : Muhammad Yusuf, Delphi Digital

Traduction : Wu Shuo Blockchain

Note du traducteur : Cet article présente en détail le fonctionnement des différents types de dark pools, leur architecture de confidentialité, la correspondance des ordres, les sources de liquidité, la MEV et la résistance à la censure. En intégrant des technologies renforçant la confidentialité telles que les preuves à divulgation nulle (zero-knowledge proofs), les dark pools cherchent à protéger la confidentialité des transactions tout en offrant un haut niveau de sécurité. L'article aborde également les questions liées à la conformité réglementaire et à la visibilité des transactions, ainsi que divers modèles économiques possibles pour les dark pools.

Avant d'explorer le fonctionnement interne des dark pools basés sur la blockchain, examinons brièvement leurs origines, comment ils sont apparus, pourquoi ils continuent d'exister et dans quelle mesure ils ont changé la donne.

Les dark pools dans les années 1960

En 1969, alors que les ordinateurs occupaient encore une ou deux salles, et que les traders hurlaient leurs ordres sur les parquets, les investisseurs institutionnels avaient besoin d’un meilleur moyen d’acheter et de vendre des actions sans provoquer de réactions en chaîne sur le marché. Jerome Pustilnik a fondé Instinet, inaugurant ainsi l'ère du trading électronique à Wall Street. Les investisseurs institutionnels pouvaient passer des ordres, que Instinet se chargeait d'apparier et d'exécuter. Pour qu'une plateforme comme Instinet fonctionne efficacement, elle avait besoin d'un grand volume d'ordres acheteurs et vendeurs. Qu’est-ce qui attirait donc les institutions ? La confidentialité. Instinet permettait aux grandes entreprises d’opérer de façon anonyme, en dissimulant leur identité et leurs ordres aux autres participants et au marché plus large. Cela évitait que leurs opérations influencent les prix et réduisait aussi le risque d’être devancés par d’autres traders.

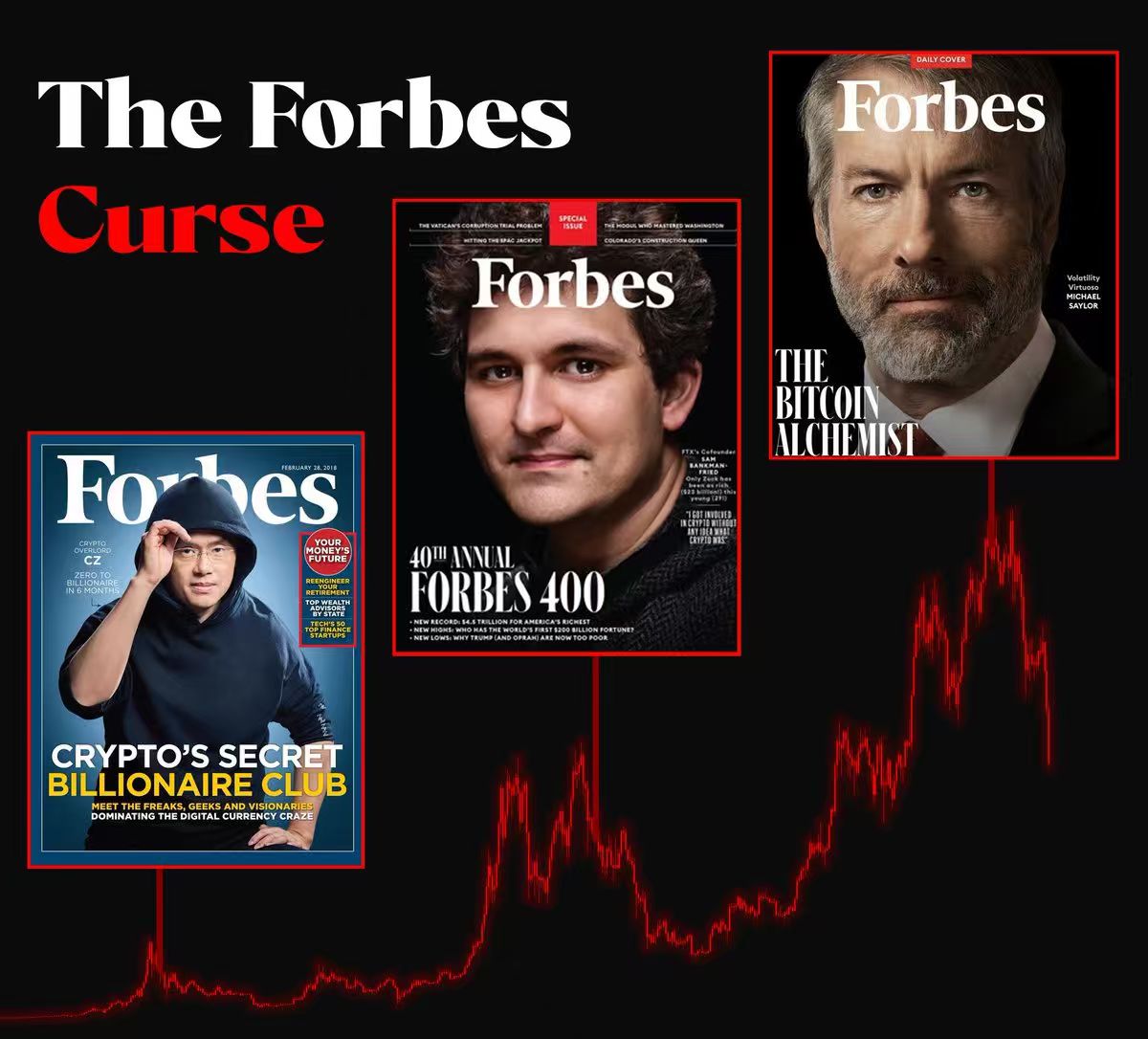

En 2022, plus de 60 dark pools étaient enregistrés auprès de la SEC. Certains sont exploités par des bourses comme le NYSE et NASDAQ ; d'autres par des courtiers comme MS Pool de Morgan Stanley ou SigmaX de Goldman Sachs ; d'autres encore sont indépendants, tels que Liquidnet et MatchNow.

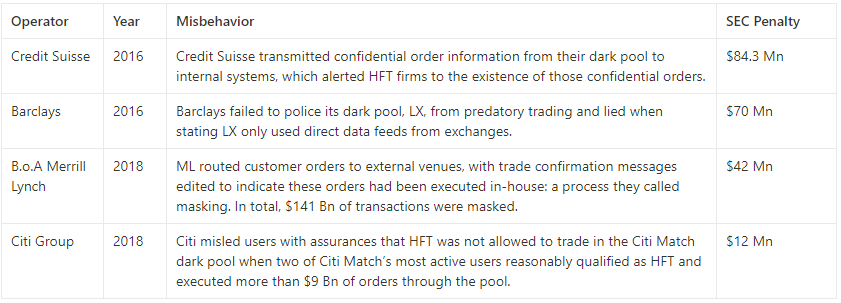

Le problème avec les dark pools gérés par des opérateurs est que ces derniers peuvent être tentés de comportements malveillants plutôt que de respecter scrupuleusement les règles. L’équation est simple : profit de la corruption > coût de la corruption. Un opérateur peut tirer davantage de bénéfices illégaux que ce qu’il paiera en amendes. En 2018, la SEC a infligé à Citigroup une amende de 12 millions de dollars pour avoir trompé les investisseurs via son dark pool, tout en divulguant des informations confidentielles sur les ordres à des traders à haute fréquence. Ces traders ont profité de cette information pour exécuter des ordres d’une valeur supérieure à 9 milliards de dollars au détriment des clients de Citigroup.

Les utilisateurs de dark pools traditionnels courent le risque d'être manipulés par leurs opérateurs. C'est le prix élevé qu'ils doivent payer pour participer à un système fondé sur une confiance défaillante. Depuis 2011, les opérateurs de dark pools ont versé plus de 340 millions de dollars d'amendes pour régler des accusations. Comparé aux profits potentiels, ce coût reste relativement faible. Les dark pools basés sur la blockchain cherchent à s'affranchir de la nécessité de faire confiance à des opérateurs potentiellement malveillants, mais des défis subsistent.

Mixers, pools, et tout ce qui se trouve entre les deux

La blockchain a été conçue pour être entièrement transparente. Bien qu'elle favorise la responsabilité, cette transparence est aussi une arme à double tranchant. Si vous recevez votre salaire sur une adresse blockchain, toute personne disposant de cette adresse peut voir tous vos versements passés et futurs.

Les DEX (bourses décentralisées) et portefeuilles sont suivis par des plateformes de traçage et des plateformes de copy-trading, qui permettent même à des inconnus de sniffer les traders performants, compliquant ainsi leurs stratégies. Les gros ordres risquent également d’être frontrunnés par des searchers dans le mempool public.

Avant d’aller plus loin, distinguons mixers et dark pools. Les mixers constituent un sous-ensemble des dark pools. Des outils comme Tornado Cash mélangent les jetons afin de rompre le lien entre portefeuille et actifs, rendant difficile le traçage de l’origine des fonds. En revanche, les dark pools vont plus loin : non seulement ils brisent ce lien, mais ils permettent aussi aux utilisateurs d’échanger sans révéler d’informations sur les contreparties.

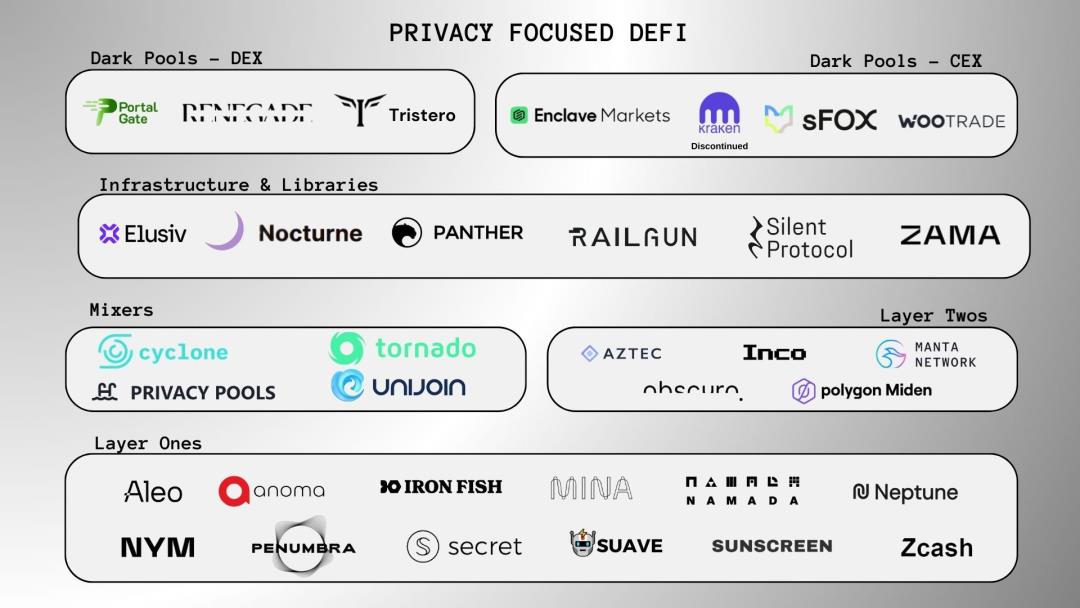

Maintenant que nous avons compris les origines et motivations des dark pools traditionnels, et que nous avons différencié mixers et dark pools, plongeons dans les dark pools blockchain, qui intègrent la confidentialité à leur architecture via des modèles solde/compte (account/balance models) et des technologies renforçant la confidentialité (PETs), comme les preuves à divulgation nulle (ZKPs), le calcul multipartite sécurisé (MPC) et le chiffrement homomorphe complet (FHE).

Au moment où cet article est écrit, des projets comme Portal Gate, Renegade et Tristero sont encore en développement. En revanche, des protocoles comme Panther et Railgun sont déjà opérationnels et permettent des transactions DeFi privées, incluant non seulement les échanges, mais aussi le staking, la fourniture de liquidités et l'emprunt.

Architecture de confidentialité

Modèle de soldes

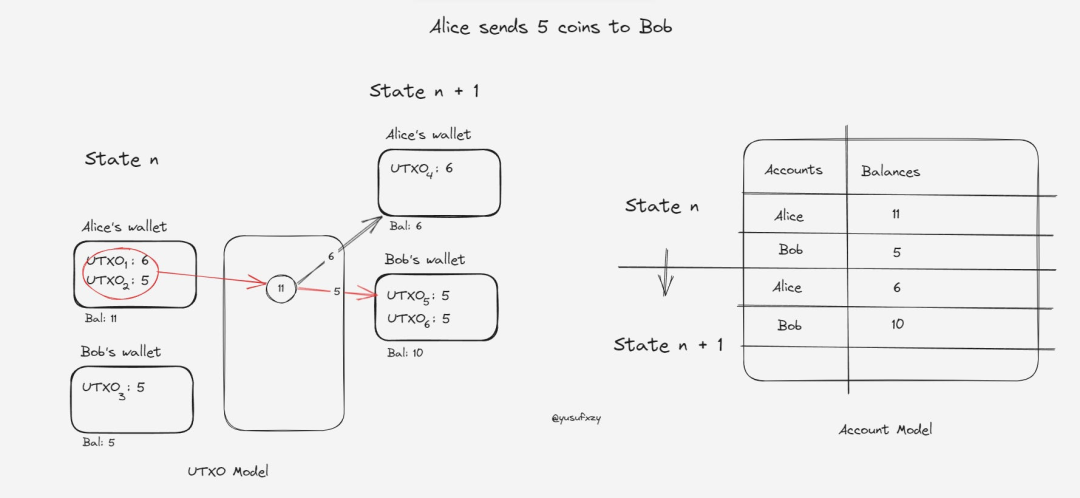

Les blockchains sont des machines à états. L’état est constitué de comptes et de transactions. À chaque transaction, une nouvelle mise à jour est ajoutée à la chaîne, et les soldes des comptes sont mis à jour. Le modèle de soldes représente différentes façons dont la blockchain suit et gère les soldes des utilisateurs. Ethereum, Solana et Polygon utilisent le modèle de comptes, tandis que Bitcoin, Zcash et Monero utilisent le modèle UTXO. Ces modèles diffèrent dans la manière dont ils gèrent et représentent l’état de la blockchain.

Le modèle de compte, similaire à un compte bancaire, affiche l’état courant comme un ensemble d’adresses et de leurs soldes. Chaque fois que vous effectuez un paiement, vous envoyez un montant exact, sans solde restant ni création de nouvel équilibre. Le modèle UTXO (Unspent Transaction Output) est différent. Lors d’un paiement, tout votre solde est transféré, l’ancien solde est brûlé, et le reliquat est affecté à un nouveau solde. Le modèle UTXO représente l’état courant comme un graphe des sorties de transaction dépensées et non dépensées.

Illustrons cela par un exemple :

Le portefeuille d’Alice contient deux UTXO : un de 6 coins et un autre de 5 coins. Celui de Bob contient un seul UTXO de 5 coins. Quand Alice envoie 5 coins à Bob, elle combine ses deux UTXO en une seule transaction, ce qui rend difficile pour un observateur d’identifier d’où viennent les 5 coins envoyés et où va le solde restant. Ce mécanisme protège la confidentialité en masquant le flux des fonds et garantit l’anonymat des participants.

Les nouveaux UTXO générés n’ont pas de propriétaire identifiable, nécessitant une analyse avancée de la chaîne pour les relier à un utilisateur. En revanche, le modèle de compte encourage la réutilisation d’adresses, facilitant le suivi historique d’un utilisateur.

Dans le modèle UTXO, le double dépense est très difficile. Chaque UTXO possède un « nullifier » unique généré à partir de lui-même. Lors de la validation d’une transaction (c’est-à-dire quand l’UTXO est dépensé), son nullifier est également consommé, empêchant ainsi un double usage.

Des variantes du modèle UTXO sont utilisées par plusieurs blockchains orientées confidentialité (L1/L2). Aleo utilise un modèle appelé Record, une variante du modèle UTXO. Aztec et Polygon Miden combinent UTXO et modèle de comptes.

Le modèle UTXO utilisé par Zcash a fortement inspiré ceux des dark pools. Certains protocoles l’ont adapté pour supporter plusieurs actifs et comptes. Des protocoles comme Portal Gate, Penumbra, Railgun et Renegade utilisent un mécanisme basé sur des « notes », où chaque UTXO est une note. Comme les UTXO, ces notes contiennent des informations sur les actifs, les ordres et les valeurs, mais elles ne sont visibles que par le propriétaire. Elles sont stockées dans un arbre de Merkle qui enregistre l’état de la chaîne, appelé State Commitment Tree. Ces notes peuvent provenir de transferts ou de règlements internes au dark pool, ou être générées lors du paiement à un relais. Renegade utilise un MPC intégré pour apparier les UTXO (ordres) et mettre à jour l’état privé. Plusieurs notes peuvent aussi être regroupées en une seule.

Dans le protocole Panther, chaque actif ou compte est représenté par un zAsset (actif privé) ou un zNFT (NFT privé). Le modèle UTXO fonctionne via un arbre de Merkle appelé « Bus », qui traite par lots les UTXO, jusqu’à 64 par lot, optimisant ainsi les coûts pour les utilisateurs. L’« opérateur du Bus » gère le processus, rémunéré en $ZKP. Pour l’exécution individuelle d’un UTXO, Panther utilise un arbre de Merkle appelé « Taxi ». Et pour supporter les UTXO sur plusieurs chaînes, il existe un arbre « Ferry ».

Systèmes de preuve

Ceci constitue un élément clé des technologies renforçant la confidentialité (PETs). Les preuves à divulgation nulle (ZKPs) permettent de prouver la possession d’informations correctes sans les révéler. Dans le contexte d’un dark pool, les ZKPs peuvent prouver qu’un utilisateur dispose de fonds suffisants et des droits nécessaires pour passer un ordre, permettant ainsi l’appariement et le règlement, tout en gardant ces détails cachés des opérateurs, des autres traders et des tiers.

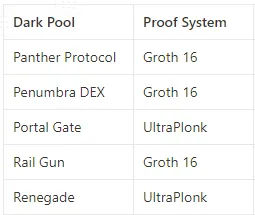

Les systèmes de preuve sont des constructions cryptographiques conçues pour générer ces preuves. Ils existent sous diverses formes, produisant des preuves de tailles différentes, nécessitant des durées variables et consommant différentes ressources informatiques. Nous allons ici examiner deux systèmes importants : Groth16 et UltraPlonk, utilisés par les dark pools mentionnés.

Panther, Penumbra et Railgun utilisent le système de preuve Groth16. Groth16 est connu pour produire des preuves de taille constante, ce qui en fait un choix privilégié car la taille des preuves influence la taille des transactions, le coût en gaz et le débit. En revanche, Portal Gate et Renegade utilisent UltraPlonk.

Que ce soit Groth16 ou UltraPlonk, un « paramétrage de confiance » (trusted setup) est requis. Dans ce cadre, un groupe de parties de confiance collabore pour créer un ensemble de paramètres partagés. Ces paramètres permettent de vérifier les preuves sans que le vérificateur doive faire confiance au prouveur, ni inversement. Ce paramétrage implique toutefois une hypothèse de confiance envers les parties impliquées. Le MPC peut être utilisé pour empêcher toute partie d’accéder à la structure sous-jacente. Groth16 repose sur les contributions de multiples parties, tandis qu’UltraPlonk n’en nécessite qu’une seule.

Fonctionnement interne des dark pools

Examinons maintenant le fonctionnement interne des dark pools : comment ils protègent la confidentialité, fournissent de la liquidité, empêchent l’extraction de MEV, résistent à la censure et assurent la conformité.

Configuration du portefeuille

Dans la plupart des cas, un nouveau portefeuille dédié doit être créé pour interagir avec le dark pool. Railgun propose un portefeuille tiers appelé Railway Wallet, qui permet de créer un EOA chiffré, vous permettant de détenir des jetons/NFT sans en révéler montant ni type, et d’appeler en privé n’importe quel contrat intelligent public via le mécanisme Relay Adapt.

Chez Renegade, le portefeuille équivaut à un UTXO possédant une clé privée et capable de signer des transactions. Vous devez générer un nouvel UTXO et soumettre une preuve ZK attestant qu’il est bien nouveau et que ses fonds n’ont pas encore été utilisés. La plupart des opérations (dépôt, passage d’ordre, échange) invalident le portefeuille, obligeant à en créer un nouveau pour éviter les doubles dépenses. L’expérience utilisateur reste similaire à celle d’un portefeuille Ethereum classique.

Pour utiliser Penumbra, vous créez un nouveau portefeuille comme pour toute autre chaîne Cosmos, puis vous y transférez des fonds via une transaction IBC.

Panther et Portal Gate ont mis en place des procédures KYC. Un portefeuille Ethereum peut être utilisé, mais les utilisateurs doivent valider leur passeport pour obtenir des droits d’interaction. Les entités commerciales doivent subir un processus KYB en fournissant leurs données d’entreprise. La vérification est réalisée hors chaîne par des prestataires agréés. Ces accréditations expirent périodiquement et doivent être renouvelées.

Découverte et appariement des ordres

Contrairement aux DEX classiques comme Uniswap ou Curve, qui utilisent des AMM (market makers automatiques) et appariant les ordres avec des pools de liquidité, cette méthode n’est pas idéale pour la confidentialité, car les détails des ordres sont visibles publiquement. Cela expose les intentions des traders, notamment ceux passant de gros ordres. Certains dark pools finissent par appairer avec des pools ou contrats externes, utilisant des relais comme mur de protection entre les traders et les sources publiques de liquidité. Voyons comment ils accèdent à la liquidité tout en préservant la confidentialité.

Rappelons que les traders ont déjà déposé des fonds dans un portefeuille du dark pool. Voyons ce qui se passe lorsqu’un ordre est soumis. Certains dark pools utilisent un appariement pair-à-pair, d’autres un modèle pool-à-pool, recourant à des PETs comme les ZK ou le MPC, tandis que leurs contrats internes interagissent avec des contrats publics externes. L’appariement direct entre traders évite le glissement de prix, car contrairement aux pools, les prix ne fluctuent pas entre la soumission et l’exécution. Lorsque les ordres s’annulent mutuellement, ils s’exécutent au prix convenu.

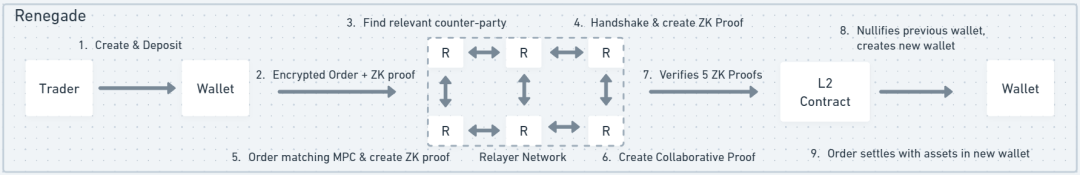

Chez Renegade (modèle pair-à-pair), lorsqu’un trader soumet un ordre, il choisit un relais pour le représenter dans l’appariement, moyennant des frais. Il génère une preuve ZK appelée « VALID COMMITMENT », prouvant sa propriété du portefeuille et de l’ordre. Puis il envoie un « handshake » au réseau pour le faire correspondre à celui d’un autre trader. Le handshake est une liste immuable contenant la preuve ZK, les détails hachés de l’ordre, un nullifier et une paire de clés. Quand deux handshakes correspondent, un MPC est lancé. Renegade utilise des ZK-SNARKs coopératifs pour prouver que les ordres s’apparient bien, tout en gardant les détails cachés. Une fois appariés, un nouveau portefeuille est créé pour les jetons échangés, dont la nouveauté est vérifiée pour éviter les doubles dépenses. L’expérience utilisateur reste familière.

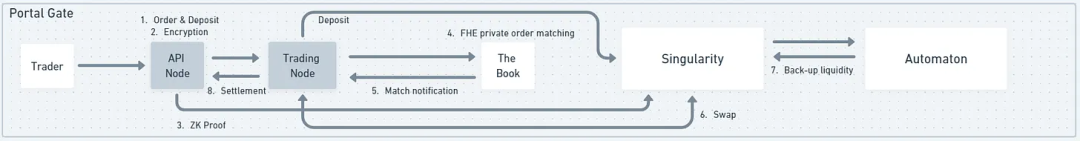

Chez Portal Gate, lorsque le trader soumet un ordre, un nœud API le reçoit, le chiffre, génère une preuve ZK, puis le relaie au Book. Le Book est un ensemble de nœuds hors chaîne qui collectent les ordres et exécutent l’algorithme d’appariement dans un environnement FHE (chiffrement homomorphe complet). Ainsi, les ordres chiffrés peuvent être appariés sans être déchiffrés. Après appariement, seul le résultat global est affiché, sans révéler les détails individuels, préservant ainsi la confidentialité.

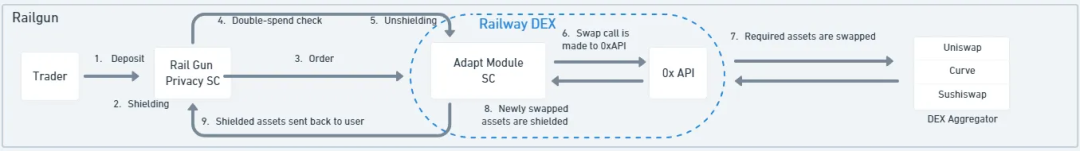

Chez Railgun, quand un trader passe un ordre d’échange, un contrat intelligent appelé « Adapt Module » réalise plusieurs actions : il récupère le solde privé spécifié par le trader et le démasque temporairement. L’Adapt Module vérifie aussi si l’ordre (UTXO) a déjà été dépensé. Ensuite, l’API 0x cherche le meilleur taux parmi les liquidités agrégées des DEX. Une fois l’échange effectué, l’Adapt Module remasque les actifs reçus dans un solde privé, garantissant la confidentialité. Ce flux peut s’appliquer à d’autres types de transactions DeFi.

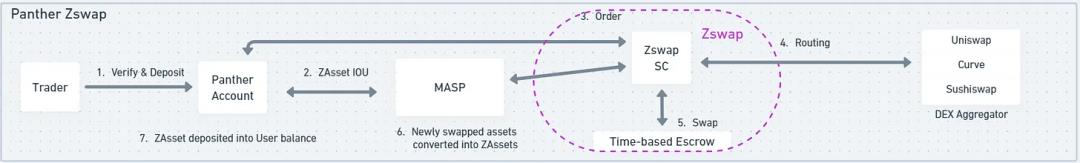

Le protocole Panther fonctionne de façon similaire : il utilise un module appelé Zswap pour connecter le MASP (Multi-Asset Shielded Pool) de Panther à d’autres protocoles DeFi. Le MASP ressemble moins à un « pool » qu’à un ensemble d’arbres de Merkle « append-only », où chaque feuille est un engagement UTXO d’un actif déposé. Quand un trader crée un ordre, Zswap agrège des cotations depuis d’autres protocoles DeFi. Une fois l’ordre passé, un contrat de dépôt chiffré et temporel est créé pour faciliter l’échange privé. Après échange, l’utilisateur reçoit dans le MASP un IOU sous forme de zAsset (ou zNFT).

Le module d’échange de Penumbra, aussi appelé Zswap, fonctionne différemment. Quand un trader crée un ordre, les actifs de son solde privé sont brûlés, et la valeur chiffrée de l’ordre est envoyée aux validateurs, moyennant des frais. L’utilisateur reçoit un NFT « swap » qui enregistre l’événement. Ce NFT combine plusieurs paramètres : actifs, frais, montant d’entrée et clé de chiffrement. Les validateurs regroupent plusieurs ordres en un lot, puis les exécutent contre une position de liquidité centralisée. Après exécution, les sorties sont distribuées proportionnellement. Ici, les données individuelles restent confidentielles, mais les données agrégées sont exposées.

Recherche de liquidité

Des dark pools comme Renegade et Portal Gate opèrent en croisant directement les ordres des utilisateurs de façon anonyme, mais la liquidité n’est pas toujours suffisante. Sur un DEX classique, la liquidité est quasi garantie, mais au prix de la confidentialité et de l’impact sur le prix. Confidentialité perdue : tout le monde voit ce que vous achetez/vendez. Impact sur le prix : la liquidité garantie a un coût supplémentaire. Dans les dark pools, les détails des ordres restent cachés avant et après exécution.

Renegade suit cette philosophie : il apparie les flux d’ordres sans intermédiaire. En cas de faible liquidité, un mécanisme d’« indication d’intérêt » permet à un trader de révéler certains détails de son ordre au relais d’appariement, via une preuve ZK prouvant efficacement le prix, la taille, l’actif et le type d’ordre. En choisissant cette option, d’autres traders peuvent voir l’ordre en attente, augmentant ses chances d’exécution rapide.

Panther n’est pas seulement un dark pool. Il permet aussi d’autres activités DeFi privées. L’utilisateur dépose d’abord ses fonds dans un MASP, transformant ses actifs en zAsset (zNFT). Ces zAsset sont des jetons-IOU, semblables au stETH obtenu en stakant sur Ethereum. Des modules appelés DeFi Adaptors connectent en privé le MASP à des protocoles DeFi existants. Zswap et Ztrade sont des adaptateurs reliant le MASP à des DEX comme Uniswap, Quickswap ou Curve.

Comme Panther ou Railgun, Penumbra permet diverses activités DeFi. Quand un utilisateur ouvre une position LP, il crée en réalité son propre petit AMM. Des milliers de positions de liquidité concentrée sont ainsi créées par les utilisateurs, chacune avec ses propres frais. Cela peut fragmenter la liquidité, mais le moteur Zswap/DEX agrège toutes ces positions en un seul AMM virtuel, permettant de router les transactions à travers tout le graphique de liquidité.

Portal Gate utilise un DEX AMM anonyme appelé Automaton comme solution de secours au Book (le carnet d’ordres géré par les relais). Si le manque de liquidité empêche un appariement sur le Book, l’ordre est routé vers Automaton, où la liquidité est fournie comme dans tout AMM classique.

Railgun utilise l’API 0x via Railway DEX. Les ordres sont routés via l’agrégateur 0xAPI pour trouver le meilleur prix. Une fois le chemin trouvé, le portefeuille génère une preuve pour échanger les fonds et remasque les jetons entrants dans le solde de l’utilisateur.

Modèle économique

Les dark pools en finance traditionnelle (TradFi) sont largement perçus comme des clubs élitistes, accessibles uniquement aux détenteurs de capitaux importants. Ils paient des frais d’adhésion pour passer des ordres anonymement et accéder aux flux d’ordres inverses d’autres membres. Les frais de transaction sont généralement inférieurs à ceux des bourses traditionnelles. Certains dark pools agissent aussi comme courtiers, achetant des titres à bas prix à un vendeur pour les revendre plus cher à un acheteur.

Les dark pools cryptos rejettent davantage le modèle centré sur un « opérateur » pour adopter un rôle de « facilitateur ». Ils génèrent des revenus principalement via deux canaux : les frais de protocole sur les ordres appariés avec succès, et une part des frais payés aux relais qui traitent les transactions. Une partie de ces frais peut aller à l’opérateur du relais. Les traders peuvent aussi choisir d’exécuter leur propre relais pour plus de confidentialité et éviter ces frais.

Les dark pools décentralisés dans la crypto peuvent rencontrer un problème de « démarrage à froid ». Contrairement aux DEX qui échangent contre des pools, la plupart des dark pools appariant les ordres acheteurs et vendeurs ont besoin de participants des deux côtés du marché. Notons que les dark pools TradFi sont hébergés par des banques de dizaines de milliards de dollars comme Goldman Sachs ou des bourses comme le NYSE, facilitant l’acquisition de flux d’ordres. Certains dark pools indépendants, comme Liquidnet, ont estimé avoir besoin d’au moins 100 sociétés acheteuses pour atteindre une masse critique, mais n’en ont obtenu que 38. Aujourd’hui, Liquidnet fait partie des trois plus grands dark pools mondiaux.

Les exchanges centralisés ont en moyenne 10 fois plus de volume que les DEX décentralisés, attirant un public plus large grâce à une meilleure UX, conformité et offre de services. La liquidité OTC (hors cote) est plus difficile à obtenir.

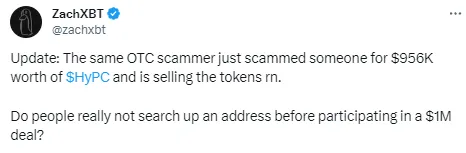

La majorité des transactions OTC en crypto se font via des guichets OTC, des contrats intelligents de garde, ou même des groupes Telegram. C’est préoccupant : les escroqueries y sont fréquentes. Il est facile pour un fraudeur de se faire passer pour autrui, modifier des messages et détails de transaction sur Telegram. Avec un dark pool, on ne peut pas garantir un règlement instantané pour des jetons ou NFT peu liquides, mais on bénéficie d’un niveau supérieur de sécurité et de confidentialité. Les clients des guichets OTC peuvent aussi éviter les frais de courtage en utilisant des dark pools.

Le volume est crucial pour le bon fonctionnement d’un dark pool. Il permet un appariement efficace et protège l’anonymat des traders. Plus il y a de fonds anonymes et d’ordres dans le pool, plus il est difficile de relier un déposant ou un trader à ses actifs. Le type de jeton joue aussi un rôle : protéger des stablecoins communs comme USDC ou DAI offre une meilleure anonymité que des jetons mémétiques obscurs avec peu de déposants.

MEV et résistance à la censure

La plupart des DEX sur chaîne publique permettent l’existence de MEV en raison de leur transparence. Les détails des ordres sur Uniswap ou Curve ne sont pas secrets, permettant aux searchers et builders de réorganiser les transactions dans les blocs pour extraire de la MEV.

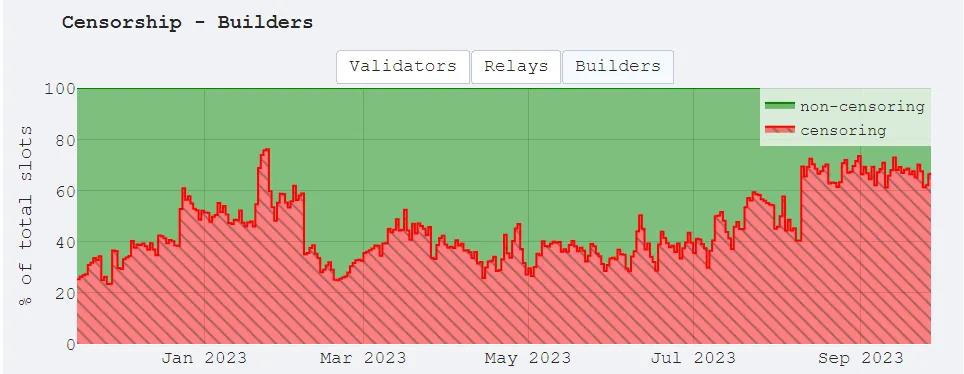

La confidentialité est importante, mais subjective. Tornado Cash excellait à permettre des activités financières anonymes. Étant open source et gratuit, il a aussi été utilisé par des criminels pour blanchir des fonds volés. Le groupe nord-coréen Lazarus a ainsi volé près d’un milliard de dollars (958 millions). L’OFAC maintient une liste de personnes sanctionnées. Des entités malveillantes comme Lazarus, voire les adresses de contrats de Tornado Cash, ont été ajoutées à cette liste pour non-conformité. Les protocoles non conformes risquent d’avoir leurs transactions ignorées par les validateurs ou relais, posant un grave problème de censure.

Dans les dark pools, chaque ordre génère des ZKPs, rendant les détails invisibles à tous les tiers, y compris les validateurs. Cette architecture élimine le besoin de divulguer les détails d’appariement ou de règlement, résistant ainsi à la MEV et à la censure — du moins tant que le flux de travail reste à l’intérieur du dark pool. Toutefois, si le système appelle des contrats publics ou utilise un séquenceur partagé, des opportunités de MEV peuvent réapparaître.

Conformité

Que vous soyez un utilisateur ou un protocole, rien ne sert de voir ses transactions bloquées, exclues d’un bloc, compromettant ainsi la réussite de la transition d’état, ou d’attirer la SEC pour une « discussion ». Pour les fondateurs de Tornado Cash, ces craintes sont devenues réalité : arrêtés pour blanchiment, les développeurs ont vu leurs interfaces frontales interdites dans plusieurs pays, et certains exchanges refusent désormais de soutenir TC. Pourtant, les contrats intelligents de TC restent utilisables par ceux ayant les compétences techniques.

Pour éviter cela, les dark pools et autres protocoles privés ont conçu des mécanismes permettant aux utilisateurs de choisir leur niveau de conformité.

Renegade permet à chaque trader de choisir ses contreparties. Un particulier peut vouloir effectuer des vérifications AML/sanctions basiques, tandis qu’une institution exigera un contrôle KYB/KYC complet. Cette logique de sélection peut être configurée via des ZKPs avant le début du MPC.

Portal Gate et Panther Protocol collaborent avec des oracles de conformité, eux-mêmes partenaires de prestataires traditionnels, pour vérifier hors chaîne les comptes KYC/KYB. Après validation, l’utilisateur obtient une preuve ZK de conformité, autorisant l’usage du protocole. Cette vérification doit être renouvelée périodiquement.

Chez Penumbra, l’utilisateur peut utiliser une « vue transactionnelle » pour démontrer hors chaîne sa conformité, en divulguant sélectivement ses activités, y compris l’origine des fonds. Chez Railgun, l’utilisateur dispose d’une « clé de visualisation » lui permettant de consulter les transactions et soldes entre les blocs X et Y.

Railgun utilise un algorithme appelé « Proof of Innocence » développé par Chainway, discuté dans le papier Privacy Pools 2.0. Cette preuve permet de démontrer légitimité d’une transaction sans en révéler les détails. Un arbre de Merkle contient tous les UTXO précédents (transactions, soldes). Grâce à cela, on peut prouver qu’un solde donné appartient à un ensemble. Mais pour prouver qu’il n’appartient pas à un ensemble, un Sparse Merkle Tree avec valeurs NULL est nécessaire. Des SNARKs récursifs sont alors utilisés pour prouver la chaîne complète de calcul, du dépôt initial au retrait final, confirmant que le solde n’a jamais été impliqué dans certaines transactions.

Réflexions finales

Les utilisateurs de dark pools s’appuient sur les prix publics comme référence, mais le prix d’un actif sur une bourse publique peut ne pas refléter les fluctuations internes au dark pool. Avant 2014, la découverte des prix entre dark pools et bourses était unidirectionnelle. FINRA et la SEC ont imposé que les informations de transactions réglées dans les dark pools soient publiées avec un délai de 2 à 4 semaines par titre. On ignore si une règle similaire sera appliquée aux dark pools cryptos pour améliorer la découverte des prix pour tous les participants.

Un dark pool pur doit accumuler des flux d’ordres des deux côtés du marché pour atteindre un seuil critique. Nous assisterons probablement à un transfert massif des OTC vers les dark pools, plus sûrs, privés et économiques que les guichets OTC ou les groupes Telegram. Toutefois, dans les cas où un DEX privé interagit avec des pools publics ou des contrats externes, la simulation d’échanges pourrait entraîner une exposition partielle de certaines transactions ou traders.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News