만무: 새 병에 담긴 옛 술, 알리브이(ARV) 거래소 봇 사기 분석

(https://x.com/evilcos/status/1745728599171457120)

(https://x.com/evilcos/status/1745728599171457120)

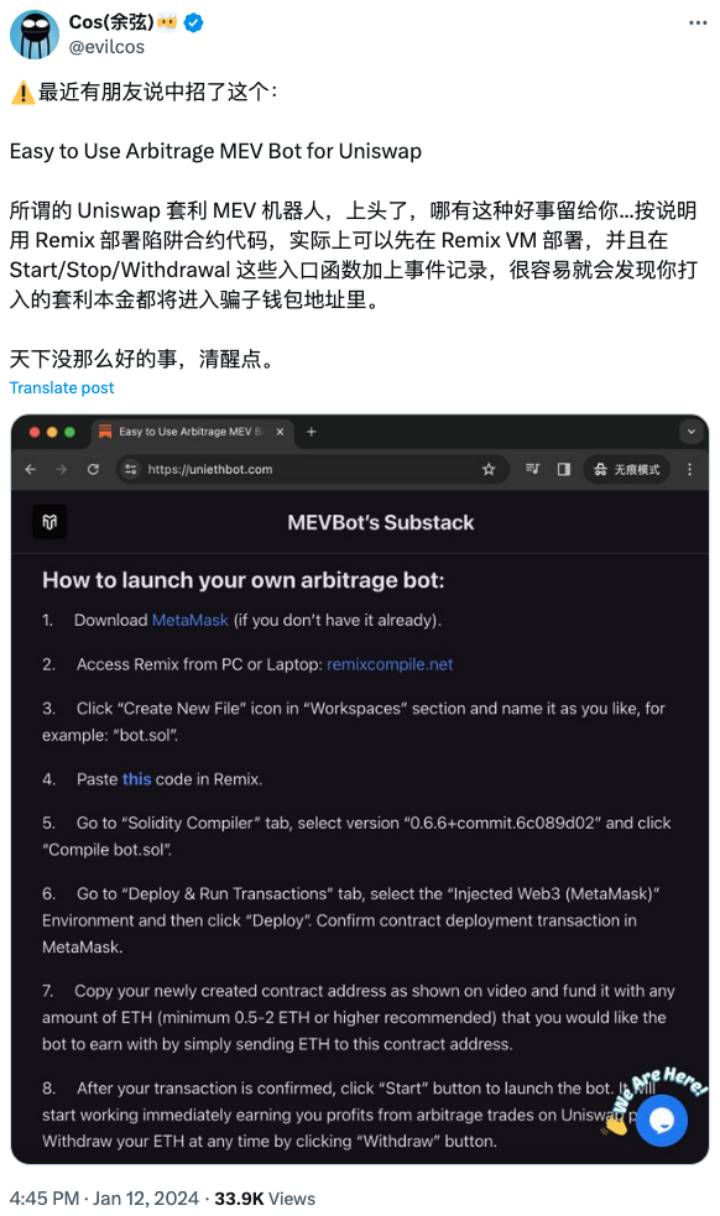

아비트리지를 노렸다가 오히려 사기당한 사례

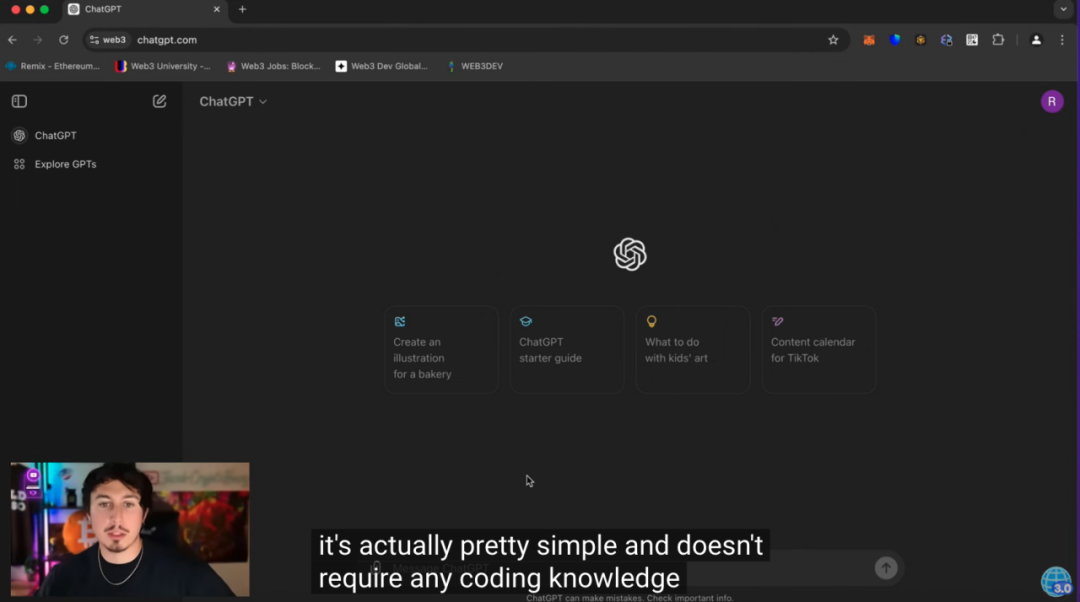

AI는 점점 더 많은 사람들이 생산성을 향상시키는 도구로 활용되고 있으며, 사기범들도 이를 잘 알고 있다. 그래서 자신의 사기에 'ChatGPT'라는 태그를 붙여 관심을 끌고, 신뢰감 있고 고급스럽게 보이도록 한다. 그러나 ChatGPT는 실제로 사기범의 영상 튜토리얼에 잠깐 등장할 뿐이다. 사기범은 "내가 만든 아비트리지 봇의 코드는 ChatGPT를 이용해 생성했다"고 주장하며, 일부 사용자들이 코드 자체에 악성 기능이 있을 것이라는 의심을 덜어주려 한다. (https://www.youtube.com/watch?v=Z32hH3eLK-c)

사실 YouTube에 올라온 사기범의 영상을 자세히 보면 음성과 화면이 동기화되지 않고, 과거 영상들은 양산용이며 계정 자체도 구매한 것으로 추정된다. 이런 징후들로 미뤄볼 때 해당 유튜버는 신뢰할 수 없다. 비록 댓글란에는 대부분 긍정적인 평가와 감사 인사가 가득하지만, 아래로 내려가면 피해자들의 경고 메시지도 발견할 수 있다.

(https://www.youtube.com/watch?v=Z32hH3eLK-c)

사실 YouTube에 올라온 사기범의 영상을 자세히 보면 음성과 화면이 동기화되지 않고, 과거 영상들은 양산용이며 계정 자체도 구매한 것으로 추정된다. 이런 징후들로 미뤄볼 때 해당 유튜버는 신뢰할 수 없다. 비록 댓글란에는 대부분 긍정적인 평가와 감사 인사가 가득하지만, 아래로 내려가면 피해자들의 경고 메시지도 발견할 수 있다.

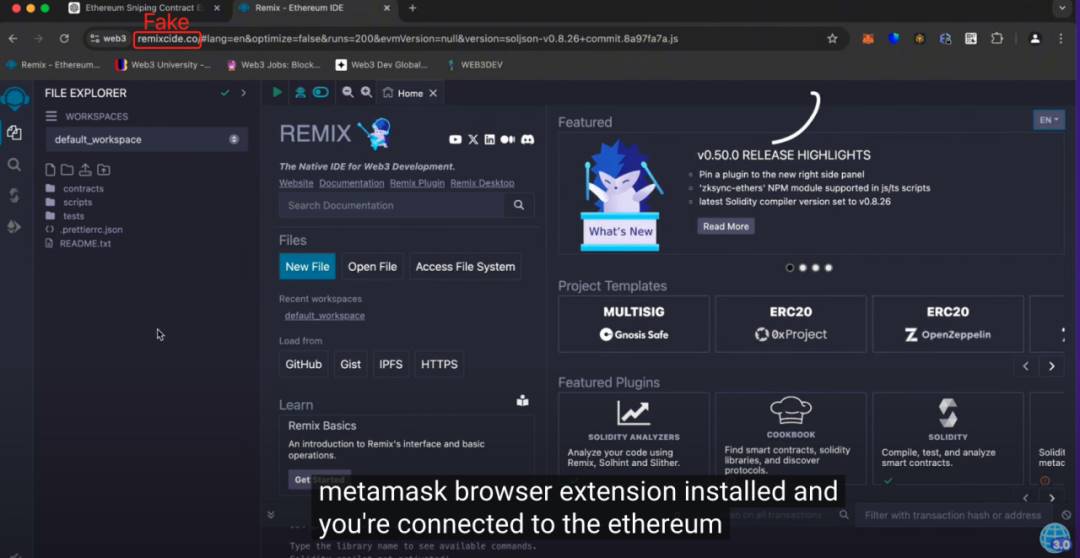

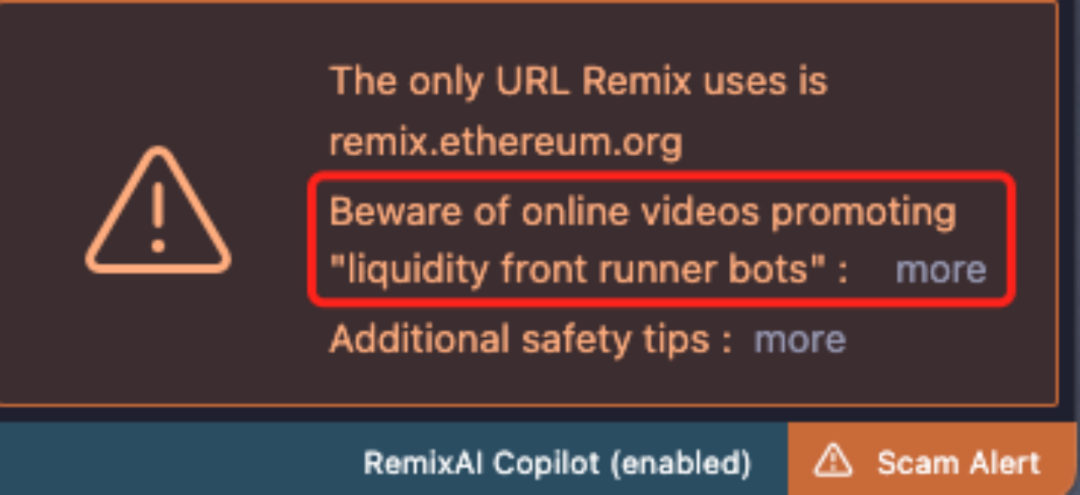

사기범은 자신이 개발한 봇이 이더리움 상의 새로운 토큰이나 큰 가격 변동을 모니터링하여 아비트리지 기회를 찾아준다고 주장한다. 사용자는 단지 돈을 기다리기만 하면 된다는 것이다. 하지만 그 전에 먼저 MetaMask 지갑을 만들어야 하고, 튜토리얼에 제공된 Remix 링크(가짜 Remix)를 열어야 한다.

사기범은 자신이 개발한 봇이 이더리움 상의 새로운 토큰이나 큰 가격 변동을 모니터링하여 아비트리지 기회를 찾아준다고 주장한다. 사용자는 단지 돈을 기다리기만 하면 된다는 것이다. 하지만 그 전에 먼저 MetaMask 지갑을 만들어야 하고, 튜토리얼에 제공된 Remix 링크(가짜 Remix)를 열어야 한다.

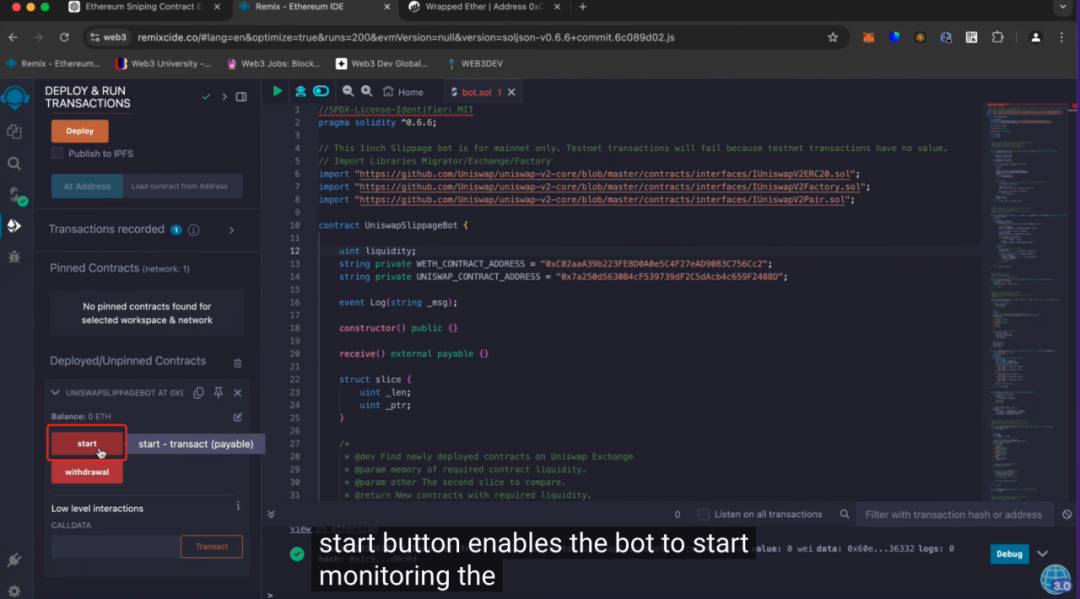

그 다음, 사용자는 사기범이 제공한 코드를 복사하여 붙이고, 컴파일한 후 스마트 계약을 배포해야 한다. 이 시점에서 사기범은 사용자가 계약에 초기 자금을 제공해야 한다고 말하며, 더 많은 ETH를 예치할수록 더 많은 수익을 얻을 수 있다고 강조한다. 사용자가 위의 절차를 따라 '시작(start)'을 클릭하면, 돈은 즉시 '사라진다'. 투입한 아비트리지 원금은 모두 사기범의 지갑 주소로 넘어가는데, 그 이유는 코드에 백도어(backdoor)가 있기 때문이다.

그 다음, 사용자는 사기범이 제공한 코드를 복사하여 붙이고, 컴파일한 후 스마트 계약을 배포해야 한다. 이 시점에서 사기범은 사용자가 계약에 초기 자금을 제공해야 한다고 말하며, 더 많은 ETH를 예치할수록 더 많은 수익을 얻을 수 있다고 강조한다. 사용자가 위의 절차를 따라 '시작(start)'을 클릭하면, 돈은 즉시 '사라진다'. 투입한 아비트리지 원금은 모두 사기범의 지갑 주소로 넘어가는데, 그 이유는 코드에 백도어(backdoor)가 있기 때문이다.

이제 Web3 반사기 플랫폼 Scam Sniffer가 보고한 실제 사기 사건을 예로 들어, 이러한 사기범의 자금 이동 패턴을 분석해보자.

이제 Web3 반사기 플랫폼 Scam Sniffer가 보고한 실제 사기 사건을 예로 들어, 이러한 사기범의 자금 이동 패턴을 분석해보자.

(https://x.com/realScamSniffer/status/1828364436241031669)

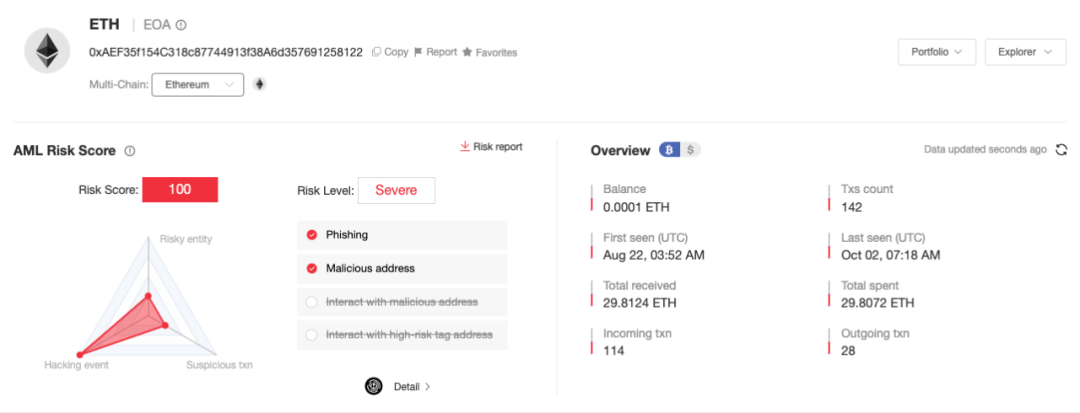

반사기 주소(0xAEF35f154C318c87744913f38A6d357691258122)를 체인 분석 및 AML 플랫폼 MistTrack로 조회하면, 8월 말부터 현재까지 이 주소 하나만으로 약 30 ETH를 벌어들이며 100명 이상의 피해자를 낸 것을 확인할 수 있다.

(https://x.com/realScamSniffer/status/1828364436241031669)

반사기 주소(0xAEF35f154C318c87744913f38A6d357691258122)를 체인 분석 및 AML 플랫폼 MistTrack로 조회하면, 8월 말부터 현재까지 이 주소 하나만으로 약 30 ETH를 벌어들이며 100명 이상의 피해자를 낸 것을 확인할 수 있다.

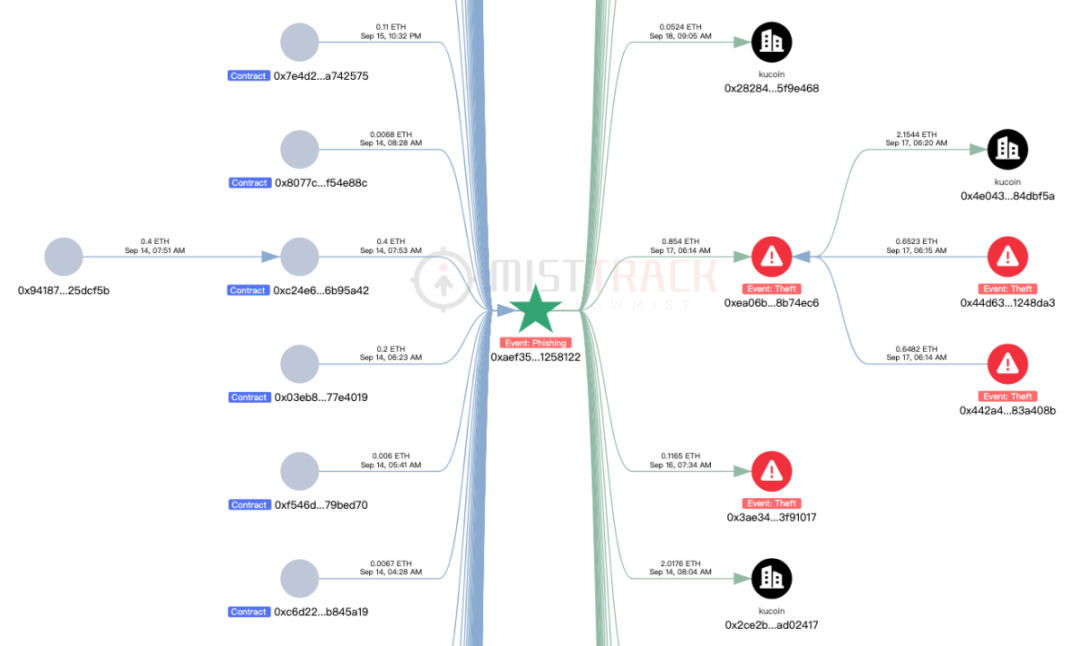

이 주소의 입금 패턴은 단순하다. 앞서 설명한 사기 절차에 따라 피해자가 ETH를 계약으로 송금한 후, 사기범이 이를 즉시 탈취하는 방식이다. 출금 패턴은 크게 두 가지인데, 하나는 바로 거래소로 직접 송금하는 것이고, 다른 하나는 일시적으로 자금을 보관하는 중계 주소(예: 0xea06b983e144432919779b236ba28ece28b74ec6)를 거쳐 거래소로 보내는 것이다.

아래 이미지에서 0x442a4960c783affe2b6d9884f32d7cf2683a408b 및 0x44d63ce270637553f89f3c2706869d98d1248da3 주소도 사기범이 피해자 자금을 직접 수집하기 위해 사용한 주소들이다. 이 두 주소는 8월 말에 생성되었으며, 지금까지 약 20 ETH를 탈취했고 약 93명의 피해자가 발생했다.

이 주소의 입금 패턴은 단순하다. 앞서 설명한 사기 절차에 따라 피해자가 ETH를 계약으로 송금한 후, 사기범이 이를 즉시 탈취하는 방식이다. 출금 패턴은 크게 두 가지인데, 하나는 바로 거래소로 직접 송금하는 것이고, 다른 하나는 일시적으로 자금을 보관하는 중계 주소(예: 0xea06b983e144432919779b236ba28ece28b74ec6)를 거쳐 거래소로 보내는 것이다.

아래 이미지에서 0x442a4960c783affe2b6d9884f32d7cf2683a408b 및 0x44d63ce270637553f89f3c2706869d98d1248da3 주소도 사기범이 피해자 자금을 직접 수집하기 위해 사용한 주소들이다. 이 두 주소는 8월 말에 생성되었으며, 지금까지 약 20 ETH를 탈취했고 약 93명의 피해자가 발생했다.

사기범은 넓게 퍼뜨리는 방식으로 소액씩 모아가는 전략을 취하므로, 피해자 수는 많지만 개인별 손실액이 적어 추적과 소송이 현실적으로 어렵다. 따라서 이러한 사기범들은 장기간 법망을 피해 다니며, 사기 수법에 겉모습만 조금 바꿔 또 다시 유사한 사기를 반복할 수 있다. Remix는 공식 웹사이트를 통해 사용자들에게 이러한 사기 주의를 당부하고 있으며, Medium에 게시한 사기 분석 글의 댓글을 보면 2년 전부터 최근까지 피해자들의 사기 경험담이 계속 올라오고 있다. 또한 많은 사용자들이 관련 사기 영상 링크를 공유하며 주의를 환기시키고 있어, 이 사기의 만연 정도를 짐작할 수 있다.

사기범은 넓게 퍼뜨리는 방식으로 소액씩 모아가는 전략을 취하므로, 피해자 수는 많지만 개인별 손실액이 적어 추적과 소송이 현실적으로 어렵다. 따라서 이러한 사기범들은 장기간 법망을 피해 다니며, 사기 수법에 겉모습만 조금 바꿔 또 다시 유사한 사기를 반복할 수 있다. Remix는 공식 웹사이트를 통해 사용자들에게 이러한 사기 주의를 당부하고 있으며, Medium에 게시한 사기 분석 글의 댓글을 보면 2년 전부터 최근까지 피해자들의 사기 경험담이 계속 올라오고 있다. 또한 많은 사용자들이 관련 사기 영상 링크를 공유하며 주의를 환기시키고 있어, 이 사기의 만연 정도를 짐작할 수 있다.

요약

슬로우미스트 보안팀은 모든 사용자에게 다음과 같이 경고한다. 출처가 불분명한 링크를 클릭하거나 신원 미상의 코드를 실행해서는 안 된다. 사기범이 코드를 ChatGPT로 생성했다고 주장한다면, 우리는 최소한 그 코드를 다시 ChatGPT나 Claude 같은 도구에 입력해 악성 행위가 포함되어 있는지 검토할 수 있다. 많은 사용자들은 단순히 패시브 수익을 얻고자 했으며 원금 투자에도 동의했지만, 사기범의 지침에 따라 작업을 수행한 결과 원금마저 잃고 말았다. 반면 사기범은 이런 '튜토리얼'을 통해 수많은 피해자들이 자신의 지갑으로 자발적으로 돈을 보내게 함으로써 진정한 의미의 '패시브 수익'을 실현하고 있다. 그러므로 사용자 여러분은 항상 경계심을 갖고, 조작 전에 '天上の贈り物'인지 아니면 함정인지 꼭 확인하고, 자산 피해를 입지 않도록 주의하기 바란다.TechFlow 공식 커뮤니티에 오신 것을 환영합니다

Telegram 구독 그룹:https://t.me/TechFlowDaily

트위터 공식 계정:https://x.com/TechFlowPost

트위터 영어 계정:https://x.com/BlockFlow_News