Redline DAO: 웹3 지갑의 미래를 주목하는 이유는?

글: Ggg, Redline DAO

-

"Not your key, not your coin". 스마트 계약 지갑이든 개인 계정 지갑이든 상관없이 프라이빗 키는 지갑에 대한 절대적인 통제권을 가집니다. 프라이빗 키를 잃어버리면 우리의 지갑은 위험에 완전히 노출됩니다.

-

프라이빗 키는 지갑의 기초이며, 니모닉(복구 구문)은 프라이빗 키를 복구하는 방법이자 현재 지갑 발전의 걸림돌입니다.

-

니모닉 없이도 복구 가능한 MPC와 소셜 리커버리는 대중화(Mass Adoption)의 기반입니다.

-

미래 지갑의 더 많은 가능성과 EIP-4337에 대한 기대.

2010년, 이더리움 창시자 비탈릭 부테린은 월드 오브 워크래프트에서 한 사령술사 계정을 보유하고 있었는데, 어느 날 블리자드가 그 캐릭터의 능력을 크게 약화시키며 생명흡수 주문의 피해량 부분을 제거했습니다. 그는 울며 잠들었고, 그날 집중형 서버가 얼마나 무서운지를 깨달았으며 결국 이를 계기로 탈중앙화 네트워크인 이더리움을 만들기로 결심했습니다.

2022년 11월, 세계 최대 파생상품 거래소 FTX가 사용자 자금을 유용한 사실이 드러나며, 창립자 SBF는 바하마 경찰에 체포되어 미국으로 송환되어 재판을 받게 되었습니다.

13년 전 블리자드에 배신당한 사령술사 플레이어부터 오늘날 FTX 피해자에 이르기까지, 우리는 점점 "Not your key, not your coin"이라는 말의 중요성을 인식하게 됩니다. 제3자 감사/감독 기관이 있다고 해도 중앙화된 서버는 여전히 마음대로 데이터를 조작하거나 분식할 수 있으며, 반면 탈중앙화 네트워크에서는 블록체인 장부가 투명하고 위조 불가능합니다. 우리가 자신의 계정 프라이빗 키를 소유하면 개인 자산에 대한 절대적인 통제권을 가지게 됩니다.

탈중앙화는 아름답지만, 그 대가는 무엇인가?

블록체인 네트워크 속에서 살아가는 우리에게는 개인 자산의 첫 번째 책임자가 바로 자신입니다. 대부분의 사용자는 웹3 지갑을 선택할 때 가장 중요한 고려사항은 '내 자산에 대해 얼마나 큰 위험과 책임을 감수할 것인가'입니다. 전통 금융기관을 예로 들면:

-

보안성 중심의 사용자는 개설 절차가 복잡하지만 규모가 큰 은행에 돈을 맡기는 것을 선호합니다. 즉, 대형 은행의 자금 안전성(위험) > 엄격한 개설 절차(책임)

-

편의성 중심의 사용자는 위챗이나 알리페이에만 돈을 두는 것으로 충분합니다. 위챗과 알리페이는 P2P 거래를 간편하게 처리할 수 있으며, 신분증과 핸드폰 번호만으로 등록 가능합니다. 위챗과 알리페이가 국가 지원 은행이 아닌 상장기업이라 할지라도 말입니다. 즉, 위챗의 편의성(책임) > 운영 상태(위험)

웹3로 돌아오면, 자산을 저장하는 방식은 위탁 지갑(Custodial Wallet)과 비위탁 지갑(Non-Custodial Wallet) 두 가지가 있습니다. 그러나 그 전에 지갑의 원리를 간략히 소개해야 합니다:

지갑과 프라이빗 키

계정 생성은 곧 프라이빗 키 생성 과정입니다. 이더리움에는 두 가지 계정 유형이 있습니다: EOA(External Owned Account, 외부 소유 계정)와 스마트 계약 계정(EOA 계정이 체인 상에 배포한 스마트 계약):

-

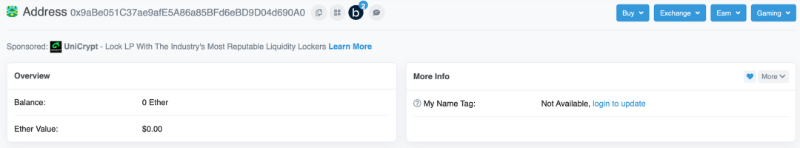

EOA 계정을 예로 들어,

EOA address

-

256비트 난수를 생성하여 프라이빗 키로 삼고, SHA3 알고리즘을 통해 해당 공개 키를 도출한 후 keccak-256으로 주소를 계산합니다(원본 해시의 마지막 20바이트). 이렇게 하면 고유한 프라이빗 키에 대응하는 개인 계정이 만들어집니다. 이 과정에서 프라이빗 키로부터 12개의 니모닉 단어가 생성되며, 이들을 통해 프라이빗 키를 다시 추론할 수 있습니다.

-

현재 주요 메인넷에서 가장 보편적인 dApp 지갑은 모두 EOA 지갑입니다. Metamask, Phantom(Solana), BSC Wallet(BSC), Keplr(Cosmos) 등이 여기에 속합니다.

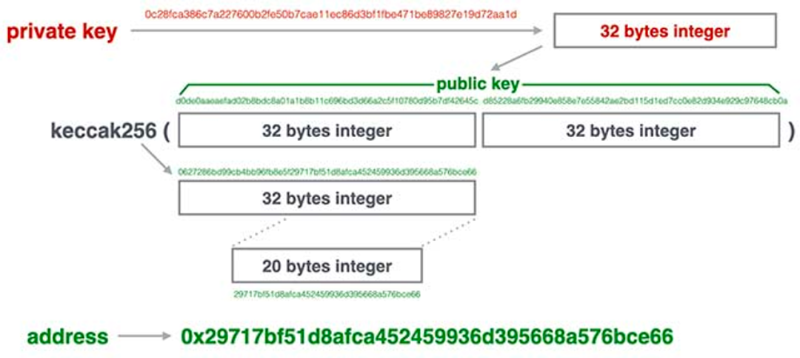

2. 스마트 계약 계정은 EOA 계정이 체인 상에 배포한 EVM 코드로, 다양한 기능을 구현할 수 있습니다. 그러나 EOA 계정과 달리 스마트 계약 계정은 자체 프라이빗 키를 가지지 않으며 능동적으로 실행되지 않습니다. 오직 EOA 계정에 의해 호출될 수 있으며, 따라서 스마트 계약 지갑의 최종 통제권은 스마트 계약 배포에 사용된 EOA 계정의 프라이빗 키와 동일합니다. 이 관점에서 보면 스마트 계약 계정 역시 프라이빗 키에 의해 통제되는 것입니다. 지갑 주소가 스마트 계약이라면 그것은 스마트 계약 지갑입니다.

스마트 계약 지갑은 멀티시그 지갑(Multisig account)과 계정 추상화 지갑(Abstract account)으로 나뉩니다:

-

멀티시그 지갑: 2013년부터 기금 조직들이 주로 사용해왔습니다. 이 기술은 원래 비트코인 생태계에서 개발되었으며, 현재 이더리움에도 우수한 멀티시그 지갑(Gnosis Safe 등)이 존재합니다. 이더리움 재단이 사용하는 것도 4-of-7 멀티시그 지갑인데, 하나의 스마트 계약에 기금을 보관하고 7개의 EOA 계정으로 제어하며, 4개 이상의 EOA 계정이 서명해야 트랜잭션을 완료할 수 있도록 구성되어 있습니다.

-

계정 추상화(Account Abstraction)는 단일 EOA 지갑이 스마트 계약 주소를 제어함으로써 EOA처럼 작동하도록 하는 방식으로, Argent/Loopring 같은 인기 프로젝트들이 이 범주에 속합니다.

Apecoin Contract Address

3. 계정 생성 후, 모든 체인 상 활동은 프라이빗 키 없이는 불가능합니다.

-

廖雪峰 선생님의 설명에 따르면:

탈중앙화 네트워크에는 은행과 같은 신뢰 기관이 존재하지 않으므로, 두 노드 간 거래를 성사시키기 위해서는 신뢰 없이도 안전하게 거래할 수 있는 메커니즘이 필요합니다.

소밍과 소홍이 거래를 하려 한다고 가정합시다. 소홍이 소밍이 자신에게 1만 위안을 줬다고 주장하는 방식은 명백히 신뢰할 수 없습니다.

또 다른 방법은 소밍이 자신이 소홍에게 1만 위안을 줬다고 주장하면서, 이 주장이 진짜 소밍이 한 것인지 검증할 수 있고, 소밍이 실제로 1만 위안을 가지고 있다면 이 거래는 유효하다고 인정됩니다.

소밍의 주장을 어떻게 검증할 수 있을까요?

-

프라이빗 키로 생성한 서명을 통해 검증자는 주장의 발신자를 확인할 수 있습니다. 누구나 공개 키를 이용해 디지털 서명과 거래 결과를 비교 검증할 수 있으며, 오직 프라이빗 키를 가진 소밍만이 이 주장을 시작할 수 있으므로 이것이 정말로 소밍의 주장임을 확신할 수 있습니다.

-

이더리움 네트워크에서는 이러한 거래가 P2P 송금뿐만 아니라 스마트 계약 호출도 포함됩니다.

-

따라서 우리가 일상적으로 지갑을 사용할 때는 지갑 플랫폼을 통해 로컬 프라이빗 키를 호출하여 체인 상에서 서명을 완료하는 것입니다.

지갑의 보안성, 접근성 및 검열 저항성

지갑의 모든 것은 프라이빗 키를 중심으로 이루어집니다.

지갑의 본질은 다음과 같은 도구입니다:

1. 프라이빗 키 생성,

2. 프라이빗 키 보관,

3. 프라이빗 키 사용,

4. 프라이빗 키 백업,

5. 프라이빗 키 복구.

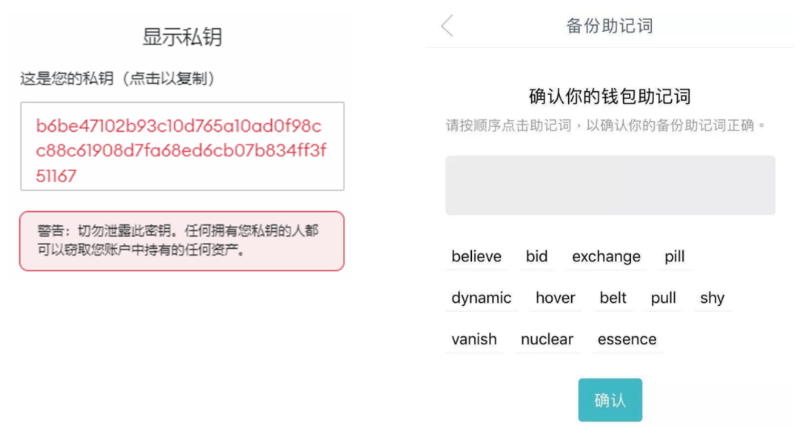

현재 주류의 프라이빗 키 백업/복구 방법은 니모닉(12/24개 단어 조합)입니다:

-

니모닉은 프라이빗 키 평문을 도출할 수 있으며, 사용자가 새로운 기기에 지갑을 옮길 때 지갑 앱에 니모닉만 입력하면 프라이빗 키를 재생성하여 지갑 통제권을 회복할 수 있습니다.

-

사용자 입장에서 프라이빗 키 = 니모닉이지만, 실제 사용에서는 차이가 있습니다. 니모닉은 프라이빗 키의 백업 및 복구 수단입니다.

-

비유하자면 니모닉은 열쇠를 복제한 것과 같으며, 열쇠를 잃어버렸을 때 니모닉으로 동일한 열쇠를 다시 만들 수 있습니다.

프라이빗 키는 블록체인 네트워크와 상호작용하는 유일한 증명이므로, 우리는 지갑의 프라이빗 키와 니모닉을 잘 보관할 책임이 있습니다. 가장 안전한 계정 생성 방법은 오프라인 환경에서 직접 코드를 실행하여 난수(프라이빗 키)와 SHA256 알고리즘으로 주소를 생성하는 것이지만, 이는 너무 높은 진입 장벽으로 대부분의 사용자에게 적합하지 않습니다. 따라서 지갑 선택 시 세 가지를 고려해야 합니다: 보안성, 접근성, 검열 저항성:

-

보안성: 해커가 지갑의 프라이빗 키/니모닉을 해킹하는 데 드는 비용은 얼마인가?

하드웨어 지갑을 예로 들면, 해커는 피싱이나 오프라인에서 프라이빗 키를 훔치는 방법 외에는 사용자의 키를 얻을 수 없습니다.

-

접근성: 지갑의 사용 편의성은 어떤가?

Metamask는 12개의 니모닉을 기록해야 하고 기기를 변경할 때 다시 입력해야 하지만, 바이낸스 거래소는 이메일 로그인으로 등록과 기기 변경을 한 번에 해결할 수 있습니다.

-

검열 저항성: 지갑의 최종 통제권이 사용자에게 있는가?

지갑 앱이 사용자가 가져온 니모닉 평문을 서버에 업로드하여 저장한다면, 해커가 서버를 해킹하여 사용자 지갑을 훔칠 수 있습니다. 해커 공격 없이도 Slope처럼 운영자가 내부에서 훔쳐갈 가능성도 있으며, 이는 검열 저항성이 부족합니다.

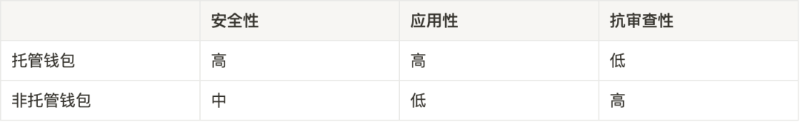

지갑은 크게 두 가지로 나뉩니다: 비위탁 지갑과 중앙화된 위탁 지갑.

- 비위탁 지갑: 사용자가 스스로 니모닉을 보관합니다.

a. 대표적인 Metamask 지갑은 비위탁(또는 자기 관리형) 암호화폐 지갑입니다. 비위탁이란 Metamask가 지갑 데이터를 전혀 저장하지 않는다는 의미이며, 프라이빗 키 데이터는 로컬 브라우저 또는 모바일 앱 수준에 저장됩니다. 사용자가 체인 상에서 서명 활동을 할 때 Metamask는 로컬 파일에서 프라이빗 키를 호출하여 서명합니다. 만약 사용자의 프라이빗 키와 니모닉을 모두 잃거나 도난당하면 Metamask는 사용자를 도울 수 없으며, 자산은 영구적으로 손실됩니다.

b. 가장 안전하다고 알려진 하드웨어 지갑(Ledger 등)은 하드웨어 기기를 사용해 오프라인에서 프라이빗 키와 지갑 주소를 생성한 후, 공개 키를 Metamask와 같은 웹 지갑에 가져와 사용합니다. 서명이 필요할 때는 Ledger 하드웨어로 오프라인에서 승인합니다. 프라이빗 키가 인터넷에 접촉하지 않기 때문에 해커가 훔치기 어렵습니다. 그러나 사용자가 니모닉을 잃거나 피싱에 당하면 하드웨어 지갑의 방어력도 무너지며, 자산이 도난당할 수 있습니다.

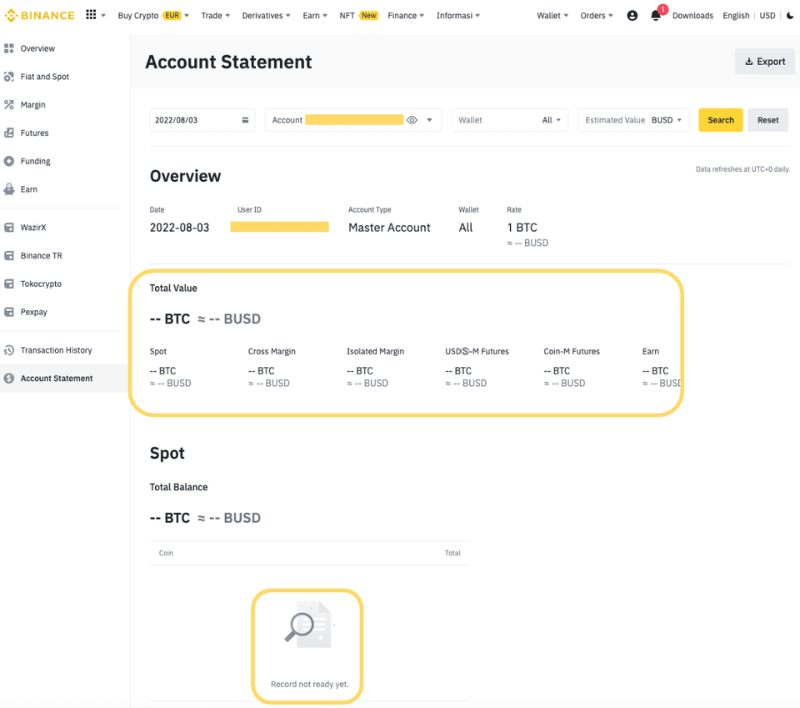

- 위탁 지갑

Coinbase/Binance 등의 거래소 지갑은 위탁 지갑 방식을 사용합니다. 차이점은 Coinbase 내에 표시되는 계정은 사용자가 자신의 프라이빗 키를 소유하는 것이 아니라, Coinbase 프로그램 내부의 장부 숫자일 뿐이며, 이더스캔에 표시되는 체인 상 자산과 다릅니다. 즉, 사용자는 Coinbase를 신뢰하여 자산을 위탁하는 것이며, 스스로 소유하지 않습니다. 따라서 Coinbase 계정은 Uniswap 등 dApp과 상호작용할 수 없습니다.

Source: Binance

전반적으로, 위탁 지갑은 운영사가 니모닉을 대신 보관하므로 등록 및 복구가 쉬우나, 보안은 운영사에 달려 있으며, 운영사가 실질적 통제권을 가집니다. 비위탁 지갑은 사용자가 니모닉을 직접 보유하므로 등록과 복구가 어려우나, 보안성과 검열 저항성이 매우 높습니다.

니모닉 방식의 문제점

웹3가 계속 발전함에 따라 더 많은 요구와 응용 시나리오가 나타나며, 체인 상 생태계가 번성하고 있습니다. 특히 2021년 DeFi Summer는 거래소에서만 거래하던 많은 사용자들이 자산을 체인으로 옮기게 했습니다. 2022년 3월 기준으로 Metamask의 월간 활성 사용자는 이미 3천만 명에 달했습니다. 그러나 동시에 니모닉은 현재 가장 보편적인 복구 방식이면서 해커들의 주요 공격 대상이 되었습니다. 일반 사용자에게 있어 가장 흔한 지갑 도난 사건은 클립보드에 복사된 니모닉이 훔쳐지거나 피싱 사이트에 프라이빗 키 파일이 노출되는 경우입니다.

-

해커가 공격할 때는 비용과 수익을 따져야 하며, 모든 프라이빗 키(12개 니모닉)는 사전의 부분집합입니다. 사전의 모든 조합을 전부 시도하면 해커는 체인 상 모든 자산을 얻을 수 있습니다. 그러나 이 투자 대비 수익은 형편없습니다. 방대한 계산량을 위해 무차별 대입 알고리즘을 사용한다면,

-

현재 주류 니모닉은 12개의 영어 단어로, 어휘는 총 2048개입니다. 즉, 2048^12 = 5.44e39가지 조합(5444517870735000000000000000000000000000)이 존재합니다.

-

이 정도의 계산 능력을 갖추려면 해커는 이미 BTC 네트워크를 51% 공격할 수 있는 수준입니다.

-

따라서 해커에게 더 수익성이 높은 방법은 피싱으로 사용자의 니모닉을 얻거나, 사용자 기기에 저장된 프라이빗 키를 훔치는 것입니다.

계속해서 Metamask를 예로 들면, 해커는 다음 두 위치에서 니모닉과 프라이빗 키를 획득할 수 있습니다:

- 니모닉

a. 지갑 생성 후 사용자는 생성된 니모닉을 잘 보관해야 하며, 일반적으로 종이에 손으로 적어 안전하게 보관하는 것을 권장합니다. 그러나 게으른 사람들은 클립보드에 복사하거나 doc 문서, 심지어 위챗 대화 기록에 저장하기도 합니다.

b. 해커가 사용자의 휴대폰이나 컴퓨터에 악성 소프트웨어를 설치해 클립보드를 감시하고 있으면, 방금 생성된 니모닉을 훔칠 수 있습니다. 예를 들어 QuickQ VPN은 클립보드를 복사해 니모닉을 훔친 것으로 알려졌습니다.

- 프라이빗 키

a. 또한 Metamask는 일반적으로 프라이빗 키를 암호화하여 로컬 기기에 저장해随时 호출 가능하게 합니다. 크롬에 설치한 Metamask 플러그인의 경우:

i. Windows 저장 위치: Metamask 프라이빗 키 저장 경로:

C:\Users\USER_NAME\AppData\Local\Google\Chrome\User Data\Default\Local Extension Settings\nkbihfbeogaeaoehlefnkodbefgpgknn.

ii. Mac 저장 위치: Library>Application Support>Google>Chrome>Default>Local Extension Settings>nkbihfbeogaeaoehlefnkodbefgpgknn

b. 즉, Metamask의 보안은 크롬의 보안에 달려 있으며, 크롬의 방화벽이 해커에게 뚫리면 해커는 사용자의 주소 프라이빗 키를 얻어 모든 자산을 이체할 수 있습니다. 이것이 하드웨어 지갑이 Metamask 플러그인 지갑보다 보안성이 뛰어난 이유입니다.

Metamask 외에도 일부 비위탁 지갑은 높은 검열 저항성조차 달성하지 못했습니다. Solana의 Slope 지갑 해킹 사건이 대표적입니다. Slope 모바일 앱은 Phantom 지갑 생성 시 TLS를 통해 니모닉을 Sentry 서버로 전송했고, 이들이 평문으로 저장되어 있었다는 의미는 Sentry에 접근할 수 있는 누구나 사용자 프라이빗 키에 접근할 수 있었음을 의미합니다.

이 외에도 반성해야 할 더 많은 지갑 보안 사고가 있습니다:

EOA 계정 해킹

-

펑부시 캐피털 창립자 지갑 해킹:

신용파 지갑 해킹 원인은 니모닉 유출이며, 당시 사용한 지갑은 Trust Wallet이었고, 도난 금액은 약 3823만 USDC, 1607 ETH, 72만 USDT, 4.13 BTC였습니다.

-

Wintermute 지갑이 공격을 받아 약 1.6억 달러 손실: 원인은 Wintermute가 가스비를 절약하기 위해 Profanity를 사용해 Vanity 지갑(주소가 0x0000000으로 시작, 스마트 계약 호출 시 가스비 절약 효과 있음)을 생성한 것입니다:

Profanity의 설계 목적은 특별한 시각 효과를 가진 계정(특수 문자로 시작하거나 끝나는 계정)을 생성하는 것이며, 일부 개발자는 여러 개의 0으로 시작하는 계정을 생성하는 데 사용합니다.

Profanity는 첫 번째 32비트 프라이빗 키 SeedPrivateKey를 획득한 후, 원하는 주소를 충돌시키기 위해 고정된 알고리즘으로 최대 200만 번 반복합니다(수치는 1inch 공개 자료 참조). 공개 키가 알려진 경우 SeedPrivateKey와 Iterator를 무차별 대입하여 SeedPrivateKey를 계산할 수 있으며, 계산량은 약 2^32 × 200만회로, 강력한 GPU라면 며칠 또는 몇 시간 내에 완료할 수 있습니다.

스마트 계약 계정 해킹

-

Paraswap의 계약 배포 주소 해킹:

만무의 조사 보고서에 따르면: 해커 주소(0xf358..7036)는 ParaSwap Deployer와 QANplatform Deployer의 프라이빗 키 권한을 이미 획득했습니다. 해커는 ParaSwap Deployer에서 1000달러를 인출해 QANplatform 배포자 주소로 이체하며 테스트했습니다. AML 플랫폼으로 0xf358..7036 분석 결과, 해커는 The SolaVerse Deployer 및 여러 개의靓号 주소도 해킹했습니다. 현재까지 해커는 17만 달러 이상을 훔쳤습니다.

-

Ronin 브릿지가 올해 3월 해커 공격을 받아 17.36만 ETH와 2550만 USDC 손실:

해커는 존재하지 않는 회사를 꾸며내 LinkedIn과 WhatsApp를 통해 Axie의 고급 엔지니어를 유혹했고, 새로운 직업 기회로 유인하며 면접까지 주선한 후 후한 대우를 제안했지만, 오퍼 문서에 악성코드가 포함되어 있었고, 결국 Axie 시스템에 침투해 엔지니어의 배포 계약 EOA 주소 프라이빗 키를 훔쳤습니다.

니모닉 방식은 해커의 주요 공격 대상일 뿐만 아니라, 신규 사용자가 웹3에 진입하는 데 높은 장벽이기도 합니다.

-

지갑 생성 시 보안을 위해 12개 단어를 수동으로 베껴야 하며, 사진 저장은 권장하지 않습니다. 신뢰할 수 있는 오픈소스 비밀번호 관리 소프트웨어(예: 1password)를 사용하더라도 편리한 복사 붙여넣기를 사용할 수 없습니다. 클립보드 유출 위험이 있기 때문입니다.

-

지갑 복구 시, 즉 기기 변경 시에는 그 종이를 찾아 다시 12개 단어를 입력해야 합니다.

12개 단어를 적은 종이를 보관한다는 행위 자체가 매우 신뢰할 수 없고 비웹3처럼 느껴집니다. 우리는 메타버스의 미래를 기대하지만, 우리의 계정 보안은 송나라 시대에 발명된 종이에 의존하고 있습니다. 이 두 단계만으로도 대부분의 웹2 사용자들이 포기하게 됩니다. 웹2 세계에서는 대부분의 등록 과정이 Google 계정/iOS 계정으로 한 번에 로그인할 수 있기 때문입니다.

니모닉 없는 계정 복구 신기술

지갑의 진입 장벽을 낮추고 더 많은 사용자를 웹3로 유치하기 위해, 웹2의 소셜 계정 로그인 방식을 사용하면서도 지갑의 보안성과 검열 저항성을 유지해야 합니다. 따라서 더 편리하고 안전한 계정 복구 방식이 필요하며, 현재 모든 논의는 하나의 궁극적 목표를 향하고 있습니다: 니모닉 없음. 현재 니모닉 없는 방식은 두 가지 구현 방식이 있습니다: MPC 방식과 소셜 리커버리 방식.

-

MPC 방식: 프라이빗 키를 여러 당사자가 공동으로 계산 생성함으로써, 사용자 단말에서의 프라이빗 키 유실/도난으로 인한 단일 실패점을 방지합니다.

이를 이해하자면: MPC는 3FA(3요소 인증)와 같으며, 각 인증 방식이 키 조각을 하나씩 보유합니다. 자물쇠는 단일 열쇠가 없으며, 한 키 조각을 잃어도 다른 인증 방식으로 잃어버린 조각을 복구할 수 있습니다.

-

소셜 리커버리 방식: 자금을 스마트 계약에 저장하고, 멀티시그/싱글시그 방식으로 EOA 지갑이 제어하며, 신뢰할 수 있는 제3자 보호자(가디언)를 지정합니다. EOA 지갑 프라이빗 키를 잃어버리면 보호자를 통해 계약의 통제권을 교체할 수 있으므로 사용자는 니모닉을 보관할 필요가 없습니다.

현재 논의에서는 소셜 리커버리와 계정 추상화 지갑을 함께 언급하는 경우가 많습니다. 주의할 점은 소셜 리커버리는 스마트 계약 상의 표준과 기능이며, 2019년 EIP-2429에서 제안되었습니다. 사용자가 보호자를 통해 계약의 제어 프라이빗 키를 교체할 수 있다는 의미입니다. 최근 화제가 된 EIP-4337은 계정 추상화에 관한 논의이며, 아래에서 다루겠습니다.

MPC 방식

MPC 방식은 EOA 지갑 생성 시 여러 당사자가 공동으로 프라이빗 키 조각을 생성합니다. 2019년 CRYPTO 2019에서 "보안 다자간 계산을 기반으로 한 양자곡선 디지털 서명" 논문이 발표되며 MPC 구현이 본격적으로 주목받기 시작했습니다. MPC는 보안 다자간 계산(Secure Multi-Party Computation)을 의미합니다.

-

다자간 계산(MPC)은 암호 기술의 한 분야로, 앤드류 C. 야오(Andrew C. Yao)의 개척적 연구에서 약 40년 전 시작되었습니다. 다자간 계산을 사용하면 프라이빗 키 생성이 단일 지점에서 완료될 필요 없이, 서로 신뢰하지 않는 여러 당사자(n명)가 공동으로 계산하여 보유(n개의 프라이빗 키 조각)할 수 있습니다. 이를 DKG(Distributed Key Generation, 분산 키 생성)라고 합니다.

-

분산 키 생성은 다양한 접근 구조를 허용하는 방식으로 수행될 수 있습니다. 일반적인 "n 중 t"("t out of n") 설정은 n개의 프라이빗 키 조각 중 t개만 참여해 서명하면 유효한 서명으로 간주되며, 이는 프라이빗 키 관련 작업에서 최대 t번의 임의 실패를 견딜 수 있지만 보안성은 유지됩니다.

-

임계값 서명 방식(TSS)은 분산 키 생성(DKG)과 분산 서명의 조합을 지칭합니다.

-

또한 한 당사자의 프라이빗 키 조각이 유실되거나 노출될 경우, MPC 방식은 키 조각의 복구 및 교체를 지원하여 계정을 교체하지 않고도 계정 보안을 유지할 수 있습니다.

MPC 방식은 계정 생성, 사용, 보관, 백업, 복구 전 과정에서 완전한 프라이빗 키가 등장하지 않으며, 여러 당사자가 공동으로 키 조각을 생성/보유하고 "n 중 t" TSS 임계값 서명 방식을 통해 Metamask 등 단일 지점에서 키를 생성/보유하는 지갑보다 더 높은 편의성, 보안성, 검열 저항성을 제공합니다. 전통적인 니모닉 방식보다 사용 보안성이 크게 향상되며, 하드웨어 지갑 수준에 버금갑니다.

- 보안성

a. 프라이빗 키/니모닉 없음: 지갑 생성 과정에서 각 당사자(지갑 운영사와 사용자)는 MPC를 통해 각각 프라이빗 키 조각을 생성하며, 전체 프라이빗 키는 생성 과정에서 한 번도 존재하지 않습니다. 이를 통해 MPC는 진정한 프라이빗 키 없는 지갑이라고 할 수 있습니다.

b. 해커 공격 비용이 크게 증가: 해커가 사용자 기기를 해킹하더라도 프라이빗 키 조각만 얻을 수 있습니다. 사용자 기기와 지갑 운영사 서버를 동시에 해킹해야만 자산을 훔칠 수 있습니다.

- 접근성

소셜 로그인: 사용자는 이메일 등의 신원 인증 방식을 통해 MPC 지갑에 계정을 생성할 수 있습니다(예: MPC 지갑이 2/2 서명 방식을 채택한 경우, 두 키 조각이 동시에 있어야 서명 가능).

검열 저항성:

중앙화된 기관(지갑 운영사/백업 기기)은 계정 프라이빗 키 조각만 보

TechFlow 공식 커뮤니티에 오신 것을 환영합니다

Telegram 구독 그룹:https://t.me/TechFlowDaily

트위터 공식 계정:https://x.com/TechFlowPost

트위터 영어 계정:https://x.com/BlockFlow_News