FHE、TEE、ZKP、MPCの技術競争をSuiが展開するサブセカンドMPCネットワークlkaから見る

TechFlow厳選深潮セレクト

FHE、TEE、ZKP、MPCの技術競争をSuiが展開するサブセカンドMPCネットワークlkaから見る

機能的なポジショニングから見ると、Ikaは新しいタイプのセキュリティ検証レイヤーを構築している。これはSuiエコシステム専用の署名プロトコルであると同時に、業界全体に対して標準化されたクロスチェーンソリューションを提供することを目指している。

著者:YBB Capital リサーチャー Ac-Core

一、Ikaネットワークの概要とポジショニング

画像出典:Ika

Sui財団が戦略的支援を行うIkaネットワークは、最近その技術的位置づけと発展方向を正式に公開した。多者間安全計算(MPC)技術に基づく革新的インフラとして、同ネットワークの最も顕著な特徴はサブセカンドレベルの応答速度であり、これは同種のMPCソリューションでは初めての事例である。IkaはSuiブロックチェーンとの技術的適合性が特に高く、並列処理や非中央集権型アーキテクチャなど、基盤的な設計理念において高い整合性を持つ。今後、IkaはSui開発エコシステムに直接統合され、Sui Moveスマートコントラクトに対して即時利用可能なクロスチェーンセキュリティモジュールを提供する。

機能的ポジショニングから見ると、Ikaは新たなタイプのセキュリティ検証レイヤーを構築しようとしている。すなわち、Suiエコシステム専用の署名プロトコルとしてだけでなく、業界全体に対して標準化されたクロスチェーンソリューションを提供することを目指している。階層型設計により、プロトコルの柔軟性と開発の容易さの両立を図っており、MPC技術がマルチチェーンシナリオで大規模に適用される重要な実践事例となる可能性がある。

1.1 核心技術の解説

Ikaネットワークの技術的実装は高性能分散署名を中心に展開されており、その革新性は2PC-MPC閾値署名プロトコルをSuiの並列実行およびDAGコンセンサスと組み合わせることで、真の意味でのサブセカンド級署名能力と大規模非中央集権ノード参加を実現した点にある。Ikaは2PC-MPCプロトコル、並列分散署名、そしてSuiコンセンサス構造との緊密な連携を通じて、超高性能と厳格なセキュリティ要求の両方を満たす多者間署名ネットワークの構築を目指している。その核心的革新点は、ブロードキャスト通信と並列処理を閾値署名プロトコルに導入したことにある。以下に主要機能を分解して説明する。

2PC-MPC署名プロトコル:Ikaは改良された二者間MPC方式(2PC-MPC)を採用しており、ユーザーの秘密鍵署名操作を「ユーザー」と「Ikaネットワーク」の2つの役割が共同で行うプロセスに分割している。もともとノード間で双方向通信が必要だった複雑なプロセス(LINEグループチャットのように全員が個別にメッセージを送るようなもの)を、群公告のようなブロードキャスト方式に変更し、ユーザー側の計算・通信コストを定数レベルに保っている。このため、ネットワーク規模に関係なく署名遅延をサブセカンドレベルに維持できる。

並列処理:タスクを分割して同時実行:Ikaは並列計算を利用して、単一の署名操作を複数の並列サブタスクに分解し、ノード間で同時に実行することで大幅な高速化を図っている。ここではSuiのオブジェクト中心モデル(object-centric model)を活用しており、ネットワークは各取引に対してグローバルな順序合意を得る必要がないため、多数のトランザクションを同時に処理でき、スループットの向上と遅延の低減が可能になる。SuiのMysticetiコンセンサスはDAG構造によってブロック認証の遅延を排除し、即時ブロック提出を許可することで、IkaがSui上でサブセカンド級の最終確定を実現できるようにしている。

大規模ノードネットワーク:従来のMPC方式は通常4~8ノードのサポートに限られるが、Ikaは署名に参加するノードを数千まで拡張できる。各ノードは鍵断片の一部のみを保持しており、一部のノードが攻撃されても秘密鍵を単独で復元することはできない。ユーザーとネットワークノードが共に参加して初めて有効な署名が生成され、いずれか一方が単独で操作または偽造することは不可能である。このようなノード分布こそが、Ikaのゼロトラストモデルの核となる。

クロスチェーン制御とチェーン抽象:モジュラー型署名ネットワークとして、Ikaは他のチェーン上のスマートコントラクトがIkaネットワーク内のアカウント(dWalletと呼ぶ)を直接制御することを可能にする。具体的には、あるチェーン(例:Sui)のスマートコントラクトがIka上の多者間署名アカウントを管理したい場合、Ikaネットワーク内でそのチェーンのステータスを検証する必要がある。Ikaは自らのネットワーク内に該当チェーンのライトクライアント(state proofs)を展開することでこれを実現している。現在、Suiのステートプローフがまず実装されており、Sui上のコントラクトはdWalletを構成要素としてビジネスロジックに組み込み、Ikaネットワークを通じて他チェーンの資産に対する署名と操作を実行できるようになっている。

1.2 Ikaは逆にSuiエコに恩恵を与えるか?

画像出典:Ika

Ikaが本稼働すれば、Suiブロックチェーンの能力範囲を広げるとともに、Suiエコシステム全体のインフラにも一定の支援をもたらす可能性がある。SuiのネイティブトークンSUIとIkaのトークン$IKAは連携して使用され、$IKAはIkaネットワークの署名サービス料の支払いに使用されるほか、ノードのステーキング資産としても機能する。

IkaがSuiエコに与える最大の影響は、Suiにクロスチェーン相互運用性をもたらす点にある。MPCネットワークにより、ビットコインやイーサリアムなどの他チェーン上資産を比較的低遅延かつ高セキュリティでSuiネットワークに接続でき、流動性マイニングやレンディングといったクロスチェーンDeFi操作を実現できる。これにより、Suiの競争力強化につながる。確認速度が速く、拡張性が高いことから、Ikaはすでに複数のSuiプロジェクトに採用されており、エコシステムの発展にも一定程度貢献している。

資産セキュリティ面では、Ikaは非中央集権型のホスティングメカニズムを提供する。ユーザーおよび機関は同社の多者間署名方式を通じてオンチェーン資産を管理でき、従来の中央集権型ホスティングソリューションよりも柔軟かつ安全である。オフチェーンで発生した取引リクエストでも、Sui上で安全に実行できる。

Ikaはさらにチェーン抽象レイヤーを設計しており、Sui上のスマートコントラクトが煩雑なブリッジングやアセットカプセル化プロセスを経ずに他チェーンのアカウントや資産を直接操作できるようになり、クロスチェーンインタラクション全体のプロセスを簡素化している。また、ネイティブBTCの接続により、BTCが直接Sui上でDeFiおよびホスティング操作に参加できるようになる。

最後に、IkaはAI自動化アプリケーションに対しても多者間検証メカニズムを提供しており、不正な資産操作を防ぎ、AIによる取引実行時の安全性と信頼性を高めることができる。これは、Suiエコが将来AI分野へ拡張する可能性を示唆するものでもある。

1.3 Ikaが直面する課題

確かにIkaはSuiと緊密に結合しているが、クロスチェーン相互運用の「汎用標準」となるには、他のブロックチェーンやプロジェクトがそれを受け入れるかどうかが鍵となる。現在の市場にはAxelarやLayerZeroなど、さまざまなクロスチェーンソリューションが存在し、それぞれ異なるシーンで広く使われている。Ikaがこれらの中から脱皮するには、「非中央集権性」と「パフォーマンス」の間により良いバランスを見出し、より多くの開発者が接続し、より多くの資産が移行するよう促す必要がある。

MPC自体にも議論が多く、よく指摘される問題の一つは署名権限の取り消しが難しい点だ。伝統的なMPCウォレットの場合、一度秘密鍵を分割して配布してしまうと、再シャーディングを行っても、旧断片を持っている人物が理論的には依然として元の秘密鍵を復元できる可能性がある。2PC-MPC方式はユーザーの継続的な参加によりセキュリティを高めているものの、現時点では「いかに安全かつ効率的にノードを交換するか」という点に十分に整った解決策がまだ存在しないようで、これは潜在的なリスクポイントと考えられる。

Ika自身もSuiネットワークの安定性と自らのネットワーク状態に依存している。将来的にSuiがMysticetiコンセンサスをMVs2バージョンにアップデートするような重大なアップグレードを行う場合、Ikaもそれに適応しなければならない。DAGベースのMysticetiコンセンサスは高並列性と低手数料を実現しているが、メインチェーン構造がないため、ネットワークパスがより複雑になり、取引順序付けが難しくなる可能性がある。また、非同期会計であるため効率は高いが、新たな順序付けとコンセンサスセキュリティの課題も引き起こす。さらにDAGモデルはアクティブユーザーへの依存度が非常に高く、ネットワーク利用率が低いと、取引確認の遅延やセキュリティ低下が生じやすくなる。

二、FHE、TEE、ZKP、またはMPCに基づくプロジェクト比較

2.1 FHE

Zama & Concrete:MLIRベースの汎用コンパイラに加え、Concreteは「階層型ブートストラップ」戦略を採用し、大きな回路をいくつかの小さな回路に分割してそれぞれ暗号化し、その後動的に結果を連結することで、単一ブートストラップの遅延を大幅に削減している。また、「ハイブリッド符号化」もサポートしており、遅延に敏感な整数演算にはCRT符号化を、並列度を重視するブール演算にはビットレベル符号化を使用することで、性能と並列性の両立を図っている。さらに、Concreteは「キー打包」メカニズムを提供しており、一度のキーインポート後に同じ同型演算を複数回再利用でき、通信オーバーヘッドを低減している。

Fhenix:TFHEに基づき、FhenixはイーサリアムEVM命令セットに対していくつかのカスタマイズ最適化を行っている。平文レジスタの代わりに「暗号文仮想レジスタ」を使用し、算術命令の前後に自動的にミニブートストラップを挿入してノイズ予算を回復する。同時に、Fhenixはオフチェーンオラクルブリッジモジュールを設計しており、オンチェーン暗号文状態とオフチェーン平文データを相互作用させる前に証明チェックを行い、オンチェーン検証コストを削減している。Zamaと比較して、FhenixはEVM互換性とオンチェーンコントラクトのシームレス接続に重点を置いている。

2.2 TEE

Oasis Network:Intel SGXの基礎の上に、Oasisは「階層型信頼根」(Root of Trust)の概念を導入している。下層ではSGX Quoting Serviceを使用してハードウェアの信頼性を検証し、中層では軽量マイクロカーネルが怪しい命令を隔離し、SGXの塞ぎ攻撃対象領域を縮小する。ParaTimeのインターフェースはCap'n Protoバイナリーシリアライゼーションを使用しており、複数のParaTime間通信を効率化している。また、Oasisは「耐久性ログ」モジュールを開発しており、重要な状態変化を信頼性のあるログに記録し、ロールバック攻撃を防止している。

2.3 ZKP

Aztec:Noirコンパイルに加え、Aztecは証明生成において「増分再帰」技術を統合しており、複数の取引証明を時間順に再帰的にパッケージングし、その後一度に小型SNARKを生成する。証明生成器はRustで書かれた並列化深さ優先探索アルゴリズムを使用しており、マルチコアCPU上で線形加速を実現できる。また、ユーザー待機時間を短縮するため、「ライトノードモード」を提供しており、ノードは完全な証明ではなくzkStreamをダウンロードして検証するだけでよく、帯域幅をさらに最適化している。

2.4 MPC

Partisia Blockchain:そのMPC実装はSPDZプロトコルの拡張に基づき、「プリプロセッシングモジュール」を追加しており、オフチェーンでBeaver三項組を事前生成することでオンライン段階の計算を高速化している。各シャード内のノードはgRPC通信とTLS 1.3暗号化チャネルで相互にやり取りし、データ転送の安全性を確保している。Partisiaの並列シャーディング機構はさらに動的負荷分散をサポートしており、ノードの負荷に応じてリアルタイムでシャードサイズを調整できる。

三、プライバシー計算:FHE、TEE、ZKP、MPC

画像出典:@tpcventures

3.1 異なるプライバシー計算方式の概要

プライバシー計算は現在のブロックチェーンおよびデータセキュリティ分野の注目テーマであり、主な技術には完全準同型暗号(FHE)、信頼できる実行環境(TEE)、多者間安全計算(MPC)がある。

● 完全準同型暗号(FHE):暗号化されたまま任意の計算を可能にする暗号方式であり、入力、計算過程、出力すべてが暗号化された状態で行われる。複雑な数学的難問(格子問題など)に基づいて安全性を保証し、理論的には完全な計算能力を持つが、計算オーバーヘッドが極めて大きい。近年、業界および学術界ではアルゴリズムの最適化、専用ライブラリ(ZamaのTFHE-rs、Concreteなど)、ハードウェアアクセラレーション(Intel HEXL、FPGA/ASIC)などを通じて性能向上を図っているが、いまだに「緩進急攻」の技術と言える。

● 信頼できる実行環境(TEE):プロセッサが提供する信頼できるハードウェアモジュール(Intel SGX、AMD SEV、ARM TrustZoneなど)であり、隔離された安全なメモリ領域でコードを実行することで、外部ソフトウェアおよびOSが実行データや状態を覗き見ることを防ぐ。TEEはハードウェア信頼根に依存し、性能はネイティブ計算に近く、わずかなオーバーヘッドしか発生しない。アプリケーションに機密実行を提供できるが、そのセキュリティはハードウェア実装とベンダー提供のファームウェアに依存するため、潜在的な裏門やサイドチャネル攻撃リスクが存在する。

● 多者間安全計算(MPC):暗号プロトコルを用いて、各参加者が自分の秘密入力を漏らすことなく関数の出力を共同で計算できるようにする。MPCは単一の信頼できるハードウェアを持たないが、計算には複数の当事者のやり取りが必要で、通信オーバーヘッドが大きく、性能はネットワーク遅延と帯域幅に制約される。FHEに比べて計算オーバーヘッドは遥かに小さいが、実装の複雑さが高く、プロトコルとアーキテクチャの慎重な設計が必要である。

● ゼロ知識証明(ZKP):暗号技術の一種で、検証者が余分な情報を得ることなく、ある命題が真であることを検証できる。証明者は検証者に対して自分が特定の秘密情報(例:パスワード)を知っていることを証明できるが、その情報を直接開示する必要はない。代表的な実装には楕円曲線ベースのzk-SNARKとハッシュベースのzk-STARがある。

3.2 FHE、TEE、ZKP、MPCの適応シナリオとは?

画像出典:biblicalscienceinstitute

異なるプライバシー計算技術はそれぞれ重視する点が異なり、重要なのは使用シーンのニーズである。例えばクロスチェーン署名の場合、複数当事者の協調が必要であり、単一点での秘密鍵露出を避ける必要があるため、その点でMPCが実用的である。閾値署名(Threshold Signature)では、複数のノードがそれぞれ鍵断片の一部を保持し、共同で署名を完了させることで、誰もが単独で秘密鍵を制御できないようにする。現在ではさらに高度な方式もあり、例えばIkaネットワークではユーザーを一方、システムノードをもう一方として、2PC-MPCによる並列署名を用い、一度に数千件の署名を処理でき、横方向に拡張可能であり、ノードが増えれば増えるほど速くなる。しかしTEEでもクロスチェーン署名は可能で、SGXチップ上で署名ロジックを実行すれば速度が速く、展開も簡単だが、問題はハードウェアが攻撃されれば秘密鍵も漏洩するという点にある。つまり信頼は完全にチップとメーカーに委ねられることになる。FHEはこの分野では弱く、署名計算は得意とする「加算・乗算」パターンに属しないため、理論的には可能だがオーバーヘッドが大きすぎて、実際のシステムで使う事例はほぼ存在しない。

次にDeFiのシーンについて考える。マルチシグウォレット、金庫保険、機関ホスティングなどでは、マルチシグ自体は安全だが、問題は秘密鍵の保管方法と署名リスクの分散方法にある。現在の主流はMPCであり、Fireblocksなどのサービスプロバイダーが署名を分割し、異なるノードが署名に参加することで、どれか一つのノードがハッキングされても問題にならないようにしている。Ikaの設計も興味深い。二者モデルを通じて秘密鍵の「共謀不可」を実現し、従来のMPCにおける「全員で悪事を企てる」可能性を低減している。TEEもこの分野で応用されており、ハードウェアウォレットやクラウドウォレットサービスが信頼できる実行環境を使って署名を隔離しているが、依然としてハードウェア信頼の問題からは逃れられない。FHEはホスティングレベルでは現時点で直接的な役割はほとんどなく、むしろ取引詳細やコントラクトロジックの保護に使われることが多い。例えばプライバシー取引を行う場合、他人には金額やアドレスが見えないが、これは秘密鍵のホスティングとは関係ない。よってこのシーンでは、MPCは信頼の分散に重点を置き、TEEはパフォーマンスを強調し、FHEはより上位のプライバシーロジックに使われる。

AIおよびデータプライバシーの分野では、状況がまた異なる。ここでFHEの優位性が明らかになる。データを最初から最後まで暗号化された状態に保つことができる。例えば医療データをブロックチェーン上に投入してAI推論を行う場合、FHEはモデルが平文を見ることなく判断を完了させ、結果を出力できるようにする。この「暗号化中の計算」能力は、感度の高いデータ処理に非常に適しており、クロスチェーンやクロス機関の協働において特に有効である。Mind Networkは、PoSノードがFHEを通じて互いの情報を知らずに投票検証を完了させることを探索しており、ノードが答えを盗むことを防ぎ、プロセス全体の秘匿性を保証している。MPCも連合学習に使用でき、異なる機関が協力してモデルを訓練し、それぞれがローカルデータを共有せずに中間結果のみを交換する。しかし、参加者が増えると通信コストと同期の問題が生じ、現時点では主に実験的プロジェクトに留まっている。TEEは保護された環境で直接モデルを実行できるため、連合学習プラットフォームでモデル集約に使われることもあるが、制限も明らかであり、メモリ制限やサイドチャネル攻撃などがある。よってAI関連のシーンでは、FHEの「完全暗号化」能力が最も突出しており、MPCとTEEは補助ツールとして使えるが、具体的なソリューションとの組み合わせが必要である。

3.3 異なる方式の差異化

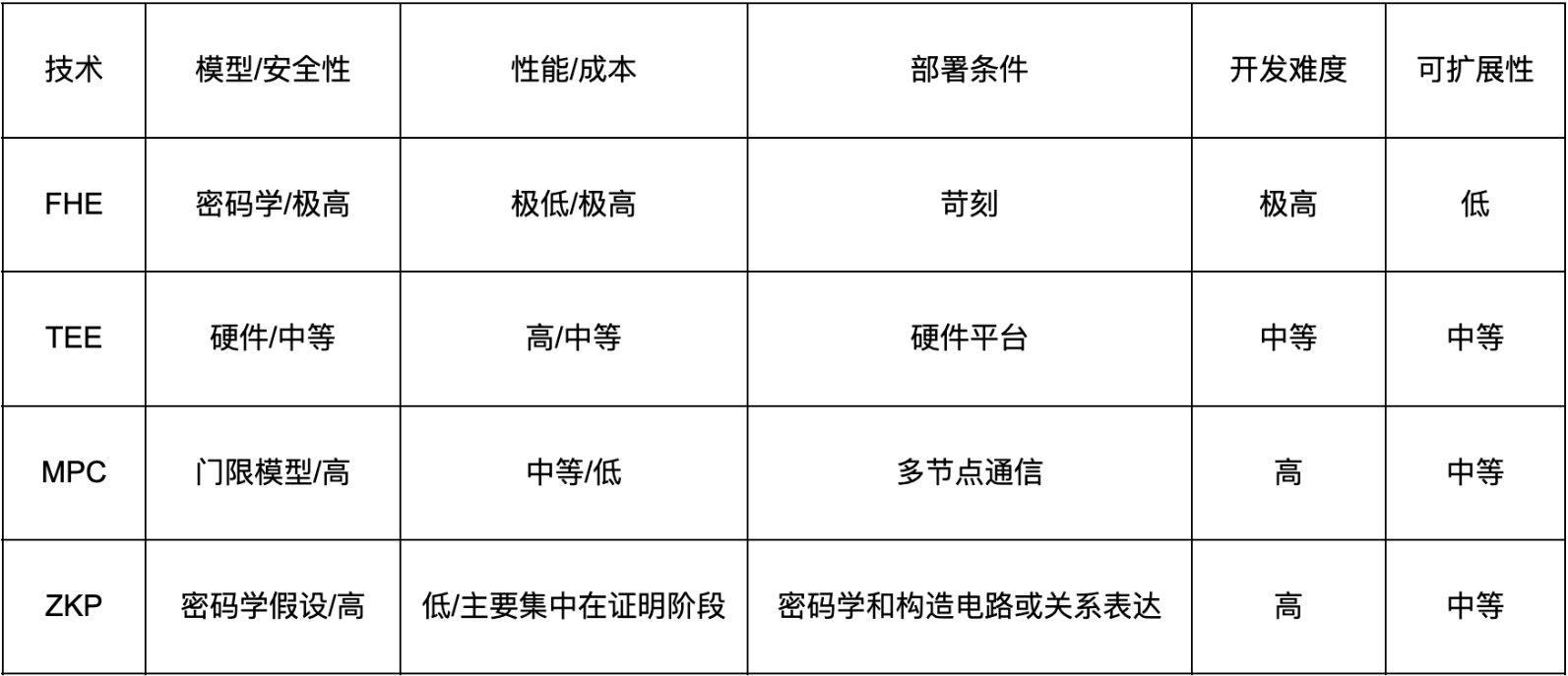

パフォーマンスと遅延:FHE(Zama/Fhenix)は頻繁なブートストラップにより遅延が高く、暗号化状態で最強のデータ保護を提供できるが、TEE(Oasis)は遅延が最低で通常の実行に近いが、ハードウェア信頼が必要;ZKP(Aztec)はバッチ証明時に遅延が制御可能で、単一取引の遅延は中間程度;MPC(Partisia)は遅延が中程度から低めだが、ネットワーク通信の影響を最も受ける。

信頼前提:FHEとZKPは数学的難問に基づき、第三者を信頼する必要がない;TEEはハードウェアとベンダーに依存し、ファームウェアの脆弱性リスクがある;MPCは半誠実または最大t異常モデルに依存し、参加者数と行動仮定に敏感である。

拡張性:ZKP Rollup(Aztec)とMPCシャーディング(Partisia)は水平方向の拡張を自然にサポートしている;FHEとTEEの拡張は計算資源とハードウェアノード供給を考慮する必要がある。

統合の難易度:TEEプロジェクトの接続门槛が最も低く、プログラミングモデルへの変更が最少;ZKPとFHEは専用回路とコンパイルプロセスが必要;MPCはプロトコルスタックの統合とノード間通信が必要である。

四、市場の一般的見解:「FHEはTEE、ZKP、MPCより優れている」のか?

FHE、TEE、ZKP、MPCのいずれも、実際のユースケースを解決する際に「パフォーマンス、コスト、セキュリティ」という不可能三角の問題を抱えているように思える。理論的プライバシー保障においてFHEは魅力的だが、すべての面でTEE、MPC、ZKPより優れているわけではない。性能の低さという代償により、FHEの普及は困難であり、計算速度は他のソリューションに大きく遅れをとっている。リアルタイム性とコストに敏感なアプリケーションでは、TEE、MPC、ZKPの方がしばしば実行可能である。

信頼モデルと適用シーンも異なる:TEEとMPCはそれぞれ異なる信頼モデルと展開の利便性を提供しており、ZKPは検証の正確性に特化している。業界の見解が指摘するように、異なるプライバシーツールにはそれぞれ長所と短所があり、「万能の最適解」は存在しない。例えば、オフチェーンの複雑な計算の検証にはZKPが効率的に対応できる。複数の当事者が私的情報を共有しながら計算を行う必要がある場合は、MPCの方がより直接的である。TEEはモバイル端末およびクラウド環境で成熟したサポートを提供する。FHEは極めて感度の高いデータ処理に適しているが、現時点ではハードウェアアクセラレーションなしでは機能しない。

FHEは「普遍的に優越」ではない。どの技術を選ぶかは、アプリケーションのニーズとパフォーマンスのトレードオフに応じて決定すべきである。将来的にはプライバシー計算は単一技術の勝利ではなく、複数技術の補完と統合の結果となる可能性が高い。例えば、Ikaは設計上、鍵共有と署名調整に重点を置いており(ユーザーは常に秘密鍵の一部を保持)、その核心価値はホスティング不要で非中央集権的な資産制御を実現することにある。一方、ZKPは数学的証明の生成に長けており、オンチェーンで状態や計算結果の検証に使用される。これら二つは単純な代替または競合関係ではなく、むしろ補完的な技術と言える。ZKPはクロスチェーンインタラクションの正当性を検証することで、ブリッジプロバイダーへの信頼要件をある程度低減できる。一方、IkaのMPCネットワークは「資産支配権」の基盤を提供しており、ZKPと組み合わせてより複雑なシステムを構築できる。また、Nillionは複数のプライバシーテクノロジーを融合し、全体能力を向上させ始めている。そのブラインドコンピューティングアーキテクチャはMPC、FHE、TEE、ZKPをシームレスに統合し、セキュリティ、コスト、パフォーマンスの間でバランスを取っている。そのため、将来のプライバシー計算エコシステムは、最も適した技術コンポーネントを組み合わせ、モジュール型ソリューションを構築する方向に傾くだろう。

参考資料:

(2)https://blog.sui.io/ika-dwallet-mpc-network-interoperability/

TechFlow公式コミュニティへようこそ

Telegram購読グループ:https://t.me/TechFlowDaily

Twitter公式アカウント:https://x.com/TechFlowPost

Twitter英語アカウント:https://x.com/BlockFlow_News